[AWS][安全] 监控登录 Console 失败

Posted

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了[AWS][安全] 监控登录 Console 失败相关的知识,希望对你有一定的参考价值。

AWS CloudTrail 是一项支持对您的 AWS 账户进行监管、合规性检查、操作审核和风险审核 的服务,您可以通过创建 CloudTrail 追踪,将日志保存到 S3 存储桶和 CloudWatch Logs 中,结合 CloudWatch Logs 的过滤条件创建警报,可以实现针对于 AWS 平台某些特定操作 的警报: 比如当监控到账号内有人启动 4xlarge 或者 8xlarge 类型的实例的时候就触发警 告,或者当有人修改了安全组规则的时候出发警告等。本次示例中,我们以在 5 分钟之内 登录 AWS Console 失败 3 次就触发警告为例,以方便您更近一步了解 CloudTrail 和 CloudWatch Logs 服务。

操作步骤:

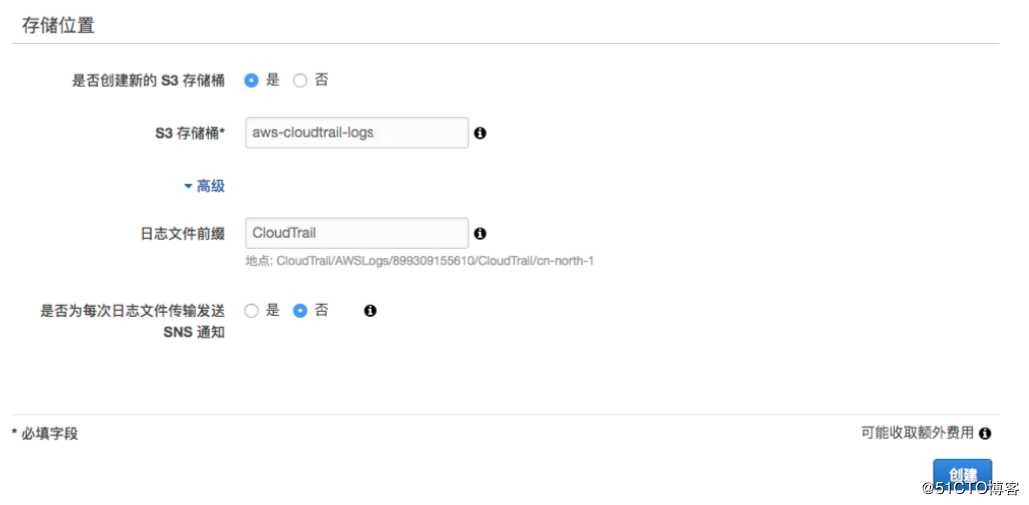

在服务中找到 CloudTrail ,然后点击 “跟踪”,填写一个跟踪名字,如 trackAPI,然后在”适 用追踪到所有的区域”选择 “是”。在存储位置处,选择创建一个新的 S3 存储桶,填写一 个新的存储桶名字,如 aws-cloudtrail-logs-xiang(如果存储桶名字被使用,请换一个别的). 日志文件前缀可以留空,也可以写一个前缀如 CloudTrail。填写完成之后点击右下角 “创建”.

之后在 CloudTrail 的 “跟踪”页面,点击刚心创建的跟踪名称,在接下来的界面 的”CloudWatch Logs”界面,点击”配置”

在接下来的界面会提示需要创建一个 IAM 角色,直接点击”允许”

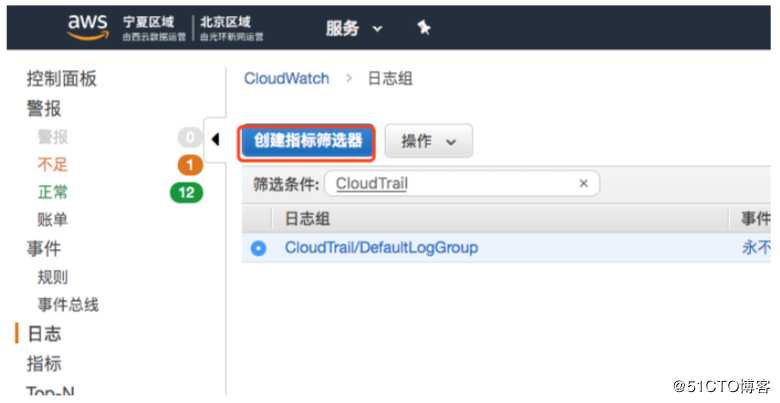

然后点击左上角服务,切换到 CloudWatch Console 界面,点击左侧的”日志”,在日志中可 以看到已自动创建了日志组。选中 CloudTrail 的日志组,然后点击”创建指标筛选器”

在接下来的界面中,筛选模式处输入下面的信息,然后点击”分配指标”

{ ($.eventName = ConsoleLogin) && ($.errorMessage = "Failed authentication") }

然后在接下来的界面,筛选器名称,指标命名空间和指标名称都可以自定义输入。本次演示中筛选器名称为 ConsoleLoginFailed,指标命名空间为 ConsoleLogin,指标名 称:ConsoleLoginFailedCount,指标值为 1. 之后点击”创建筛选器”

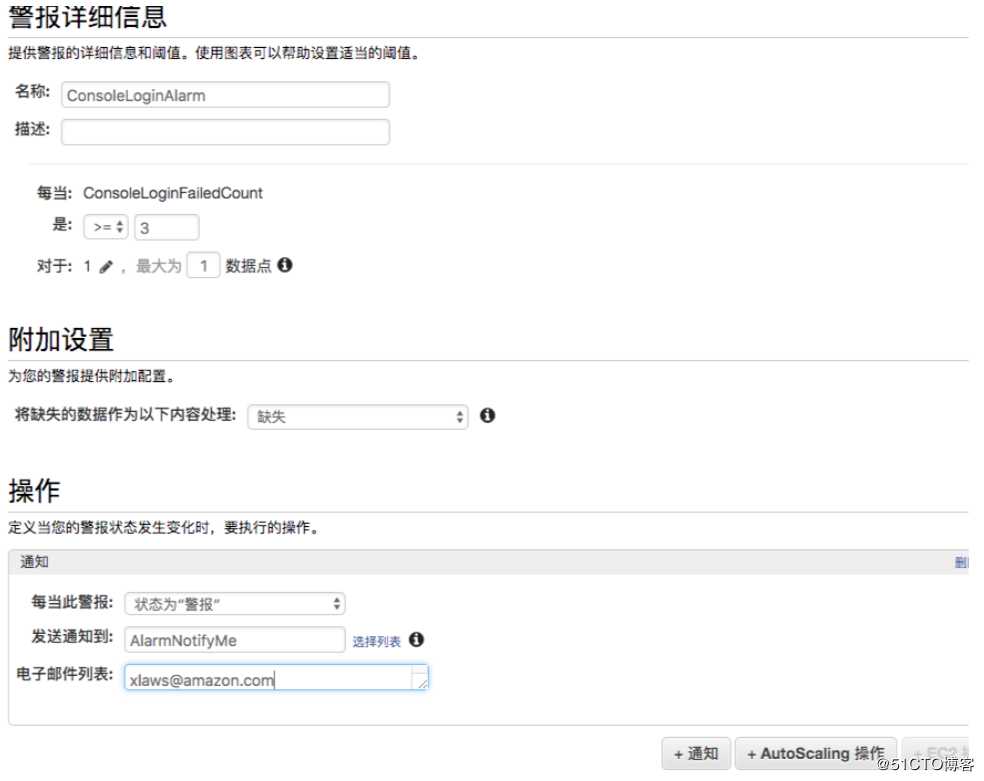

完成上述操作之后,点击界面上的”创建警报”

在警报详细信息处,名称输入 “ConsoleLoginAlarm”,当>=3 的时候触发。在”附加设置”下 面的”操作”处,通知内容设置为: 每当此警报: “状态为警报”,”发送通知到”选择新建列 表,然后在发送通知到后面的文本框中输入”AlarmNotifyMe”电子邮件列表输入自己的邮 箱地址.之后点击”创建警报”

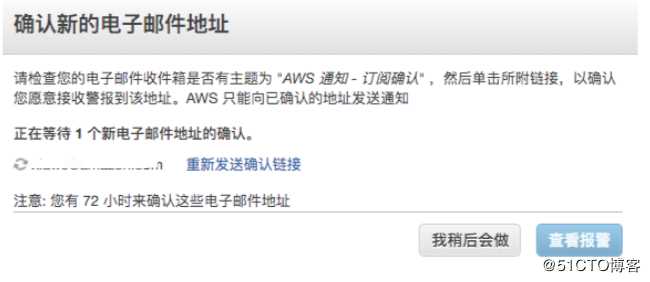

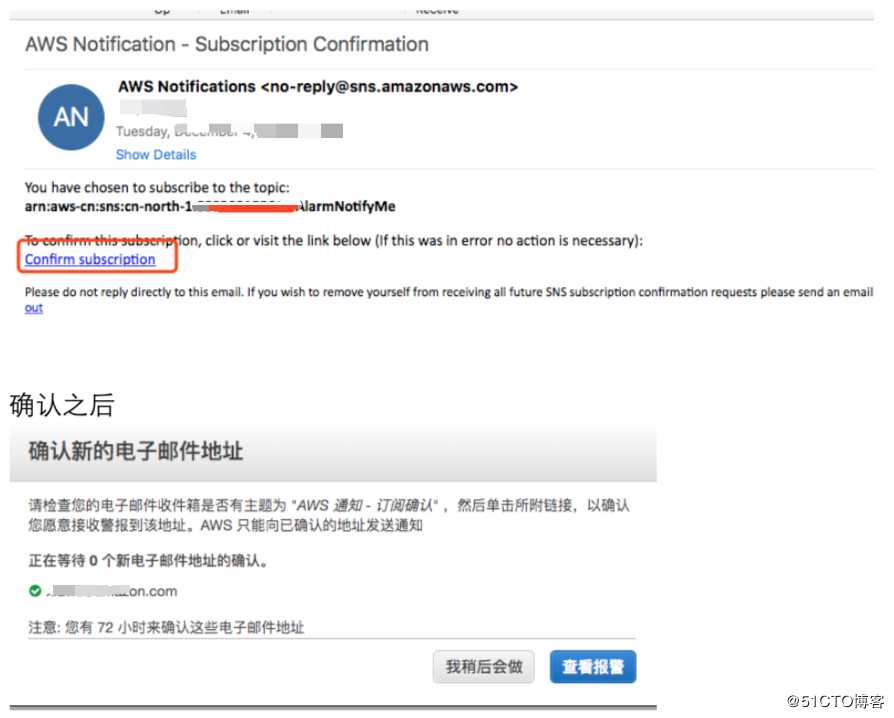

在接下来的界面,会有一个提示需要您登录邮箱确认电子邮件:

请检查您的电子邮箱,您会收到如下一封邮件,请点击 “Confirm subscription”确认

之后在 CloudWatch 左侧警报界面,可以看到又一个数据不足的警告,这是因为目前没有 登录失败的事件,CloudWatch 上没有这个指标的数据,所以显示”数据不足”

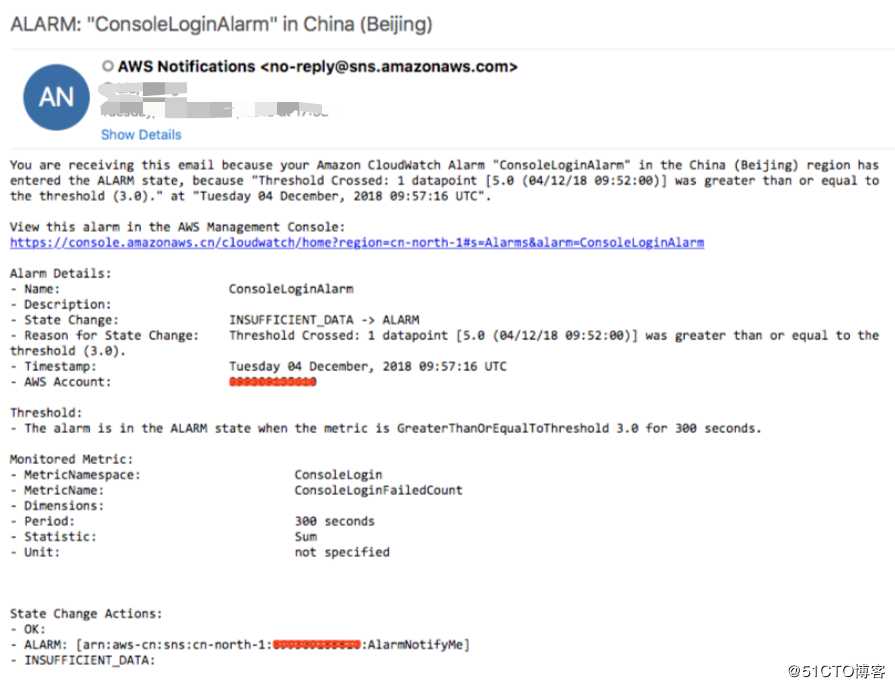

请重新登录 AWS Console,在登录的时候使用一个错误的用户名和密码,连续登录失败 4—5 次.等待 5—10 分钟,然后检查下邮箱,应该会收到一封邮件警告:

小结:

从上面的实验中,我们将 CloudTrail 日志保存到 CloudWatch Logs 中,然后通过 CloudWatch Logs 过滤功能,筛选出来指定事件的日志,并通过筛选出来的日志数量创建 警报,达到警报值的时候,触发警报通知到 SNS,然后由 SNS 发送邮件通知.

详细视频教程:https://edu.51cto.com/course/21740.html

以上是关于[AWS][安全] 监控登录 Console 失败的主要内容,如果未能解决你的问题,请参考以下文章

我应该在 AWS Cognito 和 Dynamodb 中存储失败的登录尝试吗?