Nmap NSE脚本

Posted hi-blog

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了Nmap NSE脚本相关的知识,希望对你有一定的参考价值。

本篇简要介绍下Nmap NSE脚本的使用。

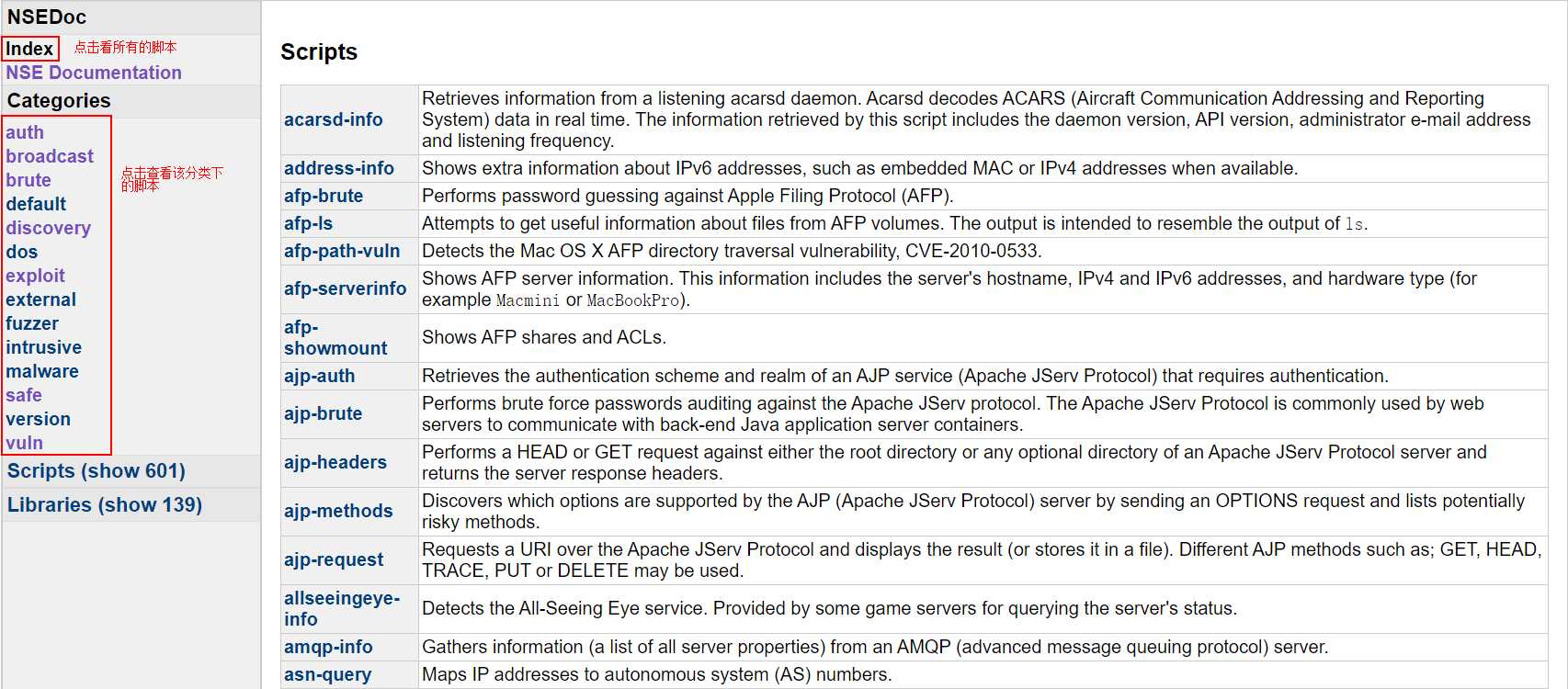

NSE脚本分类

nmap脚本主要分为以下13类,在扫描时可根据需要设置--script=[脚本] 来使用指定的脚本进行扫描检测任务。

auth: 负责处理鉴权证书(绕开鉴权)的脚本 broadcast: 在局域网内探查更多服务开启状况,如dhcp/dns/sqlserver等服务 brute: 提供暴力破解方式,针对常见的应用如http/snmp等 default: 使用-sC或-A选项扫描时候默认的脚本,提供基本脚本扫描能力 discovery: 对网络进行更多的信息,如SMB枚举、SNMP查询等 dos: 用于进行拒绝服务攻击 exploit: 利用已知的漏洞入侵系统 external: 利用第三方的数据库或资源,例如进行whois解析 fuzzer: 模糊测试的脚本,发送异常的包到目标机,探测出潜在漏洞 intrusive: 入侵性的脚本,此类脚本可能引发对方的IDS/IPS的记录或屏蔽 malware: 探测目标机是否感染了病毒、开启了后门等信息 safe: 此类与intrusive相反,属于安全性脚本 version: 负责增强服务与版本扫描(Version Detection)功能的脚本 vuln: 负责检查目标机是否有常见的漏洞(Vulnerability),如是否有MS08_067

命令行选项

Nmap提供的一些命令如下:

-sC/--script=default:使用默认的脚本进行扫描。 --script=<Lua scripts>:使用某个脚本进行扫描 --script-args=x=x,y=y: 为脚本提供参数 --script-args-file=filename: 使用文件来为脚本提供参数 --script-trace: 显示脚本执行过程中发送与接收的数据 --script-updatedb: 更新脚本数据库 --script-help=<Lua scripts>: 显示脚本的帮助信息

脚本索引

点击Index可以看到所有的脚本,可以在此种进行查找; 或者知道相应的分类,点击分类再进行查看。

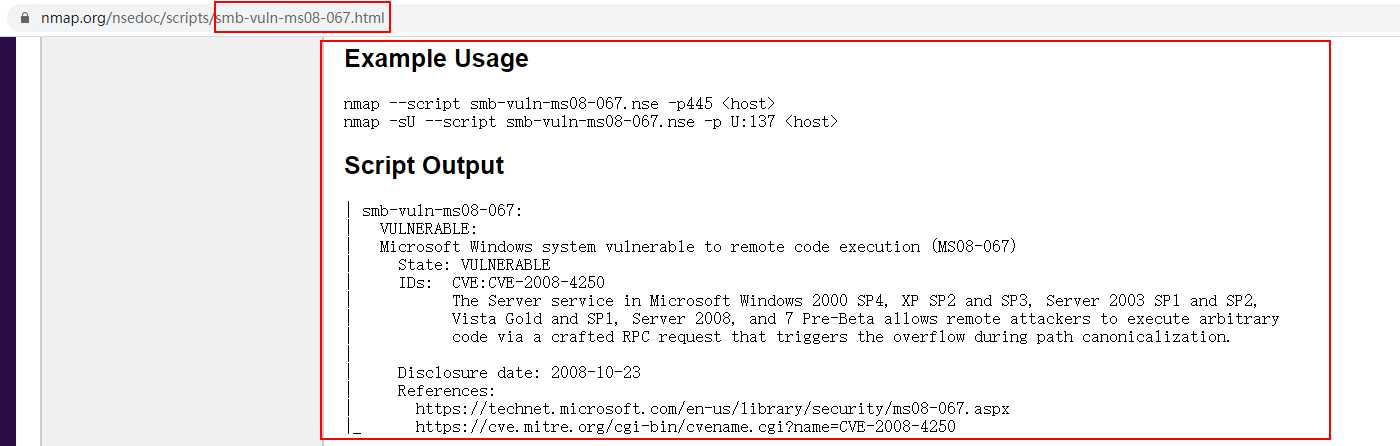

点击脚本查看详细内容,可以看到使用方法和脚本输出示例,方便使用脚本。

参考:

NSEDoc:

https://nmap.org/nsedoc/index.html

一些Nmap NSE脚本推荐:

http://www.polaris-lab.com/index.php/archives/390/

nmap脚本使用总结:

https://wooyun.js.org/drops/nmap%E8%84%9A%E6%9C%AC%E4%BD%BF%E7%94%A8%E6%80%BB%E7%BB%93.html

http://drops.wooyun.org/tips/2188

以上是关于Nmap NSE脚本的主要内容,如果未能解决你的问题,请参考以下文章