tpot从elastic search拉攻击数据

Posted zealousness

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了tpot从elastic search拉攻击数据相关的知识,希望对你有一定的参考价值。

前面,我们已经在ubuntu服务器上部署好了tpot,并启动进行数据捕获

可以通过64297端口登陆到kibana可视化平台查看捕获到攻击的情况。

现在要拉取攻击数据了,但是该怎么拉呢?

看了一上午的文档,发现文档中并没有提到如何从elastic search中拉取数据:https://dtag-dev-sec.github.io/mediator/feature/2016/10/31/t-pot-16.10.html

于是只能自己探索了,考虑了两个方案:

方案一:

kibana提供了可视化的查询数据的界面,我们可以做一个爬虫,登陆kibana界面后爬取数据。但是这样有点复杂,而且多了一层kibana,效率还会低一些。

方案二:

直接找到tpot中的elastic search的数据接口。但是这个数据接口该怎么找呢?官方文档中又没有说

登陆到部署tpot的服务器

先top看一下,没有看出什么东西来

然后又find / -name elasticsearch.yml,找到了几个elastic search的配置文件,但是为什么会有好几个elastic search配置文件呢?

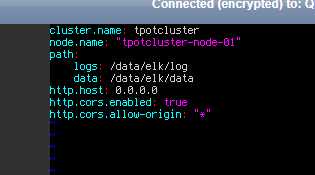

打开其中一个看了一下:

看到了数据存储在/data/elk/data中,cd到里面看了一下,发现是elastic search的存储格式,无法直接使用

然后想到了通过9200端口来找

于是在tpot服务器上执行以下操作:

netstat -nap | grep 9200

发现了好几个占用9200的进程,并且给出了这些进程的ip和端口号

既然部署在本机上,那就先试试127.0.0.1:9200吧!

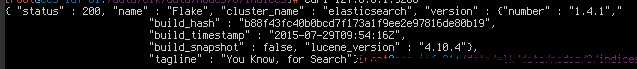

curl 127.0.0.1:9200

发现确实是els的端口!

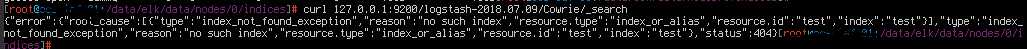

然后很高兴的去查数据

结果error?为什么

调了一下tpot服务器上的集群信息看了一眼

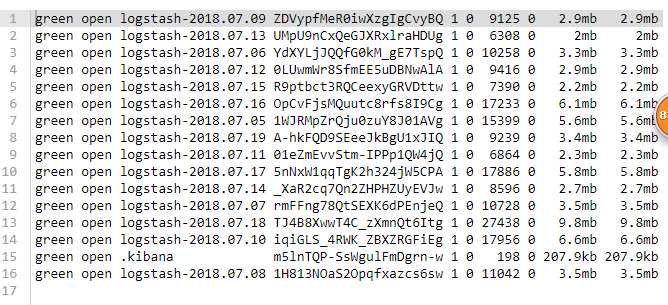

又调了kibana上的集群信息看了一眼

不是一个集群??

然后反应过来了——tpot利用docker技术启动了多个elastic search集群

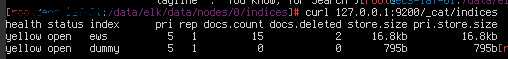

那正确的数据集群在哪呢?

于是想到了刚才netstat命令看到的那些ip,其中有172.21.0.2:9200,试了一下,果然是这个!

总结:tpot中的elastic search攻击数据集群的端口可以通过netstat命令查看,默认为172.21.0.2:9200(属于本地局域网,仅能通过本机访问,如果要从外网访问还要更多的设置,设置文件可以通过find查找)

以上是关于tpot从elastic search拉攻击数据的主要内容,如果未能解决你的问题,请参考以下文章

将数据从 Redshift 传输到 Elastic Search?

如何使用 Cloud Function 将数据从 Firebase Firestore 索引到 Elastic App Search?

教你用Elastic Search:运行第一条Hello World搜索命令

Elastic Search - 它是否适合分析团队的DB?