局域网内DHCP攻击

Posted timesi

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了局域网内DHCP攻击相关的知识,希望对你有一定的参考价值。

局域网内DHCP攻击

实验环境:两个win2008 r2虚拟机(一台用作正常的DHCP服务器,另一台用作伪造DHCP服务器),两个win7虚拟机(用作客户机),一个kali虚拟机(用作攻击,耗尽DHCP地址池)

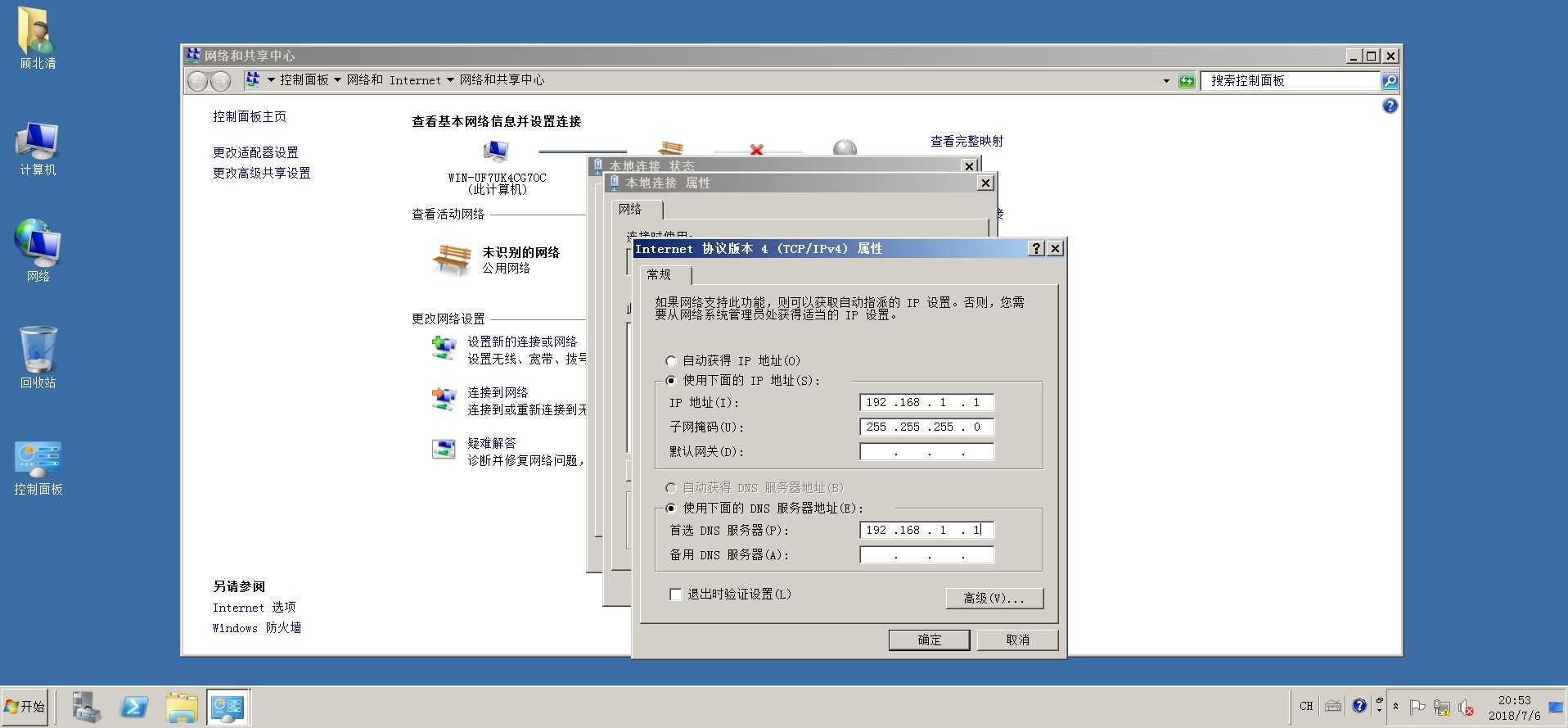

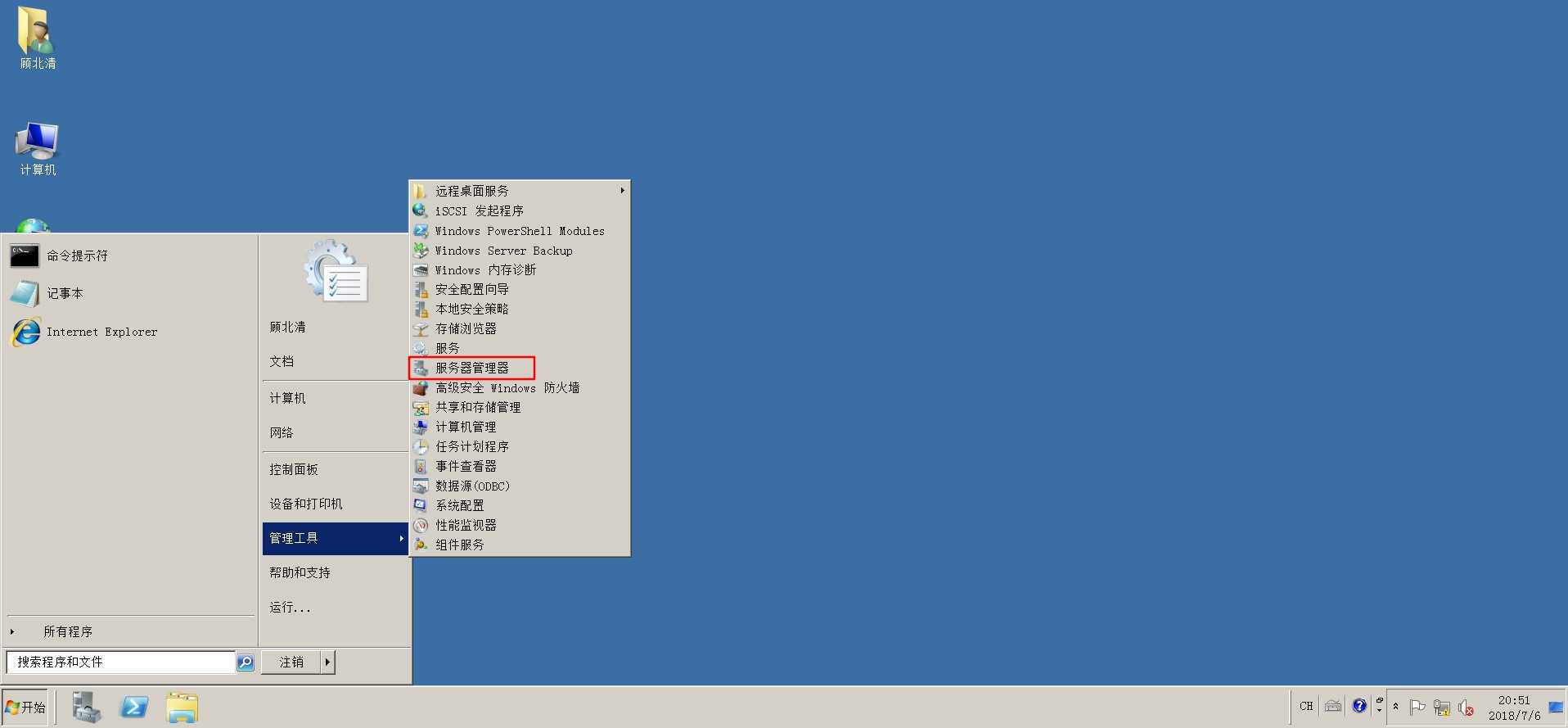

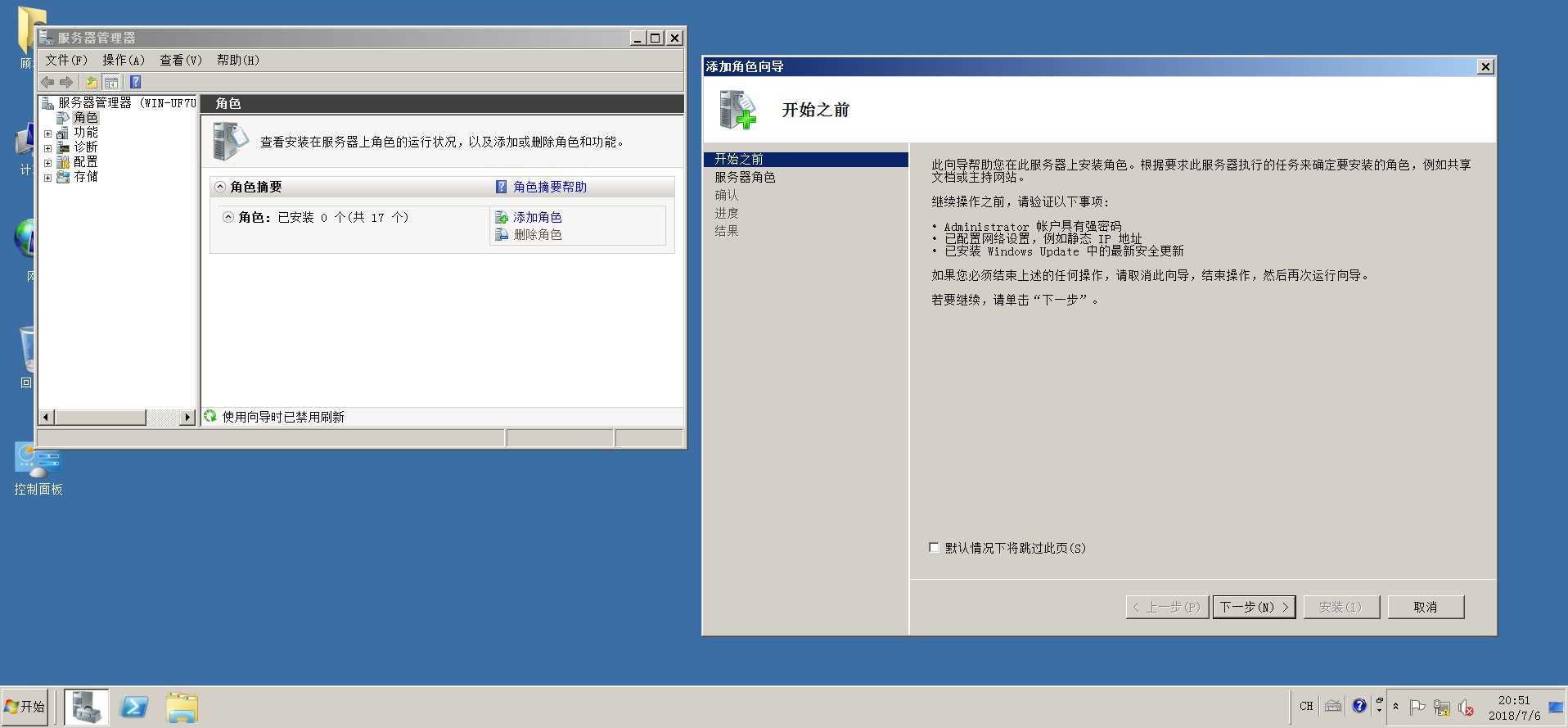

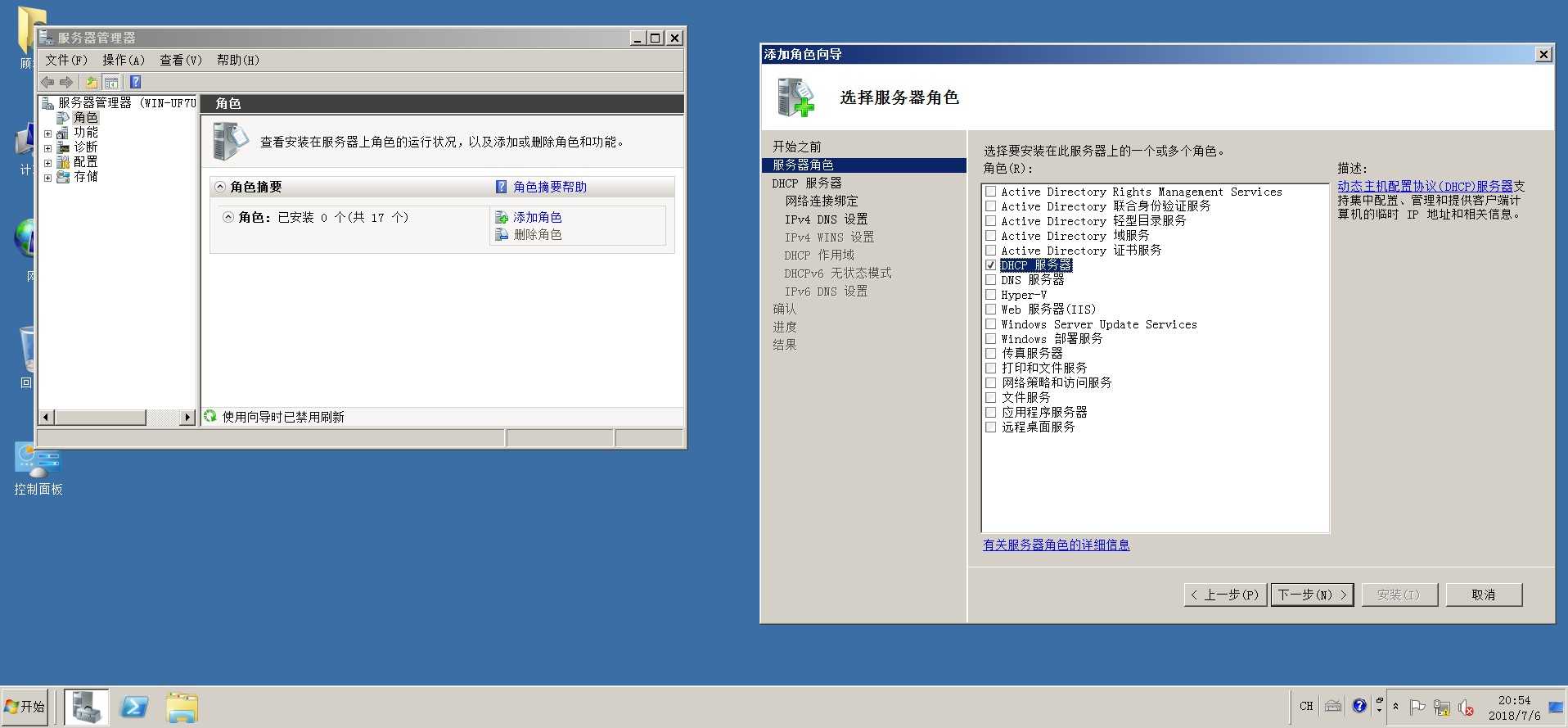

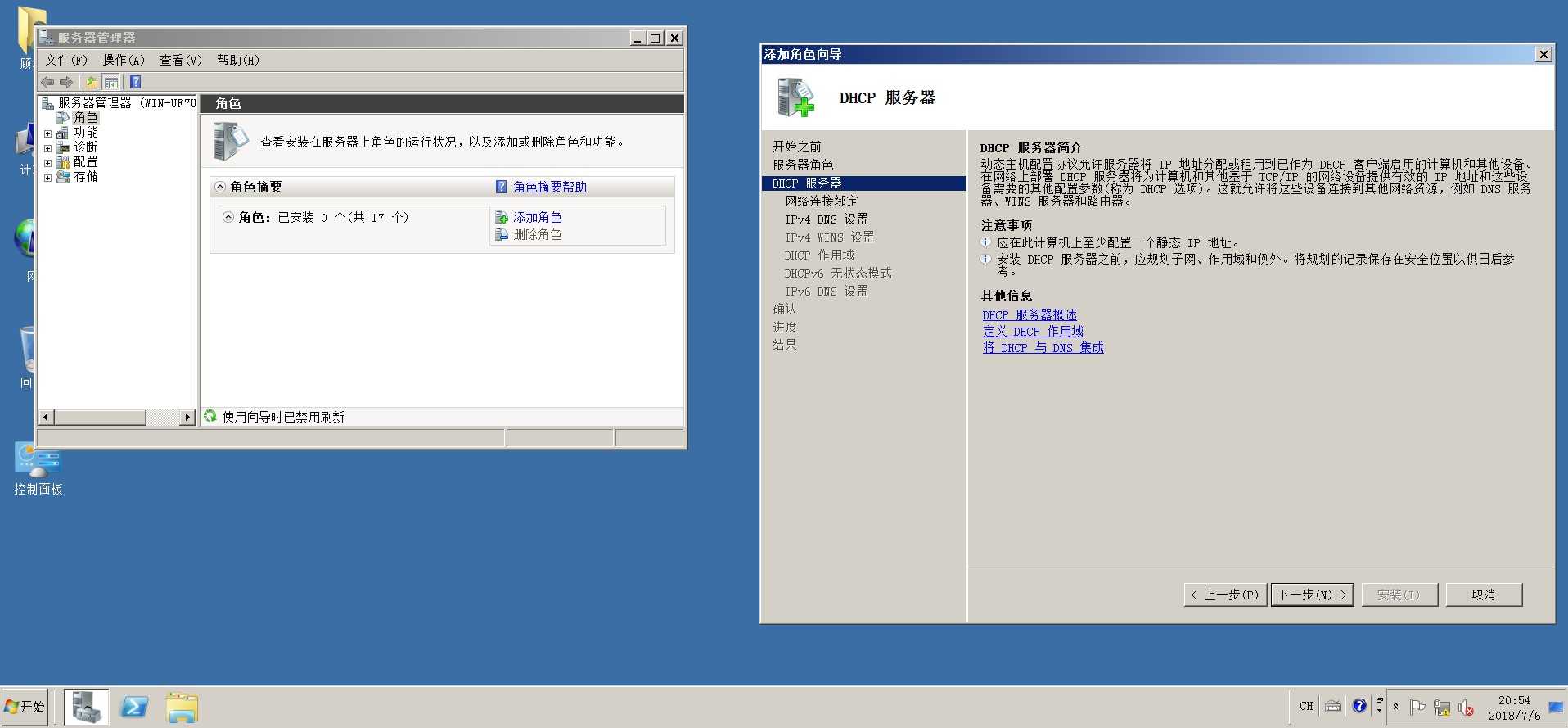

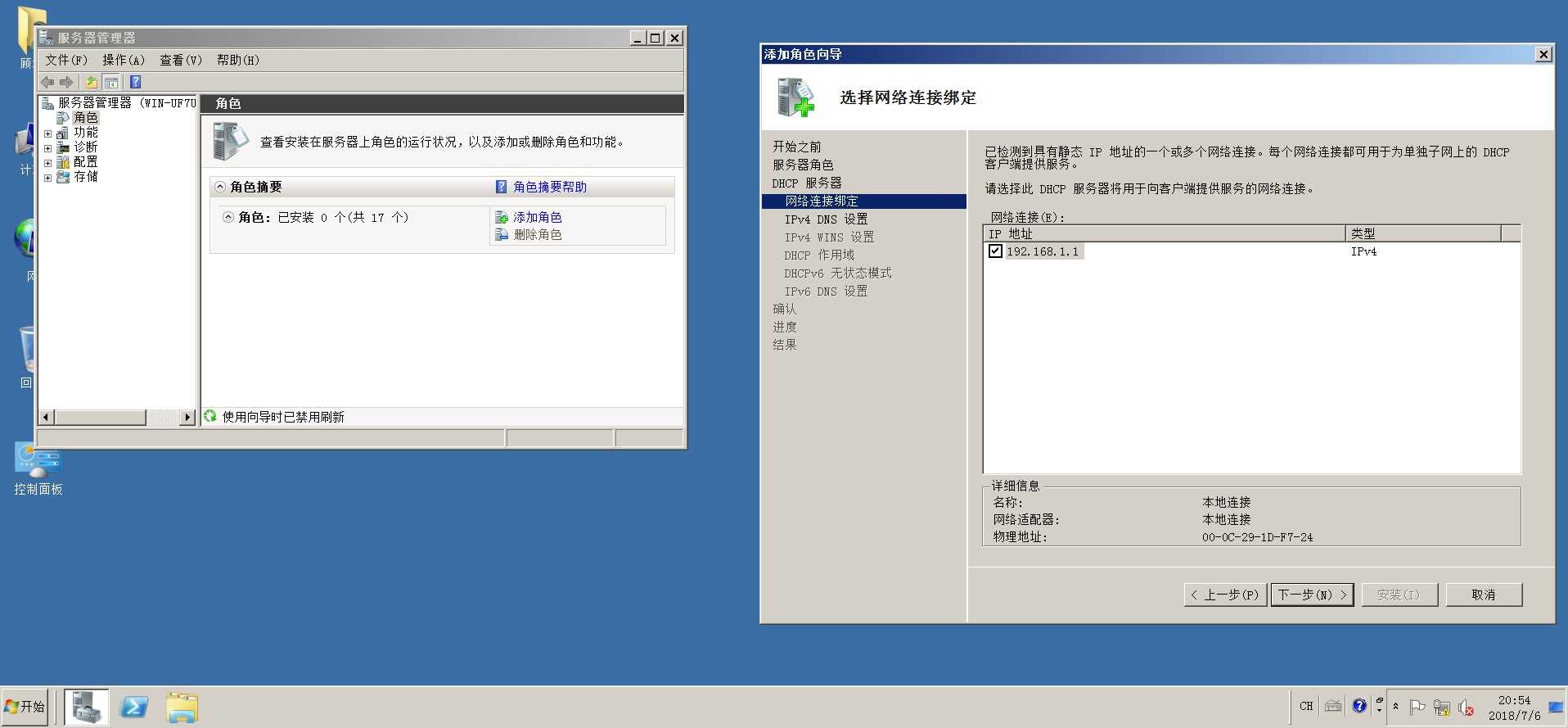

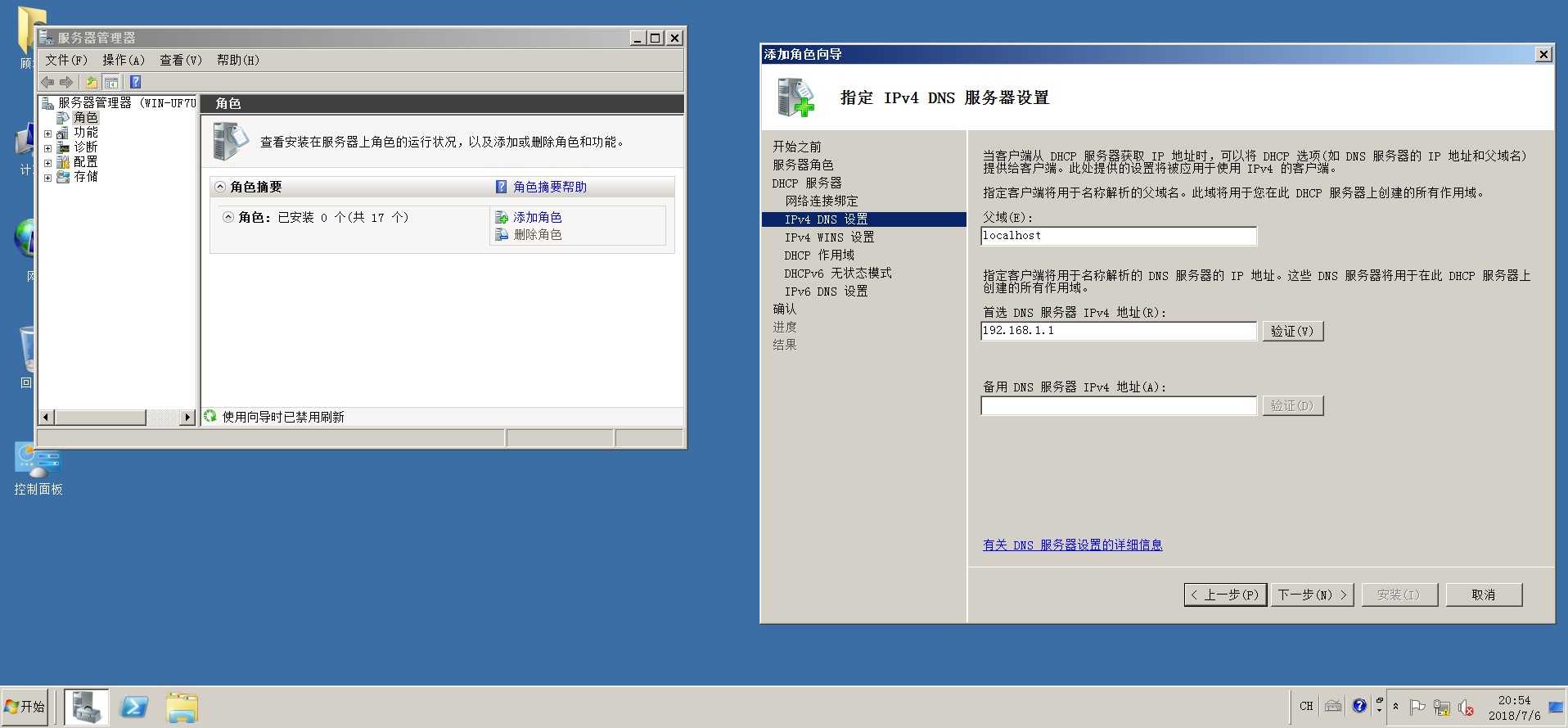

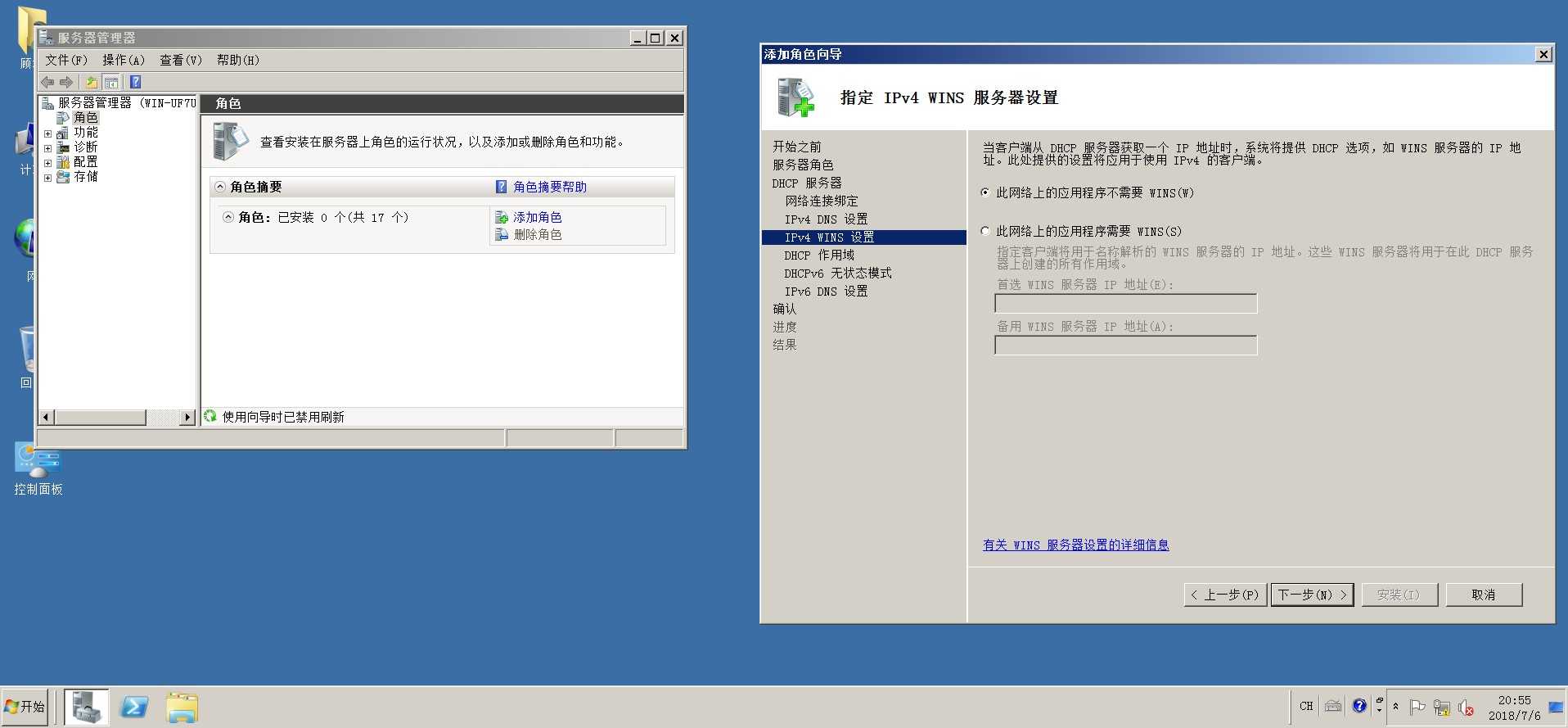

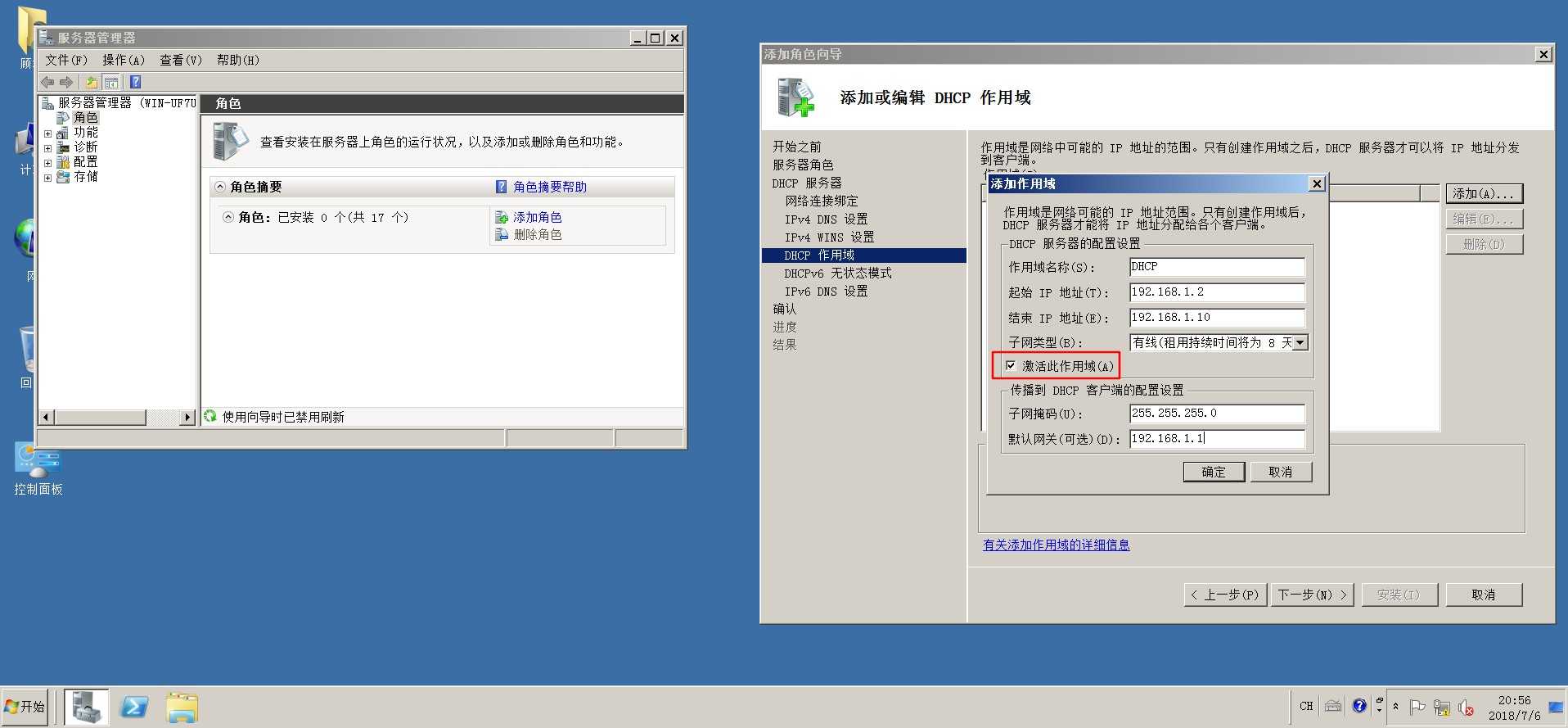

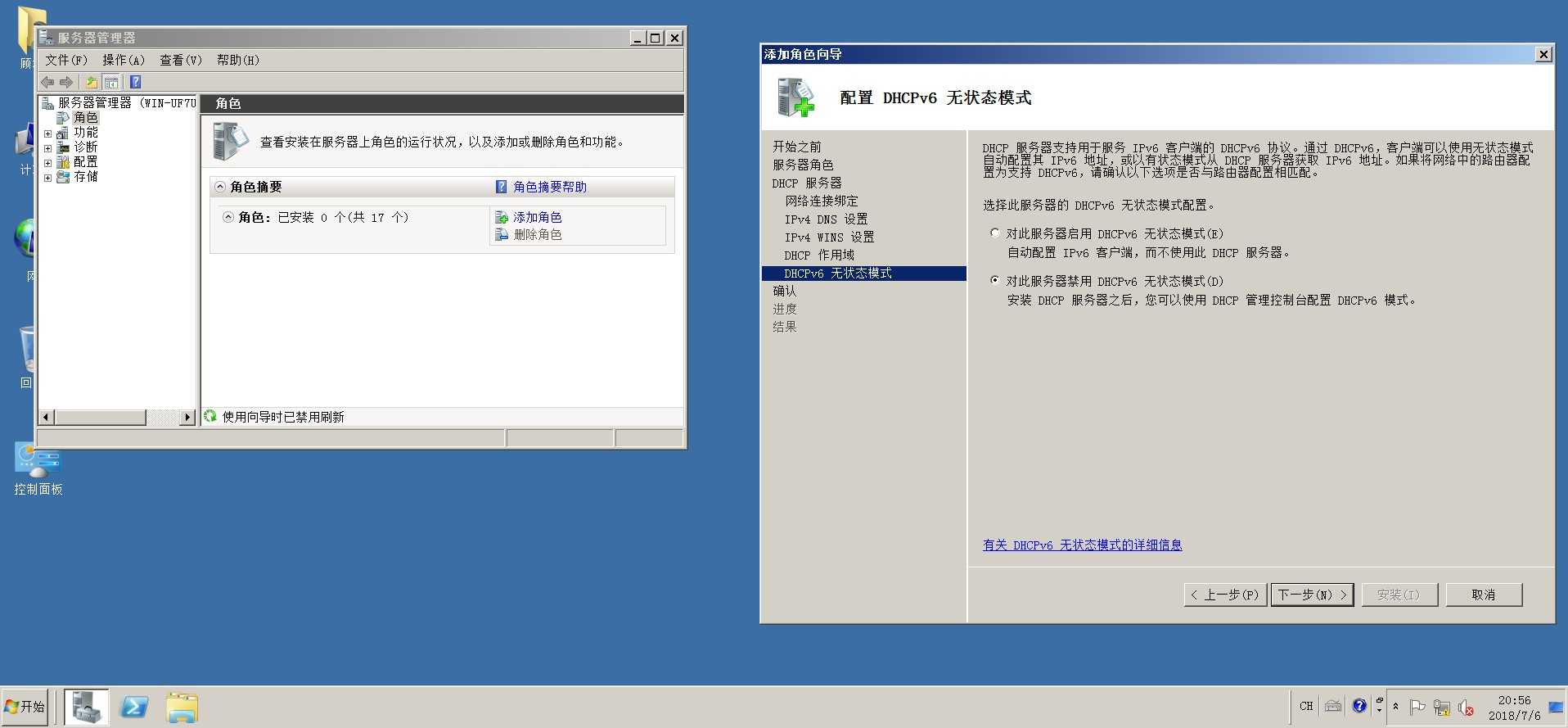

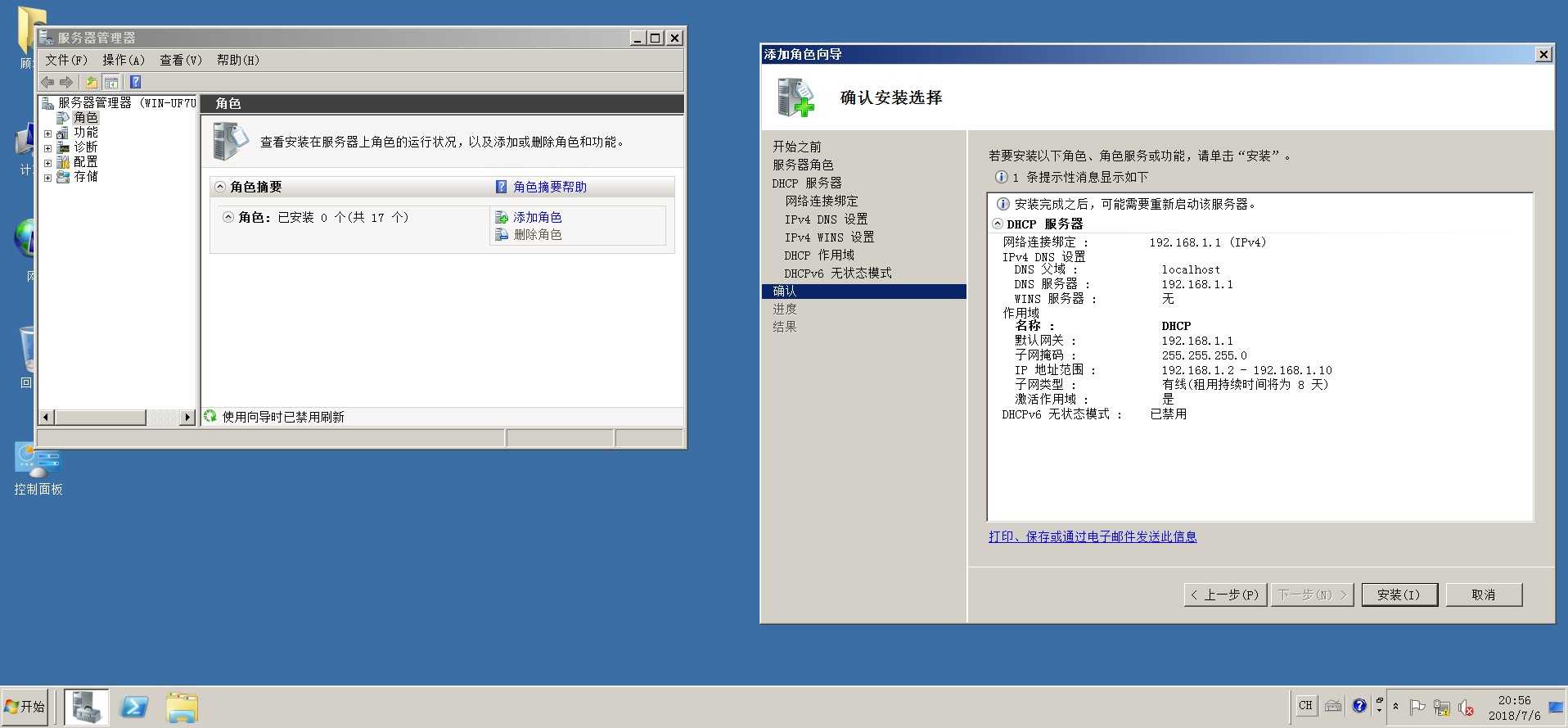

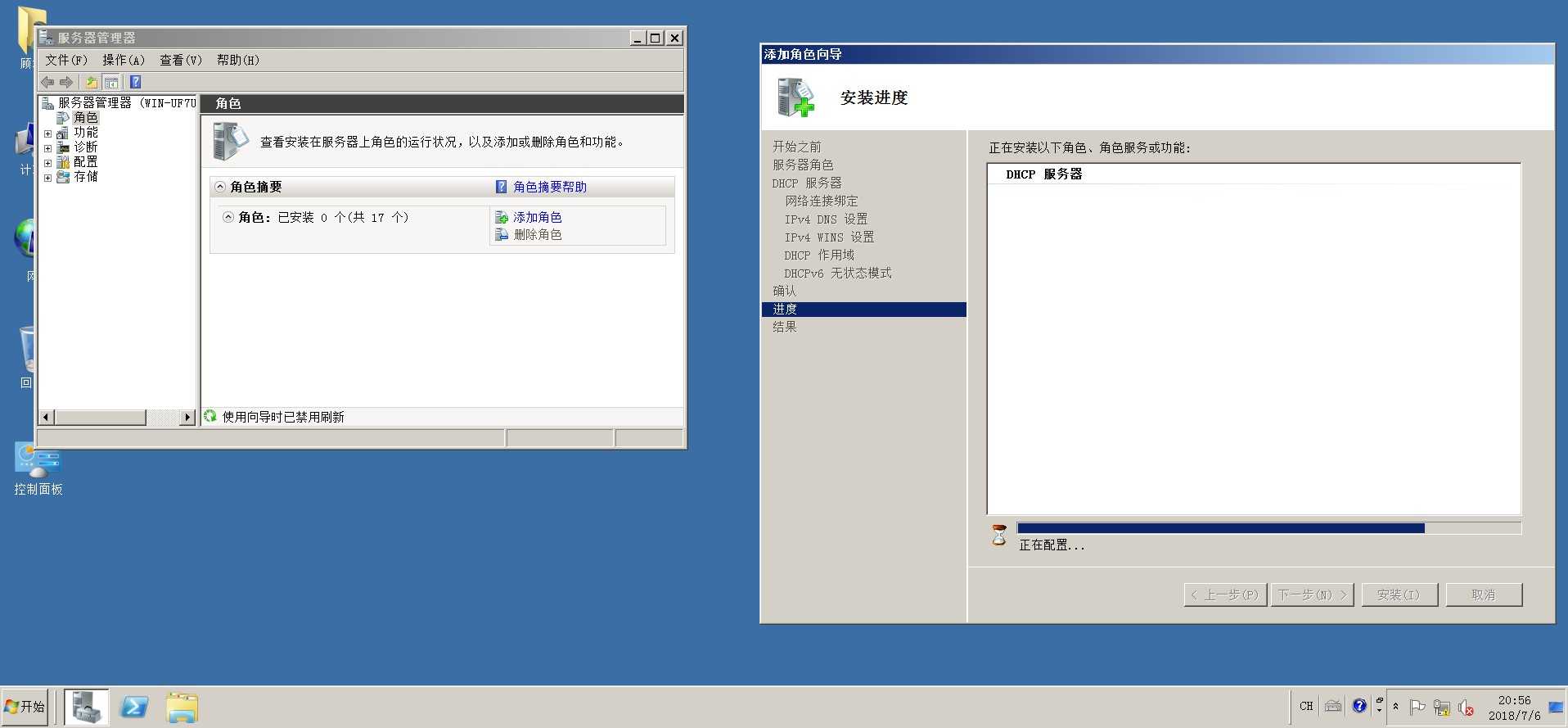

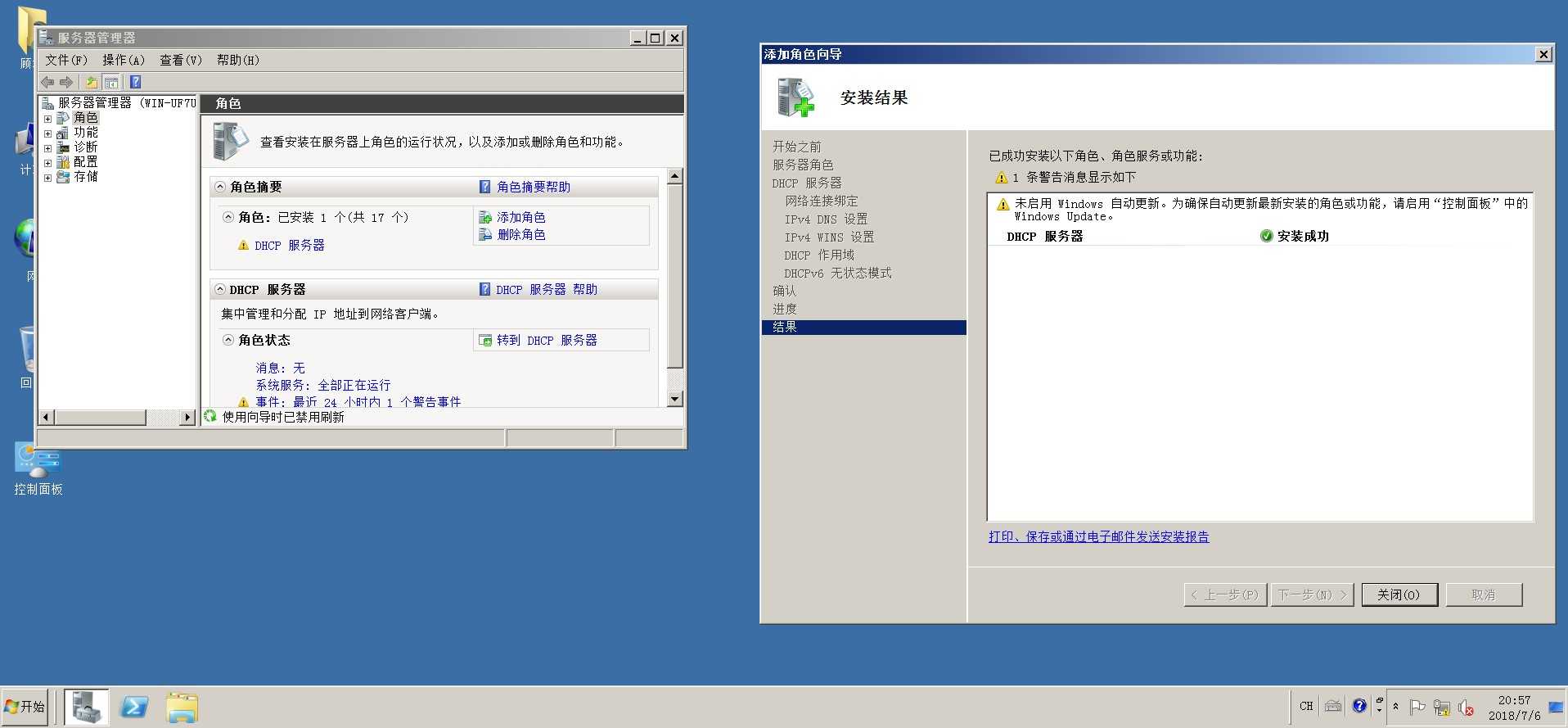

第一步先配置正常的DHCP服务器

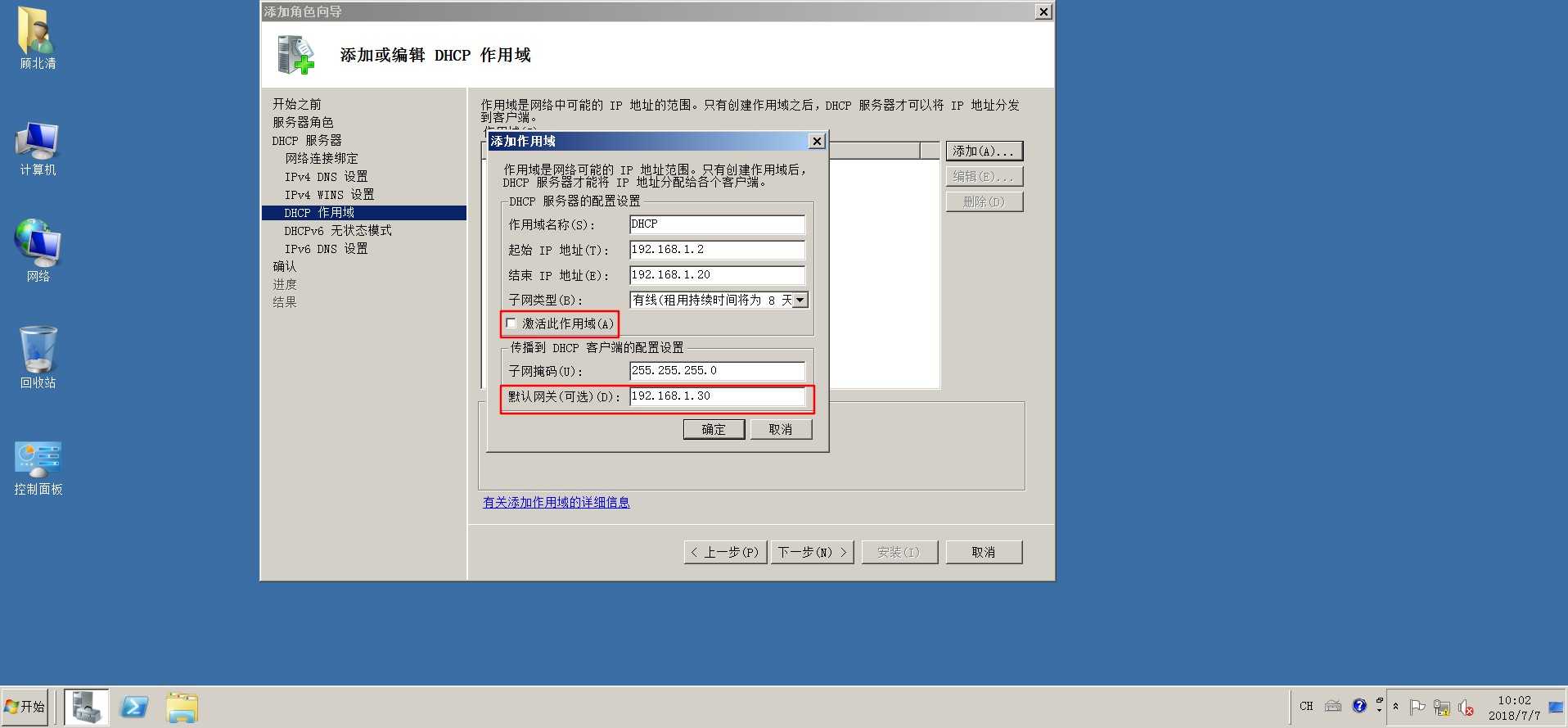

这里要勾选激活作用域,默认网关就填正常可用的网关。

第二步配置伪造DHCP服务器

这里与正常DHCP服务器不同的是先不激活作用域,网关填写攻击者的IP地址。

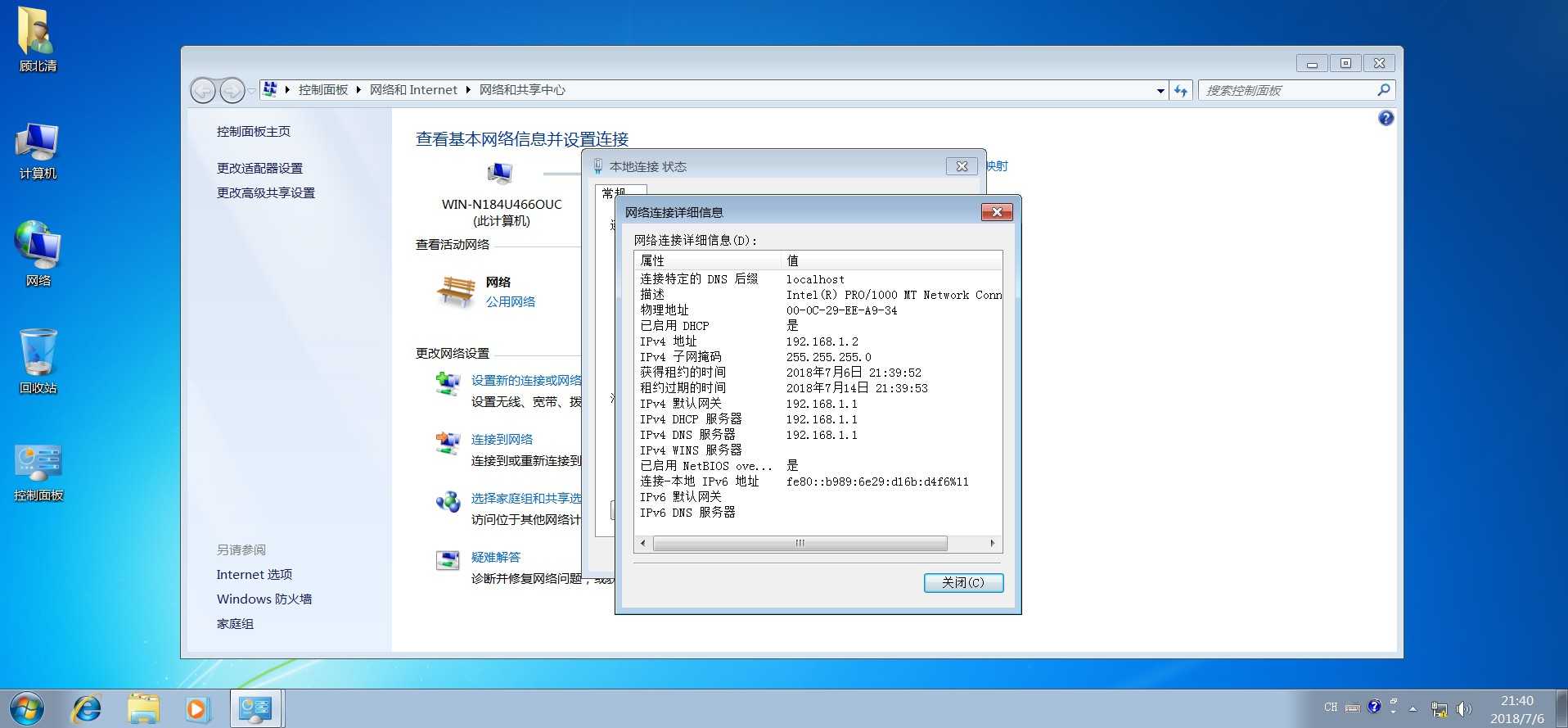

第三步在win7客户机上使用DHCP获取IP地址

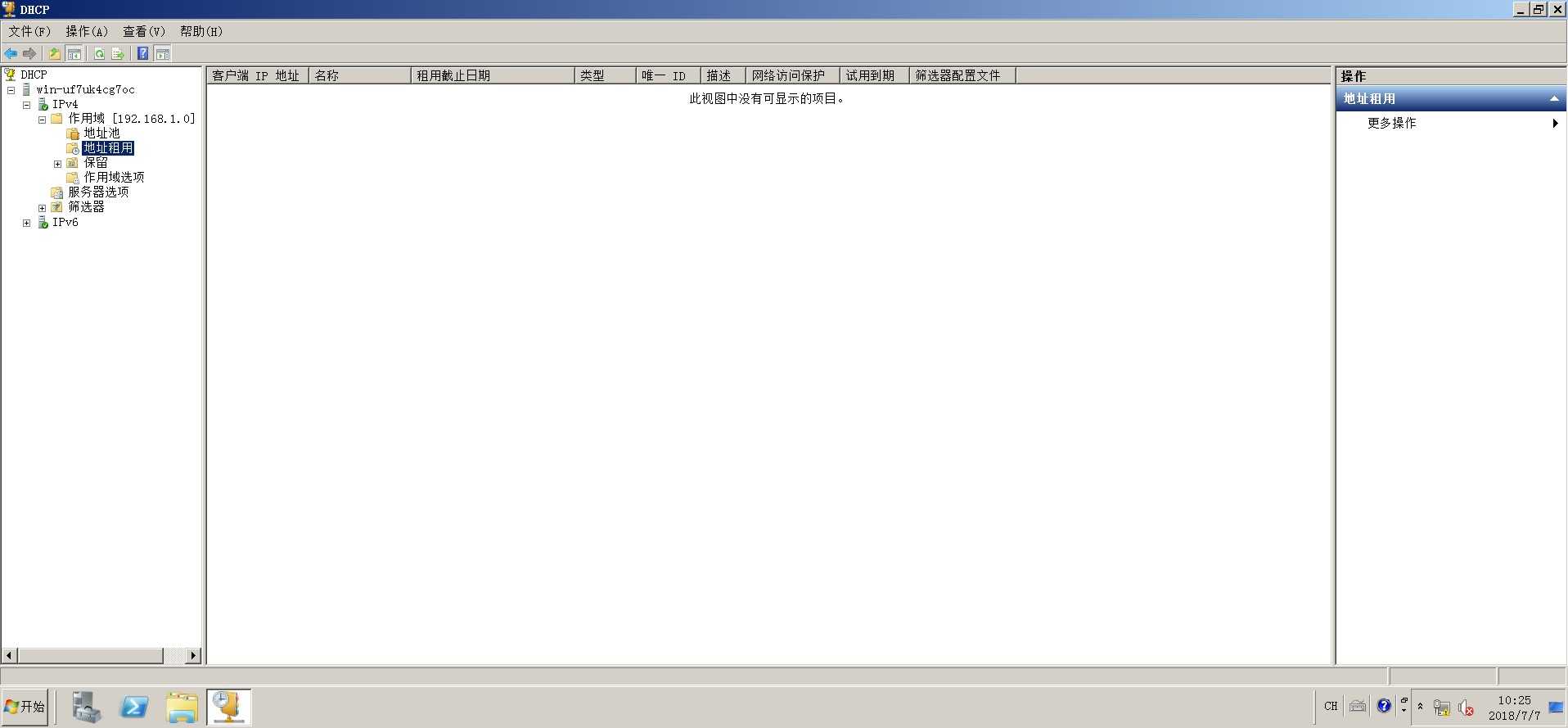

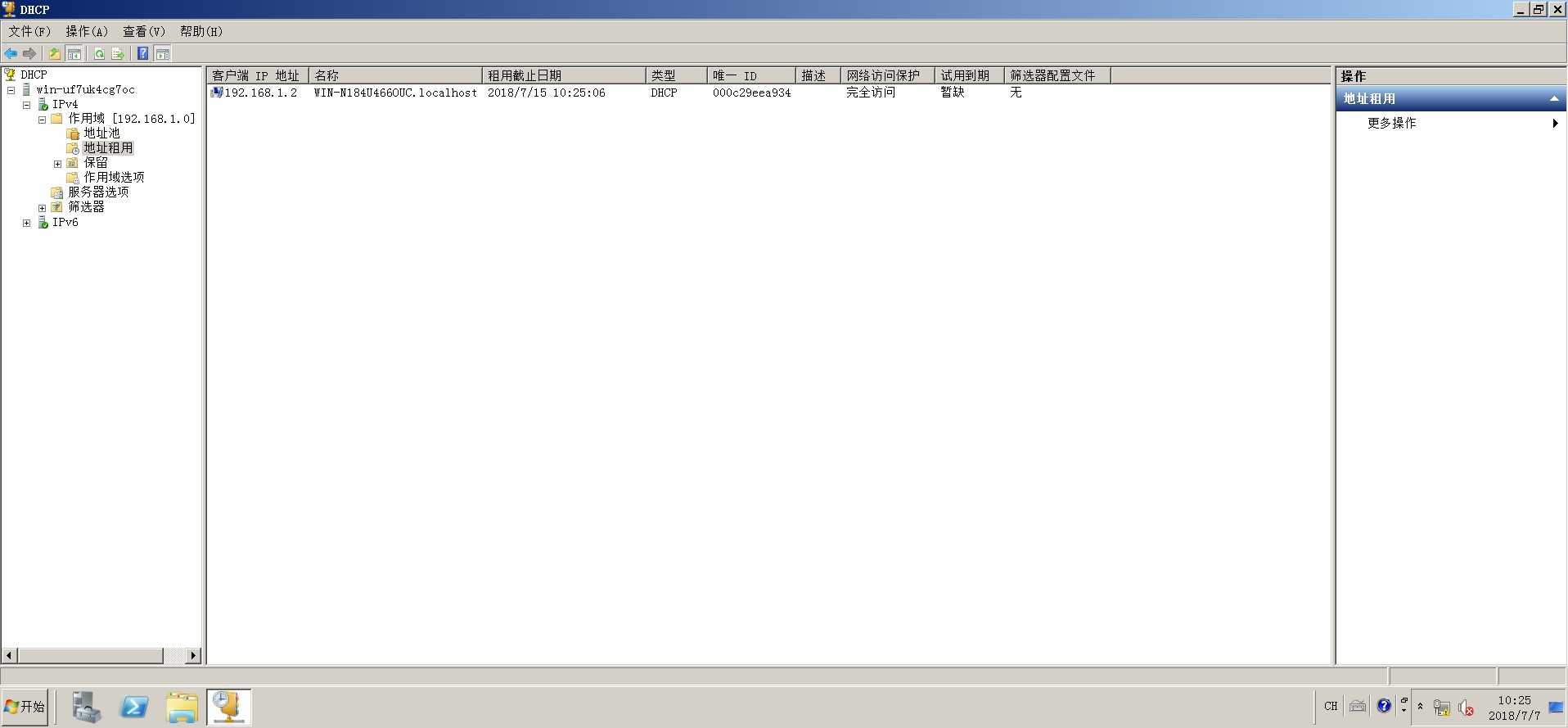

可以看到正常获取到IP地址,再到DHCP服务器上查看DHCP地址池,看到有一个地址已经租用。

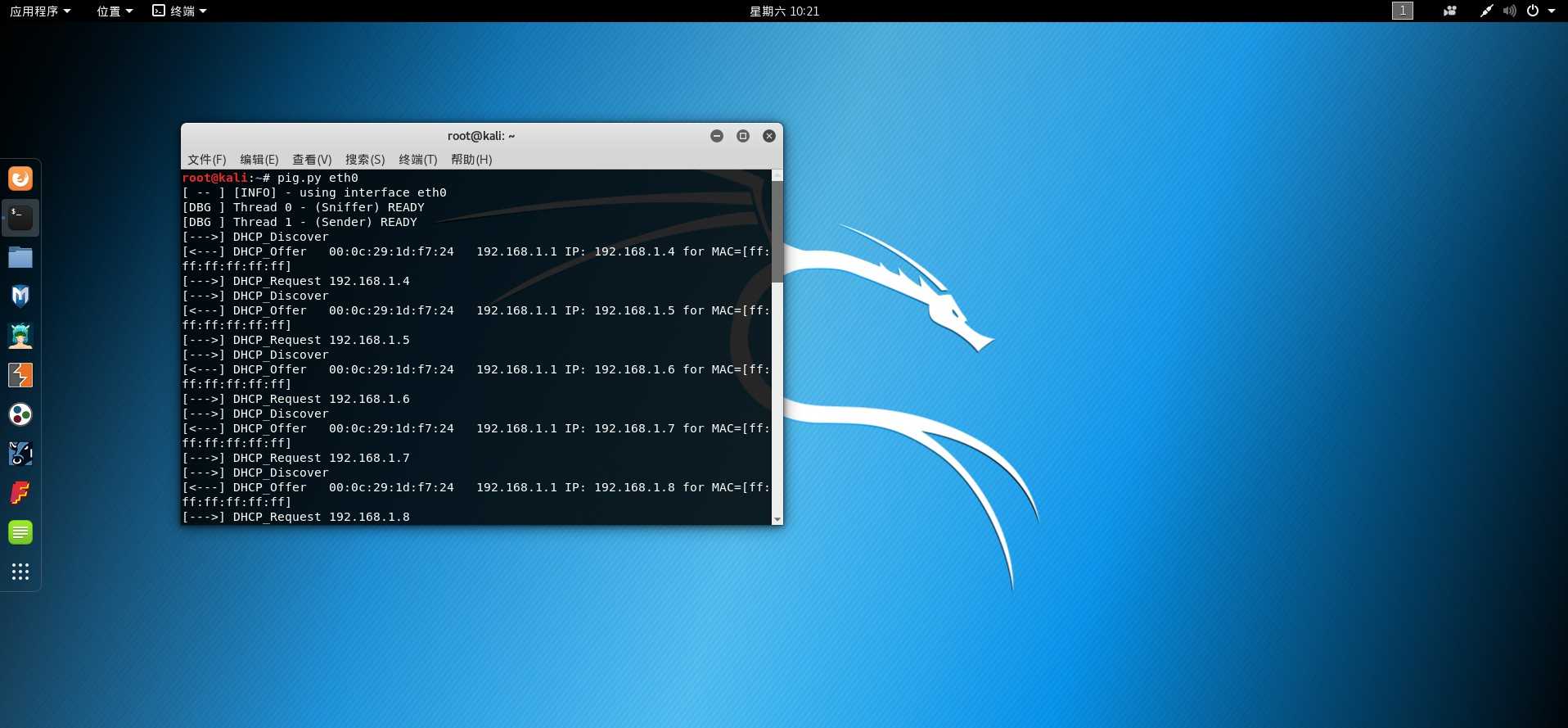

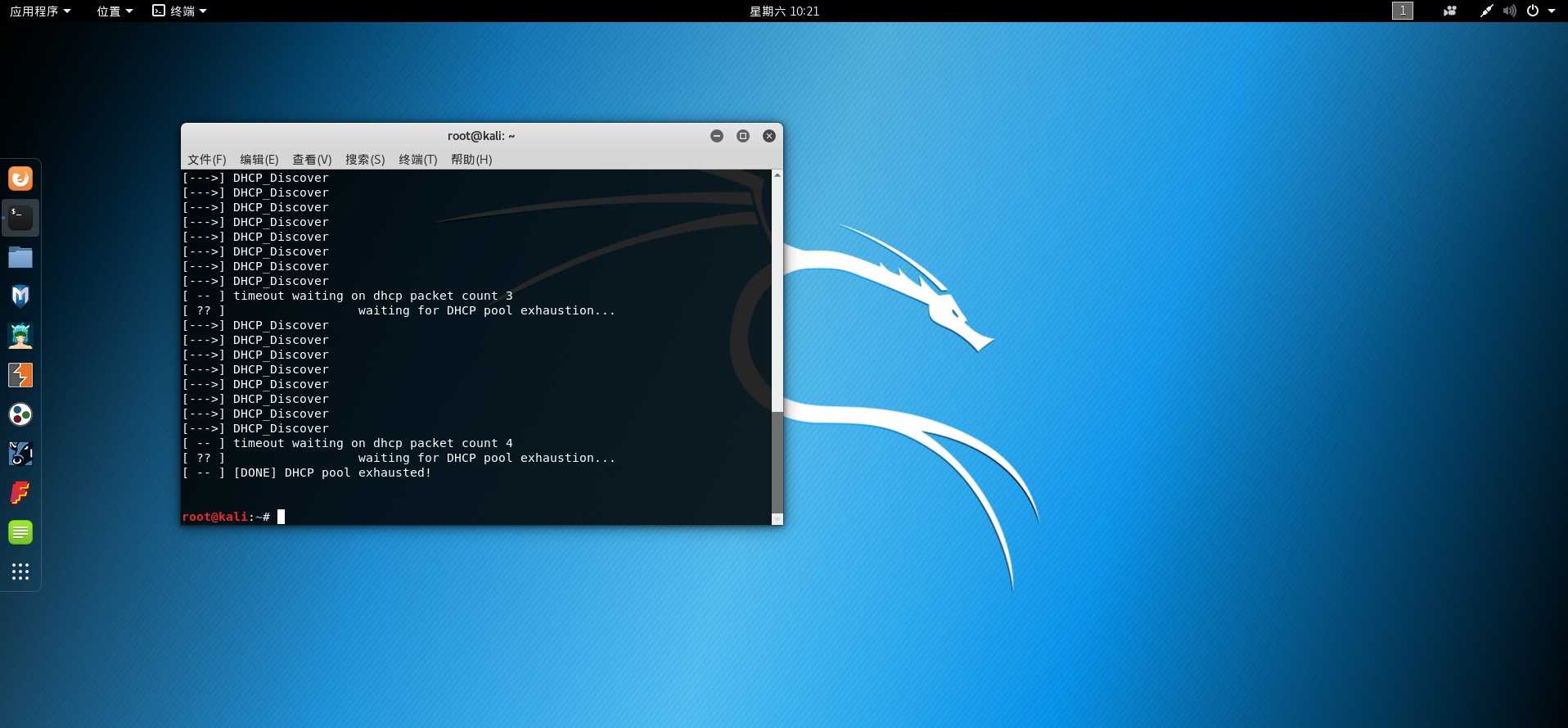

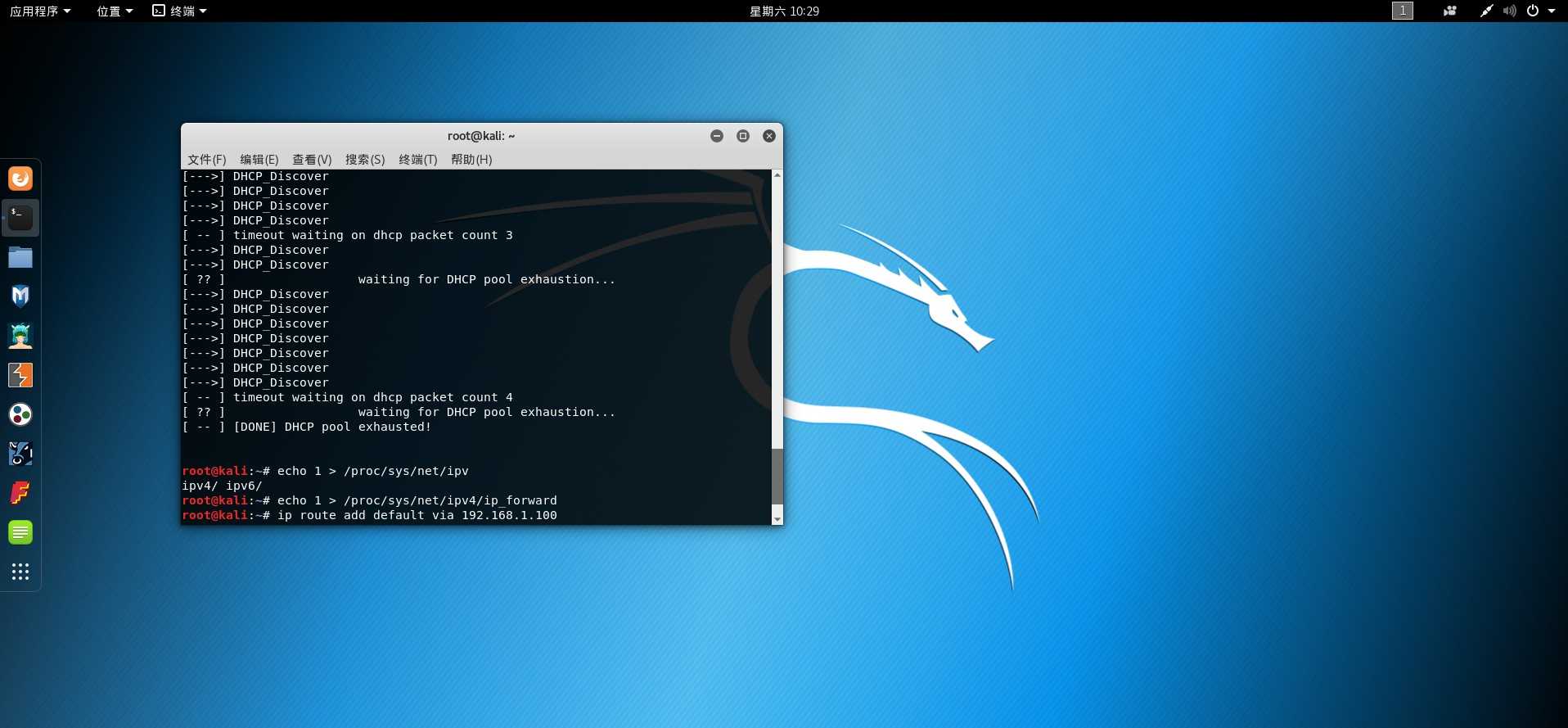

第四步在kali上使用pig.py eth0将正常DHCP服务器的地址耗尽

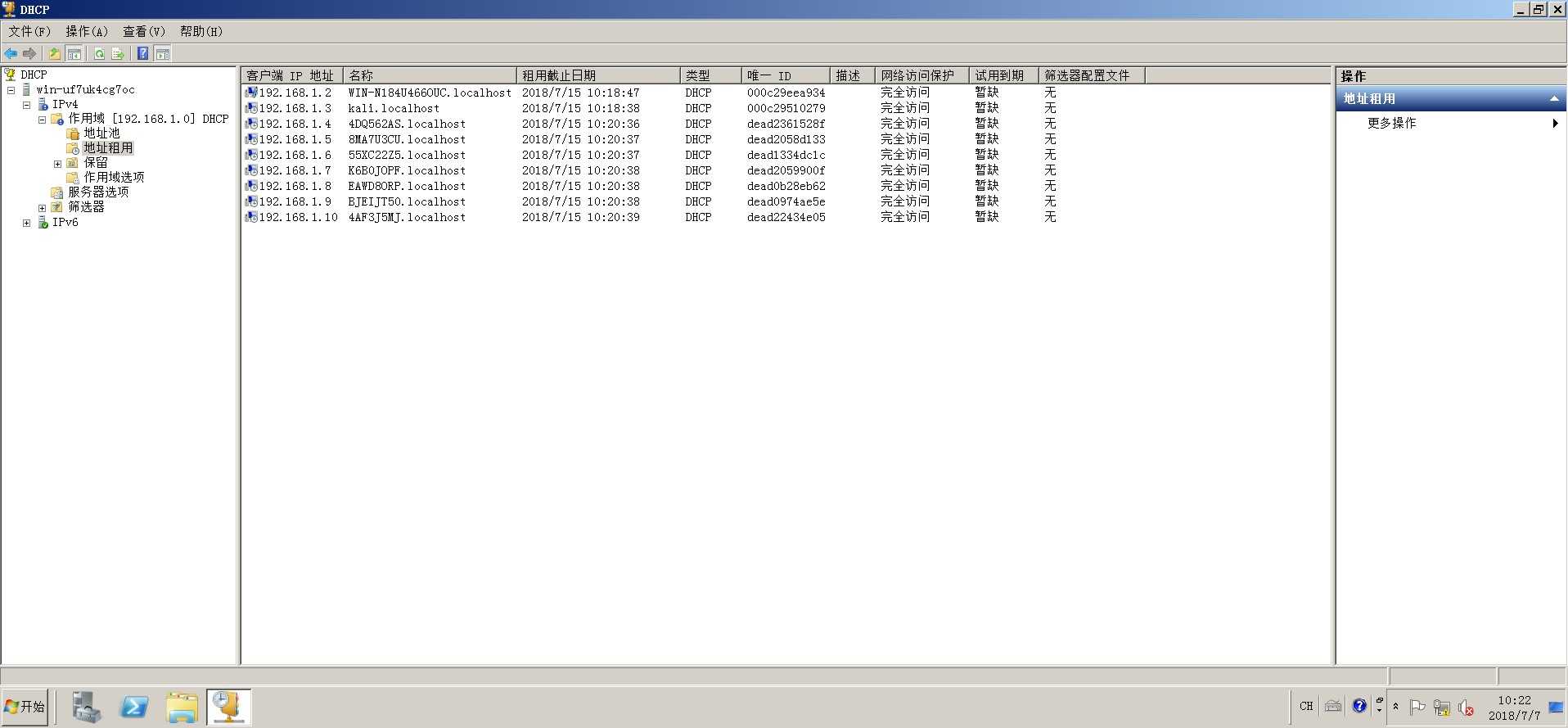

可以看到kali已经将DHCP地址池里的地址耗尽,再到DHCP服务器看一下,发现所有地址都已经被租用。

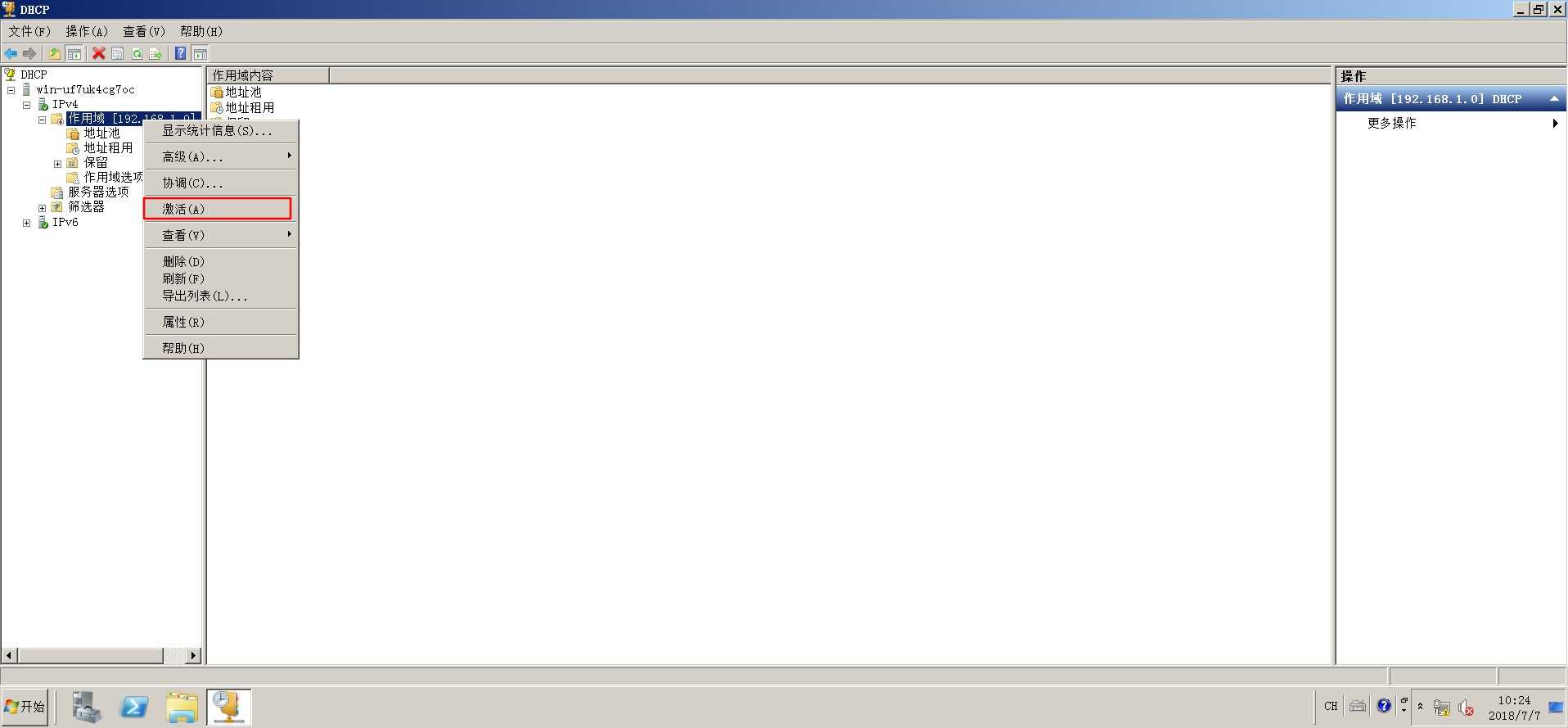

第五步到伪造的DHCP服务器,激活作用域

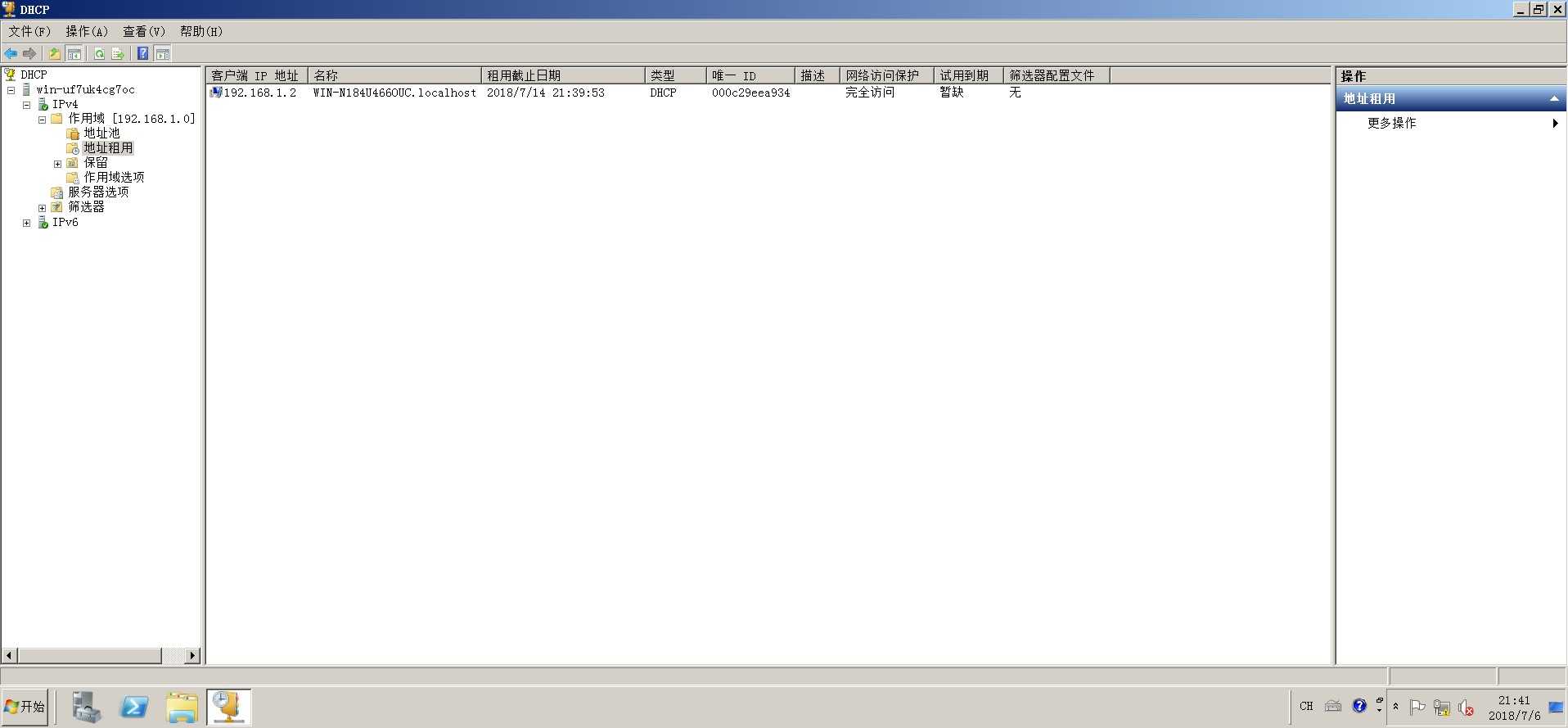

查看地址租用

现在还没用租用IP地址,然后开启一台win7虚拟机,再查看伪造DHCP服务器的地址池。

可以看到已经分发了一个IP地址。

第六步去kali上打开转发功能并配置网关

这样就使得win7的流量会首先经过攻击者kali然后再转发去网关。

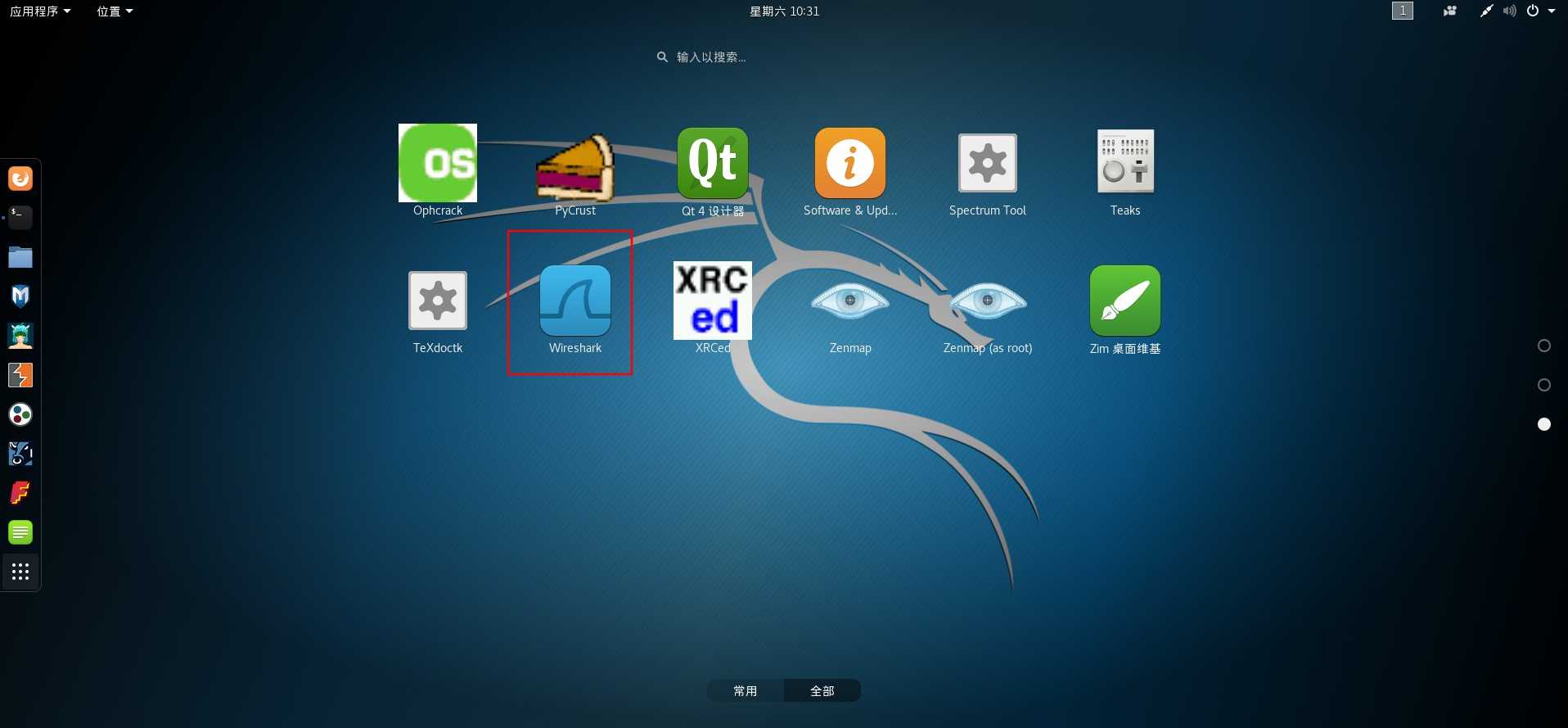

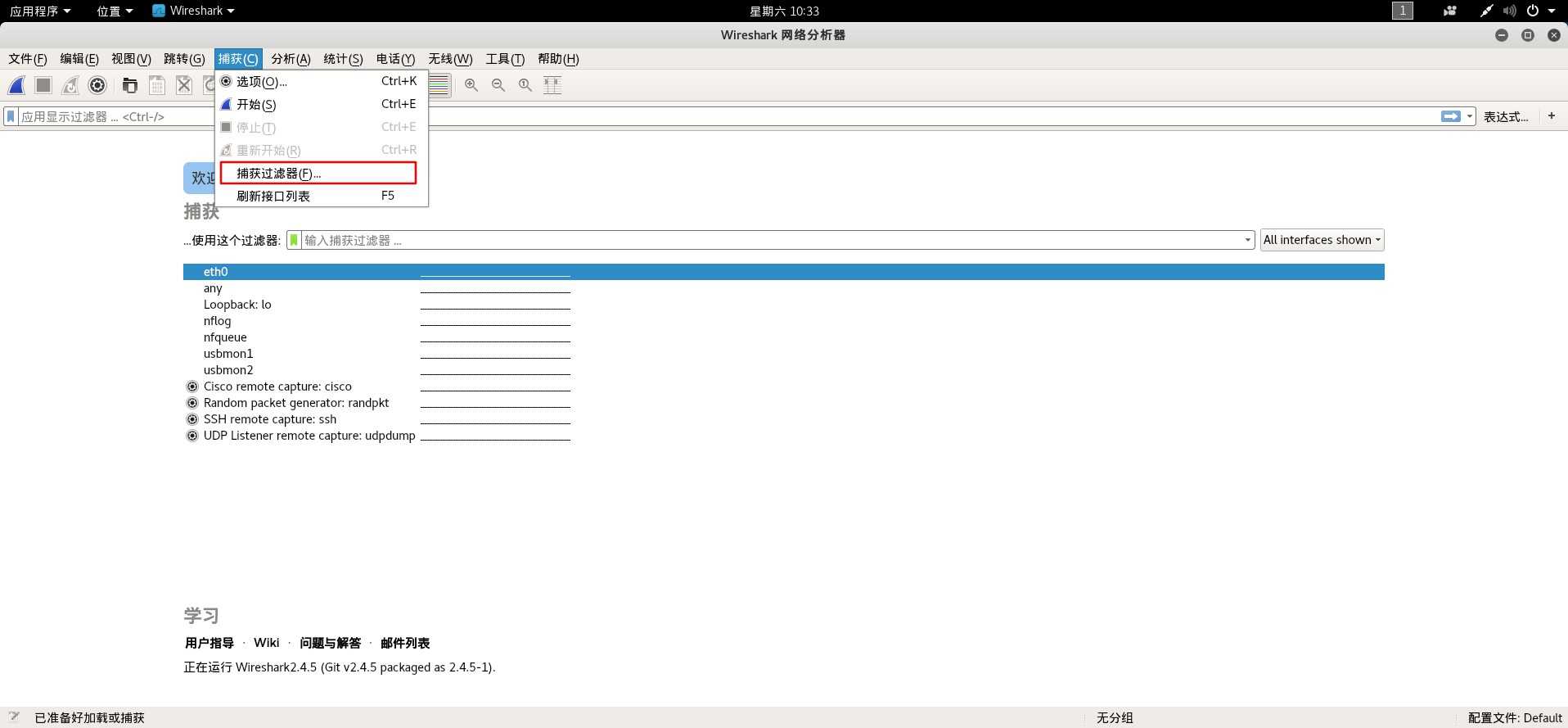

第七步在攻击者PC上打开抓包工具

这样win7的所有流量都会被攻击者抓到(这里使用的抓包工具是wireshark)

还可以配置过滤器抓取去往某个IP地址的流量

以上是关于局域网内DHCP攻击的主要内容,如果未能解决你的问题,请参考以下文章