docker的网络模式:none

Posted

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了docker的网络模式:none相关的知识,希望对你有一定的参考价值。

参考技术A docker环境下面一般缺省配置有三个网络类型:缺省情况下,每一种网络类型都会创建一个同名网络。

这里我们介绍none网络。

none模式,顾名思义就是没有网络,

这个continer里面就没有网卡(除了lo),所以他不提供网络服务,无法与别的container互访,也无法访问主机。

如果container内部有端口服务,这个端口也只能服务在container的lo网卡上,不能提供给外部服务;这个端口也不能通过-p的方式map出来,因为它只服务在lo网络卡上。

Docker none模式DNS/HOSTNAME自定义容器互联(网络三)

玩转Docker必要要了解的网络基础知识:

机器需要一个网络接口来发送和接受数据包,路由表来定义如何到达哪些地址段。这里的网 络接口可以不是物理接口。事实上,每个 linux 机器上的 lo 环回接口( docker容器中也 有)就是一个完全的 linux 内核虚拟接口,它直接复制发送缓存中的数据包到接收缓存中。 docker 让宿主主机和容器使用特殊的虚拟接口来通信 -- 通信的 2 端叫“ peers“,他们 在主机内核中连接在一起,所以能够相互通信。创建他们很简单,前面介绍过了。

docker 创建容器的步骤如下:

创建一对虚拟接口

其中宿主主机一端使用一个名字比如 veth65f9 ,他是唯一的 , 另外一端桥接到默认的

docker0, 或其它你指定的桥接网卡。

主机上的 veth65f9 这种接口映射到新的新容器中的名称通常是 eth0, 在容器这个隔离的

networknamespace 中,它是唯一的,不会有其他接口名字和它冲突。

从主机桥接网卡的地址段中获取一个空闲地址给 eth0 使用,并设定默认路由到桥接网卡。

完成这些之后,容器就可以使用这 eth0 虚拟网卡来连接其他容器和其他网络。 你也可以为特殊的容器设定特定的参数,在 docker run 的时候使用 --net ,它有 4 个可选 参数:

--net=bridge :默认连接到 docker0 网桥。

--net=host :告诉 docker 不要将容器放到隔离的网络堆栈中。尽管容器还是有自己的文件 系统、进程列表和资源限制。但使用 ip addr 命令这样命令就可以知道实际上此时的的容器 处于和 docker 宿主主机的一样的网络级别,它拥有完全的宿主主机接口访问权限。虽然 它不允许容器重新配置主机的网络堆栈,除非 --privileged=true,—但是容器进程可以跟其 他 root 进程一样可以打开低数字的端口,可以访问本地网络服务比如 D-bus ,还可以让 容器做一些意想不到的事情,比如重启主机,使用这个选项的时候要非常小心!

--net=container:NAME_or_ID :告诉 docker 将新容器的进程放到一个已经存在的容器的网 络堆栈中,新容器进程有它自己的文件系统、进程列表和资源限制,但它会和那个已经存在 的容器共享 ip 地址和端口,他们之间来可以通过环回接口通信。

--net=none :告诉 docker 将新容器放到自己的网络堆栈中,但是不要配置它的网络。

下面通过配置一个以 --net=none 启动的容器,使他达到跟平常一样具有访问网络的权限。 来介绍 docker 是如何连接到容器中的。

创建一个Dockerfile以centos6为基础镜像

[[email protected] src]# docker load < centos6.tar

2714f4a6cdee: Loading layer [==================================================>] 202.3 MB/202.3 MB

Loaded image: docker.io/centos:centos6

[[email protected] src]# cd [[email protected] ~]# mkdir sshd_dockerfile [[email protected] ~]# cd sshd_dockerfile/ [[email protected] sshd_dockerfile]# touch Dockerfile run.sh [[email protected] sshd_dockerfile]# vim run.sh

#!/bin/bash

/usr/sbin/apachectl -k restart

/usr/sbin/sshd -D

[[email protected] sshd_dockerfile]# ssh-keygen -t rsa

Generating public/private rsa key pair.

Enter file in which to save the key (/root/.ssh/id_rsa):

Created directory ‘/root/.ssh‘.

Enter passphrase (empty for no passphrase):

Enter same passphrase again:

Your identification has been saved in /root/.ssh/id_rsa.

Your public key has been saved in /root/.ssh/id_rsa.pub.

The key fingerprint is:

d7:d7:23:85:77:0e:3d:58:51:82:5d:b3:58:64:1a:9d [email protected]

The key‘s randomart image is:

+--[ RSA 2048]----+

| ++O*|

| . @Eo|

| =.=o|

| . o+o|

| S . ....o|

| . .. .|

| |

| |

| |

+-----------------+

[[email protected] sshd_dockerfile]# cat ~/.ssh/id_rsa.pub > /root/sshd_dockerfile/authorized_keys [[email protected] sshd_dockerfile]# vim Dockerfile

FROM docker.io/centos:centos6

MAINTAINER from [email protected]

RUN yum install -y openssh-server iputils sudo httpd

RUN useradd admin

RUN echo "admin:admin" | chpasswd

RUN echo "admin ALL=(ALL) ALL" >> /etc/sudoers

RUN ssh-keygen -t dsa -f /etc/ssh/ssh_host_dsa_key

RUN ssh-keygen -t rsa -f /etc/ssh/ssh_host_rsa_key

RUN mkdir -p /var/run/sshd

RUN mkdir -p /home/admin/.ssh

RUN sed -i "s/#ServerName/ServerName/g" /etc/httpd/conf/httpd.conf

RUN sed -i ‘s/session reqired pam_loginuid.so/#session reqired pam_loginuid.so/g‘ /etc/pam.d/sshd

ADD authorized_keys /home/admin/.ssh/authorized_keys

ADD run.sh /run.sh

RUN chmod 775 /run.sh

CMD ["apachectl -k start"]

EXPOSE 22 80

CMD ["/bin/bash","/run.sh"]

[[email protected] sshd_dockerfile]# docker build --no-cache -t "centos:http" . [[email protected] sshd_dockerfile]# docker images

REPOSITORY TAG IMAGE ID CREATED SIZE

centos http 3266e843418b 2 minutes ago 298.6 MB

docker.io/centos centos6 cf2c3ece5e41 13 months ago 194.6 MB

修该一下标签

[[email protected] sshd_dockerfile]# docker tag 3266e843418b docker.nmgkj.com [[email protected] sshd_dockerfile]# docker images

REPOSITORY TAG IMAGE ID CREATED SIZE

docker.nmgkj.com latest 3266e843418b 4 minutes ago 298.6 MB

centos http 3266e843418b 4 minutes ago 298.6 MB

docker.io/centos centos6 cf2c3ece5e41 13 months ago 194.6 MB

启动一个运行 /bin/bash 的容器,并指定 --net=none

[[email protected] ~]# docker run -it --net=none docker.nmgkj.com /bin/bash [[email protected] /]# ifconfig

lo Link encap:Local Loopback

inet addr:127.0.0.1 Mask:255.0.0.0

inet6 addr: ::1/128 Scope:Host

UP LOOPBACK RUNNING MTU:65536 Metric:1

RX packets:0 errors:0 dropped:0 overruns:0 frame:0

TX packets:0 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 txqueuelen:0

RX bytes:0 (0.0 b) TX bytes:0 (0.0 b)

再开启一个新的终端,查找这个容器的进程 id ,然后创建它的命名空间,后面的 ip netns 会 用到

[[email protected] ~]# pid=$(docker inspect -f ‘{{.State.Pid}}‘ 33b640c9679c) [[email protected] ~]# echo $pid

61825

[[email protected] ~]# mkdir -p /var/run/netns [[email protected] ~]# ln -s /proc/$pid/ns/net /var/run/netns/$pid [[email protected] ~]# ls /var/run/netns/$pid /var/run/netns/61825

检查桥接网卡的 ip 和子网掩码

[[email protected] ~]# ip add show docker0

5: docker0: <NO-CARRIER,BROADCAST,MULTICAST,UP> mtu 1500 qdisc noqueue state DOWN

link/ether 02:42:d0:29:d8:d0 brd ff:ff:ff:ff:ff:ff

inet 172.17.0.1/16 scope global docker0

valid_lft forever preferred_lft forever

inet6 fe80::42:d0ff:fe29:d8d0/64 scope link

valid_lft forever preferred_lft forever

创建一对” peer“接口 A 和 B ,绑定 A 到网桥,并启用它

[[email protected] ~]# ip link add A type veth peer name B [[email protected] ~]# brctl addif docker0 A [[email protected] ~]# ip link set A up [[email protected] ~]# ifconfig

ether 9a:74:21:18:da:46 txqueuelen 1000 (Ethernet)

RX packets 0 bytes 0 (0.0 B)

RX errors 0 dropped 0 overruns 0 frame 0

TX packets 0 bytes 0 (0.0 B)

TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0

将 B 放到容器的网络命名空间,命名为 eth0, 配置一个空闲的 ip

[[email protected] ~]# ip link set B netns $pid [[email protected] ~]# ip netns exec $pid ip link set dev B name eth0 [[email protected] ~]# ip netns exec $pid ip link set eth0 up [[email protected] ~]# ip netns exec $pid ip addr add 172.17.0.100/16 dev eth0 [[email protected] ~]# ip netns exec $pid ip route add default via 172.17.0.1

自此,你又可以像平常一样使用网络了

切换到第一个窗口

[[email protected] /]# ifconfig

eth0 Link encap:Ethernet HWaddr 1E:86:62:AA:77:B5

inet addr:172.17.0.100 Bcast:0.0.0.0 Mask:255.255.0.0

inet6 addr: fe80::1c86:62ff:feaa:77b5/64 Scope:Link

UP BROADCAST RUNNING MULTICAST MTU:1500 Metric:1

RX packets:8 errors:0 dropped:0 overruns:0 frame:0

TX packets:8 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 txqueuelen:1000

RX bytes:648 (648.0 b) TX bytes:648 (648.0 b)

[[email protected] /]# route -n

Kernel IP routing table

Destination Gateway Genmask Flags Metric Ref Use Iface

0.0.0.0 172.17.0.1 0.0.0.0 UG 0 0 0 eth0

172.17.0.0 0.0.0.0 255.255.0.0 U 0 0 0 eth0

[[email protected] /]# nslookup www.baidu.com

Server:202.106.195.68

Address:202.106.195.68#53

Non-authoritative answer:

www.baidu.comcanonical name = www.a.shifen.com.

Name:www.a.shifen.com

Address: 61.135.169.125

Name:www.a.shifen.com

Address: 61.135.169.121

当你退出容器后, docker 清空容器,容器的 eth0 随网络命名空间一起被摧毁, A接口 也被自动从 docker0 取消注册。不用其他命令,所有东西都被清理掉了!

注意 ip netns exec 命令,它可以让我们像 root 一样配置网络命名空间。但在容器内部无法 使用,因为统一的安全策略, docker 限制容器进程配置自己的网络。使用 ip netns exec 可 以让我们不用设置 --privileged=true 就可以完成一些可能带来危险的操作。

扩展:创建一个点到点连接

默认情况下,Docker 会将所有容器连接到由docker0提供的虚拟子网中。 用户有时候需要两个容器之间可以直连通信,而不用通过主机网桥进行桥接。 解决办法很简单:创建一对peer接口,分别放到两个容器中,配置成点到点链路类型即 可。

首先启动 2 个容器:

[[email protected] ~]# docker images

REPOSITORY TAG IMAGE ID CREATED SIZE

centos http 3266e843418b 12 minutes ago 298.6 MB

docker.nmgkj.com latest 3266e843418b 12 minutes ago 298.6 MB

docker.io/centos centos6 cf2c3ece5e41 13 months ago 194.6 MB

[[email protected] ~]# docker run -i -t --rm --net=none 3266e843418b /bin/bash [[email protected] /]#

开启另一个中端

[[email protected] ~]# docker run -i -t --rm --net=none 3266e843418b /bin/bash [[email protected] /]#

在开启一个终端找到进程号,然后创建网络名字空间的跟踪文件。

[[email protected] ~]# docker inspect -f ‘{{.State.Pid}}‘ 181d6afce14c

4402

[[email protected] ~]# docker inspect -f ‘{{.State.Pid}}‘ b7f546eb43b2

4538

[[email protected] ~]# mkdir -p /var/run/netns [[email protected] ~]# ln -s /proc/4402/ns/net /var/run/netns/4402 [[email protected] ~]# ln -s /proc/4538/ns/net /var/run/netns/4538

创建一对 peer 接口,然后配置路由

[[email protected] ~]# ip link add A type veth peer name B [[email protected] ~]# ip link set A netns 4402 [[email protected] ~]# ip netns exec 4402 ip addr add 10.1.1.1/32 dev A [[email protected] ~]# ip netns exec 4402 ip link set A up [[email protected] ~]# ip netns exec 4402 ip route add 10.1.1.2/32 dev A [[email protected] ~]# [[email protected] ~]# ip link set B netns 4538 [[email protected] ~]# ip netns exec 4538 ip addr add 10.1.1.2/32 dev B [[email protected] ~]# ip netns exec 4538 ip link set B up [[email protected] ~]# ip netns exec 4538 ip route add 10.1.1.1/32 dev B

现在这 2 个容器就可以相互 ping 通,并成功建立连接。点到点链路不需要子网和子网掩码

在各个容器终端查看ip

第一个容器

[[email protected] /]#ifconfig

A Link encap:Ethernet HWaddr A6:23:73:61:FE:F9

inet addr:10.1.1.1 Bcast:0.0.0.0 Mask:255.255.255.255

inet6 addr: fe80::a423:73ff:fe61:fef9/64 Scope:Link

UP BROADCAST RUNNING MULTICAST MTU:1500 Metric:1

RX packets:8 errors:0 dropped:0 overruns:0 frame:0

TX packets:8 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 txqueuelen:1000

RX bytes:648 (648.0 b) TX bytes:648 (648.0 b)

第二个容器

[[email protected] /]#ifconfig

B Link encap:Ethernet HWaddr 52:46:7B:4B:2F:05

inet addr:10.1.1.2 Bcast:0.0.0.0 Mask:255.255.255.255

inet6 addr: fe80::5046:7bff:fe4b:2f05/64 Scope:Link

UP BROADCAST RUNNING MULTICAST MTU:1500 Metric:1

RX packets:8 errors:0 dropped:0 overruns:0 frame:0

TX packets:8 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 txqueuelen:1000

RX bytes:648 (648.0 b) TX bytes:648 (648.0 b)

DNS/HOSTNAME自定义

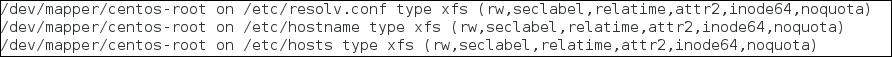

Docker 没有为每个容器专门定制镜像,那么怎么自定义配置容器的主机名和 DNS 配置呢?秘诀就是它利用虚拟文件来挂载到来容器的 3 个相关配置文件。

在容器中使用 mount 命令可以看到挂载信息:注(mount命令软件包util-linux)

# mount

...

...

这种机制可以让宿主主机 DNS 信息发生更新后,所有 Docker 容器的 dns 配置通过 /etc/resolv.conf文件立刻得到更新。

如果用户想要手动指定容器的配置,可以利用下面的选项。

-h HOSTNAME or --hostname=HOSTNAME 设定容器的主机名,它会被写到容器内的/etc/hostname 和 /etc/hosts。但它在容器外部看不到,既不会在 docker ps 中显示,也不会在其他的容器的 /etc/hosts 看到。

[[email protected] src]# docker run -it -h duyuheng --dns=114.114.114.114 --name duyuheng docker.nmgkj.com /bin/bash [[email protected] /]# mount

看主要内容

/dev/mapper/centos-root on /etc/resolv.conf type xfs (rw,seclabel,relatime,attr2,inode64,noquota)

/dev/mapper/centos-root on /etc/hostname type xfs (rw,seclabel,relatime,attr2,inode64,noquota)

/dev/mapper/centos-root on /etc/hosts type xfs (rw,seclabel,relatime,attr2,inode64,noquota)

[[email protected] /]# cat /etc/hostname

duyuheng

[[email protected] /]# cat /etc/resolv.conf

nameserver 114.114.114.114

--link=CONTAINER_NAME:ALIAS 选项会在创建容器的时候,添加一个其他容器的主机名到

/etc/hosts 文件中,让新容器的进程可以使用主机名 ALIAS 就可以连接它。

--dns=IP_ADDRESS 添加 DNS 服务器到容器的 /etc/resolv.conf 中,让容器用这个服务器来解析所有不在 /etc/hosts 中的主机名。

--dns-search=DOMAIN 设定容器的搜索域,当设定搜索域为 .example.com 时,在搜索一个名为 host的主机时, DNS 不仅搜索 host,还会搜索 host.example.com。注意:如果没有上述最后 2 个选项,Docker 会默认用主机上的 /etc/resolv.conf 来配置容器。

具体其他选项可以查看docker run --help帮助

docker中的容器互联--linking 系统

docker 有一个 linking 系统可以连接多个容器。它会创建一对父子关系,父容器可以看到所选择的子容器的信息。该系统会在源和接收容器之间创建一个隧道,接收容器可以看到源容器指定的信息

自定义容器的命名

linking系统依据容器的名称来执行,因此,首先需要自定义一个好记的容器命名。当我们创建容器的时候,系统会随机分配一个名字。当然我们也可以自己来命名容器,这样做有 2 个好处:

当我们自己指定名称的时候,比较好记,比如一个 web 应用我们可以给它起名叫 web

当我们要连接其他容器时候,可以作为一个有用的参考点,比如连接 web 容器到 db 容器

使用 --name 标记可以为容器自定义命名。使用 docker ps 来验证设定的命名,也可以使用 docker inspect 来查看容器的名字docker inspect -f "{{ .Name }}" 容器id

注意:容器的名称是唯一的。如果已经命名了一个叫 web 的容器,当你要再次使用 web 这个名称的时候,需要先用 docker rm 来删除之前创建的同名容器。

在执行 docker run 的时候如果添加 --rm 标记,则容器在终止后会立刻删除。注意, --rm 和 -d 参数不能同时使用。

容器互联

使用--link参数可以让容器之间安全的进行交互。

下面先创建一个新的数据库容器。

docker run -dit --name dbserver 镜像名或镜像id

[[email protected] ~]# docker run -dit --name dbserver docker.nmgkj.com

ef7afca1b551cd197c336da6fb92eb4985aa0316221be52440f16e8a55379c09

[[email protected] ~]# docker ps

CONTAINER ID IMAGE COMMAND CREATED STATUS PORTS NAMES

05b7fb435429 docker.nmgkj.com "/bin/bash /run.sh" 9 seconds ago Up 7 seconds 22/tcp, 80/tcp dbserver

然后创建一个新的 web 容器,并将它连接到 db 容器

[[email protected] ~]# docker run -dit -P --name web --link dbserver:dbserver docker.nmgkj.com

8817d412cff3830602c370e61382f253bb4ca22f15ab7c087b95ad36d281e14e

--link 标记的格式: --link name:alias , name 是我们要链接的容器的名称, alias 是这个链接的别名。

使用docker ps来查看容器的连接

[[email protected] ~]# docker ps --no-trunc

CONTAINER ID IMAGE COMMAND CREATED STATUS PORTS NAMES

8817d412cff3830602c370e61382f253bb4ca22f15ab7c087b95ad36d281e14e docker.nmgkj.com "/bin/bash /run.sh" 39 seconds ago Up 37 seconds 0.0.0.0:32769->22/tcp, 0.0.0.0:32768->80/tcp web

ef7afca1b551cd197c336da6fb92eb4985aa0316221be52440f16e8a55379c09 docker.nmgkj.com "/bin/bash /run.sh" About a minute ago Up About a minute 22/tcp, 80/tcp dbserver,web/dbserver

我们可以看到我们命名的容器, dbserver 和 web , dbserver 容器的 names 列有 dbserver 也有 web/dbserver 。这表示 web 容器链接到 db 容器,他们是一个父子关系。在这个 link 中, 2 个容器中有一对父子关系。 docker 在 2 个容器之间创建了一个安全的连接,而且不用映射dbserver容器的端口到宿主主机上。所以在启动 db 容器的时候也不用 -p 和 -P 标记。使用 link 之后我们就可以不用暴露数据库端口到网络上。

注意:你可以链接多个子容器到父容器,比如我们可以链接多个 web 到 db 容器上。

Docker 会添加子容器的 host 信息到父容器的 /etc/hosts 的文件。

下面是父容器 web 的 hosts 文件

[[email protected] ~]# docker exec -it web /bin/bash [[email protected] /]# cat /etc/hosts

127.0.0.1localhost

::1localhost ip6-localhost ip6-loopback

fe00::0ip6-localnet

ff00::0ip6-mcastprefix

ff02::1ip6-allnodes

ff02::2ip6-allrouters

172.17.0.2dbserver ef7afca1b551

172.17.0.38817d412cff3

这里有 2 个 hosts,第一个是 web 容器,web 容器用 id 作为他的主机名,第二个是 dbserver 容器的 ip 和主机名。可以在 web 容器中安装 ping 命令来测试跟dbserver容器的连通。

注意:官方的镜像默认没有安装 ping,需要自行安装,软件包名iputils

注意:要提前安装(我已经在第一步创建Dockerfile里面安装)

[[email protected] ~]# which ping

/usr/bin/ping

[[email protected] ~]# rpm -qf /usr/bin/ping

iputils-20121221-7.el7.x86_64

用 ping 来测试db容器,

[[email protected] /]# ping dbserver

PING dbserver (172.17.0.2) 56(84) bytes of data.

64 bytes from dbserver (172.17.0.2): icmp_seq=1 ttl=64 time=0.153 ms

64 bytes from dbserver (172.17.0.2): icmp_seq=2 ttl=64 time=0.082 ms

^C

--- dbserver ping statistics ---

2 packets transmitted, 2 received, 0% packet loss, time 1103ms

rtt min/avg/max/mdev = 0.082/0.117/0.153/0.037 ms

附:在bridge模式下,连在同一网桥上的容器可以相互通信(若出于安全考虑,也可以禁止它们之间通信,方法是在DOCKER_OPTS变量中设置--icc=false,这样只有使用--link才能使两个容器通信)。

本文出自 “duyuheng” 博客,谢绝转载!

以上是关于docker的网络模式:none的主要内容,如果未能解决你的问题,请参考以下文章