螣龙安科携攻击面管理和BAS再上榜!2023网安行业全景图速看

Posted 螣龙安科

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了螣龙安科携攻击面管理和BAS再上榜!2023网安行业全景图速看相关的知识,希望对你有一定的参考价值。

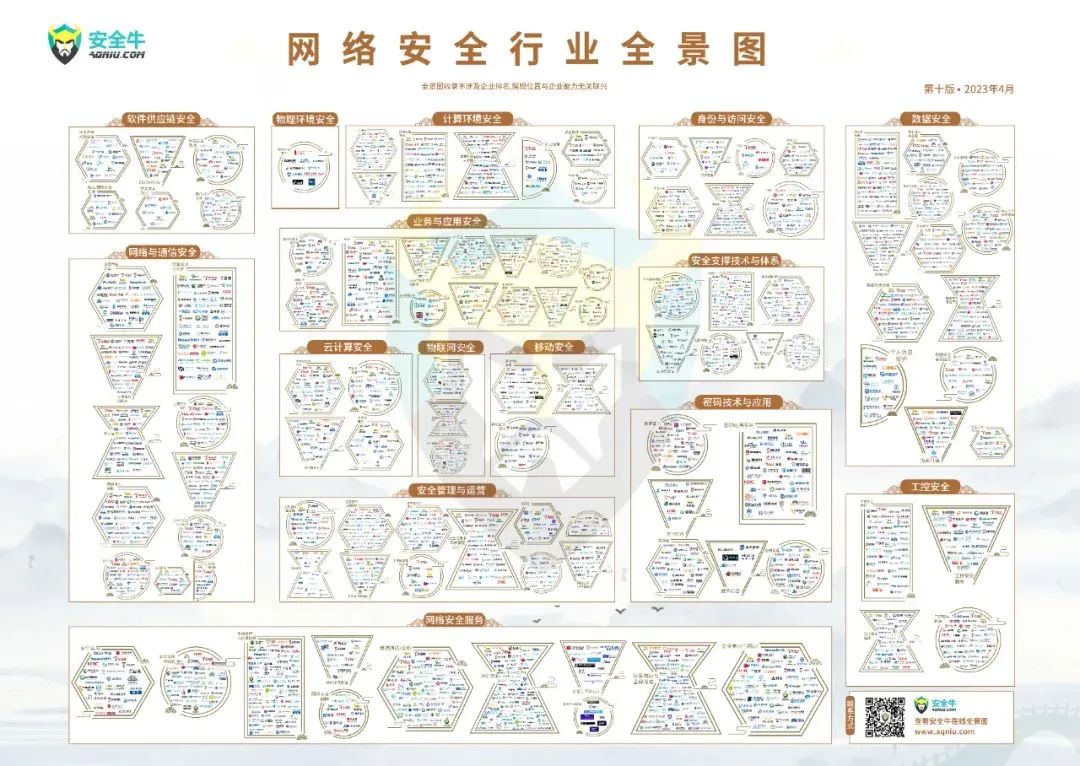

近日,国内网络安全知名权威机构-安全牛发布了《网络安全行业全景图》(第十版)。

螣龙安科凭借先进的创新网络安全技术和高度的市场认可度,实力领跑,上榜了“攻击面管理”和“BAS”两大安全分类。

此次强势入选全景图的两大领域,不仅是业界权威机构对螣龙安科产品能力和服务保障能力的高度认可,更体现了螣龙安科在网络安全领域逐渐突出的市场影响力和专业程度。

根据此次第十版全景图,可以看到我国网络安全行业呈现技术碎片化、多样化发展态势,“专业化、精细化、特色化、新颖化”仍将是创新安全企业未来主要的发展方向。

其中还推算我国网络安全企业2022年度整体收入规模约为1014亿元,相比2021年整体增长率20%,预计2023年网络安全产业增速将重新回到30%以上。

近年来,网络安全形势日益严峻复杂,凭借前沿的科技实力和专业的服务团队,螣龙安科已为政府、金融、通讯、能源等行业的用户提供了网络安全技术产品、解决方案和服务支持,获得了市场与客户的高度认可。

随着我国网络安全法规的不断完善,企业数字化转型的安全需求持续提升,未来,螣龙安科会顺应数字时代的发展趋势,充分发挥企业优势,持续聚焦攻击面管理和自动化模拟攻击,不断推出适应新场景的安全产品和解决方案,为企业数字化转型保驾护航。

-END-

入侵和攻击模拟(BAS)实践

一、前言

在2017年Gartner定义了BAS入侵和攻击模拟这个类别。在Gartner的定义中,BAS(Breach and Attack Simulation)是通过不断模拟针对不同资产的攻击,验证安全防护的有效性。

目前,经过几年的发展,国外BAS技术已经相对成熟,在2021年Gartner发布的安全运营技术成熟度曲线中,BAS仍处于高市场预期的热门赛道。近两年,国内BAS厂商也不断涌现,随着技术的不断成熟,BAS未来或将成为主流的安全风险检测技术。

二、背景

1、什么是Breach and Attack Simulation (BAS)?

Breach and Attack Simulation (BAS)翻译过来就是入侵与模拟攻击Gartner 将 BAS 称为“顶级安全和风险管理趋势”,BAS 是一项新兴技术,它可以按需自动模拟企业的复杂网络来进行攻击,帮助测试企业系统的安全。它不像普通的自动化渗透测试工具,BAS可以自动模拟数据泄露、对组织电子邮件系统的网络钓鱼攻击、对端点的恶意软件攻击,甚至是网络内的横向移动等,它可以执行各种破坏和攻击模拟。

2、我们为什么要做BAS?

a.红队安全的预模拟阶段通常是最漫长和最重要的部分。首先需要考虑多久执行一次红蓝对抗它们可以每年、每六个月、每季度、每月或其他频率举行一次,而且这种红蓝队测试需要安排大量人员,那么时间、人员、金钱上会消耗大量成本。如果通过BAS进行ATT&CK模拟入侵,这样在人员、时间、金钱上可以节省很多成本。

b.在红蓝对抗中是有规定靶标资产,实际的对抗攻击需要不断的去探索下一个突破口,这难免会探测到我们靶标以外的资产,BAS可以通过下定点的方法,P2P进行攻击。

c.随着数据安全法的发布,数据安全也成为重点关注问题,在ATT&CK攻击时可能会导致我们的凭据和数据的泄漏,BAS可以在内网中部署运行,这样可以避免数据泄漏的情况。

d.随着近5年信息安全建设工作的有序推进,我司信息安全防御水平有较大提升,公司部署大量安全设备,进行模拟攻击可以来检验安全运营的有效。因为安全系统需要不断升级以应对新的和高级的安全威胁,并且必须定期对这些升级后的系统进行测试,来检验它们是否甚至可以对抗潜在的网络安全威胁。

e.随着组织迁移到云或考虑替代本地基础架构,作为一项新技术,bas可以部署到大多数基础设施或网络段。

f.防止第三方红蓝对抗人员不讲武德。

三、实践

1、确认风险点

a.BAS 工具及其频繁的测试(包括突袭模拟)会增加安全警报的数量。这会使他们难以区分非常重要的警报和 BAS 测试生成的警报。

b.模拟攻击触发的响应操作可能会使生产系统脱机或减慢操作速度。

2、针对风险点的防御措施

a.记录好模拟的ip地址,在模拟之前提前报备ip,防止产生没必要的响应。

b.在每个模拟的位置添加虚拟靶机,实现点对点无害模拟。

3、怎么去模拟

对于场景也区分为内网场景和公网场景。

1)针对外网

a.模拟操作系统、应用软件、Web应用、中间件、组件等漏洞利用场景,每种场景至少包含5种绕过手法。

a.通过邮件、社交软件等平台模拟社工投递病毒样本的钓鱼场景,每种场景至少包含3种绕过手法。

2)针对内网

a.模拟突破边界后上传webshell、内存马、后门等黑客工具等场景,每种场景至少使用3种绕过手法。

b.模拟突破边界后建立隧道场景,至少使用3种协议建立隧道。

c.模拟操作系统、应用软件、Web应用、中间件、组件等漏洞利用场景,每种场景至少包含5种绕过手法。

d.使用内网扫描工具模拟内网端口扫描、资产发现、口令扫描、漏洞扫描等场景,每种场景至少包含3种绕过手法。

e.模拟内网信息收集场景对内网的wiki,磁盘,浏览器、邮箱等进行上传或下载等信息收集动作,每种场景至少包含3种绕过手法。

f.模拟内网钓鱼场景,至少使用3种以上内网钓鱼场景,每种场景至少包含3种绕过手法。

g.模拟对代码仓库代码上传、下载、篡改等场景。

h.模拟批量指令下发场景,至少使用3种命令绕过手法。

i.至少模拟5种横向渗透攻击场景,每种场景至少包含3种绕过手法。

j.模拟访问跨域场景。

四、最后

每个公司都有自己不同的需求点,我这边仅是根据公司想要的需求进行模拟。首先是锁定需要模拟的安全设备,然后根据覆盖率,健康度,有效性三方面去开展。欢迎留言共享想法💡

以上是关于螣龙安科携攻击面管理和BAS再上榜!2023网安行业全景图速看的主要内容,如果未能解决你的问题,请参考以下文章

人工智能在攻击面管理的应用,螣龙安科受邀ISC上海分会分享实录