Cisco ASA 5510防火墙如何设置内网上网?

Posted

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了Cisco ASA 5510防火墙如何设置内网上网?相关的知识,希望对你有一定的参考价值。

公司财务部新进一台Cisco ASA 5510防火墙,配置情况如下:

int e0/1

ip address xxxx

nameif outside

int e0/0

ip address xxxx

nameif inside

nat (inside) 1 0.0.0.0 0.0.0.0

global (outside) 1 interface

route outside 0.0.0.0 0.0.0.0 YYYY

YYYY是默认网关,原本可通过其上网,可是这样配置后inside所接的内网无法上网,请问各位大侠如何解决?

e0/0 e0/1两接口已经设置 no shut

acl 已设置 permit any 并以设置到两端口的出入方向

#interface

management0/0

//进入管理接口

#

nameif

guanli

//接口名

#

security-level

100

//安全级别

#ip

address

192.168.1.1

255.255.255.0

//ip地址

这样配置后就可以通过其他设备访问防火墙了。 参考技术A 我感觉你这里面少东西,时间关系不多说,去网上找个防火墙配置实例,照着敲下就ok了,有问题给我留言,网上思科的东东多着呢,在不行了给思科打电话,他们的400服务是非常周到的,如果你经常问可以给你培训都,嘿嘿 参考技术B 1.接口开启没有啊

2.写acl啊

3.看看线连接的有没有问题,然后ping ping 参考技术C 添加这2条命令

access-group in_to_out in interface inside

access-group out in interface outside 参考技术D 你猜猜。

Cisco ASA 应用NAT

ASA上的NAT有动态NAT、动态PAT、静态NAT和静态PAT四种类型。动态NAT的配置:

指定需要进行地址转换的网段:

asa(config)# nat (接口名称) nat-id local-ip mask

asa(config)# nat (inside) 1 10.1.1.0 255.255.255.0

定义全局地址池:

asa(config)# global (接口名称) nat-id 转换成的地址池

asa(config)# global (outside) 1 172.16.1.100-172.16.1.200

以上两条命令的nat-id需相同

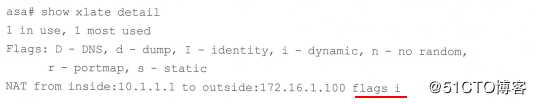

查看NAT转换表:

asa(config)# show xlate detail

当flags 为 i 时表示当前为动态NAT

要清除xlate表,可以使用clear xlate 命令

如果想要为inside内的所有网段实施动态NAT的话,配置如下:

asa(config)# nat (inside) 1 0 0

0 0 代表所有网段

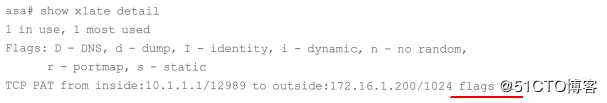

动态PAT配置如下:

与路由器上的PAT相同,动态PAT使用IP地址和源端口号创建一个唯一的会话。

配置内网需要转换的网段:

asa(config)# nat (inside) 1 10.1.1.0 255.255.255.0

配置用于转换的IP地址:

asa(config)# nat (outside) 1 172.16.1.200

配置PAT时有时会直接使用outside接口的IP地址进行转换:

asa(config)# nat (inside) 1 10.1.1.0 255.255.255.0

asa(config)# nat (outside) 1 interface 直接应用到接口上,会转换成接口的IP地址

flags为 ri 时 是动态PAT

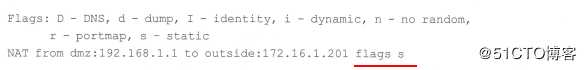

静态NAT创建了一个从真实地址到映射地址的一对一的固定转换,可用于双向通信。

asa(config)# static (源区域,目的区域) 转换后的IP(内部全局地址) 转换前的IP(内部本地地址)

asa(config)# static (dmz,outside) 172.16.1.201 192.168.1.1

低级别访问高级别的区域需要配置ACL方可通信,ACL中配置的目的地址应该为映射地址(转换后的地址)而不是源真实地址

flags 为 s 时 是静态NAT

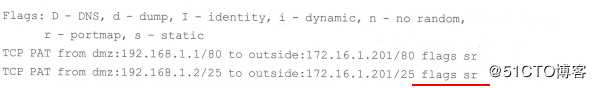

静态PAT与静态NAT相似,但是静态PAT允许为真实地址和映射地址指定TCP和UDP端口号

配置如下:

asa(config)# static (dmz,outside) tcp 172.16.1.201 http 192.168.1.1 http

flages 为 sr 时 是静态PAT

ASA从7.0版本开始提供了一个NAT控制的开关,即“nat-control”命令。默认是禁用NAT控制的

当启用NAT控制时,每个发起的连接都需要一个相应的NAT规则,在某些应用场合(如配置V P N) 需要绕过NAT规则。

NAT豁免允许双向通信。

配置NAT豁免首先需要定义一个ACL,用于指定需要绕过NAT规则的流量:

asa(config)# nat (接口名称) 0 access-list acl-name 应用ACL绕过

配置NAT豁免:

asa(config)# access-list nonat extended permit ip 10.2.2.0 255.255.255.0 172.16.1.0 255.255.255.0

asa(config)# nat (inside) 0 access-list no nat

以上是关于Cisco ASA 5510防火墙如何设置内网上网?的主要内容,如果未能解决你的问题,请参考以下文章

cisco asa5520 防火墙如何配置路由,希望大虾帮忙!