python post请求伪造登陆 浏览器抓包

Posted

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了python post请求伪造登陆 浏览器抓包相关的知识,希望对你有一定的参考价值。

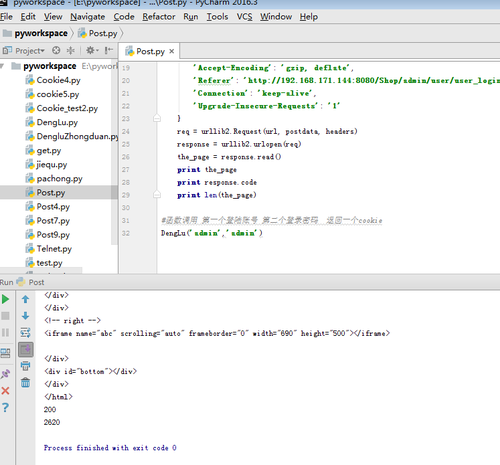

网站是vmware虚拟机搭建了个go网络商城,Tomcat+Mysql+SSH架构的,这是后台界面,浏览器按F12抓包

账号密码admin 下面我们py伪造post请求登陆

# coding=utf-8

import urllib

import urllib2

import re

#9ok 模拟登陆了admin账户

def DengLu(username=‘admin‘,password=‘admin‘):

url = ‘http://192.168.171.144:8080/Shop/admin/user/user_logon.html‘

#请求体

postdata=urllib.urlencode(

{ ‘Content-Type‘: ‘application/x-www-form-urlencoded‘,

‘username‘:username,

‘password‘:password

})

#请求头

headers = {

‘User-Agent‘: ‘Mozilla/5.0 (Windows NT 6.1; WOW64; rv:50.0) Gecko/20100101 Firefox/50.0‘,

‘Accept‘: ‘text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8‘,

‘Accept-Language‘: ‘zh-CN,zh;q=0.8,en-US;q=0.5,en;q=0.3‘,

‘Accept-Encoding‘: ‘gzip, deflate‘,

‘Referer‘: ‘http://192.168.171.144:8080/Shop/admin/user/user_login.html‘,

‘Connection‘: ‘keep-alive‘,

‘Upgrade-Insecure-Requests‘: ‘1‘

}

req = urllib2.Request(url, postdata, headers)

response = urllib2.urlopen(req)

the_page = response.read()

print the_page

print response.code

print len(the_page)

#函数调用 第一个登陆账号 第二个登录密码 返回一个cookie

DengLu(‘admin‘,‘admin‘)有些抓包工具也很好用 例如burp 需要调试上传或者其他请求的时候可以用

关于post中获取cookie值 调用web其他功能请看下一篇

本文出自 “侠米” 博客,请务必保留此出处http://xiami.blog.51cto.com/9292349/1880743

以上是关于python post请求伪造登陆 浏览器抓包的主要内容,如果未能解决你的问题,请参考以下文章