X-Forwarded-For的产生背景

Posted

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了X-Forwarded-For的产生背景相关的知识,希望对你有一定的参考价值。

参考技术AX-Forwarded-For(XFF)是用来识别通过HTTP代理或负载均衡方式连接到Web服务器的客户端最原始的IP地址的HTTP请求头字段。 Squid 缓存代理服务器的开发人员最早引入了这一HTTP头字段,并由IETF在Forwarded-For HTTP头字段标准化草案中正式提出。

当今多数缓存服务器的使用者为大型ISP,为了通过缓存的方式来降低他们的外部带宽,他们常常通过鼓励或强制用户使用代理服务器来接入互联网。有些情况下, 这些代理服务器是透明代理, 用户甚至不知道自己正在使用代理上网。

如果没有XFF或者另外一种相似的技术,所有通过代理服务器的连接只会显示代理服务器的IP地址(而非连接发起的原始IP地址), 这样的代理服务器实际上充当了匿名服务提供者的角色, 如果连接的原始IP地址不可得,恶意访问的检测与预防的难度将大大增加。XFF的有效性依赖于代理服务器提供的连接原始IP地址的真实性,因此, XFF的有效使用应该保证代理服务器是可信的, 比如可以通过建立可信服务器白名单的方式。

阿里云X-Forwarded-For 发现tomcat记录的日志所有来自于SLB转发的IP地址,不能获取到请求的真实IP。

1、背景:阿里云的SLB的负载均衡,在tomcat中获取不到真实IP,而是阿里的内网IP,SLB中俩台或者3台本身是局域网,这里是SLB原理,能够看看。没怎么看懂。呵呵,要细细读下。

2、须要开启tomcat的X-Forwarded-For,在tomcat/conf/server.xml中有一个例如以下的AccessLogValve 日志纪录功能。当配置中的pattern=common时。相应的日志是例如以下,不管正常请求和非法请求都会记录。

<Valve className="org.apache.catalina.valves.AccessLogValve" directory="logs"

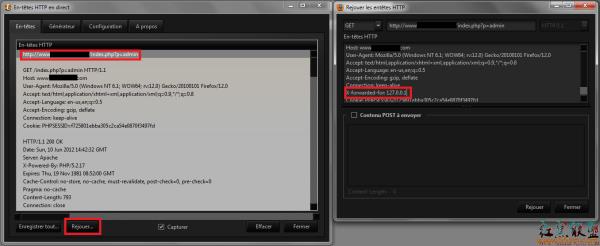

prefix="localhost_access_log." suffix=".txt" pattern=‘commont‘ resolveHosts="false"/>3、改动pattern为pattern=‘%{X-Forwarded-For}i %h %l %u %t "%r" %s %b‘,则会记录headers头中的X-Forwarded-For信息。能够使用fiddle抓取到X-Forwarded-For信息

4、获取tomcat中的X-Forwarded-For,前提阿里云须要开启获取真实IP例如以下图:

5、Java代码获取X-Forwarded-For

/**

* 获取ip地址,防止集群、代理

* @param request

* @return ip

*/

public static String getAddr(HttpServletRequest request) {

String ip = request.getHeader("x-forwarded-for");

if (ip == null || ip.length() == 0 || "unknown".equalsIgnoreCase(ip)) {

ip = request.getHeader("Proxy-Client-IP");

}

if (ip == null || ip.length() == 0 || "unknown".equalsIgnoreCase(ip)) {

ip = request.getHeader("WL-Proxy-Client-IP");

}

if (ip == null || ip.length() == 0 || "unknown".equalsIgnoreCase(ip)) {

ip = request.getRemoteAddr();

}

return ip;

}以上是关于X-Forwarded-For的产生背景的主要内容,如果未能解决你的问题,请参考以下文章