恶意代码分析

Posted 郭幸坤

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了恶意代码分析相关的知识,希望对你有一定的参考价值。

课程:网络对抗技术

班级:2012 姓名:郭幸坤 学号:20201213

实验名称:免杀原理 实验日期:2023.4.4

恶意代码分析实战3-2

使用动态分析基础技术来分析lab03-02.exe

Q1怎样才能让这个恶意代码自行安装

Q2在安装之后,如何让恶意代码运行起来

Q3怎么能找到这个恶意代码是在哪个进程下运行的

Q4在procmon工具中设置什么样的过滤器,才能收集这个恶意代码的信息

Q5这个恶意代码在主机上的感染迹象特征是什么

Q6这个恶意代码是否存在一些有用的网络特征码

依次分析

首先静态分析

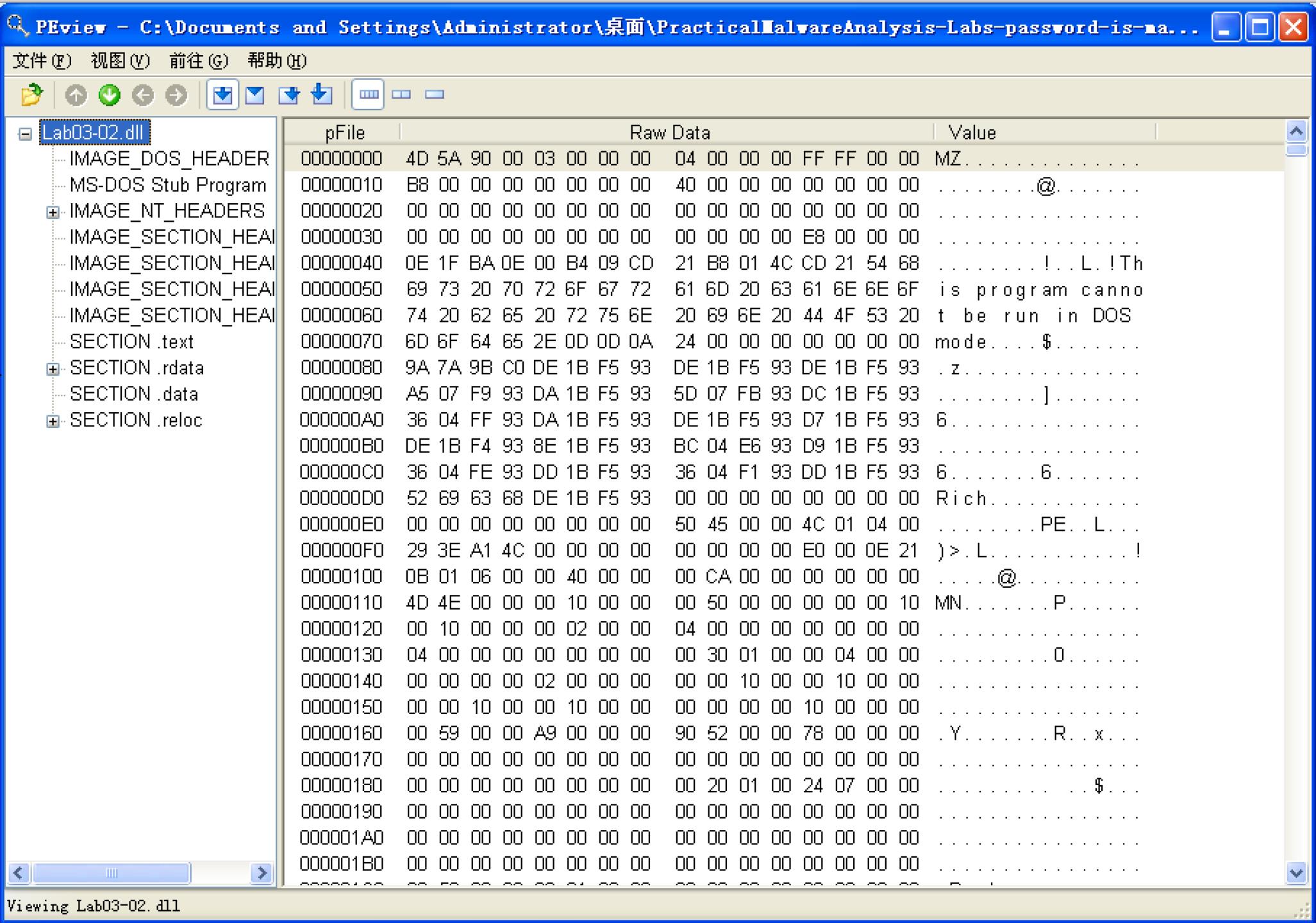

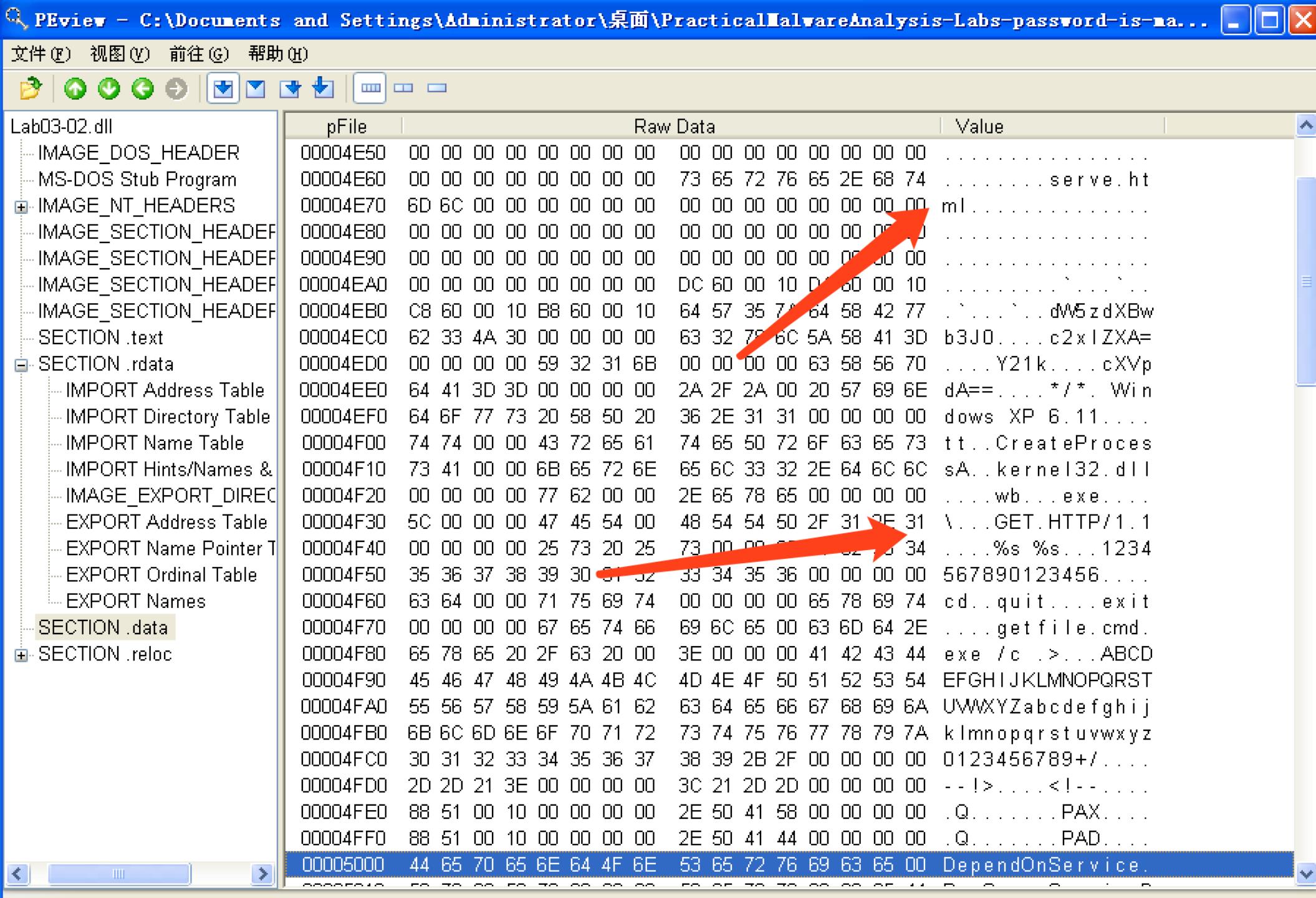

首先peview载入分析

分别来看看导入函数导出函数

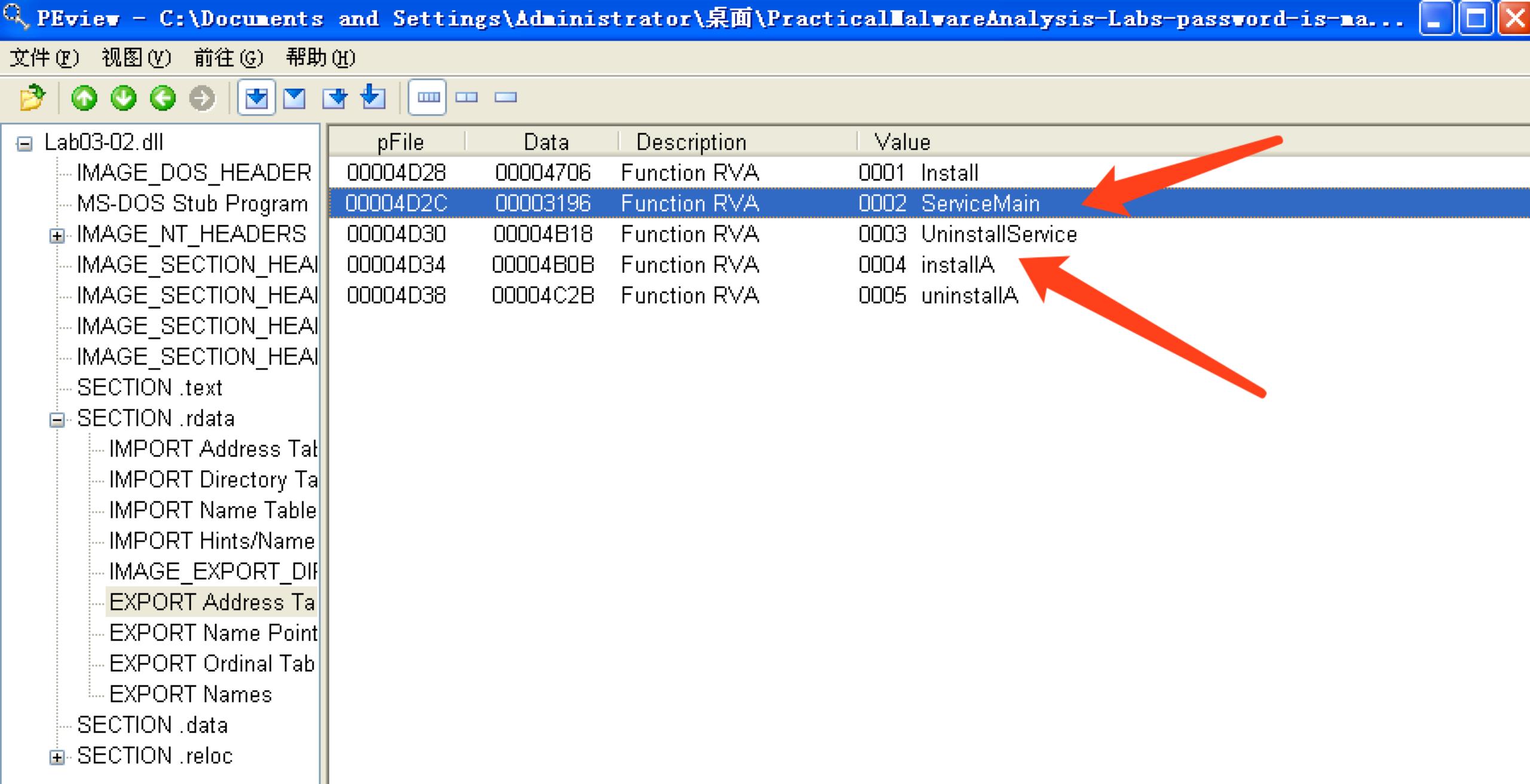

先看导出函数

从导出函数servicemain可以知道,这次的文件需要安装成一个服务,从而正常运行

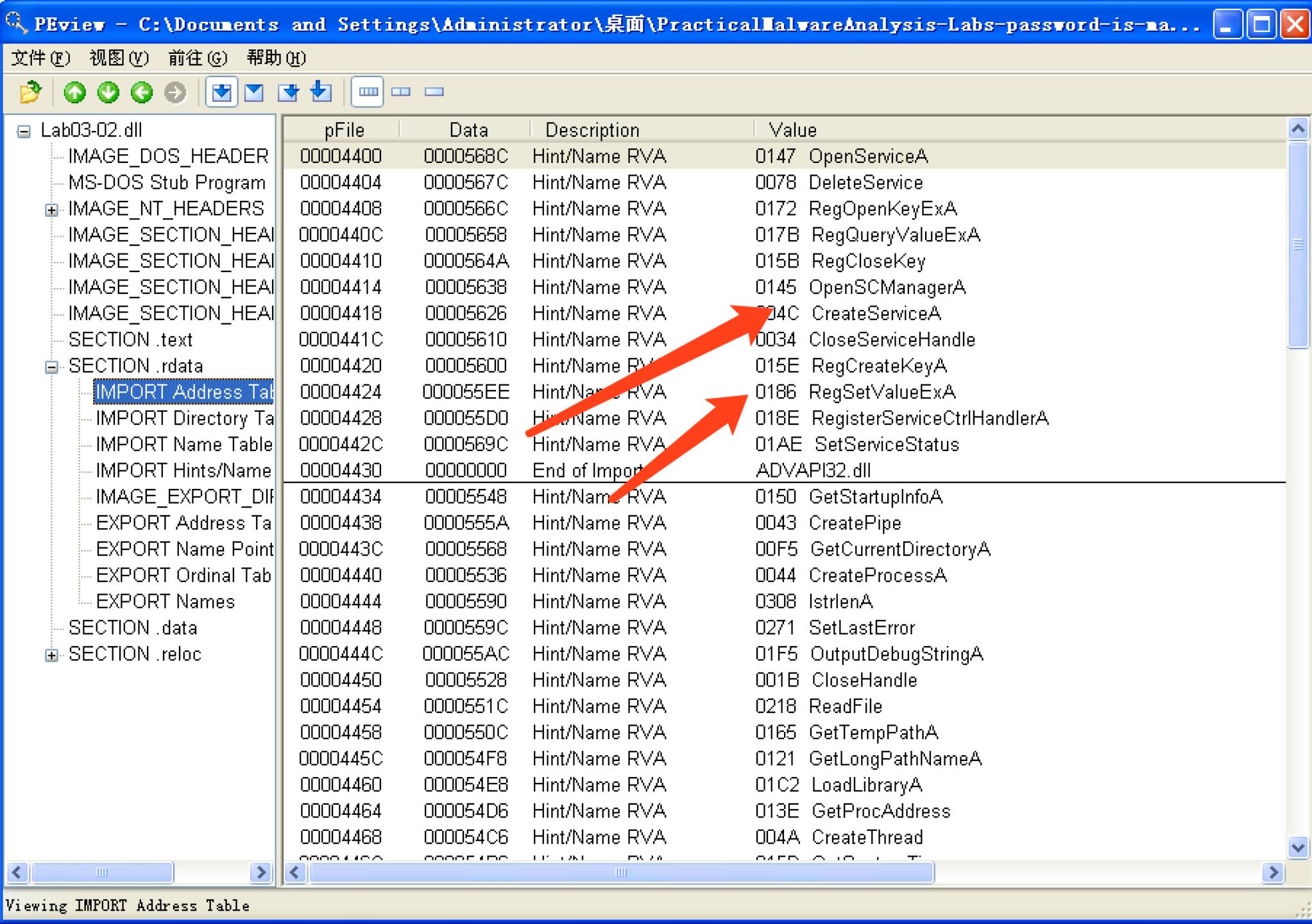

再来看导入函数

可以看到有服务操作函数如createservice等,有注册表操作函数如regsetvalue等

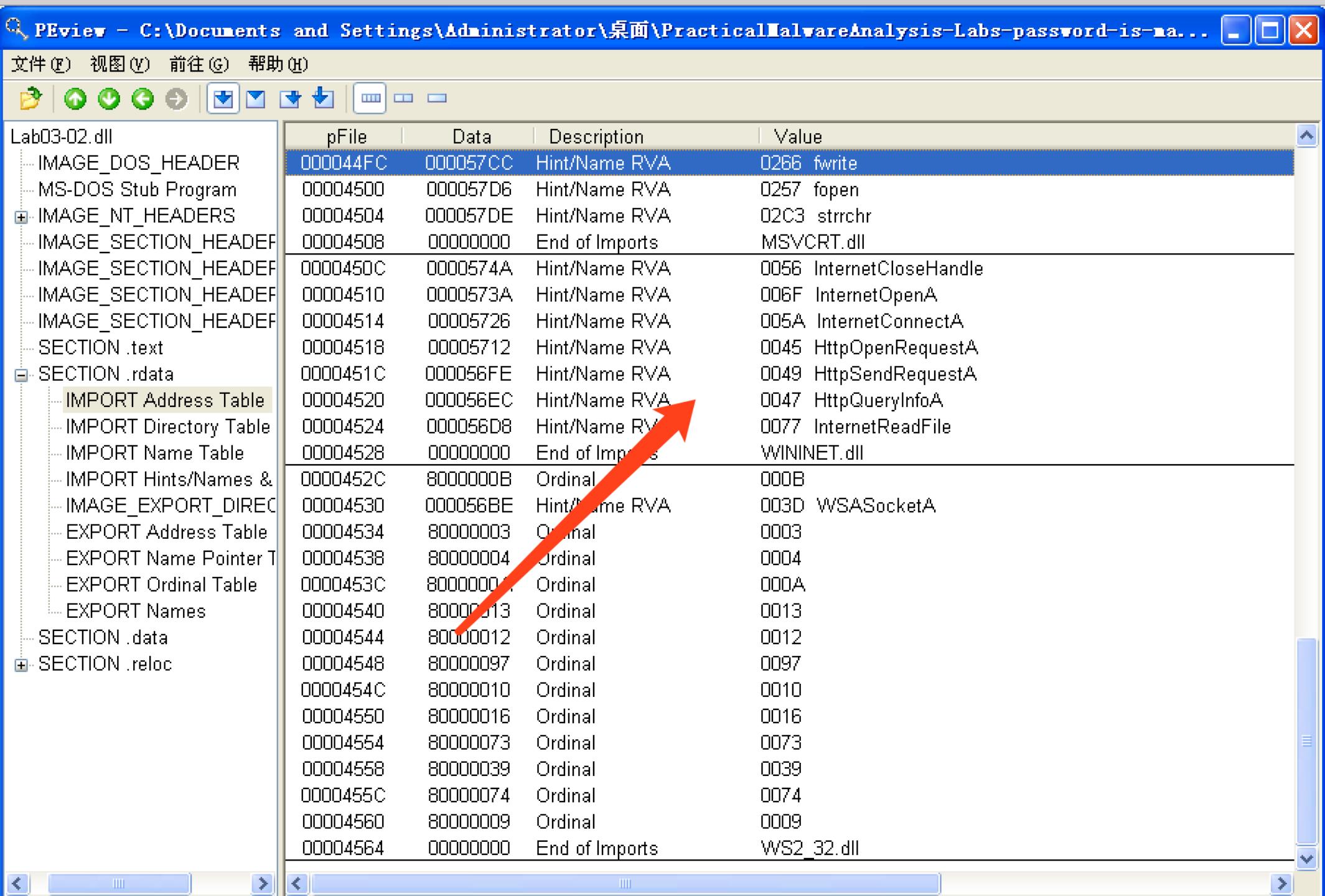

继续往下看

还有一些http相关的操作函数

在data中看到一些与注册表相关的字符串

以及http访问相关字符串

接着动态分析

Q1怎样才能让这个恶意代码自行安装

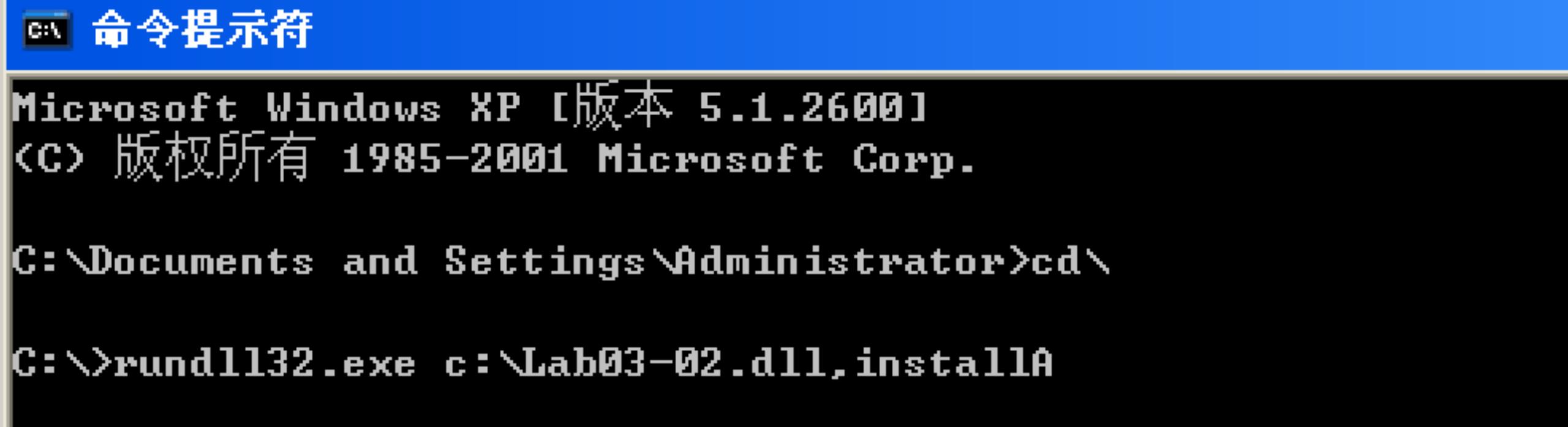

之前分析的结果告诉我们需要使用导出函数InstallA将自身注册为服务,我们需要借助rundll32.exe

Rundll32.exe是系统自带的,这里我将本次用到的dll文件放在了c盘根目录下

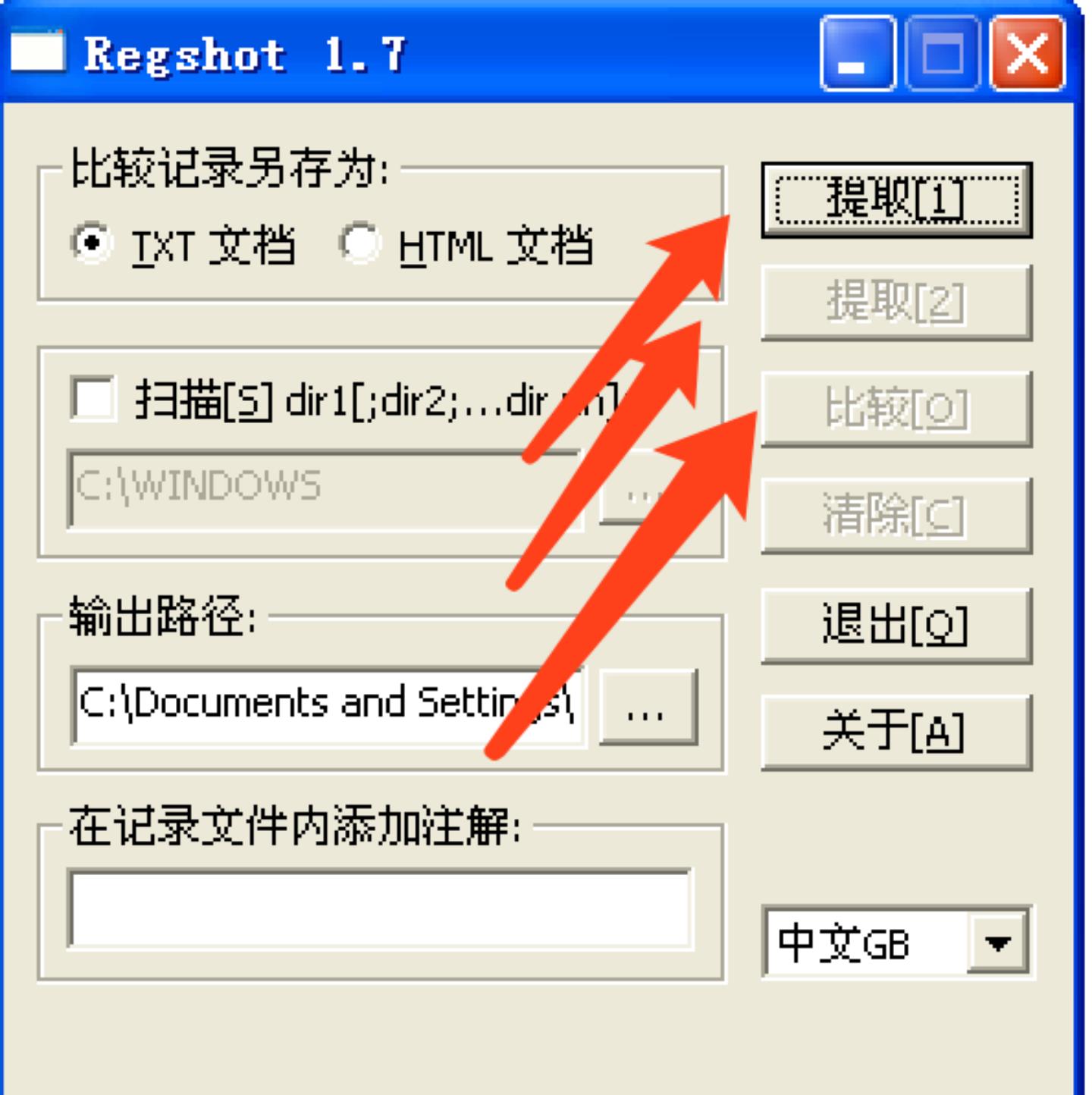

我们通过regshot进行运行前后的比对

先“提取1”

运行

A1.利用rundll32.exe工具,使用命令rundl132.exe Lab03-02. d1l, installA, 运行恶意代码导出的installA函数,便可将恶意代码安装为一个服务。

然后“提取2”

“比较”

会自动打开如下所示

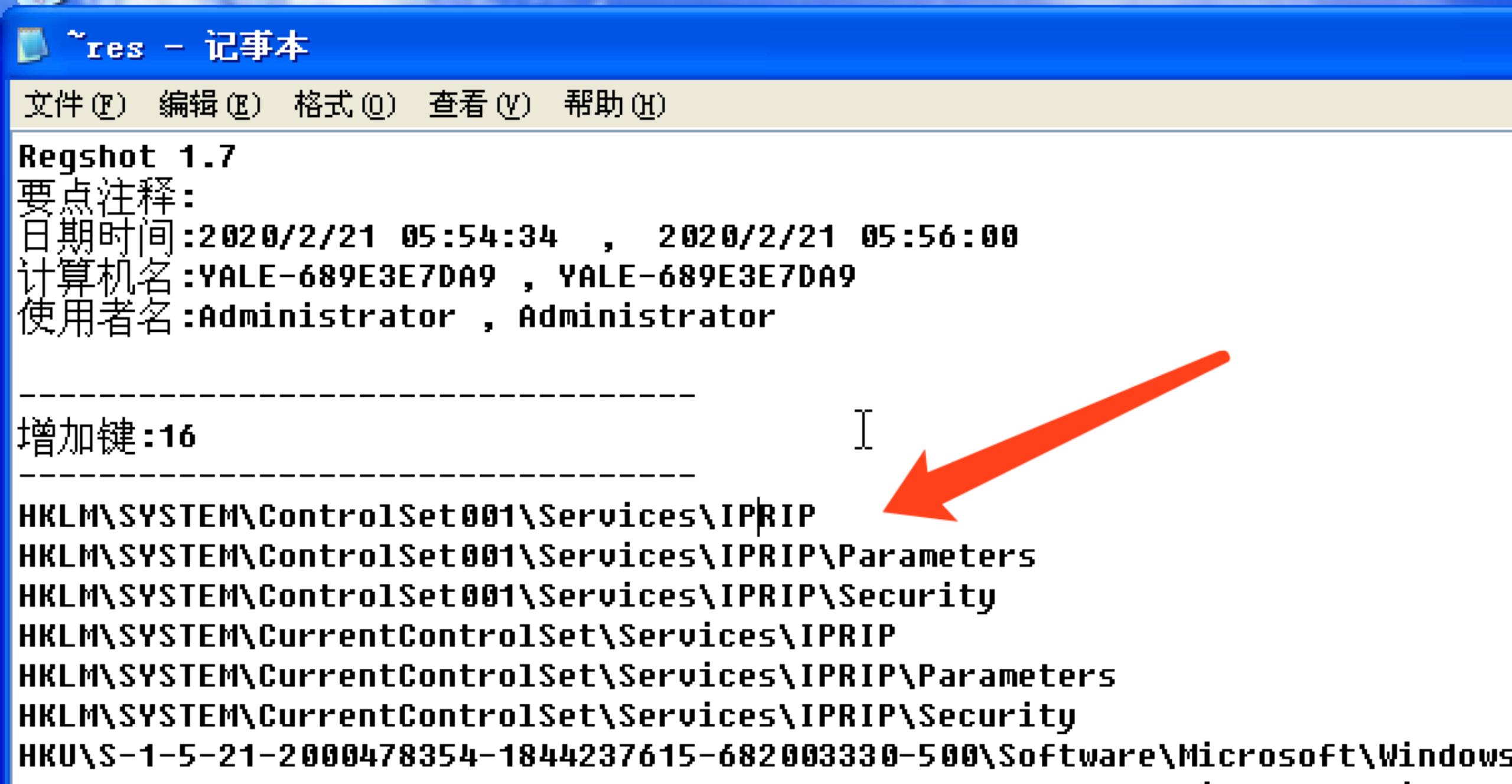

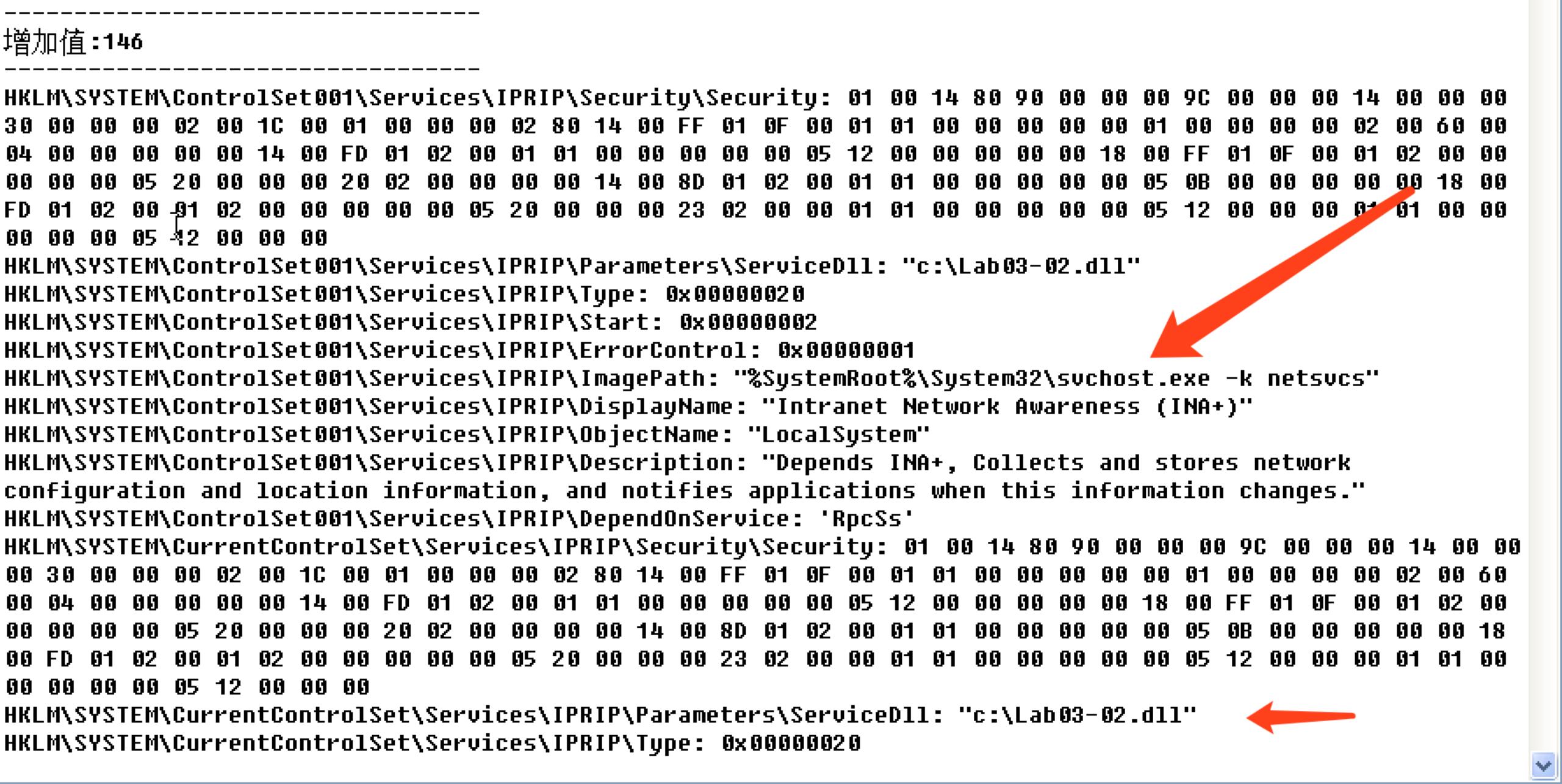

这里可以看到恶意代码将自身安装为IPRIP服务

继续往下可以看到

在imagepath处被设置为svchost.exe

可知,这次的dll文件将会挂在svchost上运行

此外,看到了INA+等信息,这些可能是这个dll执行后独有的特征

在安装为服务之后,可以启动运行它了

Q5这个恶意代码在主机上的感染迹象特征是什么

A5:默认情况下,恶意代码将安装为IPRIP 服务,显示的服务名称为Intranet Network Awareness(INA+),描述为“Depends INA+, Collects and stores network configuration and location information, and notifies applications when this information changes"。它将自身持久地安装在注册表中HKLM\\SYSTEM\\CurrentControlSet\\Services\\IPRIP\\Parameters\\ServiceDll :%CurrentDirectory%\\Lab03-02. dll

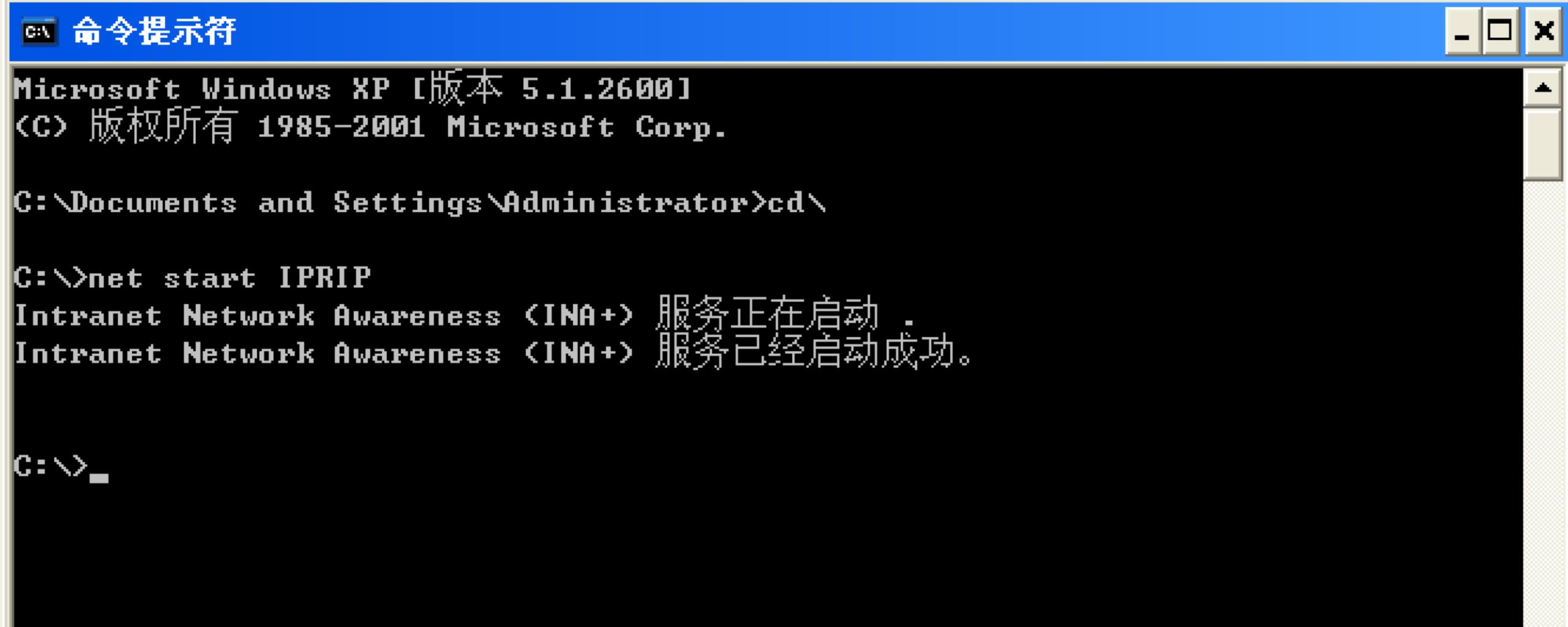

Q2在安装之后,如何让恶意代码运行起来

A2.要运行恶意代码,使用net命令执行net start IPRIP,便可启动恶意代码安装的服务。

Q3怎么能找到这个恶意代码是在哪个进程下运行的

前面我们看到它安装为IPRIP服务,我们可以使用windows中的net命令启动。在启动之前,我们打开监控工具:process monitor,process explore,wireshark

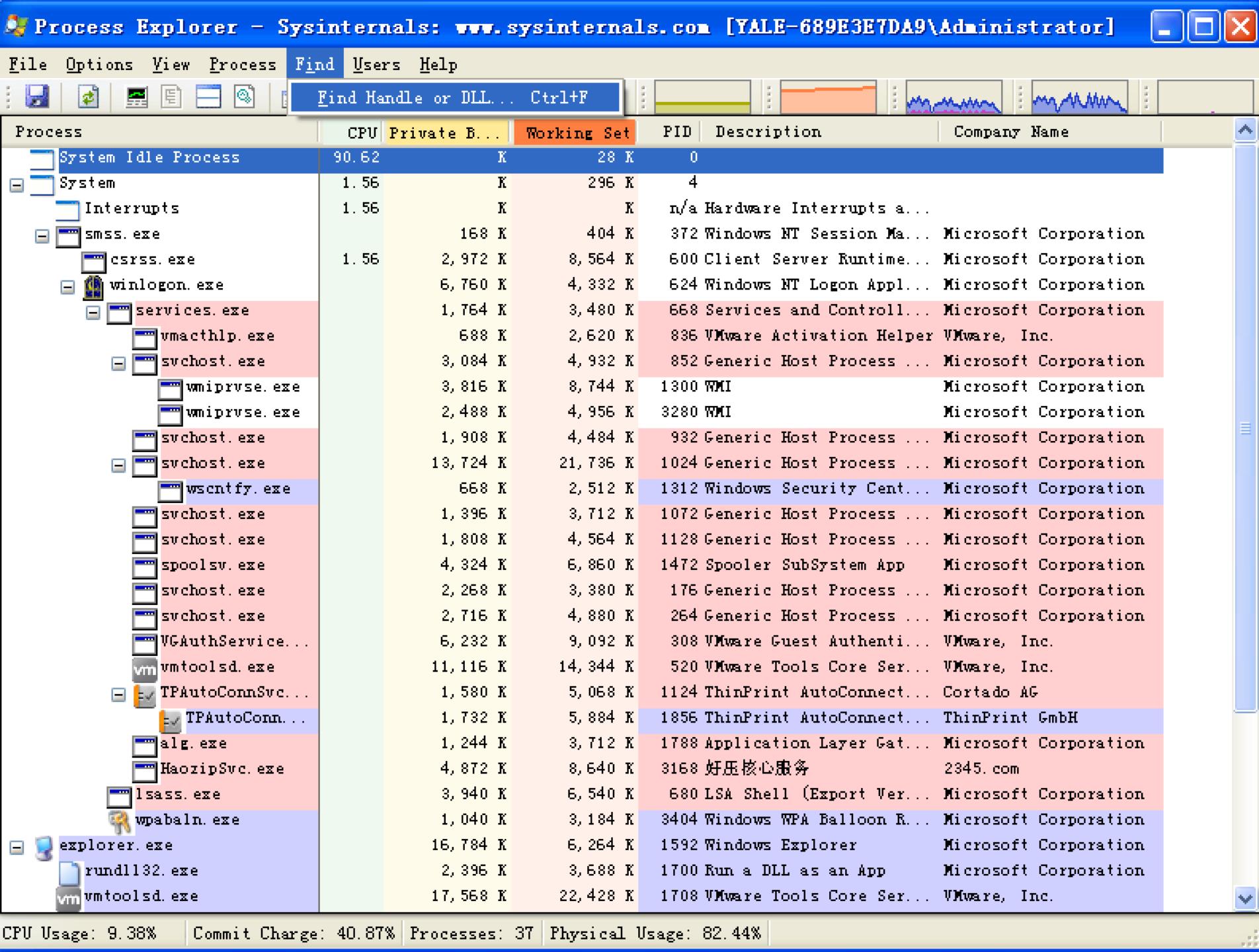

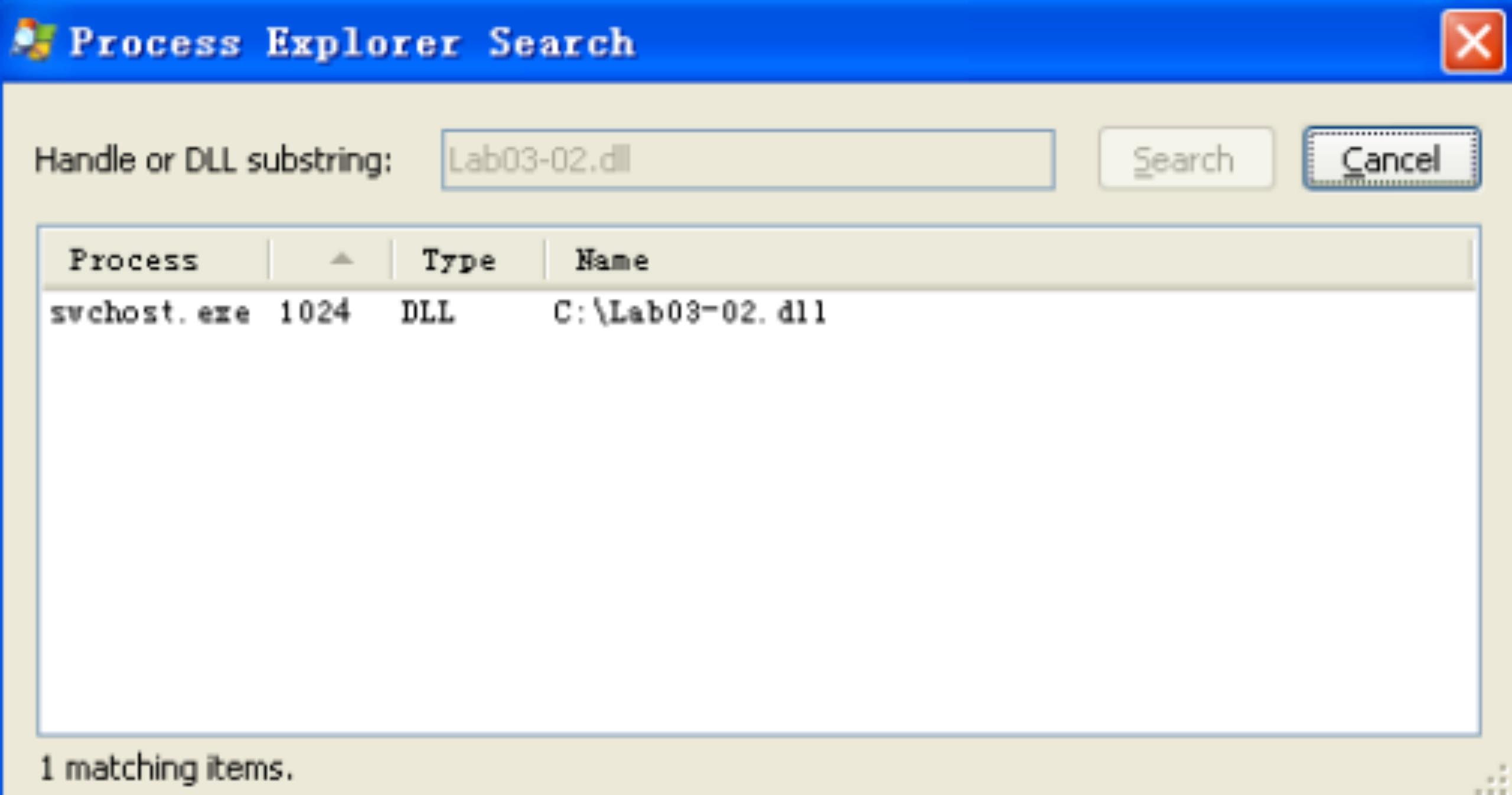

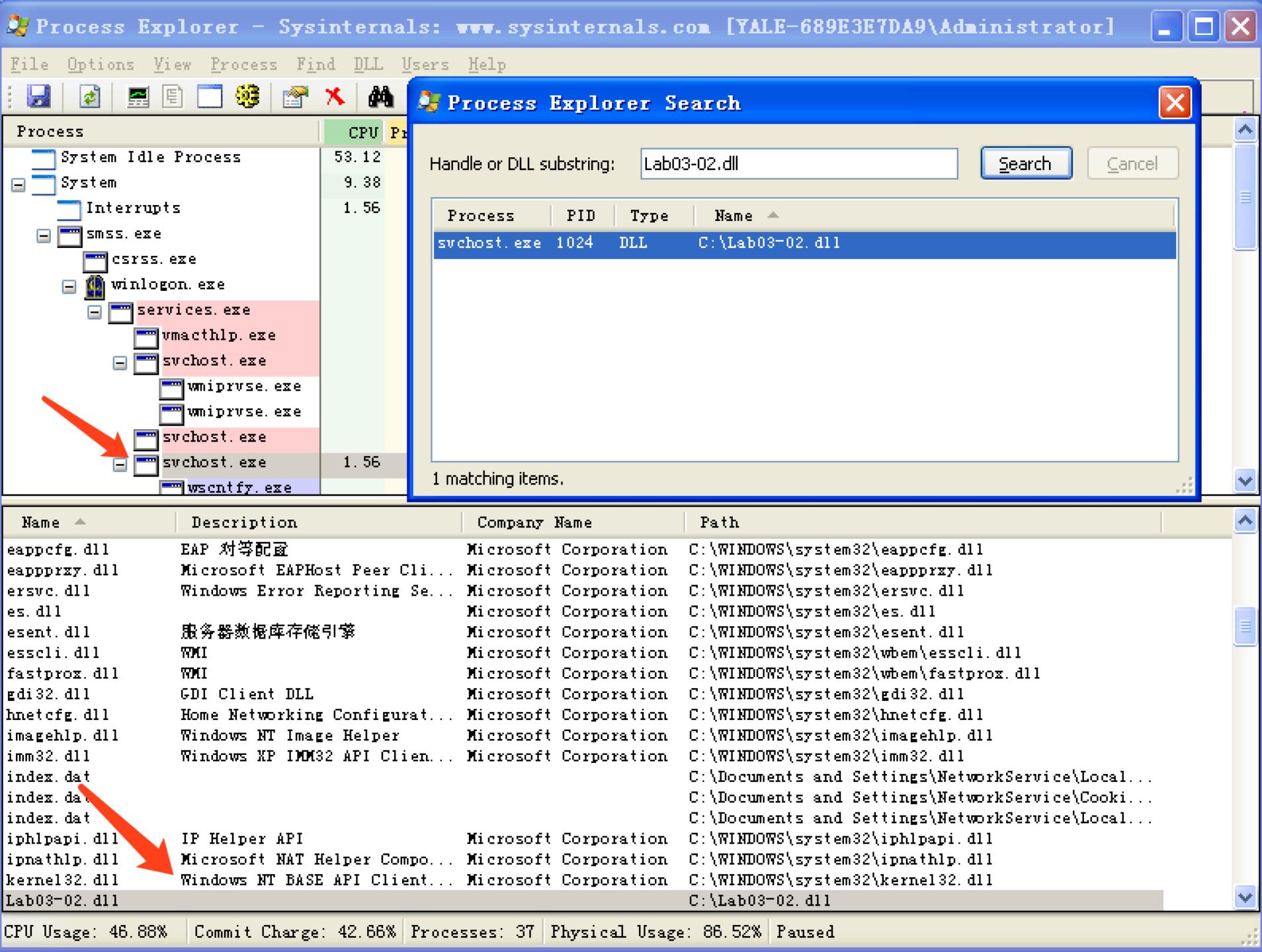

来到explorer,因为该软件是dll,所以在process explorer不会直接显示出来,需要如下操作找到它

如图所示操作

输入dll名字,点击search即可

在下图中可以看到,这个dll由pid为1024的svchost.exe加载

A3.使用ProcessExplorer来确定哪个进程正在运行服务。由于恶意代码将会运行在一一个系统上的svchost.exe进程中,因此你需要查看每个进程,直到你看到了这个服务名,或者可以使用ProcessExplorer的Find DII功能来搜索Lab03-02.dll。

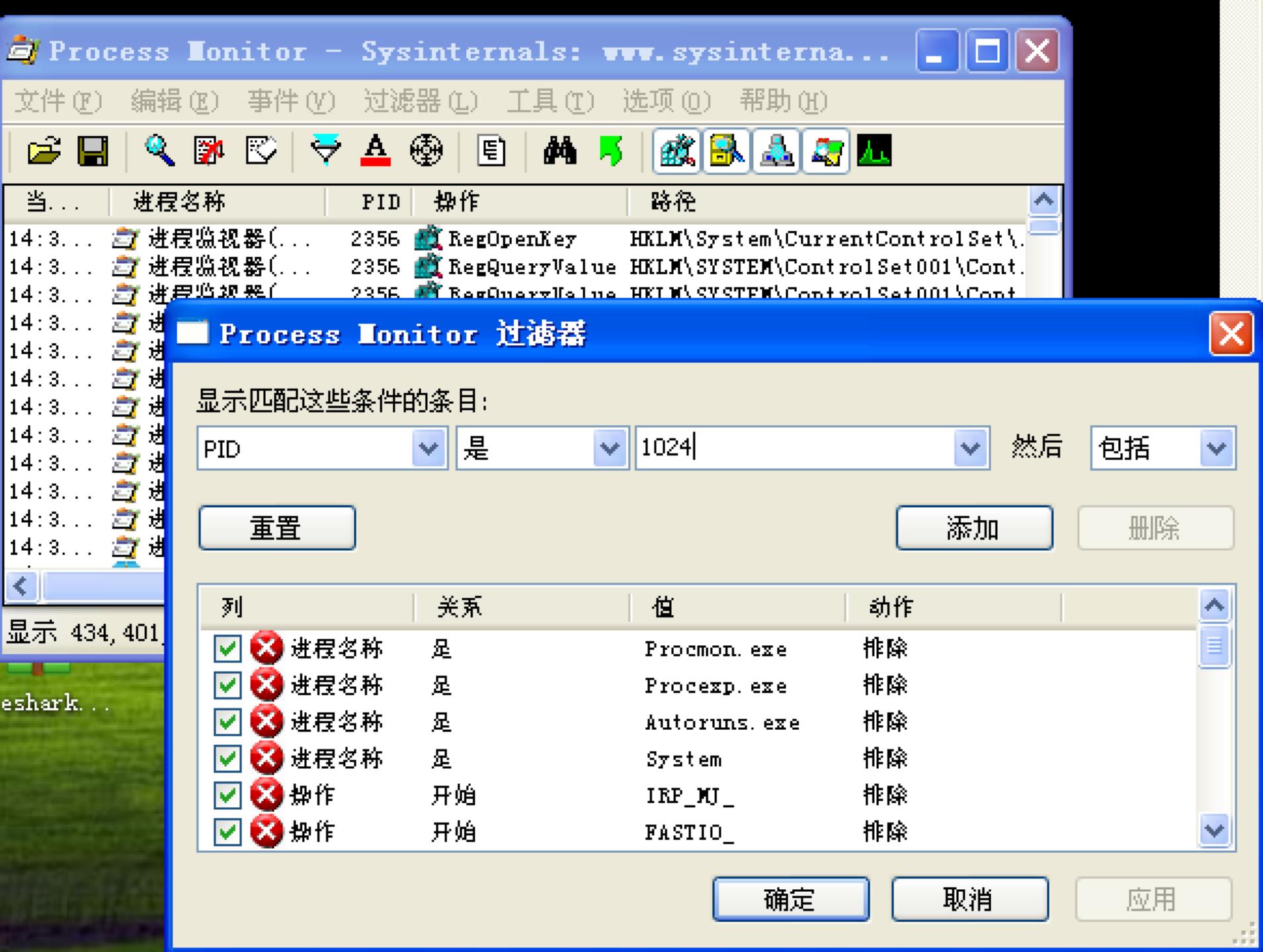

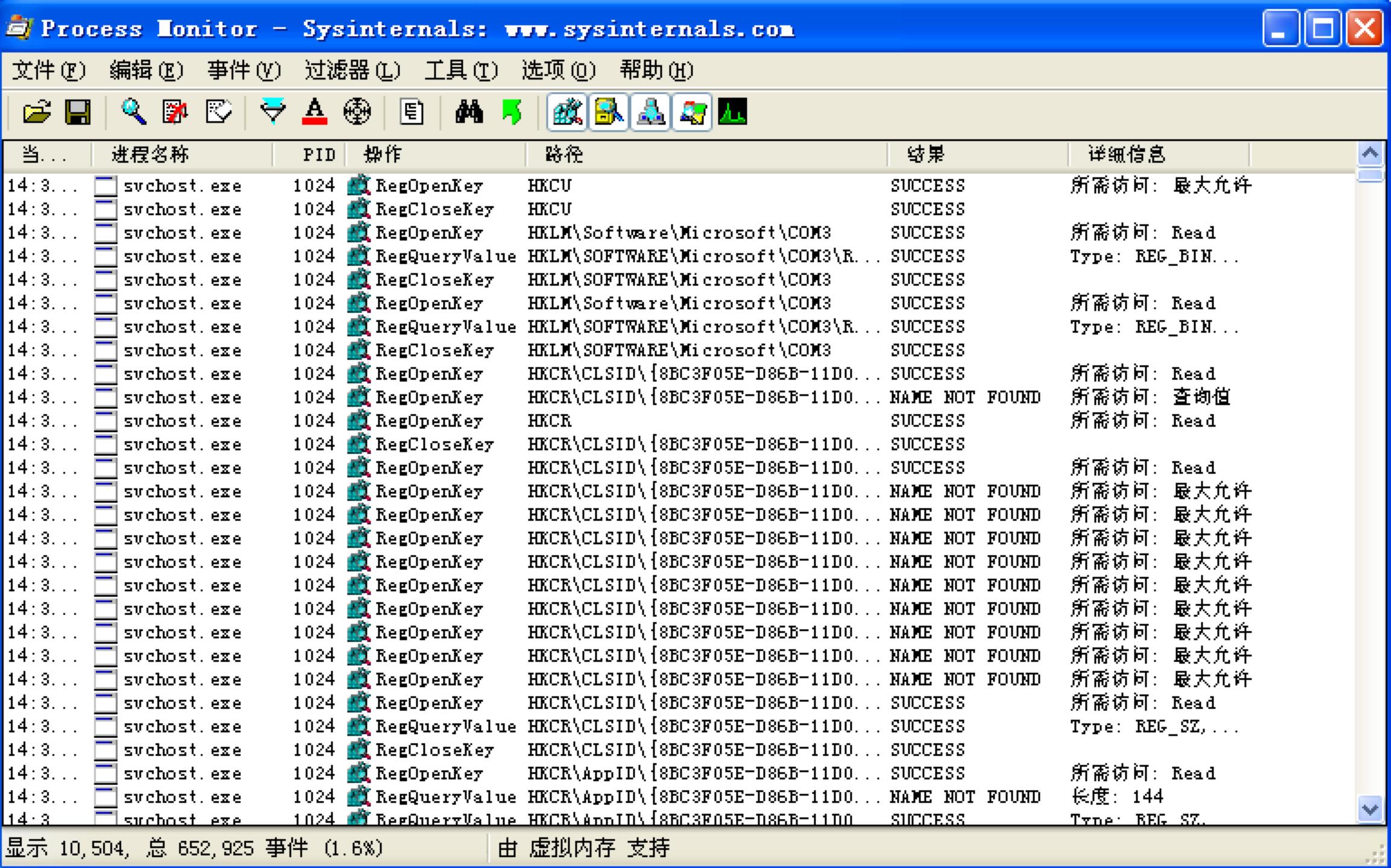

Q4在procmon工具中设置什么样的过滤器,才能收集这个恶意代码的信息

切换到process monitor,这里通过pid来过滤

A4.在procmon工具中,你可以使用在Process Explorer中发现的PID进行过滤。

结果如下

Q6这个恶意代码是否存在一些有用的网络特征码

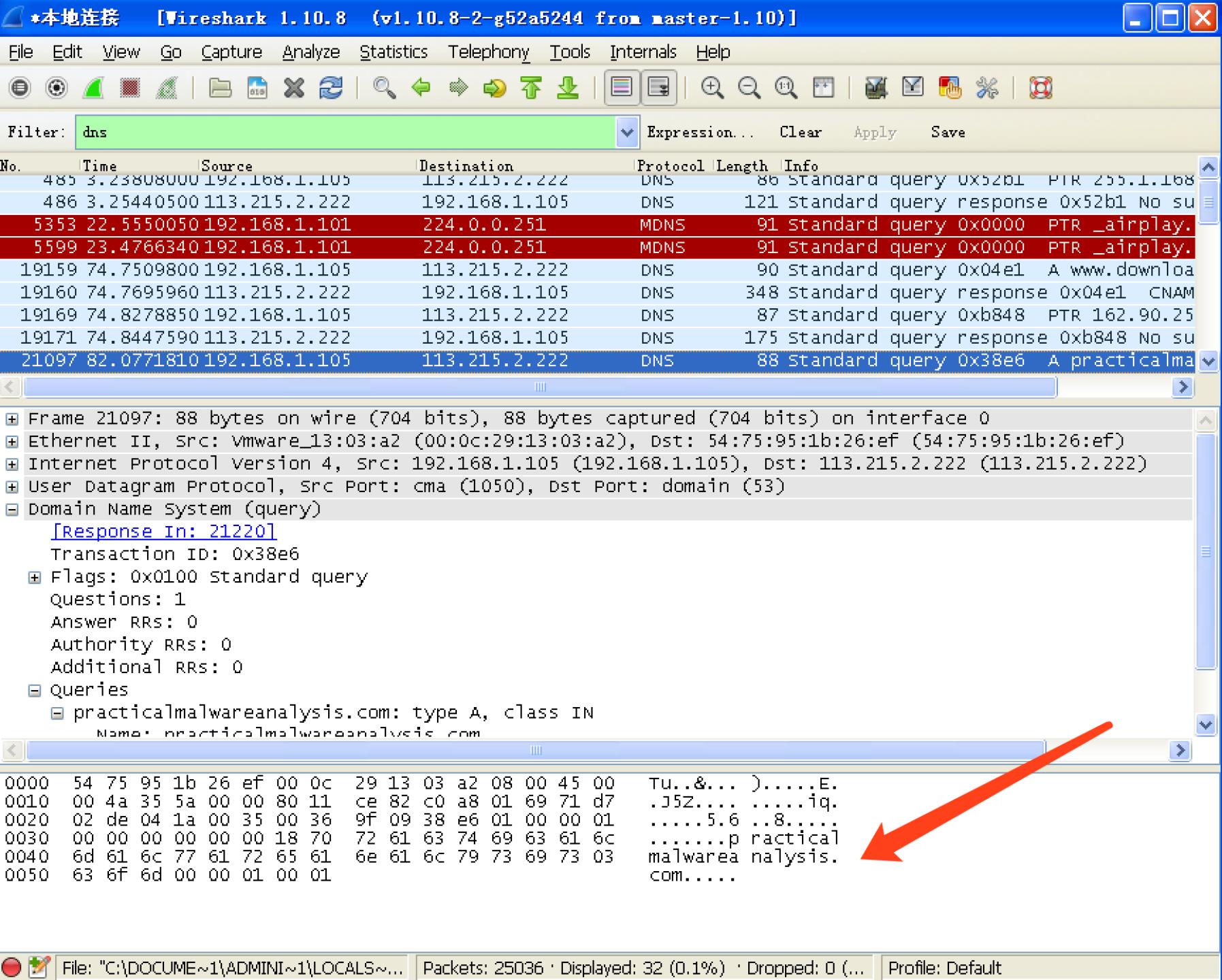

看看wireshark,由于流量很多,直接过滤,看到有执行practicalmalwareanalysis.com的dns请求

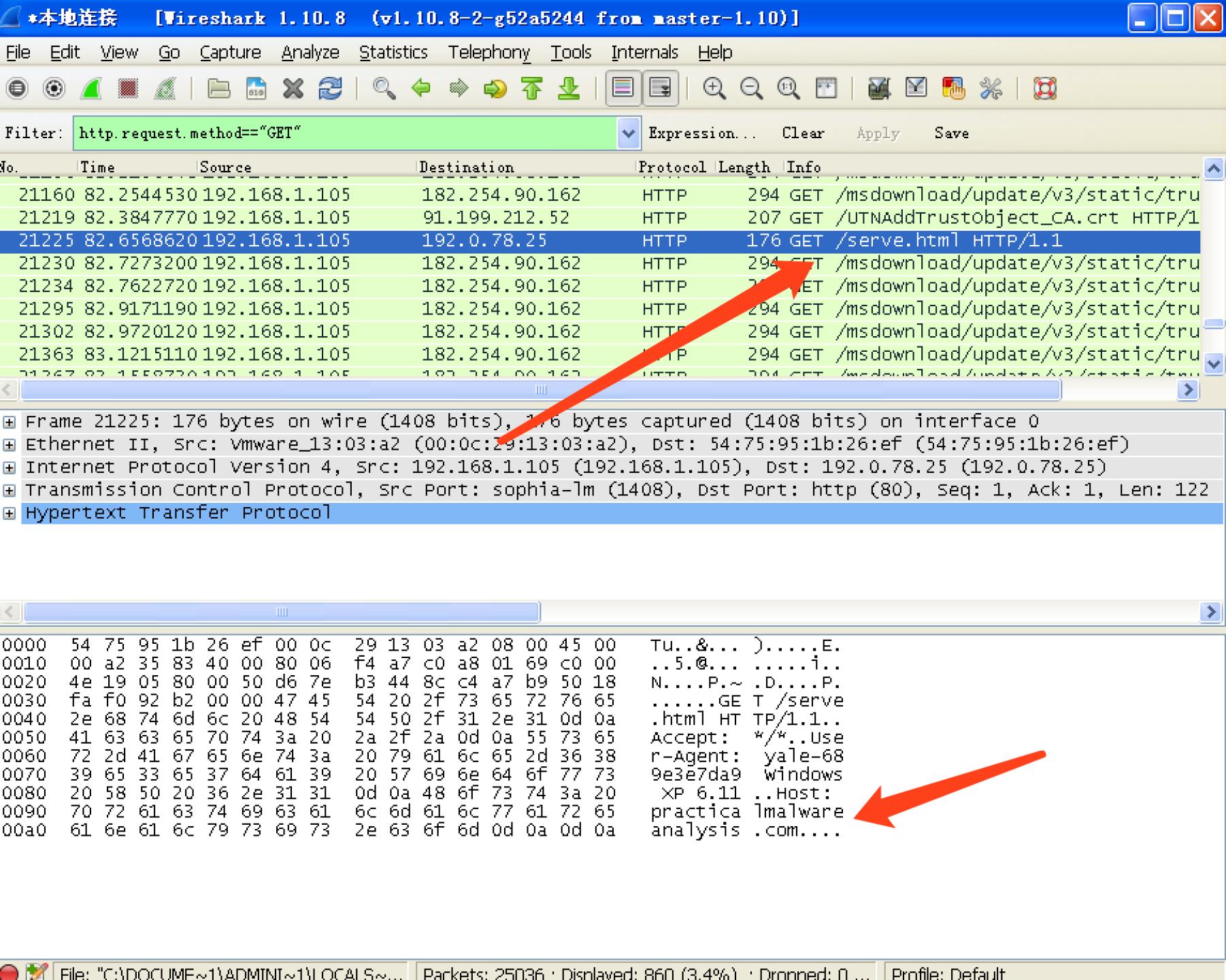

过滤get请求,可以看到会访问malware.com/serve.html,与我们之前静态分析的一致

而且可以看到其user-agent的前半部分是主机名,后半部分的windows xp 6.11是固定的,这就可以用来作为网络特征

A6.恶意代码申请解析域名practicalmalwareanalysis.com,然后通过80端口连接到这台主机,使用的协议看起来似乎是HTTP协议。它在做一个GET请求serve.html, 使用的用户代理为“主机名 Windows XP 6.11”。

以上是关于恶意代码分析的主要内容,如果未能解决你的问题,请参考以下文章