THM-武器化(Weaponization)

Posted Junglezt的博客

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了THM-武器化(Weaponization)相关的知识,希望对你有一定的参考价值。

什么是武器化

武器化是网络杀伤链模型的第二阶段。在此阶段,攻击者使用可交付的有效负载(如 word 文档、PDF 等 [ 1 ])生成和开发自己的恶意代码。武器化阶段旨在使用恶意武器攻击目标机器并获得初始访问权限。

大多数组织都在运行 Windows操作系统,这将成为一个可能的目标。组织的环境策略通常会阻止下载和执行 .exe文件以避免违反安全规定。因此,红队依赖于构建通过各种渠道发送的自定义有效负载,例如网络钓鱼活动、社会工程、浏览器或软件利用、USB 或 Web 方法。

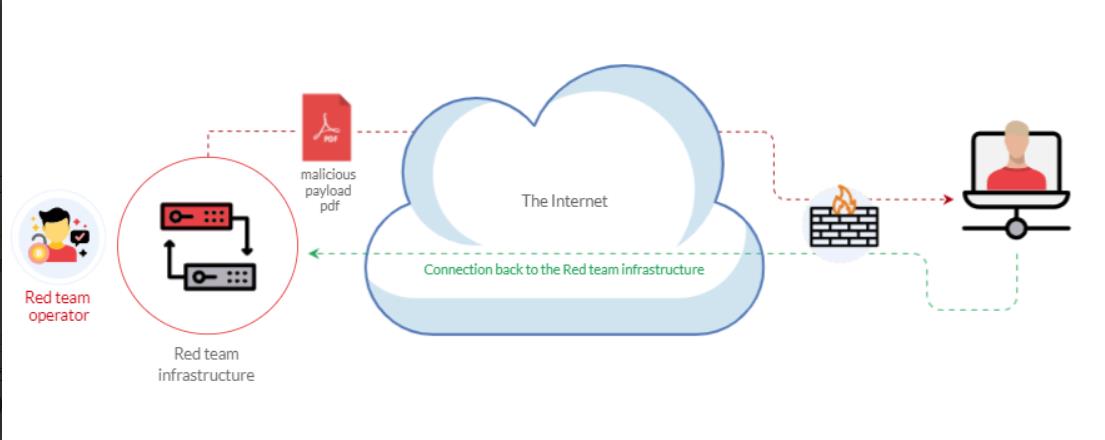

下图是武器化的示例,其中使用精心制作的自定义 PDF 或 Microsoft Office 文档来传送恶意负载。自定义负载配置为连接回红队基础设施的命令和控制环境

有关红队工具包的更多信息,请访问以下内容:拥有所有内容的 GitHub 存储库,包括初始访问、有效负载开发、交付方法等。

大多数组织在其受控环境中阻止或监视.exe文件的执行 。出于这个原因,红队依赖于使用其他技术来执行有效载荷,例如内置的 Windows 脚本技术。因此,此任务侧重于各种流行且有效的脚本编写技术,包括:

- Windows Script Host 脚本宿主 (WSH)

- HTML 应用程序 ( HTA )

- Visual Basic 应用程序 (VBA)

- PowerShell (PSH)

Windows Scripting Host (WSH)

Windows 脚本宿主 (WSH)

Windows 脚本宿主是一个内置的 Windows 管理工具,它运行批处理文件以自动执行和管理操作系统中的任务。

它是 Windows 原生引擎,cscript.exe (用于命令行脚本)和wscript.exe (用于 UI 脚本),负责执行各种 Microsoft Visual Basic Scripts (VBScript),包括vbs 和vbe。有关 VBScript 的更多信息,请访问此处。请务必注意,Windows 操作系统上的 VBScript 引擎以与普通用户相同级别的访问权限和权限运行和执行应用程序;因此,它对红队很有用。

现在让我们编写一个简单的 VBScript 代码 来创建一个显示 Welcome to THM" 消息的 Windows 消息框。确保将以下代码保存到文件中,例如 hello.vbs

Dim message

message = "Welcome to THM"

MsgBox message

百科知识 什么是THM文件

Thm

THM是MP4或者MPG视频文件的索引文件。有些视频播放器除了需要MP4或者MPG格式的视频文件外,还需要一个THM格式的索引文件才能播放。

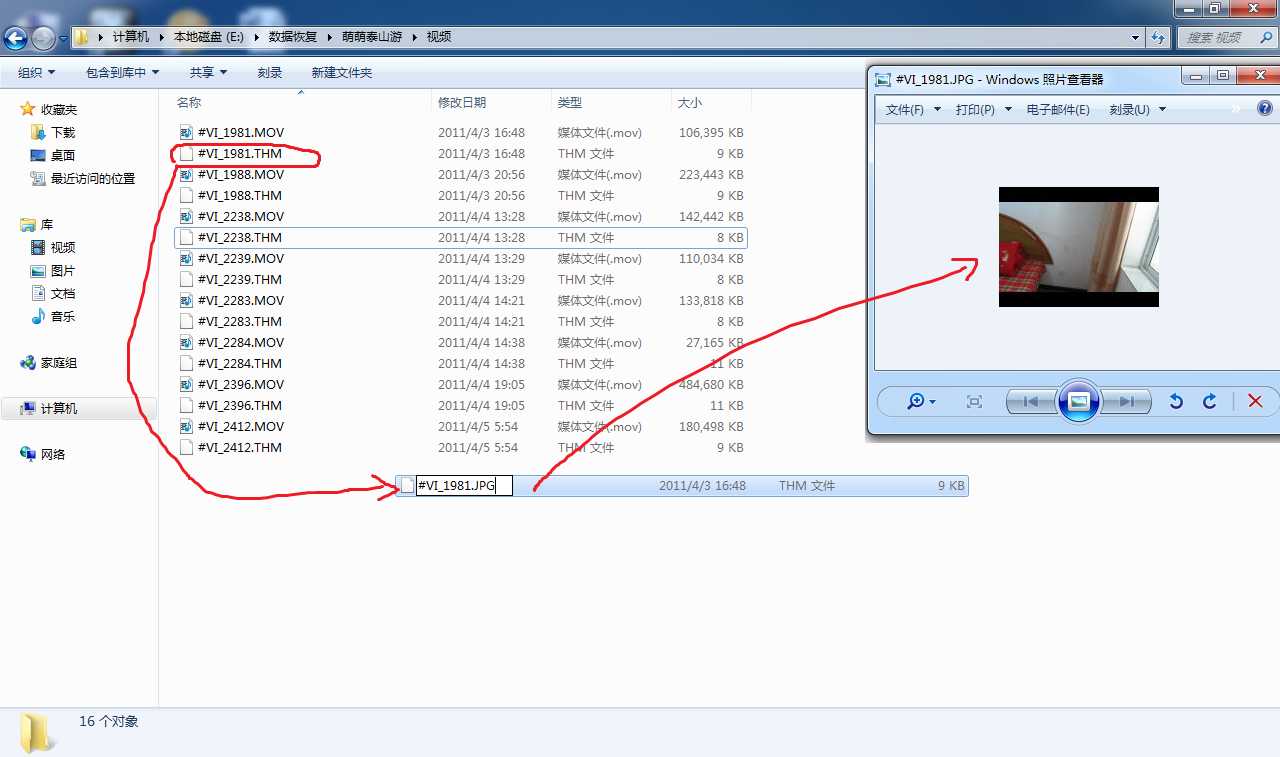

THM格式的文件其实就是一张JPG格式的图片,你可以用ACDSEE打开查看。或者,把THM的后缀改为jpg即可查看,如图所示:

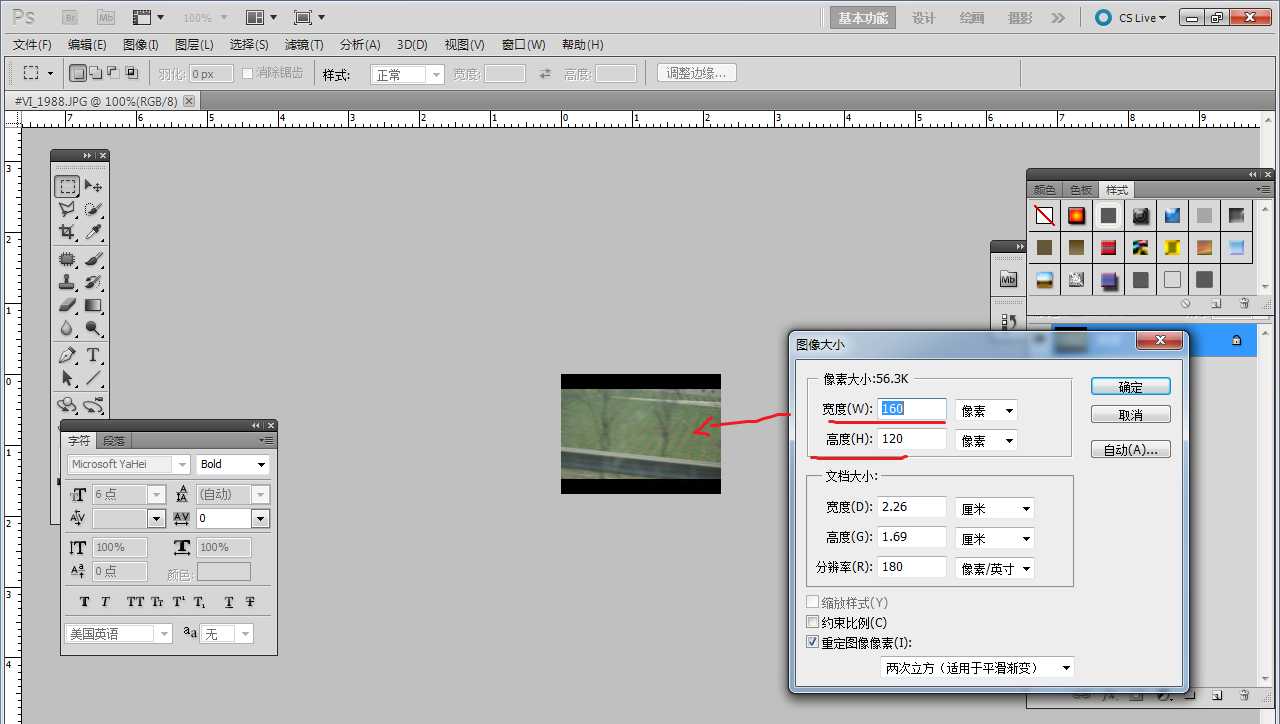

当播放无法播放MP4或者MPG文件时,就因为缺少这个索引文件。只要找一张jpg格式的图片分辨率改为160*120,再将文件名改成跟那个需要播放的mp4或者MPG文件名一致。扩展名改为THM就可以播放了。 这个无法苟同,如图所示,即使得到了一个160×120的图像,并且名字和无法播放的视频名称相同,还是无法播放该视频。

?

以上是关于THM-武器化(Weaponization)的主要内容,如果未能解决你的问题,请参考以下文章