面试题总结

Posted lisenMiller

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了面试题总结相关的知识,希望对你有一定的参考价值。

Q:mysql-udf是什么

mysql-udf mysql的用户自定义函数,是为了实现数据库的函数功能多样性 但是升级和维护会比较困难

Q:SQL server sa是什么

sqlserver sa 是sqlserver默认的登录名 密码为安装的时候设置的

Q: dbowner是什么

dbowner是一种权限,当用户拥有dbowner权限是可以看到数据库的所有架构,例如视图,表,存储过程

信息收集

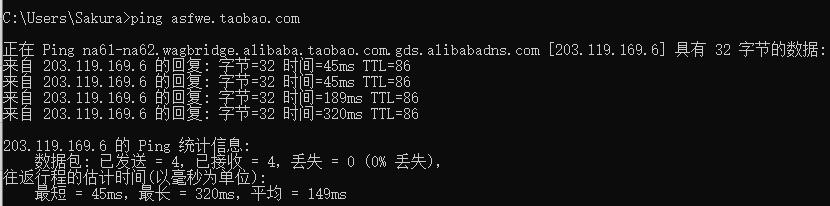

Q:信息收集如何处理子域名爆破的泛解析问题

泛解析问题:一个域名做了泛解析时候在头位置即使不是写的完全是正确的主机头也可以解析到正确的域名

例如: asdfasf.taobao.com --> www.taobao.com

这就是做了泛解析的淘宝域名 如何处理

通过oneforall工具来进行子域名搜集

原理: 最常见的就是ip黑名单的方式进行泛解析的对抗

通过工具构造完全不同的随机域名进行访问获得ip和ttl,知道大部分的ip出现次数大于两次 再通过域名字典进行爆破,根据ip黑名单进行过滤,比较ttl值,泛解析记录中ttl是相同的,ttl不同则不是泛解析的记录

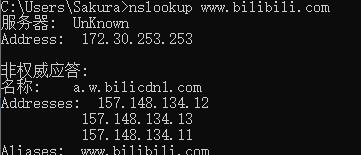

Q:如何绕过CDN查找真实ip

如何判断是否为真实ip

cdn主要是启一个加速反馈给用户的作用 只能对某条线路进行cdn的加速

1. 通过nslookup查找域名 如果非权威应答出现了多个ip则使用了cdn加速

2.通过多地ping看是否有不同的ip

cdn的绕过查看真实ip

1. 首先cdn比较贵所以很多厂商可能只对主站进行了加速 查看子域名的方式可以查找到真实的ip

2.cdn可能只用于加速国内的网页浏览,所以可以通过国外的主机ping查看真实ip

使用站长工具的多地ping功能

3.如果是php的框架也可以在phpinfo的 http_x_real_ip配置查看到ip

XSS

Q:如何防范输出到href的xss

解析:输出到href的xss一般是由a标签的href进行超链接的跳转 一般可以通过javascript协议进行xss的攻击 例如: <a href=\'javascript:alert(1)\'>

所以要对href的进行只能对http或https的限制才可以防止跳转

1. 对href的跳转只能是http或https的协议

2.进行htmlspecialchars函数过滤用户输入

Q:如何防范输出到js的xss

解:就只能通过对非法字符添加addslashes()函数进行防范

CSRF

Q:大概讲一下CSRF的原理

CSRF又称为one-click attack 浏览器允许网站A向和自己无关的网站B发起请求(并携带网站B的Cookie)。

实现csrf攻击必须要借助用户自身的cookie信息所以在黑客视角中实现csrf攻击要有以下几点

1.首先查找存在csrf页面还存不存在xss的存储型漏洞 xss漏洞可以让我们插入一段img标签来隐藏我们的攻击超链接

2. 如果不存在xss我们可以通过burpsuit构造一个csrf的poc后 通过社工来发送到用户,让用户点击连接实现修改用户的个人信息

Q:CSRF防御

CSRF就是黑客通过借用用户的cookie而不是获得用户的token.再通过社工或者存在csrf漏洞页面上的xss,在打开该漏洞页面的情况下同时点击了黑客恶意构造的链接

所以针对csrf只要创造出黑客不能伪造的东西出来

1. 校验referer值

2. 添加一个token在cookie中

csrf攻击简单可行的方法就是在客户端网页上再次添加一个cookie,保存一个随机数,而用户访问的时候,先读取这个cookie的值,hash一下这个cookie值并发送给服务器,服务器接收到用户的hash之后的值,同时取出之前设置在用户端的cookie的值,用同样的算法hash这个cookie值,比较这两个hash值,相同则是合法。(如果用户访问了病毒网站,也想带这个cookie去访问的时候,此时,因为病毒网站无法获取第三方cookie的值,所以他也就无法hash这个随机数,所以也就会被服务器校验的过滤掉)

以上是关于面试题总结的主要内容,如果未能解决你的问题,请参考以下文章