山石Hillstone Logstash 配置流程

Posted

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了山石Hillstone Logstash 配置流程相关的知识,希望对你有一定的参考价值。

参考技术A Logstash是一个具有实时管道功能的开源数据收集引擎,Logstash可以动态地将来自不同数据源的数据统一起来,并将数据规范化为你选择的目的地,清理和大众化你的所有数据,用于各种高级下游分析和可视化用例。虽然Logstash最初推动了日志收集方面的创新,但是它的功能远远超出了这个用例,任何类型的事件都可以通过大量的输入、过滤器和输出插件来丰富和转换,使用许多原生编解码可以进一步简化摄取过程。Logstash通过利用大量和多种数据来提高你的洞察力。

简单来说,logstash 是一个很牛逼的开源数据收集引擎,并能将日志繁乱的格式字段定义为你想要的。

系统版本:Version 5.5

路径:监控-日志-日志管理-你想搜集的日志-日志服务器-日志分发方式-明文日志(注意一定是明文,默认为二进制日志,logstash拿到后不好处理)

由于可选日志条目较多,我们只拿会话日志进行举例,我们勾选让会话日志先传递给logstash。

我们将变量都定义出来,将日志定义成自己想要的,后面可以根据字段进行删减。

思科ASA防火墙与山石防火墙进行IPSec对接

使用环境:

客户分支通过ASA防火墙通过PPOE拨号接入internet,总部Hillstone防火墙有独立的公网IP地址。两端对接实现网内相互访问

ASA防火墙端配置

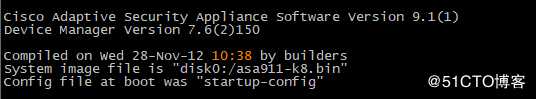

当前ASA的版本信息如下:

主要配置如下:

object network LAN_NAT

subnet 10.11.2.0 255.255.255.0

object network DC_01

subnet 172.16.0.0 255.240.0.0

nat (inside,outside) source static LAN_NAT LAN_NAT destination static DC_01 DC_01

access-list l2l_list extended permit ip 10.11.2.0 255.255.255.0 172.16.0.0 255.240.0.0

crypto ipsec ikev1 transform-set DCtest esp-3des esp-sha-hmac

crypto map testDC 1 match address l2l_list

crypto map testDC 1 set pfs

crypto map testDC 1 set peer xxx.xxx.xxx.xxx

crypto map testDC 1 set ikev1 phase1-mode aggressive

crypto map testDC 1 set ikev1 transform-set DCtest

crypto map testDC interface outside

crypto isakmp identity hostname

crypto ikev1 enable outside

crypto ikev1 policy 1

authentication pre-share

encryption 3des

hash sha

group 2

lifetime 86400

tunnel-group hillstone type ipsec-l2l

tunnel-group hillstone ipsec-attributes

ikev1 pre-shared-key xxxxxx

Hillstone防火墙的配置

说明:

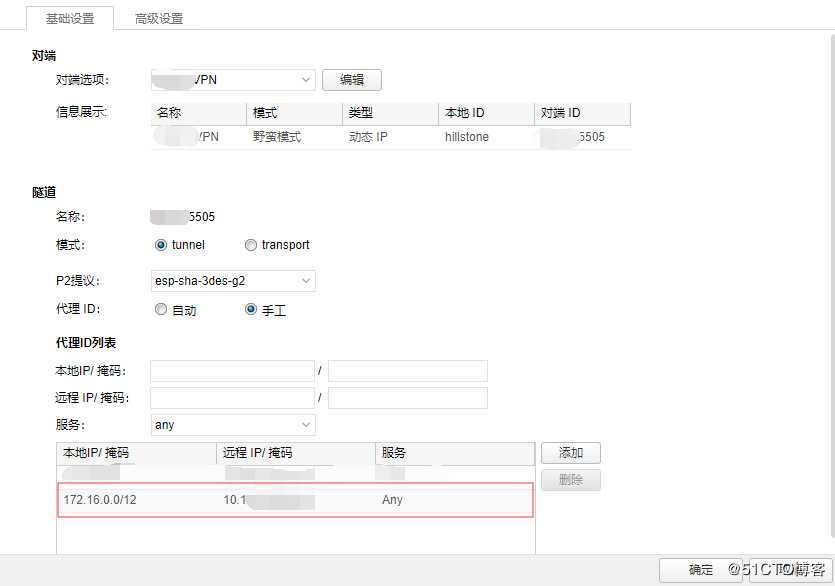

在认证模式里,这里要选择“野蛮模式”。

本地ID:在这里要选择FQDN。

说明:

在这里,代理ID列表就填本地IP网段和对端IP网端,也就是两端最终要通讯的网段。

Hillstone中的其它选项,可以根据情况来选择。

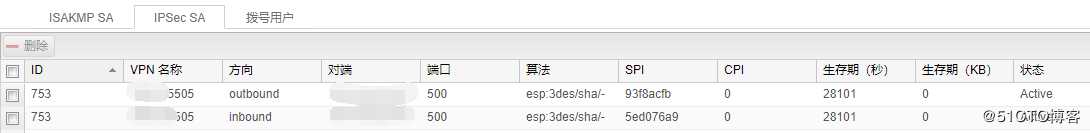

两端配置完成之后:

Hillstone端显示:

以上是关于山石Hillstone Logstash 配置流程的主要内容,如果未能解决你的问题,请参考以下文章

山石网科-Hillstone-双ISP接入流量故障排错终结篇

山石网科-Hillstone-HA(高可用)active/standby固件版本升级终结经验篇