(网络安全)主动信息收集 第三层网络层

Posted xialuoxialuo

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了(网络安全)主动信息收集 第三层网络层相关的知识,希望对你有一定的参考价值。

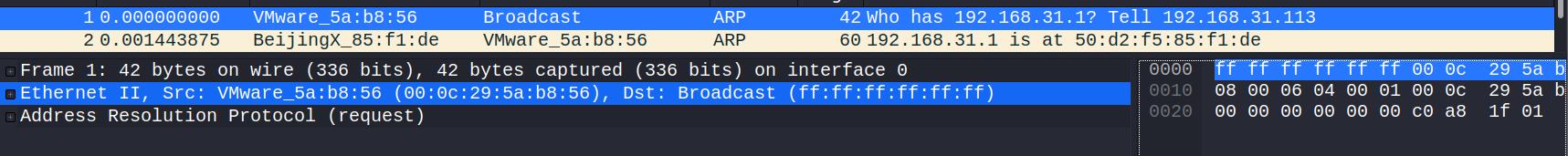

上次说到基于数据链路层的信息收集 通过利用arp协议来探测内网中是否有存活的主机

但是arp包由于不能够通过路由器进行转发

所以当不在同一个网络中时,我们就无法利用arp协议进行信息收集

于是开始考虑第三层网络层的信息收集

也就是通过icmp协议,来探测目标主机是否存活

值得一提的是大部分的边界或者网络路由设备会设置屏蔽icmp数据包响应

下面介绍的工具,所以利用的原理都是向目标主机发送icmp数据包之后,等待目标主机返回一个响应

ping命令

最常见的

ping 1.1.1.1 -c 2 //参数c表示 发送几个数据包后停止

traceroute www.sina.com 路由追踪

如图对sina进行路由追踪

通过 traceroute我们看到了数据包在发往目标主机时,所经过的一些列路由器的ip地址

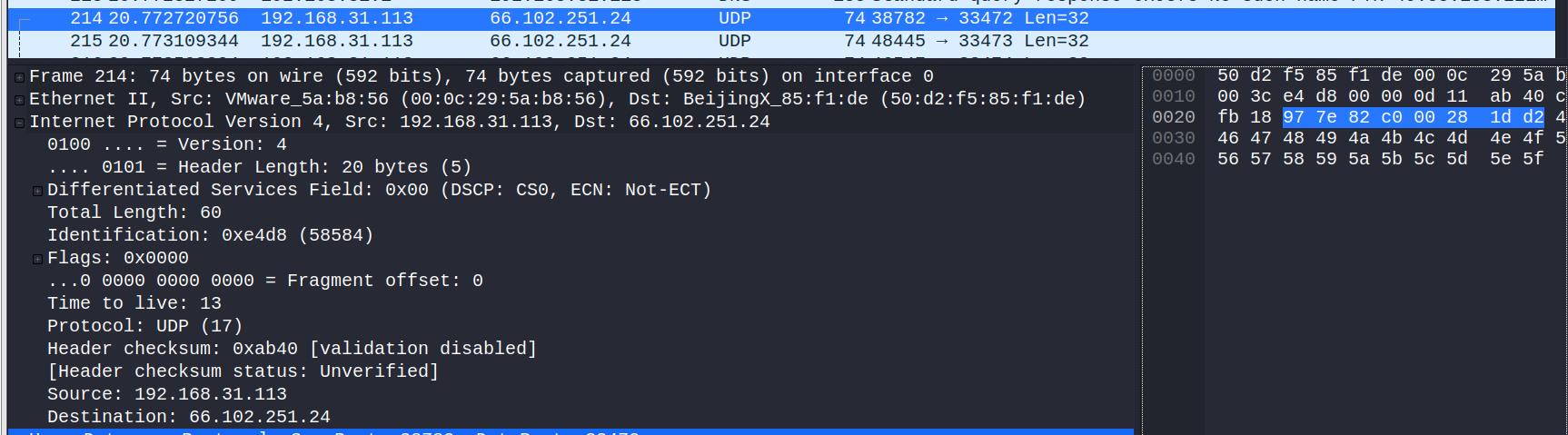

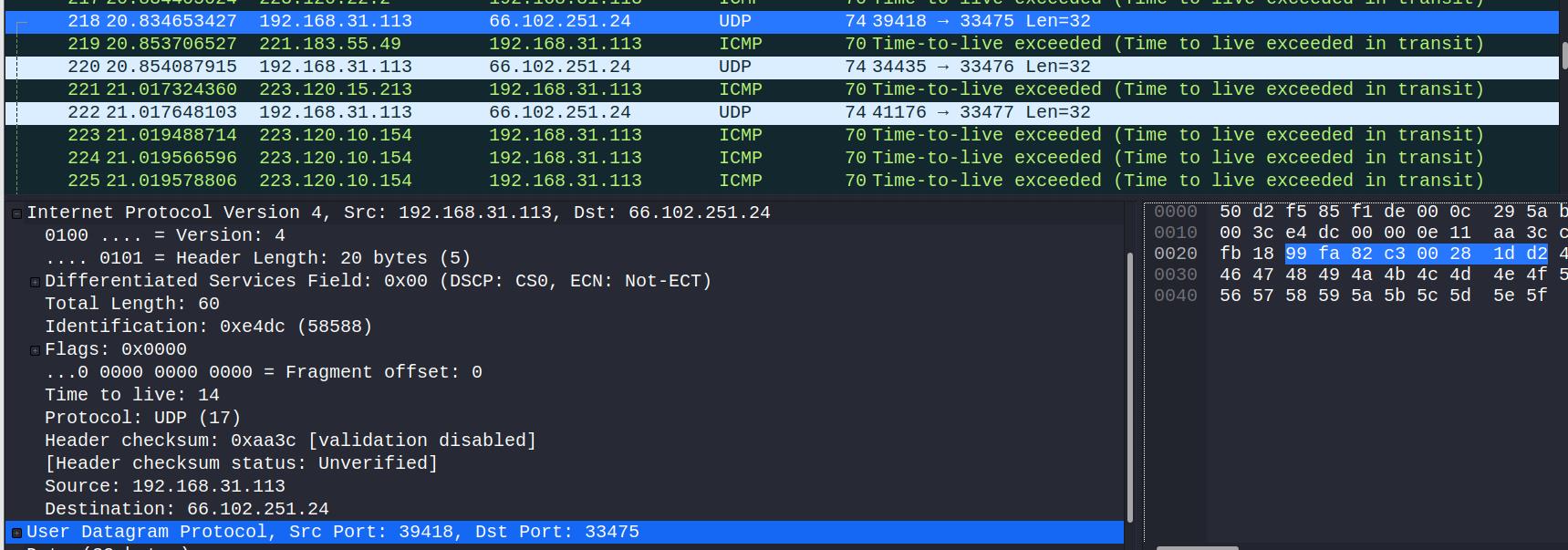

抓包看一下

TTL值为13

TTL值为14

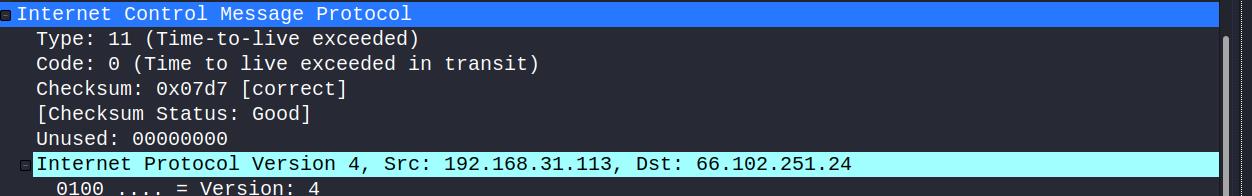

可以发现traceroute的原理就是向目标主机发送udp数据包,利用TTL值从1开始逐渐提升来记录数据包的路线,因为当TTL值被置为0时,该数据包就会被遗弃,并且向源主机返回一个数据包

可以看到返回的数据包类型为11 Time-to -live exceeded 即 由于ttl值为0 所以该数据包生存时间到了

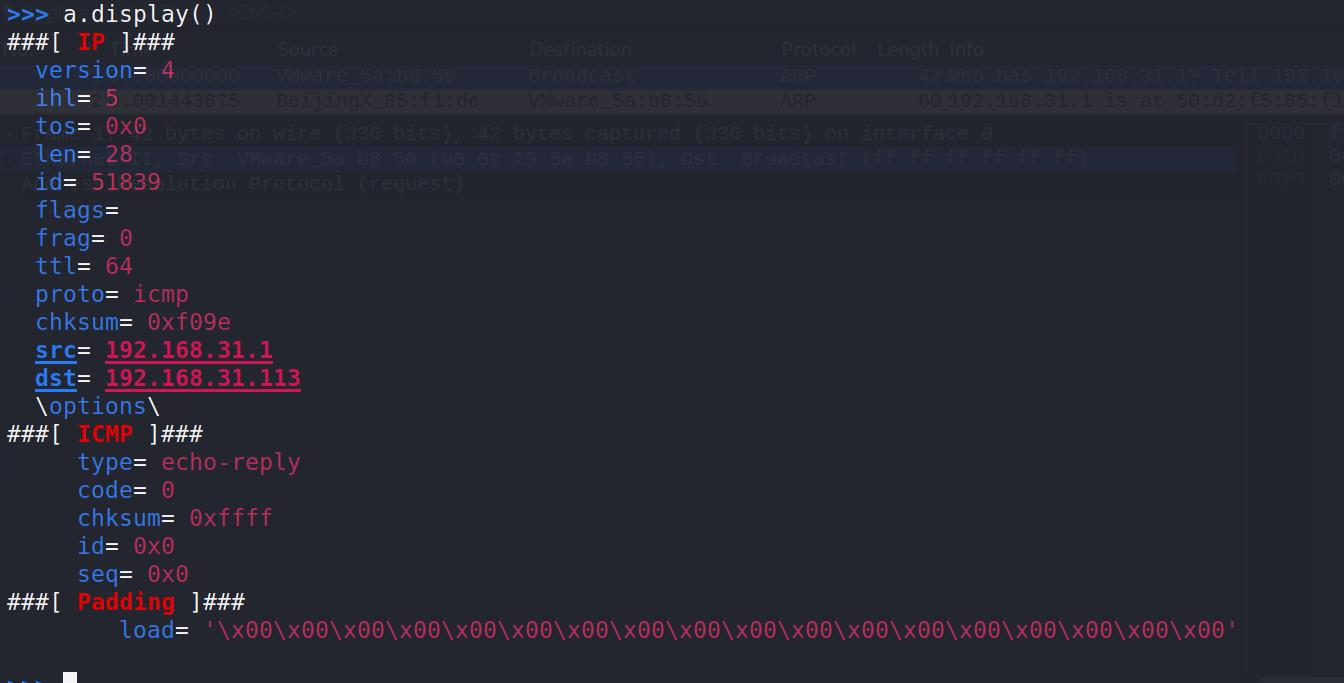

Scapy

利用Scapy来实现数据包的订制

i = IP()

p = ICMP()

ping = (i/p) //拼接数据包

ping.display()

ping[IP].dst = '192.168.31.1' //设置目标地址

ping.display()

answer=sr1(ping)

answer.display()

查看包中的内容

sr1(IP(dst='192.168.31.1')/ICMP()).timeout = 1 //1毫秒

nmap

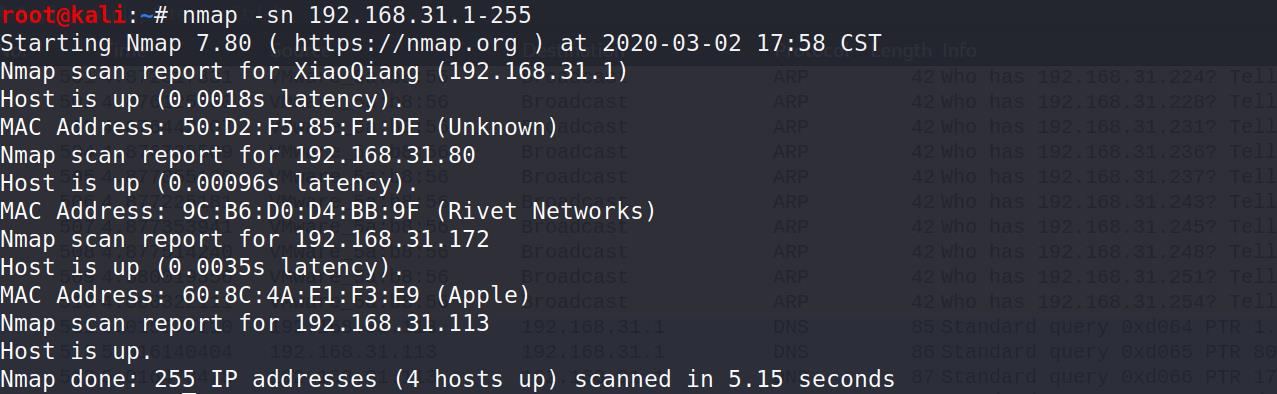

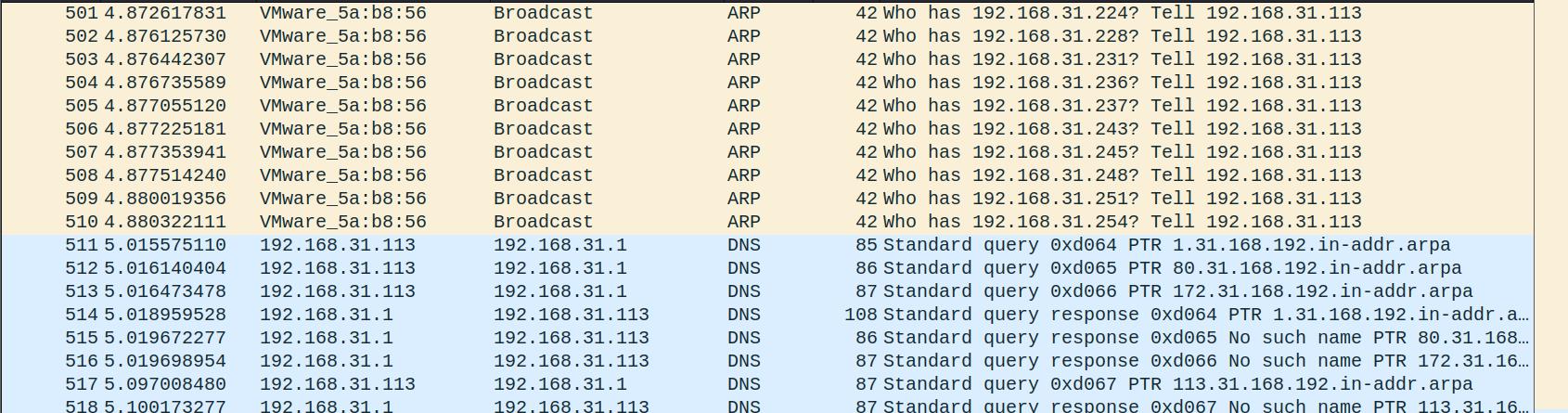

nmap可以不编写脚本,就能完成对一段ip地址进行探测

nmap -sn 1.1.1.1 -255 //sn表示不进行端口扫描

可以看到nmap返回了许多信息 包括 设备的mac地址 可能的生产厂商 扫描过几个ip 以及有几个ip存活

如图可以看到nmap 不光进行了arp扫描 的同时 对目标进行了反向地址查询 通过ip地址 搜索其可能使用的域名

fping

相比于ping命令功能更多一些 可以实现对一段ip地址的扫描同时也会给响应时间 丢包率等等

fping -g 192.168.1.0/24 -c 1 可以对地址段进行扫描

(还是很鸡肋)

Hping3

能够发送几乎任意TCP/IP包

但每次只能扫描一个目标

它大多被用来进行ddos攻击 对服务器进行压力测试

所以等到ddos攻击时详细说明

hping3 192.168.1.1 --icmp -c 2 /对目标ip地址发送两个数据包

附一个链接

https://blog.csdn.net/swartz_lubel/article/details/79312002

以上是关于(网络安全)主动信息收集 第三层网络层的主要内容,如果未能解决你的问题,请参考以下文章