加密技术02-对称加密-AES原理

Posted

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了加密技术02-对称加密-AES原理相关的知识,希望对你有一定的参考价值。

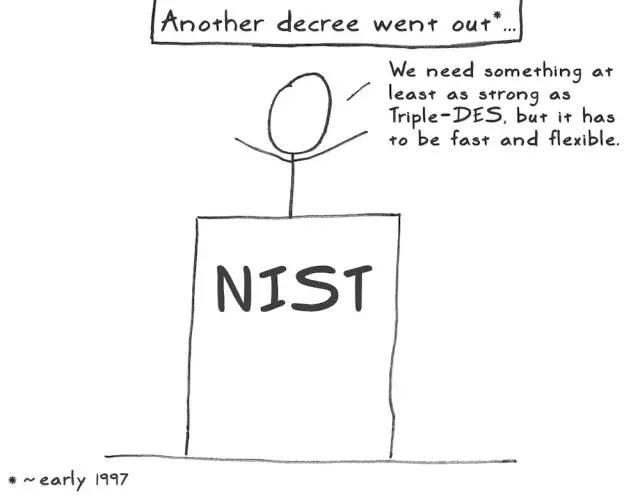

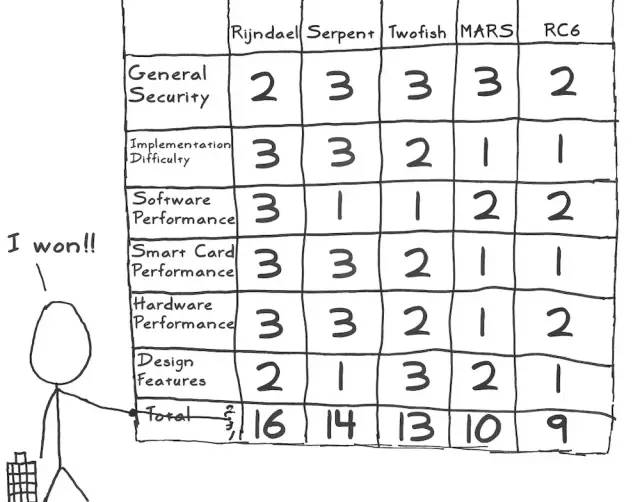

参考技术AAES 全称 Advanced Encryption Standard(高级加密标准)。它的出现主要是为了取代 DES 加密算法的,因为 DES 算法的密钥长度是 56 位,因此算法的理论安全强度是 2^56。但二十世纪中后期正是计算机飞速发展的阶段,元器件制造工艺的进步使得计算机的处理能力越来越强,所以还是不能满足人们对安全性的要求。于是 1997 年 1 月 2 号,美国国家标准技术研究所宣布希望征集高级加密标准,用以取代 DES。AES 也得到了全世界很多密码工作者的响应,先后有很多人提交了自己设计的算法。最终有5个候选算法进入最后一轮:Rijndael,Serpent,Twofish,RC6 和 MARS。最终经过安全性分析、软硬件性能评估等严格的步骤,Rijndael 算法获胜。

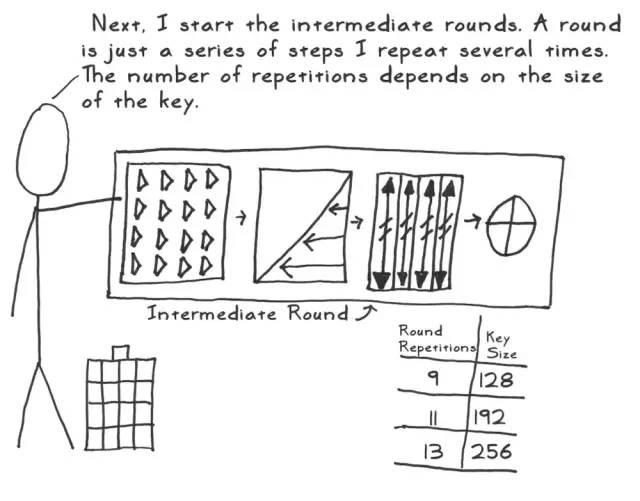

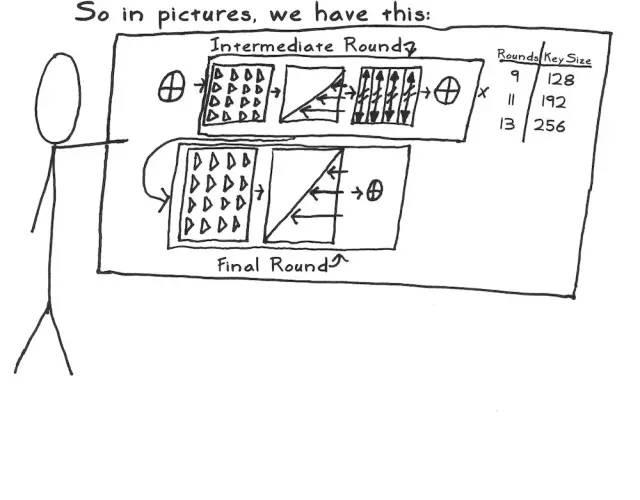

AES 密码与分组密码 Rijndael 基本上完全一致,Rijndael 分组大小和密钥大小都可以为 128 位、192 位和 256 位。然而 AES 只要求分组大小为 128 位,因此只有分组长度为 128 位的 Rijndael 才称为 AES 算法。本文只对分组大小 128 位,密钥长度也为 128 位的 Rijndael 算法进行分析。密钥长度为 192 位和 256 位的处理方式和 128 位的处理方式类似,只不过密钥长度每增加 64 位,算法的循环次数就增加 2 轮,128 位循环 10 轮、192 位循环 12 轮、256 位循环 14 轮。

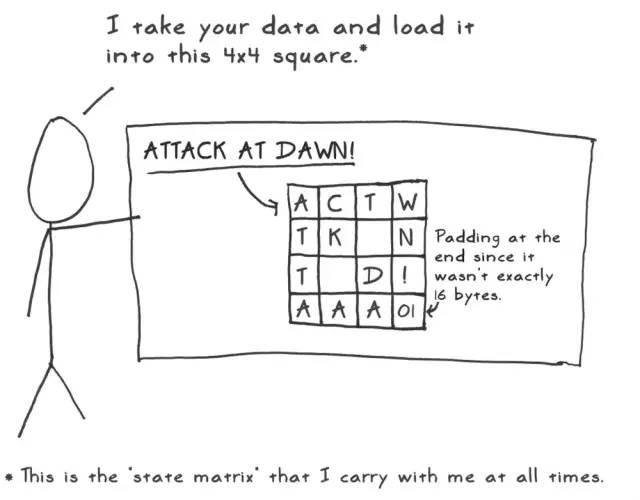

给定一个 128 位的明文和一个 128 位的密钥,输出一个 128 位的密文。这个密文可以用相同的密钥解密。虽然 AES 一次只能加密 16 个字节,但我们只需要把明文划分成每 16 个字节一组的块,就可以实现任意长度明文的加密。如果明文长度不是 16 个字节的倍数,则需要填充,目前填充方式主要是 PKCS7 / PKCS5。

下来主要分析 16 个字节的加解密过程,下图是 AES 算法框架。

密钥生成流程

G 函数

关于轮常量的生成下文会介绍。

主要作用:一是增加密钥编排中的非线性;二是消除AES中的对称性。这两种属性都是抵抗某些分组密码攻击必要的。

接下来详细解释一下几个关键步骤。

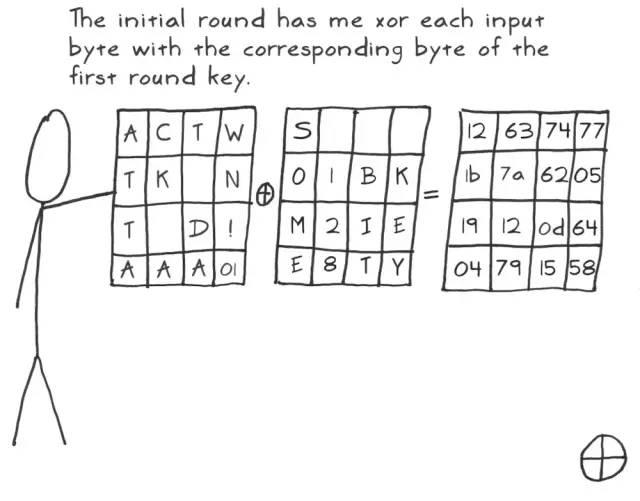

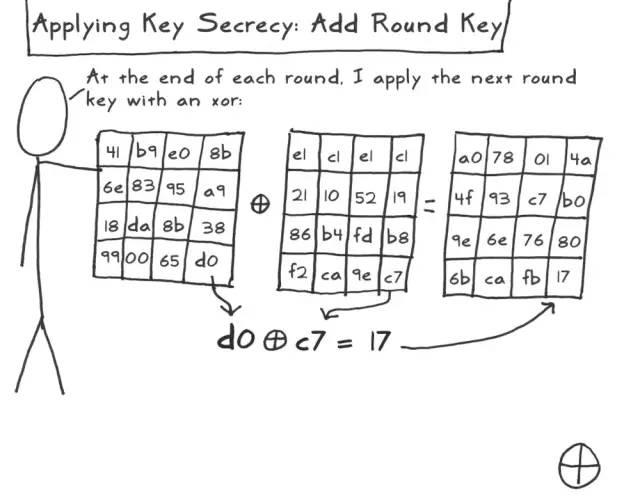

明文矩阵和当前回次的子密钥矩阵进行异或运算。

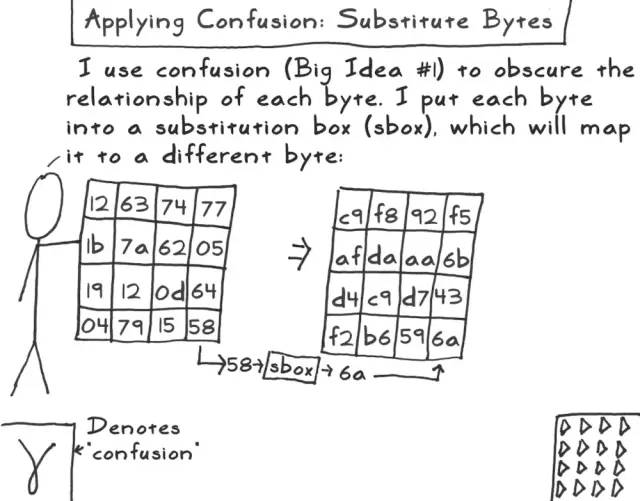

字节代换层的主要功能是通过 S 盒完成一个字节到另外一个字节的映射。

依次遍历 4 * 4 的明文矩阵 P 中元素,元素高四位值为行号,低四位值为列号,然后在 S 盒中取出对应的值。

行位移操作最为简单,它是用来将输入数据作为一个 4 * 4 的字节矩阵进行处理的,然后将这个矩阵的字节进行位置上的置换。ShiftRows 子层属于 AES 手动的扩散层,目的是将单个位上的变换扩散到影响整个状态当,从而达到雪崩效应。它之所以称作行位移,是因为它只在 4 * 4 矩阵的行间进行操作,每行 4 字节的数据。在加密时,保持矩阵的第一行不变,第二行向左移动 1 个字节、第三行向左移动 2 个字节、第四行向左移动 3 个字节。

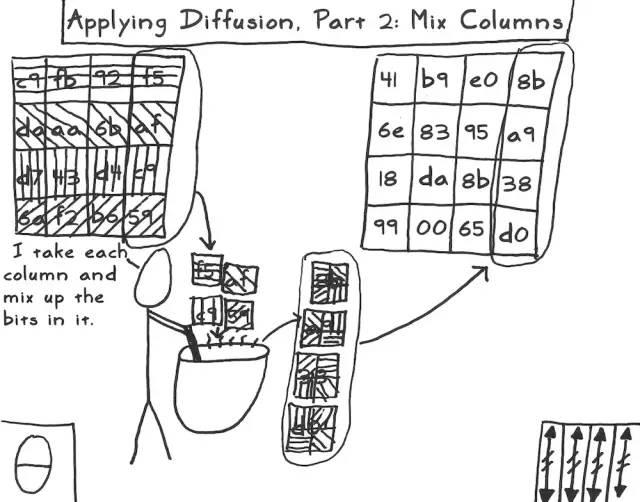

列混淆层是 AES 算法中最为复杂的部分,属于扩散层,列混淆操作是 AES 算法中主要的扩散元素,它混淆了输入矩阵的每一列,使输入的每个字节都会影响到 4 个输出字节。行位移层和列混淆层的组合使得经过三轮处理以后,矩阵的每个字节都依赖于 16 个明文字节成可能。其实质是在有限域 GF(2^8) 上的多项式乘法运算,也称伽罗瓦域上的乘法。

伽罗瓦域

伽罗瓦域上的乘法在包括加/解密编码和存储编码中经常使用,AES 算法就使用了伽罗瓦域 GF(2^8) 中的运算。以 2^n 形式的伽罗瓦域来说,加减法都是异或运算,乘法相对较复杂一些,下面介绍 GF(2^n) 上有限域的乘法运算。

本原多项式: 域中不可约多项式,是不能够进行因子分解的多项式,本原多项式是一种特殊的不可约多项式。当一个域上的本原多项式确定了,这个域上的运算也就确定了,本原多项式一般通过查表可得,同一个域往往有多个本原多项式。通过将域中的元素化为多项式的形式,可以将域上的乘法运算转化为普通的多项式乘法模以本原多项式的计算。比如 g(x) = x^3+x+1 是 GF(2^3) 上的本原多项式,那么 GF(2^3) 域上的元素 3*7 可以转化为多项式乘法:

乘二运算: 无论是普通计算还是伽罗瓦域上运算,乘二计算是一种非常特殊的运算。普通计算在计算机上通过向高位的移位计算即可实现,伽罗瓦域上乘二也不复杂,一次移位和一次异或即可。从多项式的角度来看,伽罗瓦域上乘二对应的是一个多项式乘以 x,如果这个多项式最高指数没有超过本原多项式最高指数,那么相当于一次普通计算的乘二计算,如果结果最高指数等于本原多项式最高指数,那么需要将除去本原多项式最高项的其他项和结果进行异或。

比如:GF(2^8)(g(x) = x^8 + x^4 + x^3 + x^2 + 1)上 15*15 = 85 计算过程。

15 写成生成元指数和异或的形式 2^3 + 2^2 + 2^1 + 1,那么:

乘二运算计算过程:

列混淆 :就是把两个矩阵的相乘,里面的运算,加法对应异或运算,乘法对应伽罗瓦域 GF(2^8) 上的乘法(本原多项式为:x^8 + x^4 + x^3 + x^1 + 1)。

Galois 函数为伽罗瓦域上的乘法。

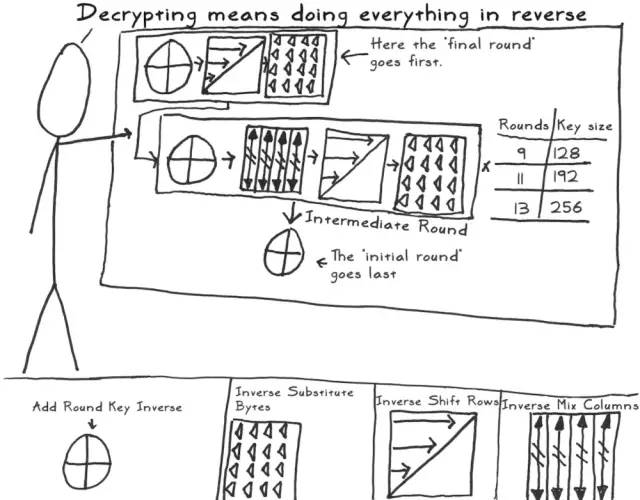

解码过程和 DES 解码类似,也是一个逆过程。基本的数学原理也是:一个数进行两次异或运算就能恢复,S ^ e ^ e = S。

密钥加法层

通过异或的特性,再次异或就能恢复原数。

逆Shift Rows层

恢复 Shift Rows层 的移动。

逆Mix Column层

通过乘上正矩阵的逆矩阵进行矩阵恢复。

一个矩阵先乘上一个正矩阵,然后再乘上他的逆矩阵,相当于没有操作。

逆字节代换层

通过再次代换恢复字节代换层的代换操作。

比如:0x00 字节的置换过程

轮常量生成规则如下:

算法原理和 AES128 一样,只是每次加解密的数据和密钥大小为 192 位和 256 位。加解密过程几乎是一样的,只是循环轮数增加,所以子密钥个数也要增加,最后轮常量 RC 长度增加。

对称加密及AES加密算法

目录

一、对称加密

1、什么是对称加密?

2、对称加密的工作过程

3、对称加密的优点

4、对称加密的两大不足

二、AES加密算法

1、什么是AES加密算法及AES加密算法的形成过程

2、AES的加密流程

(要理解AES的加密流程,会涉及到AES的五个关键词:分组密码体制、Padding、初始向量IV、密钥、四种加密模式)

3、AES的加密原理

(要理解AES的加密原理,会涉及到AES的四个关键词:密钥扩展、初始轮、重复轮、最终轮)

4、AES加密的代码

5、实际开发中使用AES加密需要注意的地方

一、对称加密

1、什么是对称加密?

对称加密就是指,加密和解密使用同一个密钥的加密方式。

2、对称加密的工作过程

发送方使用密钥将明文数据加密成密文,然后发送出去,接收方收到密文后,使用同一个密钥将密文解密成明文读取。

3、对称加密的优点

加密计算量小、速度块,适合对大量数据进行加密的场景。(记住这个特点,实际使用是会用到的)

4、对称加密的两大不足

密钥传输问题:如上所说,由于对称加密的加密和解密使用的是同一个密钥,所以对称加密的安全性就不仅仅取决于加密算法本身的强度,更取决于密钥是否被安全的保管,因此加密者如何把密钥安全的传递到解密者手里,就成了对称加密面临的关键问题。(比如,我们客户端肯定不能直接存储对称加密的密钥,因为被反编译之后,密钥就泄露了,数据安全性就得不到保障,所以实际中我们一般都是客户端向服务端请求对称加密的密钥,而且密钥还得用非对称加密加密后再传输。)

密钥管理问题:再者随着密钥数量的增多,密钥的管理问题会逐渐显现出来。比如我们在加密用户的信息时,不可能所有用户都用同一个密钥加密解密吧,这样的话,一旦密钥泄漏,就相当于泄露了所有用户的信息,因此需要为每一个用户单独的生成一个密钥并且管理,这样密钥管理的代价也会非常大。

二、AES加密算法

1、什么是AES加密算法及AES加密算法的形成过程

(1)什么是AES加密算法

上一小节说到了对称加密,那么针对对称加密的话,是有很多的对称加密算法的,如DES加密算法、3DES加密算法等,但是因为AES加密算法的安全性要高于DES和3DES,所以AES已经成为了主要的对称加密算法,因此本篇主要学习一下AES加密算法。

AES加密算法就是众多对称加密算法中的一种,它的英文全称是Advanced Encryption Standard,翻译过来是高级加密标准,它是用来替代之前的DES加密算法的。

AES加密算法采用分组密码体制,每个分组数据的长度为128位16个字节,密钥长度可以是128位16个字节、192位或256位,一共有四种加密模式,我们通常采用需要初始向量IV的CBC模式,初始向量的长度也是128位16个字节。

(2)AES加密算法的形成过程

没人理,呜呜呜,只要有一个人听,我就讲~

我每天要处理很多很多的数据,我要把很多神奇的高机密数据加密成枯燥的数据包发给你的WIFI路由器,这一切都是我做的!

但是,一直以来似乎没有人对我和我的故事感兴趣,呜呜呜......

可其实我的故事要比《灰姑娘》更精彩呢,因为我现在可是分组加密世界的国王。

哇,你还没走啊,你是想要听我的故事吗?好吧,让我们荡起双桨......

变法风云吹进门,DES称霸武林

在1975以前,加密界一片混乱,没有人能说出哪种加密算法更好,诸侯争霸,涂炭生灵。

终于有一天,国家标准局出台了一个活动,说是要号召大家来创建一个好的安全的加密算法,就是选盟主呗。

这时一个强有力的竞争者站了出来,它就是IBM,IBM研究出了一套加密算法。

IBM研究的这一套加密算法在被国家安全局修修改改之后,被国家标准局钦定为了数据加密标准,即DES,因为DES的key更短(key即密钥),S盒更强(S盒是对称加密进行置换计算的基本结构,S盒的强度直接决定了该对称加密算法的好坏)。

DES统治了对称加密世界近20年,学术界也开始认真的研究它,这是第一次,真正的研究它,现代密码学就此诞生。

这些年间,许多攻击者挑战着DES,它经历了风风雨雨,而且它真得被打败过几次。

而阻止攻击者的唯一办法就是使用DES加密算法3次,即“Triple-DES”或“3DES”,这种办法可行,但是实在是太慢了。

改革春风吹得响,AES要登场

终于,国家标准学会憋不住了,又出台了一个活动,说是号召大家推举一个新的武林盟主,盟主3DES虽然武功厉害,但毕竟太老太慢了。新盟主的条件是武功(加密强度)至少和3DES一样厉害,但是要比3DES快而灵巧。

来自五湖四海的朋友们都跃跃欲试。

我的创造者,Vincent Rijmen和Joan Daemen也在他们之中。他俩把他们俩的名字组合起来,给我起了个名叫Rijndael。

经过好几轮的pk,大家伙一起投票!

最后,我赢了!哦,赢喽,湖人总冠军喽,冠军喽!

好了,现在我--AES王朝的序幕已然拉开,跪服吧,我的子民!普天之下,莫非王土;率土之滨,莫非王臣。强如英特尔也不得不向我朝来贺,甚至专门为我量身定制了底层的指令,来让我飞的更高!

啊,吹牛逼的感觉好爽啊!你们可有什么问题?不要让我停下来呀!

A:老师老师,你牛逼吹得这么响,你倒是说说你--AES加密的原理是什么啊!

B:我靠,又要开始了,我走了......

欸,那位同学不要走......哎,可惜他没有机会看到我的内在了......

2、AES的加密流程

我们先让AES喝口水歇一下,了解一下它的加密流程之后,再让它给我们讲它的加密原理。

(1)五个关键词讲解

要理解AES的加密流程,会涉及到AES加密的五个关键词,分别是:分组密码体制、Padding、密钥、初始向量IV和四种加密模式,下面我们一一介绍。

分组密码体制:所谓分组密码体制就是指将明文切成一段一段的来加密,然后再把一段一段的密文拼起来形成最终密文的加密方式。AES采用分组密码体制,即AES加密会首先把明文切成一段一段的,而且每段数据的长度要求必须是128位16个字节,如果最后一段不够16个字节了,就需要用Padding来把这段数据填满16个字节,然后分别对每段数据进行加密,最后再把每段加密数据拼起来形成最终的密文。

Padding:Padding就是用来把不满16个字节的分组数据填满16个字节用的,它有三种模式PKCS5、PKCS7和NOPADDING。PKCS5是指分组数据缺少几个字节,就在数据的末尾填充几个字节的几,比如缺少5个字节,就在末尾填充5个字节的5。PKCS7是指分组数据缺少几个字节,就在数据的末尾填充几个字节的0,比如缺少7个字节,就在末尾填充7个字节的0。NoPadding是指不需要填充,也就是说数据的发送方肯定会保证最后一段数据也正好是16个字节。那如果在PKCS5模式下,最后一段数据的内容刚好就是16个16怎么办?那解密端就不知道这一段数据到底是有效数据还是填充数据了,因此对于这种情况,PKCS5模式会自动帮我们在最后一段数据后再添加16个字节的数据,而且填充数据也是16个16,这样解密段就能知道谁是有效数据谁是填充数据了。PKCS7最后一段数据的内容是16个0,也是同样的道理。解密端需要使用和加密端同样的Padding模式,才能准确的识别有效数据和填充数据。我们开发通常采用PKCS7 Padding模式。

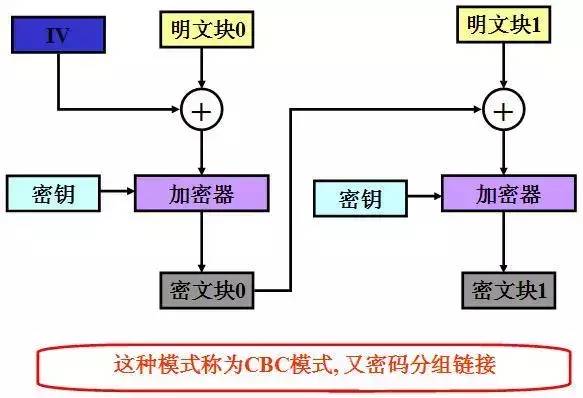

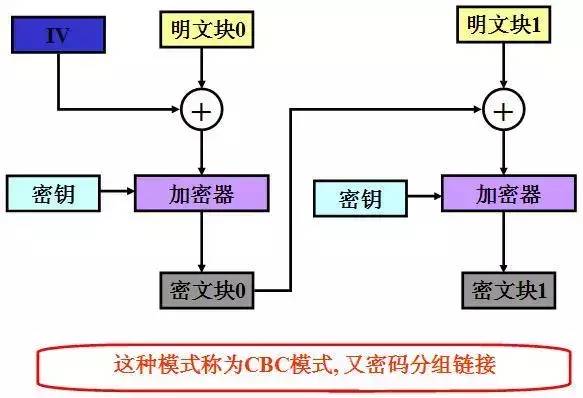

初始向量IV:初始向量IV的作用是使加密更加安全可靠,我们使用AES加密时需要主动提供初始向量,而且只需要提供一个初始向量就够了,后面每段数据的加密向量都是前面一段的密文。初始向量IV的长度规定为128位16个字节,初始向量的来源为随机生成。至于为什么初始向量能使加密更安全可靠,会在下面的加密模式中提到。

密钥:AES要求密钥的长度可以是128位16个字节、192位或者256位,位数越高,加密强度自然越大,但是加密的效率自然会低一些,因此要做好衡量。我们开发通常采用128位16个字节的密钥,我们使用AES加密时需要主动提供密钥,而且只需要提供一个密钥就够了,每段数据加密使用的都是这一个密钥,密钥来源为随机生成。(注意:后面我们在谈到AES的加密原理时,会提到一个初始密钥,那个初始密钥指的就是这里我们提供的这个密钥。)

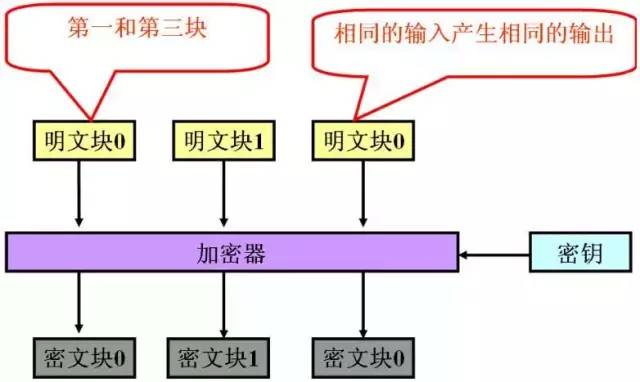

四种加密模式:AES一共有四种加密模式,分别是ECB(电子密码本模式)、CBC(密码分组链接模式)、CFB、OFB,我们一般使用的是CBC模式。四种模式中除了ECB相对不安全之外,其它三种模式的区别并没有那么大,因此这里只会对ECB和CBC模式做一下简单的对比,看看它们在做什么。

ECB(电子密码本模式)

ECB模式是最基本的加密模式,即仅仅使用明文和密钥来加密数据,相同的明文块会被加密成相同的密文块,这样明文和密文的结构将是完全一样的,就会更容易被破解,相对来说不是那么安全,因此很少使用。

CBC(密码分组链接模式)

而CBC模式则比ECB模式多了一个初始向量IV,加密的时候,第一个明文块会首先和初始向量IV做异或操作,然后再经过密钥加密,然后第一个密文块又会作为第二个明文块的加密向量来异或,依次类推下去,这样相同的明文块加密出的密文块就是不同的,明文的结构和密文的结构也将是不同的,因此更加安全,我们常用的就是CBC加密模式。

CFB、OFB:略。

(2)AES的加密流程

经过了(1)五个关键词的讲解,我们可以先说一句话:我们通常使用AES加密,会采用128位16个字节的密钥和CBC加密模式。

因此,我们这里要说的加密流程就是针对这种情况的。让我们再把CBC加密模式的图托到这里,重新整理一下AES的加密流程:

首先AES加密会把明文按128位16个字节,切成一段一段的数据,如果数据的最后一段不够16个字节,会用Padding来填充。

然后把明文块0与初始向量IV做异或操作,再用密钥加密,得到密文块0,同时密文块0也会被用作明文块1的加密向量。

然后明文块1与密文块0进行异或操作,再用密钥加密,得到密文块1。(当然这里只是假设数据只有两段,如果数据不止两段,依次类推,就可以得到很多段密文块。)

最后把密文块拼接起来就能得到最终的密文。

3、AES的加密原理

我们探讨AES的加密原理,其实就是探讨上图中加密器里面做了什么。那加密器里面做了什么呢?这里不妨先透漏一下,加密器里其实做了四个重要的操作,分别是:密钥扩展、初始轮、重复轮和最终轮。AES的加密原理其实可以说,就是这四个操作。

好了,AES已经休息够了,它要开始了。

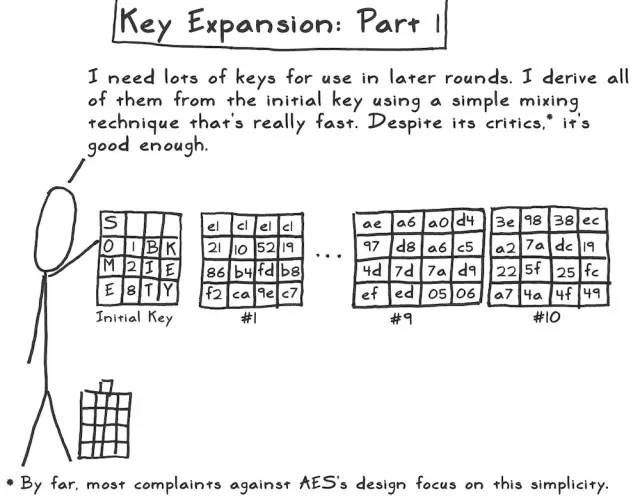

密钥扩展:密钥扩展是指根据初始密钥生成后面10轮密钥的操作。(为什么是10轮,后面重复轮会说到)

为什么需要进行密钥扩展?

因为AES加密内部其实不只执行一轮加密,而是一共会执行11轮加密,所以AES会通过一个简单快速的混合操作,根据初始密钥依次生成后面10轮的密钥,每一轮的密钥都是依据上一轮生成的,所以每一轮的密钥都是不同的。尽管很多人抱怨说这种方式太简单了,但其实已经足够安全了。

那密钥扩展具体怎么个扩展法呢?

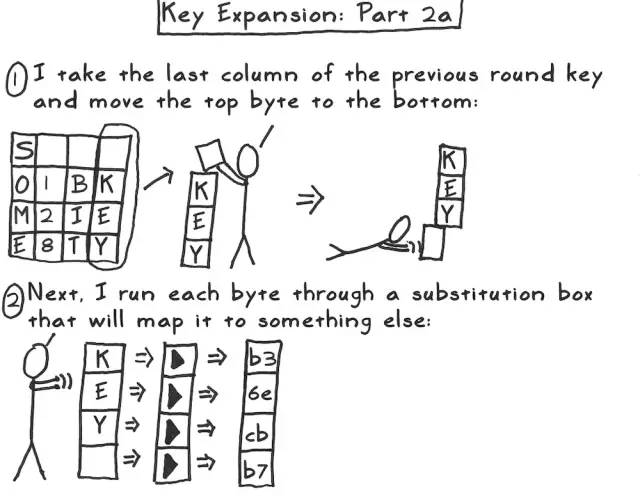

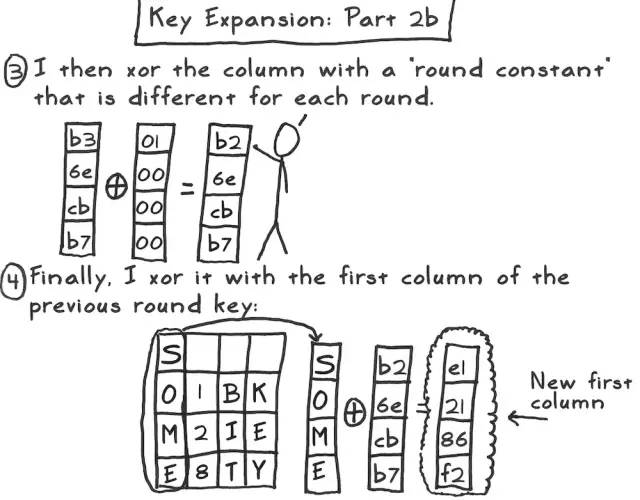

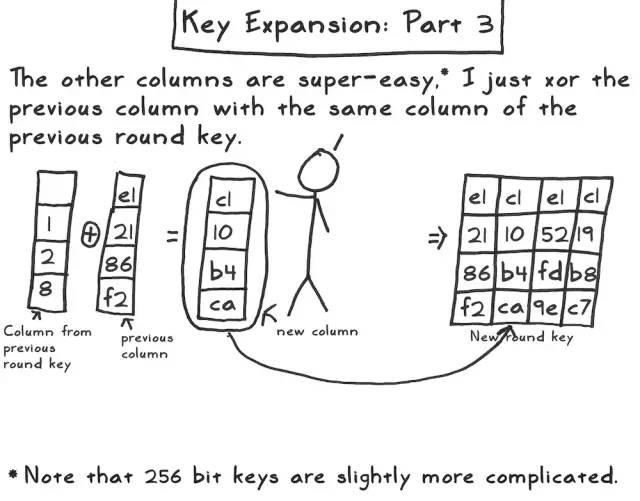

首先我们要知道除了初始密钥以外,后面每一轮的密钥都是由上一轮的密钥扩展而来的,密钥扩展有四个步骤:排列、置换、与轮常量异或、生成下一轮密钥的其他列。排列是指对数据重新进行安排,置换是指把数据映射为其它的数据,轮常量异或是指......,生成下一轮密钥的其他列是指......。

比方说我们现在要扩展出第二轮的密钥:

第一步排列:我们会拿出初始密钥的最后一列(密钥为16个字节,请自行将字节和格子对应起来看),然后把这一列的第一个字节放到最后一个字节的位置上去,其它字节依次向上移动一位,我们称经过排列后这一列为排列列。

第二步置换:然后把排列列经过一个置换盒(即S盒),排列列就会被映射为一个崭新的列,我们称这个崭新的列为置换列。

第三步与轮常量异或:然后我们会把置换列和一个叫轮常量的东西相异或,这样初始密钥的最后一列经过三个步骤,就成为了一个崭新的列,这一列将用来作为第二轮密钥的最后一列。

第四步生成二轮密钥的其他列:很简单,刚才不是已经得到二轮密钥的最后一列了嘛,然后用二轮密钥的最后一列和初始密钥的第一列异或就得到二轮密钥的第一列,用二轮密钥的第一列和初始密钥的第二列异或就得到二轮密钥的第二列,用二轮密钥的第二列和初始密钥第三列异或就得到二轮密钥的第三列,这样二轮密钥的四列就集齐了,我们就可以得到一个完整的128位16字节的二轮密钥。(256位密钥要比这个复杂的多)

这样一轮密钥就算扩展完了,依照这样的方法,我们就可以由二轮密钥扩展出三轮密钥,由三轮密钥扩展出四轮密钥,以此类推,直至扩展出后面需要的10轮密钥。

初始轮:初始轮就是将128位的明文数据与128位的初始密钥进行异或操作。

现在假设我们的明文数据为15字节,并且用Padding填充了最后一个字节,我们把这16个字节的数据放在一个4X4的矩阵里,这个矩阵我们称之为状态矩阵,下文中我们说到的状态矩阵就是指这个矩阵。

初始轮就是将128位的明文数据与128位的初始密钥进行异或操作。

重复轮:所谓重复轮,就是指把字节混淆、行移位、列混乱、加轮密钥这四个操作重复执行好几轮。

接下来,我们就要开始重复轮了。所谓重复轮就是指对一些操作重复执行好几轮。重复轮重复的轮数取决于密钥的长度,128位16字节的密钥重复轮推荐重复执行9次,192位密钥重复轮推荐重复执行11次,256位密钥重复轮推荐重复执行13次。

那么每一轮具体要重复什么操作呢?

重复轮每轮重复的操作包括:字节混淆、行移位、列混乱、加轮密钥,下面会分别介绍。

字节混淆

我们把初始轮得到的状态矩阵经过一个置换盒,会输出一个新的矩阵,我们这里叫它为字节混淆矩阵。

行移位

aes_act_3_scene_12_shift_rows_1100.png

按图左的方式,对字节混淆矩阵进行行移位,然后再按照图右的方式重新放一下字节,这样行移位就算完成,得到的新矩阵,我们这里称之为行移位矩阵。

列混乱

然后用模不可约多项式将每列混乱,得到一个新的矩阵,我们称之为列混乱矩阵。

加轮密钥(AddRoundKey)

在每一轮结束的时候,我们需要把列混乱矩阵和下一轮的密钥做一下异或操作,得到一个新的矩阵,我们这里称之为加轮秘钥矩阵。

128位密钥重复轮重复执行9次:其实这个加轮秘钥矩阵就是下一轮的状态矩阵,拿着这个新的状态矩阵返回去,重复执行字节混淆、行移位、列混乱、加轮密钥这四个操作9次,就会进入加密的最终轮了。

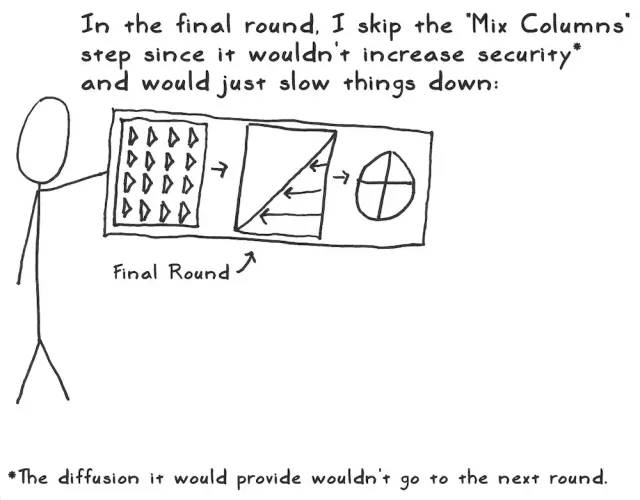

最终轮:最终轮其实和重复轮的操作差不多,只是在最终轮我们丢弃了列混乱这个操作

最终轮其实和重复轮的操作差不多,只是在最终轮我们丢弃了列混乱这个操作,因为我们不会再有下一轮了,所以没必要再进行列混乱,再进行的话也加强不了安全性了,只会白白的浪费时间、拖延加密效率。

最终轮结束后,我们就算完成了一次AES加密,我们就会得到一块明文数据的密文了。

4、总结

所以,每执行一次AES加密,其实内部一共进行了11轮加密,包括1个初始轮,9个拥有4个操作的重复轮,1个拥有3个操作的最终轮,才算得到密文。

解密意味着加密的逆过程,我们只需要把加密的每个步骤倒着顺序执行就能完成解密了。

至于AES加密更深一层的数学原理,可参看参考博客,里面有详细介绍。

4、AES加密的代码

//// AES128Encrypt.h// EncryptDemo//// Created by 意一yiyi on 2018/5/31.// Copyright © 2018年 意一yiyi. All rights reserved.//#import <Foundation/Foundation.h>@interface AES128Encrypt : NSObject/** * AES128加密,Base64编码输出 * * @param plainText 明文 * @param secretKey 密钥 * @param iv 初始向量 * * @return AES128加密后的密文 */+ (NSString *)aes128CiphertextFromPlainText:(NSString *)plainText secretKey:(NSString *)secretKey iv:(NSString *)iv;/** * AES128解密,Base64编码输入 * * @param ciphertext 密文 * @param secretKey 密钥 * @param iv 初始向量 * * @return AES128解密后的明文 */+ (NSString *)aes128PlainTextFromCiphertext:(NSString *)ciphertext secretKey:(NSString *)secretKey iv:(NSString *)iv;@end//// AES128Encrypt.m// EncryptDemo//// Created by 意一yiyi on 2018/5/31.// Copyright © 2018年 意一yiyi. All rights reserved.//#import "AES128Encrypt.h"#import <CommonCrypto/CommonCryptor.h>@implementation AES128Encrypt/** * AES128加密,Base64编码输出 * * @param plainText 明文 * @param secretKey 密钥 * * @return AES128加密后的密文 */+ (NSString *)aes128CiphertextFromPlainText:(NSString *)plainText secretKey:(NSString *)secretKey iv:(NSString *)iv {

char keyPtr[kCCKeySizeAES128 + 1];

memset(keyPtr, 0, sizeof(keyPtr));

[secretKey getCString:keyPtr maxLength:sizeof(keyPtr) encoding:NSUTF8StringEncoding];

char ivPtr[kCCBlockSizeAES128 + 1];

memset(ivPtr, 0, sizeof(ivPtr));

[iv getCString:ivPtr maxLength:sizeof(ivPtr) encoding:NSUTF8StringEncoding];

NSData *data = [plainText dataUsingEncoding:NSUTF8StringEncoding]; NSUInteger dataLength = [data length];

int diff = kCCKeySizeAES128 - (dataLength % kCCKeySizeAES128); NSUInteger newSize = 0;

if(diff > 0) {

newSize = dataLength + diff;

}

char dataPtr[newSize];

memcpy(dataPtr, [data bytes], [data length]); for(int i = 0; i < diff; i ++) {

dataPtr[i + dataLength] = 0x00;

}

size_t bufferSize = newSize + kCCBlockSizeAES128; void *buffer = malloc(bufferSize);

memset(buffer, 0, bufferSize);

size_t numBytesCrypted = 0;

CCCryptorStatus cryptStatus = CCCrypt(kCCEncrypt,// 加密

kCCAlgorithmAES128,// AES128加密

kCCOptionPKCS7Padding,// PKCS7 Padding模式

keyPtr,// 密钥

kCCKeySizeAES128,// 密钥长度

ivPtr,// 初始向量

dataPtr, sizeof(dataPtr),

buffer,

bufferSize,

&numBytesCrypted); if (cryptStatus == kCCSuccess) {

NSData *resultData = [NSData dataWithBytesNoCopy:buffer length:numBytesCrypted]; // 转换成Base64并返回

return [resultData base64EncodedStringWithOptions:NSDataBase64EncodingEndLineWithLineFeed];

}

free(buffer); return nil;

}/** * AES128解密,Base64编码输入 * * @param ciphertext 密文 * @param secretKey 密钥 * @param iv 初始向量 * * @return AES128解密后的明文 */+ (NSString *)aes128PlainTextFromCiphertext:(NSString *)ciphertext secretKey:(NSString *)secretKey iv:(NSString *)iv {

char keyPtr[kCCKeySizeAES128 + 1];

memset(keyPtr, 0, sizeof(keyPtr));

[secretKey getCString:keyPtr maxLength:sizeof(keyPtr) encoding:NSUTF8StringEncoding];

char ivPtr[kCCBlockSizeAES128 + 1];

memset(ivPtr, 0, sizeof(ivPtr));

[iv getCString:ivPtr maxLength:sizeof(ivPtr) encoding:NSUTF8StringEncoding];

NSData *data = [[NSData alloc] initWithBase64EncodedData:[ciphertext dataUsingEncoding:NSUTF8StringEncoding] options:NSDataBase64DecodingIgnoreUnknownCharacters]; NSUInteger dataLength = [data length];

size_t bufferSize = dataLength + kCCBlockSizeAES128; void *buffer = malloc(bufferSize);

size_t numBytesCrypted = 0;

CCCryptorStatus cryptStatus = CCCrypt(kCCDecrypt,// 解密

kCCAlgorithmAES128,

kCCOptionPKCS7Padding,

keyPtr,

kCCBlockSizeAES128,

ivPtr,

[data bytes],

dataLength,

buffer,

bufferSize,

&numBytesCrypted); if (cryptStatus == kCCSuccess) {

NSData *resultData = [NSData dataWithBytesNoCopy:buffer length:numBytesCrypted]; // 转换成普通字符串并返回

return [[NSString alloc] initWithData:resultData encoding:NSUTF8StringEncoding];

}

free(buffer); return nil;

}@end5、实际开发中使用AES加密需要注意的地方

服务端和我们客户端必须使用一样的密钥和初始向量IV。

服务端和我们客户端必须使用一样的加密模式。

服务端和我们客户端必须使用一样的Padding模式。

以上三条有一个不满足,双方就无法完成互相加解密。

同时针对对称加密密钥传输问题这个不足:我们一般采用RSA+AES加密相结合的方式,用AES加密数据,而用RSA加密AES的密钥。同时密钥和IV可以随机生成,这要是128位16个字节就行,但是必须由服务端来生成,因为如果由我们客户端生成的话,就好比我们客户端存放了非对称加密的私钥一样,这样容易被反编译,不安全,一定要从服务端请求密钥和初始向量IV。

(本文版权归原作者所有。转载文章仅为传播更多信息之目的,如有侵权请与我们联系,我们将及时处理。)

以上是关于加密技术02-对称加密-AES原理的主要内容,如果未能解决你的问题,请参考以下文章