华三交换机配置端口连不上绿联

Posted

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了华三交换机配置端口连不上绿联相关的知识,希望对你有一定的参考价值。

参考技术A 一.故障:使用Console线连接交换机的Console口连不上。处理步骤:

1.先把Console线连接好,一端连接交换机的Console口,另一端连接电脑的USB口。

2.安装Console线驱动,正确安装后,在windows系统中,设备管理器端口(COM和LPT)项目可以查看Console线安装的驱动和端口号。如下图显示的我电脑摸拟COM6口。

3.使用SecureCRT工具,建立快速连接方式,协议设置成Serial,端口设置成COM6与驱动安装的要一致,波特率设置成9600,然后有可能需要把流控全部关闭,测试过程有发现流控选项会影响连接(默认值时)。

4.可以正常的去连接交换机、路由器了。

二.故障:交换机之前配置过,但我想恢复出厂设置,当普通的交换机用,应该怎么做呢?或交换机忘记密码。

处理步骤:

1.按一的方式连接好COM口线,进入交换机。

2.在交换机正常启动后在<XXX>,输入dir命令可以查看交换机上保存的相关的启动文件CFG和升级文件BIN。

3.还是在<XXX>状态下,输入del xxx.cfg命令,删除相应的配置文件,然后reboot重启交换机。

4.可以看到交换机启动时提示 startup 配置文件不存在。

5.然后就进入的<h3c>状态,这时可以对交换机进行配置了。

dhcp snopping及华三交换机配置

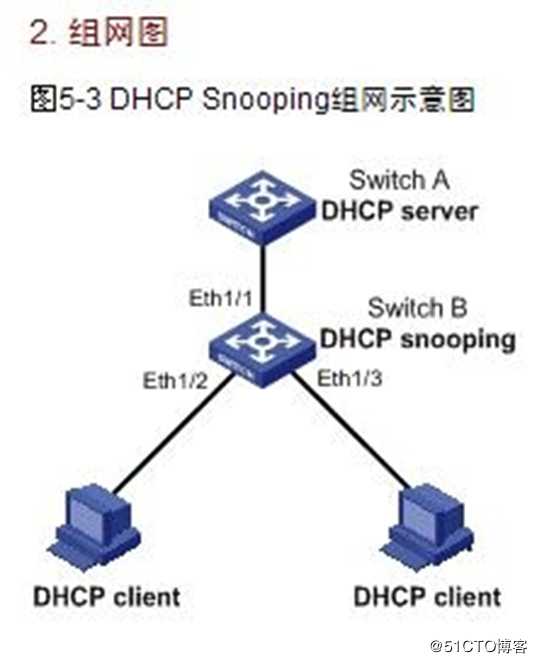

简介当交换机开启了 DHCP-Snooping后,会对DHCP报文进行侦听,并可以从接收到的DHCP Request或DHCP Ack报文中提取并记录IP地址和MAC地址信息。另外,DHCP-Snooping允许将某个物理端口设置为信任端口或不信任端口。信任端口可以正常接收并转发DHCP Offer报文,而不信任端口会将接收到的DHCP Offer报文丢弃。这样,可以完成交换机对假冒DHCP Server的屏蔽作用,确保客户端从合法的DHCP Server获取IP地址。

DHCP Snooping技术是DHCP安全特性,通过建立和维护DHCP Snooping绑定表过滤不可信任的DHCP信息,这些信息是指来自不信任区域的DHCP信息。DHCP Snooping绑定表包含不信任区域的用户MAC地址、IP地址、租用期、VLAN-ID 接口等信息。

作用

1.隔绝非法的dhcp server,通过配置非信任端口。

2.与交换机DAI的配合,防止ARP病毒的传播。

3.建立和维护一张dhcp-snooping的绑定表,这张表一是通过dhcp ack包中的ip和mac地址生成的,二是可以手工指定。这张表是后续DAI(dynamic arp inspect)和IPSource Guard 基础。这两种类似的技术,是通过这张表来判定ip或者mac地址是否合法,来限制用户连接到网络的。

4.通过建立信任端口和非信任端口,对非法DHCP服务器进行隔离,信任端口正常转发DHCP数据包,非信任端口收到的服务器响应的DHCP offer和DHCPACK后,做丢包处理,不进行转发。

防止ARP污染

DHCP snooping还可以跟踪主机的物理位置,从而可以防御(ARP)缓存污染***。它在防御这些***的过程中发挥重要作用,因为您可以使用DHCP snooping技术丢弃一些来源与目标MAC地址不符合已定义规则的DHCP消息。管理会收到通过DHCP snooping警报通知的违规行为。当DHCP snooping服务检测到违规行为时,它会在系统日志服务器上记录一条消息“DHCP Snooping”。

DHCP snooping是实现2层协议流量安全性的第一步。恶意DHCP服务器不仅会导致网络问题,它们还可以被***者用于转发敏感流量和发起中间人***。如果还没有做好这些措施,那么一定要考虑实现这些防御措施,保证网络基础架构的安全性。

h3c配置

配置步骤

使能DHCP Snooping功能。

<SwitchB> system-view

[SwitchB] dhcp-snooping

配置Ethernet1/1端口为信任端口。

[SwitchB] interface ethernet 1/1

[SwitchB-Ethernet1/1] dhcp-snooping trust

[SwitchB-Ethernet1/1] quit

以上是关于华三交换机配置端口连不上绿联的主要内容,如果未能解决你的问题,请参考以下文章