网络安全——数据链路层安全协议

Posted 网络豆

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了网络安全——数据链路层安全协议相关的知识,希望对你有一定的参考价值。

作者简介:一名云计算网络运维人员、每天分享网络与运维的技术与干货。

座右铭:低头赶路,敬事如仪

个人主页:网络豆的主页

目录

前言

本章将会讲解数据链路层上的安全协议

一.数据链路层安全协议简介

通信的每一层中都有自己独特的安全问题,网络安全问题应该在多个协议层,针对不同的弱点解决。就安全而言,数据链路层(第二协议层)的通信连接是较为薄弱的环节。

本章中,我们将集中讨论与数据链路层相关的安全问题。

1.数据链路安全性

数据链路层安全性是指在数据链路各个结点之间能够安全地交换数据。它表现为以下两个方面。

- (1)数据机密性。防止在数据交换过程中数据被非法窃听。

- (2)数据完整性。防止在数据交换过程中数据被非法篡改。

数据交换过程中的数据机密性和完整性主要是通过密码技术实现的,即通信双方必须采用一致的加密算法对数据机密性和密钥交换算法等问题进行协商,并达成一致协议;在数据交换过程中,通信双方必须按所达成的协议进行数据加密和数据认证处理,以保证数据的机密性和完整性。

数据链路层安全协议增强了数据链路层协议的安全性,即在数据链路层的基础上增加了安全算法协商和数据加密/解密处理的功能和过程。

数据链路层安全协议增强了数据链路层协议的安全性,即在数据链路层的基础上增加了安全算法协商和数据加密/解密处理的功能和过程。

二.局域网数据链路层协议

数据链路层主要是为一个网段或一段介质上结点之间的通信提供数据传输服务。数据链路层提供了数据链路的差错处理与流量控制功能,将不可靠的数据链路转换成可靠的数据链路,同时完成数据帧的发送与接收,为网络层提供传送数据的功能和过程。

根据网络规模的不同,数据链路层的协议可分为两类:

1.本地链路局域网(LAN)

(LAN)中的数据链路层协议,主要通过局域网(L.AN)链路,将本地各个结点相互连接起来,实现数据通信。

2.广域网(WAN)

广域网(WAN)的数据链路层协议,主要通过广域网实现远程结点之间的数据通信。

不同物理链路的数据链路层协议是不同的:

本地链路的数据链路层协议一般采用IEEE802局域网协议标准

广域网链路的数据链路层协议主要采用点对点协议(PPP)

3.IEEE802局域网数据链路层协议

IEEE802规范定义了网卡如何访问传输介质(如光缆、双绞线、无线等),以及如何在传输介质上传输数据的方法,还定义了传输信息的网络设备之间连接建立、维护和拆除途径。

遵循IEEE802标准的产品包括网卡、桥接器、路由器以及其他一些用来建立局场网络的组件。

数据链路层包括逻辑链路控制(LLC)子层和介质访问控制(MAC)子层。

(1)数据链路层包括逻辑链路控制(LLC)

逻辑链路控制(Logical Link Control,LLC)是局域网中数据链路层的上层部分,IEEE 802.2中定义了逻辑链路控制协议。用户的数据链路服务通过LLC子层为网络层提供统一的接口。

(2)介质访问控制(MAC)子层

介质访问控制(medium access control)简称MAC。 是解决当局域网中共用信道的使用产生竞争时,如何分配信道的使用权问题。

MAC子层的主要功能是控制对传输介质的访问,MAC子层有如下两个基本职能。

- (1)数据封装,包括传输之前的帧组合和接收中、接收后的帧解析/差错检测。

- (2)介质访问控制,包括帧传输初始化和传输失败恢复。

(3)IEEE802.3 MAC数据格式

(1)前导码(Preamble)-7字节。字段中1和0交互使用,接收站通过该字段知道导入帧,并且该字段提供了同步化接收物理层帧接收部分和导人比特流的方法。

(1)前导码(Preamble)-7字节。字段中1和0交互使用,接收站通过该字段知道导入帧,并且该字段提供了同步化接收物理层帧接收部分和导人比特流的方法。 - (2)帧起始定界符(Start-of-Frame Delimiter)-1字节。字段中1和0交互使用,结尾是两个连续的1,表示下一位是利用目的地址的重复使用字节的重复使用位。

- (3)目的地址(Destination Address)-6字节。该字段用于识别需要接收帧的站。

- (4)源地址(Source Addresses)-6字节。该字段用于识别发送帧的站。

- (5)长度/类型(Length/Type)-2字节。如果是采用可选格式组成帧结构时,该字段既表示包含在帧数据字段中的MAC客户机数据大小,也表示帧类型ID。

- (6)数据(Data)一是一组r(46n1500)字节的任意值序列。帧总值最小为64字节。

- (7)帧校验序列(Frame Check Sequence)-4字节。该序列包括32位的循环冗余校验(CRC)值,由发送MAC方生成,通过接收MAC方进行计算,得出以校验被破坏的帧。

4.局域网数据链路层协议安全问题

通信的每一层中都有自己独特的问题。数据链路层(第二层)的通信连接是较为薄弱的环节,主要的安全问题如下。

(1)共享式以太网中的侦听问题

在共享式以太网中,通信是以广播方式进行的。在理论上,同一广播域内的所有主机都能够访问到在物理媒介上传送的数据包。

但在正常情况下,一台网络主机应该只接收与响应两种数据帧:与自己硬件地址相匹配的数据帧和发向所有主机的广播帧。

在一个实际的系统中,数据的收发由网卡来完成,每张以太网卡拥有一个全球唯一的以太网地址。它是一个48位的二进制数,在以太网卡中内建有一个数据包过滤器,作用是接收以本身网卡的MAC地址为通信目的的数据包和广播数据包,丢弃所有其他无关的数据包,以免除CPU对无关据包做无谓的处理,这是以太网卡在一般情况下的工作方式。

在这种工作方式下,以太网卡只将接收到的数据包与本机有关的部分向上传递。然面数据包过滤器是可以编程禁用的,禁用后,网卡将把接收到的所有数据包向上传递,上一层的软件因此可以监听以太网中其他计算机之间的通信,这种工作模式为混杂模式(Promiscuous Mode)。多数网卡支持混杂模式,使得采用普通网卡作为网络探针。

在这种工作方式下,以太网卡只将接收到的数据包与本机有关的部分向上传递。然面数据包过滤器是可以编程禁用的,禁用后,网卡将把接收到的所有数据包向上传递,上一层的软件因此可以监听以太网中其他计算机之间的通信,这种工作模式为混杂模式(Promiscuous Mode)。多数网卡支持混杂模式,使得采用普通网卡作为网络探针。

实现网络的侦听非常容易。这一方面方便了网络管理员,另一方面,普通用户很容易地侦听到网络通信,对用户的数据通信保密是一个很大的威胁。

(2)交换式以太网中的ARP广播问题

交换式以太网中监听的实施,除了要借助以太网卡的混杂工作模式外,还利用了ARP重定向技术。

ARP(地址解析协议)是TCP/IP协议栈的基础协议之一。ARP提供地址解析服务,用于将32位IP地址映射到以太网的48位硬件地址(MAC地址),以便将报文封装成以太帧发送。其间,ARP的主要功能体现在将上层的IP地址与下层的物理地址进行绑定。

ARP协议虽然是一个高效的数据链路层协议,但是作为一个局域网的协议,它是建立在各主机之间互相信任的基础上的,因此存在一定的安全隐患,内容如下。

ARP协议虽然是一个高效的数据链路层协议,但是作为一个局域网的协议,它是建立在各主机之间互相信任的基础上的,因此存在一定的安全隐患,内容如下。

- (1)主机地址映射表是基于高速缓存动态更新的,这是ARP协议的特色,也是安全问题之一。由于正常的主机间MAC地址刷新都是有时限的,如果在下次更新之前成功地修改了被攻击主机上的地址缓存,就可以进行假冒。

- (2)ARP请求以广播方式进行。这个问题是不可避免的,正是由于主机不知道通信对方的MAC地址,才需要进行ARP广播请求。这样攻击者就可以伪装ARP应答,与广播者真正要通信的机器进行竞争。还可以确定子网内的主机什么时候会刷新MAC地址缓存,以确定最大时间限度地进行假冒。

- (3)可以随意发送ARP应答包。ARP协议是无状态的,任何主机,即使在没有请求的时候也可以做出应答,只要应答有效,接收到应答包的主机就可以无条件地根据应答包的内容刷新本机高速缓存。

- (4)ARP应答无须认证。ARP协议是一个局域网协议,设计之初,出于传输效率的考虑,在数据链路层就没有做安全上的防范。在使用ARP协议交换MAC时无须认证,只要收到来自局域网内的ARP应答包,就将其中的MAC/IP对刷新到本机的高速缓存中。

创作不易,求关注,点赞,收藏,谢谢~

网络协议安全与实战之网络接口层协议

网络接口层是TCP/IP协议定义的层级,事实上,人们习惯将它按照ISO/OSI模型拆分为物理层和数据链路层。接下来,我将分别介绍物理层和数据链路层底层原理和涉及到的主流协议。

物理层

物理层是网络模型中第一层(最底层),它直接和硬件打交道,比如在通信领域,我们搭建一个基站,该基站在物理层接收的就是目标设备的信号;再比如我们家里安装宽带,都会预留网线的接口,它们和我们的电脑或者路由器对接并开通后,就可以上网,那么网线就作为媒介将数据流传输给运营商那里,运营商再进行数据转发,并且物理层作为最底层,它不会做任何封装,直接传输数据流。因此,对于物理层,我们记住它两个关键词:信号和媒介。

信号通过媒介传输给目标,它同上层的数据链路层、网络层等模型不同,物理层没有任何标识,在传输时,两个目标连接后,就可以直接传输,它不会识别目标的合法性。因此,我们可以设想一个场景,假设黑客把地下光缆挖出来掐断,将其和自己的光缆连接,那么,用户的所有数据包都会传输到黑客那里。

现实中,还有一个场景,某人收到了一条银行发来的短信,用户点击该短信内容里面的链接后,自己的银行账号就被盗取了,但是短信号码确实显示的是银行的官方号码,这是什么原理呢?有一个概念叫虚拟基站,也就是黑客自己在目标附近搭建了一个假的基站,将本来要传给运营商的基站的信号抢占过来,就可以模拟任何号码发送过去。

对于物理层,目前是没有任何防御办法的,只有我们自己提升安全意识,才能防止这类电信诈骗。

数据链路层

数据链路层是网络模型中的第二层,从这一层开始,我们除了要研究其数据包传输原理,还要研究每一层的主流协议,这对于我们做网络安全来说至关重要,你只有充分了解这些网络协议,才能知道如何进行网络攻击,并且对自身系统进行防御。

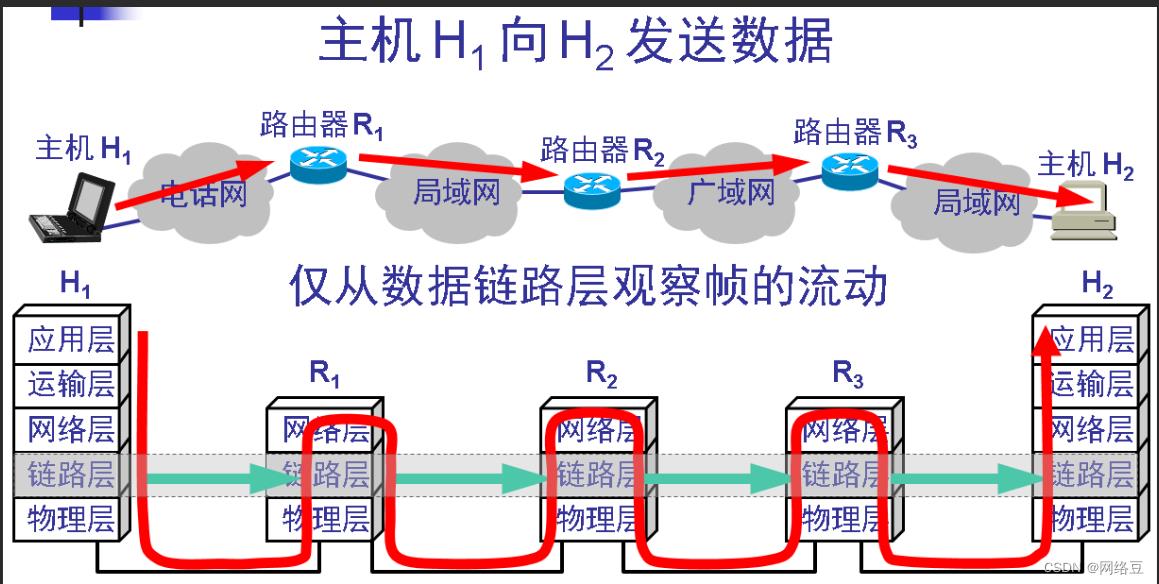

数据链路层位于物理层之上,我们熟知的二层交换机就位于数据链路层。每个交换机拥有多个交换口,当该交换机收到数据包时,他是如何知道发送给哪个交换口呢?那就是MAC地址,数据链路层的数据包封装如下图所示。

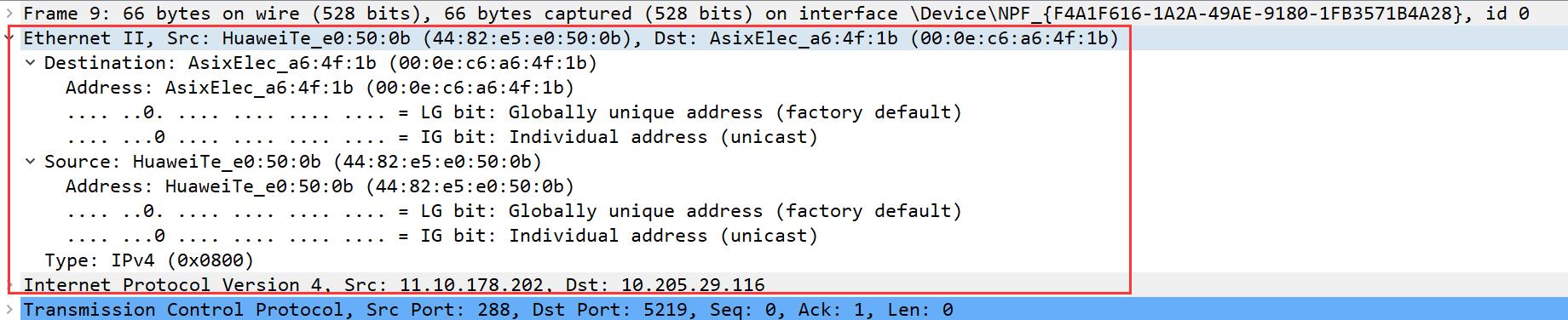

图示为一个TCP协议抓包过程,从第一层的物理层到传输层。由图中我们不难看出,数据链路层位于第二层,也就是Ethernet(以太网协议)那一层,并且该层只有MAC地址信息。

Ethernet协议

Ethernet中文翻译为以太网协议,它就是用于数据链路层的数据传输和MAC地址封装,又上图可知,他包含以下字段。

| 字段 | 描述 |

|---|---|

| Destination | 目的地址,用于标识目标的MAC地址 |

| Souorce | 源地址,用于标识发送方的MAC地址 |

| Type | 类型,用于标识其上层协议,如上图Type为0x0800,即上层协议为IPv4 |

关于Type,我们有下面几个说明。

- IPv4:0x0800

- ARP:0x0806

MAC地址

MAC地址又被称为以太网地址或物理地址,每个设备的MAC地址都是不一样的,它是全球唯一的。MAC地址是16进制表示的,长度为48位,采用冒号表示法,如上图的:00:0e:c6:a6:4f:1b。

MAC地址前半部分(也就是前24位)为厂商的唯一标识,如华为是:44:82:e5,后24位厂商可自行分配。

以上是关于网络安全——数据链路层安全协议的主要内容,如果未能解决你的问题,请参考以下文章