如何改nat类型

Posted

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了如何改nat类型相关的知识,希望对你有一定的参考价值。

改nat类型的具体步骤如下:

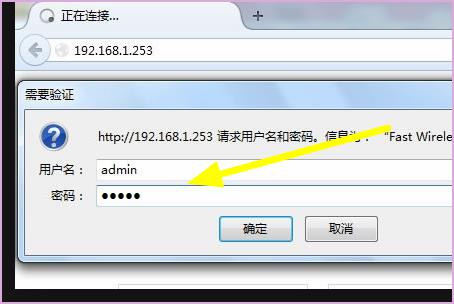

1、首先打开浏览器,登陆电信光猫,输入“nE7jA%5m”超级密码登陆。

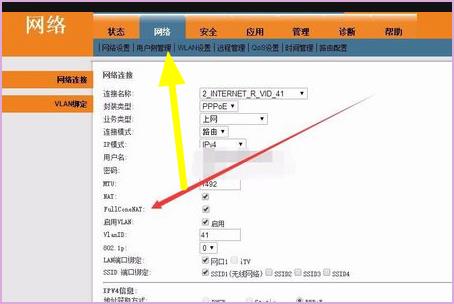

2、然后在弹出来的窗口中点击打开网络中的“网络连接”选项。

3、然后在弹出来的窗口中找到6_INTERNET_R_VID_41选项,该业务是光猫拨号上网,我们只需要修改FullConeNAT打上√就可以了。

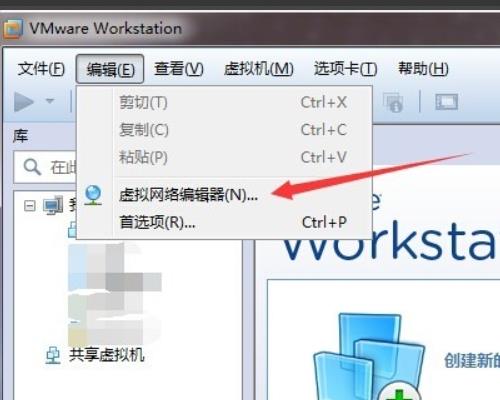

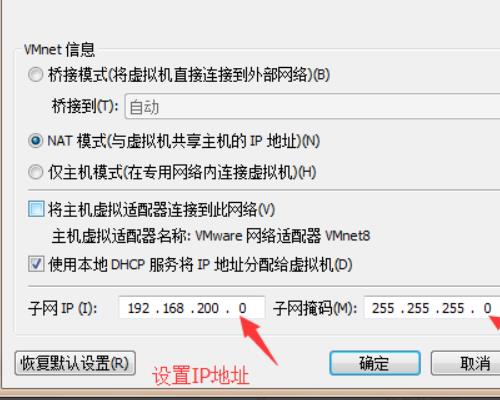

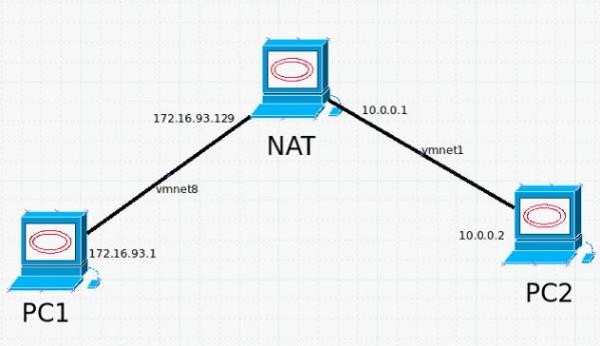

1、打开VMware,选择 编辑, 虚拟网络编辑器。

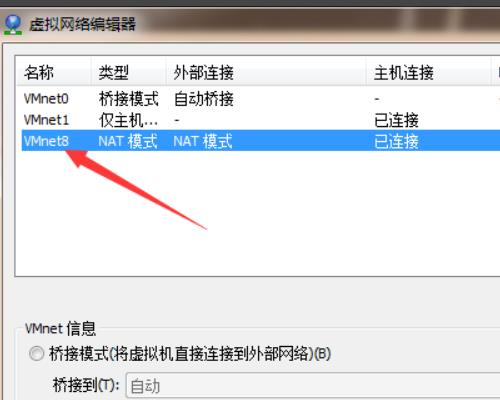

2、默认情况下,VMware8为我们NAT所使用的网卡,选中VMnet8。

3、此处设置我们的IP地址,这个随便指定,我这里设置成192.168.200.0,子网掩码默认。

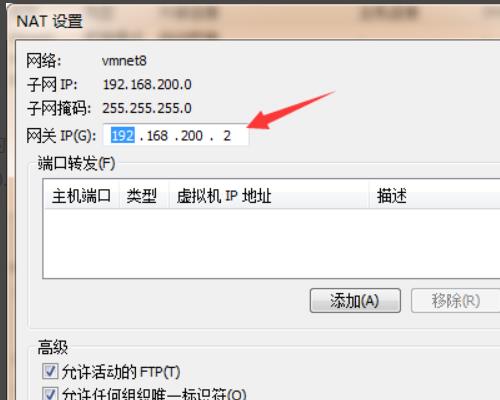

4、之后点击NAT设置。

5、这里可以设置我们想要的网关地址,我这里使用默认的 192.168.200.2。

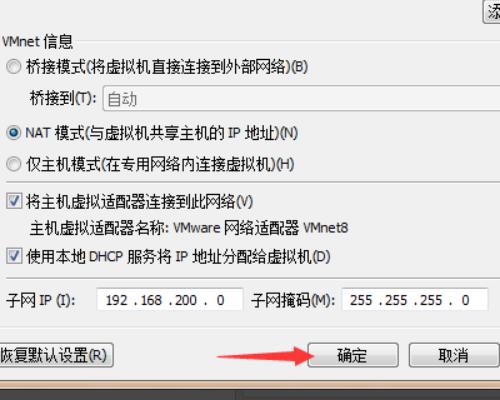

6、都设置完成后,我们点击确认即可,到此,VMware的NAT网络配置完成。那下面我们来具体测试下,看是否真的实现与主机连通。

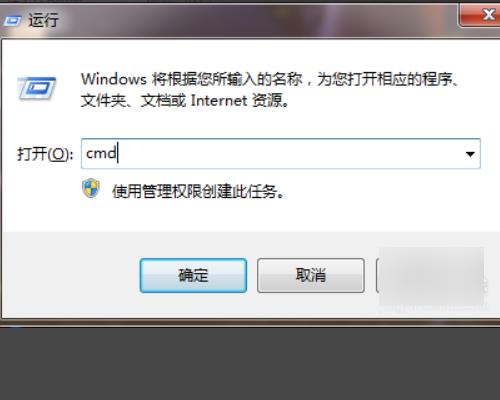

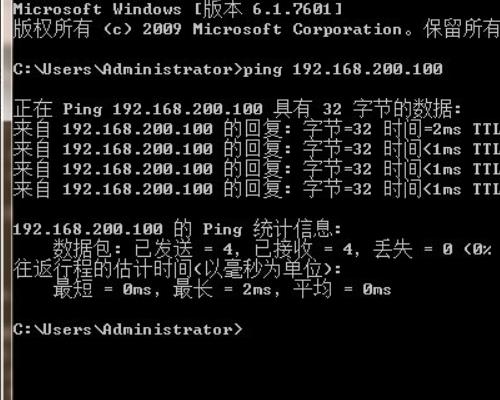

7、我们打开运行对话框(不知道如何打开的请按windows徽标+R键),输入cmd。

8、输入ping 192.168.200.100.测试结果,我们发现已经连通了。

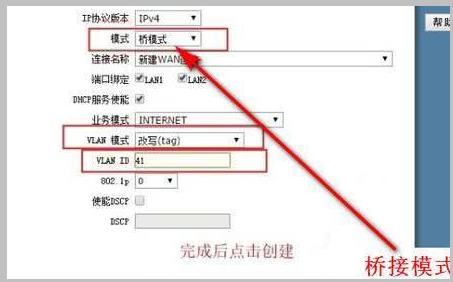

1、首先将宽带光猫改成桥接模式,可以拨打运营商客服电话修改。

2、然后登录路由器管理页面把电脑IP设置为静态IP。

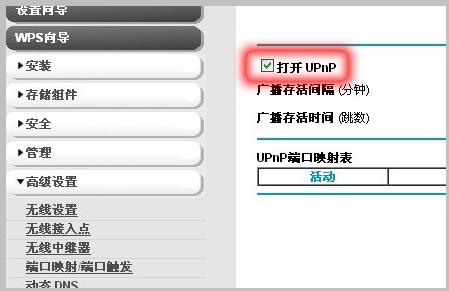

3、然后在UPnP设置中点击勾选“打开UPnP功能”。

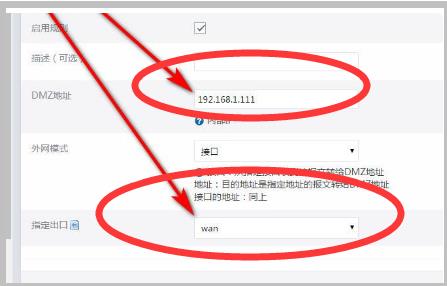

4、在管理页面中找到端口映射中的DMZ配置,增加并启用后填写要提升NAT类型的主机IP地址(局域网IP),指定出口为WAN口。

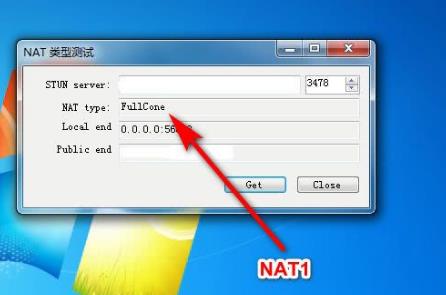

5、保存设置后打开NAT测试工具查看主机的NAT类型。点击get后即可发现原本的NAT类型已经更改为NAT1。

NAT的实现方式有三种,即静态转换Static Nat、动态转换Dynamic Nat和端口多路复用OverLoad。

1、静态转换是指将内部网络的私有IP地址转换为公有IP地址,IP地址对是一对一的,是一成不变的,某个私有IP地址只转换为某个公有IP地址。借助于静态转换,可以实现外部网络对内部网络中某些特定设备(如服务器)的访问。

2、动态转换是指将内部网络的私有IP地址转换为公用IP地址时,IP地址是不确定的,是随机的,所有被授权访问上Internet的私有IP地址可随机转换为任何指定的合法IP地址。

也就是说,只要指定哪些内部地址可以进行转换,以及用哪些合法地址作为外部地址时,就可以进行动态转换。动态转换可以使用多个合法外部地址集。当ISP提供的合法IP地址略少于网络内部的计算机数量时。可以采用动态转换的方式。

3、端口多路复用(Port address Translation,PAT)是指改变外出数据包的源端口并进行端口转换,即端口地址转换(PAT,Port Address Translation).采用端口多路复用方式。

内部网络的所有主机均可共享一个合法外部IP地址实现对Internet的访问,从而可以最大限度地节约IP地址资源。同时,又可隐藏网络内部的所有主机,有效避免来自internet的攻击。因此,目前网络中应用最多的就是端口多路复用方式。

4、ALG(Application Level Gateway),即应用程序级网关技术:传统的NAT技术只对IP层和传输层头部进行转换处理,但是一些应用层协议,在协议数据报文中包含了地址信息。

为了使得这些应用也能透明地完成NAT转换,NAT使用一种称作ALG的技术,它能对这些应用程序在通信时所包含的地址信息也进行相应的NAT转换。

例如:对于FTP协议的PORT/PASV命令、DNS协议的 "A" 和 "PTR" queries命令和部分ICMP消息类型等都需要相应的ALG来支持。

如果协议数据报文中不包含地址信息,则很容易利用传统的NAT技术来完成透明的地址转换功能,通常使用的如下应用就可以直接利用传统的NAT技术:HTTP、TELNET、FINGER、NTP、NFS、ARCHIE、RLOGIN、RSH、RCP等。

扩展资料

NAT局限性

1、NAT违反了IP地址结构模型的设计原则。IP地址结构模型的基础是每个IP地址均标识了一个网络的连接。Internet的软件设计就是建立在这个前提之上,而NAT使得有很多主机可能在使用相同的地址,如10.0.0.1。

2、NAT使得IP协议从面向无连接变成面向连接。NAT必须维护专用IP地址与公用IP地址以及端口号的映射关系。在TCP/IP协议体系中,如果一个路由器出现故障,不会影响到TCP协议的执行。

因为只要几秒收不到应答,发送进程就会进入超时重传处理。而当存在NAT时,最初设计的TCP/IP协议过程将发生变化,Internet可能变得非常脆弱。

3、NAT违反了基本的网络分层结构模型的设计原则。因为在传统的网络分层结构模型中,第N层是不能修改第N+1层的报头内容的。NAT破坏了这种各层独立的原则。

4、有些应用是将IP地址插入到正文的内容中,例如标准的FTP协议与IP Phone协议H.323。如果NAT与这一类协议一起工作,那么NAT协议一定要做适当地修正。同时,网络的传输层也可能使用TCP与UDP协议之外的其他协议,那么NAT协议必须知道并且做相应的修改。

由于NAT的存在,使得P2P应用实现出现困难,因为P2P的文件共享与语音共享都是建立在IP协议的基础上的。

5、NAT同时存在对高层协议和安全性的影响问题。RFC对NAT存在的问题进行了讨论。NAT的反对者认为这种临时性的缓解IP地址短缺的方案推迟了Ipv6迁移的进程,而并没有解决深层次的问题,他们认为是不可取的。

参考资料来源:百度百科-nat

参考技术D NAT设置可以分为静态地址转换、动态地址转换、复用动态地址转换。以下设置以Cisco路由器为例。1.静态地址转换

静态地址转换将内部本地地址与内部合法地址进行一对一地转换,且需要指定和哪个合法地址进行转换。如果内部网络有E-mail服务器或FTP服务器等可以为外部用户提供服务,则这些服务器的IP地址必须采用静态地址转换,以便外部用户可以使用这些服务。

静态地址转换基本配置步骤:

(1)在内部本地地址与内部合法地址之间建立静态地址转换,在全局设置状态下输入:

Ip nat inside source static内部本地地址内部合法地址

(2)指定连接内部网络的内部端口,在端口设置状态下输入:

ip nat inside

(3)指定连接外部网络的外部端口,在端口设置状态下输入:

ip nat outside

(注:可以根据实际需要定义多个内部端口及多个外部端口。)

2.动态地址转换

动态地址转换也是将内部本地地址与内部合法地址一对一地转换,但是动态地址转换是从内部合法地址池中动态地选择一个未使用的地址来对内部本地地址进行转换的。

动态地址转换基本配置步骤:

(1)在全局设置模式下,定义内部合法地址池:

ip nat pool地址池名称起始IP地址终止IP地址子网掩码

其中地址池名称可以任意设定。

(2)在全局设置模式下,定义一个标准的Access-List规则以允许哪些内部地址可以进行动态地址转换:

Access-list标号permit源地址通配符

其中标号为1~99之间的整数。

(3)在全局设置模式下,将由Access-List指定的内部本地地址与指定的内部合法地址池进行地址转换:

ip nat inside source list访问列表标号pool内部合法地址池名字

(4)在端口设置状态下指定与内部网络相连的内部端口:

ip nat inside

(5)在端口设置状态下指定与外部网络相连的外部端口:

ip nat outside

3.复用动态地址转换

复用动态地址转换首先是一种动态地址转换,但是它可以允许多个内部本地地址共用一个内部合法地址。对只申请到少量IP地址但却经常同时有多个用户上外部网络的情况,这种转换极为有用。

复用动态地址转换配置步骤:

(1)在全局设置模式下,定义内部合法地址池:

ip nat pool地址池名字起始IP地址终止IP地址子网掩码

其中地址池名字可以任意设定。

(2)在全局设置模式下,定义一个标准的Access-List规则以允许哪些内部本地地址可以进行动态地址转换:

Access-List标号permit源地址通配符

其中标号为1~99之间的整数。

(3)在全局设置模式下,设置在内部本地地址与内部合法地址池间建立复用动态地址转换:

ip nat inside source list访问列表标号pool内部合法地址池名字overload

(4)在端口设置状态下,指定与内部网络相连的内部端口:

ip nat inside

(5)在端口设置状态下,指定与外部网络相连的外部端口:

ip nat outside

相信通过以上的介绍,大家对路由器的NAT功能已有所了解,现在大家已经可以通过路由器的NAT功能,安全而轻松地进行内部网络与外部Internet网络的连接了。

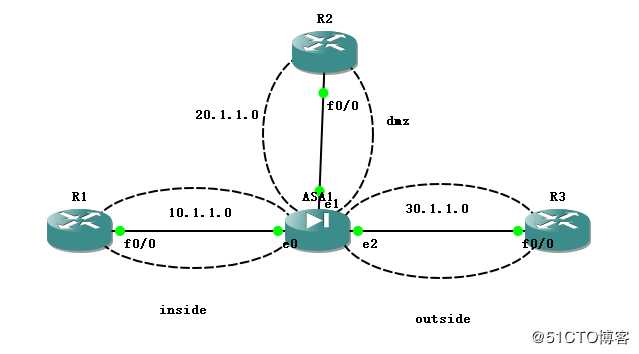

ASA防火墙配置NAT

在ASA防火墙配置NAT分为4种类型:动态NAT、动态PAT、静态NAT、静态PAT。结合实验拓补来了解如何配置这四种NAT类型:

基本配置已经配置完成

动态PAT转换配置方法:

ASA(config)# nat (inside) 1 10.1.1.0 255.255.255.0

#声明内部地址,nat-id为1

ASA(config)# global (outside) 1 30.1.1.100-30.1.1.200

#声明全局地址,nat-id与内部nat-id相对应

测试一下,查看ASA地址转换表

ASA(config)# show xlate detail

#查看ASA地址转换表

1 in use, 1 most used

Flags: D - DNS, d - dump, I - identity, i - dynamic, n - no random,

r - portmap, s - static

NAT from inside:10.1.1.2 to outside:30.1.1.100 flags i

#把内部全局地址10.1.1.2转换为30.1.1.100

i表示动态NAT动态PAT转换配置方法(第一种)

ASA(config)# nat (inside) 1 10.1.1.0 255.255.255.0

#声明内部地址,nat-id为1

ASA(config)# global (outside) 1 30.1.1.254

#声明全局地址为30.1.1.254 ,nat-id与内部nat-id相对应

测试一下,查看ASA地址转换表

ASA(config)# show xlate detail

#查看ASA地址转换表

1 in use, 1 most used

Flags: D - DNS, d - dump, I - identity, i - dynamic, n - no random,

r - portmap, s - static

TCP PAT from inside:10.1.1.2/11001 to outside:30.1.1.254/1024 flags ri

#把内部全局地址10.1.1.2转换为30.1.1.100

ri 表示动态端口映射第二种方法:

ASA(config)# nat (inside) 1 10.1.1.0 255.255.255.0

#声明内部地址,nat-id为1

ASA(config)# global (outside) 1 interface

INFO: outside interface address added to PAT pool

#声明内部地址全部转换为outside区域接口地址

测试一下,查看ASA地址转换表

ASA(config)# show xlate detail

#查看ASA地址转换表

1 in use, 1 most used

Flags: D - DNS, d - dump, I - identity, i - dynamic, n - no random,

r - portmap, s - static

TCP PAT from inside:10.1.1.2/11003 to outside:30.1.1.1/1024 flags ri

#转换为outside接口的地址一般情况第二种比较实用

静态NAT转换配置方法

ASA(config)# static (dmz,outside) 100.1.1.1 20.1.1.2

#第一个IP地址是公网IP地址,第二地址是dmz区域服务器的真实IP地址

ASA(config)# access-list 100 permit ip host 30.1.1.2 host 100.1.1.1

ASA(config)# access-group 100 in int outside

#设置ACL允许outside区域访问dmz区域,但是访问的映射后的地址

测试一下,查看ASA地址转换表

ASA(config)# show xlate detail

#查看ASA地址转换表

1 in use, 1 most used

Flags: D - DNS, d - dump, I - identity, i - dynamic, n - no random,

r - portmap, s - static

NAT from dmz:20.1.1.2 to outside:100.1.1.1 flags s

#表示dmz区域的20.1.1.2 映射成公网地址100.1.1.1访问

s 静态、永久的地址转换一般这种方法经常使用,用于发布内部服务器

可以使用clear xlate清除NAT转换条目(但是,静态条目不会被删除)

可以使用clear configure static 删除静态的相关配置

静态PAT转换配置方法

ASA(config)# static (dmz,outside) tcp 100.1.1.1 http 20.1.1.2 http

ASA(config)# static (dmz,outside) tcp 100.1.1.1 smtp 20.1.1.3 smtp

#将内部服务器地址映射到同一个公网地址不同端口号

ASA(config)# access-list 100 permit ip host 30.1.1.2 host 100.1.1.1

ASA(config)# access-group 100 in int outside

#设置ACL允许outside区域访问dmz区域,但是访问的映射后的地址

测试一下,查看ASA地址转换表

ASA(config)# show xlate detail

#查看ASA地址转换表

2 in use, 2 most used

Flags: D - DNS, d - dump, I - identity, i - dynamic, n - no random,

r - portmap, s - static

TCP PAT from dmz:20.1.1.2/80 to outside:100.1.1.1/80 flags sr

TCP PAT from dmz:20.1.1.3/25 to outside:100.1.1.1/25 flags sr

#将内部的服务器映射到公网同一个IP,不同端口号

sr 表示静态PATNAT豁免配置方法

ASA(config)# nat-control

#表示通过ASA防火墙的数据包都必须使用NAT地址转换技术

ASA(config)# access-list 102 permit ip 10.1.1.0 255.255.255.0 30.1.1.0 255.255.255.0

ASA(config)# nat (inside) 0 access-list 102

#inside接口应用ACL,注意nat-id为0 表示使用NAT豁免,优先级最高

就是ACL中的地址经过ASA防火墙时,不需要进行地址转换大概就这么多,愿我们共同学习,共同进步!

以上是关于如何改nat类型的主要内容,如果未能解决你的问题,请参考以下文章