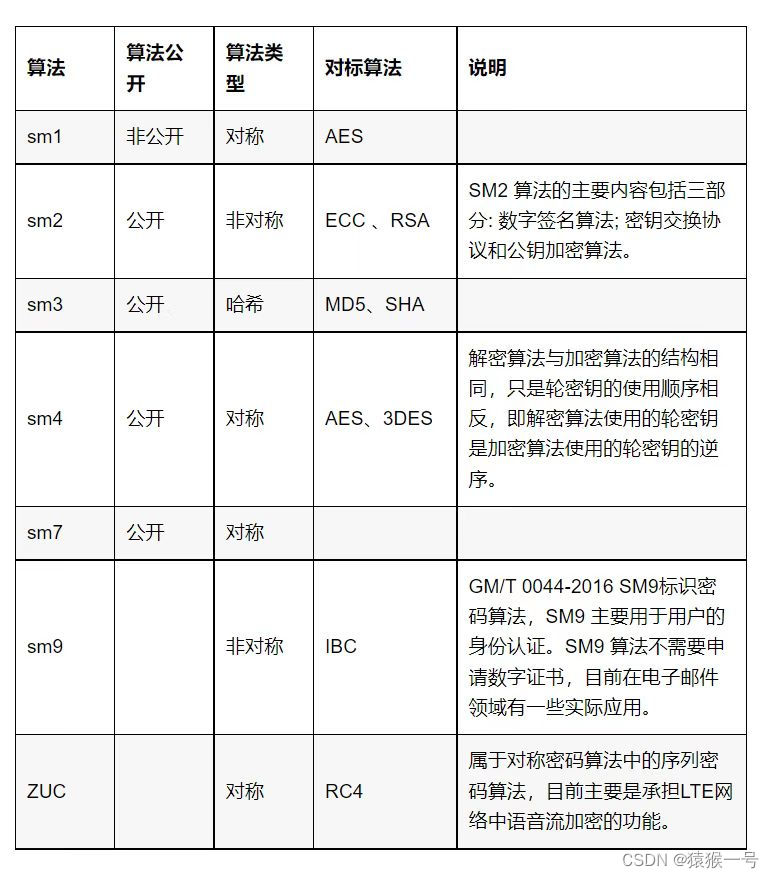

SM3加密与解密校验

Posted 猿猴一号(lxd)

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了SM3加密与解密校验相关的知识,希望对你有一定的参考价值。

SM3密码杂凑算法是中国国家密码管理局2010年公布的中国商用密码杂凑算法标准。具体算法标准原始文本参见参考文献[1]。该算法于2012年发布为密码行业标准(GM/T 0004-2012),2016年发布为国家密码杂凑算法标准(GB/T 32905-2016)。

SM3适用于商用密码应用中的数字签名和验证,是在[SHA-256]基础上改进实现的一种算法,其安全性和SHA-256相当。SM3和MD5的迭代过程类似,也采用Merkle-Damgard结构。消息分组长度为512位,摘要值长度为256位。

整个算法的执行过程可以概括成四个步骤:消息填充、消息扩展、迭代压缩、输出结果。

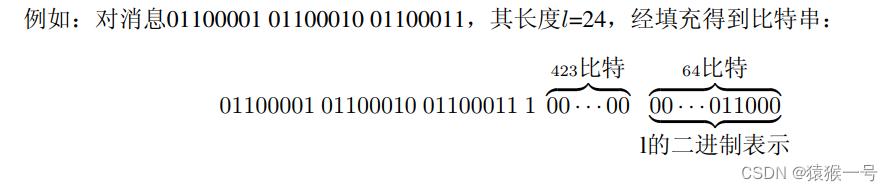

消息填充

SM3的消息扩展步骤是以512位的数据分组作为输入的。因此,我们需要在一开始就把数据长度填充至512位的倍数。数据填充规则和MD5一样,具体步骤如下:

1、先填充一个“1”,后面加上k个“0”。其中k是满足(n+1+k) mod 512 = 448的最小正整数。

2、追加64位的数据长度(bit为单位,大端序存放1。观察算法标准原文附录A运算示例可以推知。)

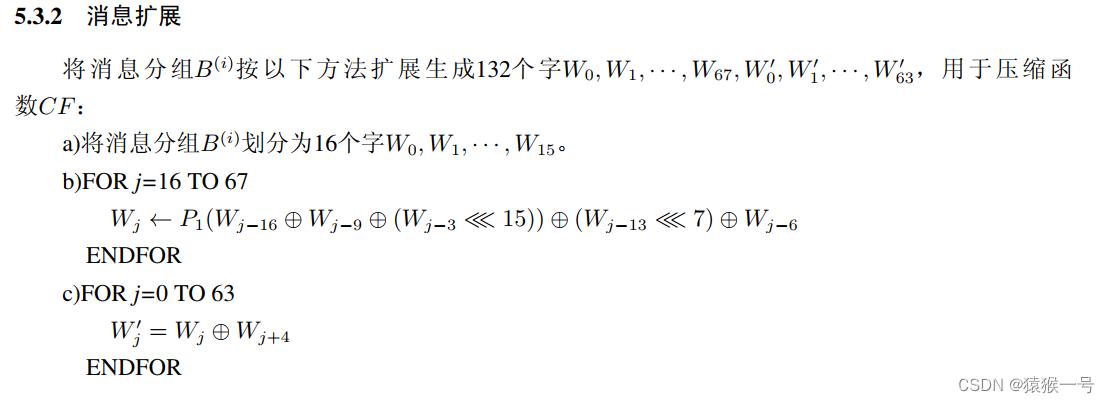

消息扩展

SM3的迭代压缩步骤没有直接使用数据分组进行运算,而是使用这个步骤产生的132个消息字。(一个消息字的长度为32位/4个字节/8个16j进制数字)概括来说,先将一个512位数据分组划分为16个消息字,并且作为生成的132个消息字的前16个。再用这16个消息字递推生成剩余的116个消息字。

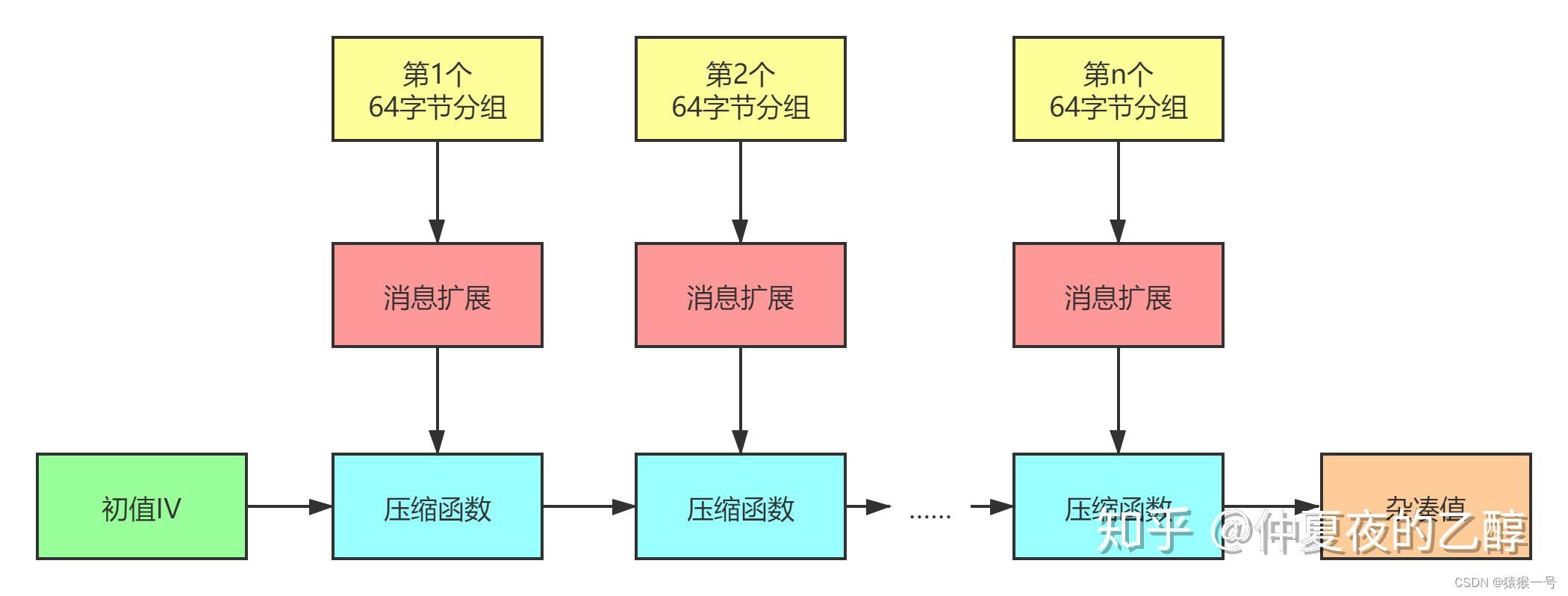

迭代压缩

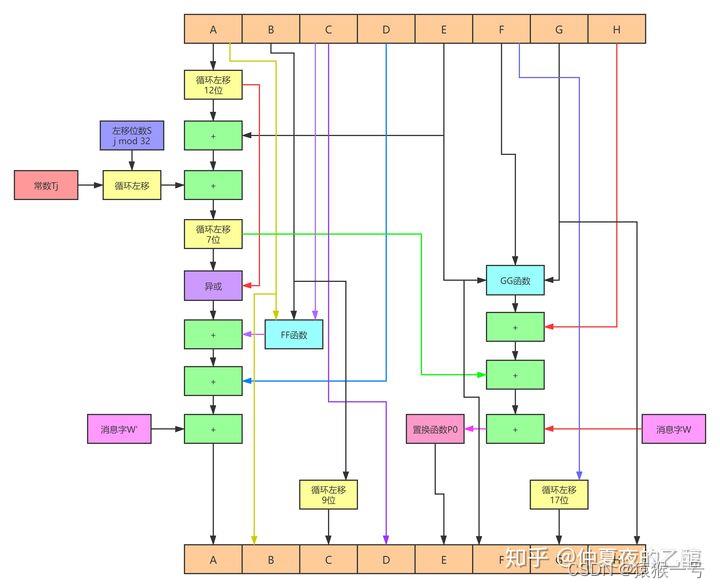

SM3的迭代过程和MD5类似,也是Merkle-Damgard结构。但和MD5不同的是,SM3使用消息扩展得到的消息字进行运算。这个迭代过程可以用这幅图表示:

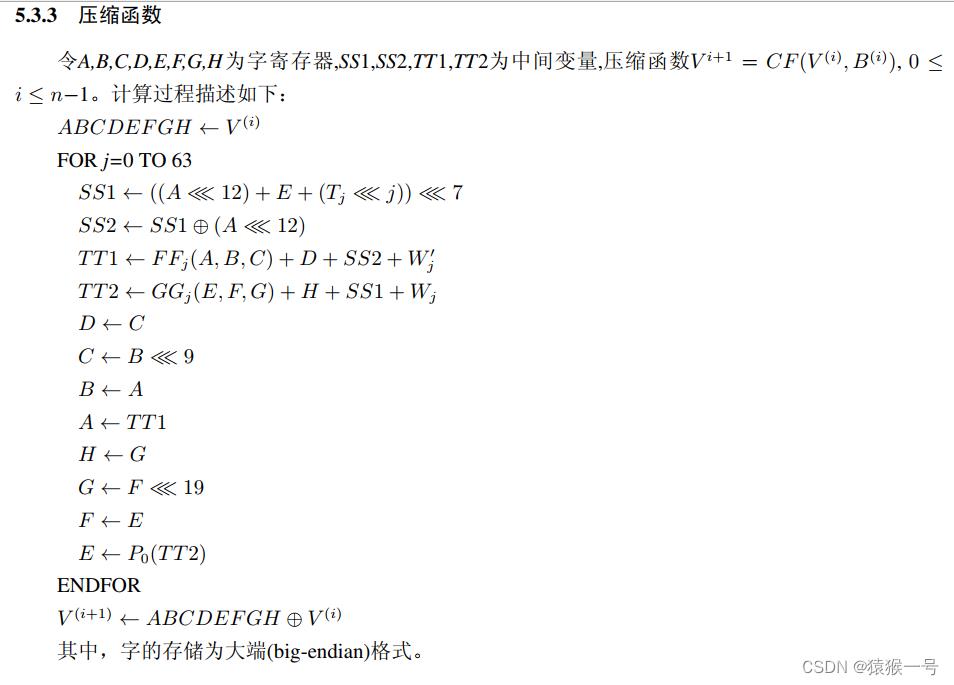

初值IV被放在A、B、C、D、E、F、G、H八个32位变量中,其具体数值参见参考文献[1]。整个算法中最核心、也最复杂的地方就在于压缩函数。压缩函数将这八个变量进行64轮相同的计算,一轮的计算过程如下图所示:

图中不同的数据流向用不同颜色的箭头表示。

最后,再将计算完成的A、B、C、D、E、F、G、H和原来的A、B、C、D、E、F、G、H分别进行异或,就是压缩函数的输出。这个输出再作为下一次调用压缩函数时的初值。依次类推,直到用完最后一组132个消息字为止。

输出结果

将得到的A、B、C、D、E、F、G、H八个变量拼接输出,就是SM3算法的输出。

JAVA实现SM3加密与校验

- 导入Maven依赖

<!-- https://mvnrepository.com/artifact/org.bouncycastle/bcprov-jdk15on -->

<dependency>

<groupId>org.bouncycastle</groupId>

<artifactId>bcprov-jdk15on</artifactId>

<version>1.70</version>

</dependency>

- SM3Utils

private static final String ENCODING = "UTF-8";

/**

* 加密

*

* @param src 明文

* @param key 密钥

* @return

* @throws Exception

*/

public static String encrypt(String src, String key) throws Exception

return ByteUtils.toHexString(getEncryptByKey(src, key));

/**

* SM3加密方式之: 根据自定义密钥进行加密,返回加密后长度为32位的16进制字符串

*

* @param src 源数据

* @param key 密钥

* @return 加密后长度为32位的16进制字符串

* @throws Exception

*/

public static byte[] getEncryptByKey(String src, String key) throws Exception

byte[] srcByte = src.getBytes(ENCODING);

byte[] keyByte = key.getBytes(ENCODING);

KeyParameter keyParameter = new KeyParameter(keyByte);

SM3Digest sm3 = new SM3Digest();

HMac hMac = new HMac(sm3);

hMac.init(keyParameter);

hMac.update(srcByte, 0, srcByte.length);

byte[] result = new byte[hMac.getMacSize()];

hMac.doFinal(result, 0);

return result;

/**

* 利用源数据+密钥校验与密文是否一致

*

* @param src 源数据

* @param key 密钥

* @param sm3HexStr 密文

* @return

* @throws Exception

*/

public static boolean verify(String src, String key, String sm3HexStr) throws Exception

byte[] sm3HashCode = ByteUtils.fromHexString(sm3HexStr);

byte[] newHashCode = getEncryptByKey(src, key);

return Arrays.equals(newHashCode, sm3HashCode);

/**

* SM3加密方式之:不提供密钥的方式 SM3加密,返回加密后长度为64位的16进制字符串

*

* @param src 明文

* @return 加密后长度为64位的16进制字符串

*/

public static String encrypt(String src)

return ByteUtils.toHexString(getEncryptBySrcByte(src.getBytes()));

/**

* 返回长度为32位的加密后的byte数组

*

* @param srcByte

* @return

*/

public static byte[] getEncryptBySrcByte(byte[] srcByte)

SM3Digest sm3 = new SM3Digest();

sm3.update(srcByte, 0, srcByte.length);

byte[] encryptByte = new byte[sm3.getDigestSize()];

sm3.doFinal(encryptByte, 0);

return encryptByte;

/**

* 校验源数据与加密数据是否一致

*

* @param src 源数据

* @param sm3HexStr 16进制的加密数据

* @return

* @throws Exception

*/

public static boolean verify(String src, String sm3HexStr) throws Exception

byte[] sm3HashCode = ByteUtils.fromHexString(sm3HexStr);

byte[] newHashCode = getEncryptBySrcByte(src.getBytes(ENCODING));

return Arrays.equals(newHashCode, sm3HashCode);

public static void main(String[] args) throws Exception

String srcStr = "今天天气很晴朗";

String key = "zjqzjq";

// ******************************自定义密钥加密及校验*****************************************

String hexStrByKey = SM3Utils.encrypt(srcStr, key);

System.out.println("带密钥加密后的密文:" + hexStrByKey);

System.out.println("明文(带密钥)与密文校验结果:" + SM3Utils.verify(srcStr, key, hexStrByKey));

// ******************************无密钥的加密及校验******************************************

String hexStrNoKey = SM3Utils.encrypt(srcStr);

System.out.println("不带密钥加密后的密文:" + hexStrNoKey);

System.out.println("明文(不带密钥)与密文校验结果:" + SM3Utils.verify(srcStr, hexStrNoKey));

注:SM3算法的实现

import java.io.ByteArrayOutputStream;

import java.io.File;

import java.io.FileInputStream;

import java.io.FileNotFoundException;

import java.io.IOException;

import java.io.InputStream;

import java.math.BigInteger;

import java.util.Arrays;

import ltd.snowland.utils.NumberTool;

import ltd.snowland.utils.StreamTool;

/**

* SM3杂凑算法实现

*

* @author Potato

*

*/

public class SM3

private static char[] hexDigits = '0', '1', '2', '3', '4', '5', '6', '7', '8', '9', 'A', 'B', 'C', 'D', 'E',

'F' ;

private static final String ivHexStr = "7380166f 4914b2b9 172442d7 da8a0600 a96f30bc 163138aa e38dee4d b0fb0e4e";

private static final BigInteger IV = new BigInteger(ivHexStr.replaceAll(" ", ""), 16);

private static final Integer Tj15 = Integer.valueOf("79cc4519", 16);

private static final Integer Tj63 = Integer.valueOf("7a879d8a", 16);

private static final byte[] FirstPadding = (byte) 0x80 ;

private static final byte[] ZeroPadding = (byte) 0x00 ;

private static int T(int j)

if (j >= 0 && j <= 15)

return Tj15.intValue();

else if (j >= 16 && j <= 63)

return Tj63.intValue();

else

throw new RuntimeException("data invalid");

private static Integer FF(Integer x, Integer y, Integer z, int j)

if (j >= 0 && j <= 15)

return Integer.valueOf(x.intValue() ^ y.intValue() ^ z.intValue());

else if (j >= 16 && j <= 63)

return Integer.valueOf(

(x.intValue() & y.intValue()) | (x.intValue() & z.intValue()) | (y.intValue() & z.intValue()));

else

throw new RuntimeException("data invalid");

private static Integer GG(Integer x, Integer y, Integer z, int j)

if (j >= 0 && j <= 15)

return Integer.valueOf(x.intValue() ^ y.intValue() ^ z.intValue());

else if (j >= 16 && j <= 63)

return Integer.valueOf((x.intValue() & y.intValue()) | (~x.intValue() & z.intValue()));

else

throw new RuntimeException("data invalid");

private static Integer P0(Integer x)

return Integer

.valueOf(x.intValue() ^ Integer.rotateLeft(x.intValue(), 9) ^ Integer.rotateLeft(x.intValue(), 17));

private static Integer P1(Integer x)

return Integer

.valueOf(x.intValue() ^ Integer.rotateLeft(x.intValue(), 15) ^ Integer.rotateLeft(x.intValue(), 23));

private static byte[] padding(byte[] source) throws IOException

if (source.length >= 0x2000000000000000l)

throw new RuntimeException("src data invalid.");

long l = source.length * 8;

long k = 448 - (l + 1) % 512;

if (k < 0)

k = k + 512;

ByteArrayOutputStream baos = new ByteArrayOutputStream();

baos.write(source);

baos.write(FirstPadding);

long i = k - 7;

while (i > 0)

baos.write(ZeroPadding);

i -= 8;

baos.write(long2bytes(l));

return baos.toByteArray();

private static byte[] long2bytes(long l)

byte[] bytes = new byte[8];

for (int i = 0; i < 8; i++)

bytes[i] = (byte) (l >>> ((7 - i) * 8));

return bytes;

public static byte[] hash(byte[] source) throws IOException

byte[] m1 = padding(source);

int n = m1.length / (512 / 8);

byte[] b;

byte[] vi = IV.toByteArray();

byte[] vi1 = null;

for (int i = 0; i < n; i++)

b = Arrays.copyOfRange(m1, i * 64, (i + 1) * 64);

vi1 = CF(vi, b);

vi = vi1;

return vi1;

public static byte[] hash(String source) throws Exception

return hash(source.getBytes());

public static byte[] hash(File file) throws Exception

if (file.exists())

InputStream inStream = new FileInputStream(file);

return hash(StreamTool.readInputStream2ByteArray(inStream));

else

throw new FileNotFoundException();

private static byte[] CF(byte[] vi, byte[] bi) throws IOException

int a, b, c, d, e, f, g, h;

a = toInteger(vi, 0);

b = toInteger(vi, 1);

c = toInteger(vi, 2);

d = toInteger(vi, 3);

e = toInteger(vi, 4);

f = toInteger(vi, 5);

g = toInteger(vi, 6);

h = toInteger(vi, 7);

int[] w = new int[68];

int[] w1 = new int[64];

for (int i = 0; i < 16; i++)

w[i] = toInteger(bi, i);

for 国密SM2的前端加密,后端解密(Java版本)及SM3 摘要加密

一、简介

国密即国家密码局认定的国产密码算法。常用的主要有SM2,SM3,SM4。

SM2:椭圆曲线公钥密码算法是我国自主设计的公钥密码算法,为非对称加密,基于ECC。该算法已公开。由于该算法基于ECC,故其签名速度与秘钥生成速度都快于RSA。

SM3:消息摘要。可以用MD5作为对比理解。该算法已公开。校验结果为256位。

SM4:对称加密,密钥长度和分组长度均为128位。

由于国际环境(与美国的关系),我们在加密领域也基本切换为国密算法。

在有些项目中,没有使用HTTPS的时候,登录的口令(用户名/密码),需要进行加密传输的需求,这时候我们就需要采用非对称加密来实现。

故: 前端采用公钥加密, 后端私钥解密。

经过多次的百度及代码验证,折腾,最终找好了合适的方案。

前端加密

前端加密js示例:

<!DOCTYPE html>

<html>

<head>

<meta http-equiv="X-UA-Compatible" content="chrome=1" />

<meta name="description" content="JavaScript implementation of SM2 Algorithm Encryption and Decryption sample." />

<!--<link rel="stylesheet" type="text/css" media="screen" href="stylesheets/stylesheet.css">-->

<title>SM2 Algorithm Encryption and Decryption sample</title>

<style>

textarea {

width: 100%;

}

</style>

<!-- for pkcs5pkey -->

<script src="sm2.js"></script>

<script language="JavaScript" type="text/javascript">

/**

* 生成秘钥对

*/

function doGenerate() {

var ec = new KJUR.crypto.ECDSA({

"curve": 'sm2'

});

var keypair = ec.generateKeyPairHex();

// 私钥:keypair.ecprvhex;

// 公钥:keypair.ecpubhex;

console.log(keypair)

}

function test(){

/**

* [SM2Encrypt description 加密数据]

* @param {[type]} data [待加密数据]

* @param {[type]} publickey [公钥 hex]

* @param {[type]} cipherMode [加密模式 C1C3C2:1, C1C2C3:0]

* @return {[type]} [返回加密后的数据 hex]

*/

var cipherText = sm2Encrypt("我是妞见妞爱===", "04b96fb7504d7a0509745b80ae8079d5250119899e8620fe322ff47d3a3cbf7d17330ff6c8019b8c0cb06b4a881aef40240354dded8eef4b9c557c817cd7b3788d", 1);

console.log("cipherText:",cipherText)

/**

* [SM2Decrypt sm2 解密数据]

* @param {[type]} encrypted [待解密数据 hex]

* @param {[type]} privateKey [私钥 hex]

* @param {[type]} cipherMode [加密模式 C1C3C2:1, C1C2C3:0]

* @return {[type]} [返回解密后的数据]

*/

var plainText = sm2Decrypt(cipherText,"0a7e399f15e1ca85a4112635589fedce85eb62298d7154788c24c3485a598138", 1)

console.log("plainText:",plainText)

}

</script>

</head>

<body>

<!-- MAIN CONTENT -->

<div id="main_content_wrap" class="outer">

<section class="inner">

<hr size="1" />

<h4>SM2 Certificate Encryption</h4>

<fieldset>

<legend>SM2证书加密</legend>

<ul>

<li>

<input type="button" value="测试,看控制台" onClick="doGenerate();" />

</li>

<li>

<input type="button" value="加密、解密" onClick="test();" />

</li>

</ul>

<div>

</div>

</fieldset>

</section>

</div>

</body>

</html>

后端加密

下面是我封装的工具类:

package com.topinfo.basic.platform.common.sm;

import com.topinfo.basic.platform.common.sm.sm2.KeyVo;

import com.topinfo.basic.platform.common.sm.sm2.SM2EncDecUtils;

import com.topinfo.basic.platform.common.sm.sm2.SM2KeyVO;

/**

* @ClassName: Sm2Util

* @Description: Sm2 加密工具类

* @Author: 杨攀

* @Date: 2020/12/10 16:47

* @Copyright: 2020 www.tuxun.net Inc. All rights reserved.

*/

public class TpSm2Util {

/**

* 生成非对称秘钥对

* @author 杨攀

* @date 2020/12/11 10:50

* @param

* @return com.topinfo.basic.platform.common.sm.sm2.KeyVo

*/

public static KeyVo generateKeyPair() {

SM2KeyVO sm2KeyVO = SM2EncDecUtils.generateKeyPair();

KeyVo vo = new KeyVo(sm2KeyVO.getPubHexInSoft(), sm2KeyVO.getPriHexInSoft());

return vo;

}

/**

* 加密

* @author 杨攀

* @date 2020/12/11 10:54

* @param publicKeyHex 公钥

* @param plainText 明文

* @return java.lang.String

*/

public static String encrypt(String publicKeyHex, String plainText) {

String cipherText = SM2EncDecUtils.encrypt(publicKeyHex, plainText);

return cipherText;

}

/**

* 解密

* @author 杨攀

* @date 2020/12/11 10:56

* @param privateKeyHex 私钥

* @param cipherText 密文

* @return java.lang.String

*/

public static String decrypt(String privateKeyHex, String cipherText) {

byte[] decryptData = SM2EncDecUtils.decrypt(privateKeyHex, cipherText);

String plainText = new String(decryptData);

return plainText;

}

}

一开始,后端使用hutool的工具类, 发现hutool的key生成与前端JS的不同,使用的算法不一样,使用不得已在重现找了一个。

使用前需要依赖:

<!-- 国密算法bcprov-jdk15to18 hutool -->

<dependency>

<groupId>org.bouncycastle</groupId>

<artifactId>bcprov-jdk15to18</artifactId>

<version>1.66</version>

</dependency>

最后

最近我整理了整套《JAVA核心知识点总结》,说实话 ,作为一名Java程序员,不论你需不需要面试都应该好好看下这份资料。拿到手总是不亏的~我的不少粉丝也因此拿到腾讯字节快手等公司的Offer

好了,以上就是本文的全部内容了,如果觉得有收获,记得三连,我们下期再见。

以上是关于SM3加密与解密校验的主要内容,如果未能解决你的问题,请参考以下文章