思科防火墙asa5505路由配置

Posted

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了思科防火墙asa5505路由配置相关的知识,希望对你有一定的参考价值。

我现在有一台思科防火墙asa5505设置成了adsl ppoe拨号,现在供应商给了一个静态ip,要怎么设配置把ppoe拨号改成静态IP?

假如 我现在的ppoe拨号的username:148568@gd password:123456

供应商提供的静态ip:113.75.38.26 255.255.255.0 113.75.38.1

我把iutside设置成了vlan1 0\1到0\7,outside设置成了vlan2 0\0

求解答~~~~

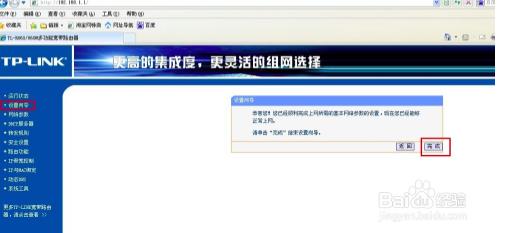

第一,设置路由a的wan口状态设置为pppoe拨号状态,然后填入adsl拨号的账号和密码。

第二,设置路由a的lan口ip为192.168.1.1 lan口的ip段为192.168.1.x网段 掩码255.255.255.0。

第三,设置路由b的lan口ip为192.168.2.1 lan口ip段为192.168.2.x网段 掩码255.255.255.0

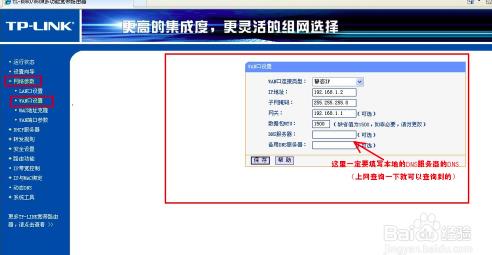

第四,设置路由b的wan口状态为静态ip,ip地址设置为192.168.1.2 掩码255.255.255.0 网关为192.168.1.1。

第五,将路由b的wan口和路由a的任意一个lan口用网线连接。

通过这种方法,就可以实现路由器下接路由器,达到局域网扩充路由器连接端口的目的。

参考技术A global (outside) 1interface 设置NAT地址映射到外网口

nat

(inside) 1 0.0.0.0

0.0.0.0 0 NAT地址池(所有地址)0无最大会话数限制

route

outside 0.0.0.0 0.0.0.0 x.x.x.x 1 设置到外网的默认路由本回答被提问者采纳

思科ASA5520防火墙如何配置能正常上网?

Cisco PIX/ASA 7.x 防火墙透明模式下的配置cisco PIX/ASA防火墙7.0以上版本支持透明配置。在进行透明配置之前需要下载CISCO PIX 7.0以上版本并升级IOS.其升级过程比较简单.

在透明模式下,防火墙只能使用两个端口,也就是不能配置DMZ区.在透明模式下,不需要对每个接口配置IP地址,只需要配置一个管理地址. 管理地址必须与所在内部网络在同一个网段.

透明配置模式下不支持NAT地址转换、IPV6、动态路由选择协议、DHCP中继、多播、QoS。因此透明配置模式下适合于不需要改变当前所在内网的网关设置,不需要NAT地址转换的环境。

简单配置命令:

1.fireware transparent 使防火墙在透明配置模式下

2.ip address admin_address mask 配置防火墙的管理地址.

3.route outside 0 0 gateway_address 设置默认路由,这里的 gateway_address 指路由器的默认网关.

4.建立访问控制列表,下面访问控制列表是让外部202.22.22.0和202.22.33.0网络能够访问本地主机

200.11.11.1的http.ftp和telnet服务.

object-group network outnet

description outnetwork

202.22.22.0 255.255.255.0

202.22.33.0 255.255.255.0

object-group service outser tcp

description outser_tcp

port-object eq www

port-object eq ftp

port-object eq telnet

access-list acl_out extend permit tcp object-group outnet host 200.11.11.1 object -group outser

5.将访问控制列表邦定到端口

access-group acl_out in interface outside

在默认情况下防火墙禁止任何访问,因此在建立访问控制列表的时候要注意访问控制列表的顺序.如果配置没有成功检查命令 参考技术A interface Ethernet0/0

nameif inside

security-level 100

ip address 192.168.1.1 255.255.255.0 (内网防火墙接口IP)

!

interface Ethernet0/1

nameif outside

security-level 0

ip address 1.1.1.1 255.255.255.0(外网固定IP) global (outside) 1 interfacenat (inside) 1 192.168.8.0 255.255.255.0

route outside 0.0.0.0 0.0.0.0 1.1.1.2 1(外网网关)

以上是关于思科防火墙asa5505路由配置的主要内容,如果未能解决你的问题,请参考以下文章

请问下CISCO asa5505防火墙,能不能作为路由器使用。进行NAT让内部两个VLAN访问互联网。怎么实施呢?