防火墙基础之华为防火墙分支与分支IPSec 对接

Posted 晚风挽着浮云

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了防火墙基础之华为防火墙分支与分支IPSec 对接相关的知识,希望对你有一定的参考价值。

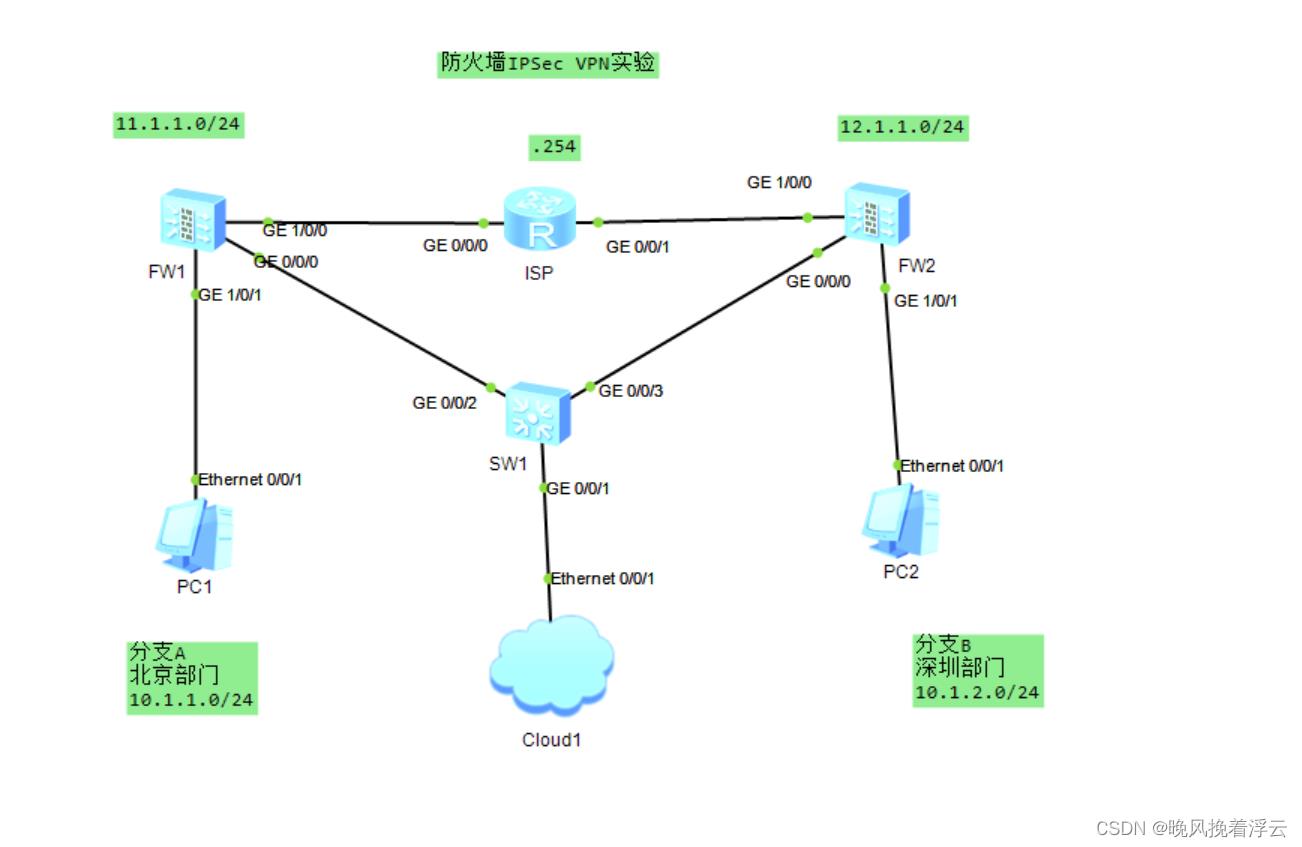

防火墙IPSec VPN分支与分支对接实验

原理概述:

指采用IPSec协议来实现远程接入的一种VPN技术,IPSec全称为Internet Protocol Security,是由Internet Engineering Task Force (IETF) 定义的安全标准框架,在公网上为两个私有网络提供安全通信通道,通过加密通道保证连接的安全——在两个公共网关间提供私密数据封包服务

IPSEC是一套比较完整成体系的VPN技术,它规定了一系列的协议标准。

VPN作为一项成熟的技术,广泛应用于组织总部和分支机构之间的组网互联,其利用组织已有的互联网出口,虚拟出一条“专线”,将组织的分支机构和总部连接起来,组成一个大的局域网。

VPN用户访问内网资源还需为拨入到UTM25的用户分配一个虚拟的私有IP,使SSL VPN客户端的用户可以像局域网用户一样能正常访问局域网内的资源。

由于IP报文本身并不集成任何安全特性,恶意用户很容易便可伪造IP报文的地址、修改报文内容、重播以前的IP数据包以及在传输途中拦截并查看数据包的内容。因此,传统IP层协议不能担保收到的IP数据包的安全。在应用层保证网络安全的方法只对特定的应用有效,不够通用。人们迫切需要能够在IP层提供安全服务的协议,这样可以使TCP/IP高层的所有协议受益。IPSec(Internet Protocol Security)正是用来解决IP层安全性问题的技术。IPSec被设计为同时支持IPv4和IPv6网络。

IPSec是Internet工程任务组(IETF)制定的一个开放的网络层安全框架协议。它并不是一个单独的协议,而是一系列为IP网络提供安全性的协议和服务的集合。IPSec主要包括安全协议AH(Authentication Header)和ESP(Encapsulating Security Payload),密钥管理交换协议IKE(Internet Key Exchange)以及用于网络认证及加密的一些算法等。

IPSec两种封装模式

封装模式是指将AH或ESP相关的字段插入到原始IP报文中,以实现对报文的认证和加密,封装模式有传输模式和隧道模式两种。

传输封装:是将ESP/AH封装在原始IP和数据之间。

隧道封装:是将ESP/AH封装在原始IP头部外围,在ESP/AH的外围再封装一层新IP头部。

ESP为网络层协议,协议号:50。

AH为网络层协议,协议号为:51。

ESP数据加密:加密范围为ESP头内所有数据,不包含ESP头部。

ESP数据认证:包含ESP头部和尾部,不包含ESP外围的IP头部,因此ESP可以支持NAT穿越。

AH认证范围:可以对整个网络进行认证,AH不支持NAT穿越。

UDP500、4500是什么端口?

UDP 500 是ISAKMP互联网安全关联和钥匙管理协议的服务端口

UDP 4500 是GET VPN使用的端口 如果中间设备有nat的话 使用的就是这个端口

IPSec 协议的基本工作原理解读:

发送方在发送数据前对数据实施加密,然后把密文数据发送到网络中去,开始传输。在整个传输过程中,数据都是以密文方式传输的,直到数据到达目的节点,才由接收方对密文进行解密,提取明文信息。

IPSec 协议对网络层的通信使用了加密技术,它不是加密数据包的头部和尾部信息(如源地址、目的地址、端口号、CRC 校验值等),而是对数据包中的数据进行加密。由于加密过程发生在 IP 层,因此可在不改变 HTTP 等上层应用协议的情况下进行网络协议的安全加密,为通信提供透明的安全传输服务。

IPSec 协议中使用端到端的工作模式,掌握加密、解密方法的只有数据的发送方和接收方,两者各自负责相应的数据加密、解密处理,而网络中其他节点只负责转发数据,无须支持 IPSec,从而可以实现加密通信与传输媒介无关,保证机密数据在公共网络环境下的适应性和安全性。因此,IPSec 可以应用到非常广泛的环境中,能为局域网、拨号用户、远程站点、Internet 之上的通信提供有力的保护,而且还能用来筛选特定数据流,还可以用于不同局域网之间通过互联网的安全互联。

IPSec 协议不是一个单独的协议,它包括应用于 IP 层上网络数据安全的一整套协议,主要包括 AH(Authentication Header,IP 认证头部协议)、ESP(Encapsulating Security Payload,封装安全负载协议)、IKE(Internet Key Exchange,Internet 密钥交换协议)和用于网络认证及加密的一些算法等。

实验目的:

了解IPSec VPN的理论知识

理解IPSec VPN的配置原理

掌握防火墙web页面的配置

实验背景:

防火墙FW1为北京分部的网关设备,防火墙FW2为深圳的网关设备,路由为ISP的设备,使用IPSec VPN实现不同公司分支互通

实验拓扑:

配置防火墙web页面:

[FW1]web-manager enable

[FW1-GigabitEthernet0/0/0]ip address 10.1.10.1 255.255.255.0

[FW1-GigabitEthernet0/0/0]service-manage all permit登录WEB页面:

华为防火墙默认密码是Admin@123

输入地址:https://10.1.10.1:8443

配置接口:

划分接口:

FW1:

将G1/0/1划分到防火墙trust区域,将G1/0/0划分到untrust区域

FW2:

将G1/0/1划分到防火墙trust区域,将G1/0/0划分到untrust区域

配置接口IP地址:

FW1:

#

interface GigabitEthernet1/0/0

undo shutdown

ip address 11.1.1.1 255.255.255.0

#

interface GigabitEthernet1/0/1

undo shutdown

ip address 10.1.1.254 255.255.255.0FW2:

#

interface GigabitEthernet1/0/0

undo shutdown

ip address 12.1.1.2 255.255.255.0

#

interface GigabitEthernet1/0/1

undo shutdown

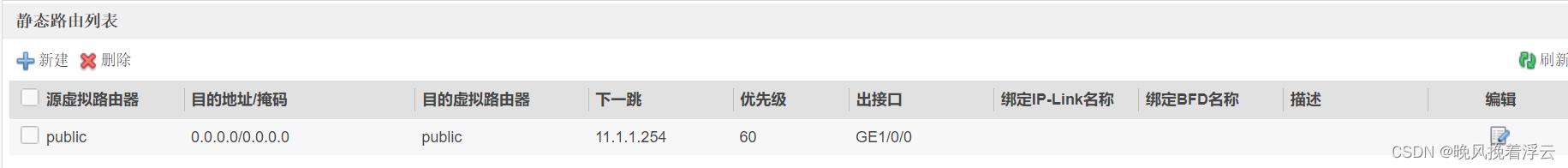

ip address 10.1.2.254 255.255.255.0配置静态路由:

默认目的地址为缺省路由

下一跳为11.1.1.254

优先级默认为60

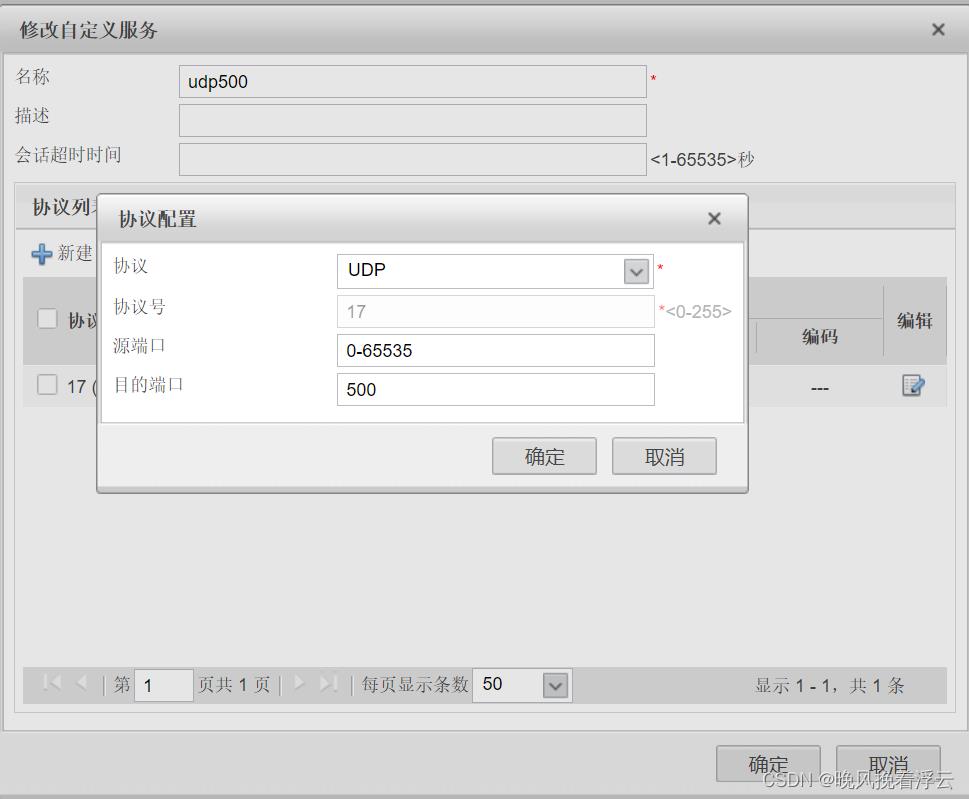

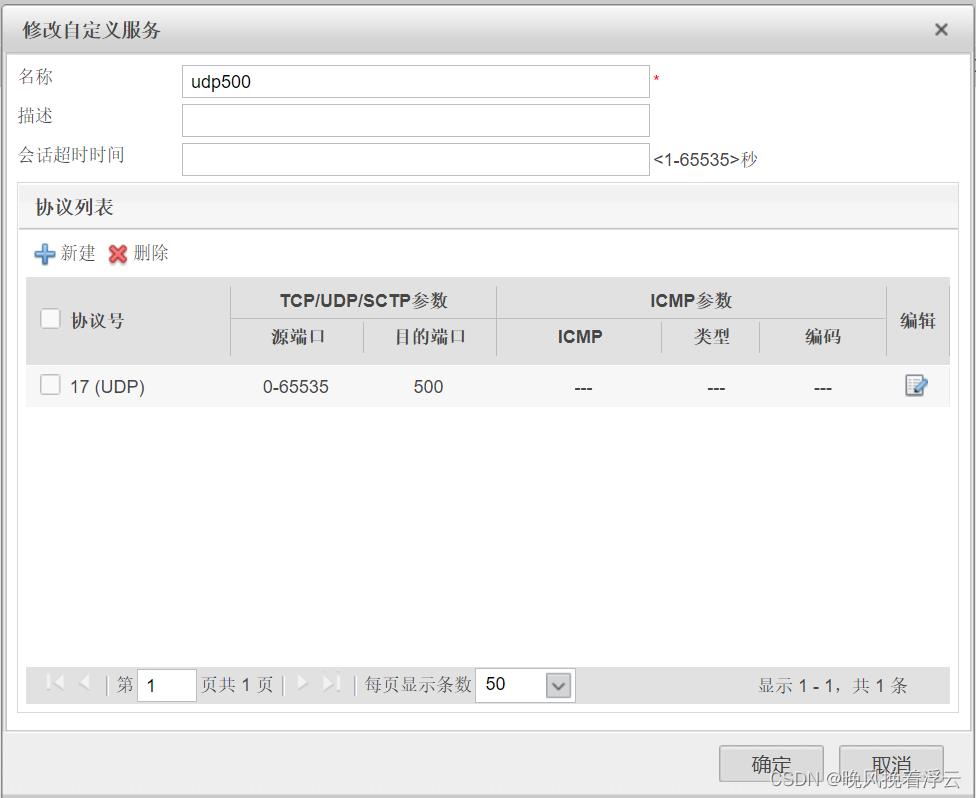

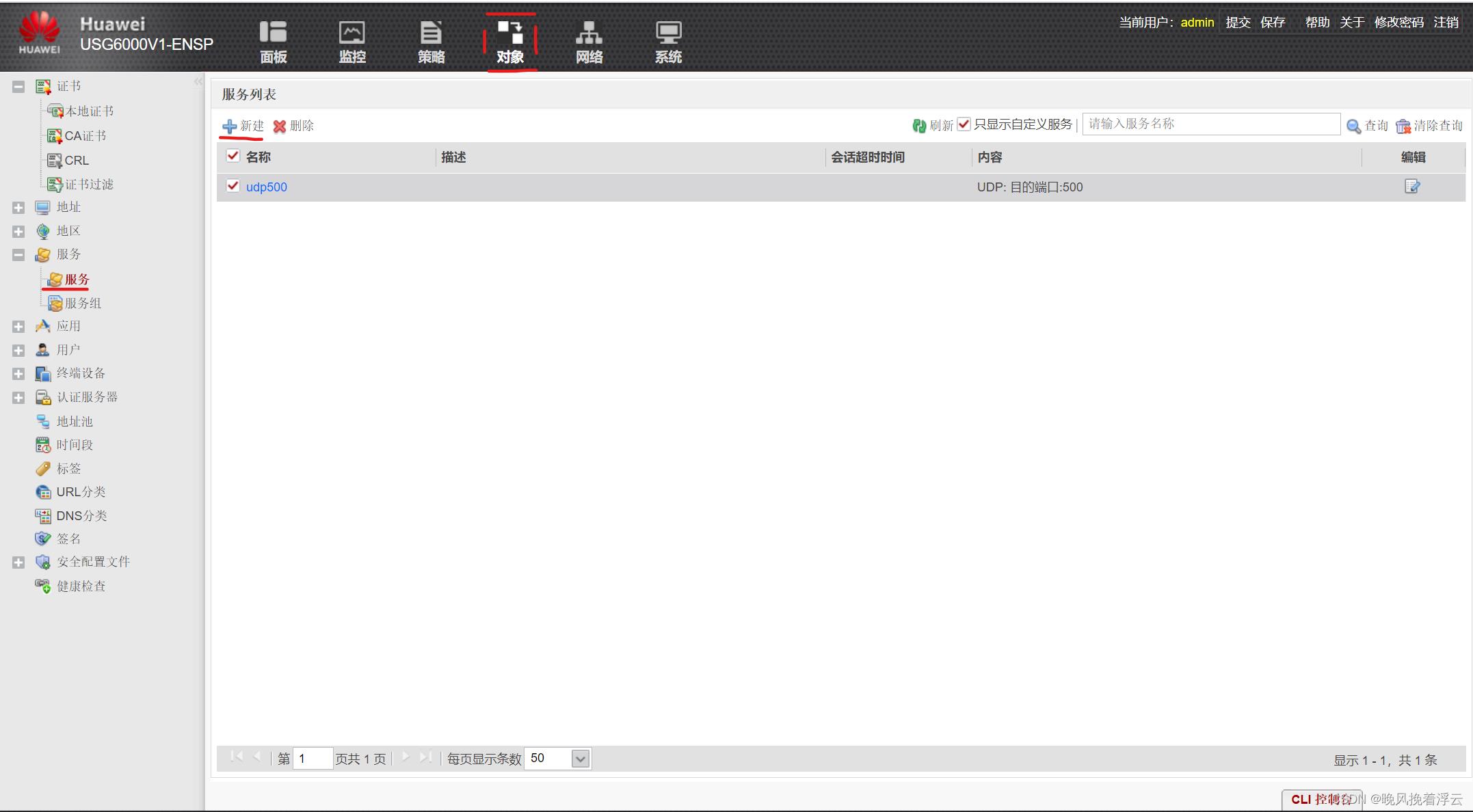

配置自定义服务:

UDP500

配置目的端口为500

配置完成后,点击确认按钮

配置IPSec VPN:

添加源安全区域:local、untrust

添加目的安全区域:local、untrust

添加源地址为:11.1.1.1/24、12.1.1.2/24

添加目的地址为:12.1.1.2/24、11.1.1.1/24

选择服务为esp和udp500

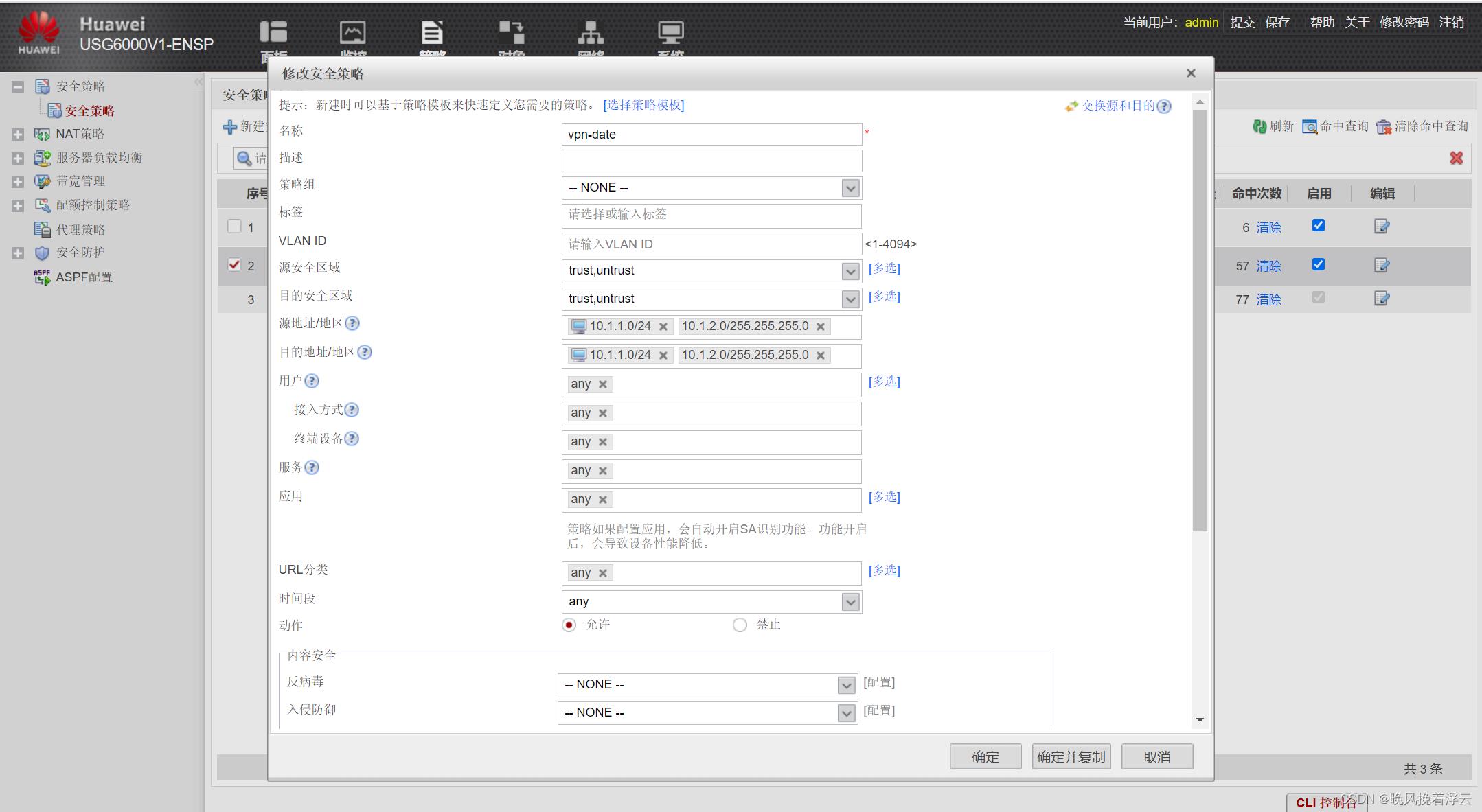

配置数据VPN:

添加安全区域:trust、untrust

添加目的安全区域:trust、untrust

添加源地址为10.1.1.0/24、10.1.2.0/24

添加目的地址为10.1.1.0/24、10.1.2.0/24

FW2同理:

ISP配置:

#

interface GigabitEthernet0/0/0

ip address 11.1.1.254 255.255.255.0

#

interface GigabitEthernet0/0/1

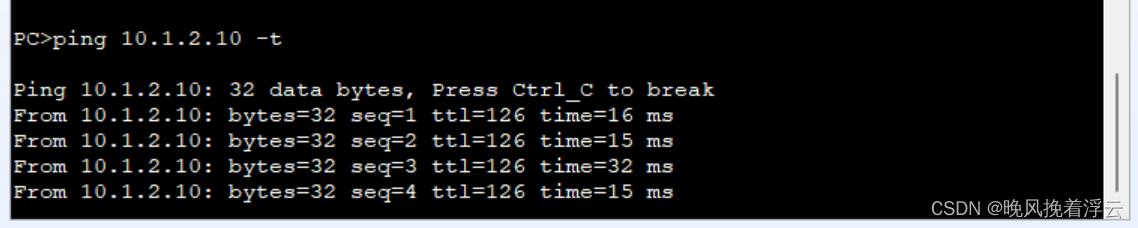

ip address 12.1.1.254 255.255.255.0配置完成后,测试其连通性

连通性正常

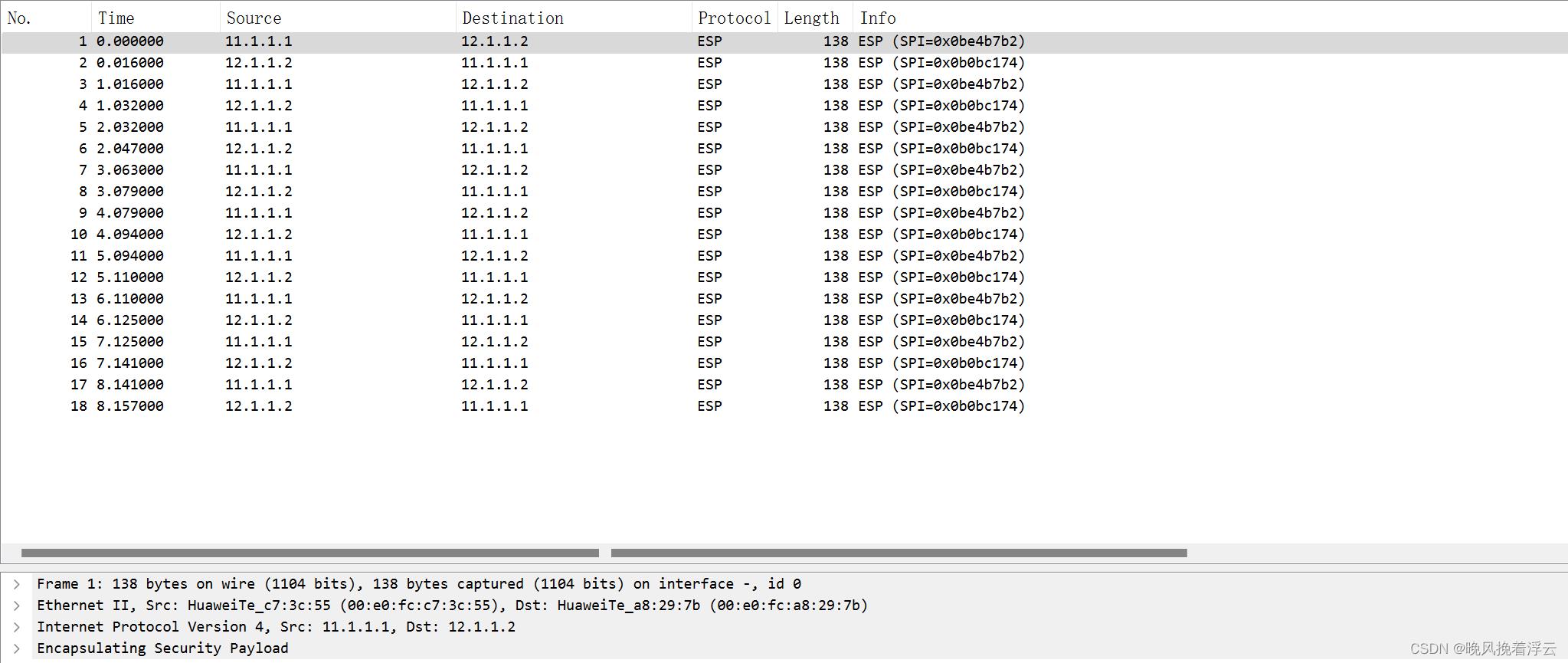

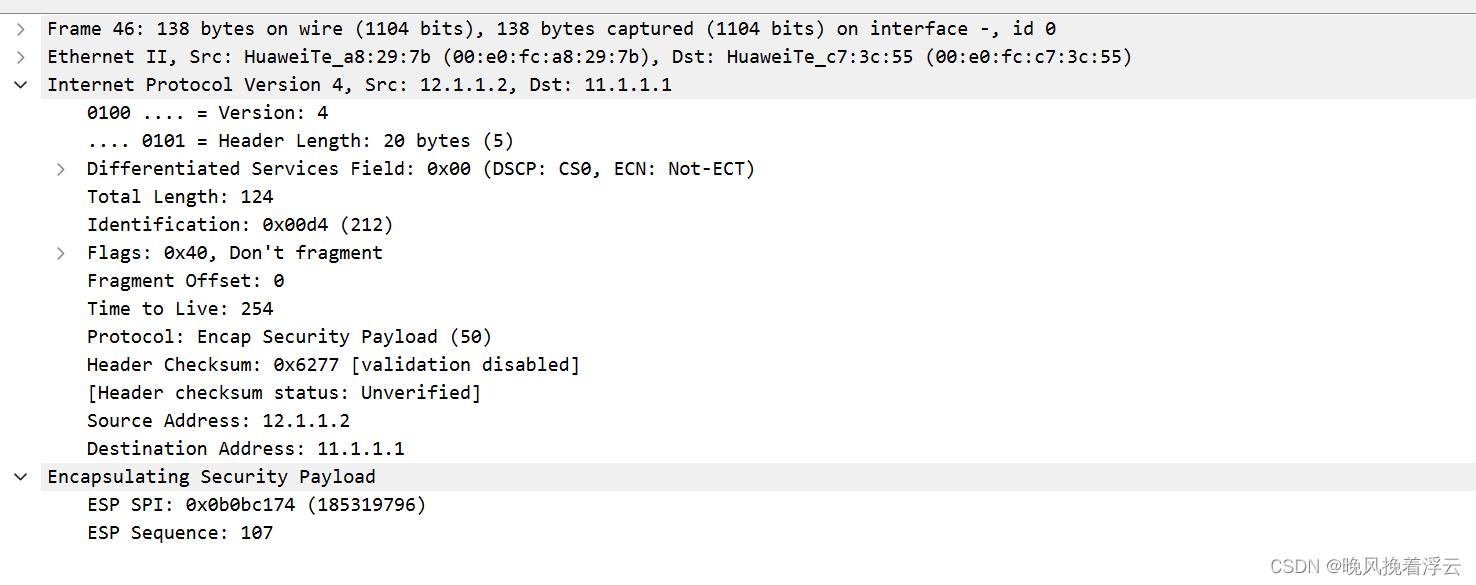

抓包分析

使用的封装协议为ESP协议

抓包只显示外网地址,ISP对于我们的私网地址一概不知,数据从北京分支发往深圳分支,数据包进行了二次封装,进行了加密,ISP只能看到我们数据包外层的源地址和目的地址,从而进行转发,实现了私网数据,在公网中进行转发。

实验结束;

备注:如有错误,请谅解!

此文章为本人学习笔记,仅供参考!如有重复!!!请联系本人

思科ASA防火墙与山石防火墙进行IPSec对接

使用环境:

客户分支通过ASA防火墙通过PPOE拨号接入internet,总部Hillstone防火墙有独立的公网IP地址。两端对接实现网内相互访问

ASA防火墙端配置

当前ASA的版本信息如下:

主要配置如下:

object network LAN_NAT

subnet 10.11.2.0 255.255.255.0

object network DC_01

subnet 172.16.0.0 255.240.0.0

nat (inside,outside) source static LAN_NAT LAN_NAT destination static DC_01 DC_01

access-list l2l_list extended permit ip 10.11.2.0 255.255.255.0 172.16.0.0 255.240.0.0

crypto ipsec ikev1 transform-set DCtest esp-3des esp-sha-hmac

crypto map testDC 1 match address l2l_list

crypto map testDC 1 set pfs

crypto map testDC 1 set peer xxx.xxx.xxx.xxx

crypto map testDC 1 set ikev1 phase1-mode aggressive

crypto map testDC 1 set ikev1 transform-set DCtest

crypto map testDC interface outside

crypto isakmp identity hostname

crypto ikev1 enable outside

crypto ikev1 policy 1

authentication pre-share

encryption 3des

hash sha

group 2

lifetime 86400

tunnel-group hillstone type ipsec-l2l

tunnel-group hillstone ipsec-attributes

ikev1 pre-shared-key xxxxxx

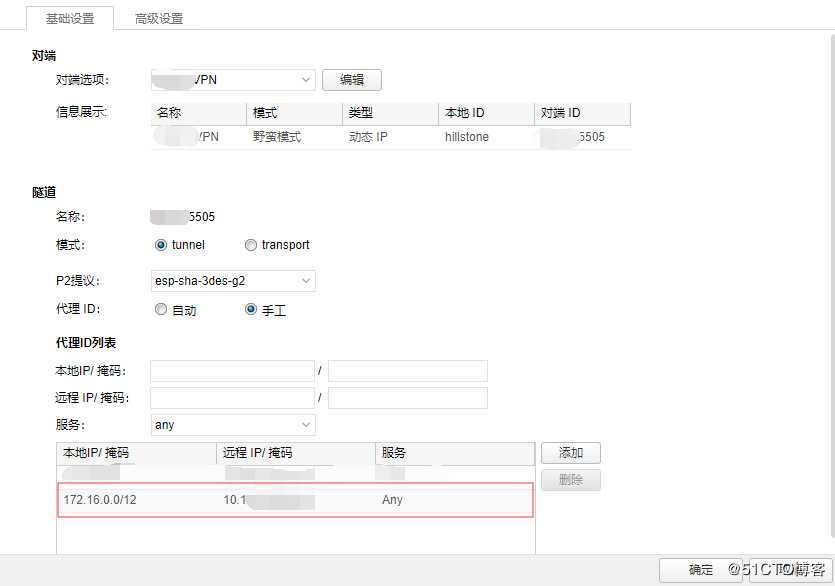

Hillstone防火墙的配置

说明:

在认证模式里,这里要选择“野蛮模式”。

本地ID:在这里要选择FQDN。

说明:

在这里,代理ID列表就填本地IP网段和对端IP网端,也就是两端最终要通讯的网段。

Hillstone中的其它选项,可以根据情况来选择。

两端配置完成之后:

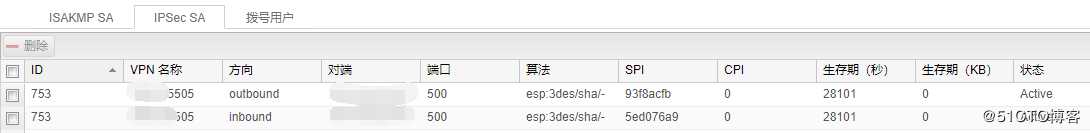

Hillstone端显示:

以上是关于防火墙基础之华为防火墙分支与分支IPSec 对接的主要内容,如果未能解决你的问题,请参考以下文章