计算机网络学习笔记17网络安全加密技术“Virtual Private Network”技术

Posted 正月十六工作室

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了计算机网络学习笔记17网络安全加密技术“Virtual Private Network”技术相关的知识,希望对你有一定的参考价值。

【计算机网络学习笔记17】网络安全、加密技术、“Virtual Private Network”技术

一、网络安全概述

1.1 网络系统的安全目标:

1.可用性(Availability)

得到授权的实体在需要时可访问资源和服务。可用性是指无论何时,只要用户需要,信息系统必须是可用的,也就是说信息系统不能拒绝服务。网络最基本的功能是向用户提供所需的信息和通信服务,而用户的通信要求是随机的,多方面的(话音、数据、文字和图像等),有时还要求时效性。网络必须随时满足用户通信的要求。攻击者通常采用占用资源的手段阻碍授权者的工作。可以使用访问控制机制,阻止非授权用户进入网络,从而保证网络系统的可用性。增强可用性还包括如何有效地避免因各种灾害(战争、地震等)造成的系统失效。

2.可靠性(Reliability)

可靠性是指系统在规定条件下和规定时间内、完成规定功能的概率。可靠性是网络安全最基本的要求之一,网络不可靠,事故不断,也就谈不上网络的安全。目前,对于网络可靠性的研究基本上偏重于硬件可靠性方面。研制高可靠性元器件设备,采取合理的冗余备份措施仍是最基本的可靠性对策,然而,有许多故障和事故,则与软件可靠性、人员可靠性和环境可靠性有关。

3.完整性(Integrity)

信息不被偶然或蓄意地删除、修改、伪造、乱序、重放、插入等破坏的特性。只有得到允许的人才能修改实体或进程,并且能够判别出实体或进程是否已被篡改。即信息的内容不能被未授权的第三方修改。信息在存储或传输时不被修改、破坏,不出现信息包的丢失、乱序等。

4.保密性(Confidentiality)

保密性是指确保信息不暴露给未授权的实体或进程。即信息的内容不会被未授权的第三方所知。这里所指的信息不但包括国家秘密,而且包括各种社会团体、企业组织的工作秘密及商业秘密,个人的秘密和个人私密(如浏览习惯、购物习惯)。防止信息失窃和泄露的保障技术称为保密技术。

5.不可抵赖性(Non-Repudiation)

也称作不可否认性。不可抵赖性是面向通信双方(人、实体或进程)信息真实同一的安全要求,它包括收、发双方均不可抵赖。一是源发证明,它提供给信息接收者以证据,这将使发送者谎称未发送过这些信息或者否认它的内容的企图不能得逞;二是交付证明,它提供给信息发送者以证明这将使接收者谎称未接收过这些信息或者否认它的内容的企图不能得逞。

1.2 计算机网络信息系统的其他安全目标:

1、可控性

2、可审查性

3、认证

4、访问控制

二、加密技术

密码技术包括密码算法设计、密码分析、安全协议、身份认证、消息确认、数字签名、密钥管理、密钥托管等。可以说密码技术是保护大型通信网络上信息安全传输的唯一有效手段,是保障信息安全的核心技术。它不仅能够保证机密性信息的加密,而且能完成数字签名、身份认证等功能。

2.1 密码学概述

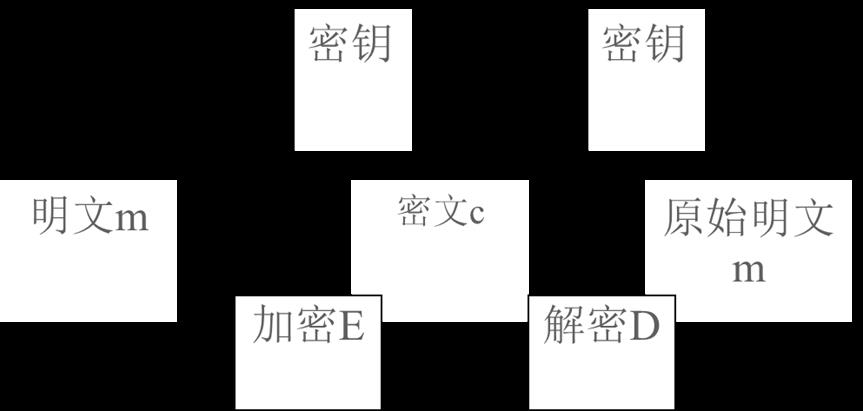

加密时可以使用一组含有参数k的变换E,通过变E,得密文,称此参数k为加密密钥。k可以是很多数值里的任意值。密钥k的可能值的范围叫做密钥空间。不是所有含参数k的变换都可以作为加密算法,它要求计算密文不困难,而且若第三人不掌握密钥k,即使截获了密文,他也无法从密文推出明文。加密算法E确定之后,由于密钥k不同,密文也不同。从密文回复明文的过程称之为解密,解密算法是加密算法的逆运算,解密算法也是包含参数k的变换。图2-1表明了这个过程。

图2-1

2.2 对称密钥算法

对称算法就是加密密钥能够从解密密钥中推算出来,反过来也成立。在大多数对称算法中,加/解密密钥是相同的。这些算法也叫秘密密钥算法或单密钥算法,它要求发送者和接收者在安全通信之前,商定一个密钥。对称算法的安全性依赖于密钥,泄漏密钥就意味着任何人都能对消息进行加/解密。

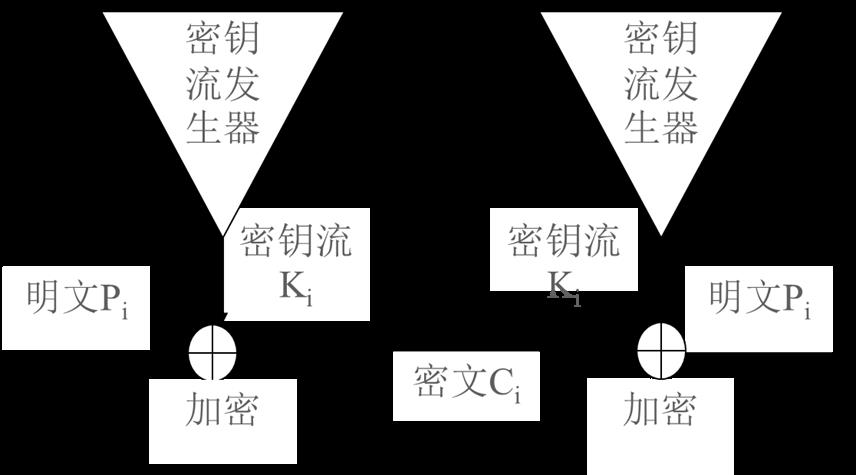

2.3 序列密码

序列密码一直是作为军方和政府使用的主要密码技术之一,它的主要原理是,通过伪随机序列发生器产生性能优良的伪随机序列,使用该序列加密信息流,(逐比特加密)得到密文序列,所以,序列密码算法的安全强度完全决定于伪随机序列的好坏。伪随机序列发生器是指输入真随机的较短的密钥(种子)通过某种复杂的运算产生大量的伪随机位流。

图2-3

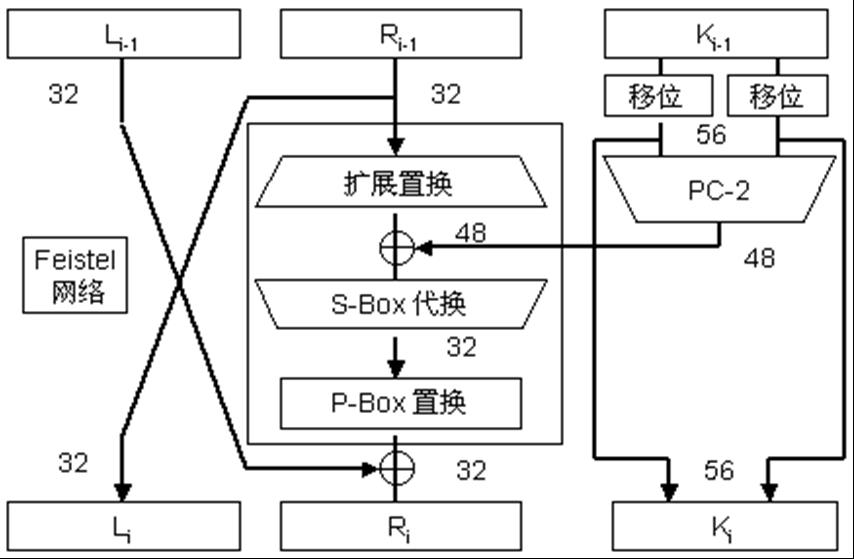

2.4 分组密码

图2-4

很多分组密码的结构从本质上说都是基于一个称为Feistel网络的结构。Feistel提出利用乘积密码可获得简单的代换密码,乘积密码指顺序地执行多个基本密码系统,使得最后结果的密码强度高于每个基本密码系统产生的结果。取一个长度为n的分组(n为偶数),然后把它分为长度为n/2的两部分:L和R。定义一个迭代的分组密码算法,其第i轮的输出取决于前一轮的输出:

L(i)= R(i-1)

R(i)= L(i-1)⊕f(R(i-1),K(i))

K(i)是i轮的子密钥,f是任意轮函数。

容易看出其逆为:

R(i-1) = L(i)

L(i-1) = R(i)⊕f(R(i-1),K(i))= R(i)⊕f(L(i),K(i))

DES就是基于Feistel网络的结构。

2.5 公钥密码算法

公钥密钥算法应满足以下要求:

接收方B产生密钥对(公开密钥PKB和秘密密钥SKB)是计算上容易的;

发送方A用收方的公开密钥对消息m加密以产生密文c在计算上是容易的;

收方B用自己的秘密密钥对c解密在计算上是容易的;

敌手由B的公开钥求秘密钥在计算上是不可行的。

敌手由密文c和B的公开钥恢复明文m在计算上是不可行的。

加、解密的次序可换。

其中最后一条虽然非常有用,但不是对所有的算法都做要求。

2.6 密码协议

所谓协议,就是两个或者两个以上的参与者为完成某项特定的任务而采取的一系列步骤。协议具有以下特点:协议自始至终是有序的过程,每一个步骤必须执行,在前一步没有执行完之前,后面的步骤不可能执行;协议至少需要两个参与者;通过协议必须能够完成某项任务。协议的参与者可能是完全信任的人,也可能是攻击者和完全不信任的人。

密钥建立协议

认证协议

2.7 数字签名

在公钥密码体制中,一个主体可以使用他自己的私钥加密消息,所得到的密文可以用该主体的公钥解密来恢复或原来的消息,如此生成的密文对该消息提供认证服务。

数字签名应满足的要求:

收方能够确认或证实发方的签名,但不能伪造,简记为R1-条件

发方发出签名的消息给收方后,就不能再否认他所签发的消息,简记为S-条件

收方对已收到的签名消息不能否认,即有收报认证,简记作R2-条件

第三者可以确认收发双方之间的消息传送,但不能伪造这一过程,简记T-条件

三、VPN技术

VPN(Virtual Private Network,虚拟专用网),是一种利用公共网络来构建的私人专用网络技术,用于构建VPN的公共网络包括Internet、帧中继、ATM等。

廉价的网络接入

严格的用户认证

高强度的数据保密

3.1 VPN的组网方式

远程访问虚拟专用网(Access VPN)、企业内部虚拟专用网(Intranet VPN)和企业扩展虚拟专用网(Extranet VPN),这三种类型的VPN分别与传统的远程访问网络、企业内部的Intranet以及企业网和相关合作伙伴的企业网所构成的Extranet相对应。

3.2 VPN的体系结构

网络服务商提供的VPN

基于防火墙的VPN

基于黑匣的VPN

3.3 VPN的关键技术

隧道技术

点到点隧道协议—PPTP和第二层隧道协议—L2TP

第三层隧道协议-GRE和IPSec协议

安全技术

加解密技术

身份认证技术

QoS技术

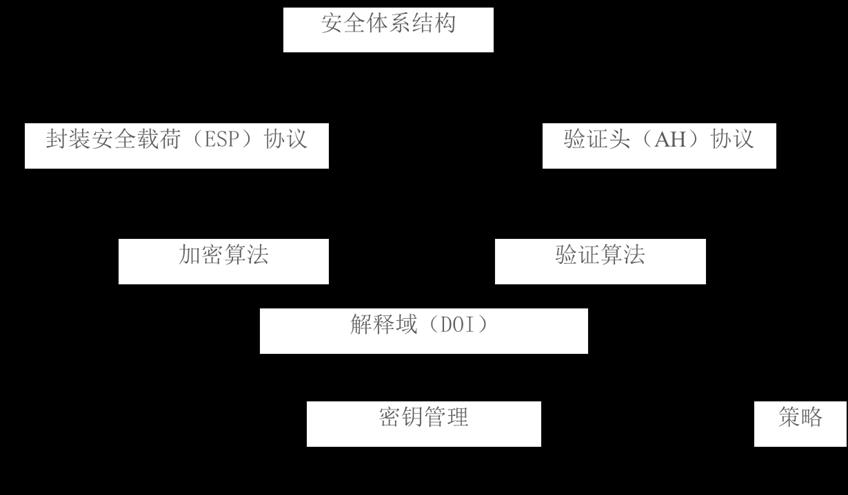

3.4 IPSec VPN

IPSec VPN是指采用IPSec协议来实现远程接入的一种VPN技术,IPSec全称为Internet Protocol Security,是由Internet Engineering Task Force (IETF)于1998年11月公布的IP安全标准,其目标是为IPv4和IPv6提供透明的安全服务定义的安全标准框架,用以提供公用和专用网络的端对端加密和验证服务。

图3-4

IPSec 隧道技术–基础实验配置,请访问:

https://jan16.blog.csdn.net/article/details/116135080

作者: 何嘉愉

排版: 胖虎

初审: 正山小种

复审: 二月二

更多视频课程请访问 “CSDN 正月十六工作室讲师学院首页”

以上是关于计算机网络学习笔记17网络安全加密技术“Virtual Private Network”技术的主要内容,如果未能解决你的问题,请参考以下文章