云网融合 — SASE

Posted 范桂飓

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了云网融合 — SASE相关的知识,希望对你有一定的参考价值。

目录

文章目录

SASE

面对安全和性能的综合挑战,近年来 SASE(安全接入服务边缘)开始被寄予厚望,它是 Gartner 在 2019 年提出的一个网络安全概念,并且在 Gartner 的安全框架演进中扮演着重要角色。

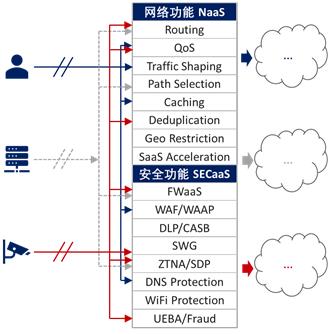

简单地说,SASE 就是把网络功能云化,把安全功能云化,面对趋同的市场,在架构层面统一编排,并以云服务方式提供给最终用户。

SASE 的 SDP

传统的网络安全模型基于边界来构建,大致分为两步:

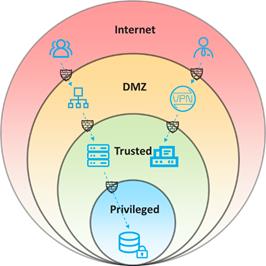

- 通过边界将整个网络划分成为多个区域,比较典型的有:

- 非安全区,比如客户和出差员工所在的互联网区域;

- 隔离区,比如负载均衡器和 VPN 服务器所在的区域;

- 安全区,比如应用服务器和内网服务器所在的区域;

- 限制区,比如核心数据库所在的区域;

- 在各个区域的边界上,部署防火墙等设备进行边界访问控制,以此来构建一个纵深防御体系。

但在边缘计算场景中,具有 “碎片化” 和 “移动性” 的 2 大特征:

- 移动化:网络的连接主体,包括人、物,甚至包括基础设施和应用本身,都在主动或被动地动起来。更为挑战的是,因为偏向 2B 和生产,很多场景在移动的同时,还要求保持极高的可靠性。

- 碎片化:出于投资规模、主权或者法规等限制,网络还不得不跨越多个域,多张网,多朵云。

所以,边缘计算场景中的网络不再有清晰的 “内部区域” 或 “外部区域” 的边界。

SDP(软件定义边界)的想法就很直接:既然不再有清晰的边界,那就把全世界都作为黑暗森林,把信任边界缩小到我自己。这个想法也经受住了实践的考验。2014 年,CSA(云安全联盟)把 SDP 原型推向了全球黑客大会做公开测试,未被攻破;随后数年,CSA 不断降低挑战难度,SDP 还是未被攻破。

有如此之强的安全性,是因为黑客连 SDP 的门在哪都没找到。基于 SDP 开启的网络隧道,只有 “特定身份” 在 “特定时间” 持有 “特定令牌” 才能看到并进入。

SDP 把基于边界的静态模型,通过架构层面的改造,变成为了基于身份的动态模型。

SASE 以身份为中心

传统的网络安全模型,通常还会用 IP / MAC 地址来作为用户身份的隐式推断,比如,可能会在安全策略中,用某个 IP 地址来指代某个特殊人员。

而在 SASE 中,身份成为了一个独立的核心业务元素。所有的人、应用、设备都拥有一个独立的身份。以身份为中心,结合不同业务的动态上下文,例如:

- 登录时所使用的角色和凭证。

- 登录时所处的时间和位置。

- 登录时所用的设备类型和接入方式。

- 等

越详细越好,越立体越好,以此动态编排出所需的网络功能和安全功能,并将它们部署到身份的周围,由近到远包括:

- 分布式边缘,通常由物联网网关组合成,比如 AWS Greengrass;

- 互联网边缘,通常由 CDN 节点改造而成,比如阿里云的 ENS;

- 互联网骨干,通常由运营商机房或云机房组成,比如各公有云的 Region。

云原生的 SASE

还有一个问题,以身份为中心,结合不同业务的动态上下文,必然会编排出非常多的网络功能和安全功能。这么多功能,难道都要客户全部买下来吗?

你会发现,SASE 特别强调云原生。云原生有着非常丰富的技术内涵,估计今天也肯定会有主题分享,先回到商业模式的层面来分析:

- SASE 的技术栈非常宽广,包含了大量的网络功能和安全功能,这意味着绝大部分用户都无力以传统设备的方式来自建自维,所以 SASE 主要会以云服务的产品形态存在;

- 因为主要以云服务的产品形态存在,为了维持云产品的核心价值,也就是敏捷、弹性、按量付费,就必然会出现所谓的轻分支重云端的趋势,也就是说,越来越多的基础设施,会从用户侧迁移到运营侧。所以,SASE 不是像云,而就是一朵伪装起来的云。

以上是关于云网融合 — SASE的主要内容,如果未能解决你的问题,请参考以下文章

网络安全 — SASE — SASE Cloud and Services

数据中心网络架构 — 云网一体化数据中心网络 — 算力网络 — 诞生背景