HFish 蜜罐安装及使用

Posted sec0nd_

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了HFish 蜜罐安装及使用相关的知识,希望对你有一定的参考价值。

文章目录

前言

有机会接触了一下蜜罐的安装和使用情况

HFish是一款社区型免费蜜罐,侧重企业安全场景,从内网失陷检测、外网威胁感知、威胁情报生产三个场景出发,为用户提供可独立操作且实用的功能,通过安全、敏捷、可靠的中低交互蜜罐增加用户在失陷感知和威胁情报领域的能力。

HFish具有超过40种蜜罐环境、提供免费的云蜜网、可高度自定义的蜜饵能力、一键部署、跨平台多架构、国产操作系统和CPU支持、极低的性能要求、邮件/syslog/webhook/企业微信/钉钉/飞书告警等多项特性,帮助用户降低运维成本,提升运营效率。

安装

配置说明

HFish包括管理端和节点端(管理端本身也可以作为一个节点端),管理端用来生成和管理节点端,并接收、分析和展示节点端回传的数据,节点端接受管理端的控制并负责构建蜜罐服务。

管理端和节点端都不同的配置要求,详见HFish使用手册第二章: https://hfish.net/#/2-0-deploy

安装过程

我是用的阿里云的CentOS 8.2服务器

首先防火墙打开4433、4434这两个端口

firewall-cmd --add-port=4433/tcp --permanent #(用于web界面启动)

firewall-cmd --add-port=4434/tcp --permanent #(用于节点与管理端通信)

firewall-cmd --reload

如果电脑可以连接到互联网的话,使用root权限,运行下面命令

bash <(curl -sS -L https://hfish.net/webinstall.sh)

如果不能连接到互联网,先下载安装包:https://hfish.cn-bj.ufileos.com/hfish-3.0.1-linux-amd64.tgz ( Linux x86 架构 64 位系统)

然后解压,运行安装文件进行安装

sudo ./install.sh

安装完成之后即可登录进去

登陆链接:https://[ip]:4433/web/

账号:admin

密码:HFish2021

使用模块

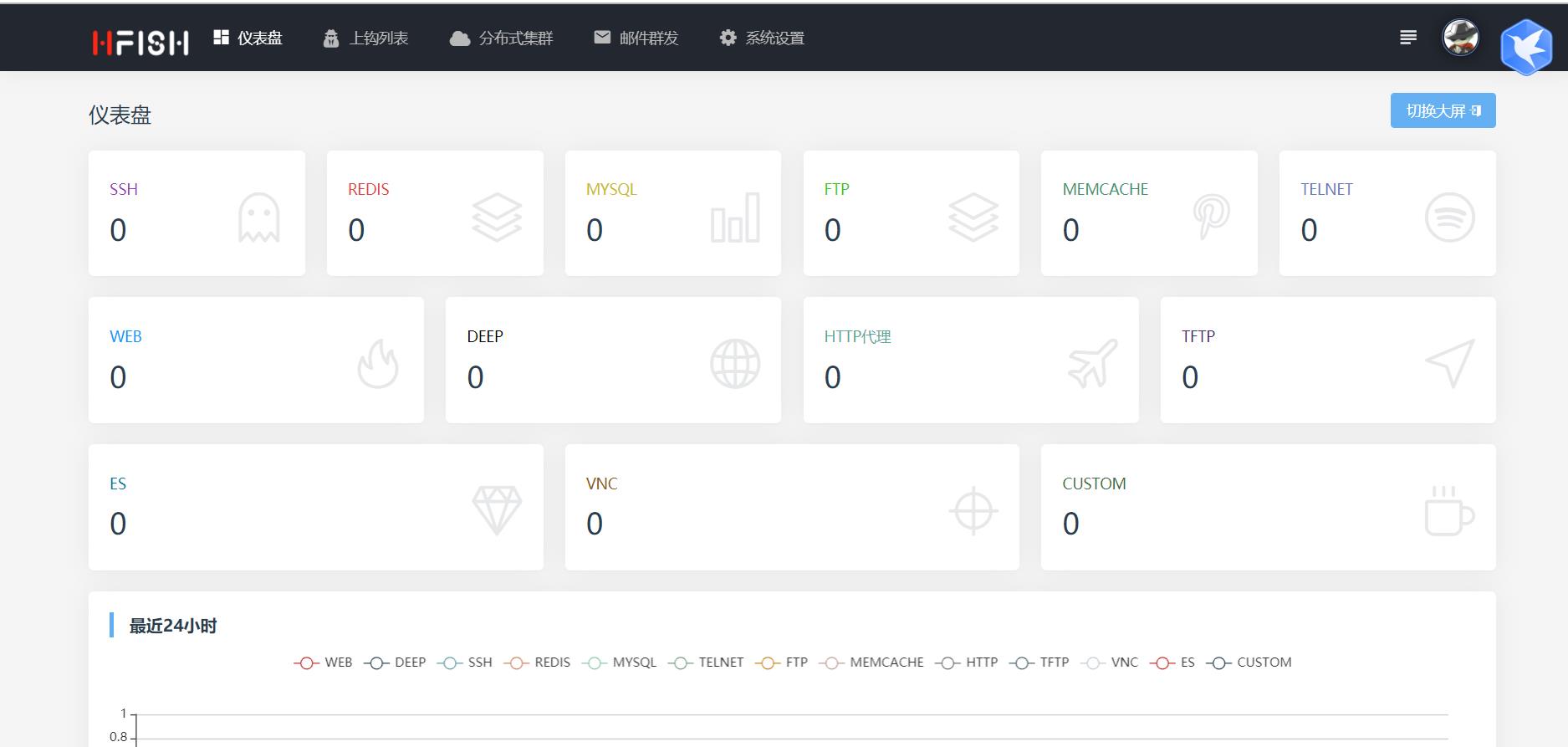

因为我的这个蜜罐搭在了公网上,我刚登陆进去就有了两条攻击信息…

下面简单介绍一下各个模块的情况

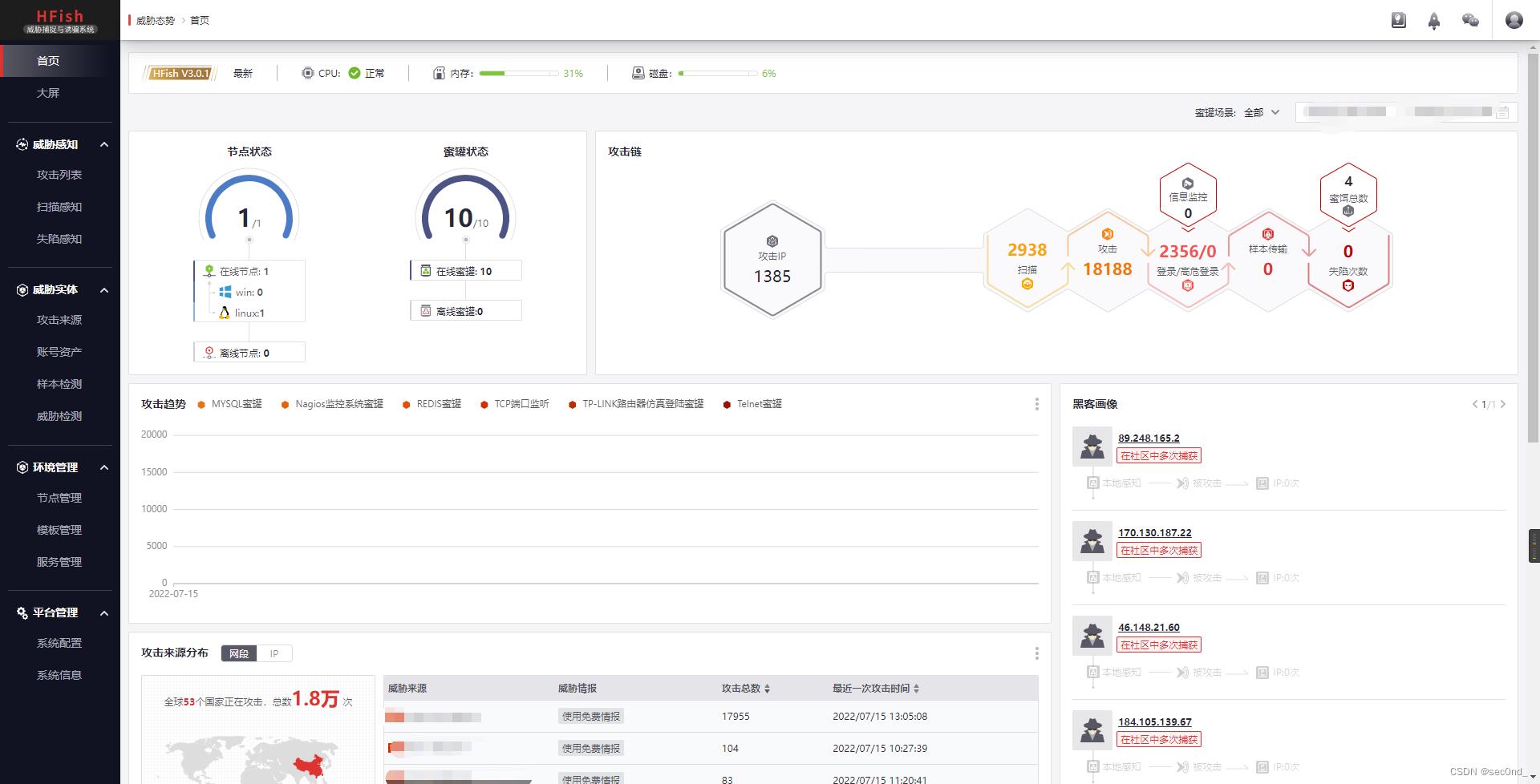

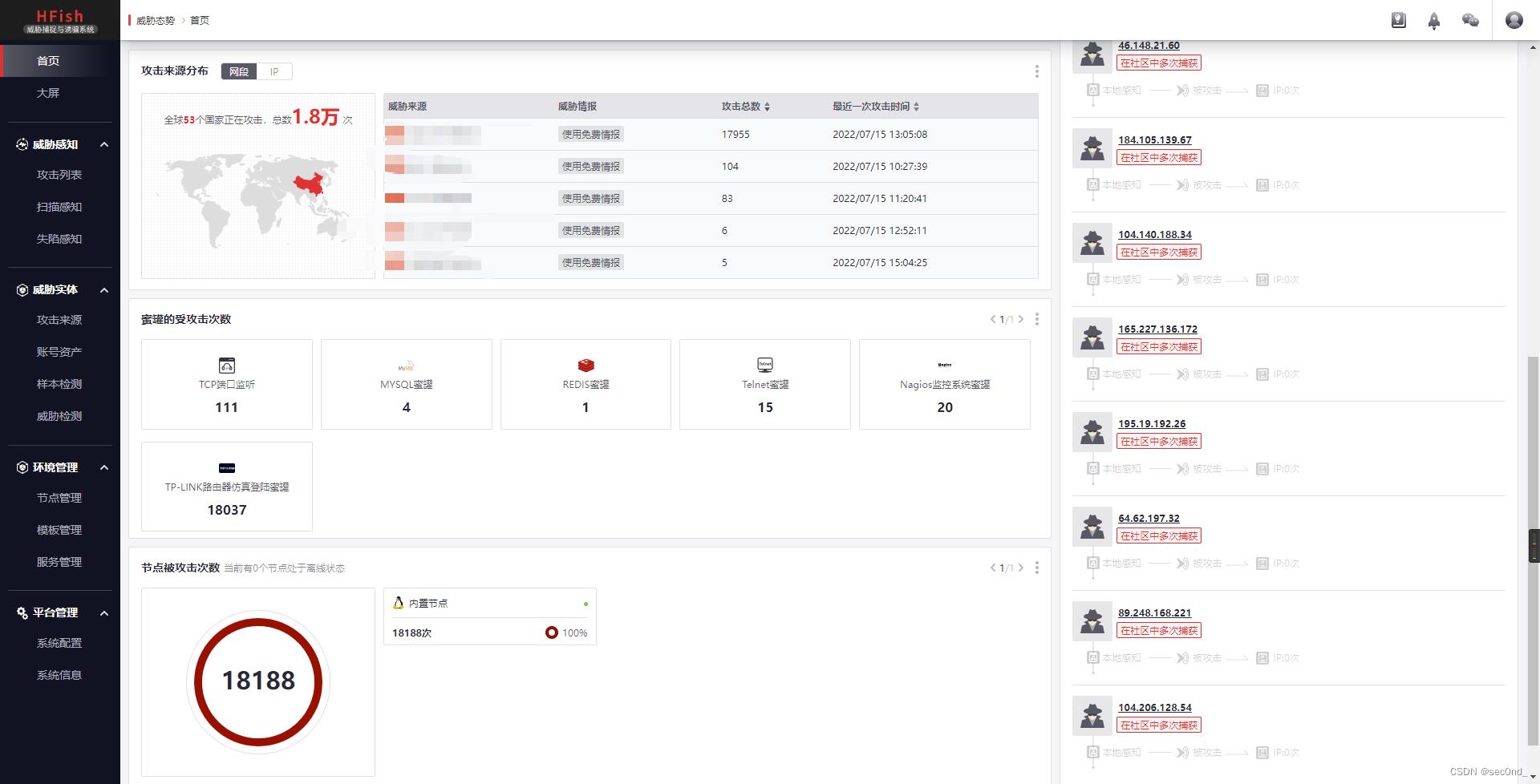

首页、大屏

主要会有一些概括性的消息,是对数据进行一个可视化处理

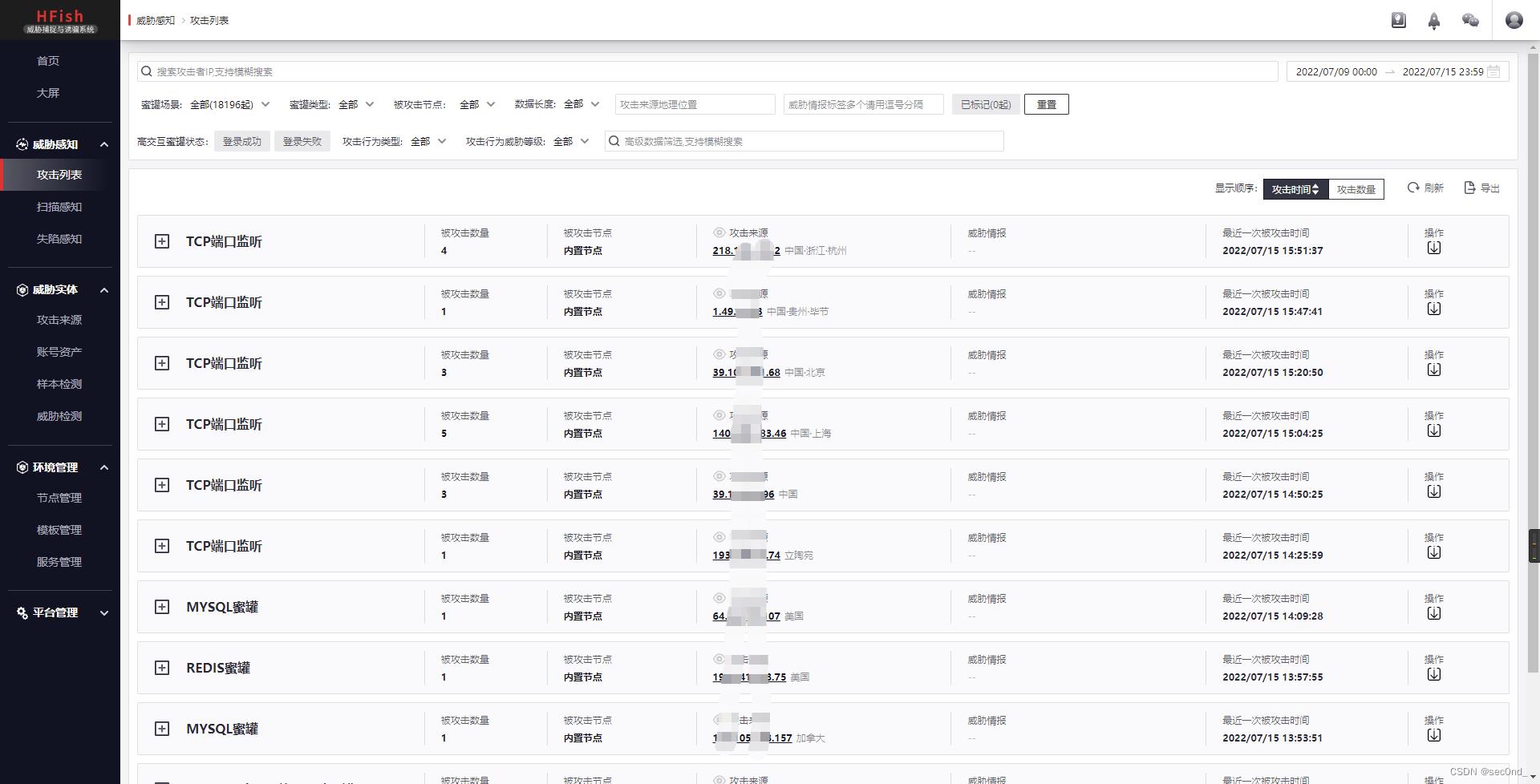

攻击列表

这里是展示、聚合、搜索、分析和导出HFish蜜罐捕获攻击数据的页面

本页面展示的攻击数据有:

- 被攻击蜜罐名称

- 被攻击数量

- 被攻击节点名称

- 攻击来源IP和地理位置

- 威胁情报

- 最后一次攻击时间

- 攻击时间

- 攻击数据长度

- 攻击详情

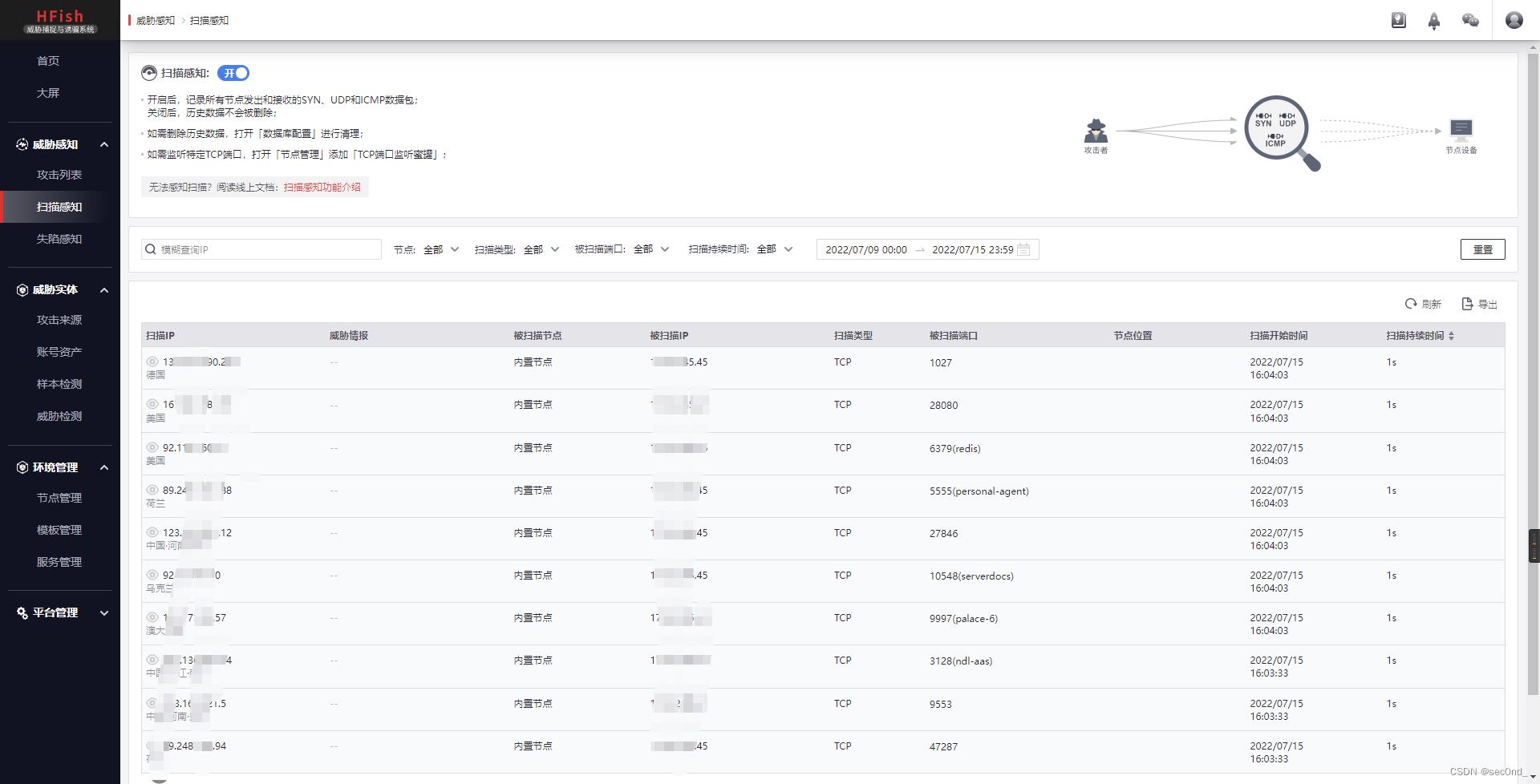

扫描感知

这里是展示HFish蜜罐节点被TCP、UDP和ICMP三种协议的全端口扫描探测行为

失陷感知

这里是利用蜜饵来实现主机失陷感知威胁的,我还没搞明白,暂时先跳过

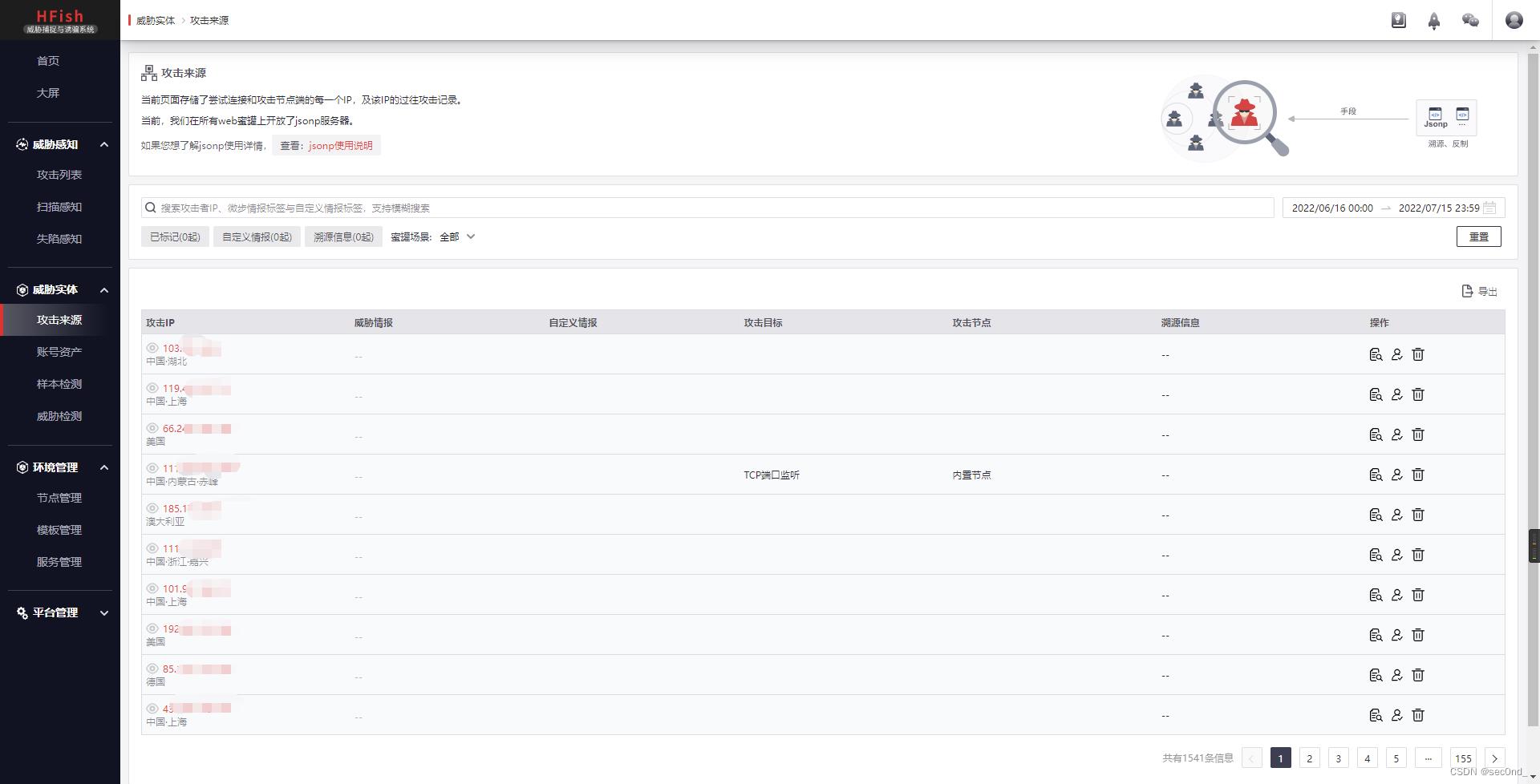

攻击来源

这里是有展示尝试连接和攻击节点端的每一个IP,及该IP的过往攻击记录

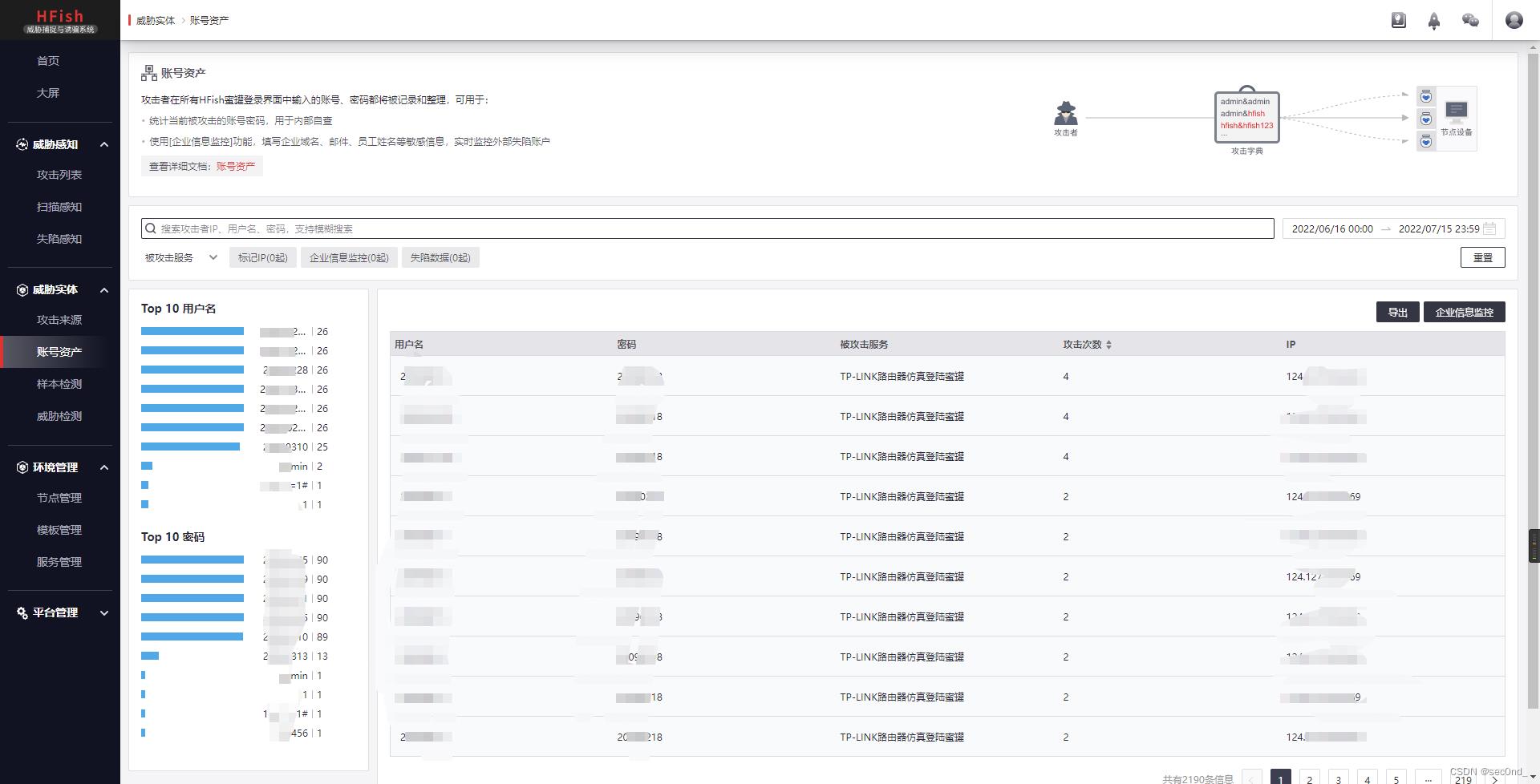

账号资产

这里是存储着攻击者在所有HFish蜜罐登录界面中输入的账号、密码

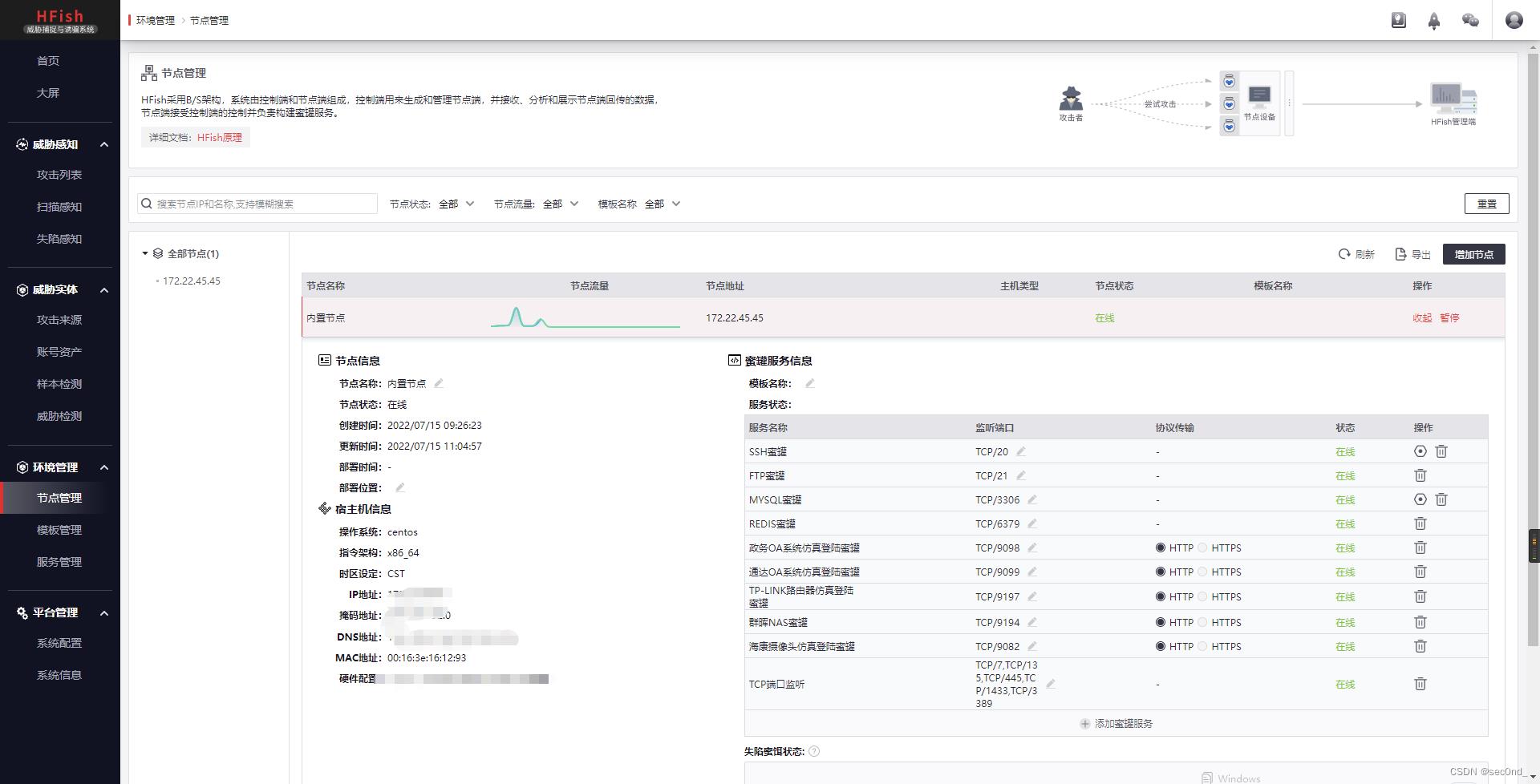

节点管理

HFish采用B/S架构,系统由控制端和节点端组成,控制端用来生成和管理节点端,并接收、分析和展示节点端回传的数据,节点端接受控制端的控制并负责构建蜜罐服务。

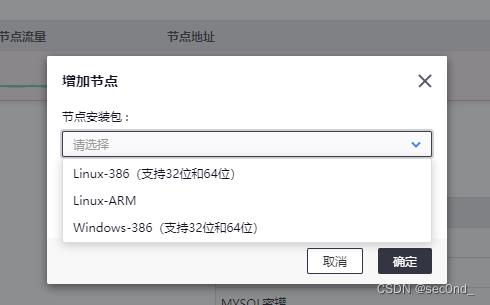

默认设置管理端是内置节点,可以添加外部节点,输入节点信息之后,在节点处部署对应的安装包即可部署外界节点

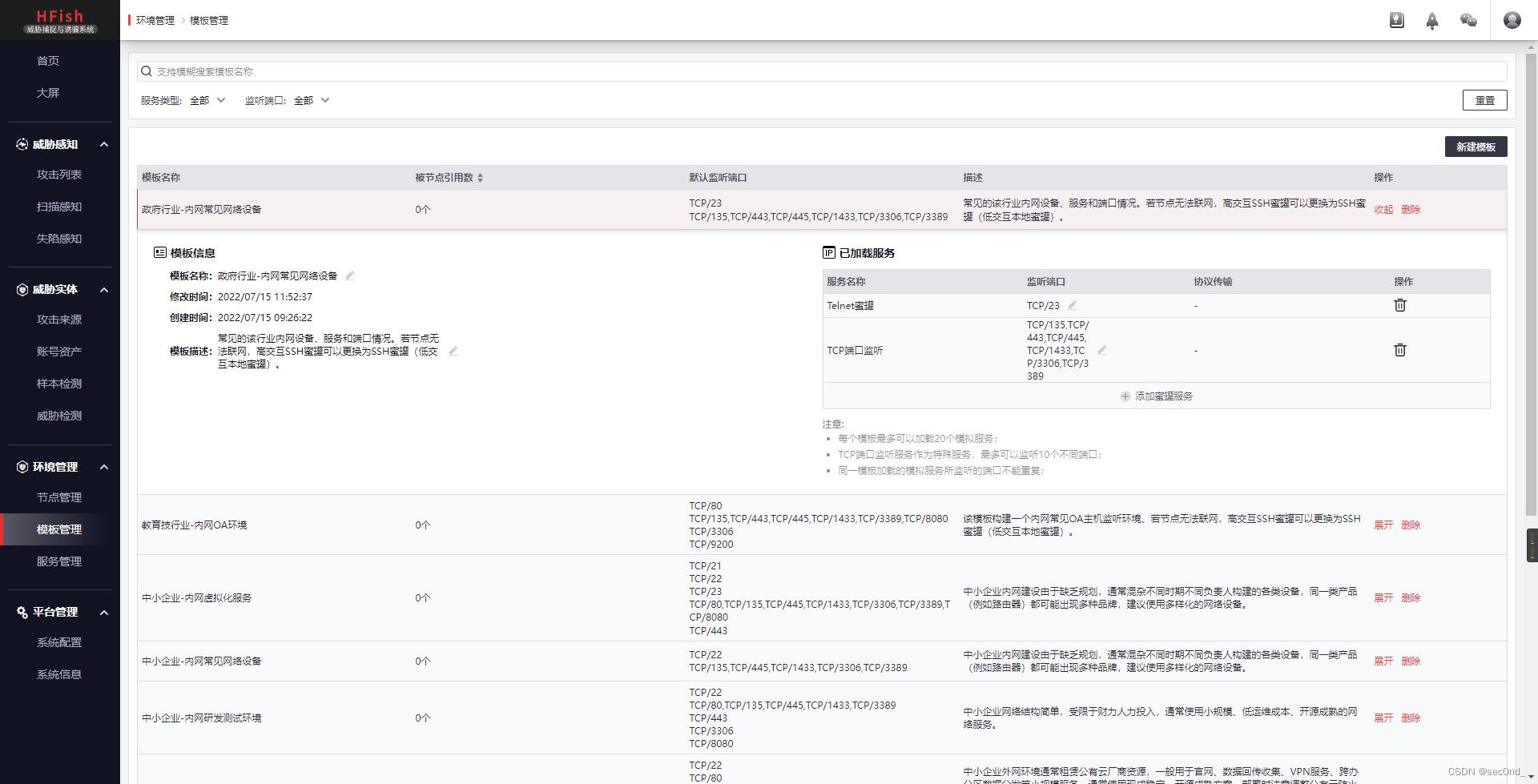

服务管理

这里就是会有一些蜜罐的模板,可以把这些模板部署在节点上

hfish蜜罐搭建及简单使用

Hfish蜜罐

HFish是一款基于 Golang 开发的跨平台多功能主动诱导型开源国产蜜罐框架系统,为了企业安全防护做出了精心的打造,全程记录黑客攻击手段,实现防护自主化。

蜜罐搭建

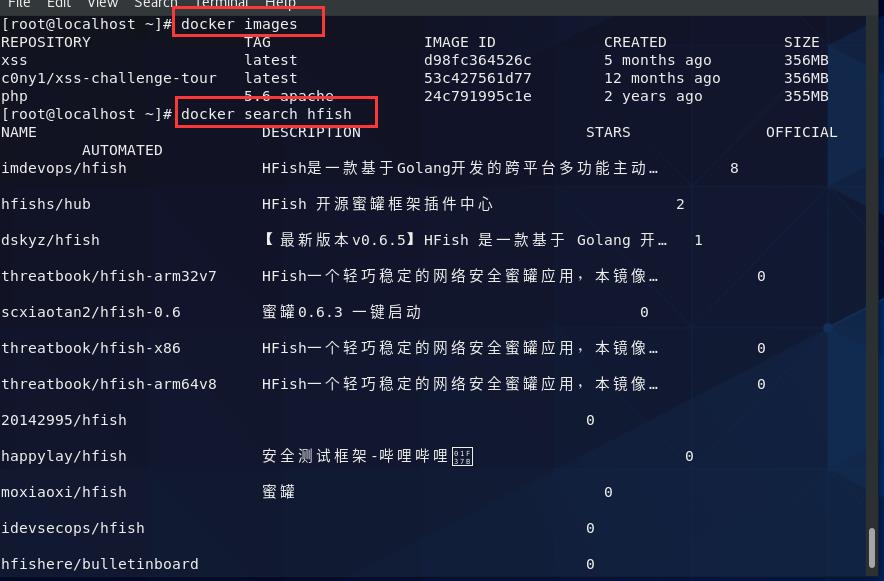

为了方便搭建,此处使用Docker搭建Hfish蜜罐,项目官方地址:https://hub.docker.com/r/imdevops/hfish,镜像拉取如下:

docker images

docker search hfish

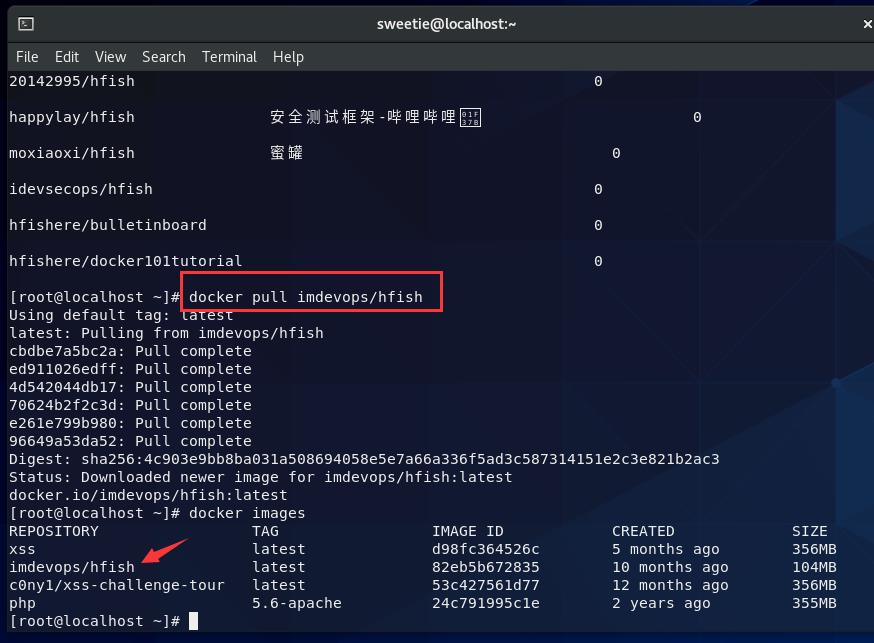

docker pull imdevops/hfish

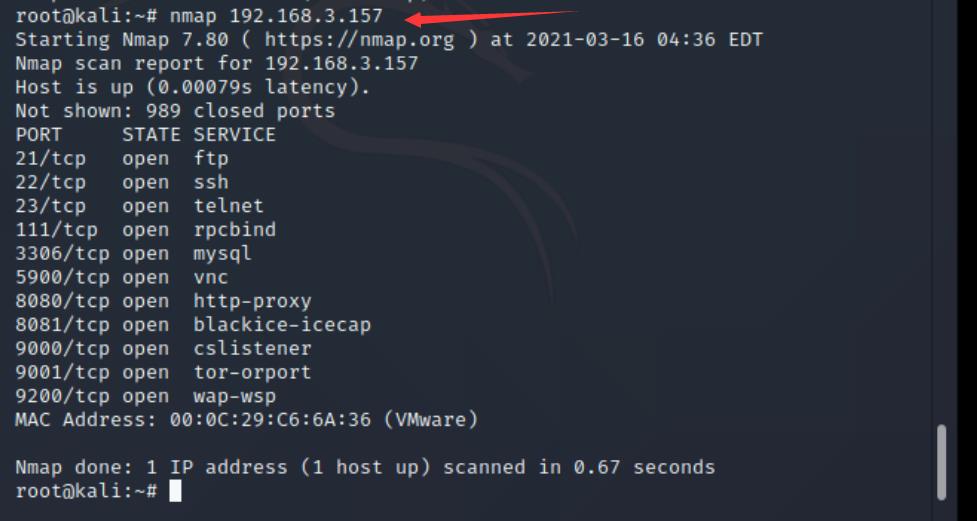

docker run -d --name hfish -p 21:21 -p 22:22 -p 23:23 -p 69:69 -p 3306:3306 -p 5900:5900 -p 6379:6379 -p 8080:8080 -p 8081:8081 -p 8989:8989 -p 9000:9000 -p 9001:9001 -p 9200:9200 -p 11211:11211 --restart=always imdevops/hfish:latest

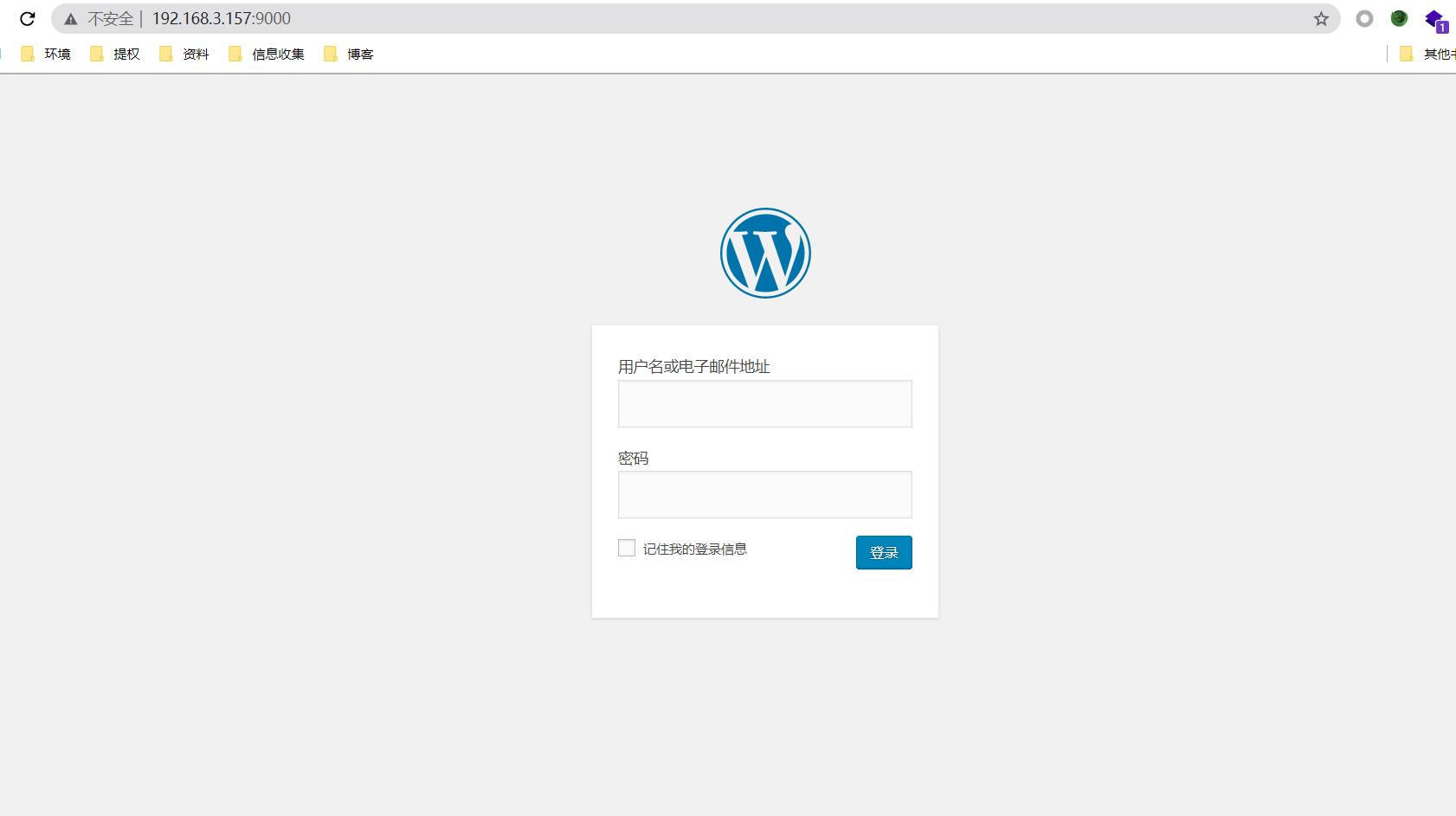

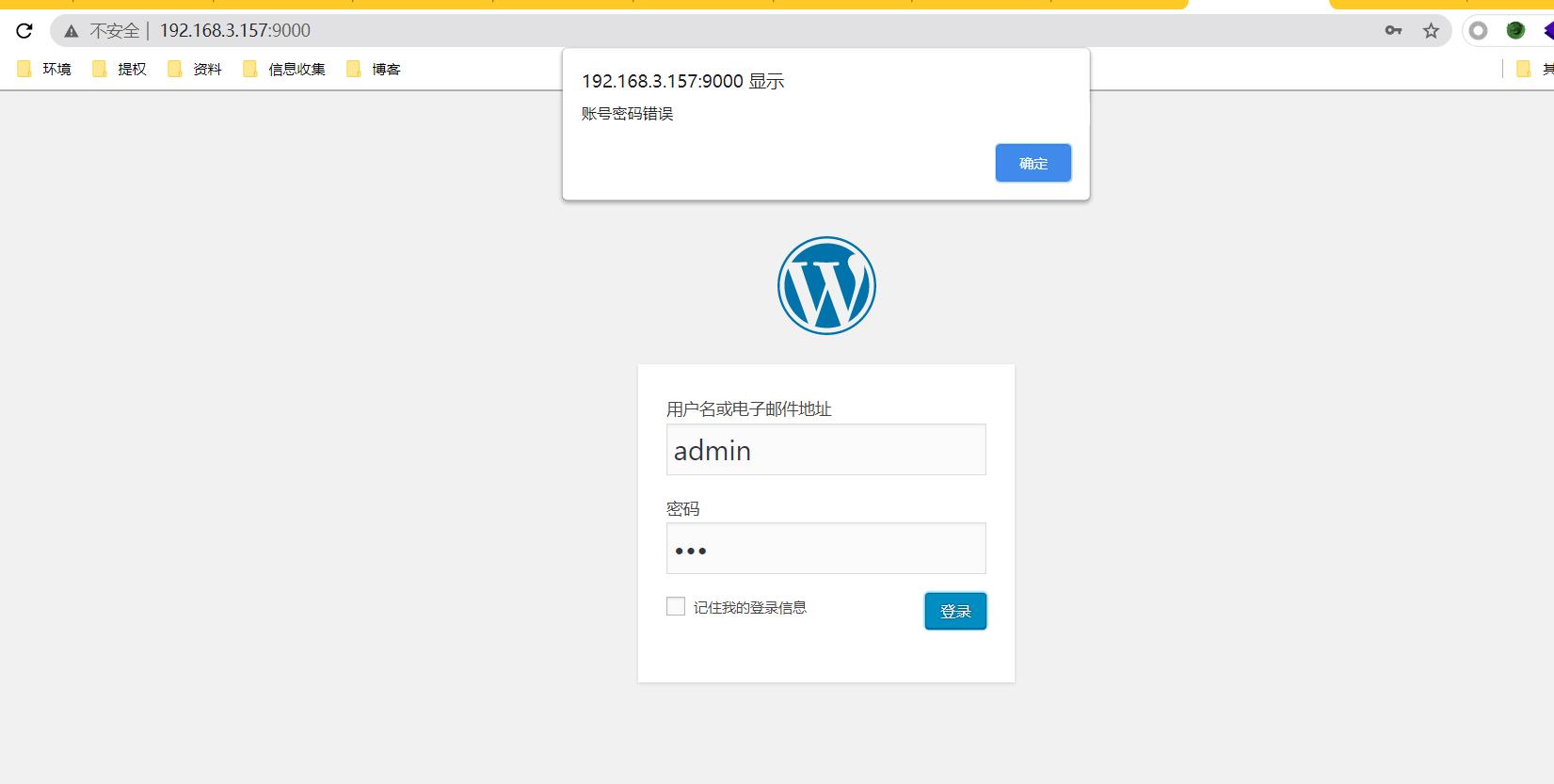

容器启动成功后可先访问下 centos8虚拟机 9000 端口看看 Web服务,发现是一个 WordPress 站点登录页面:

此时继续访问 9001 端口可访问查看 Hfish 蜜罐后台管理系统:

账户密码默认都是 admin(可进入容器使用vi HFish/config.ini命令修改默认密码),成功进入平台,攻击数据暂时都还为空值:

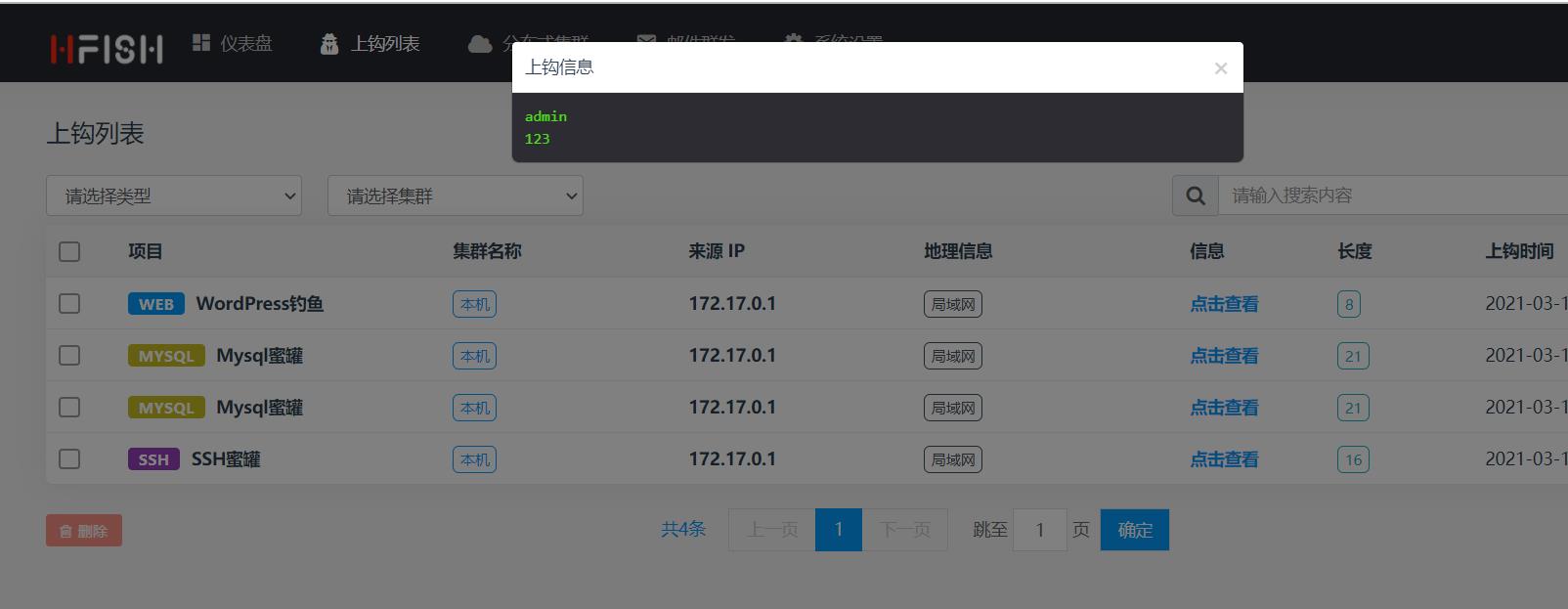

攻击蜜罐

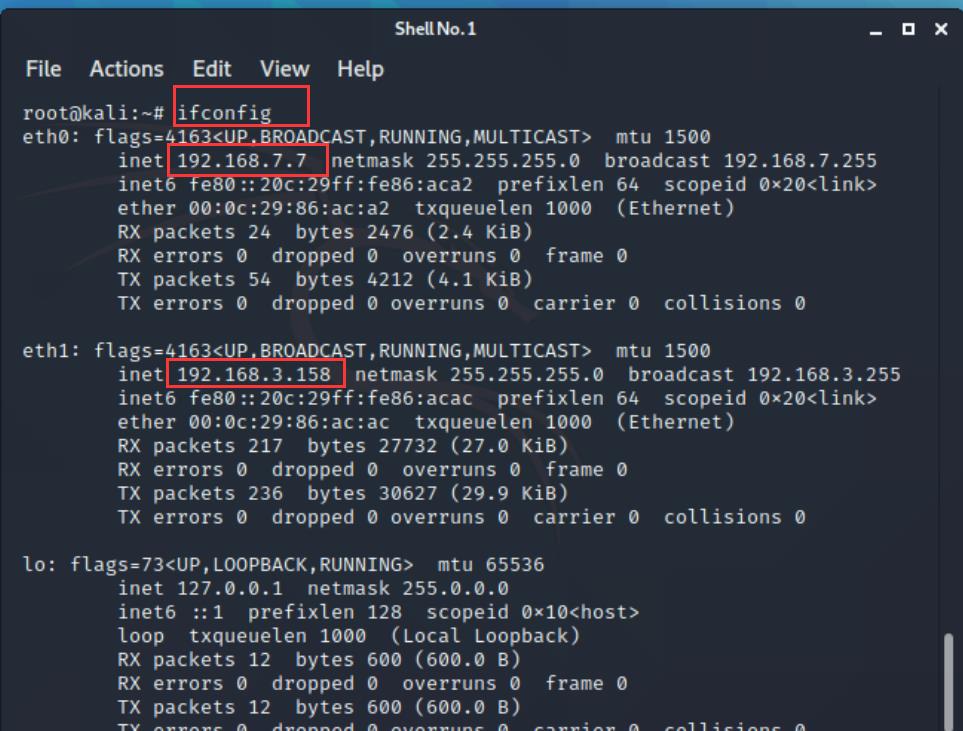

下面借助局域网内部的 Kali Linux 虚拟机对 Hfish 蜜罐系统进行模拟攻击,以观察 Hfish 蜜罐系统后台对攻击行为的捕抓和记录效果。

Nmap先扫描centos8蜜罐主机的端口:

1、SSH蜜罐

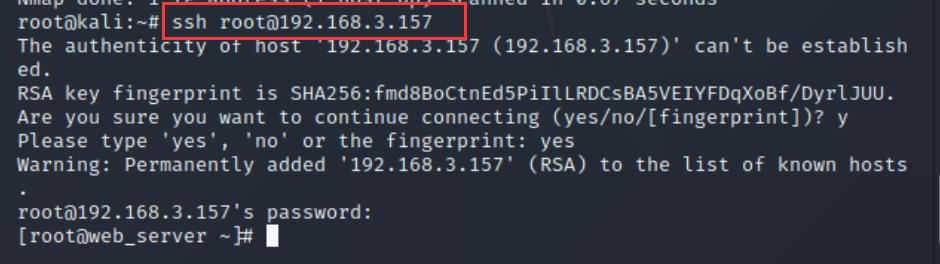

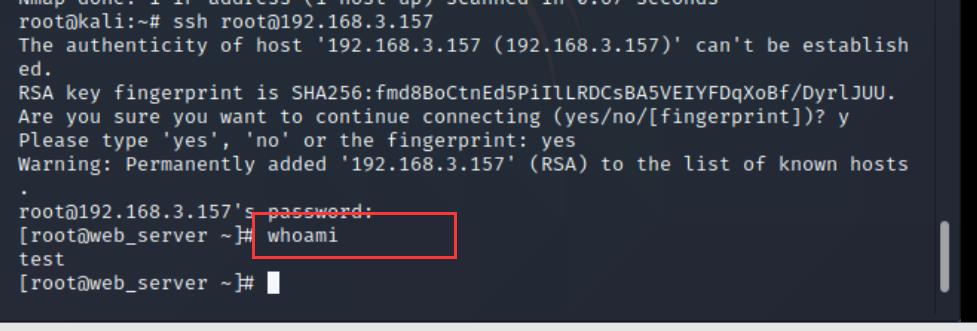

(1)使用 Kali 虚拟机尝试 SSH 远程登录 Hfish 蜜罐系统的主机

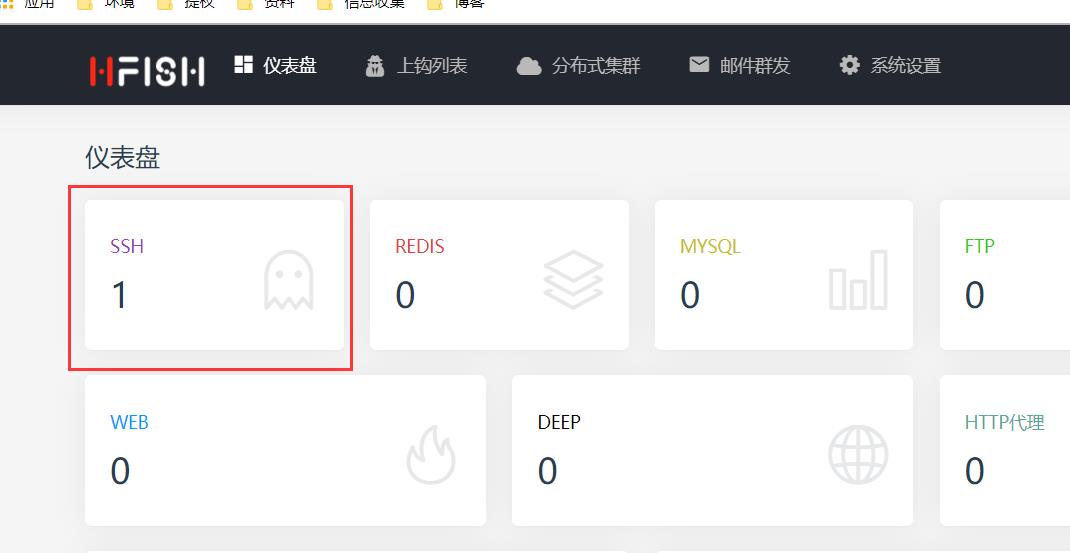

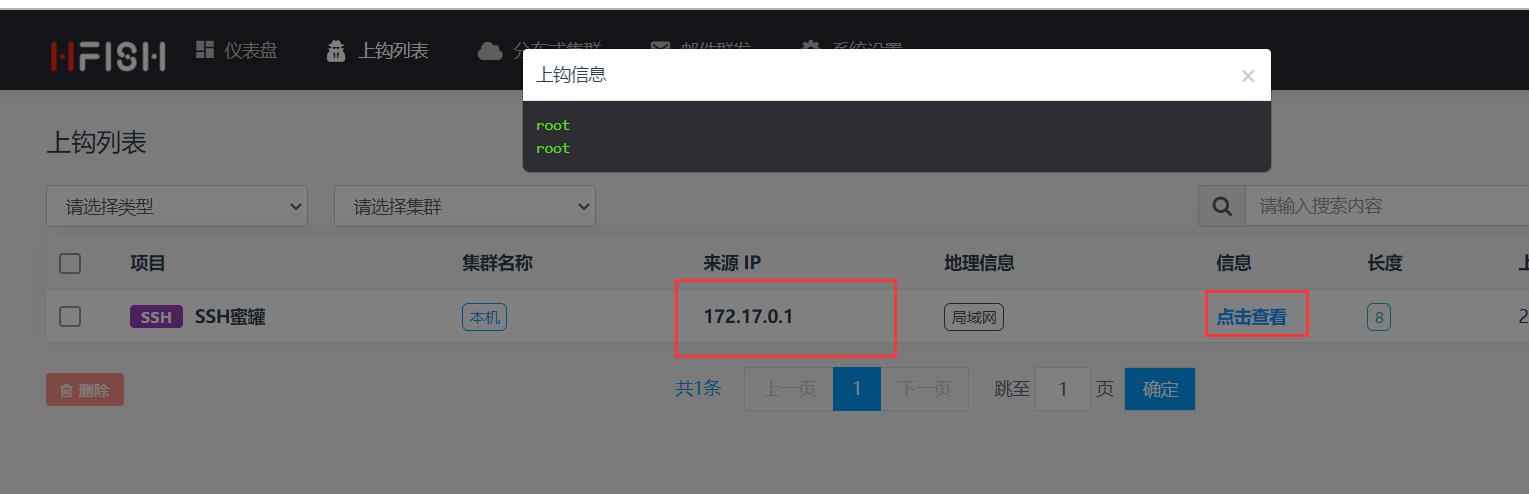

(2)此时可以在 Hfish 后台管理系统的“上钓列表”中成功看到攻击信息(记录了攻击者使用的账户名和密码,借此如果攻击者是使用脚本自动跑字典脚本对SSH服务进行爆破,Hfish即可帮助我们搜集攻击者的字典):

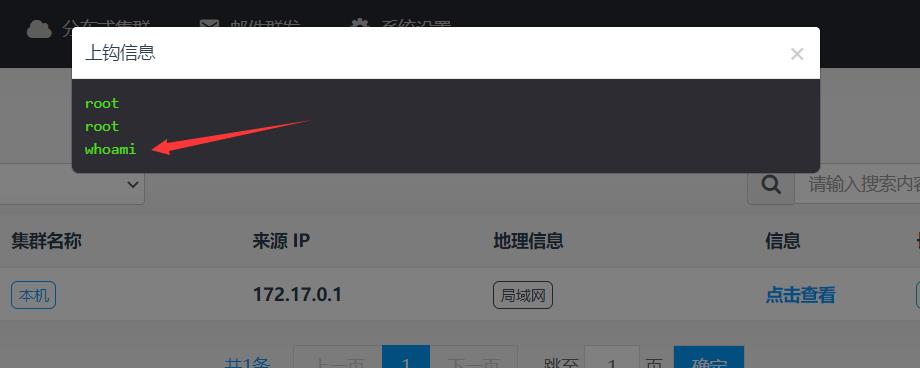

(3)如果是登陆成功的情况,攻击者使用的操作命令同样会被 Hfish 记录,借此我们可以收集攻击者的攻击过程和手段:

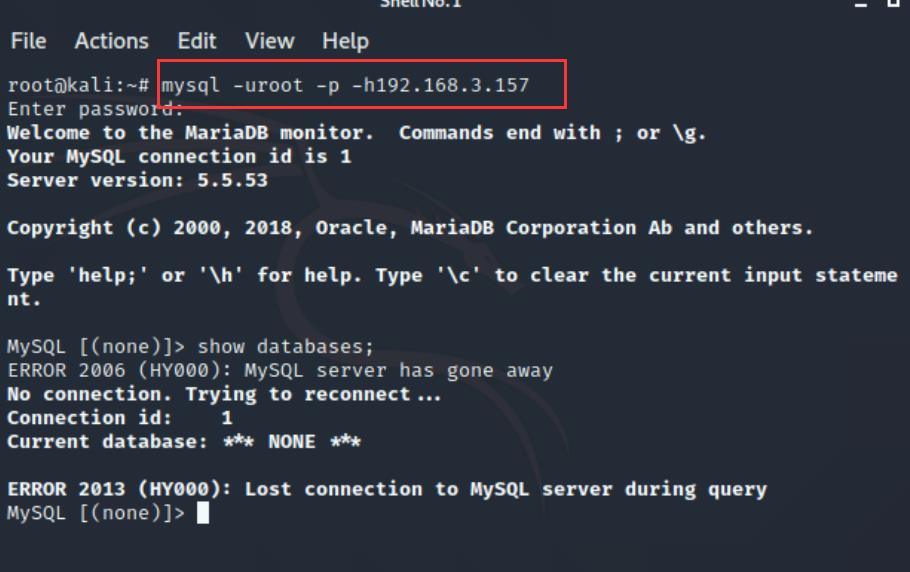

2.MySQL蜜罐

3.Web蜜罐

以上是关于HFish 蜜罐安装及使用的主要内容,如果未能解决你的问题,请参考以下文章