网络安全基础相关概念

Posted bfhonor

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了网络安全基础相关概念相关的知识,希望对你有一定的参考价值。

一、网络安全基础

(一)、安全威胁

1. 信息安全的四个属性:

- ①、保密性:确保信息不被泄露或呈现给非授权的人。

- ②、完整性:确保数据的一致性,特别要防止未授权的生成、修改或毁坏数据。

- ③、可用性:确保合法用户不会无缘无故地拒绝访问信息或资源。

- ④、合法使用性:确保资源不被非授权的人或以非授权的方式使用。

2. 信息安全的四个基本威胁

- ①、信息泄露:信息被泄露给某个未授权的人。这种威胁来自于窃听、搭线等信息探测攻击。

- ②、完整性破坏:数据一致性通过非授权的增删、修改或破坏而受到损坏。

- ③、拒绝服务:对信息或资源的访问无条件地阻止。攻击者通过对系统进行非法的、根本无法成功的访问尝试使得系统产生过量的负荷,从而导致系统的资源在合法用户看来是不可使用的。

- ④、非法使用:某一资源被某个非授权的人或以某种非授权的方式使用。攻击者侵入某个计算机系统并以此为盗用电信服务的基点,或者作为侵入其他系统的“桥头堡”。

3. 基本安全威胁有哪些?渗透类型的威胁有哪些?植入类型威胁有哪些?最主要的威胁有哪些?

- ①、基本安全威胁:信息威胁,完全性破坏,拒绝服务,非法使用。

- ②、渗入类型威胁:假冒,旁路,授权侵犯。

- ③、植入类型威胁:特洛伊木马,陷门。

- ④、最主要的安全威胁:授权侵犯,假冒攻击,旁路控制,特洛伊木马或陷阱,媒体废弃物。

4. 常见的安全威胁

- 伪装、篡改、否认、信息泄露、拒绝服务、权限提升。

5. 安全防护措施分类

- 物理安全,人员安全,管理安全,媒体安全,辐射安全,生命周期控制。

(二)、安全策略

1. 什么是安全策略?安全策略有几个不同的等级?

- ①、安全策略指在某个安全领域内施加给所有与安全活动相关的一套规则。

- ②、安全策略目标,机构安全策略,系统安全策略。

2. 访问控制策略可以分为:强制访问安全策略,自主性访问安全策略

(三)、安全攻击

1. 安全性攻击可以被划分为

(1)被动攻击:对传输信息进行窃听与监测目标是获得线路的传输信息,系统的状态不变。

- ①、窃听攻击:攻击者通过窃听可以截获电话,电子邮件中的敏感信息或秘密信息。

- ②、流量分析:攻击者听过流量分析获得消息的模式从而确定通信主机身份与位置,再通过传输频率和长度推断本次通信的性质。

(2)主动攻击:恶意篡改数据流或伪造数据流,对系统的资源造成破坏。

- ①、伪装攻击:某个实体假装成其他实体,对目标发起攻击。

- ②、重放攻击:攻击者为了达到某种目的,将获得的信息再次发送,以在非授权的情况下进行传输。

- ③、消息篡改:对所获得的合法消息中的一部分进行修改或延迟消息的传输,以达到其非授权的目的。

- ④、拒绝服务:阻止或禁止人们正常使用网络服务或管理通信设备。

(四)、安全体系结构

- X.800的5类安全服务:认证,访问控制,数据保密性,数据完整性,不可否认性。

- X.800的5种普遍安全机制:可信功能度,安全标志,事件检测,安全审计跟踪,安全恢复。

- X.800的8种特定安全机制:加密,数字签名,访问控制,数据完整性,认证交换,流量填充,路由控制,公证。

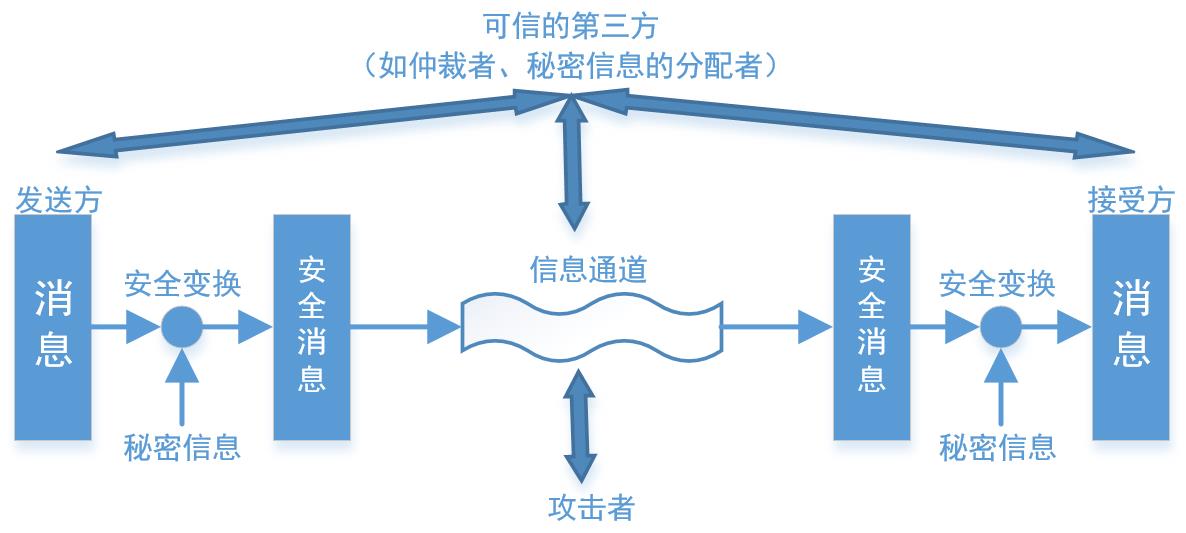

(五)安全模型

以上是关于网络安全基础相关概念的主要内容,如果未能解决你的问题,请参考以下文章